SectorA Group’s Threat Landscape in 2020

개요

2020년 총 7개 SectorA 하위 그룹들의 해킹 활동이 발견되었습니다. 이들은 한국과 관련된 정치 및 외교 정보를 수집하거나 외화 벌이를 목적으로 해킹 활동을 수행했으며, 주로 악성 문서가 첨부된 스피어 피싱(Spear Phishing) 이메일 또는 한글 문서 편집기(Hangul Word Processor, HWP) 취약점을 공격에 활용했습니다. 이들의 주요 공격 대상은 정부 부처, 공공기업, 북한 인권 활동 조직 및 운동가 또는 가상 화폐 거래소, 은행 및 금융 투자사 등을 포함한 금융 분야입니다.

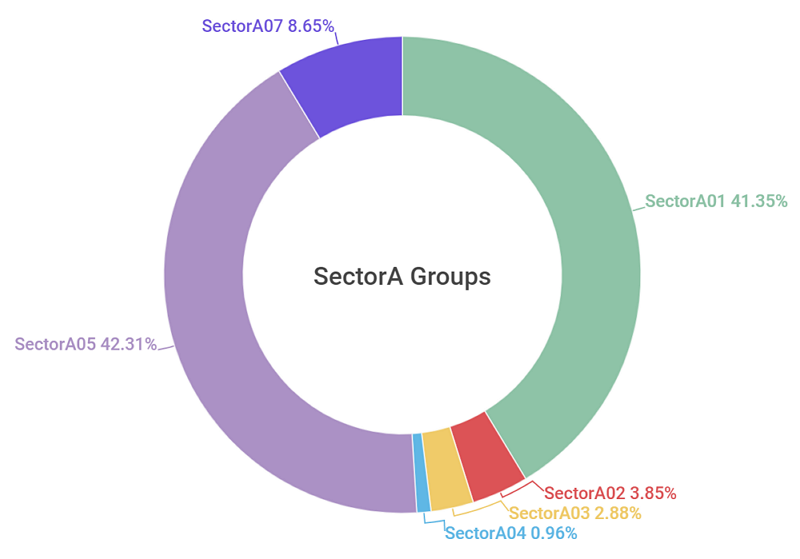

최근 SectorA 그룹들은 의료 및 연구 기관 등으로 공격 대상을 넓혀가고 있으며 이는 코로나 바이러스(COVID-19) 팬데믹(Pandemic) 상황에 따른 해킹 범위 확장으로 판단됩니다. 또한 SectorA 그룹들은 코로나 바이러스(COVID-19), 미국 대통령 당선인과 관련된 사회적 이슈를 주제를 사용해 악성 문서를 유포했습니다. SectorA 그룹 중 SectorA05 그룹의 활동이 2020년 가장 두드러졌으며, SectorA01 그룹과 SectorA07 그룹의 활동이 그 뒤를 이었습니다.

[그림 1 : 2020년 확인된 SectorA 하위 그룹 활동량]

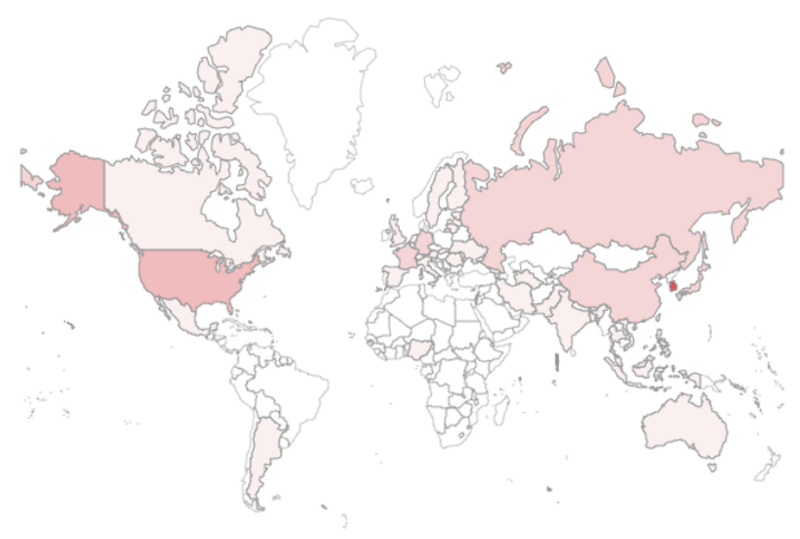

[그림 2 : 2020년 SectorA 그룹들의 주요 공격 대상 국가]

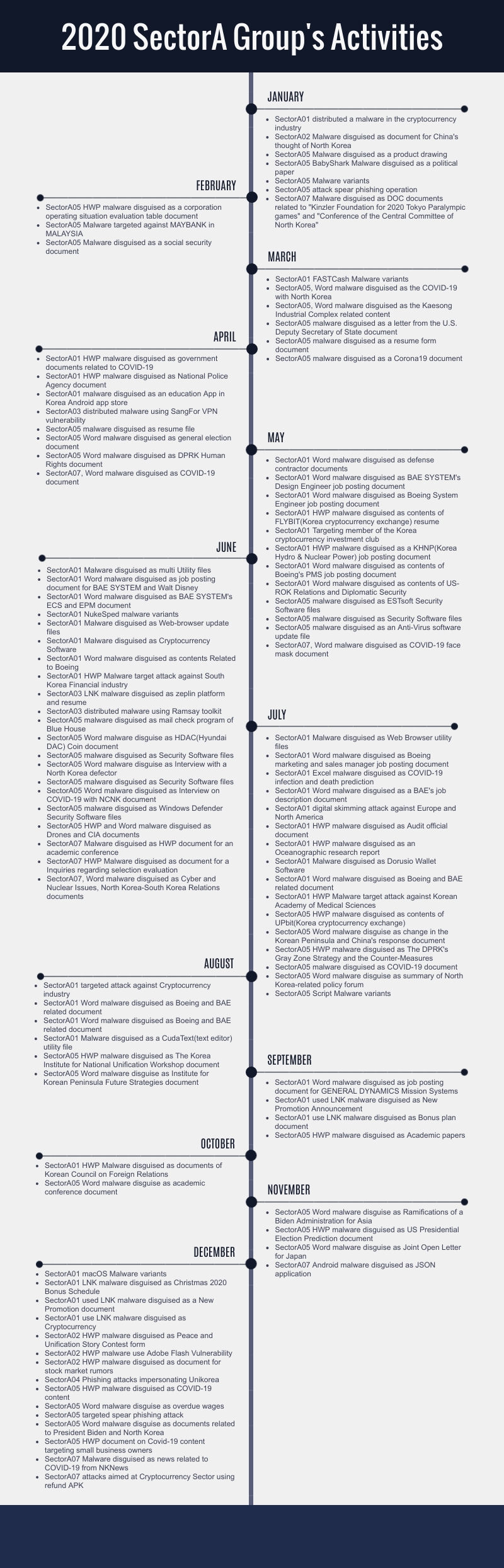

다음은 2020년 발견된 SectorA 그룹들의 해킹 활동에 대한 타임라인입니다.

[그림 3 : 2020년 SectorA 그룹들의 주요 활동 내역 타임라인]

2020년 SectorA 그룹 활동 상세

다음은 2020년 발견된 SectorA 그룹들의 월별 해킹 활동에 대한 상세 내용입니다.

JANUARY

총 4 개 해킹 그룹의 활동이 발견되었으며 이들은 SectorA01, SectorA02, SectorA05 와 Sector07 그룹입니다.

SectorA01 그룹은 이번 해킹 활동에서 MacOS를 대상으로 하는 악성코드를 사용했으며, 악성코드는 미국, 나이지리아, 우크라이나, 중국 및 스페인에서 발견되었습니다.

SectorA02 그룹의 해킹 활동은 한국에서 발견되었으며, 과거 해킹 활동 방식과 유사하게 한글(HWP)파일을 사용했습니다.

SectorA05 그룹의 해킹 활동은 미국, 한국 및 일본에서 발견되었습니다. 이번 해킹 활동에서 확인된 파일은 ‘jpg.wsf’ 형식의 이중확장자를 사용해 정상 파일로 위장했습니다.

SectorA07 그룹의 해킹 활동은 독일, 러시아, 프랑스, 일본, 말레이시아 및 한국에서 발견되었습니다. 해당 그룹은 악의적인 매크로 코드를 포함하는 마이크로소프트 워드 파일을 스피어 피싱 이메일에 첨부했습니다.

FEBRUARY

총 1 개 해킹 그룹의 활동이 발견되었으며 이는 SectorA05 그룹입니다.

SectorA05 그룹의 활동은 한국, 말레이시아, 우크라이나에서 발견되었습니다. 공격자는 이전과 동일하게 EPS(Encapsulated PostScript)를 포함하는 한글(HWP) 파일을 사용했으며 문서 실행 시 감염 시스템 정보를 수집하는 악성코드를 생성합니다.

MARCH

총 2 개 해킹 그룹의 활동이 발견되었으며 이들은 SectorA01 와 SectorA05 그룹입니다.

SectorA01 그룹의 활동은 베트남, 중국, 인도네시아, 영국, 홍콩, 미국에서 발견되었습니다. 이번 활동에서 현금자동입출금기(ATM)를 대상으로 하는 악성코드의 변형이 발견되었습니다.

SectorA05 그룹의 활동은 한국, 미국, 영국에서 발견되었습니다. 이번 활동에서 이력서로 위장한 한글(HWP) 파일 형식의 악성코드와 MS 오피스(Office) 파일 형식의 악성코드가 발견되었습니다. 문서들은 ‘코로나 바이러스(COVID-19)’와 관련된 뉴스 또는 지시사항과 ‘미국무부 부장관 서신’, ‘개성 공단’ 관련 주제 등을 사용했습니다.

APRIL

총 4 개 해킹 그룹의 활동이 발견되었으며 이들은 SectorA01, SectorA03, SectorA05 와 SectorA07 그룹입니다.

SectorA01 그룹의 활동은 한국, 일본, 독일에서 발견되었습니다. 공격자는 한글(HWP) 파일 형식의 악성코드가 포함된 스피어 피싱 이메일을 활용했으며, ‘코로나 바이러스(COVID-19) 확진 의심자 대상 동선 추적’ 공문서 양식에 포함된 지역명을 공격 대상에 맞게 변경한 후 한국의 각 지방자치단체에 유포했습니다.

SectorA03 그룹의 활동은 중국에서 발견되었습니다. 공격자는 특정 VPN(Virtual Private Network) 서버를 대상으로 해킹 활동을 수행했으며 해당 서버에 존재하는 취약점을 사용해 VPN 서버를 제어했습니다. 이들이 목표로 한 VPN 서버는 베이징, 상하이의 정부 기관과 해외에 위치한 중국의 외교 관련 기관이 사용하던 것으로 알려졌습니다.

SectorA05 그룹의 활동은 한국과 홍콩에서 발견되었습니다. 공격자는 MS 워드(Word) 파일 형식의 악성코드를 사용했으며 이는 ‘국회의원 선거’, ‘북한 인권’ 관련 주제 등을 사용했습니다.

SectorA07 그룹의 활동은 중국에서 발견되었습니다. 이번 해킹 활동에서 ‘북한의 코로나 바이러스 상황’을 주제로 하는 문서와 ‘북한의 코로나 바이러스를 테마로 하는 사이버 범죄 활동’과 관련된 실제 기사 본문을 활용한 악성 문서가 발견되었으며, 실행 시 내부에 포함된 매크로 스크립트를 사용해 공격자 서버로부터 추가 악성코드를 다운로드 합니다.

MAY

총 3 개 해킹 그룹의 활동이 발견되었으며 이들은 SectorA01, SectorA05 와 SectorA07 그룹입니다.

SectorA01 그룹의 활동은 한국, 미국, 러시아, 프랑스, 싱가폴, 파키스탄에서 발견되었습니다. 공격자는 MS 워드(Word)와 한글(HWP) 파일 형식의 악성코드가 포함된 스피어 피싱 이메일(Spear Phishing Email)을 활용했습니다.

발견된 문서들은 특정 방위산업체의 계약과 엔지니어 채용 등을 주제로 작성되었으며, ‘한미관계’를 주제로 한국어를 사용해 작성된 문서가 발견되기도 했습니다.

동일한 기간 동안에 한국의 가상화폐 거래소와 관련된 기업 또는 개인을 대상으로 하는 한글 파일 형식의 악성코드가 발견되었으며, 한국수력원자력 기업의 채용 공고로 위장한 한글 파일 형식의 악성코드가 발견되기도 했습니다.

SectorA05 그룹의 활동은 한국에서 발견되었습니다. 공격자는 이번 해킹 활동에서 국내외 보안 업체의 소프트웨어 설치 파일과 업데이트 파일로 위장한 악성코드를 사용했습니다. 해당 해킹 활동에서 발견된 DLL 파일 형식의 악성코드는 지난 4 월 이력서로 위장한 악성 문서를 활용한 해킹 활동에서 발견된 것과 동일합니다.

SectorA07 그룹의 활동은 한국, 중국, 홍콩, 베트남, 독일, 프랑스에서 발견되었습니다. 공격자는 지난 4월과 동일하게 코로나 바이러스를 주제로 하는 악성 문서를 제작했으며, 실행 시 내부에 포함된 매크로 스크립트를 사용해 실행 파일을 생성하고, 하드 코딩 된 공격자 서버 주소로부터 추가 악성코드를 다운로드합니다.

JUNE

총 4 개 해킹 그룹의 활동이 발견되었으며 이들은 SectorA01, SectorA03, SectorA05 와 SectorA07 그룹입니다.

SectorA01 그룹의 활동은 한국, 독일, 중국, 미국, 싱가폴, 오스트리아, 프랑스, 러시아, 일본, 대만에서 발견되었습니다. 해당 그룹은 MS 워드(Word) 파일 형식의 악성코드를 첨부한 스피어 피싱 이메일(Spear Phishing Email)을 활용했습니다.

악성 문서는 공격자 서버로부터 템플릿(Template) 파일을 다운로드하고 실행하며 이는 최근 SectorA01 그룹의 활동에서 지속적으로 발견되는 해킹 방식입니다. 동일한 기간 동안 부동산 투자와 관련된 문서로 위장한 한글(HWP) 악성코드를 활용해 특정 금융 기업 임직원을 대상으로 하는 공격이 발견되었습니다.

SectorA03 그룹의 활동은 인도, 한국, 중국, 싱가폴, 러시아, 일본, 홍콩, 스페인, 미국에서 발견되었습니다. 해당 그룹은 정상 PDF 파일과 바로가기(.LNK) 파일이 포함된 압축 파일을 스피어 피싱 이메일에 첨부했습니다.

압축 파일에 포함된 바로가기 파일은 악성코드를 드롭하고 자동 실행을 위해 스케줄과 시작 프로그램에 악성코드를 등록합니다. 이번 해킹 활동에서 발견된 파일명은 프로젝트 문서, 국제 시험 관련 문서, 이력서 및 직무 기술서 등의 내용을 사용합니다.

SectorA05 그룹의 활동은 프랑스, 한국, 중국, 미국, 방글라데시, 벨기에, 영국, 슬로바키아, 투르크메니스탄(TURKMENISTAN)에서 발견되었다. 해당 그룹은 MS 워드 파일 형식의 악성코드와 한글(HWP) 파일 형식의 악성코드, 실행(PE) 파일 형식의 악성코드 등 다양한 형태의 악성코드를 사용했습니다. MS 워드 문서 파일 형식의 경우, 실행 시 내장된 매크로 스크립트가 동작하며 공격자 서버와 통신을 시도합니다.

한글 파일의 경우 내부에 포스트 스크립트를 포함하고 있어 인코딩 된 쉘코드(Shellcode)를 호출해 공격자 서버와 통신하기 위한 기능을 수행합니다. 이 경우 악성 문서는 ‘드론(Drone) 현황 및 개선 방안’과 관련된 내용으로 작성되어 있습니다.

이외에 공격자는 전세계적으로 유명한 보안 프로그램으로 위장한 실행 파일 형식의 악성코드를 사용하기도 했습니다.

SectorA07 그룹의 활동은 한국, 러시아, 중국, 홍콩에서 발견되었습니다. 해당 그룹은 매크로 스크립트를 포함한 MS 워드 파일 형식의 악성코드와 포스트 스크립트를 포함한 한글(HWP) 파일 형식의 악성코드를 함께 사용했습니다.

워드 문서는 핵 이슈와 관련된 국제 문제를 다루는 특정 기관에서 작성한 문서로 위장되어 있으며, 실행 시 공격자 서버와 통신하며 캐비닛(.CAB) 형식의 파일을 추가로 다운로드 받습니다.

한글(HWP) 파일 형식의 경우 학술 대회 및 선정 평가 문의 내용 등과 관련된 파일명을 사용했으며 실행 시 비주얼 베이직 스크립트(VBS)와 배치 파일 등을 포함하는 캐비닛 파일을 다운로드 받습니다.

JULY

총 2 개 해킹 그룹의 활동이 발견되었으며 이들은 SectorA01과 SectorA05 그룹입니다.

SectorA01 그룹의 활동은 싱가폴, 일본, 오스트리아, 프랑스, 러시아, 독일, 이스라엘, 인도, 한국, 루마니아, 이탈리아, 미국, 영국, 이란, 홍콩에서 발견되었습니다.

이들은 특정 방위산업체, 항공업의 계약 문서와 채용 공고 등을 주제로 작성된 MS 워드(Word) 파일과 코로나 예측 결과지로 위장한 엑셀 파일을 사용했습니다. 공격자는 실존 인물의 명함을 도용해 한국의 의료 분야에 있는 인물에게 코로나 예측 결과지로 위장한 엑셀파일을 첨부해 스피어 피싱 이메일을 보냈습니다.

이외에 악성 포스트 스크립트(Encapsulated PostScript)를 포함하는 공문서로 위장한 한글 파일 형식의 악성코드가 발견되기도 했으며, 동일한 기간 동안 실제 학술대회 관련 웹사이트에 악성 코드가 포함된 한글 파일이 게시되어 유포되는 사례가 발견되기도 했습니다.

이번 활동 중 공격자는 가상 화폐 지갑 프로그램, 웹 브라우저 업데이트 파일 등 정상 프로그램으로 위장한 악성코드를 유포하기도 했습니다.

SectorA05 그룹의 활동은 한국, 홍콩, 우크라이나, 중국, 일본에서 발견되었습니다.

공격자는 MS 워드 파일 형식의 악성코드와 한글 파일 형식의 악성코드를 사용했습니다. 한글 파일 형식의 악성코드는 한국의 특정 가상 화폐 거래소의 안내문을 주제로 작성되었습니다.

문서 실행 시 파일에 포함된 실행 파일 형식의 악성 OLE 개체가 드롭되고 파워쉘(PowerShell) 스크립트를 사용해 추가적인 악성 행위를 수행합니다.

MS 워드 파일 형식의 악성코드는 실행 시 내장된 매크로 스크립트를 통해 공격자 서버에서 파워쉘 스크립트를 다운로드 받아 실행합니다. 이 경우 정상 문서는 한국의 국제 정세와 관련된 내용으로 작성되어 있습니다.

AUGUST

총 2 개 해킹 그룹의 활동이 발견되었으며 이들은 SectorA01과 SectorA05 그룹입니다.

SectorA01 그룹의 활동은 한국, 독일, 루마니아, 러시아, 중국, 프랑스, 홍콩, 이스라엘, 이탈리아, 인도, 호주, 미국, 일본, 영국, 라트비아, 네덜란드, 조지아, 스웨덴, 에스토니아, 우크라이나, 리투아니아, 멕시코, 아르헨티나, 스위스, 필리핀에서 발견되었습니다.

공격자는 악성코드를 다운로드 할 수 있는 파일 저장소 서비스 링크를 전달하기 위해 링크드인(LinkedIn), 왓츠앱(WhatsApp)과 같은 서비스를 사용해 공격 대상에게 직접 메세지를 보내기도 했으며, 스피어 피싱(Spear Phishing) 이메일을 사용해 링크를 전달하기도 했습니다.

SectorA05 그룹의 활동은 한국과 인도에서 발견되었습니다. 공격자는 MS 워드 파일 형식의 악성코드와 한글 문서로 위장한 실행 파일 형식의 악성코드를 사용했으며, 발견된 악성코드는 모두 남북 관계와 관련한 행사 안내를 주제로 작성되었습니다.

SEPTEMBER

총 2 개 해킹 그룹의 활동이 발견되었으며 이들은 SectorA01 와 SectorA05 그룹이다.

SectorA01 그룹의 활동은 중국, 슬로바키아, 이스라엘, 독일, 영국에서 발견되었습니다. 공격자는 프로모션 발표, 프로젝트 계획 문서, 직원 보너스 급여 문서 등으로 위장한 바로가기 파일(LNK)을 공격에 활용했습니다.

지난 몇 달간 공격자의 해킹 활동에 사용되었던 것과 같이 미국의 방위 및 항공 우주 회사의 채용 공고를 주제로 작성된 MS 워드(Word) 파일이 동일한 기간 내 발견되기도 했습니다.

SectorA05 그룹의 활동은 중국과 한국에서 발견되었습니다. 공격자는 문서로 위장한 실행 파일 형식의 악성코드를 사용했으며, 악성코드 실행 시 사용자의 의심을 피하기 위해 북한 근로자의 특성과 논문 투고 규정을 주제로 하는 정상 문서를 화면에 띄웁니다.

OCTOBER

총 2 개 해킹 그룹의 활동이 발견되었으며 이들은 SectorA01 와 SectorA05 그룹입니다.

SectorA01 그룹의 활동은 한국에서 발견되었습니다. 이번 활동에서 특정 협회에서 작성한 기사문으로 위장한 한글 파일이 발견되었습니다. 파일 실행 시 호환 프로그램 목록을 선택하라는 알림창을 생성하고, 사용자의 의심을 피하기 위한 정상 PDF 파일을 화면에 표시합니다.

SectorA05 그룹의 활동 역시 한국에서 발견되었습니다. 공격자는 매크로 스크립트가 포함된 MS 워드 파일 형식의 악성코드를 사용했으며 한국의 특정 학술회의 관련 파일명을 사용했습니다.

NOVEMBER

총 2 개 해킹 그룹의 활동이 발견되었으며 이들은 SectorA05 와 SectorA07 그룹입니다.

SectorA05 그룹의 활동은 한국, 일본, 중국, 필리핀, 미국, 영국, 러시아에서 발견되었습니다. 공격자는 매크로 스크립트가 포함된 MS 워드 파일 형식의 악성코드를 사용했으며, 이는 미국 대선 관련 사항을 주제로 작성되었습니다.

문서 실행 시 파워쉘(PowerShell) 스크립트가 실행되어 C2 서버와 통신하며 DLL 파일 형식의 추가 악성코드를 다운로드 하고 실행합니다.

SectorA07 그룹의 활동은 한국에서 발견되었습니다. 해당 그룹이 사용한 것으로 판단되는 여러 도메인과 도메인을 등록할 때 사용된 이메일 계정들이 확인되었으며, 발견된 이메일 계정들은 한국과 러시아의 이메일 서비스를 사용해 생성된 것입니다.

발견된 도메인 중 일부는 안드로이드 환경을 대상으로 하는 악성코드를 전달하기 위해 사용되었습니다.

DECEMBER

총 5 개 해킹 그룹의 활동이 발견되었으며 이들은 SectorA01, SectorA02, SectorA04, SectorA05 와 SectorA07 그룹입니다.

SectorA01 그룹의 활동은 한국, 러시아, 파키스탄, 홍콩, 리투아니아, 인도, 네덜란드, 일본, 미국, 독일, 프랑스에서 발견되었습니다. 해당 그룹은 바로가기 파일 형식(LNK)의 악성코드를 사용했으며, 사용자의 의심을 피하기 위해 사용된 일본어로 작성된 문서는 암호화폐를 주제로 작성되었습니다. 공격자는 한국의 인터넷 커뮤니티 사이트를 통해 암호화폐 시세 프로그램으로 위장한 악성코드를 유포하기도 했습니다.

SectorA02 그룹의 활동은 한국, 스위스에서 발견되었습니다. 해당 그룹은 악성 OLE를 포함하는 한글 파일 형식의 악성코드를 사용했으며 문서 실행 시 내부에 포함된 데이터를 복호화 해 추가 악성 코드를 생성합니다.

SectorA04 그룹의 활동은 한국에서 발견되었습니다. 해당 그룹은 악성 링크가 포함된 스피어 피싱 이메일을 한국의 특정 정부기관 및 대북 관련 연구 종사자에게 유포했습니다. 스피어 피싱 이메일의 본문 내용은 한국의 특정 포털 사이트의 계정 점검 알림 메일 및 월간 북한 동향 보고서 등을 주제로 작성되었습니다.

SectorA05 그룹의 활동은 한국, 미국, 홍콩, 캐나다, 러시아에서 발견되었습니다. 이번 활동에서 포스트 스크립트(Post Script) 또는 악성 OLE 개체를 포함하는 한글 파일이 발견되었으며, 문서는 ‘코로나 바이러스로 인한 소상공인 지원’ 및 ‘COVID-19 백신 효능’ 등을 주제로 작성되었습니다.

동일한 기간 동안 매크로 스크립트를 포함하는 MS 워드(Word) 파일 형식의 악성코드도 발견되었으며 이는 새로운 미국 대통령인 바이든의 ‘북한 관계 개선’ 관련 주제로 작성되었습니다. 문서 실행 시 파워쉘(PowerShell) 스크립트를 통해 공격자 서버와 통신합니다.

SectorA07 그룹의 활동은 한국과 태국에서 발견되었습니다. 이들은 매크로 스크립트를 포함한 MS 워드 파일 형식의 악성코드를 사용했으며 문서는 ‘코로나 바이러스로 인한 북한의 상황’을 주제로 작성되었습니다. 이외에 한국에서 주로 사용되는 메신저, 포털 및 비트코인 거래 어플리케이션으로 위장한 안드로이드 악성코드가 발견되기도 했습니다.

IoC(Indicators of Compromise) 및 권고 사항과 함께 개별 위협 이벤트를 자세히 설명하는 전체 보고서는 기존 NSHC ThreatRecon 고객에게 제공됩니다. 자세한 내용은 service@nshc.net으로 문의해 주시기 바랍니다.