SectorA05 PDF Malware disguised as a Northeast Asia Economic Association Executive Course

동아시아에 위치한 특정 국가 정부로부터 지원을 받는 해킹 그룹 중 하나인 SectorA05 그룹이 알려진 취약점을 포함한 아크로뱃 리더(Acrobat Reader) 파일을 사용해 한국의 특정 조직들을 대상으로 한 해킹 활동이 발견되었다.

해당 해킹 활동에서는 스피어 피싱(Spear Phishing) 이메일의 첨부파일로 아크로뱃 리더(Acrobat Reader)의 파일 형식인 PDF 파일이 활용 되었다.

첨부 파일로 존재하는 PDF 파일들은 모두 2020년 발견된 CVE-2020-9715 취약점을 악용하며, 감염 시스템에서 정보 수집 목적의 특정 악성코드를 생성하게 된다.

[그림 1: 해킹 활동에서 발견된 악성 PDF 파일 실행 화면(1)]

[그림 2: 해킹 활동에서 발견된 악성 PDF 파일 실행 화면(2)]

이번 해킹 활동에서 발견된 스피어 피싱 이메일은 한국의 특정 포털 웹사이트 이메일 주소를 이용하여 발신되었으며, 발신지는 한국 내 특정 웹호스팅 업체에서 운영 중인 시스템들로 확인 되었다.

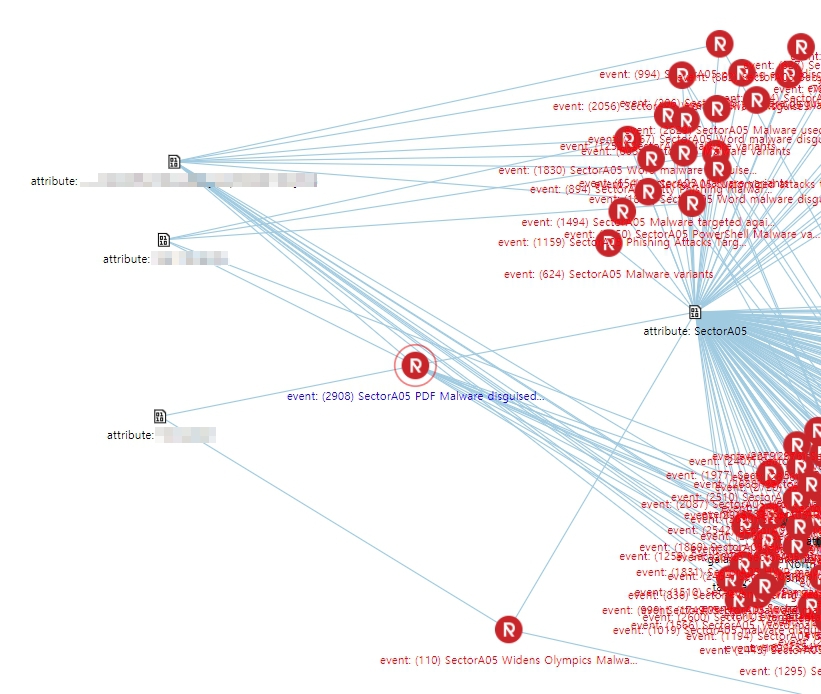

취약점을 포함한 PDF 파일과 함께 발견된 정보 수집 목적의 악성코드들은 공통적으로 동일 해킹 그룹이 2018년 사용하였던 악성코드와 유사한 코드 특성을 가지고 있다. 이 중 C2 서버와 통신을 위한 일부 코드는 2020년부터 현재까지 활용되고 있는 특성을 사용함이 확인되었다.

[그림 3: 유사한 코드 특성을 갖는 과거 이벤트와의 연관성 그래프]

이번 해킹 활동에 사용한 주요 해킹 인프라(Infra)들은 불가리아에 위치한 특정 시스템들로, 해당 시스템들은 2020년부터 현재까지 지속적으로 이용 되고 있는 시스템들 중 하나이다.

이러한 상황으로 미루어 해당 해킹 그룹은 2018년 또는 그 이전에 제작되었던 악성코드의 소스코드를 현재 운영 중인 해킹 인프라들과 상황에 맞게 수정하여 해킹 활동에 사용하는 것으로 판단된다.

해당 해킹 그룹의 공격 기법을 포함한 악성코드, 해킹 인프라 및 해킹 대상 등으로 미루어 이들의 최종 목적은 현재 한국에서 발생 중인 특정 상황에 대한 광범위한 정보들 수집하기 위한 것으로 분석된다.

현재도 해당 그룹의 해킹 활동이 진행 중인 상황이므로 조직의 정보보안을 담당하는 부서에서는 관련 위협 인텔리전스(Threat Intelligence)를 바탕으로 언제든지 발생할 수 있는 해킹 활동에 대비하여야 한다.

IoC(Indicators of Compromise) 및 권고 사항과 함께 개별 위협 이벤트를 자세히 설명하는 전체 보고서는 기존 NSHC ThreatRecon 고객에게 제공됩니다. 자세한 내용은 service@nshc.net으로 문의해 주시기 바랍니다.