Threat Actor targeted attack against Finance and Investment industry

개요

코로나 바이러스(COVID-19)로 인해 전세계가 혼란해진 틈을 타 다양한 산업 분야에서 악성코드를 이용한 사이버 해킹 활동이 지속적으로 발생하고 있다.

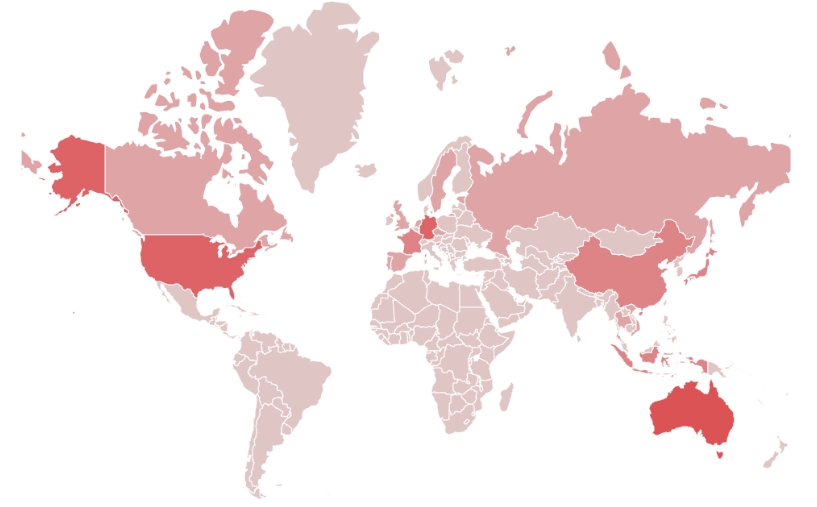

그 중에서도 최근 금융 및 투자 산업을 주제로 한 특정 악성코드 형태가 지속적으로 확인되고 있으며, 이는 해당 산업 종사자들을 대상으로 공격을 진행 중인 것으로 판단된다. [그림 1]과 같이 해당 해킹 활동은 다양한 국가에 위치한 금융 및 투자 산업 관련 기업들을 대상으로 공격이 이루어졌으며 붉은색이 짙은 국가의 경우, 공격 발생 빈도가 높은 것을 확인할 수 있다.

[그림 1: 금융 및 투자 산업을 대상으로 한 해킹 활동]

본 보고서에서는 최소 1년이 넘는 기간 동안 금융 및 투자 산업 관련 기업들을 대상으로 한 해킹 활동에 사용된 문서형 악성코드와 그 해킹 활동의 특징에 대해 다루고 있다.

공격에 활용된 워드(Word) 문서 흐름 및 분석

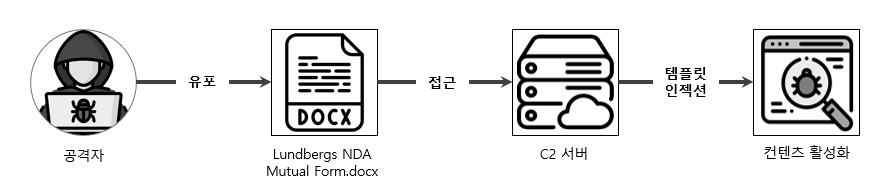

NSHC ThreatRecon Team에서 최초 확인한 워드(Word) 악성코드는 2020년 8월 ‘Nord’ 라는 사용자에 의해 마지막으로 작성되었다. 파일 이름에서 스웨덴에 위치한 특정 투자 회사의 비밀유지협약(Non-Disclosure Agreement, NDA)과 관련된 문서로 위장하고 있으며 [그림 2]와 같은 동작 흐름을 가지고 있다.

- Lundbergs NDA Mutual Form.docx

- BE17FDBE8D7E674EC397CD457DDA1B78824ED6597CDEF665D1ADBF31EAF58D66

[그림 2: 유포된 워드 악성코드 흐름도]

공격자는 최초 스피어 피싱(Spear Phishing) 이메일의 첨부 파일 또는 이와 유사한 공격 기법으로 공격 대상이 되는 금융 및 투자 산업 관련 종사자들에게, 금융 투자 관련 비밀유지협약서 문서로 위장한 워드 악성코드를 전달한 것으로 판단된다.

공격 대상은 이메일 등으로 전달받은 워드 악성코드를 열람하게 될 경우, 워드 문서 내부에 설정되어 있는 공격자의 C2 서버에서 악의적인 기능을 수행하기 위한 매크로(Macro) 또는 취약점이 포함된 문서 템플릿(Template)을 다운로드 할 것으로 분석된다.

이러한 공격 기법을 통해 공격 대상이 되는 조직 내부에 다른 원격 제어 형태의 악성코드 등을 추가적으로 다운로드 할 것으로 분석된다.

A. 콘텐츠 활성을 유도하는 워드(Word) 문서

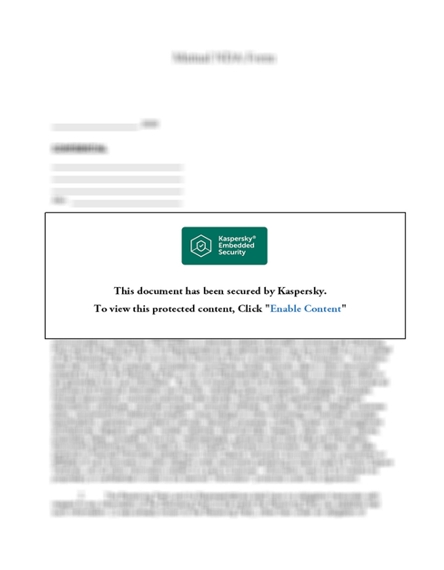

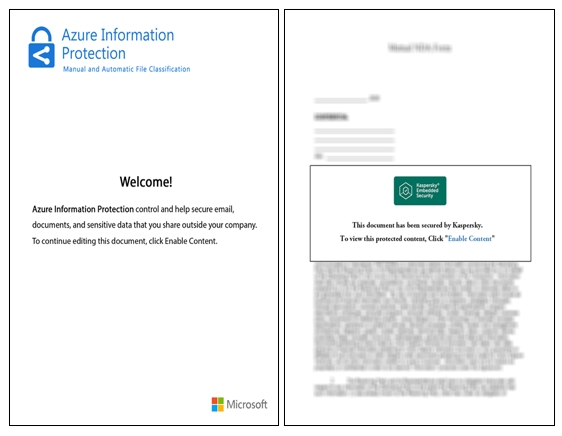

발견된 워드 악성코드를 공격 대상이 실행하게 되면, 실제 실행된 워드 화면에서는 ‘This document has been secured by Kaspersky. To view this protected content, Click “Enable Content”’ 라는 문구와 함께 콘텐츠 활성화를 유도한다.

또한 그림의 배경에서 확인되는 콘텐츠는 워드 파일의 제목에서 언급된 회사와 관련된 비밀유지협약 내용으로 확인된다.

[그림 3: 악성코드에서 사용된 워드 문서 실행 화면]

B. 원격 템플릿 인젝션(Remote Template Injection)

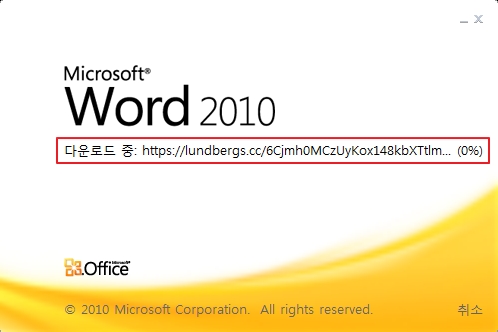

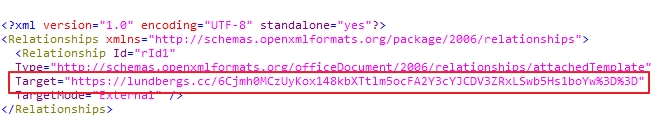

유포된 워드 악성코드에는 매크로 스크립트를 포함하고 있지 않으며, 해당 워드 악성코드가 실행되면, [그림 4]와 같이 특정 주소에 접근하는 것을 확인할 수 있다.

[그림 4: 워드 파일 실행 시 C2 서버 접근 시도]

공격자는 OOXML(Office Open XML) 포맷을 가진 워드 문서의 정상적인 기능을 악용하여 악성 행위를 수행하고자 시도한다. 서식 파일이 적용된 워드 문서의 경우 Setting.xml.rels 파일을 변조하여 외부에서 템플릿을 받아와 동작 시킬 수 있다. 하지만 현재 추가로 받아오는 페이로드는 식별되지 않는다.

- https://lundbergs[.]cc/6cjmh0mczuykox148kbxttlm5ocfa2y3cyjcdv3zrxlswb5hs1boyw==

[그림 5: settings.xml.rels 파일에 포함된 C2 서버]

해킹 그룹의 공격 대상과 워드(Word) 악성코드의 관계

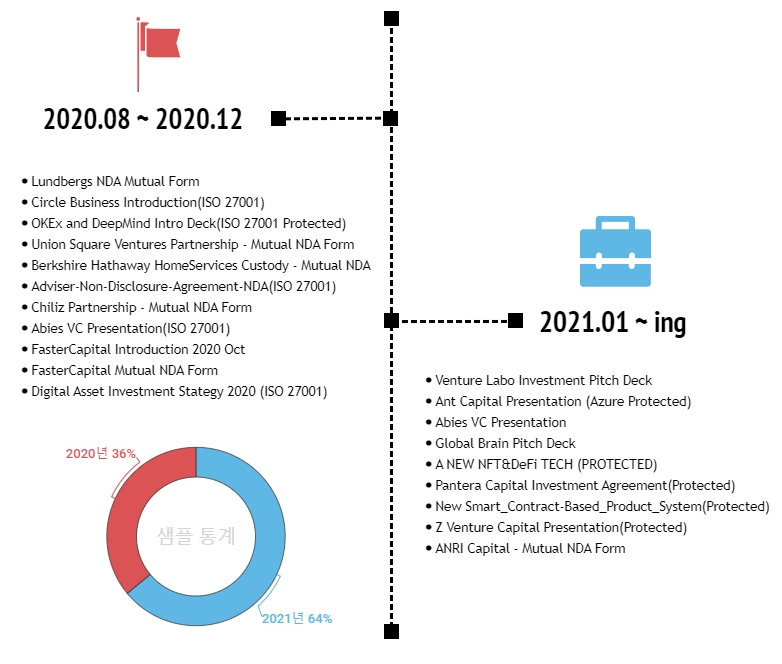

공격자들은 공격 대상이 관심을 가질 수 있도록 다양한 전술을 구사하고 악성코드를 유포한다. 악성코드에서 사용된 파일 이름과 내용은 증명된 전술에 대한 명확한 정보를 제공하게 되며 해당 해킹 그룹에서 2020년부터 유포된 악성코드는 [그림 6]와 같다.

[그림 6: 2020년 8월부터 현재까지 유포된 워드 악성코드 현황]

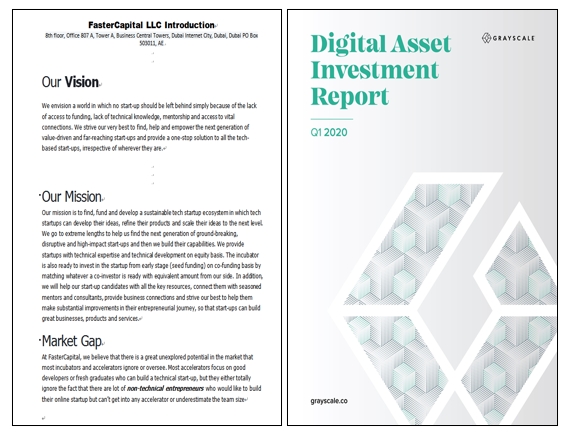

확인된 악성코드는 스웨덴, 미국, 일본 등 다양한 국가에 위치한 투자 회사들로 위장하고 있으며 공통점은 모두 금융 및 투자 산업 분야에 속한 기업과 종사자들이 관심을 가질 만한 문서 제목과 내용을 포함하고 있다. 유포된 워드 악성코드 대부분이 콘텐츠 활성화 후 공격 대상이 해킹 시도 또는 악성코드 감염 의심을 회피하기 위해 숨김 속성으로 설정되어 있는 원본 문서 내용을 보여준다.

[그림 7: 실행된 워드 문서 페이지 일부]

[그림 8: 숨김 속성된 문서 내용 일부]

워드 악성코드에 포함된 원본 문서 내용은 공개된 문서도 포함하고 있지만, 대외비로 추정되는 내용과 회사 대표의 친필 서명 또한 포함되어 있어 언더그라운드(Underground) 해킹 커뮤니티와 다크웹(DarkWeb) 등을 통해 이미 유출되었을 가능성이 있는 것으로 분석된다.

[그림 9: 친필 사인이 포함된 워드 문서]

워드(Word) 악성코드의 특징 및 연관성

A. 문서 악성코드의 메타데이터(Metadata)

해킹 활동에 사용된 워드 문서의 메타데이터에는 속성 정보와 특성 및 다른 해킹 자원과의 관계가 포함되어 있다. 워드 문서 내부의 core.xml, app.xml, settings.xml에 표기된 메타데이터를 통해 공격자가 활용한 문서의 연관된 정보를 추가로 확인할 수 있으며, 문서 간의 유사성 또한 식별할 수 있다.

(1) 문서를 마지막으로 수정한 사용자 이름

일반적으로 정상 워드 문서를 저장할 경우 마이크로소프트 오피스(Microsoft Office)에 설정되어 있는 사용자의 이름(User Name)이 문서에 저장되며, 이러한 정보는 docProps\core.xml에서 확인할 수 있다. 현재까지 발견된 워드 악성코드에는 다음과 같은 사용자 이름이 포함되어 있다.

사용자 이름:

-

- Nord

- Never

(2) 템플릿 이름

문서 서식이 적용된 워드 악성코드는 그에 따른 템플릿(Template) 명칭을 가지고 있으며, 해당 워드 악성코드의 docProps\app.xml에 해당 템플릿 정보가 포함되어 있다. 현재까지 확인된 워드 악성코드에 포함되어 있는 템플릿 명칭은 다음과 같다.

템플릿 이름:

-

- Report .dotx

- Single spaced (blank).dotx

- APA style report (6th edition).dotx

- Blue curve letterhead.dotx

- Insert your first table of contents tutorial.dotx

- Blue spheres cover letter.dotx

(3) docId

워드 문서가 가지고 있는 고유 식별자 중 하나로 word\settings.xml에 포함되어 있다. 현재까지 확인된 워드 악성코드의 docid는 다음과 같다.

docid:

-

- {0F5E949A-4017-445B-97B7-3CB064E583DF}

- {1F179ADB-02CF-4A51-820D-20B798FDFF46}

- {76DBC1C4-9921-4935-B8A9-9B3167BB1700}

- {81D6A9AD-4211-4696-97A5-6897FE7766B7}

- {861123BC-1DAC-4C24-964C-E9447C597276}

- {B44EC542-F37B-44A7-A5B3-617396920BEF}

- {BB154D86-973E-4497-9CC3-F86A34B8EEA0}

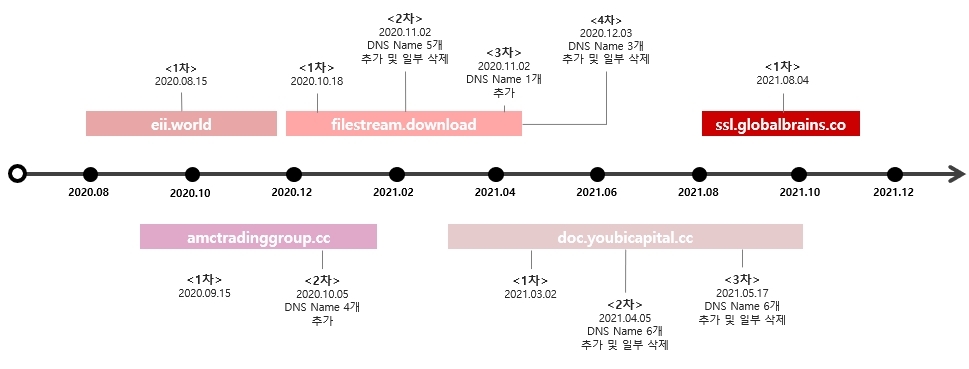

B. C2 서버 및 인증서

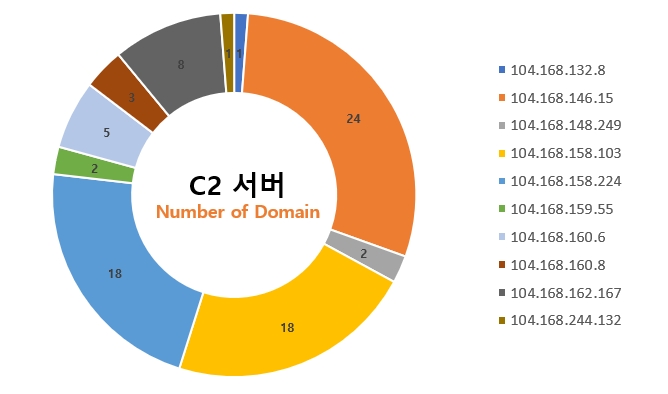

해킹 그룹이 해킹 활동에 사용한 도메인(Domain) 정보들은 투자, 코인거래소, 블록체인, 에너지혁신 및 소프트웨어 등 다양한 산업군에 해당하는 기업으로 위장하고 있다.

현재까지 확인된 도메인 개수는 82개, 도메인에 할당된 IP 개수는 10개로 모두 HOSTWINDS 웹 호스팅 업체를 통해 등록되었으며, 104.168.128.0/17 대역으로 할당되어 있다.

[그림 10: IP에 할당된 도메인 개수]

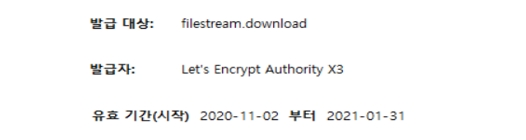

C&C 서버에서 다운로드 시도하는 페이로드(Payload)에 대한 네트워크 트래픽 은닉을 위해 공격자는 SSL(Secure Socket Layer) 인증서를 무료로 발급받아 90일의 유효기간을 가지고 사용한다.

발급 대상(Common Name, CN)은 현재 다양한 온라인 샌드박스 서비스에서 ET TROJAN Observed Malicious SSL Cert (Lazarus APT MalDoc 2020-11-30)으로 탐지하고 있다.

[그림 11: 추출된 인증서 정보 일부]

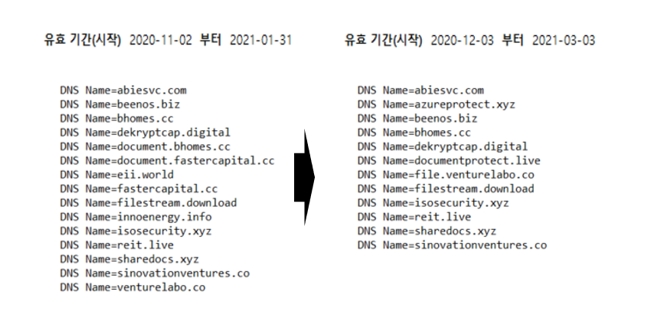

공격 그룹은 하나의 인증서에 여러 개의 도메인을 포함하는 멀티 도메인(Multi Domain) 인증서를 활용하며 갱신이 아닌 새로운 인증서를 계속 발급받는 방식을 사용한다.

새로운 인증서가 발급될 때마다 새로운 도메인을 추가하거나 기존의 도메인을 삭제하는 방식으로 C2서버를 관리한다.

[그림 12: 멀티 도메인을 사용하는 인증서]

현재까지 확인된 발급 대상은 5개이며 [그림 13]을 통해 인증서의 발급 현황을 확인할 수 있다.

[그림 13: 인증서 발급 내역]

해킹 그룹 특성(Attribution)

해당 해킹 그룹은 C2 서버의 도메인 정보를 포함한 인증서 발급내역과 워드 악성코드의 발견 시기 등을 종합해 볼 때 2020년 8월 이전부터 해킹 활동을 하기 위한 다양한 해킹 자원들과 악성코드를 준비한 것으로 판단된다.

그리고 해당 해킹 그룹이 제작한 워드 악성코드가 포함하고 있는 문서 내용 등을 종합해볼 때 해당 해킹 그룹이 공격 대상으로 삼고 있는 인물들은 금융 및 투자 산업 관련 기업 또는 기관 종사자 또는 관련자들로 판단된다.

공격 기법 역시 보안 조직들의 탐지가 어렵도록 하기 위해 해킹 그룹이 사전에 준비한 C2 서버에서 공격 대상이 되는 인물들이 해당 워드 악성코드를 열람했을 때에만 악의적인 기능을 수행하기 위한 매크로(Macro) 또는 취약점을 포함한 템플릿 등을 다운로드 하는 원격 템플릿 인젝션(Remote Template Injection) 기법을 사용한 것으로 판단된다.

이러한 상황들을 종합해볼 때 해당 해킹 그룹은 금융 및 투자기관에서 가지고 있는 금융 투자 정보 또는 금융 거래 정보 등을 탈취하기 위한 목적으로 해킹을 시도하는 것으로 판단된다.

이와 관련해 특정 정부 지원 해킹 그룹의 해킹 활동과 관련성이 일부 발견되지만, 현재까지 발견된 사항들만 가지고 해당 해킹 활동이 특정 정부 지원 해킹 그룹의 금융 자산 탈취 목적의 해킹 활동으로 판단하기는 어렵다.

결론

최소 1년이라는 시간 동안 금융 및 투자 산업 관련 분야를 대상으로 해킹 활동을 진행하고 있는 해킹 그룹은 원격 템플릿 인젝션(Remote Template Injection) 기법을 사용하고 있다. 방어자의 입장에서 악의적인 기능이 존재하지 않는 워드 문서 형태에 대한 탐지가 어려운 점을 악용하고 있음으로 조직 외부에서 유입되는 문서 형태의 파일들과 해당 파일들과 관련된 외부 네트워크 연결 시도 등을 주의해서 모니터링 할 필요가 있다.

그리고, 금융 및 투자 정보와 같이 현실 세계에서 금전적인 이윤과 직접적으로 연결이 가능한 정보와 데이터를 보유 중인 금융 및 투자 산업 분야의 기관과 기업 들에서는 각별한 주의가 필요하다.

IOC(Indicator of Compromised)

해당 해킹 그룹의 해킹 활동과 관련된 IOC(Indicator of Compromise)정보는 아래ThreatRecon Team GitHub에서 확인할 수 있다.

Threat Actor targeted attack against Finance and Investment industry

https://github.com/nshc-threatrecon/IoC-List/blob/master/Threat%20Actor%20targeted%20attack%20against%20Finance%20and%20Investment%20industry

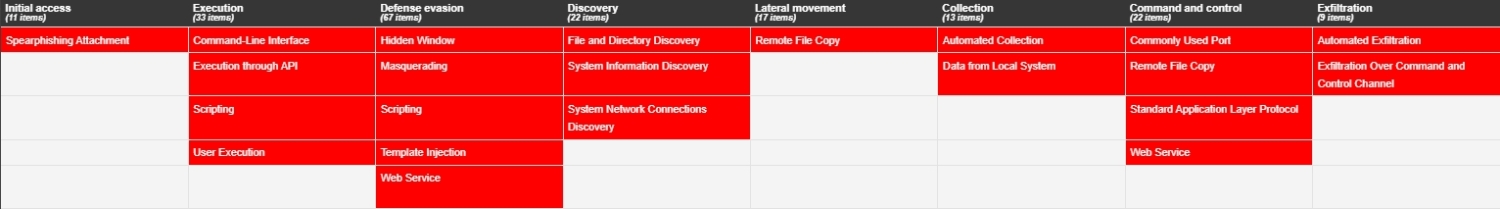

MITRE ATT&CK TECHNIQUES

Initial access

Spearphishing Attachment – T1193

Execution

Command-Line Interface – T1059

Execution through API – T1106

Scripting – T1064

User Execution – T1204

Defense evasion

Hidden Window – T1143

Masquerading – T1036

Scripting – T1064

Template Injection – T1221

Web Service – T1102

Discovery

File and Directory Discovery – T1083

System Information Discovery – T1082

System Network Connections Discovery – T1049

Lateral movement

Remote File Copy – T1105

Collection

Data from Local System – T1005

Automated Collection – T1119

Command and control

Commonly Used Port – T1043

Remote File Copy – T1105

Standard Application Layer Protocol – T1071

Web Service – T1102

Exfiltration

Automated Exfiltration – T1020

Exfiltration Over Command-and-Control Channel – T1041

The full report detailing each event together with IoCs (Indicators of Compromise) and recommendations is available to existing NSHC ThreatRecon customers. For more information, please contact service@nshc.net.