Threat Actor targeting Vulnerable Links in Cyber Security (KOR)

개요

스코틀랜드에는 “A chain is only as strong as its weakest link”라는 속담이 있다. 이 속담은 사슬이 얼마나 튼튼하게 만들어져 있던, 그 사슬에 약한 고리가 존재한다면 그 사슬은 더 이상 튼튼한 사슬이 될 수 없다 라는 의미를 내포하고 있다.

이 속담 속의 사슬과 마찬가지로 보안 또한 약한 고리가 존재한다. 아무리 견고한 보안 시스템에도 약한 고리가 존재하기 마련이며, 약한 고리를 노리는 취약점 하나에 보안 시스템 전체가 흔들릴 수 있기 때문에 보안 조직은 취약점에 대해 경계해야 한다.

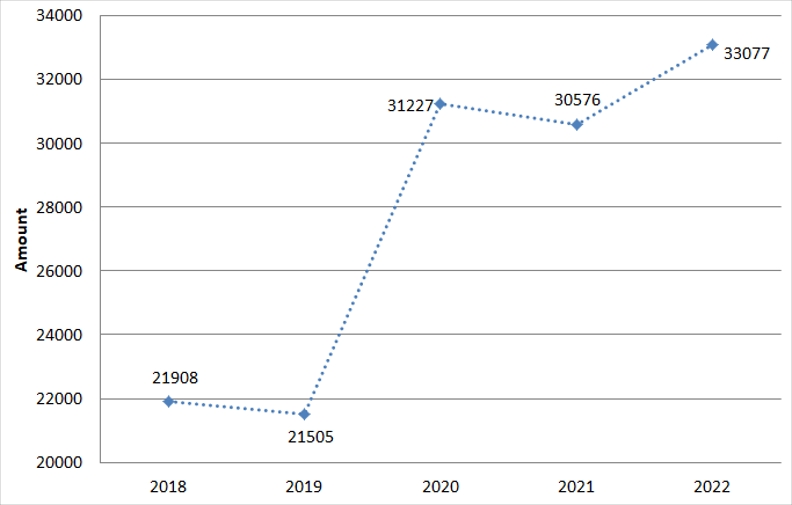

대부분의 소프트웨어 취약점에 대한 정의와 분류는 CVE(Common Vulnerabilities and Exposures) 시스템으로 이루어지고 있다. 최근 5년간 발견된 취약점의 추이를 살펴보면, 2019년 약 20만 건이었던 취약점의 개수는 2020년 이후 30만건 이상으로 약 1.5배 증가했음을 확인할 수 있으며, 과거 발견된 소프트웨어 취약점을 제거할 수 있는 패치(Patch)가 설치되지 않은 시스템에서는 지속적으로 존재할 수 있음을 감안하면 오늘날 사이버 공격에 활용될 수 있는 취약점의 수치는 더욱 가파르게 증가하고 있다고 판단된다.

[그림 1: 최근 5년간 발견된 취약점 추이 (출처: https://cve.mitre.org/)]

오늘날 사이버 공격에 활용될 수 있는 소프트웨어 취약점의 수치는 가파르게 증가하고 있는 반면 취약점을 점검하고 필요한 보완 조치를 해야 할 보안 조직의 리소스에는 한계가 존재하는 것이 현실이다.

이와 같은 배경에서ThreatRecon Team은 실제 해킹 그룹들이 최소 1회 이상 실제 사이버 공격에 악용한 취약점들에 대한 데이터를 보유한 ThreatRecon Platform을 활용하여 각 보안 조직에서 자사의 상황에 맞는 취약점 조치를 수행할 수 있도록 취약점을 악용한 해킹 활동들을 분석했다.

본 보고서에서는 2022년 한 해 동안 다양한 목적의 해킹 그룹들이 악용한 취약점에 대한 설명과 악용한 소프트웨어의 유형, 공격 단계에서 해당 취약점들을 어떻게 활용하였는지 분석한 결과를 포함하고 있다.

보안의 약한 고리를 노리는 해킹 그룹들의 활동

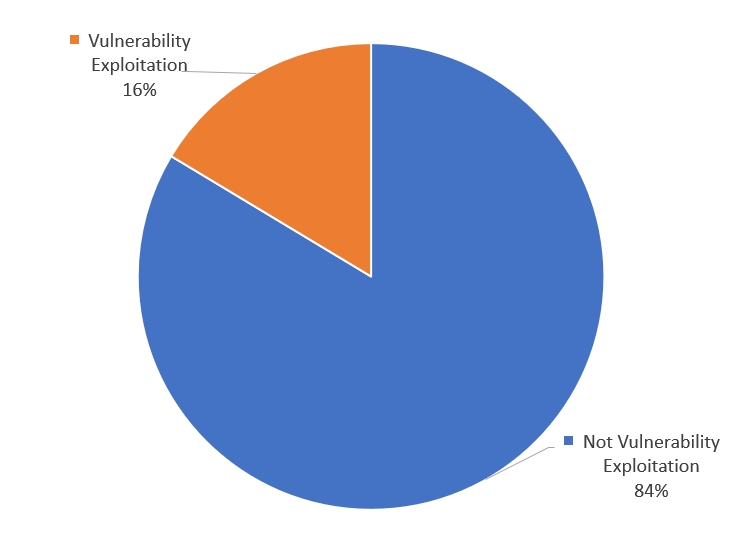

2022년 한 해 동안 ThreatRecon Team에서 발견한 사이버 공격 활동 중 취약점 악용 비율과 관련된 분포도는 [그림 2]를 통해 확인할 수 있다. 취약점을 악용한 사이버 공격 활동은 전체 사이버 공격의 16%로 확인되었으며, 84%를 차지하는 대부분의 사이버 공격은 취약점을 악용하지 않았다. 대부분의 사이버 공격 활동은 공격 대상이 피싱 링크를 클릭하도록 유도하거나, 피싱 메일을 통해 악성코드를 실행하도록 유도하는 방법 등을 사용하였으며, 이 외에도 광고 페이지를 통해 불특정 다수를 공격 대상으로 삼거나, 훔친 자격증명을 악용하는 방법도 사용하였다.

해킹 그룹이 공격 대상 시스템에 대한 사전 조사 없이 취약점을 악용하려 한다면, 해당 취약점에 영향을 받는 시스템이 없을 경우 그간 노력이 물거품이 되기 때문에 우선 공격 대상 시스템의 정보를 수집(Information Gathering)하는 과정이 필요하다. 해킹 그룹은 공격 대상 시스템의 정보를 수집하는 과정을 통해 공격 대상 시스템에 대한 높은 이해를 바탕으로 알려진 취약점을 파악해야 하며, 알려진 취약점이 없을 경우 해킹 그룹은 자신들의 목적을 달성하기 위해 새로운 취약점을 찾아내야 공격을 성공시킬 수 있다.

취약점 악용에는 이러한 제약이 따르지만, 해킹 그룹들은 고부가 가치 정보를 탈취하기 위해 또는 금전적인 이윤이 크다고 판단할 경우에는 취약점 연구에 대한 자본을 투자하고 있기 때문에 전체 사이버 공격의 16%를 차지할 수 있는 것으로 판단된다.

[그림 2: 2022년 발생했던 사이버 공격 활동 중 취약점 악용 비율]

1) 소프트웨어 취약점을 악용한 해킹 그룹들

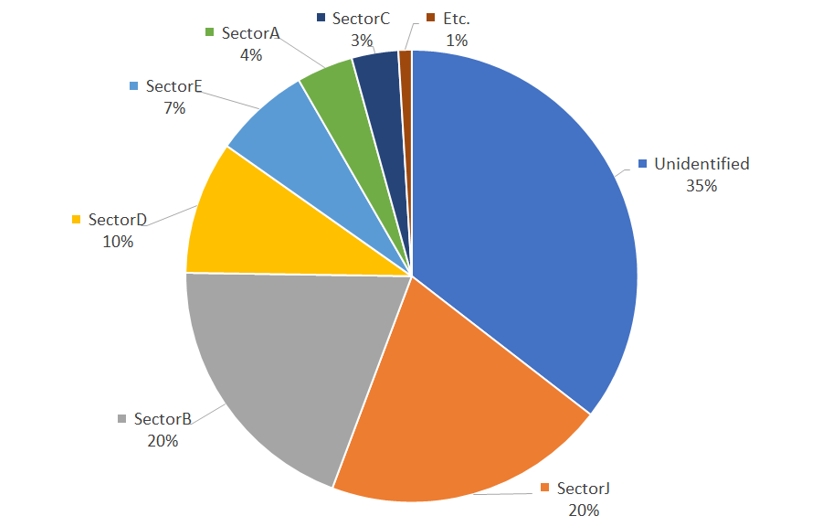

취약점을 악용한 사이버 공격 활동 중 해킹 그룹들의 악용 비율과 관련된 분포도는 [그림 3]를 통해 확인할 수 있다. 미식별(Unidentified) 해킹 그룹들을 제외하면 SectorJ 그룹과 SectorB 그룹이 취약점을 가장 많이 악용한 것으로 확인되며, 그 다음으로는 SectorD 그룹과 SectorE 그룹 순서로 취약점을 악용한 것으로 확인된다.

사이버 범죄 해킹 그룹을 상당수 포함하고 있는 미식별 그룹과 SectorJ 그룹은 금전적인 이윤을 목적으로 활동하고 있는 만큼, 취약점을 악용하기 위해 사용된 리소스들에 대한 비용을 상쇄할 만한 고부가 가치 정보를 탈취하거나, 랜섬웨어(Ransomware) 배포 또는 가상화폐 채굴을 위해 다수의 취약점을 악용했다.

사이버 범죄 해킹 그룹은 자체 기술력에 의해 취약점을 연구하여 악용하기도 하였지만, 자체 기술력이 부족할 경우 다크웹(Dark Web) 및 딥웹(Deep Web) 등에서 취약점 공격 코드를 구매하여 부족한 기술력으로도 사이버 공격 활동을 수행할 수 있기 때문에 취약점을 많이 악용한 것으로 보인다. 뿐만 아니라 대부분의 사이버 범죄 해킹 그룹의 공격 대상은 특정인이나 특정 조직에 국한되지 않고, 특정 취약점에 영향을 받는 시스템들을 대상으로 광범위한 사이버 공격 활동을 하기 때문에 취약점 악용 비율이 비교적 높은 것으로 판단된다.

반면에 SectorB 그룹은 정부, 국방, 외교를 포함한 국가의 중요한 정보들을 가진 특정 개인 혹은 조직들을 대상으로 사이버 공격 활동을 수행하는 특성이 있다. 특정 개인이나 특정 조직을 대상으로 취약점을 악용하기 위해서는 공격 대상이 사용하는 시스템에 대한 사전 정보가 필요하며, 실제 사이버 공격에 사용되기 위해서는 오랜 시간과 다수의 인원이 투입되어야 함으로 투자 자본 또한 많이 필요하다.

그러므로, SectorB 그룹의 취약점 악용 비율이 비교적 높은 이유는 고난이도의 사이버 공격 활동을 위해 운용할 수 있는 충분한 인력들과 오랜 시간 해킹 그룹을 운용할 수 있는 충분한 자본을 지원하고 있기 때문이라고 판단된다.

[그림 3: 2022년 발생했던 사이버 공격 활동 중 취약점을 악용한 해킹 그룹 비율]

2) 취약점이 발견된 소프트웨어

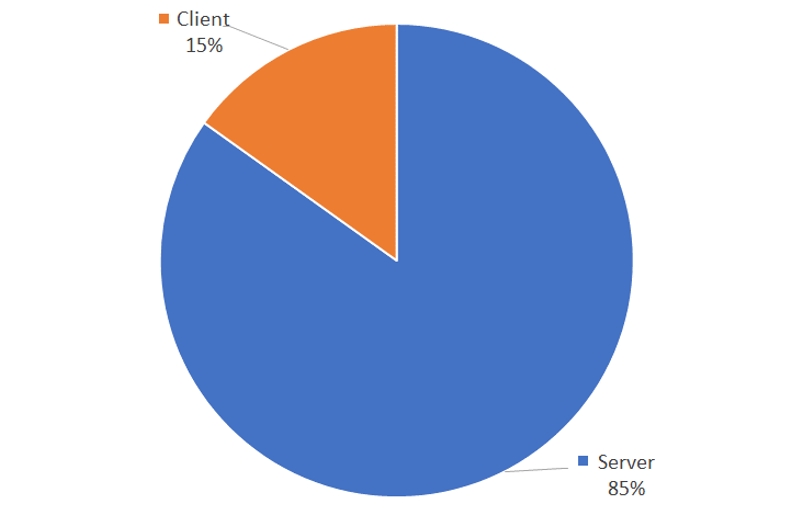

취약점이 발견된 소프트웨어 유형은 서버와 클라이언트로 구분했으며, 서버 유형은 운영체제, 커널(Kernel) 및 프로토콜(Protocol) 등의 운영체제 구성요소, 펌웨어(Firmware)와 같은 하드웨어에 설치된 소프트웨어, 메일 및 웹 서버 등을 포함하고 있다. 그리고 클라이언트 유형은 웹 브라우저 및 문서 편집 프로그램 등을 포함하고 있다.

취약점이 발견된 소프트웨어 유형과 관련된 분포도는 [그림 4]를 통해 확인할 수 있으며, 가장 많이 발견된 소프트웨어 유형은 서버 유형으로 확인된다.

서버 유형의 취약점을 악용할 경우 인터넷망에 연결된 취약한 시스템을 거점으로 민감하고 중요한 고부가 가치 정보가 저장된 내부 다른 시스템들에 접근하기 위한 발판을 마련할 수 있다. 이처럼 하나의 시스템을 통해 내부 네트워크에 연결된 모든 시스템들에 대해 영향을 끼칠 가능성이 있기 때문에 클라이언트 유형보다 공격 피해 범위가 넓은 서버 유형의 취약점을 많이 악용하는 것으로 판단된다.

[그림 4: 2022년 취약점이 발견된 소프트웨어 유형 비율]

3) 악용 비율이 높은 소프트웨어 취약점

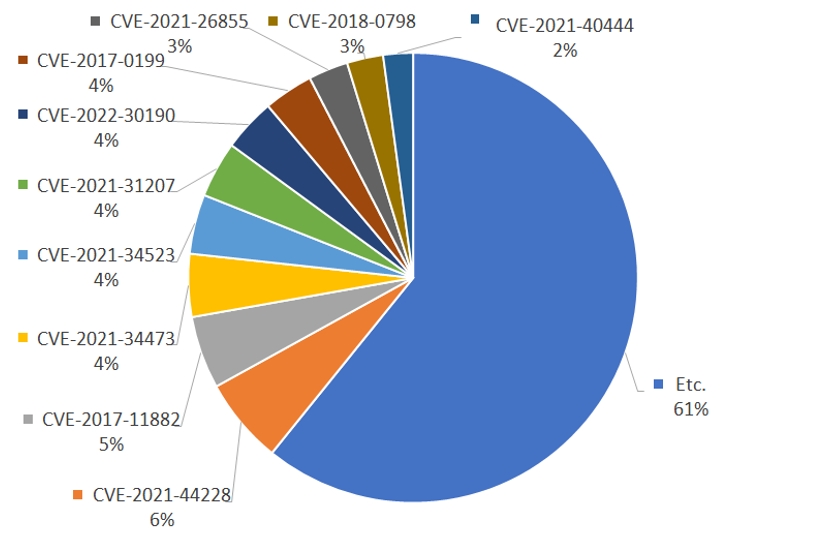

사이버 해킹 그룹들이 가장 많이 악용한 취약점과 관련된 분포도는 [그림 5]를 통해 확인할 수 있으며, 발견한 취약점 중 상위 10개의 취약점 비율이 전체 취약점의 39%로 확인된다.

전체 취약점 중 CVE-2021-44228 취약점이 가장 많이 악용된 것으로 확인되며, 그 다음으로는 CVE-2017-11882, CVE-2021-34473, CVE-2021-34523 취약점 순서로 확인된다.

상위 10개의 취약점 중 9개는 패치(Patch)가 공개된 시점이 1년이 넘은 취약점들이며, 그 중에는 2017년 패치(Patch)가 공개된 취약점도 존재한다. 이는 취약점에 대한 정보가 공개되더라도 이에 대한 조치가 즉각 이뤄지지 않는 개인이나 조직이 존재할 가능성이 있으며, 소프트웨어의 지원이 끝난 라이선스(License)를 사용하는 경우에는 취약점 조치를 위해 조직 내 추가 예산 사용이 불가피 하기 때문에 오래된 취약점에 대한 대비가 어려운 것으로 판단된다.

로그(Log)를 남기기 위해 사용하는 아파치(Apache) Log4j 라이브러리의 CVE-2021-44228 취약점은 스캔(Scan)을 통해 불특정 다수의 취약한 서버들을 공격 대상으로 삼았기 때문에 가장 많이 악용된 것으로 판단되며, 그 다음으로 취약점 악용 비율이 높은 클라이언트 유형 취약점들은 모두 문서 편집 소프트웨어인 마이크로소프트 오피스(Microsoft office)와 연관되어 있다. 이는 해당 소프트웨어가 전 세계적으로 광범위하게 사용 중이기 때문에 공격 활용 범위가 넓으며, 해당 취약점에 대해 공개된 정보를 바탕으로 비교적 쉽게 해당 취약점 악용 도구를 구매하거나 제작할 수 있기 때문이라고 판단된다.

[그림 5: 2022년 악용 비율이 높은 취약점 TOP 10]

소프트웨어 취약점 |

설명 |

|

| 1 | CVE-2021-44228 | Log4j 1.2버전에서 발생하는 취약점으로 JNDI(Java Naming and Directory Interface)가 특정 서식이 포함된 로그 메시지를 받는 과정에서 임의의 원격 코드 실행이 가능하다. |

| 2 | CVE-2017-11882 | Microsoft Office 구성요소인 수식편집기(Equation Editor)에서 사용하는 값의 길이를 검증하지 않아 발생하는 취약점으로 이를 통해 원격 코드 실행이 가능하다. |

| 3 | CVE-2021-34473 | Microsoft Exchange Server에서 발생하는 취약점으로 원격 코드 실행이 가능하다. |

| 4 | CVE-2021-34523 | Microsoft Exchange Server에서 발생하는 취약점으로 권한 상승이 가능하다. |

| 5 | CVE-2021-31207 | Microsoft Exchange Server에서 발생하는 취약점으로 보안 기능 우회가 가능하다. |

| 6 | CVE-2022-30190 | Microsoft Office의 워드 문서에서 External 태그에 작성된 URL 연결을 사용하여 MSDT를 호출되면서 발생하는 취약점으로 원격 코드 실행이 가능하다. |

| 7 | CVE-2017-0199 | CVE-2017-0199 취약점은 Microsoft Office/WordPad에서 OLE(Object Linking and Embedding)를 통해 발생하는 취약점으로 원격 코드 실행이 가능하다. |

| 8 | CVE-2021-26855 | Microsoft Exchange Server에서 발생하는 취약점으로 원격 코드 실행이 가능하다. |

| 9 | CVE-2018-0798 | Microsoft MSHTML 엔진의 입력 검증 미흡으로 발생하는 취약점으로 원격 코드 실행이 가능하다. |

| 10 | CVE-2021-40444 | Microsoft MSHTML 엔진의 입력 검증 미흡으로 발생하는 취약점으로 원격 코드 실행이 가능하다. |

[표 1: TOP 10 취약점]

4) 제로데이(Zero Day) 취약점을 악용한 해킹 그룹들의 활동

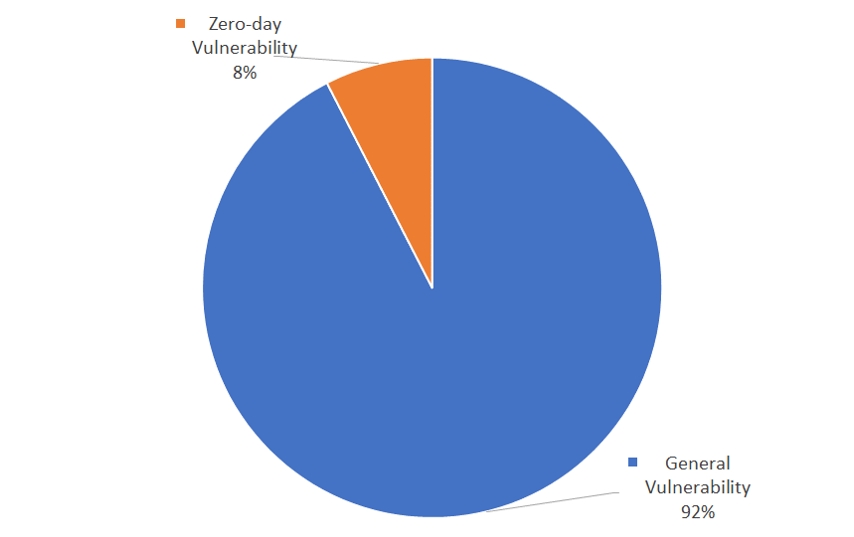

취약점을 악용한 사이버 공격 활동 중 제로 데이(Zero Day) 취약점 악용 비율과 관련된 분포도는 [그림 6]를 통해 확인할 수 있다. 제로 데이 취약점을 악용한 사이버 공격 활동은 취약점을 악용한 사이버 공격의 8%로 확인된다.

제로 데이 취약점을 찾기 위해서는 오랜 시간과 많은 자본이 필요하기 때문에 활용 빈도가 적은 것으로 분석된다. 그럼에도 불구하고 해킹 그룹들이 제로 데이 취약점을 찾기 위해 시간과 자본을 투입하는 이유는 초기 침투(Initial Access) 과정에서 보안 솔루션을 우회하여 공격 대상이 공격의 탐지를 어렵게 할 수 있기 때문에 사이버 공격의 성공률을 높여주는 핵심적인 역할을 할 수 있기 때문이다.

[그림 6: 2022년 발생했던 사이버 공격 활동 중 제로 데이 취약점 악용 비율]

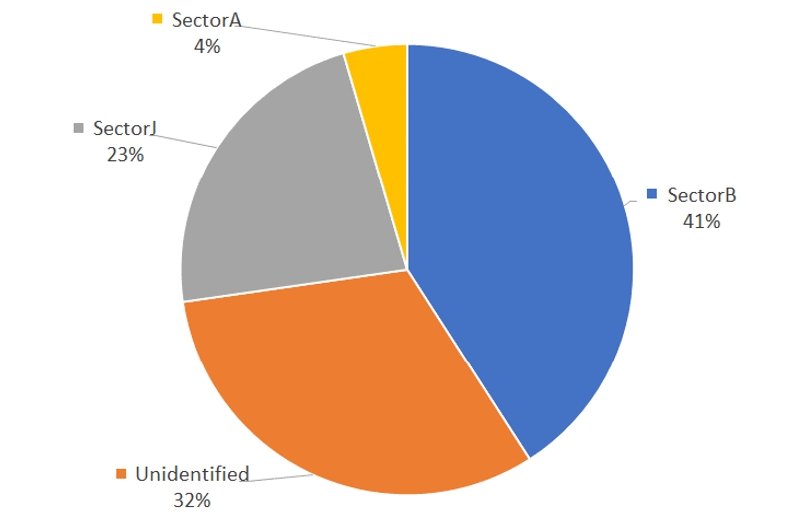

제로 데이 취약점을 악용한 해킹 그룹 별 분포도는 [그림 7]을 통해 확인할 수 있다. SectorB 그룹이 제로 데이 취약점을 가장 많이 악용한 것으로 확인되며, 그 다음으로는 미식별(Unidentified) 그룹, SectorJ 그룹, SectorA 그룹 순서로 확인된다.

제로 데이 취약점을 악용하는 것은 공개된 취약점보다 더 오랜 시간과 더 많은 자본이 필요하기 때문에 사이버 공격 활동을 위해 충분한 리소스를 지원해줄 수 있는 SectorB 그룹의 활동이 가장 많은 것으로 판단된다.

또한 다크웹(Dark Web) 및 딥웹(Deep Web) 등 제로 데이 취약점을 거래할 수 있는 수단으로 인하여 사이버 범죄 해킹 그룹들의 제로 데이 취약점 악용 역시 증가한 것으로 판단되며, 비교적 높은 기술력을 갖추고 있는 사이버 범죄 해킹 그룹들도 있기 때문에 시간과 자본을 들여 직접 제로 데이 취약점을 연구하여 악용할 가능성도 존재한다.

[그림 7: 제로 데이 취약점 악용한 해킹 그룹 활동 비율]

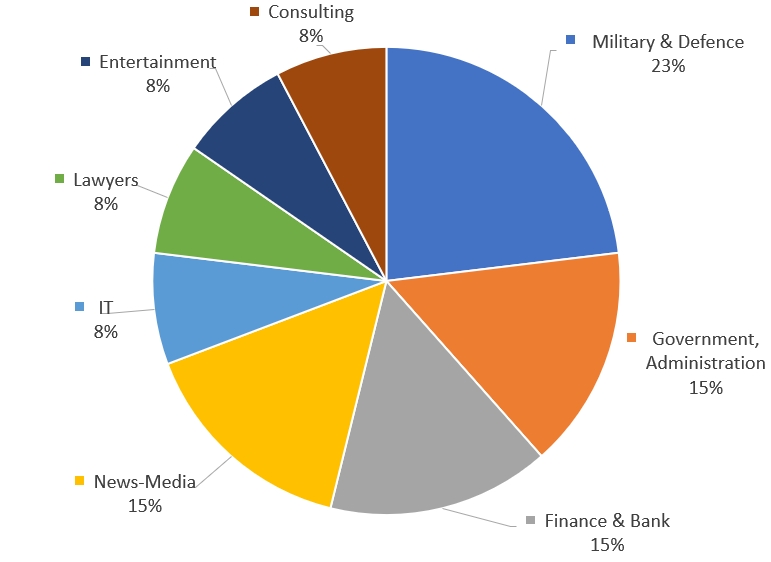

해킹 그룹들이 제로 데이 취약점을 악용한 공격을 수행한 대상 산업군 분포도는 [그림 8]를 통해 확인할 수 있다. 국방부 및 관련 산하기관이 포함된 국방 관련 산업군은 23%로 제로 데이 취약점에 가장 많이 공격받은 것으로 분석된다. 그 다음으로는 정치 및 외교 활동 등 정부 관련 활동 정보가 있는 정부 및 공공 기관, 금융 정보와 데이터를 보유하고 있는 금융 산업군, 다양한 산업군 관련 보도 자료를 취급하는 언론사 순서로 확인된다.

외부의 위협으로부터 국민의 안전을 확보하기 위한 국방 관련 산업군에는 항상 첨단 기술과 국가의 안보에 영향을 미칠 수 있는 고부가 가치 정보들이 존재하기 때문에 제로 데이 취약점에 가장 많이 공격받은 것으로 보인다. 또한, 앞으로 국가가 나아갈 방향을 엿볼 수 있는 국가 정책 관련 정보 탈취를 목적으로 정부 및 공공 기관들에 대한 공격이 많은 것으로 판단된다. 그리고, 금융 정보와 데이터를 보유하고 있는 금융 산업군의 경우 사이버 공격이 성공할 경우 곧 바로 직접적인 재화를 얻을 수 있을 가능성이 높기 때문에 금전적인 목적을 가진 해킹 그룹들의 공격 대상이 된 것으로 보인다.

다양한 산업군과 연관된 언론사 직원들의 경우에는 국가 및 기업 관련 중요 정보들을 다루는 산업군들과 연결고리가 될 수 있기 때문에 언론사에 대한 공격이 많은 것으로 판단되며, 이 외에도 IT, 엔터테인먼트, 법률, 컨설팅 서비스 등과 같은 고객 서비스 운영에 직접적인 영향을 받을 수 있는 다양한 산업군들이 제로 데이 취약점의 공격 대상이 되었다.

[그림 8: 제로 데이 취약점 공격 대상의 산업군 비율]

소프트웨어 취약점 분류

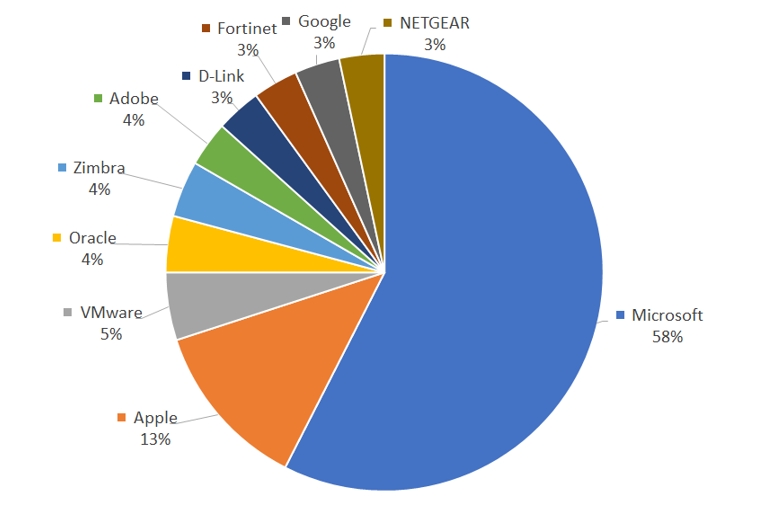

1) 소프트웨어 취약점이 발견된 제조사

취약점에 가장 많은 영향을 받은 제품과 관련된 분포도는 [그림 9]를 통해 확인할 수 있다. 해킹 그룹들이 악용한 취약점은 마이크로소프트(Microsoft)의 제품이 가장 많이 식별되었으며, 그 다음으로는 애플(Apple), VM웨어(VMware), 오라클(Oracle) 순서로 확인된다.

전 세계적으로 광범위하게 활용되고 있는 마이크로소프트(Microsoft)의 제품들이 취약점에 가장 많이 영향을 받은 제품이었으며, 수많은 제품들이 전 세계적으로 사용되는 만큼 다양하고 많은 수의 취약점들이 악용되고 있어 전체 사이버 공격의 절반 이상을 차지하는 것으로 판단된다.

그 다음으로 많은 영향을 받은 제품은 애플(Apple)의 제품들로 확인된 것은 예상을 뛰어 넘는 수치였으며, 개인 및 기업 환경에서 애플 제품 사용량이 증가함에 따라 애플 제품을 공격 대상 시스템으로 삼은 사이버 공격 활동이 증가하는 것으로 판단된다.

[그림 9: 취약점에 영향을 받는 제조사 TOP 10 비율]

제조사 |

제품 |

|

| 1 | Microsoft | Active Directory, Excel, Exchange Server, Internet Information Services(IIS), .NET Framework, Edge, Internet Explorer, Enhanced Cryptographic Provider, MSHTML, MSCOMCTL.OCX, Netlogon Remote Protocol (MS-NRPC), PowerPoint, Remote Desktop Services, SMBv1, SMBv3, Win32k, Windows, Windows Server, WinVerifyTrust function, Word |

| 2 | Apple | iOS, macOS, iPadOS |

| 3 | VMware | Cloud foundation, Identity manager, Vrealize automation, Vrealize suite lifecycle manager, Spring Framework, vCenter Server, Workspace ONE |

| 4 | Oracle | WebLogic Server |

| 5 | Zimbra | Collaboration, Webmail |

| 6 | Adobe | Acrobat Reader, Flash Player |

| 7 | D-Link | DCS-930L Devices, DIR-610 Devices, DIR-645 Router, DSL-2760U |

| 8 | Fortinet | FortiOS, FortiADC |

| 9 | Chrome, Chromium | |

| 10 | NETGEAR | DGN2200 Devices, Wireless Access Point Devices, Wireless Router DGN2200 |

[표 2: 취약점에 영향을 받는 소프트웨어 목록]

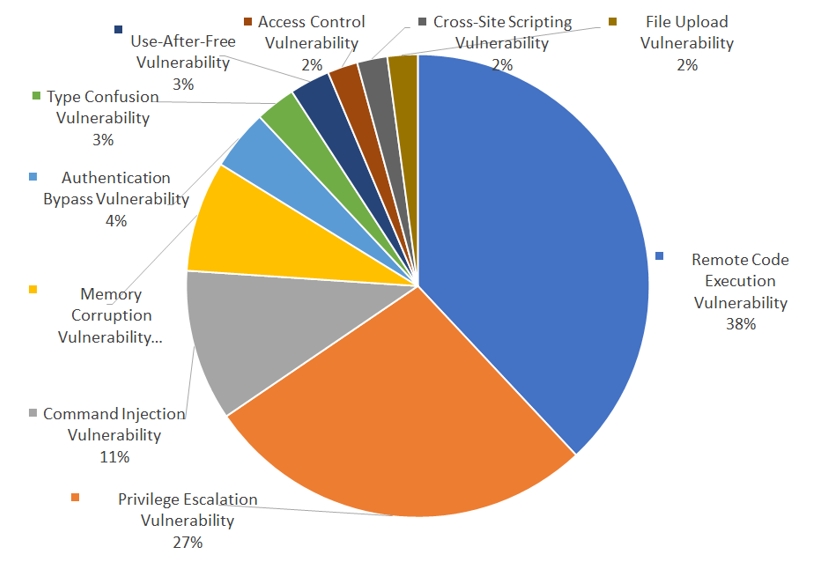

2) 소프트웨어 취약점 유형

사이버 공격에 악용한 소프트웨어 취약점 유형과 관련된 분포도는 [그림 10]를 통해 확인할 수 있다. 해킹 그룹들이 악용한 취약점 유형은 원격 코드 실행(Remote Code Execution) 취약점을 가장 많이 악용한 것으로 확인되며, 그 다음으로는 권한 상승(Privilege Escalation) 취약점, 명령 주입(Command Injection) 취약점, 인증 우회(Authentication Bypass) 취약점 순서로 확인된다.

사이버 해킹 그룹들은 공격 목적을 달성하기 위해 악성코드 또는 소프트웨어를 공격 대상 시스템에 설치를 시도함으로 원격 코드 실행(Remote Code Execution) 취약점을 가장 많이 악용하는 것으로 판단되며, 또한 침투한 공격 대상의 시스템에서 가능한 모든 행위들을 수행하기 위해 관리자(Administrator) 권한과 같은 높은 수준의 권한을 가지기 위해 권한 상승 취약점을 악용하고 있는 것으로 판단된다.

[그림 10: 2022년 발생한 취약점 유형 TOP 10 비율]

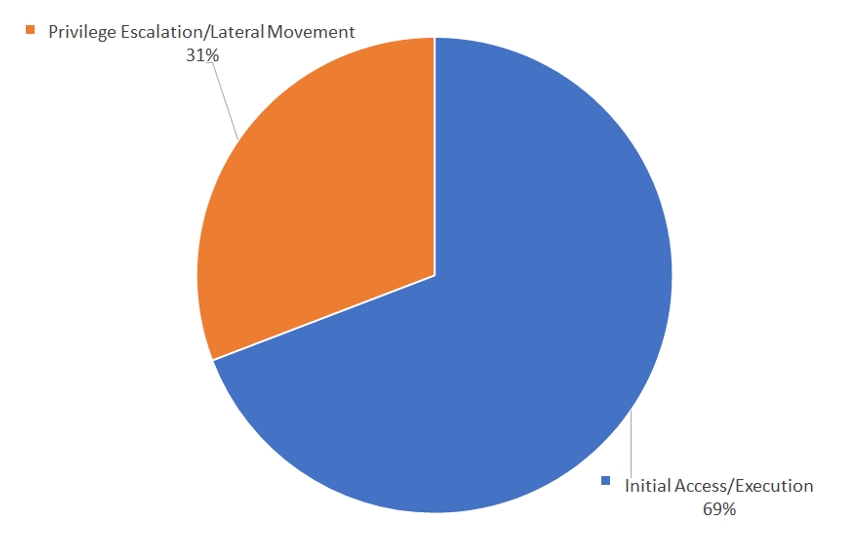

3) 소프트웨어 취약점을 악용한 공격 단계

소프트웨어 취약점을 악용하는 공격 단계와 관련된 분포도는 [그림 11]을 통해 확인할 수 있다.

해킹 그룹이 취약점을 악용하는 공격 단계는 해킹 단계 및 단계별 세부 해킹 기법을 표현한 MITRE ATT&CK Matrix의 전술(Tactic)을 기반으로 두 단계로 나눴으며, 조직 내 네트워크 침입과 악성코드 실행을 시도하는 Initial Access/Execution 단계와 상위 권한 획득과 조직 내 네트워크 측면 이동을 시도하는 Privilege Escalation/Lateral Movement 단계로 구분하였다.

해킹 그룹들은 공격 대상의 내부 시스템에 침투하기 위해 공격 표면(Attack Surface)을 탐색하여 취약점을 악용하기 때문에 주로 Initial Access/Execution 단계에서 취약점이 사용되며, Privilege Escalation/Lateral Movement 단계에서는 권한 상승과 조직 내 네트워크 측면 이동을 위해 코발트 스트라이크(Cobalt Strike)와 미미카츠(Mimikatz)를 포함한 다양한 오픈 소스 도구들을 활용할 수 있기 때문에 취약점 악용 비율이 높지 않은 것으로 판단된다.

[그림 11: 2022년 취약점을 악용하는 공격 단계 비율]

결론

정부의 지원을 받아 다양한 형태의 고부가 가치 정보를 탈취하는 정부 지원 해킹 그룹과 금전적 목표를 가진 사이버 범죄 해킹 그룹들이 2022년 한 해 동안 수행한 공격 중 소프트웨어 취약점을 악용한 사이버 공격 활동에 대해서 살펴보았다.

소프트웨어 취약점을 악용한 사이버 공격 활동은 SectorB 그룹과 SectorJ 그룹이 가장 활발하게 수행한 것으로 분석된다. 또한 제로 데이 취약점을 악용한 사이버 공격 활동은 제로 데이 연구를 하거나, 제로 데이 취약점을 구매할 수 있는 충분한 자본을 가진 해킹 그룹이 주로 사용했으며, 제로 데이 취약점을 공격에 사용함으로 발생하는 비용을 상쇄할 만한 고부가 가치의 정보와 재화를 가진 산업군들을 공격 대상으로 삼았다.

해킹 그룹들은 취약점을 악용해 내부에 침투하기 위한 발판을 마련하고 고부가 가치 정보를 탈취하기 위한 목적으로 서버 유형의 시스템들을 주로 공격 대상으로 삼았으며, 그 중에서도 전 세계적으로 점유율이 높은 마이크로소프트(Microsoft)의 제품들의 취약점을 가장 많이 악용했다.

또한 해킹 그룹들이 악용한 전체 취약점 중에서 69%가 조직 내 네트워크 침입 시도와 악성코드 실행 시도에 해당하는 단계에서 악용되어 보안 솔루션을 우회하고 내부망에 침투를 하기 위한 목적으로 사용되었다.

소프트웨어 취약점은 매년 지속적으로 발생하고 있어 기업들은 이를 해결하기 위해 취약점을 주기적으로 점검하고 필요한 보완 조치를 하고 있다. 하지만, 반복되는 점검과 조치에도 불구하고 끊임없이 발견되는 취약점들과 그 취약점을 관리하는 데 필요한 지원과 비용 등 여러 문제점들을 직면하고 있다.

조직의 보안을 담당하는 입장에서 사이버 해킹 그룹들이 악용하는 취약점과 관련된 사이버 위협 인텔리전스(Cyber Threat Intelligence)를 확보하게 된다면 해킹 그룹이 악용하는 취약점과 취약점이 발견된 제품 유형, 취약점을 악용하는 공격 단계를 통해 취약점 관리 우선순위를 자사의 상황에 맞게 결정하는데 도움을 받을 수 있다. 이를 통해 가장 먼저 조치해야 할 취약점에 대한 신속한 대응이 가능해질 수 있으며, 자사의 상황에 맞춘 보안 정책과 보안 패치 관리를 점검할 수 있는 방안으로도 활용할 수 있다.

The full report detailing each event together with IoCs (Indicators of Compromise) and recommendations is available to existing NSHC ThreatRecon customers. For more information, please contact service@nshc.net.