2022 Activities Summary of SectorJ groups (KOR)

개요

2022년 총 32개의 SectorJ 하위 그룹들의 해킹 활동이 발견되었다. 이들은 다른 정부 지원 해킹 그룹들과 다르게 현실 세계에서 금전적인 이윤을 확보할 수 있는 재화적 가치가 있는 온라인 정보들을 탈취하거나, 직접적으로 특정 기업 및 조직들을 해킹 한 후 내부 네트워크에 랜섬웨어(Ransomware)를 유포하거나, 중요 산업 기밀을 탈취한 후 이를 빌미로 금전적 대가를 요구하는 협박 활동 등을 수행한다.

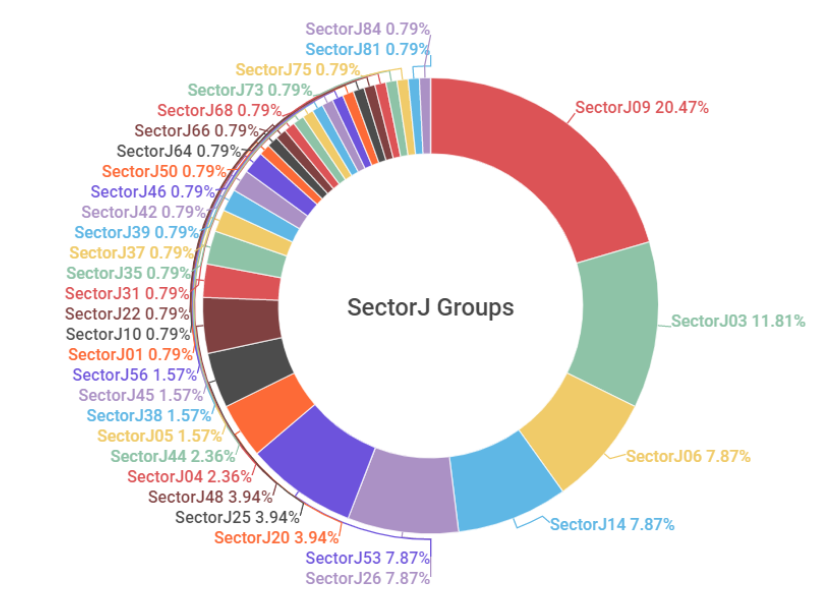

2022년 한 해 동안 발생한 SectorJ 그룹들의 활동량을 분석한 결과 SectorJ09 그룹의 활동이 가장 두드러진 것으로 확인된다.

[그림 1 : 2022년 확인된 SectorJ의 하위 그룹 활동량]

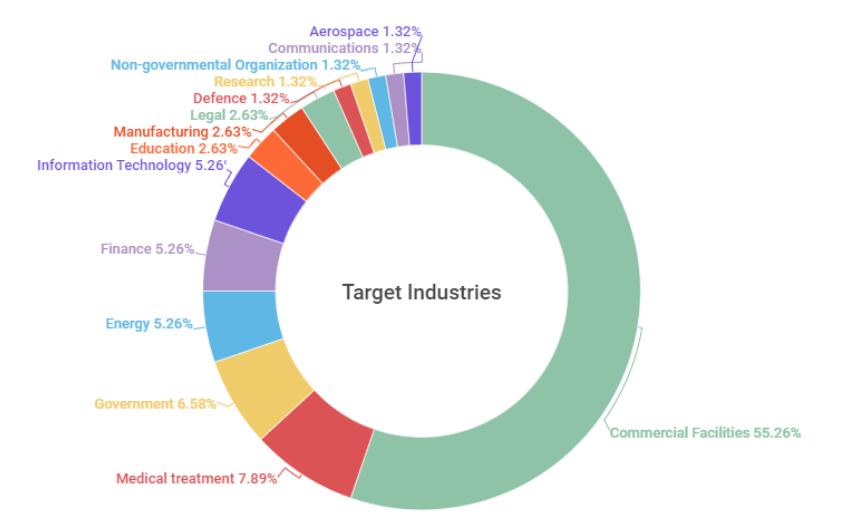

SectorJ 그룹들의 주요 공격 대상이 된 산업군들을 살펴보면 온라인 마켓플레이스(Online marketplace) 및 전자상거래(eCommerce)가 포함된 상업 시설 분야에서 가장 많은 공격이 발생했다.

특히 마켓플레이스(Online marketplace) 및 전자상거래(eCommerce)의 경우 취약한 홈페이지에 스키밍 스크립트(skimming scripts)를 삽입 후 사용자의 개인 정보, 신용 카드 정보, 배송 주소 등의 데이터를 탈취하거나 판매하는 등의 금전적 이익을 얻기 위한 해킹 활동들을 수행하고 있다.

[그림 2 : 2022년 공격 대상이 된 산업 분야 통계]

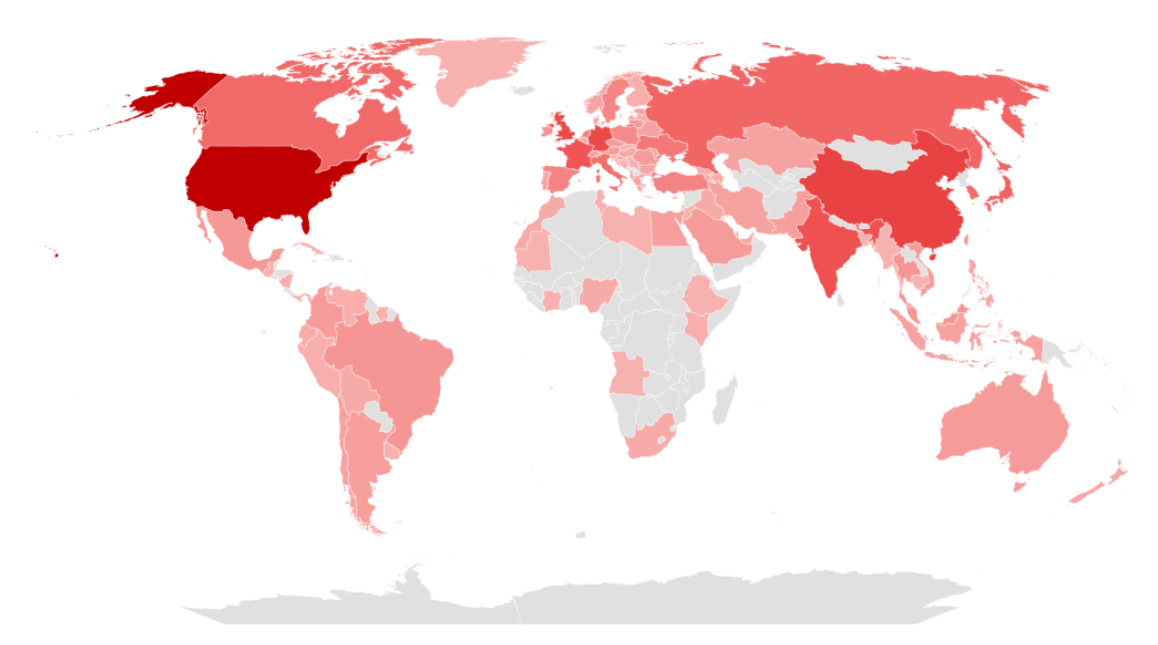

다음은 2022년 SectorJ 그룹의 공격 대상이었던 국가의 정보를 지도에 표기한 것이며, 붉은 색이 짙을수록 공격 횟수가 잦았음을 의미한다. 이를 통해 SectorJ 그룹은 북아메리카에 위치한 미국과 동아시아에 위치한 중국을 대상으로 다수의 해킹 활동을 수행한 것을 확인할 수 있다.

[그림 3 : 2022년 SectorJ 그룹의 주요 공격 대상 국가]

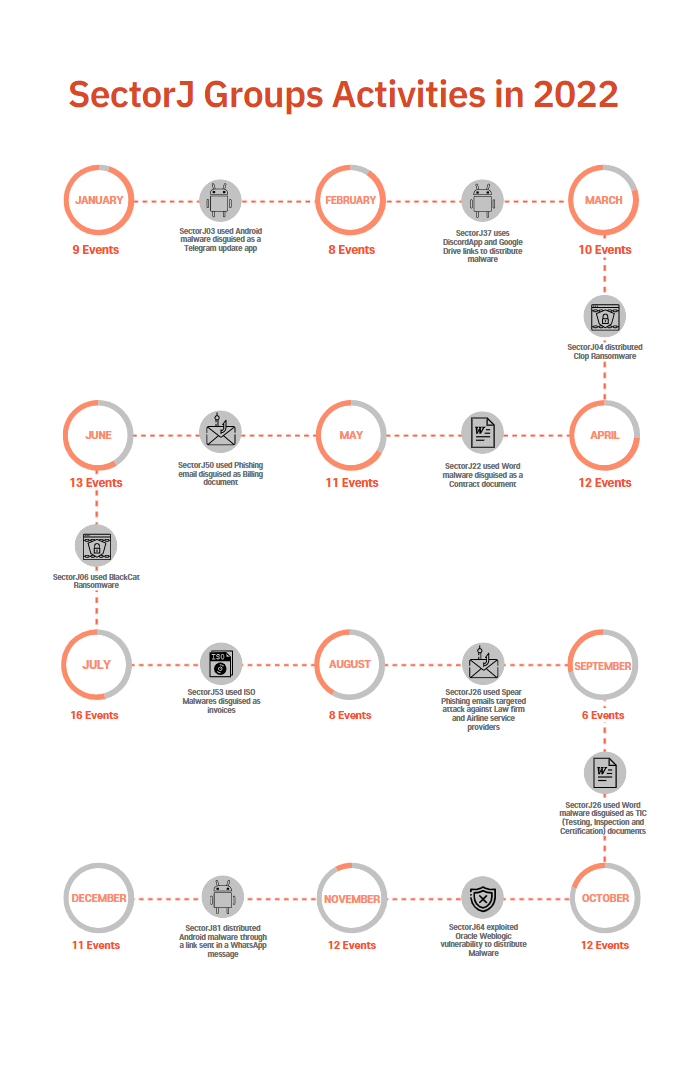

2022년 SectorJ 그룹 활동

다음은 2022년 한 해 동안 발견된 SectorJ 그룹의 해킹 활동에 대한 타임라인과 월별 활동에 대한 상세 내용이다.

[그림 4 : 2022년 SectorJ 그룹의 활동 및 주요 이벤트]

JANUARY

총 6개 해킹 그룹의 활동이 발견되었으며, 이들은SectorJ03, SectorJ06, SectorJ09, SectorJ10, SectorJ20, SectorJ26 그룹이다.

SectorJ03 그룹의 활동은 스페인, 팔레스타인, 중국, 이스라엘, 요르단에서 발견되었다. 해당 그룹은 안드로이드 플랫폼을 대상으로 한 악성코드를 사용하여 SMS 정보, 사진, 통화 녹음 등 피해자의 정보 탈취를 시도했다.

SectorJ06 그룹의 활동은 미국, 이스라엘에서 발견되었다. 해당 그룹은 RSA 암호화 키를 사용하여 암호화하는 Diavol 랜섬웨어를 사용했으며, 암호화된 파일은 “.lock64” 파일 확장자를 추가했다.

SectorJ09 그룹은 웹 사이트에 난독화 된 스키밍(Skimming) 스크립트를 삽입하여, 결제 페이지에서 사용자명, 주소, 이메일, 전화번호와 신용카드 지불 정보 등을 수집하는 기존의 해킹 방식을 유지하고 있다. 이번 활동에서 기존에 발견되던 것과 동일한 유형의 자바스크립트 악성코드가 확인되었다.

SectorJ10 그룹의 활동은 미국에서 발견되었다. 해당 그룹은 미국 금융 기업을 대상으로 화이트 래빗(White Rabbit)이라 불리는 새로운 랜섬웨어를 사용한 것으로 확인되었다.

SectorJ20 그룹의 활동은 독일에서 발견되었다. 해당 그룹은 여권으로 위장한 바로가기 파일을 사용하였으며, 바로가기 파일 실행 시 사용자가 정상 파일로 인식하도록 PDF 파일을 다운로드하여 실행하며, 정보수집 등 추가 악성행위를 위해 추가 악성코드를 다운로드 및 실행한다.

SectorJ26 그룹의 활동은 중국, 불가리아, 러시아, 미국, 사우디 아라비아, 인도, 아제르바이잔, 독일, 일본, 스페인, 노르웨이, 영국, 터키, 이란, 이집트, 캐나다, 그루지야, 이탈리아, 파키스탄, 멕시코, 베트남, 리투아니아, 리비아, 스웨덴, 말레이시아, 폴란드, 네덜란드, 콜롬비아, 프랑스, 홍콩, 아일랜드, 싱가포르, 모로코, 미얀마, 카타르, 몰도바에서 발견되었다. 해당 그룹은 매크로가 삽입된 MS 워드(Word) 파일 형식의 악성코드를 사용했으며, hta 형식의 스크립트를 생성 및 실행하여 최종적으로 백도어 악성코드를 설치하여 시스템 권한을 탈취한다.

FEBRUARY

총 5개 해킹 그룹의 활동이 발견되었으며, 이들은SectorJ03, SectorJ09, SectorJ14, SectorJ25, SectorJ37 그룹이다.

SectorJ03 그룹의 활동은 팔레스타인, 중국, 이스라엘, 미국, 사우디 아라비아, 인도에서 발견되었다. 해당 그룹은 안드로이드 플랫폼을 대상으로 한 악성코드를 사용하여 SMS 정보, 사진, 통화 녹음 등 피해자의 정보 탈취를 시도했다.

SectorJ09 그룹은 웹 사이트에 난독화 된 스키밍(Skimming) 스크립트를 삽입하여, 결제 페이지에서 사용자명, 주소, 이메일, 전화번호와 신용카드 지불 정보 등을 수집하는 기존의 해킹 방식을 유지하고 있다. 이번 활동에서 기존에 발견되던 것과 동일한 유형의 자바스크립트 악성코드가 확인되었다.

SectorJ14그룹의 활동은 일본에서 발견되었다. 해당 그룹은 2018년도부터 다국어 사용 및 멀티 플랫폼을 대상으로 활동하고 있으며, 이들은 단지 금전적인 목적으로 해킹 활동을 하는 것으로 확인되고 있다.

SectorJ25그룹의 활동은 베트남, 러시아, 대한민국, 이탈리아, 미국, 홍콩, 중국, 아일랜드, 리투아니아에서 발견되었다. 해당 그룹은 리눅스 기반 시스템을 대상으로 크립토 재킹(Crypto jacking) 공격을 하고 있으며, 다운로더 스크립트에 의해 설치된 악성코드는 암호화폐 채굴, 스캐닝, 정보 수집 등 다양한 기능을 수행한다.

SectorJ37 그룹의 활동은 독일, 미국, 태국, 영국, 싱가포르, 프랑스, 일본, 스웨덴, 리투아니아, 러시아, 그리스, 대한민국, 터키, 인도, 사우디 아라비아, 홍콩, 베트남에서 발견되었다. 해당 그룹은 항공 및 여행과 관련된 주제를 사용하여 항공, 운송, 제조 및 방위 산업군을 대상으로 사이버 위협 활동을 지속하고 있다. 이번 활동에서는 피싱 메일에 구글 드라이브 링크를 포함시켜 배포했으며, 최종적으로 RAT 악성코드를 시스템에 설치하여 시스템 정보 수집 및 명령 및 제어를 시도한다.

MARCH

총 8개 해킹 그룹의 활동이 발견되었으며, 이들은SectorJ03, SectorJ04, SectorJ06, SectorJ09, SectorJ14, SectorJ26, SectorJ42, SectorJ44 그룹이다.

SectorJ03 그룹의 활동은 팔레스타인에서 발견되었다. 해당 그룹은 악성코드의 아이콘을 PDF 아이콘으로 변경하여 정상 PDF인것처럼 위장했으며, 정상 파일로 보이기 위해 사용자에게 팔레스타인 중앙위원회를 사칭한 개막식 일정 관련 내용의 PDF문서를 보여준다.

SectorJ04 그룹의 활동은 미국에서 발견되었다. 해당 그룹은 기업 정보 탈취 및 금전적인 목적을 가지고 원격제어 악성코드 또는 랜섬웨어를 피싱 메일로 공격 대상에게 전달하는 전술을 사용하고 있다.

SectorJ06 그룹의 활동은 미국, 프랑스, 이탈리아에서 발견되었다. 해당 그룹은 피싱 메일에 악성 매크로가 삽입된 MS 워드(Word) 또는 MS 엑셀(Excel) 파일 형식의 악성코드를 첨부하여 유포하며, 금전적인 이익을 위해 최종적으로 시스템에 랜섬웨어를 설치하는 전술을 일관되게 사용하고 있다.

SectorJ09 그룹은 웹 사이트에 난독화 된 스키밍(Skimming) 스크립트를 삽입하여, 결제 페이지에서 사용자명, 주소, 이메일, 전화번호와 신용카드 지불 정보 등을 수집하는 기존의 해킹 방식을 유지하고 있다. 또한 러시아 기업을 공격하기 위한 분산 서비스 거부(DDoS) 도구로 홍보하여 자격 증명 및 암호 화폐 관련 정보를 수집하는 악성코드도 사용했다.

SectorJ14그룹의 활동은 말레이시아, 일본에서 발견되었다. 해당 그룹은 2018년도부터 다국어 사용 및 멀티 플랫폼을 대상으로 활동하고 있으며, 이들은 단지 금전적인 목적으로 해킹활동을 하는 것으로 확인되고 있다.

SectorJ26그룹의 활동은 아르헨티나, 우크라이나, 미국, 한국, 영국, 호주, 필리핀, 스위스, 중국, 캐나다, 이스라엘, 독일, 아일랜드, 네덜란드, 인도, 수리남, 이란, 이탈리아, 프랑스, 스웨덴에서 발견되었다. 해당 그룹은 사업 제안으로 위장한 피싱 메일에 시스템 권한 탈취에 사용하는 백도어(Backdoor) 악성코드를 첨부했으며, 이들은 금전적인 목적으로 랜섬웨어 감염을 시키기 위해 시스템 권한을 획득하고 있는 것으로 판단된다.

SectorJ42 그룹의 활동은 싱가포르, 에스토니아, 홍콩, 한국, 영국, 인도네시아, 일본, 이스라엘, 대만, 중국에서 발견되었다. 해당 그룹은 유닉스 및 리눅스 환경에서 금전적인 목적을 달성하기 위해 ELF 파일 형태의 악성코드를 사용한다. 이번 활동에서는 ATM(Automated Teller Machine) 기기에서 승인되지 않은 현금을 인출하기 위해 ELF 파일 형태의 악성코드를 사용했다.

SectorJ44 그룹의 활동은 중국, 우크라이나, 싱가포르, 한국, 인도, 이란, 미국에서 발견되었다. 해당 그룹은 다른 랜섬웨어를 개발하여 운영중인 것으로 판단된다.

APRIL

총 9개 해킹 그룹의 활동이 발견되었으며, 이들은 SectorJ04, SectorJ09, SectorJ14, SectorJ22, SectorJ26, SectorJ35, SectorJ45, SectorJ46, SectorJ48그룹이다.

SectorJ04그룹의 활동은 이스라엘, 이탈리아, 한국, 카자흐스탄, 프랑스, 인도, 영국, 쿠바, 호주, 일본, 체코, 미국, 아일랜드, 중국, 사우디 아라비아에서 발견되었다. 해당 그룹은 기업 정보 탈취 및 금전적인 목적을 가지고 원격제어 악성코드 또는 랜섬웨어를 피싱 메일로 공격 대상에게 전달하는 전술을 사용하고 있다. 이번 활동에서는 결제 관련 메일로 위장한 피싱 메일에 ISO 파일 형태의 악성코드를 첨부하여 전달했다.

SectorJ09그룹의 활동은 터키, 몰도바, 팔레스타인, 루마니아, 덴마크에서 발견되었다. 해당 그룹은 웹 사이트에 난독화 된 스키밍(Skimming) 스크립트를 삽입하여, 결제 페이지에서 사용자명, 주소, 이메일, 전화번호와 신용카드 지불 정보 등을 수집하는 해킹 방식을 유지하고 있다. 이번 활동에서 기존에 발견되던 것과 동일한 유형의 자바스크립트 악성코드가 확인되었으며, 랜섬웨어를 사용하여 기업을 공격하는 활동도 발견되었다.

SectorJ14그룹의 활동은 미국, 영국, 한국, 일본, 독일, 프랑스에서 발견되었다. 해당 그룹은 2018년도부터 다국어 사용 및 멀티 플랫폼을 대상으로 활동하고 있으며, 이들은 금전적인 목적으로 해킹활동을 하는 것으로 확인되고 있다. 이번 활동에서는 우체국 앱으로 위장한 안드로이드 악성코드를 배포했으며, 해당 악성코드는 안드로이드 기반 스마트폰의 정보를 탈취하는 기능을 수행한다.

SectorJ22그룹의 활동은 러시아, 미국, 홍콩에서 발견되었다. 해당 그룹은 러시아 기업들을 대상으로 정교하게 작성된 피싱 메일을 보내고, 백도어를 통해 악성 자바 스크립트를 다운로드 및 실행시키는 활동을 수행한다. 이번 활동에서는 계약서 관련 내용으로 위장한 피싱 메일을 배포했다.

SectorJ26그룹의 활동은 우크라이나, 아일랜드, 뉴질랜드, 스페인, 중국, 이스라엘, 미국, 중국, 일본, 말레이시아, 캐나다, 홍콩, 영국, 한국에서 발견되었다. 해당 그룹은 서식지 탐사 관련 내용으로 위장한 피싱 메일에 MS 워드 형식의 악성코드를 첨부하여 배포했다.

SectorJ35그룹의 활동은 오스트리아, 아일랜드에서 발견되었다. 해당 그룹은 랜섬웨어를 사용하지 않고, 시스템 권한 탈취 후 금전적인 목적으로 데이터 유출을 시도한다. 이번 활동에서는 메타스플로잇(Metasploit), 임패킷(Impacket) 등 오픈 소스 도구를 사용하여 데이터 유출 및 측면 이동을 시도했다.

SectorJ45그룹의 활동은 일본, 미국, 이집트, 영국, 싱가폴, 이탈리아, 중국, 필리핀, 대만, 홍콩, 러시아에서 발견되었다. 해당 그룹은 광범위한 봇 넷 인프라를 구축하기 위해 크롬(Chrome), 텔레그램(Telegram) 등 많은 사람들이 사용하는 정상 프로그램으로 위장하여 악성코드를 배포한다. 이번 활동에서는 왓츠앱(WhatsApp), 어도비(Adobe) 관련 프로그램으로 위장했다.

SectorJ46그룹의 활동은 아르헨티나, 우크라이나, 일본, 벨라루스, 불가리아, 칠레, 미국, 베트남, 리투아니아, 케냐, 파나마, 폴란드, 터키, 독일, 프랑스, 크로아티아, 덴마크, 이스라엘, 러시아에서 발견되었다. 해당 그룹은 금전적인 목적으로 피싱 메일 또는 취약한 웹페이지를 통해 악성코드를 배포하며, 암호화폐 및 신용카드 등 금융 관련 정보들을 탈취한다. 이번 활동에서는 정부기관으로 위장하여, 암호가 설정된 압축파일을 첨부하여 피싱 메일을 배포했다.

SectorJ48그룹의 활동은 인도, 러시아, 호주, 캐나다, 우크라이나, 영국, 미국, 인도, 싱가폴, 독일, 중국에서 발견되었다. 해당 그룹은 철강 회사로 위장하여, 악성 매크로가 삽입된 MS 엑셀 형식의 문서 파일을 메일에 첨부하여 배포했으며, 이메일 서버 관련 소프트웨어의 취약점을 악용하여 특정 정부 기관을 노린 활동도 발견되었다.

MAY

총 8개 해킹 그룹의 활동이 발견되었으며, 이들은 SectorJ03, SectorJ09, SectorJ14, SectorJ20, SectorJ38, SectorJ48, SectorJ50, SectorJ53그룹이다.

SectorJ03그룹의 활동은 팔레스타인, 이스라엘에서 발견되었다. 해당 그룹은 안드로이드 플랫폼을 대상으로 채팅 및 매치&데이팅 앱으로 위장한 악성코드를 사용하여 SMS 정보, 사진, 통화 녹음 등 공격 대상의 정보 탈취를 시도했다.

SectorJ09그룹의 활동은 터키, 몰도바, 팔레스타인, 루마니아, 덴마크에서 발견되었다. 해당 그룹은 웹 사이트에 난독화 된 스키밍(Skimming) 스크립트를 삽입하여, 결제 페이지에서 사용자명, 주소, 이메일, 전화번호와 신용카드 지불 정보 등을 수집하는 기존의 해킹 방식을 유지하고 있다. 이번 활동에서 기존에 발견되던 것과 동일한 유형의 자바스크립트 악성코드가 확인되었다.

SectorJ14그룹의 활동은 한국, 일본, 덴마크에서 발견되었다. 해당 그룹은 일본 우체국과 미디어 관련 안드로이드 앱으로 위장한 악성코드를 사용하여 SMS 정보, 사진, 통화 녹음 등 공격 대상의 정보 탈취를 시도했다.

SectorJ20그룹의 활동은 몰타, 미국에서 발견되었다. 해당 그룹은 스테가노그래피(Steganography) 기법을 악용한 이미지를 사용했으며, 로더 악성코드로 이미지에 숨겨진 백도어 악성코드를 실행했다.

SectorJ38그룹의 활동은 영국, 미국, 호주, 파키스탄에서 발견되었다. 해당 그룹은 가상머신 유틸리티가 DLL 사이드 로딩(DLL Side Loading)에 취약하다는 점을 악용하여 가상머신 유틸리티 내부에 악성 DLL를 로드 했으며, 최종적으로 코발트 스트라이크(Cobalt Strike)를 실행하여 시스템의 제어권을 획득했다.

SectorJ48그룹의 활동은 핀란드, 중국, 우크라이나, 인도, 캐나다, 미국, 아르헨티나에서 발견되었다. 해당 그룹은 보안조치 관련 내용의 스피어 피싱 이메일을 발송하여, 메타스플로잇(Metasploit)으로 제작된 PE(Portable Executable) 형식의 백도어 악성코드를 배포했다.

SectorJ50그룹의 활동은 우크라이나, 미국, 헝가리, 말레이시아, 한국, 일본에서 발견되었다. 해당 그룹은 결제 관련 내용의 스피어 피싱 이메일을 발송하여, 닷넷(.NET)으로 제작된 백도어 악성코드를 배포했다.

SectorJ53그룹의 활동은 네덜란드, 러시아, 프랑스, 체코, 남아프리카, 영국, 인도, 미국, 말레이시아, 룩셈부르크, 한국, 캐나다, 중국에서 발견되었다. 해당 그룹은 송장 관련 내용의 스피어 피싱 이메일을 발송하여, 코발트 스트라이크 또는 슬리버(Sliver) 같은 침투 테스트 도구를 다운로드 및 실행할 수 있게 하는 다운로더 악성코드를 배포했다.

JUNE

총 10개 해킹 그룹의 활동이 발견되었으며, 이들은 SectorJ03, SectorJ06, SectorJ09, SectorJ20, SectorJ25, SectorJ38, SectorJ44, SectorJ48, SectorJ53, SectorJ56그룹이다.

SectorJ03그룹의 활동은 팔레스타인에서 발견되었다. 해당 그룹은 악성 매크로가 존재하는 MS 워드 형식의 악성코드를 사용했으며, 팔레스타인과 관련된 파일로 위장하여 해당 악성코드 실행을 유도했다.

SectorJ06그룹의 활동은 중국, 이스라엘, 싱가포르, 프랑스, 미국에서 발견되었다. 해당 그룹은 취약한 MS 익스체인지(Exchange) 서버를 공격 대상으로 삼거나, 이미 탈취된 자격 증명 정보를 바탕으로 내부 시스템에 침입했으며, 다양한 오픈소스 도구들을 활용했다.

SectorJ09그룹은 웹 사이트에 난독화 된 스키밍(Skimming) 스크립트를 삽입하여, 결제 페이지에서 사용자명, 주소, 이메일, 전화번호와 신용카드 지불 정보 등을 수집하는 기존의 해킹 방식을 유지하고 있다. 이번 활동에서 기존에 발견되던 것과 동일한 유형의 자바스크립트 악성코드가 확인되었다.

SectorJ20그룹의 활동은 러시아, 핀란드, 벨라루스, 루마니아, 일본, 에스토니아, 프랑스, 이탈리아, 홍콩, 나이지리아, 방글라데시, 인도네시아, 알바니아, 벨기에, 아르메니아, 이스라엘, 영국, 인도, 몰타, 콜롬비아, 캐나다, 우크라이나, 미국, 네덜란드, 스위스, 필리핀, 키프로스, 폴란드, 스페인, 독일에서 발견되었다. 해당 그룹은 스테가노그래피(Steganography) 기법을 악용한 이미지를 사용했으며, 로더 악성코드로 이미지에 숨겨진 백도어 악성코드를 실행했다.

SectorJ25그룹의 활동은 중국, 홍콩, 미국, 대만, 영국, 러시아, 한국에서 발견되었다. 해당 그룹은 도커 엔진(Docker Engine)에서 원격 접속을 허용하는 2375 포트가 열린 서버를 대상으로 삼았으며, 채굴 소프트웨어를 시스템에 설치하여 크립토 재킹(Crypto jacking) 공격을 시도했다.

SectorJ38그룹의 활동은 독일, 우크라이나, 미국, 중국에서 발견되었다. 해당 그룹은 취약점을 악용하여 아직 패치하지 않은 대상에게 랜섬웨어 공격을 시도했다.

SectorJ44그룹의 활동은 페루에서 발견되었다. 해당 그룹은 기존 사용하던 레빌(REvil) 랜섬웨어와 유사한 코드를 가진 새로운 랜섬웨어를 사용했으며, 기존 랜섬웨어와 유사하게 네트워크 리소스와 랜섬노트 문자열을 RC4 알고리즘으로 암호화했다.

SectorJ48그룹의 활동은 미국, 오스트리아, 아일랜드, 프랑스, 영국, 러시아, 우크라이나에서 발견되었다. 해당 그룹은 우크라이나 국세청 벌금 관련 압축파일로 위장했으며, 최종적으로 침투 테스트 도구로 사용되는 코발트 스트라이크(Cobalt Strike)를 사용했다.

SectorJ53그룹의 활동은 중국, 뉴질랜드, 이탈리아, 폴란드, 스페인, 터키, 스웨덴, 에스토니아, 아일랜드, 인도, 러시아, 미국, 캐나다, 프랑스, 홍콩, 슬로베니아, 영국, 태국, 노르웨이, 독일, 대만, 싱가포르, 일본, 카자흐스탄, 이집트, 몰디브, 한국에서 발견되었다. 해당 그룹은 송장 관련 내용의 스피어 피싱 이메일을 발송하여, 코발트 스트라이크 또는 슬리버(Sliver) 같은 침투 테스트 도구를 다운로드 및 실행할 수 있게 하는 다운로더 악성코드를 배포했다.

SectorJ56그룹의 활동은 일본, 싱가포르, 아일랜드, 루마니아, 프랑스, 이탈리아, 영국, 말레이시아, 아르헨티나, 인도, 캐나다, 세르비아, 폴란드, 에스토니아, 독일, 스웨덴, 미국, 이스라엘에서 발견되었다. 해당 그룹은 스레드 하이재킹(Thread Hijacking) 한 이메일을 통해 지인에게 온 이메일로 위장하여 악성코드 실행을 유도했으며, 최종적으로 실행되는 악성코드는 시스템 내부의 금융 정보 및 자격 증명 정보를 탈취하는 기능을 가지고 있다.

JULY

총 4개 해킹 그룹의 활동이 발견되었으며, 이들은 SectorJ06, SectorJ09, SectorJ14, SectorJ53그룹이다.

SectorJ06그룹의 활동은 캐나다, 사우디 아라비아, 일본, 스페인, 싱가포르, 브라질, 이집트, 프랑스, 멕시코, 카타르, 미국, 인도, 체코, 에콰도르, 베트남, 칠레, 스웨덴, 중국, 이탈리아, 인도네시아, 태국, 크로아티아, 홍콩, 말레이시아, 독일, 러시아, 노르웨이, 캄보디아, 우크라이나에서 발견되었다. 해당 그룹은 우크라이나어를 파일명에 사용하여, 세관 신고서로 위장한 악성코드를 ISO 파일로 압축하여 전달했으며, 최종적으로 침투 테스트 도구인 코발트 스트라이크를 사용했다.

SectorJ09그룹은 웹 사이트에 난독화 된 스키밍(Skimming) 스크립트를 삽입하여, 결제 페이지에서 사용자명, 주소, 이메일, 전화번호와 신용카드 지불 정보 등을 수집하는 기존의 해킹 방식을 유지하고 있다. 이번 활동에서도 기존에 발견되던 것과 유사한 유형의 자바스크립트 악성코드가 확인되었다.

SectorJ14그룹의 활동은 일본, 폴란드, 한국, 영국, 중국, 미국, 프랑스, 독일에서 발견되었다. 해당 그룹은 일본 운송 회사의 안드로이드 앱과 일본의 AI 채팅 안드로이드 앱으로 위장한 안드로이드 악성코드를 사용하여 안드로이드 기반의 스마트폰의 정보를 탈취를 시도하였다.

SectorJ53그룹의 활동은 호주, 태국, 중국, 카자흐스탄, 싱가포르, 네덜란드, 홍콩, 터키, 러시아, 인도, 미국, 독일, 프랑스, 이스라엘, 노르웨이, 우크라이나, 벨라루스, 남아프리카, 뉴질랜드, 폴란드, 영국, 슬로베니아, 이탈리아, 스위스, 캐나다, 대한민국, 니카라과, 대만, 슬로바키아, 오스트리아, 브라질, 보스니아 헤르체고비나, 이집트, 칠레, 일본, 콜롬비아, 나이지리아, 스페인, 키프로스, 그리스, 알바니아, 아제르바이잔, 에스토니아, 말레이시아, 모로코, 스웨덴, 이란, 불가리아, 모리타니, 그루지야, 인도네시아에서 발견되었다. 해당 그룹은 이메일의 본문에 악성코드가 포함된 ISO파일이 업로드 된 구글 스토리지(Google storage) 링크를 클릭하도록 유도했으며, 최종적으로 온라인 뱅킹 로그인 자격 증명을 포함한 금융 정보 탈취를 시도했다.

AUGUST

총 6개 해킹 그룹의 활동이 발견되었으며, 이들은 SectorJ01, SectorJ04, SectorJ14, SectorJ20, SectorJ26, SectorJ31그룹이다.

SectorJ01그룹의 활동은 미국에서 발견되었다. 해당 그룹은 송장 관련 파일로 위장한 XLL(마이크로소프트 엑셀의 추가 기능 파일) 형식의 악성코드를 사용했으며, 시스템 기본 정보, 프로세스 목록 등 다양한 정보를 수집하여 C2 서버에 전송한다.

SectorJ04그룹의 활동은 오스트리아, 독일에서 발견되었다. 해당 그룹은 의료 및 건강 관련 회사를 대상으로 피싱 메일을 전송했으며, 이력서로 위장한 바로가기(LNK) 파일을 압축하여 IMG 형식의 압축 파일을 첨부했다.

SectorJ14그룹의 활동은 프랑스, 미국에서 발견되었다. 해당 그룹은 여러 국가들을 대상으로 안드로이드 스마트폰의 정보를 탈취하기 위한 목적으로, 크롬(Chrome) 웹 브라우저로 위장한 안드로이드 악성코드를 사용했다.

SectorJ20그룹의 활동은 말레이시아, 미국, 중국, 네덜란드, 리투아니아, 불가리아, 나이지리아에서 발견되었다. 해당 그룹은 스피어 피싱 메일에 포함한 원드라이브(OneDrive) 링크를 전달하여, 바로가기(LNK) 파일 형식의 악성코드가 압축된 ISO 파일을 다운로드 받도록 유도했다.

SectorJ26그룹의 활동은 미국, 독일, 프랑스에서 발견되었다. 해당 그룹은 법률 회사 및 항공 업체를 대상으로 비용 청구서, 이력서 또는 법률 관련 문서로 위장한 MS 워드 파일 형식의 악성코드를 첨부한 스피어 피싱 메일을 전달했다.

SectorJ31그룹의 활동은 독일, 헝가리, 네덜란드에서 발견되었다. 해당 그룹은 공격 대상 조직의 개인 구글 계정 자격 증명을 획득한 후, 외부에 노출된 VPN 서버의 인증을 통해 공격 대상 조직의 시스템 내부에 접근했다.

SEPTEMBER

총 4개 해킹 그룹의 활동이 발견되었으며, 이들은SectorJ09, SectorJ25, SectorJ26, SectorJ48그룹이다.

SectorJ09그룹은 웹 사이트에 난독화 된 스키밍(Skimming) 스크립트를 삽입하여, 결제 페이지에서 사용자명, 주소, 이메일, 전화번호와 신용카드 지불 정보 등을 수집하는 기존의 해킹 방식을 유지하고 있다. 이번 활동에서도 기존에 발견되던 것과 유사한 유형의 자바스크립트 악성코드가 확인되었다.

SectorJ25그룹의 활동은 미국, 영국에서 발견되었다. 해당 그룹은 리눅스 기반 시스템을 대상으로 쉘(Shell) 형식의 악성코드를 사용했으며, 추가 명령 수행 및 크립토 재킹(Crypto jacking) 공격을 시도했다.

SectorJ26그룹의 활동은 미국, 캐나다, 독일, 룩셈부르크에서 발견되었다. 해당 그룹은 TIC (Testing, Inspection and Certification) 문서로 위장한 MS 워드(Word) 형식의 악성코드를 사용했으며, 최종적으로 코발트 스트라이크(Cobalt Strike)를 설치하여 시스템 권한 및 정보 탈취를 시도했다.

SectorJ48그룹의 활동은 터키, 프랑스, 영국, 미국, 이탈리아, 러시아, 베트남, 태국, 일본에서 발견되었다. 해당 그룹은 NGO(Nongovernmental Organization) 및 정부기관 또는 호텔을 포함한 다양한 산업군을 공격 대상으로 삼았으며, 최종적으로 코발트 스트라이크(Cobalt Strike)를 설치하여 시스템 권한 및 정보 탈취를 시도했다.

OCTOBER

총 9개 해킹 그룹의 활동이 발견되었으며, 이들은 SectorJ03, SectorJ06, SectorJ09, SectorJ25, SectorJ45, SectorJ53, SectorJ64, SectorJ66, SectorJ68 그룹이다.

SectorJ03그룹의 활동은 팔레스타인, 인도, 이라크에서 발견되었다. 해당 그룹은 안드로이드 플랫폼을 대상으로 한 악성코드를 사용하여 SMS 정보, 사진, 통화 녹음 등 피해자의 정보 탈취를 시도했다.

SectorJ06그룹의 활동은 스페인, 포르투갈, 그리스, 러시아, 우크라이나, 독일, 터키, 덴마크, 영국, 미국, 아르메니아, 브라질, 체코, 멕시코, 우루과이, 페루, 인도, 이스라엘, 아랍 에미리트, 사우디 아라비아, 리투아니아, 이라크, 앙골라, 몰도바, 한국에서 발견되었다. 해당 그룹은 원드라이브(OneDrive)의 DLL(Dynamic Library Link) 사이드로딩(Side-loading) 취약점을 이용했으며, 최종적으로 암호화폐를 채굴하는 크립토재커(Cryptojacker)를 사용했다.

SectorJ09그룹은 웹 사이트에 난독화 된 스키밍(Skimming) 스크립트를 삽입하여, 결제 페이지에서 사용자명, 주소, 이메일, 전화번호와 신용카드 지불 정보 등을 수집하는 기존의 해킹 방식을 유지하고 있다. 이번 활동에서도 기존에 발견되던 것과 유사한 유형의 자바스크립트 악성코드가 확인되었다.

SectorJ25그룹의 활동은 중국, 미국, 러시아, 싱가포르에서 발견되었다. 해당 그룹은 클라우드 및 컨테이너 환경을 대상으로 암호화폐를 채굴하는 크립토재커(Cryptojacker)를 사용했다.

SectorJ45그룹의 활동은 네덜란드, 스웨덴, 한국, 독일, 프랑스, 노르웨이, 태국, 일본, 싱가포르, 스페인에서 발견되었다. 해당 그룹은 지원이 종료된 인터넷 익스플로러(Internet Explorer) 서비스 이용자들을 공격 대상으로 광고 서비스를 악용하는 멀버타이징(Malvertising) 기법을 사용했으며, 최종적으로 시스템의 정보를 수집하고 암호화폐를 채굴했다.

SectorJ53그룹의 활동은 캐나다, 이탈리아, 아랍 에미리트, 미국, 이란, 중국, 독일, 터키, 인도, 영국, 이스라엘, 프랑스, 남아프리카, 홍콩, 한국, 러시아, 지브롤터, 덴마크, 포르투갈, 에티오피아, 코트디부아르, 카자흐스탄, 호주, 스웨덴, 대만, 일본, 아르헨티나, 폴란드, 에스토니아, 네덜란드, 루마니아, 그루지야, 헝가리, 불가리아, 태국, 벨기에, 이라크, 카타르, 멕시코, 그리스, 스페인에서 발견되었다. 해당 그룹은 송장 관련 파일로 위장한 악성코드를 사용했으며, 최종적으로 다운로더 악성코드를 사용하여 추후 코발트 스트라이크(Cobalt Strike) 또는 슬리버(Sliver) 같은 침투 테스트 도구를 다운로드 및 실행할 수 있는 발판을 마련했다.

SectorJ64그룹의 활동은 중국, 스웨덴, 영국에서 발견되었다. 해당 그룹은 취약점에 무방비한 서버들을 공격 대상으로 삼았으며, 최종적으로 암호화폐 채굴을 시도했다.

SectorJ66그룹의 활동은 베트남, 스페인, 포르투갈, 러시아, 독일, 캐나다, 체코, 일본, 칠레, 터키, 우크라이나, 브라질, 폴란드, 인도, 이탈리아, 홍콩, 루마니아, 콜롬비아, 영국, 베네수엘라, 프랑스, 튀니지, 중국, 미국에서 발견되었다. 해당 그룹은 자유롭게 악의적인 활동을 수행할 수 있도록 네트워크 인프라를 제공하는 BPH(Bulletproof hosting) 서비스를 이용한다.

SectorJ68 그룹은 금전적인 목적으로 암호화폐 채굴 및 정보 탈취 등 다양한 기능을 가진 악성코드들을 MaaS(Malware-as-a-Service) 방식으로 판매하고 있다.

NOVEMBER

총 10개 해킹 그룹의 활동이 발견되었으며, 이들은 SectorJ03, SectorJ05, SectorJ06, SectorJ25, SectorJ26, SectorJ39, SectorJ44, SectorJ73, SectorJ75, SectorJ81 그룹이다.

SectorJ03 그룹의 활동은 팔레스타인, 카타르에서 발견되었다. 해당 그룹은 공격 대상을 속이기 위해 하마스(Hamas) 테마를 사용한 MS 워드(Word) 문서를 미끼로 사용했으며, 공격 대상의 시스템에서 정보 탈취를 시도했다.

SectorJ05 그룹의 활동은 인도, 네덜란드, 스위스, 아일랜드, 미국, 루마니아에서 발견되었다. 해당 그룹은 구글(Google) 업데이트 파일로 위장한 악성코드를 사용했으며, 공격 대상의 시스템 정보를 수집하고 공격자의 명령에 따라 추가 악성코드를 다운로드 및 실행한다.

SectorJ06 그룹의 활동은 브라질, 미국에서 발견되었다. 해당 그룹은 금전적인 이윤을 확보하기 위해 알려진 취약점이 아직 조치되지 않은 취약한 서버들을 대상으로 랜섬웨어(Ransomware) 공격을 시도했다.

SectorJ25 그룹의 활동은 중국, 이스라엘에서 발견되었다. 해당 그룹은 클라우드 및 컨테이너 환경을 대상으로 암호화폐를 채굴하는 크립토재커(Cryptojacker)를 사용했다.

SectorJ26 그룹의 활동은 한국, 인도, 캐나다, 미국, 독일, 리투아니아, 멕시코, 태국, 콜롬비아, 케냐, 이탈리아, 스웨덴, 홍콩, 싱가포르, 네덜란드, 파키스탄, 영국에서 발견되었다. 해당 그룹은 세금 계산서 PDF 파일로 위장한 악성코드를 사용했으며, 최종적으로 백도어 악성코드를 사용하여 시스템 권한을 탈취한다.

SectorJ39 그룹의 활동은 우크라이나, 중국, 스페인, 캐나다, 아랍 에미리트, 영국, 팔레스타인, 체코에서 발견되었다. 해당 그룹은 PDF Reader 업데이트 파일로 위장한 악성코드를 사용했으며, 최종적으로 백도어 악성코드를 사용하여 시스템 권한을 탈취한다.

SectorJ44 그룹의 활동은 한국에서 발견되었다. 해당 그룹은 금전적인 이윤을 확보하기 위해 Surtr 랜섬웨어(Ransomware)를 사용했으며, 시스템에 있는 파일들을 암호화한 이후 랜섬 노트(Ransom Note)를 생성하여 금전적인 문제를 논의할 수 있는 연락 수단을 전달한다.

SectorJ73 그룹의 활동은 미국, 덴마크, 키프로스에서 발견되었다. 해당 그룹은 금전적인 이윤을 위해 교육 분야 산업군을 대상으로 Zeppelin 랜섬웨어(Ransomware)를 사용했으며, 백도어 악성코드를 함께 사용하여 데이터를 수집 및 유출을 시도했다.

SectorJ75 그룹의 활동은 스웨덴, 볼리비아, 미국에서 발견되었다. 해당 그룹은 네트워크 스캐닝 소프트웨어(Network Scanning Software)로 위장한 악성코드를 사용했으며, 최종적으로 Somnia 랜섬웨어(Ransomware)를 사용했다.

SectorJ81 그룹의 활동은 인도네시아, 중국에서 발견되었다. 해당 그룹은 경품 당첨으로 클릭을 유도하는 피싱 사이트를 사용했으며, 공격 대상이 링크를 클릭할 경우 광고 사이트로 리디렉션(Redirection)하여 광고 수익을 얻거나, 안드로이드 악성코드를 배포했다.

DECEMBER

총 6개 해킹 그룹의 활동이 발견되었으며, 이들은 SectorJ03, SectorJ05, SectorJ06, SectorJ09, SectorJ56, SectorJ84 그룹이다.

SectorJ03 그룹의 활동은 인도, 에콰도르, 독일에서 발견되었다. 해당 그룹은 월드컵 중계를 시청할 수 있는 안드로이드 애플리케이션으로 위장한 안드로이드 악성코드를 사용했으며, 해당 악성코드는 스마트폰의 정보를 탈취하는 다양한 악성 기능을 수행한다.

SectorJ05 그룹의 활동은 미국, 멕시코, 파키스탄, 브라질에서 발견되었다. 해당 그룹은 공격 대상의 시스템 정보를 수집하고 명령제어에 따라 추가 악성코드를 다운로드 및 실행하는 다운로더 악성코드를 사용했으며, 최종적으로 금전적인 목적을 위해 클롭 랜섬웨어(Clop Ransomware)를 사용하여 시스템을 암호화했다.

SectorJ06 그룹의 활동은 인도, 콜롬비아, 중국, 미국, 브라질, 독일, 러시아, 이탈리아, 프랑스, 라트비아, 일본, 칠레, 볼리비아, 루마니아, 이란, 몰도바, 홍콩, 벨라루스, 벨기에, 영국, 터키, 파키스탄, 베트남, 뉴질랜드, 폴란드, 우크라이나, 필리핀에서 발견되었다. 해당 그룹은 에너지 산업군을 대상으로 블랙캣 랜섬웨어(BlackCat Ransomware)를 사용하여 데이터를 암호화하고 데이터를 탈취했다.

SectorJ09 그룹은 웹 사이트에 난독화 된 스키밍(Skimming) 스크립트를 삽입하여, 결제 페이지에서 사용자명, 주소, 이메일, 전화번호와 신용카드 지불 정보 등을 수집했다.

SectorJ56 그룹의 활동은 이탈리아, 미국, 프랑스, 캐나다, 영국, 독일, 인도, 중국, 스페인에서 발견되었다. 해당 그룹은 세금 계산서 PDF 파일로 위장한 악성코드를 사용했으며, 최종적으로 백도어 악성코드를 사용하여 시스템 권한을 탈취한다.

SectorJ84 그룹의 활동은 러시아, 헝가리, 브라질, 덴마크, 미국, 싱가포르, 영국, 중국, 스페인, 멕시코, 파키스탄, 네덜란드, 필리핀, 폴란드, 프랑스, 터키, 이탈리아, 우크라이나, 리투아니아, 말레이시아, 그리스, 아제르바이잔, 슬로베니아, 스위스, 스웨덴, 사우디 아라비아에서 발견되었다. 해당 그룹은 크랙(Crack)된 유료 프로그램으로 위장한 악성코드를 배포하기 위해 유튜브(YouTube) 동영상 및 피싱 사이트를 사용했으며, 최종적으로 여러 브라우저의 자격 증명, 암호화폐 지갑관련 데이터를 포함한 다양한 정보들의 탈취를 시도했다.

IoC(Indicators of Compromise) 및 권고 사항과 함께 개별 위협 이벤트를 자세히 설명하는 전체 보고서는 기존 NSHC ThreatRecon 고객에게 제공됩니다. 자세한 내용은 service@nshc.net으로 문의해 주시기 바랍니다.