2023 The First Half Activities Summary of Ransomware Threat Actors (JPN)

Executive Summary

NSHCの脅威解析研究所(Threat Research Lab)は、2023年の上半期にランサムウェア(Ransomware)を使ったハッキンググループのハッキング活動情報を分析した。ランサムウェアを使ったハッキング活動は、最近まで継続的に発生している攻撃タイプであり、金銭を目的としたランサムウェアの配布による影響は非常に大きいと確認されている。つまり、最近のランサムウェアを利用したハッキンググループの攻撃方法や攻撃ツールに関する情報に基づき、予防や対応体制を準備する必要がある。このレポートでは、ランサムウェアを利用したハッキンググループが利用した攻撃方法や攻撃ツール、インフラに関した情報を述べている。

ンサムウェアを利用したハッキンググループの活動

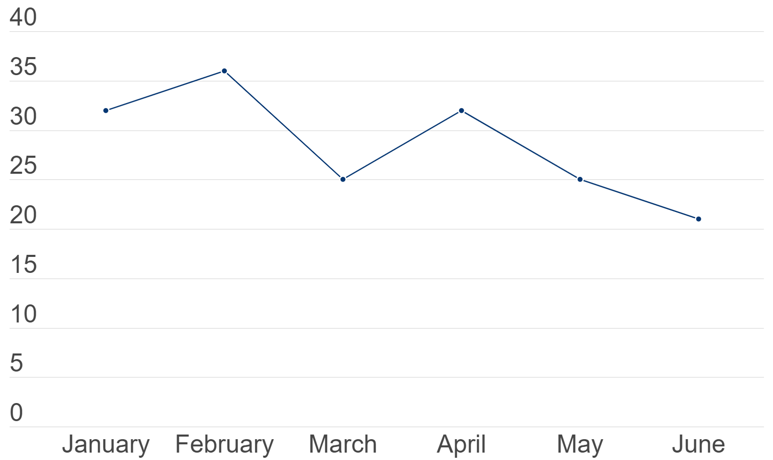

2023年1月1日から6月30日まで、NSHCの脅威分析研究所(Threat Research Lab)で収集及び分析したデータと情報に基づいて分析されたランサムウェアに関係あるハッキング活動は、2023年の上半期に141件のランサムウェア関係のハッキングイベントが確認された。

[図 1:2023年の上半期のランサムウェアイベント月別の状況]

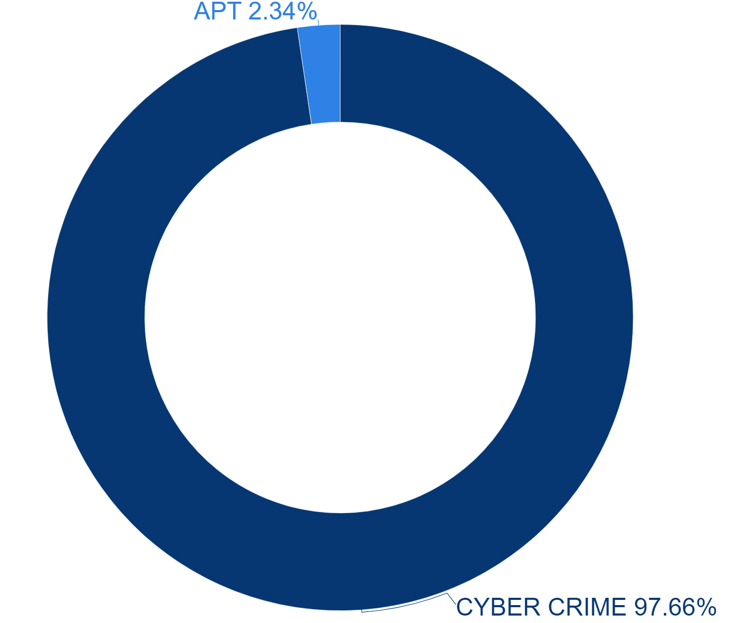

ランサムウェアを利用したハッキンググループは、金銭的な利益を確保するためのサイバー犯罪(Cyber Crime)グループと特殊な目的でハッキング活動を行う各国の政府の支援によって活動を行うハッキンググループとして分類できる。2023年の上半期には、サイバー犯罪(Cyber Crime)グループのランサムウェアを利用したハッキング活動が97%で確認された。つまり、2023年の上半期に確認されたランサムウェアの目的は、主に金銭的利益を確保することであると確認された。

[図 2:2023年の上半期のランサムウェアを利用したハッキンググループ別の統計]

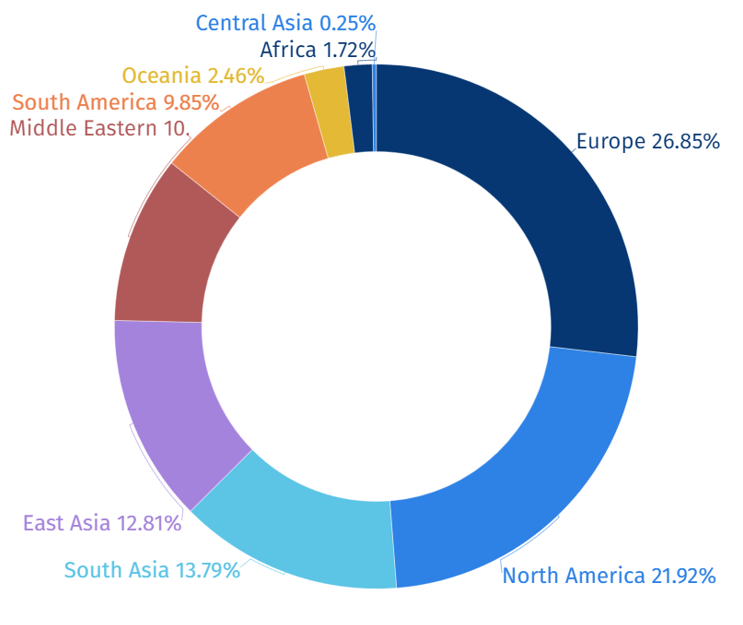

ランサムウェアを利用したハッキンググループのハッキング活動が確認された地域を分類すると、[図 3]のように、ヨーロッパ大陸及び北アメリカに位置する組織をターゲットに、最も多くのハッキング活動が行われたと確認された。

[図 3:2023年の上半期、ターゲットとなった地域別の統計]

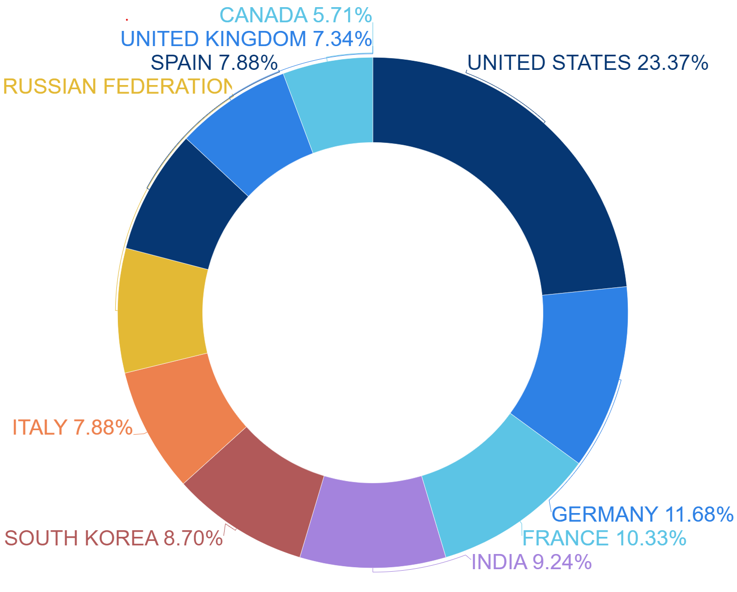

2023年の上半期の間、ランサムウェアを使用したハッキンググループのターゲットとなった国家はアメリカで、23.37%の割合を示していることが確認され、続いてはドイツとフランスの順番であった。

[図 4:2023年の上半期、ターゲットとなった国家の統計]

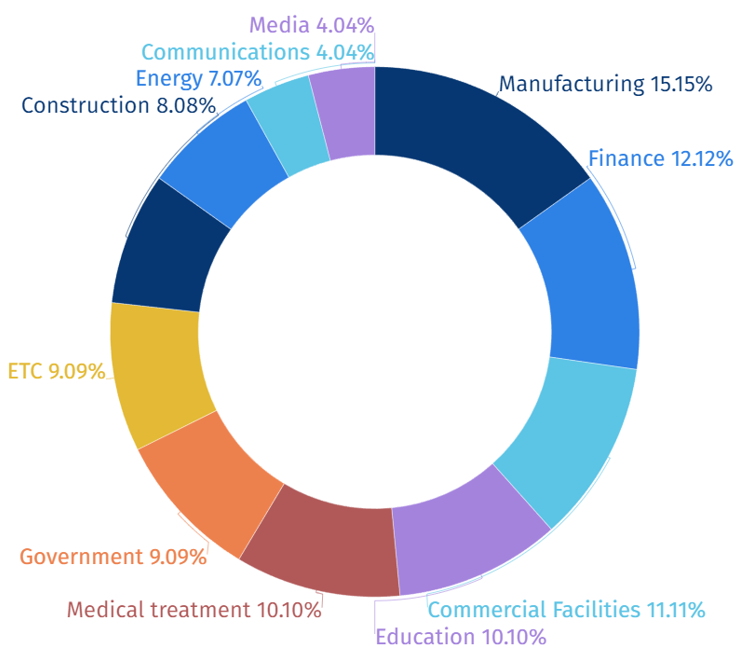

2023年の上半期には、ランサムウェアを使用したハッキンググループは製造業、金融業、商業施設業界で努めている関係者またはシステムをターゲットにして最も多くのハッキング活動を行ったと確認された。この業界は、ランサムウェア攻撃が発生した場合、生産活動に大きな損失が発生する可能性があるため、サイバー犯罪の目的で活動するハッキンググループがランサムウェアを使用したハッキング活動に主なターゲットとして分析されている。

[図 5 : 2023年の上半期、ターゲットとなった業界の合計]

ランサムウェアを利用したハッキンググループの攻撃技術

1. 脆弱性を活用

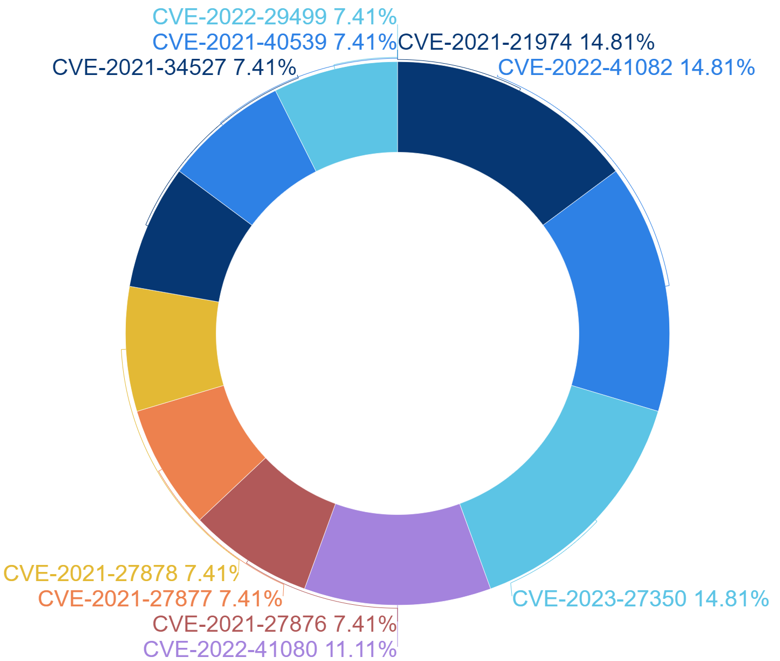

ランサムウェアを使用したハッキンググループは、ハッキングのターゲットになった組織の 閉域網へ侵入するための手段の一つとして、ターゲットの組織に存在する脆弱なバージョンのソフトウェアの使用の有無を確認し、そのソフトウェアの脆弱性を悪用した攻撃を実行した。2023年の上半期に最も多く悪用されたと確認されたランサムウェアを使用したハッキンググループによるソフトウェア脆弱性は、[表 1]である。

| 脆弱性 | 脆弱性のタイプ | 脆弱性のターゲット |

|

CVE-2021-21974 |

リモートコード実行の脆弱性

(Remote Code Execution Vulnerability) |

VMware ESXi OpenSLP Services |

|

CVE-2022-41082 |

リモートコード実行の脆弱性

(Remote Code Execution Vulnerability |

Microsoft Exchange Server |

|

CVE-2023-27350 |

不適切なアクセスコントロールの脆弱性

(Improper Access Control Vulnerability) |

PaperCut MF/NG Improper |

|

CVE-2022-41080 |

権限昇格の脆弱性

(Privilege Escalation Vulnerability) |

Microsoft Exchange Server |

|

CVE-2021-27876 |

ファイルアクセスの脆弱性

(File Access Vulnerability) |

Veritas Backup Exec Agent |

|

CVE-2021-27877 |

不適切な認証の脆弱性

(Improper Authentication Vulnerability) |

Veritas Backup Exec Agent |

|

CVE-2021-27878 |

コマンド実行の脆弱性

(Command Execution Vulnerability) |

Veritas Backup Exec Agent |

|

CVE-2021-34527 |

リモートコード実行の脆弱性

(Remote Code Execution Vulnerability) |

Microsoft Windows Print Spooler |

|

CVE-2021-40539 |

認証回し脆弱性

(Authentication Bypass Vulnerability) |

Zoho ManageEngine ADSelfService Plus |

| CVE-2022-29499 | データ検証の脆弱性

(Data Validation Vulnerability) |

Mitel MiVoice Connect |

[表 1:ランサムウェアを利用したハッキンググループの脆弱性の利用リスト]

ランサムウェアを利用したハッキンググループは、リモートで特定のコマンドが実行できるリモートコード実行脆弱性(Remote Code Execution Vulnerability、RCE)と、ターゲットにおけるファイルやディレクトリなどのリソースへのアクセスをコントロールできる不正なアクセスコントロール脆弱性(Improper Access Control Vulnerability)を最も多く活用していることが確認されている。

特に識別された脆弱性のうち、上位10の内8つがサーバー(Server)として分類されているアプリケーションであることが確認されている。サーバー上に存在する脆弱性を悪用して攻撃を行う場合、権限昇格を通じて持続性の確保と検知回避、機密データへのアクセスに関する権限取得のほか、内部検証(Lateral Movement)が実行できるため、被害の規模をより拡散できるようになる。このような特性を悪用するため、攻撃者はサーバーをターゲットとして脆弱性を実行することが確認されている。

[図 6:ランサムウェアを利用したハッキンググループの脆弱性の利用合計]

2. オープンソース(Open Source)ツール及びフリーウェア(Freeware)の利用

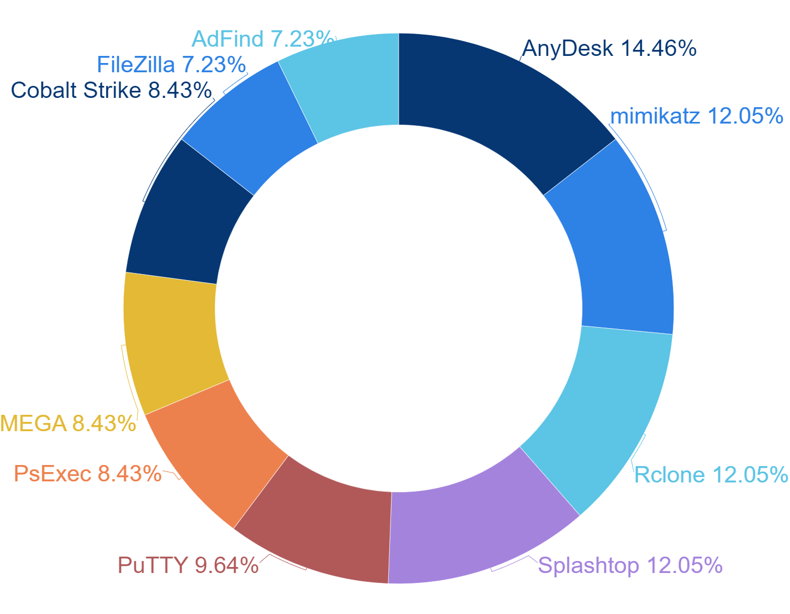

ハッキンググループがランサムウェアを利用してターゲットの組織内部からの移動とランサムウェアの拡散のため、より知られているオープンソース(Open Source)ツールやフリーウェア(Freeware)を利用している。2023年の上半期にランサムウェアを利用したハッキンググループが最も利用したと確認されたオープンソース(Open Source)ツールやフリーウェア(Freeware)は、リモートコントロール機能を提供する「AnyDesk」と確認された。

そして、次はWindows資格情報(Credential)収集ツールとしてより知られている「Mimikatz」と、リモートからコマンドライン(Command-line)コマンドでクラウドストレージサービスを管理できるようにする「Rclone」の順番となる。

[図 7:ハッキンググループが利用したツールの統計]

[図 8:AnyDeskホームページの画面]

ランサムウェアを利用したハッキンググループが主に利用したツールの特徴を確認した結果、リモートからターゲットをコントロールできるプログラムや、ターゲットのアカウント情報を収集して管理者の権限を取得するための目的でアカウント情報収集ツールを利用することが確認された。また、ターゲットから収集したデータを外部へ移動するために利用されるファイル送信プログラムやクラウドストレージ関連のプログラムもより多く利用されていることが確認された。

|

ツール |

ツールの機能 |

ツールのリンク |

|

AnyDesk |

リモートコントロールプログラム | https://anydesk.com/ |

|

mimikatz |

Windows資格情報情報収集ツール |

https://github.com/gentilkiwi/mimikatz |

|

Rclone |

クラウドストレージ |

https://rclone.org/ |

|

Splashtop |

リモートコントロールプログラム |

https://www.splashtop.com/ |

|

PuTTY |

リモートコントロールプログラム |

https://www.putty.org/ |

|

PsExec |

リモートコントロールプログラム |

https://learn.microsoft.com/en-us/sysinternals/downloads/psexec |

|

MEGA |

クラウドストレージ |

https://mega.io/ |

|

Cobalt Strike |

侵入テストツール |

https://www.cobaltstrike.com/ |

|

FileZilla |

ファイル送信プログラム |

https://filezilla-project.org/ |

|

AdFind |

Windowsアクティブディレクトリ情報収集ツール |

http://www.joeware.net/freetools/tools/adfind/ |

[表 2:ハッキンググループが利用したツールのリスト]

ランサムウェアを使用したハッキンググループのインフラ

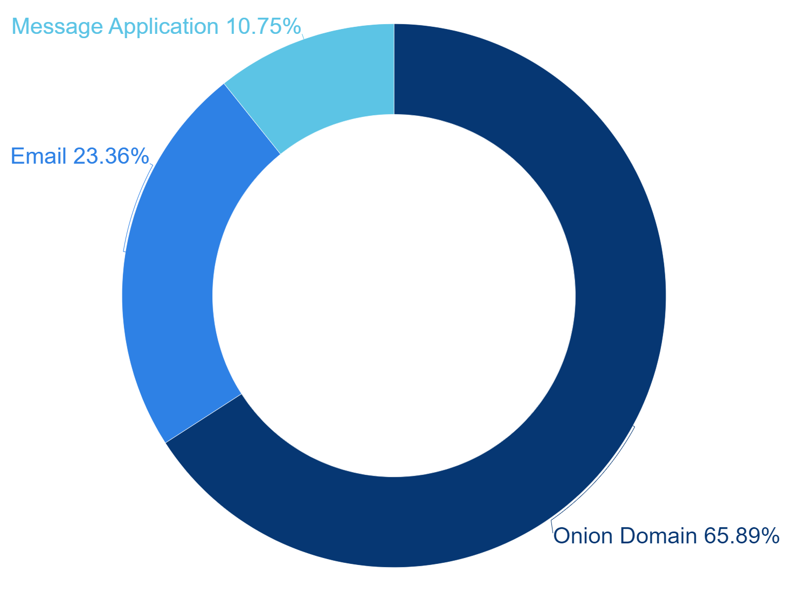

ランサムウェアは、ターゲットの組織がデータの暗号化を認識して、ランサムウェアを使用したハッキンググループに金銭的な利益のお支払いの方法を告知するランサムノート(Ransom Note)を作成することになる。一般的に、ランサムウェアが作成するランサムノートには、ランサムウェアを使用したハッキンググループと連絡を取る手段や、仮想通貨(Cryptocurrency)を振込するための仮想通貨ウォレットのアドレスなどのインフラ情報が記載されている。2023年の上半期にランサムノート上で存在するランセムウェアを利用しているハッキンググループが利用しているインフラストラクチャーには、Onionドメインやメールアドレス、ソーシャルメディアプラットフォーム(Social Media Platform)があり、そのうちOnionドメインを最も多く利用したことが確認された。

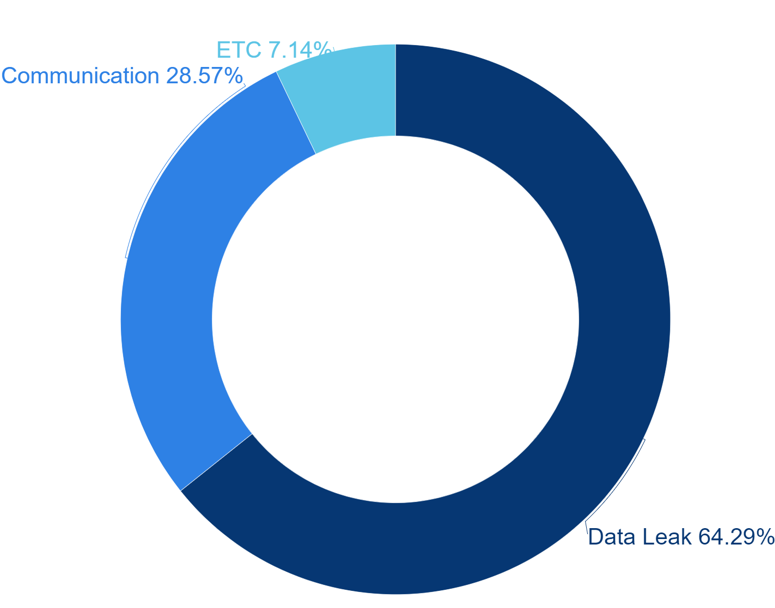

[図 9:ランサムウェアを使用したハッキンググループのインフラの統計]

1. Onionドメインアドレスの活用

Onionドメインは、ダークウェブおよびディープウェブを利用するため使用するトルブラウザを使用するのみでアクセスできるドメインであり、匿名性の特性により、攻撃者の追跡が難しいので、多くの攻撃者が利用している。

ランサムウェアを利用したハッキンググループがOnionドメインを活用する目的は大きく3つの件に分けられている。一番目は、被害企業のリストを公開する目的で利用する場合があり、二番目は、被害企業と連絡を取る手段として利用される。このような場合、特定の被害企業を識別するために、ランサムノートで提供するオリジナルIDを認証手段として活用する。最後に、ランサムウェアと関係ない内容を含んで複合的に運用する場合がある。

2023年の上半期に確認されたランサムウェアから、このような3つのタイプの中で

被害企業リストを公開する目的でOnionドメインを最も多く利用していることが確認された。

[図 10:ランサムウェアを使用したグループOnionドメインの利用目的の統計]

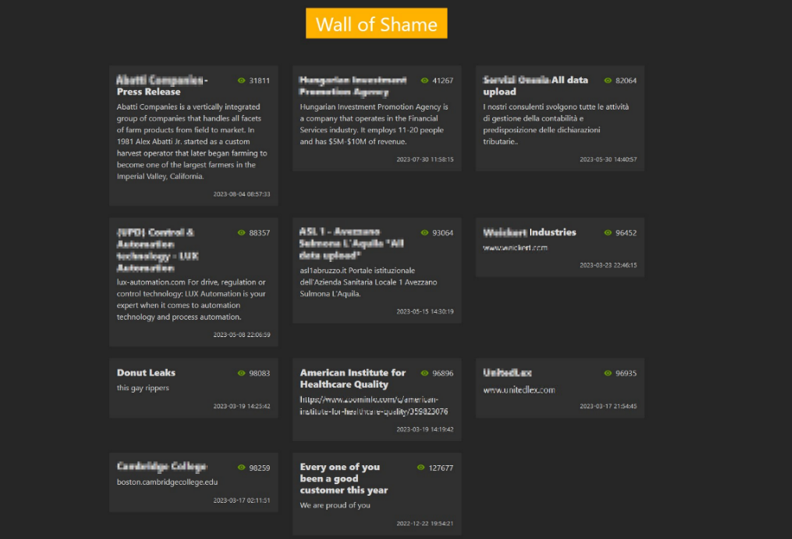

1) 被害企業リストの公開

ランサムウェアを利用したハッキンググループは、被害企業リストを公開するためにOnionドメインアドレスを利用している。この目的で活用する場合、ファイル共有サイトを通じて奪取データの一部を公開し、ターゲットのデータを奪取したことを証明する。そして、金銭の取引が可能な期限を表示して、復旧の料金を催促する雰囲気を作り出していることが確認されている。

[図 11 : 被害企業リストを公開する目的で運営されているOnionドメインアドレスの利用(1)]

[図 12 : 被害企業リストを公開する目的で運営されているOnionドメインアドレスの利用(2)]

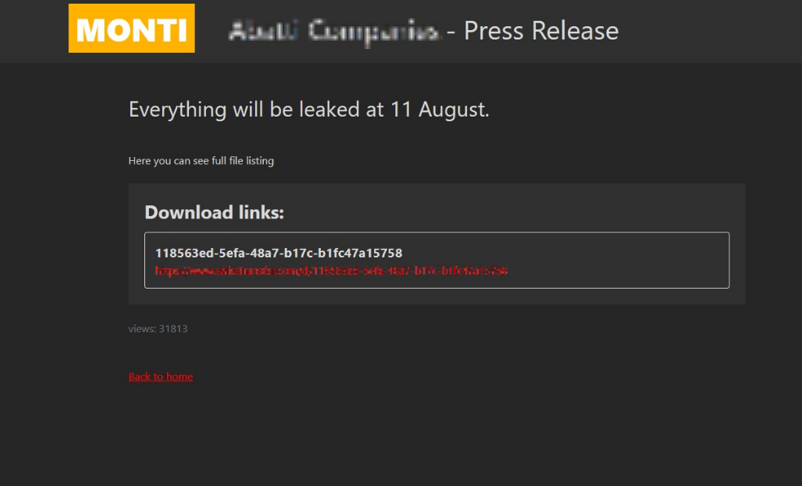

2) 特定のターゲットと連絡を取る

ランサムウェアを利用したハッキンググループが被害企業と連絡を取るためにOnionドメインを活用する場合は、特定の文字列を入力すべきであることが確認された。Onionドメインアドレスにアクセスする際に入力する特定の文字列は、被害者を識別する文字列「Personal ID」「Decryption ID」などとしてランサムウェアグループごとに異なる名前を使用しているが、ターゲットの暗号化のプロセスで作成されるレンタルノートと共に提供されていることが確認されている。

[図13:特定のターゲットと連絡を取る目的として運営されるOnionアドレス]

3) その他

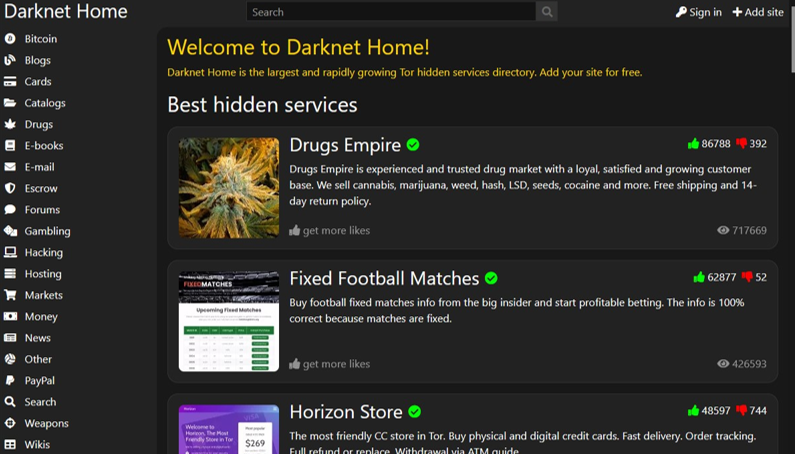

一部、ランサムウェアを利用したハッキンググループは、ランサムウェアのみならず、ドラッグやハッキングツールを販売するなど、複合的に活用しているOnionドメインも存在することが確認された。

[図 14 : 複合的に活用されているOnionページ]

2. ソーシャルメディアプラットフォーム(Social Media Platform)の使用

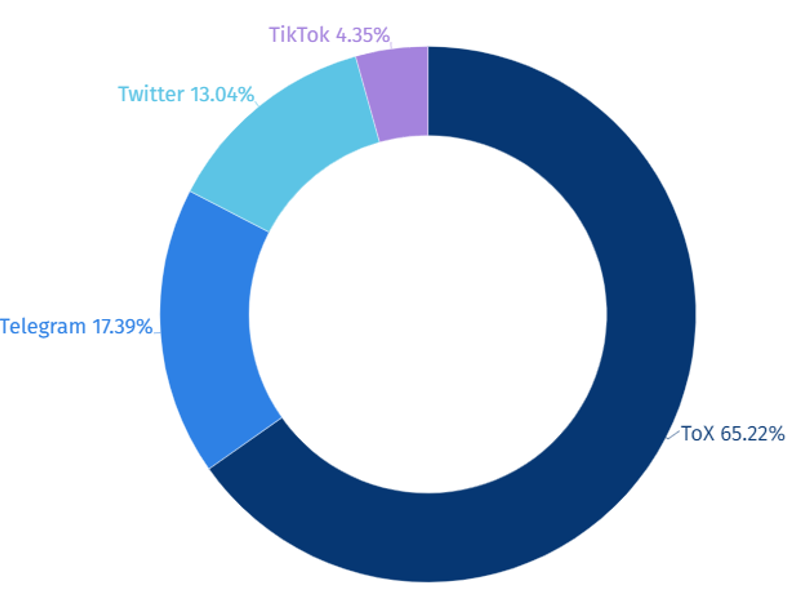

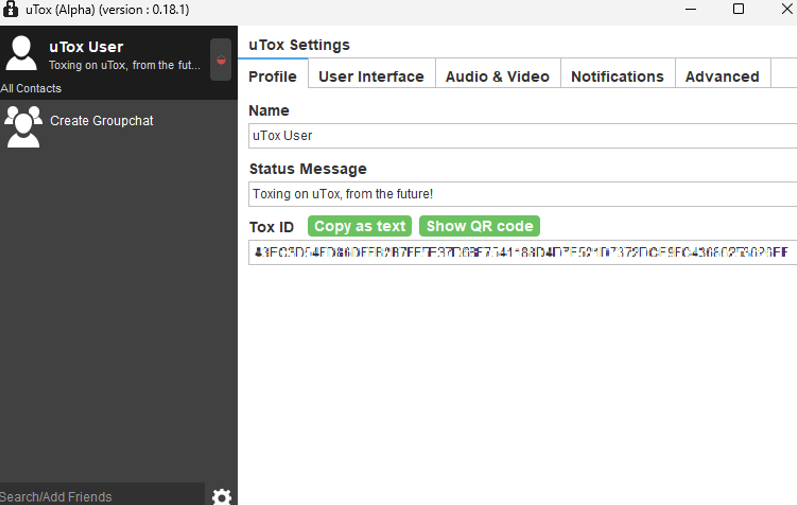

ランサムウェア利用sちあハッキンググループがターゲットと連絡を取るために活用ししているソーシャルメディアプラットフォーム(Social Media Platform)はToxであり、65%を占めていることがわかった。Toxは、電話番号やメールアドレスなどの個人情報を登録せずに使用可能なメッセンジャーサービスで、Telegramと似ていて暗号化機能を提供しており、Toxメッセンジャーアプリケーションを積極的に利用していることが確認された。

[図 15:ハッキンググループが利用しているソーシャルメディアプラットフォームの統計]

[図 16:Tox設定画面]

3. E-Mailドメイン

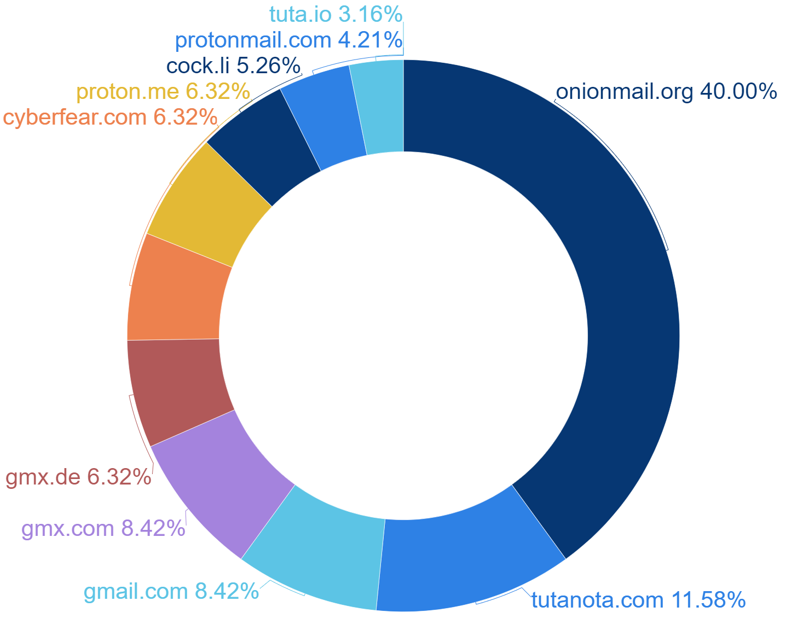

ランサムウェアを利用したハッキンググループは、ターゲットと連絡を取るための目的でもメールを活用しており、最も多く利用されているメールドメインは30%を占めている「onionmail.org」と確認された。「onionmail.org」ドメインはPGPキーでメールを暗号化し、匿名性が保証される特性があるため、このドメインが最も多く使われていることが確認された。

[図 17:ランサムウェアを利用したハッキンググループが利用するメールドメインの統計]

[図 18:Onionメールのホームページ]

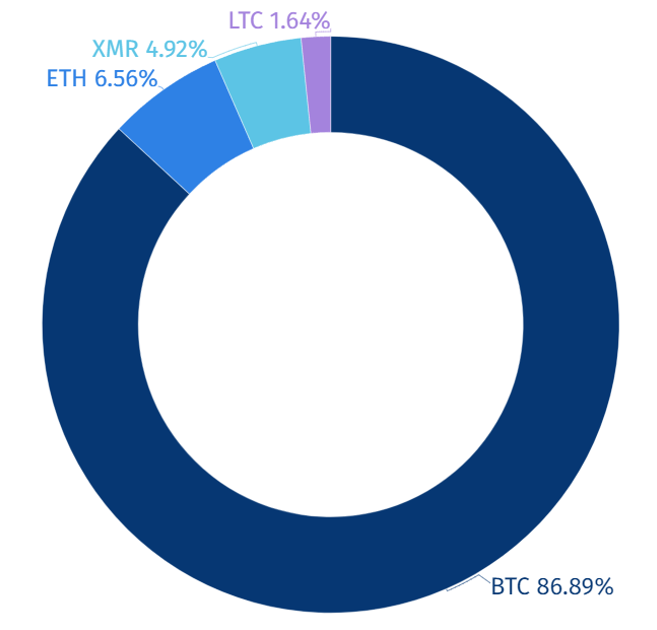

4. 暗号資産の種類

ランサムウェアを利用したハッキンググループは、ターゲットから金銭的な利益を受け取る方法として暗号資産を活用している。暗号資産は、住所と取引IDのみが記録され、個人情報が公開されないため、匿名で取引ができる。

このようなの特性により、ハッキンググループの身元を隠し、捜査機関の追跡を回避して現金を受け取るための資金の手段として暗号資産を選択したことが確認される。2023年の上半期にランサムウェアを使ったハッキンググループが使ったと確認された暗号資産の種類は、ビットコイン(BTC)、イーサリアム(ETH)、モネロ(XMR)、ライトコイン(LTC)の計4種類で、その中でビットコイン(BTC)が86%で最も多く使われていると確認された。

ビットコイン(BTC)は、最も多くの人々に知られている暗号資産の一つであり、知名度も高くアクセス性も良い特性があるため、ランサムウェアを利用したハッキンググループがビットコインを通じて振込を行うことが確認されている。

|

暗号資産 |

暗号資産のシンボル (Symbol) |

特徴 |

|

ビットコイン |

BTC |

最も多くほ人々に知られており、中央組織の介入なしに運営されている暗号資産 |

|

イーサリアム |

ETH |

スマート契約の実行ができるフラットフォームであり、柔軟性が優れた暗号資産 |

|

モネロ |

XMR |

プライバシーや匿名性を重視しつつ、取引の履歴及び所有権を隠蔽する暗号資産 |

|

ライトコイン |

LTC |

速やかな取引速度と低い手数料がアピールポイントである暗号資産 |

[Table 3: Cryptocurrencies Utilized by Hacking Groups Using Malware]

[図 19:2023年の上半期、ランサムウェアを利用したハッキンググループが活用した暗号資産の統計]

結論

このレポートは、2023年の上半期におけるランサムウェアを利用したハッキンググループのさまざまな攻撃方法、攻撃ツール、インフラ情報を記述しており、それを通じてランサムウェアを使用したハッキンググループが活用している技術やインフラがさらに様々なルートで行われていることがわかった。

このレポートで述べられているランサムウェアの例から確認できるように、ランサムウェアはサービスの停止などの大規模な損害をもたらす攻撃である。このような損害を防ぐために、ランサムウェア攻撃におけるつい最近の攻撃と関係あるデータに基づき、対応体制を整える必要がある。

つまり、ランサムウェアを利用するハッキンググループが利用する攻撃方法、攻撃ツールについてサイバー脅威インテリジェンス(Cyber Threat Intelligence)を確保すると、最近の攻撃方法と攻撃と関係あるデータを活用してより自律的な対応体制を整えることができる。

The full report detailing each event together with IoCs (Indicators of Compromise) and recommendations is available to existing NSHC ThreatRecon customers. For more information, please contact service@nshc.net.