Monthly Threat Actor Group Intelligence Report, January 2024 (JPN)

このレポートは2023年12月21日から2024年1月20日までNSHC ThreatReconチームが収集したデータと情報に基づいて分析したハッキンググループ(Threat Actor Group)の活動をまとめたレポートである。

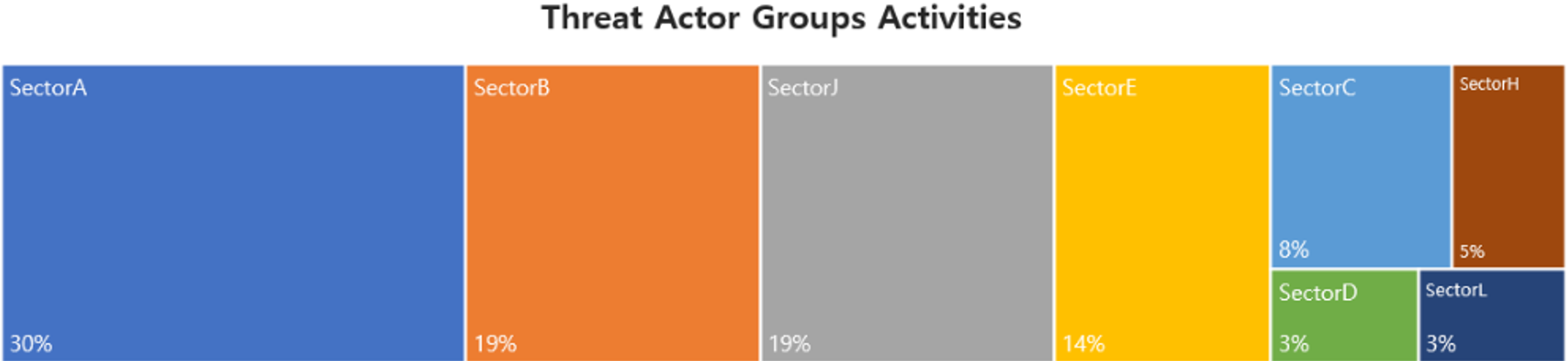

今月1月には、合計26件のハッキンググループの活動が確認され、 最も多い活動はSectorAグループの30%であり、続きはSectorB、SectorJグループの活動であった。

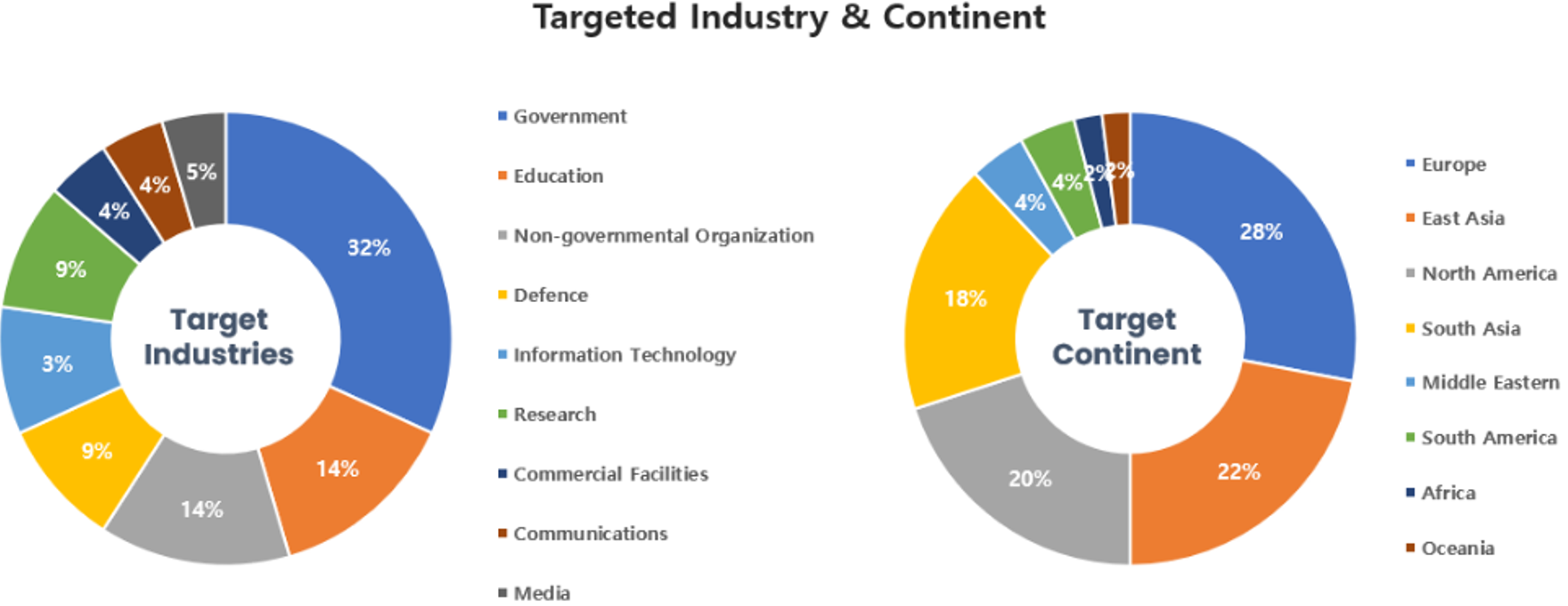

今年の1月に確認されたハッキンググループのハッキング活動は、政府機関や教育分野に努めている関係者やシステムをターゲットにして最も多い攻撃を行った。地域ごとにはヨーロッパや東アジアに位置した諸国をターゲットにしたハッキング活動が最も多かったと確認された。

1. SectorAグループ活動の特徴

2024年1月には合計5件のハッキンググループの活動が確認され、このグループはSectorA01、SectorA02、SectorA05、SectorA06、SectorA07グループである。

SectorA01グループの活動はスペイン、アメリカ、ドイツ、ブラジル、フランス、セルビア、バングラデシュ、トルコ、イスラエル、インド、ロシア、スイス、韓国から確認された。このグループは主にSSH、テルネット(Telnet)ターミナル(Terminal)接続に使用されるプッティ(Putty)ソフトウェアとして偽装したPE(Portable Executable)形式のマルウェアを使用した。

SectorA02グループの活動はアメリカ、ルーマニア、韓国から確認された。このグループは韓国の統一戦略フォーラムの案内文書として偽装したWindowsショートカット(LNK)形式のマルウェアを使用し、最終的にパワーシェル(PowerShell)コマンドを通じて追加分のマルウェアをダウンロードし、メモリ領域にて実行した。

SectorA05グループの活動は、スロバキア、韓国、香港、中国、ロシア、トルコ、タイ、ドイツ、シンガポールから確認された。このグループは、個人及び政府機関が無料で利用できるフォックスイットPDFリーダー(Foxit PDF Reader)のアップデートとして偽装したPE(Portable Executable)形式のマルウェアを使用した。

SectorA06グループの活動はコロンビアから確認された。このグループはマックOS(macOS)ユーザーをターゲットに、画像ファイル形式の拡張子(JPG)を使用して画像ファイルとして偽装されたMach-Oマルウェアを使用した。

SectorA07グループの活動はアメリカから確認された。このグループは特許手数料の支払証明書として偽装したWindowsヘルプ(Compiled HTML Help, CHM)ファイル形式のマルウェアを使用し、最終的にパワーシェル(PowerShell)コマンドを通じ追加分のマルウェアをダウンロード及び実行する。

現在まで続くSectorAハッキンググループの活動は、韓国と関わった政治や外交活動など政府の活動と関係ある機密情報を収集することを目当てにして、世界中をターゲットに金銭の獲得を目的としたハッキング活動を併行している。このグループのハッキングの目的は長期間にわたって継続しており、このような戦略的なハッキング目的にてしばらく変化なく進むと判断されている。

2. SectorBグループ活動の特徴

2024年1月には合計6件のハッキンググループの活動が確認され、このグループはSectorB01、SectorB22、SectorB38、SectorB73、SectorB75、SectorB86グループである。

SectorB01グループの活動は中国、イギリス、台湾、韓国から確認された。このグループは「中国-アフリカ関係」というタイトルの文書として偽装した悪性のWindowsショートカット(LNK)ファイルや悪性のJavaScript(JS)ファイルを含む7-Zip圧縮ファイルを配布し、攻撃活動を行った。最終的に、ターゲットのシステムにて侵入テスト(Penetration Testing)ツールであるコバルトストライク(Cobalt Strike)を実行し、C2サーバーから受信した様々なコマンドによって悪性行為を行った。

SectorB22グループの活動はアメリカ、ミャンマーから確認された。このグループは、 東南アジア諸国連合(Association of Southeast Asian Nations, ASEAN)のノートとして偽装したWindowsのディスクイメージ(ISO)ファイルを配布して攻撃活動を行い、最終的にターゲットのシステムからダウンロード機能が導入された悪性のDLLファイルを通じてC2サーバーから追加分のマルウェアをダウンロードして実行するよう誘導し、今後の公的のための足場を固めた。

SectorB38グループの活動はフィリピン、マレーシアから確認された。このグループは、アメリカよりベトナムにおける特定の問題に関した文書の公開と関係ある内容の国防省関連の文書として偽装したMS RTF(リッチテキストフォーマット)ファイルを配布して攻撃活動を行い、最終的にターゲットのシステムでダウンロード機能が導入されたマルウェアを通じてC2サーバーから追加分のマルウェアをダウンロードして実行するよう誘導し、今後の攻撃のための足場を固めた。

SectorB73グループの活動は、アメリカ、イギリス、オーストラリアから確認された。このグループは、シスコ(Cisco) RV320及びRV325ルーターの脆弱性を悪用した攻撃活動を行い、最終的にターゲットのシステムにウェブシェル(WebShell)をインストールした、リモートコマンドを通じて悪性行為を行った。

SectorB75グループはバラクーダネットワークスの電子メールセキュリティゲートウェイアプライアンス(Barracuda Networks Email Security Gateway Appliance)のゼロデイ(Zero Day)脆弱性を悪用した攻撃活動を行った。

SectorB86グループは、イバンティコネクトセキュア(Ivanti Connect Secure、ICS)のVPN装置のゼロデイ(Zero Day)脆弱性を悪用した攻撃活動を行い、ターゲットのシステム上で脆弱性を悪用してウェブシェル(WebShell)をインストールし、リモートコマンドを実行しつつ追加分の攻撃コマンドを実行するための足場を固めた。また、このごループは同じ脆弱性を悪用して、ターゲットのシステムにXMRig暗号資産のマイニングソフトウェアとラスト(Rust)ベースのマルウェアを配布して攻撃活動を行った。

現在まで続くSectorBハッキンググループの活動 は、世界中をターゲットにして諸国の政府機関の政治、外交活動などの政府活動と関係ある機密情報を収集するためであると分析されている。

3. SectorCグループ活動の特徴

2024年1月には合計2件のハッキンググループの活動が確認され、このグループはSectorC01、SectorC14グループである。

SectorC01グループの活動はウクライナ、ポーランドから確認された。このグループはポーランドの水資源管理を担当する国家機関であるポーランド海域(Polish Waters)の会計の文書として偽装したWindowsのショートカット(LNK)形式のマルウェアを使用した。このマルウェアはインターネットメッセージアクセスプロトコル(Internet Message Access Protocol、IMAP)を通じて攻撃者のコマンドを受信し、ファイルのアップロード、ダウンロード、及び実行機能が導入されていることが分かった。

SectorC14グループの活動は、チェコ、ウクライナ、ルーマニアから確認された。このグループは、暗号化されたPDFファイルとして偽装した囮ファイルを使用して攻撃者に配信し、普通のファイルの閲覧のために暗号化を解除するプログラムとして偽装したPE(Portable Executable)形式のマルウェアを実行するよう誘導した。

現在まで続くSectorCハッキンググループの活動は、このグループを支援する政府と隣接した国家を含んだ世界中をターゲットに各国家の政府機関の政治、外交活動及び政府活動関係の機密情報を収集するための目的であると分析されている。

4. SectorDグループの活動特徴

2024年1月には合計1件のハッキンググループの活動が確認され、このグループはSectorD05グループである。

SectorD05グループの活動はセーシェルから確認された。このグループはニュース記者を詐称してターゲットにイスラエルとハマスとの戦争に関した記事に対したアンケート調査を要請するフィッシングメール(Phishing Mail)を使用した。

SectorDハッキンググループは、主に政治的な競合関係にある国家をターゲットにしてハッキング活動を行う。最近SectorDハッキンググループは、このグループを支援する政府を反対する活動を行う人物、もしくは諸国の政治、外交活動のような機密情報を収集するための目的であると分析されている。

5. SectorE グループ活動の特徴

2024年1月には合計3件のハッキンググループの活動が確認され、このグループはSectorE02、SectorE04、SectorE05グループである。

SectorE02グループの活動は香港、オランダから確認された。このグループはFAXのコピーとして偽装したMS Excelファイルを配布して攻撃活動を行い、最終的にターゲットシステムからダウンロード機能が導入されているマルウェアをダウンロードして実行するよう誘導し、今後の攻撃のための足場を固めた。

SectorE04グループの活動はインド、ネパールから確認された。このグループは海外旅行ガイドとし偽装したMS Wordファイルを配布し、攻撃活動を行った。また、ターゲットのシステムからリモートテンプレート(Remote Template)ファイルをダウンロードして実行するよう誘導し、 今後の攻撃のための足場を固めた。

SectorE05グループの活動は中国、バングラデシュ、パキスタンから確認された。このグループは海外教育の推薦文書として偽装したAdobe PDFファイル及び「プロジェクトアプリケーションバージョン」ファイル名として偽装したWindowsヘルプ(CHM)ファイルを配布し、攻撃活動を行った。最終的にターゲットのシステムからコンピューター名、ユーザー名を収集し、C2サーバーに送信しつつ、追加分のマルウェアをダウンロードして実行するよう誘導し、 今後の攻撃のための足場を固めた。

現在まで続くSectorEハッキンググループの活動は、このグループを支援する政府と関係ある政治、外交及び軍事活動のような機密情報の収集を第一目標としてハッキング活動を行うことであると分析されている。しかし、最近は中国を含んだ東アジア及び他の地域に拡大していることで、政治、外交及び技術関係の機密情報を獲得するための活動の割合も段々増えつつあると分析されている。

6. SectorHグループ活動の特徴

2024年1月には合計1件のハッキンググループの活動が確認され、このグループはSectorH03グループである。

SectorH03グループの活動はインド、日本、フィリピン、カナダ、タイから確認された。このグループはインド政府及び政府機関をターゲットにして首相の土着化(Indigenization)計画の報告書として偽装したMS PowerPointファイルを配布し、攻撃活動を行った。最終的に、ターゲットのシステムから特定の拡張子のファイルのリストを収集し、Oshi.atファイルストレージにアップロードして機密情報を漏洩したことがわかった。

SectorHハッキンググループは、サイバー犯罪を目的にしたハッキングと

政府支援を目的にしたハッキング活動を並行している。

特に、このグループを支援している政府と隣接した国家との外交的な衝突が続いているため、目的によって隣国の政府機関の軍事及び政治関係の機密情報の奪取のための活動を今後とも持続的に行うと分析されている。

7. SectorLグループ活動の特徴

2024年1月には合1件のハッキンググループの活動が確認され、このグループはSectorL03グループである。

SectorL03グループの活動は、オランダから確認された。このグループは、 VPNプロバイダーのIPアドレスを使用して、ターゲットのシステムが使用するWebホスティングコントロールパネルであるcPanelにログインし、 イニシャルアクセスを行った。最終的に、ターゲットのシステム上でリバースシェルを使用して、C2サーバーから受信したコマンドによって様々な悪性行為を行った。

現在まで続くSectorLハッキンググループのハッキング活動の目的は、隣接した国家の政治、外交及び軍事活動などの政府活動関係の機密情報を収集するための目的でハッキング活動を行っていると分析されている。

しかし、最近は他の地域へ拡大されていることで、政治、外交及び技術関係の機密情報を獲得するための割合も段々増えつつあると分析されている。

8. サイバー犯罪グループの活動の特徴

2024年1月には合計7件のハッキンググループの活動が確認され、このグループはSectorJ01、SectorJ09、SectorJ57、SectorJ90、SectorJ138、SectorJ139、SectorJ142グループである。

このグループは、他の政府の支援によって活動を行っているハッキンググループとは異なり、現実の世界で金銭的な利益を確保できるオンライン情報を奪取したり、特定の企業や組織をハッキングして内部のネットワークにランサムウェアを配布したり、重要な産業機密を奪取してそれを口実にして金銭を要求する行為などを実行した。

SectorJ01グループの活動は、アメリカ、イギリスから確認された。このグループは、インストール管理者プログラムとして偽装されたMicrosoft App Package(MSIX)形式のマルウェアを使用して攻撃活動を行った。

SectorJ09グループは、ウェブサイトに暗号化されたスキミング(Skimming)スクリプトを挿入し、支払いページでユーザー名、住所、メール、電話番号、クレジットカード支払い情報などを収集する既存のハッキング方法を維持している。

SectorJ57グループの活動はアメリカから確認された。このグループは、難読化されたJavaScriptマルウェアを使用し、最終的にオープンソースのRAT(リモートアクセストロイアン)マルウェアを使用してターゲットのシステムのリモートコントロールを試みた。

SectorJ90グループの活動は、アメリカ、オランダで確認された。このグループは、VBS(Visual Basic Script)ファイル形式のマルウェアまたはJavaScriptマルウェアが内部に含まれたMSI(Microsoft Installer)マルウェアを使用し、最終的に実行となるJavaScriptマルウェアには、ターゲットのシステムの画面を画像ファイルとして保存して送信する機能があることがわかった。

SectorJ138グループはMicrosoftのサービスや他の企業として偽装し、ターゲットにMicrosoft Teamsを通じて悪性のリンクが含まれたメッセージを送信し、アクセスを誘導した。最終的に、このグループは イニシャルアクセスブローカー(Initial Access Broker, IAB)の活動のため、ターゲットのシステムのアクセス権を奪取した。

SectorJ139グループの活動はアメリカ、カナダから確認されました。このグループは、検索エンジン最適化(SEO)ポイズニング攻撃技法を使用して、不特定多数のユーザーがZoom、TeamViewerなどの合法的なソフトウェアのホームページを詐称したフィッシングサイトにアクセスするよう誘導した。

SectorJ142グループは、イニシャルアクセスブローカー(Initial Access Broker、IAB)の活動を行っている他のサイバー犯罪グループと関わっており、イニシャルアクセスブローカー(Initial Access Broker、IAB)から奪取されたシステムをターゲットに、金銭的な利益を確保するためにランサムウェア(Black Basta Ransomware)を使用してファイルを暗号化した。

The full report detailing each event together with IoCs (Indicators of Compromise) and recommendations is available to existing NSHC ThreatRecon customers. For more information, please contact service@nshc.net.