2023 Activities Summary of SectorJ groups (KOR)

SectorJ 그룹 활동

2023년 총 78개의 SectorJ 하위 그룹들의 해킹 활동이 발견되었다. 이들은 다른 정부 지원 해킹 그룹들과 다르게 현실 세계에서 금전적인 이윤을 확보할 수 있는 재화적 가치가 있는 온라인 정보들을 탈취하거나, 직접적으로 특정 기업 및 조직들을 해킹 한 후 내부 네트워크에 랜섬웨어(Ransomware)를 유포하거나, 중요 산업 기밀을 탈취한 후 이를 빌미로 금전적 대가를 요구하는 협박 활동 등을 수행한다.

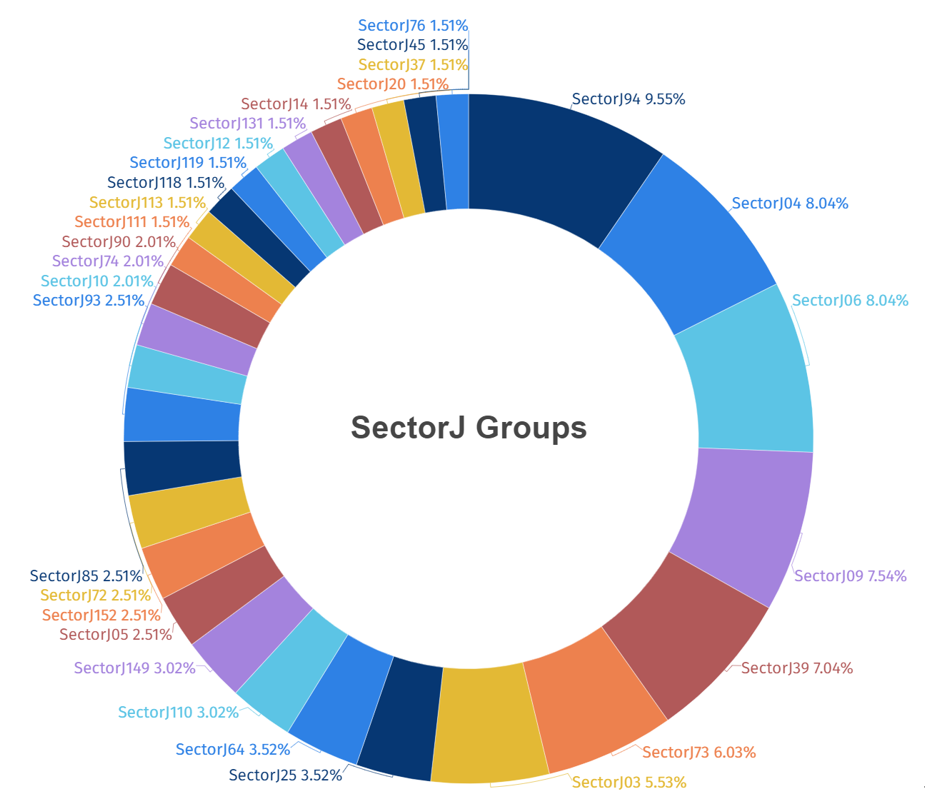

2023년 한 해 동안 발생한 SectorJ 그룹들의 활동량을 분석한 결과 SectorJ94 그룹의 활동이 가장 많았으며, SectorJ04, SectorJ06 그룹의 활동이 그 뒤를 이었다.

[그림 1: 2023년 확인된 SectorJ의 하위 그룹 활동량]

SectorJ 그룹들의 주요 공격 대상이 된 산업군들을 살펴보면 정부 기관과 금융 분야에서 가장 많은 공격이 발생했다.

[그림 2: 2023년 공격 대상이 된 산업 분야 통계]

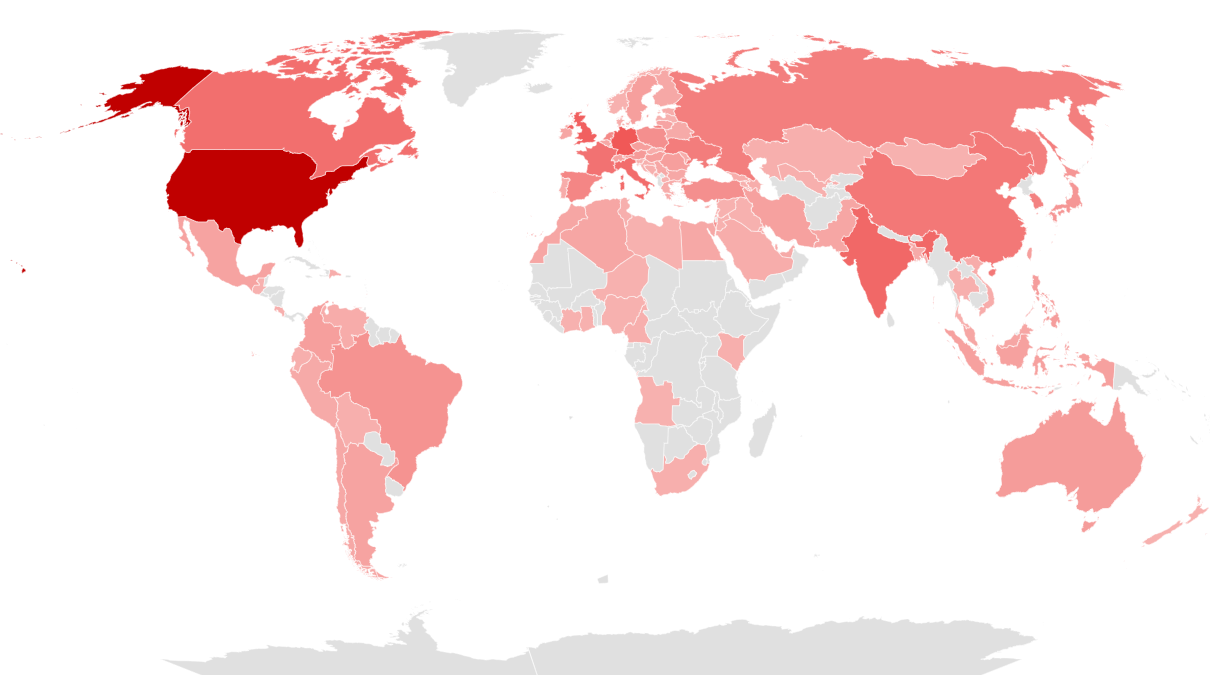

다음은 2023년 SectorJ 그룹의 공격 대상이었던 국가의 정보를 지도에 표기한 것이며, 붉은 색이 짙을수록 공격 횟수가 잦았음을 의미한다. 이를 통해 SectorJ 그룹은 북아메리카에 위치한 미국을 대상으로 다수의 해킹 활동을 수행한 것을 확인할 수 있다.

[그림 3: 2023년 SectorJ 그룹의 주요 공격 대상 국가]

SectorJ 그룹 활용 최초 침투 경로

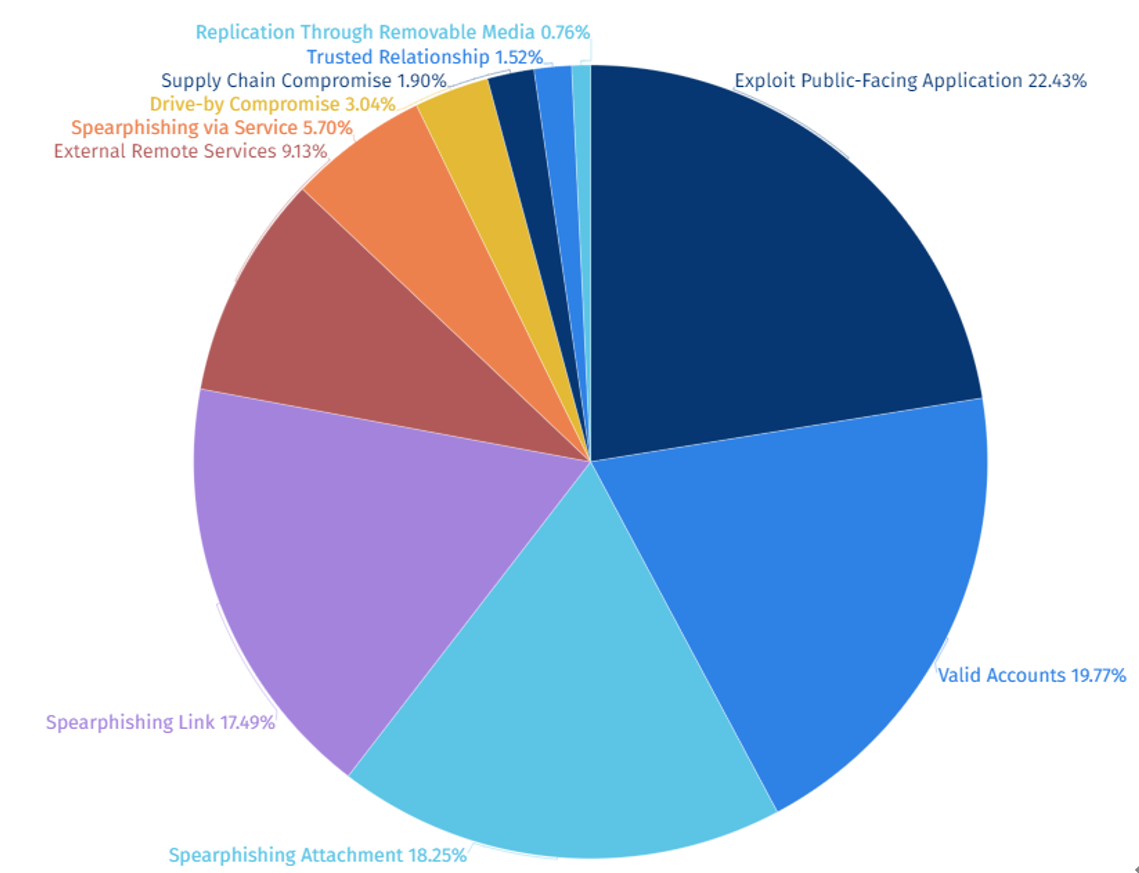

2023년에 확인된 SectorJ 그룹의 최초 침투 경로(Initial Access) 중 외부 노출 시스템에 대한 취약점 악용(Exploit Public-Facing Application)을 가장 많이 활용한 것으로 확인된다.

SectorJ와 같은 사이버 범죄 해킹 그룹은 특정인이나 특정 조직에 국한되지 않고, 특정 취약점에 영향을 받는 시스템들을 대상으로 광범위한 사이버 공격 활동을 수행하기 위해 최초 침투 경로로 외부 노출 시스템에 대한 취약점 악용 공격을 한 것으로 확인된다.

[그림 4: SectorJ 그룹 활용 최초 침투 경로 통계]

SectorJ 그룹 활용 취약점

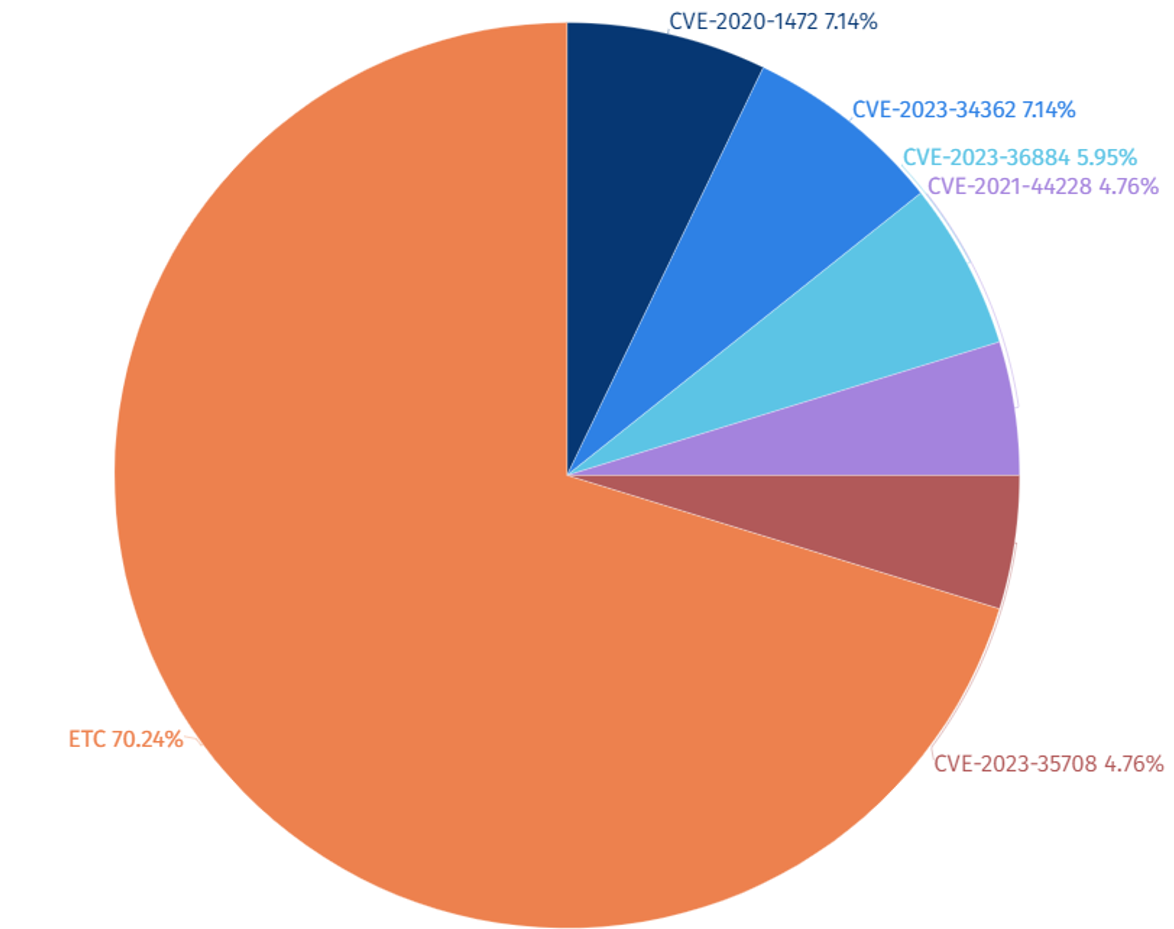

2023년에 확인된 SectorJ 그룹이 활용한 취약점 상위 5개 중 CVE-2020-1472 (Microsoft Netlogon 권한 상승 취약점)과 CVE-2023-34362 (MOVEit Transfer SQL 인젝션 취약점)을 가장 많이 활용한 것으로 확인된다.

SectorJ 그룹은 권한 상승 취약점을 통해 지속성 확보 및 탐지 회피, 민감한 데이터 접근에 대한 권한 획득뿐만 아니라 측면 이동(Lateral Movement)을 수행할 수 있어 피해 규모를 확산할 수 있기 때문에 이를 많이 활용한 것으로 확인된다.

또한 이들은 외부에서 접근 가능한 웹 어플리케이션 공격을 통해 민감한 데이터를 탈취하거나 공격 대상의 내부망에 대한 접근 권한을 획득하여 랜섬웨어 유포, 가상화폐 채굴 등과 같은 공격을 수행할 수 있어 SQL 인젝션 취약점 또한 많이 활용한 것으로 확인된다.

[그림 5: SectorJ 그룹 활용 취약점 Top5]

|

취약점 코드 |

취약점 분류 |

취약점 대상 |

|

CVE-2020-1472 |

Privilege Escalation Vulnerability |

Microsoft Netlogon |

|

CVE-2023-34362 |

SQL Injection Vulnerability |

MOVEit Transfer |

|

CVE-2023-36884 |

Remote Code Execution Vulnerability |

Microsoft Windows Search |

|

CVE-2021-44228 |

Remote Code Execution Vulnerability |

Apache Log4j2 |

|

CVE-2023-35708 |

Privilege Escalation Vulnerability |

MOVEit Transfer |

[표 1: SectorJ 그룹 활용 취약점 Top5]

SectorJ 그룹 공격 대상 시스템

취약점이 있는 소프트웨어는 서버(Server)와 클라이언트(Client)로 분류할 수 있으며, 해킹 그룹은 네트워크 중심에 위치하여, 내부 네트워크에 대한 추가적인 공격을 용이하게 수행할 수 있는 서버 시스템과 관련된 취약점을 통해 해킹 활동을 수행한다.

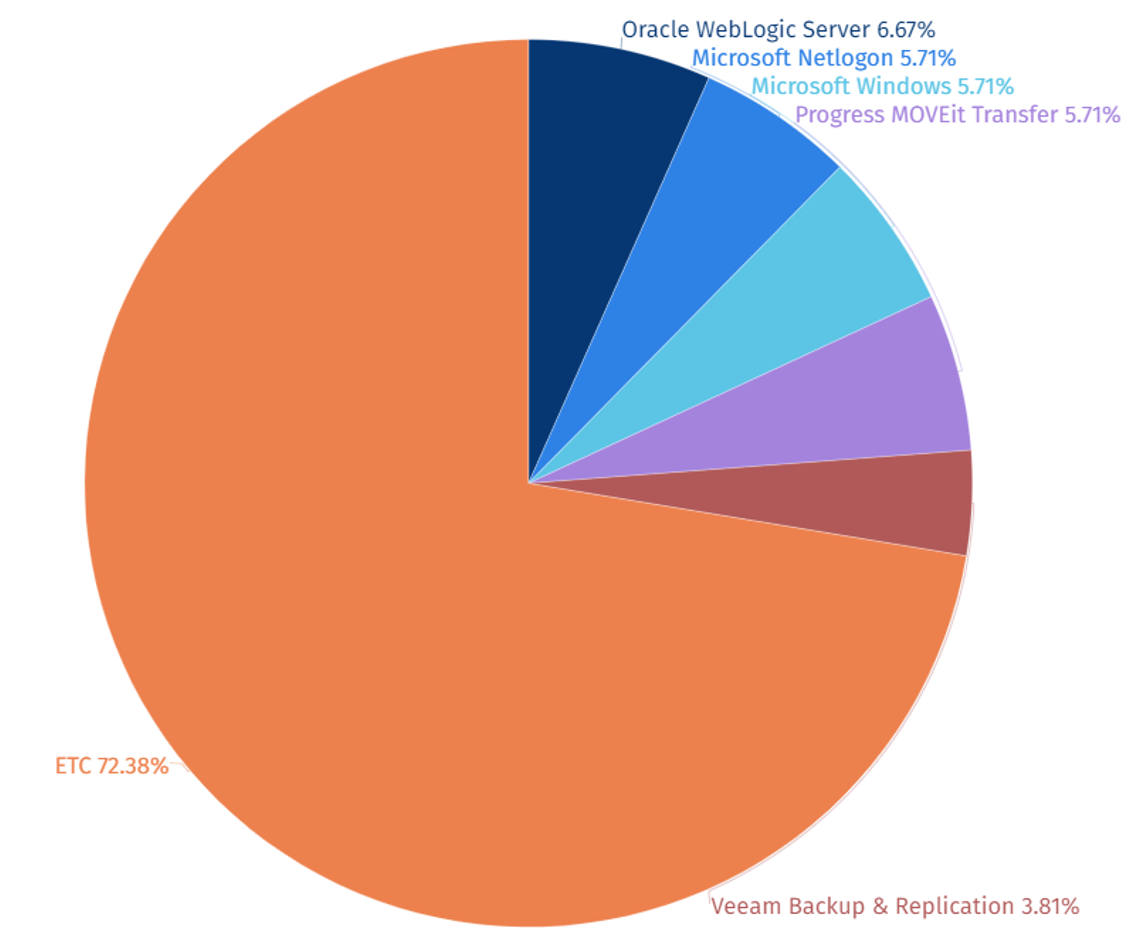

2023년에 확인된 SectorJ 그룹의 공격 대상 시스템 상위 5개 중 웹 어플리케이션 서버인 “Oracle WebLogic Server”시스템을 대상으로 가장 많은 공격을 수행한 것으로 확인되며, 이는 조직 내부 시스템에 침투하기 위한 발판을 마련하고 고부가 가치 정보를 탈취하기 위한 목적으로 서버 유형의 시스템을 공격 대상으로 삼은 것으로 판단된다.

[그림 6: 2023년 SectorJ 그룹의 공격 대상 시스템 Top5]

SectorJ 그룹 활용 오픈소스 및 프리웨어 도구

2023년에 확인된 SectorJ 그룹이 활용한 오픈소스 및 프리웨어 도구 상위 5개 중 침투 테스트 도구로 알려진 “코발트 스트라이크(Cobalt Strike)”가 가장 많은 것으로 확인된다.

코발트 스트라이크(Cobalt Strike)는 권한 상승, 정보 탈취 및 C2 통신 등 다양한 기능을 수행할 수 있어 공격 대상을 효율적으로 제어할 수 있어 SectorJ 그룹이 가장 많이 활용한 것으로 확인된다.

[그림 7: 2023년 SectorJ 그룹 활용 오픈소스 및 프리웨어 도구 Top5]

|

도구명 |

도구 기능 |

|

Cobalt Strike |

침투 테스트 도구 |

|

PsExec |

원격 실행 프로그램 |

|

AnyDesk |

원격 제어 프로그램 |

|

Mimikatz |

윈도우 자격증명(Credential) 정보 수집 도구 |

|

Telegram |

메신저 프로그램 |

[표 2: 2023년 SectorJ 그룹 활용 오픈소스 및 프리웨어 도구 Top5]

IoC(Indicators of Compromise) 및 권고 사항과 함께 개별 위협 이벤트를 자세히 설명하는 전체 보고서는 기존 NSHC ThreatRecon 고객에게 제공됩니다. 자세한 내용은 service@nshc.net으로 문의해 주시기 바랍니다.