Monthly Threat Actor Group Intelligence Report, March 2024 (JPN)

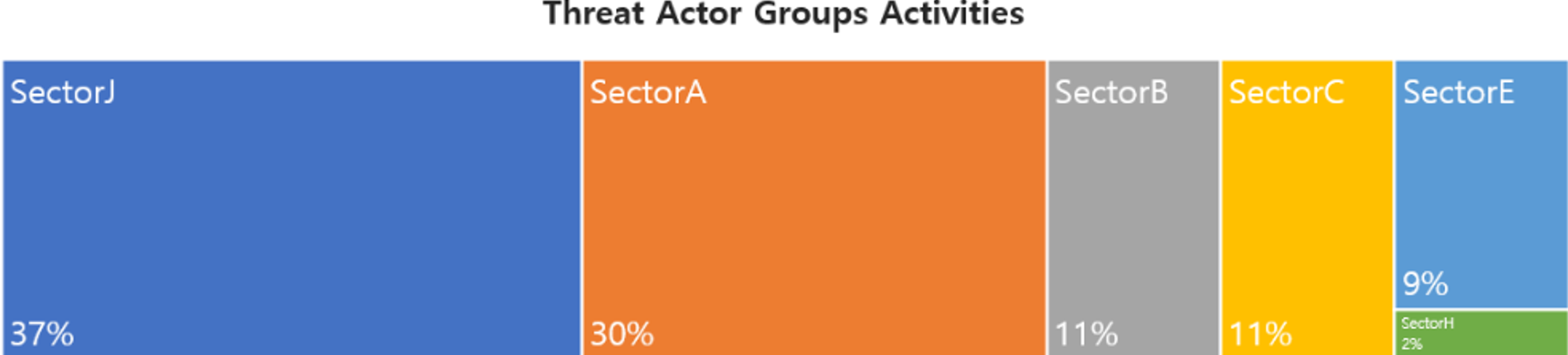

このレポートは2024年2月21日から2024年3月20日までNSHC Threat Research Labチームから収集したデータと情報に基づいて分析したハッキンググループ(Threat Actor Group)の活動をまとめたレポートである。 今年の3月には合計 33件のハッキンググループの活動が確認され、 最も多い活動はSectorJグループの37%であり、続きはSectorA、SectorBグループの活動であった。

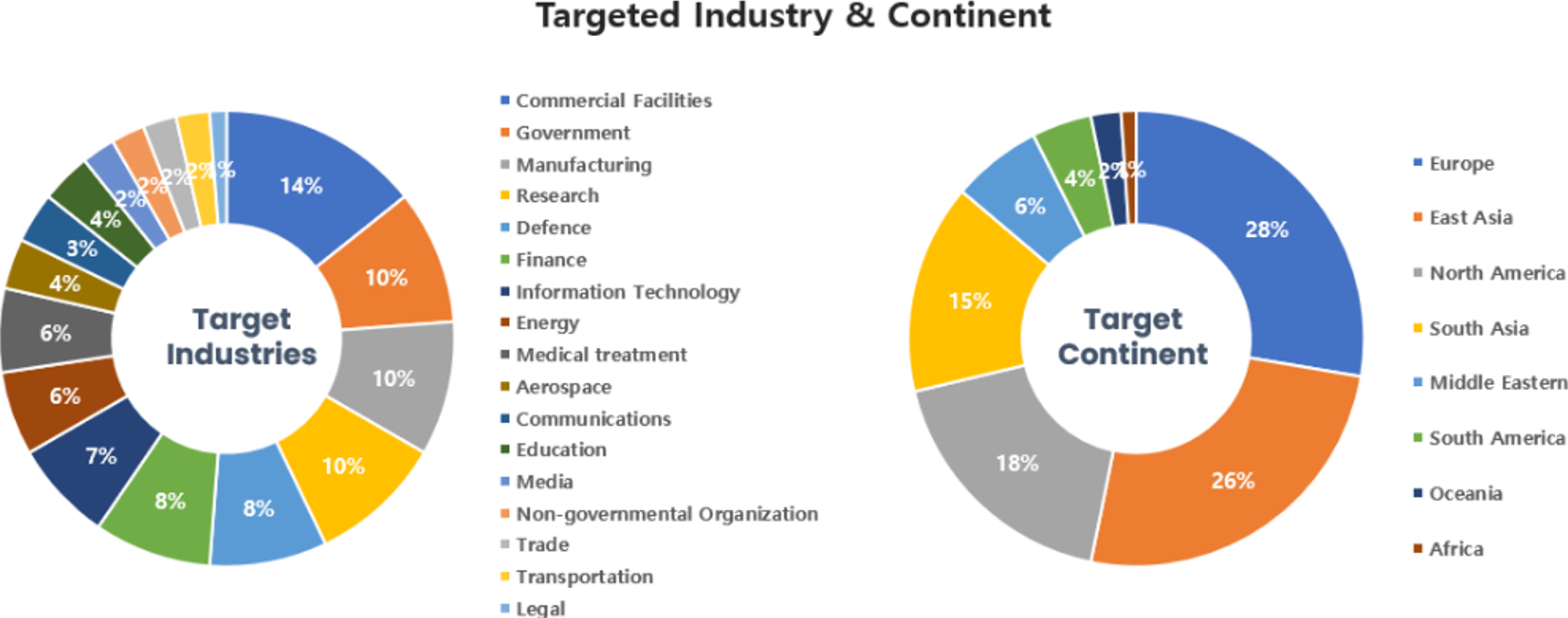

今回3月に確認されたハッキンググループのハッキング活動は、商業施設分野や政府機関に努めている関係者やシステムをターゲットに最も多い攻撃を行った。地域ごとにはヨーロッパと東アジアに位置した諸国をターゲットにしたハッキング活動が最も多いことが確認された。

1. SectorAグループ活動の特徴

2024年3月には合計4件のハッキンググループの活動が確認され、このグループはSectorA01、SectorA02、SectorA05、SectorA07グループである。

SectorA01グループの活動は、韓国、台湾、アメリカから確認された。このグループは公式のPythonストレージであるPythonパッケージインデックス(PyPI)を通じて、悪性のPythonパッケージを配布しており、最終的に情報収集やリモートコントロール機能付きのマルウェアを使用した。

SectorA02グループの活動は、中国、韓国から確認された。このグループは北朝鮮の人権情報センターの関係者として偽装したフィッシングメールを使用し、メールに添付された圧縮ファイル内部に存在している安保関係のコラムファイルとして偽装したWindowsショートカット(LNK)形式のマルウェアの実行を誘導した。最終的に実行されたマルウェアはヤンデックス(Yandex)、ピクラウド(pCloud)などのクラウドサービスを使用し、情報収集及びリモートコントロール機能を実行した。

SectorA05グループの活動は、韓国、パキスタン、アメリカ、香港、イギリス、フランス、ルーマニア、ノルウェー、ロシア、中国から確認された。このグループは講義の依頼書として偽装したWindowsショートカット(LNK)ファイル形式のマルウェアを使用し、DropBox APIを通じて追加分のマルウェアをダウンロードし、最終的にオープンソースベースのリモートコントロールツールを使用した。

SectorA07グループの活動は、ロシア、韓国から確認された。このグループは、暗号資産の取引所を詐称し、個人情報収集利用の同意書として偽装したWindowsショートカット(LNK)形式のマルウェアの実行を誘導し、VBS(Visual Basic Script)ファイル形式のマルウェアやバッチ(Batch)スクリプトマルウェアを使用して情報収集やリモートコントロールによる様々ン機能を実行した。

現在まで続くSectorAハッキンググループの活動は、韓国と関わった政治や外交活動など政府の活動と関係ある機密情報を収集することを目当てにして、世界中をターゲットに金銭の獲得を目的としたハッキング活動を併行している。このグループのハッキングの目的は長期間にわたって継続しており、このような戦略的なハッキング目的にてしばらく変化なく進むと判断されている。

2. SectorBグループ活動の特徴

2024年3月には合計5件のハッキンググループの活動が確認され、このグループはSectorB22、SectorB71、SectorB86、SectorB92、SectorB93グループである。

SectorB22グループの活動は、ポルトガル、ロシア、台湾から確認された。このグループは感染したUSBデバイスを通じてプラグエックス(PlugX)として知られているリモートコントロール機能付きのマルウェアを配布して攻撃活動を行った。ターゲットのシステムからリモートコントロール機能付きのマルウェアを実行し、C2サーバーから受信したコマンドによって様々な悪性行為を行った。

SectorB71グループの活動は、チベット、中国、マレーシア、インド、台湾、香港、オーストラリア、アメリカから確認された。このグループはチベット仏教の祭りであるモンラム(Monlam)祭りにおける国際的なトピックを利用し、特定のモンラン祭りのWebサイトを訪れたチベット人をターゲットに、Windows及びmacOS用のマルウェアを配布する Watering hole 攻撃を行った。最終的にターゲットのシステムからリモートコントロール機能付きのマルウェアを実行してC2サーバーから受信したコマンドによって様々な悪性行為を行った。

SectorB86グループの活動は、韓国、スロバキア、中国、インド、アメリカから確認された。このグループは政府や機関、エネルギー、金融業界などをターゲットにしてイバンティコネクトセキュア(Ivanti Connect Secure)及びポリシーセキュア(Policy Secure)ソリューションの脆弱性を悪用し、悪性のスクリプトを配布する攻撃活動を行った。また、ターゲットのシステムに暗号資産(Cryptocurrency)採掘を行うマルウェアをダウンロードして実行した。

SectorB92グループの活動は、エジプト、パキスタン、台湾、フランス、スイス、ギリシャ、マカオ、韓国、アルジェリア、アメリカ、中国、イギリス、タイ、シンガポール、インド、香港、南アフリカ、日本から確認された。このグループは、政府や機関をターゲットにして、インターネット上に公開されたサーバーの脆弱性を悪用して不正アクセスを行い、様々なマルウェアを配布した。

SectorB93グループの活動は、アメリカから確認された。このグループは防衛業界をターゲットにしてイバンティコネクトセキュア(Ivanti Connect Secure)ソリューションの脆弱性を悪用して、マルウェアを配布する攻撃活動を行った。

現在まで続くSectorBハッキンググループの活動 は、世界中をターゲットにして諸国の政府機関の政治、外交活動などの政府活動と関係ある機密情報を収集するためであると分析されている。

3. SectorCグループ活動の特徴

2024年3月には合計3件のハッキンググループの活動が確認され、このグループはSectorC01、SectorC04、SectorC08グループである。

SectorC01グループの活動は、アメリカ、イスラエル、フランス、ドイツ、ウクライナ、スウェーデン、ベルギー、ブラジル、ラトビア、リトアニア、ノルウェー、ポーランド、韓国、イギリス、チェコ、イタリア、ヨルダン、モンテネグロ、スロバキア、トルコ、アラブ首長国連邦、スペインから確認された。このグループは、脆弱なセキュリティ設定に晒されたルーター機器をターゲットにして、オープンSSH(OpenSSH)を変造したマルウェアをインストールし、リモートコントロールが可能となった状態で変更しつつ資格情報収集やマルウェア配布などの追加的なサイバー攻撃活動のための足場を固めた。

SectorC04グループの活動は、ラトビアから確認された。このグループは 外交官をターゲットにしてワインの試飲イベントの 招待状 PDFファイルを使用し、最終的に情報収集びリモートコントロール機能を実行するマルウェアを使用した。

SectorC08グループの活動は、ロシア、ウクライナから確認された。このグループは、衛兵隊に関した内容として偽装したPE(Portable Executable)形式のマルウェアを使用し、最終的にリモートコントロールツールであるウルトラVNC(UltraVNC)を使用して情報の収集を試みた。

現在まで続くSectorCハッキンググループの活動は、このグループを支援する政府と隣接した国家を含んだ世界中をターゲットに各国家の政府機関の政治、外交活動及び政府活動関係の機密情報を収集するための目的であると分析されている。

4. SectorDグループ活動の特徴

2024年3月には合計1件のハッキンググループの活動が確認され、このグループはSectorD15グループである。

SectorD15グループの活動は、ドイツ、アラブ首長国連邦、インド、イスラエル、イラン、ルーマニア、トルコ、アルバニアから確認された。このグループは中東アジア諸国の航空宇宙及び防衛業界をターゲットにして偽りの採用提案テーマとイスラエルとハマスとの戦争テーマを使用し、フィッシング(Phishing)Webサイトを通じて資格証明の収集や情報収集及びリモートコントロール機能を実行するマルウェアを使用した。

SectorDハッキンググループは、主に政治的な競合関係にある国家をターゲットにしてハッキング活動を行う。

最近SectorDハッキンググループは、このグループを支援する政府を反対する活動を行う人物、もしくは諸国の政治、外交活動のような機密情報を収集するための目的であると分析されている。

5. SectorE グループ活動の特徴

2024年3月には合計3件のハッキンググループの活動が確認され、このグループはSectorE01、SectorE04、SectorE05グループである。

SectorE01グループの活動は、パキスタンから確認された。このグループは、Adobe PDFファイルを開くために必要なパスワード情報が含まれたドキュメントファイルとして偽装されたWindowsショートカット(LNK)ファイルを配布して攻撃活動を行った。また、ターゲットシステムには、Go言語で作成してマルウェアをダウンロードして実行した。

SectorE04グループの活動は、カナダ、中国、スリランカ、モルディブで確認された。このグループは特使スピーチ(Special Envoy Speech)として偽装したWindowsのショートカット(LNK)ファイルや社員のガイドファイルとして偽装したMS Wordファイルを配布し、攻撃活動を行った。ターゲットのシステムからマルウェアを実行し、C2サーバーから受信したコマンドによって様々な悪性行為を行った。

SectorE05グループの活動は、パキスタン、香港から確認された。このグループは履歴書のフォーマットとして偽装したMS Wordファイルを配布して攻撃活動を行った。ターゲットのシステムからマルウェアを実行するとタスクスケジューラーに登録されたcurlコマンドを使用してユーザー名、コンピューター名をC2サーバーに送信し、その後追加分のマルウェアをダウンロードして実行し、将来の攻撃のための足場を固めた。

現在まで続くSectorEハッキンググループの活動は、このグループを支援する政府と関係ある政治、外交及び軍事活動のような機密情報の収集を第一目標としてハッキング活動を行うことであると分析されている。しかし、最近は中国を含んだ東アジア及び他の地域に拡大していることで、政治、外交及び技術関係の機密情報を獲得するための活動の割合も段々増えつつあると分析されている。

6. サイバー犯罪グループの活動の特徴

2024年3月には合計17件のハッキンググループの活動が確認され、このグループはSectorJ21、SectorJ25、SectorJ40、SectorJ45、SectorJ64、SectorJ74、SectorJ85、SectorJ94、SectorJ110、SectorJ113、SectorJ146、SectorJ147、SectorJ148、SectorJ150、SectorJ153、SectorJ154、SectorJ155グループである。

このグループは、他の政府の支援によって活動を行っているハッキンググループとは異なり、現実の世界で金銭的な利益を確保できるオンライン情報を奪取したり、特定の企業や組織をハッキングして内部のネットワークにランサムウェアを配布したり、重要な産業機密を奪取してそれを口実にして金銭を要求する行為などを実行した。

SectorJ21グループの活動は、スロベニアから確認された。このグループはプログラムの互換性管理者の設定サービス(Program Compatibility Assistant Service, pcalua.exe)を悪用した。このグループはマルウェアが持続的に動作するように作業スケジューラを作成し、C2サーバーから追加分のマルウェアをダウンロードして実行し、今後の攻撃のための足場を固めた。

SectorJ25グループの活動は、ブラジル、イギリス、フランスで確認された。このグループはアトラシアンコンフルエンスサーバーとデータセンター(Atlassian Confluence Server and Data Center)のリモートコード実行の(Remote Code Execution, RCE)脆弱性(CVE-2022-26134)を悪用して暗号資産(Cryptocurrency)を採掘するクリプトジャッカー(Cryptojacker)を配布した。

SectorJ40グループの活動は、フランスから確認された。このグループは、Windowsシステム上の基本ファイルであるDeviceEnroller.exeをターゲットにして、DLLサイドローディング(DLL Side loading)攻撃を行い、これを通じてDridexマルウェアを配布した。

SectorJ45グループの活動はイギリス、インドで確認された。このグループは、インボイスの内容に偽装されたスピアフィッシング(Spear Phishing)メールを通じて、悪性のVBA(Visual Basic for Applications)スクリプトが挿入されたMS Word形式のファイルを配布した。

SectorJ64グループの活動は、アメリカ、イラン、コロンビア、韓国から確認された。このグループは暗号資産を採掘するクリプトジャッカーを配布した。

SectorJ74グループの活動は、ドイツ、アメリカ、サウジアラビア、スペイン、イタリア、チェコ共和国、韓国から確認された。このグループはホテル予約の返金内容として偽装したスピアフィッシング(Spear Phishing)メールを通じて、悪性のJavaScriptをダウンロードするAdobe PDF形式のファイルを配布した。

SectorJ85グループの活動は、アメリカ、カナダ、タイから確認された。このグループは、特定の企業ドメインと類似したフィッシングWebサイトを構築し、タイポスクワット(Typosquatting) 攻撃を通じて企業と関連するユーザーの資格情報を収集した。

SectorJ94グループの活動は、ニュージーランド、ドイツ、アメリカ、ウクライナ、イタリア、日本、チェコ共和国、カナダ、韓国から確認された。このグループはスピアフィッシング(Spear Phishing)メールを通じてHTMLファイルを圧縮したZIP圧縮ファイルを皮膚し、HTMLファイルを通じて攻撃システムのNTLMハッシュ(NT LAN Manager Hash)情報を外部SMB(Server Message Block)サーバーに収集した。

SectorJ110グループの活動は、アメリカ、ウクライナ、チェコ共和国から確認された。このグループはインボイスに関した内容として偽装したフィッシングメールを通じて悪性のパワーシェル(PowerShell)スクリプトが含まれたMS Word形式のファイルを配布しました。

SectorJ113グループの活動は、台湾、ドイツ、アメリカ、ウクライナ、インド、コロンビアから確認された。このグループは金銭的な利益を確保するためにRAグループランサムウェア(RA Group Ransomware)を配布した。

SectorJ146グループの活動は、オランダ、アメリカ、ロシア、ベトナムから確認された。このグループは、犯罪捜査の関連資料として偽装したフィッシングメールにマルウェアを添付し、ターゲットが自ら実行するよう誘導した。

SectorJ147グループの活動は、投資プラットフォームとして偽装したフィッシングサイトを通じて、ユーザーが入力した個人情報を奪取した活動が確認された。

SectorJ148グループの活動は、アメリカから確認された。このグループは入札提案に関した内容として偽装したAdobe PDF形式のファイルにフィッシングサイトへ接続するQRコード(Quick Response Code)イメージを添付し、ターゲットがフィッシングサイトに入力した資格証明を収集した活動が確認された。

SectorJ150グループの活動は、オランダ、ドイツ、アメリカ、スペイン、シンガポール、アイルランド、イギリス、カナダ、タイから確認された。このグループは、イバンティコネクトセキュア(Ivanti Connect Secure)及びポリシーセキュア(Policy Secure)の脆弱性を利用してバックドア(Backdoor)のマルウェアを配布したことが確認された。

SectorJ153グループはJetBrains TeamCityの脆弱性(CVE-2023-42793、CVE-2024-21798)を通じてバックドア機能を実行するPowerShellスクリプトを配布したことが確認された。

SectorJ154グループの活動は、ロシアから確認された。このグループは建設会社として偽装したフィッシングメールを通じてターゲットのシステムのシステム情報、スクリーンショットなどを奪取するスティーラー(Stealer)マルウェアを配布した。

SectorJ155グループの活動は、ロシアから確認された。このグループは、フィッシングメールを通じてAdobe PDF形式のファイルとして偽装したバッチ(Batch)スクリプトファイルを圧縮して配布してWinRARの脆弱性(CVE-2023-38831)を利用してマルウェアを実行し、リモートコントロールによってターゲットのシステムをコントロールし、データを奪取し、Telegramメッセンジャーで送信した。

The full report detailing each event together with IoCs (Indicators of Compromise) and recommendations is available to existing NSHC ThreatRecon customers. For more information, please contact service@nshc.net.