SUMMARY OF RANSOMWARE THREAT ACTOR ACTIVITY IN 2023 (KOR)

서론

랜섬웨어(Ransomware)는 공격 대상 시스템의 데이터를 암호화한 후, 피해자가 시스템을 원상 복구하고 데이터를 복호화 하기 위해 해킹 그룹에게 복호화 비용(Ransom)을 지불하도록 하는 악성코드다.

본 보고서에서는 NSHC 위협 분석 연구소(Threat Research Lab)가 2023년 한 해 동안 발생한 랜섬웨어를 이용한 해킹 그룹들의 해킹 활동을 분석한 결과를 서술하고 있다. 그리고, 해당 해킹 그룹들이 해킹을 진행하는 과정에서 활용하는 공격 기법과 도구 및 인프라(Infra) 정보에 대해 분석한 내용을 포함하고 있다.

월별 랜섬웨어 해킹 활동

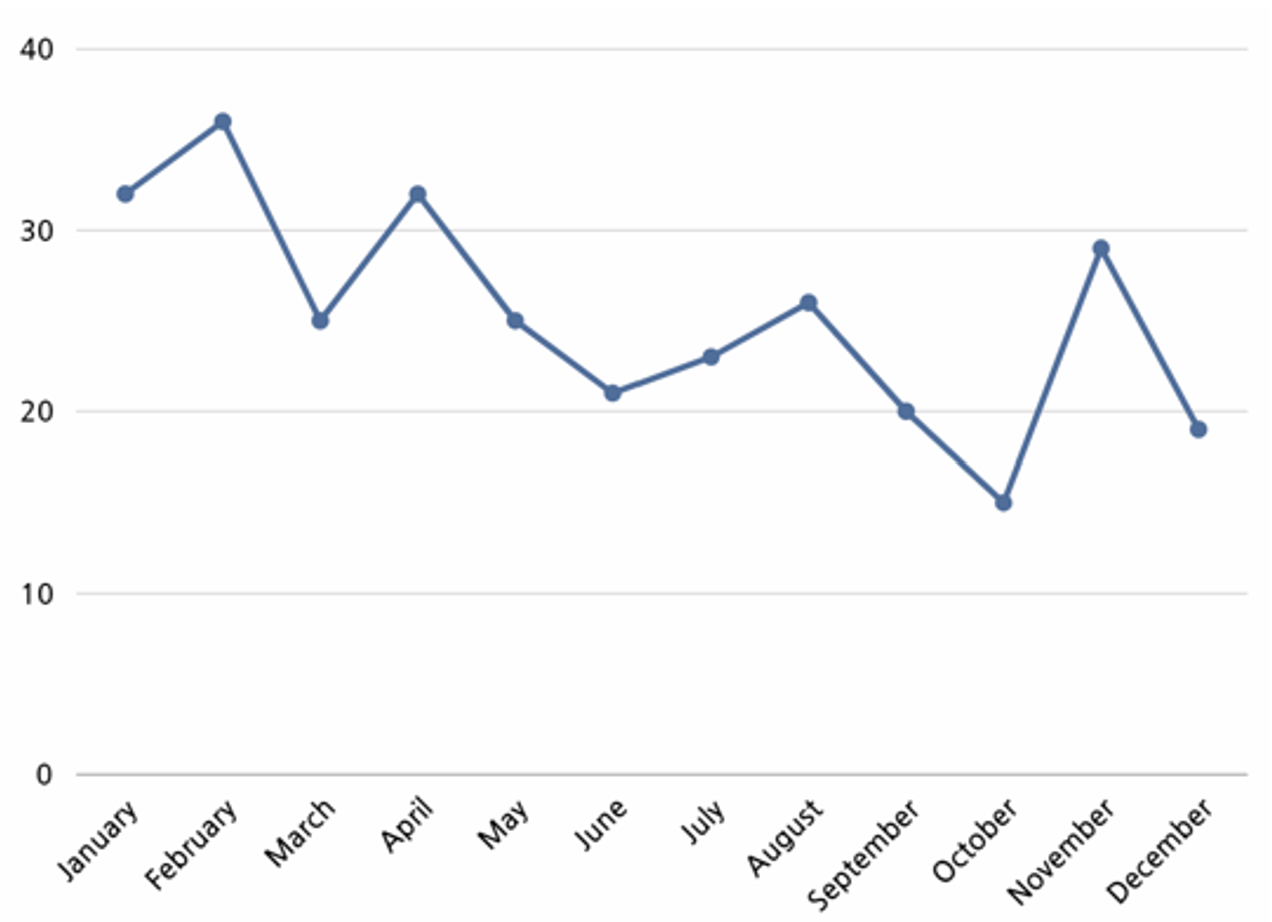

2023년 위협분석 연구소에서 확보한 랜섬웨어를 이용한 해킹 그룹들의 해킹 활동과 관련한 위협 이벤트는 총 304건으로 확인된다.

위협 이벤트 현황에 대해 분석한 결과, 2023년 상반기에는 2월에 가장 많은 이벤트가 발생한 것을 확인할 수 있으며 하반기에는 11월에 가장 많은 이벤트가 발생한 것으로 확인된다.

[그림 1: 2023년 랜섬웨어를 이용한 해킹 그룹들의 활동 이벤트 현황]

2월에 많은 이벤트가 발생한 이유는 연초에 새로운 보안 취약점이 발견되어 이를 악용하려는 시도가 많아지거나, 연말 대비 상대적으로 보안 점검이 덜 이루어지는 시기이기 때문에 해킹 그룹들이 이러한 시기를 노린 것으로 판단된다.

11월에 많은 이벤트가 발생한 이유는 블랙 프라이데이(Black Friday)와 같은 대규모 쇼핑 시즌에 기업과 기관을 대상으로 공격을 강화하여 금전적인 이익을 극대화하려는 시도 때문인 것으로 판단된다.

해당 위협 이벤트 현황을 통해 월 평균 약 25건의 랜섬웨어 공격이 발생하는 것을 확인할 수 있다. 중간에 랜섬웨어 공격이 감소하는 추세를 보이더라도 다시 공격이 활발해지는 시점이 존재하는 것을 볼 수 있는데 이를 통해 랜섬웨어 공격은 지속적으로 발생하고 있는 것을 알 수 있다.

랜섬웨어 해킹 활동 형태

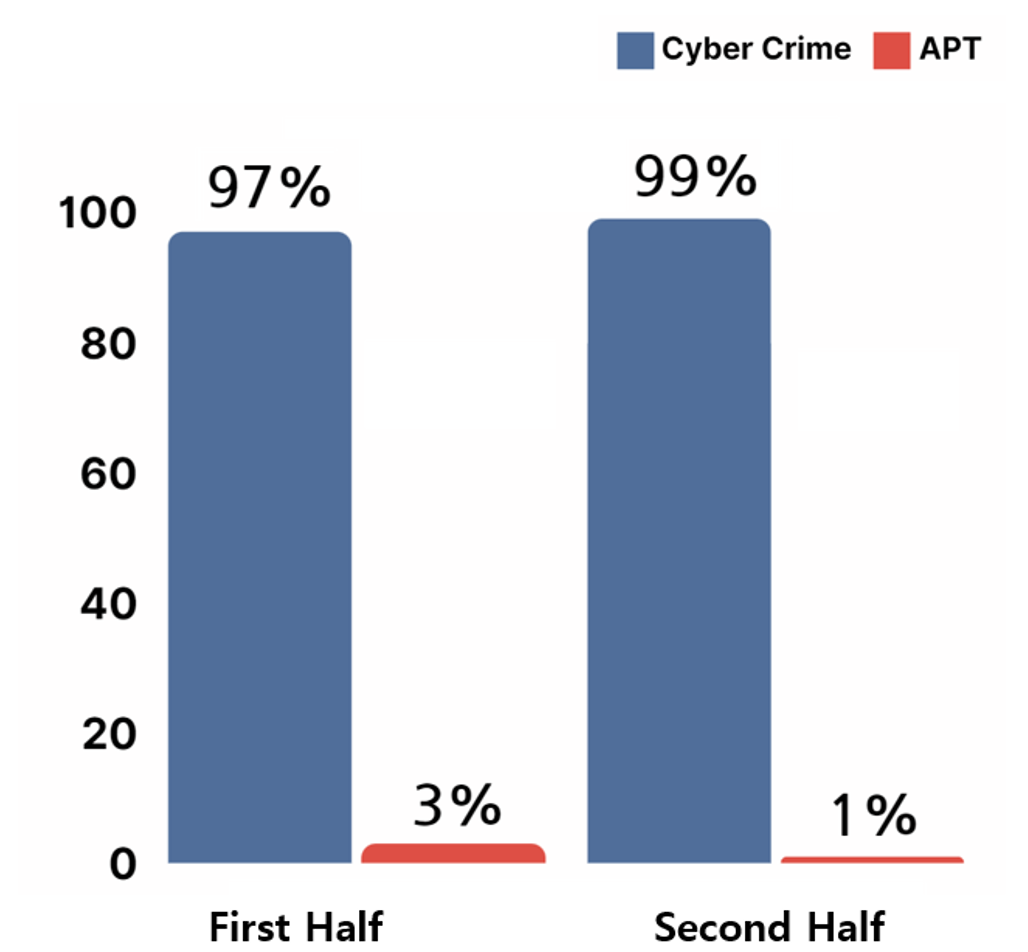

랜섬웨어 해킹 활동은 금전적인 이익을 확보하기 위해 해킹을 수행하는 사이버 범죄(Cyber Crime) 그룹과 정부의 지원을 받아 해킹 활동을 수행하는 해킹 그룹(APT) 형태 두 가지로 분류할 수 있다.

2023년 한 해 동안 발생한 랜섬웨어와 관련된 해킹 활동을 분석한 결과, 두 가지의 랜섬웨어 해킹 활동 형태 중 사이버 범죄(Cyber Crime) 그룹이 가장 많은 것으로 확인된다.

특히 랜섬웨어는 RaaS(Ransomware as a Service)와 같은 모델을 활용하여 랜섬웨어 제작에 대한 기술적 난이도가 다른 해킹 공격보다 낮고, 비교적 적은 시간으로 금전적인 이익을 확보할 수 있기 때문에 사이버 범죄(Cyber Crime) 그룹이 이를 선호하는 것으로 판단된다.

[그림 2: 2023년 랜섬웨어를 이용한 해킹 활동 형태]

랜섬웨어를 이용한 해킹 그룹들의 공격 대상

대부분의 해킹 그룹들이 금전적인 이익을 확보하기 위해 랜섬웨어를 이용하고 있는 것을 확인할 수 있으며, 본문에서는 2023년 한 해 동안 랜섬웨어 공격이 발생한 국가, 산업군 및 시스템에 대해 설명하고 있다.

1. 공격 대상 국가

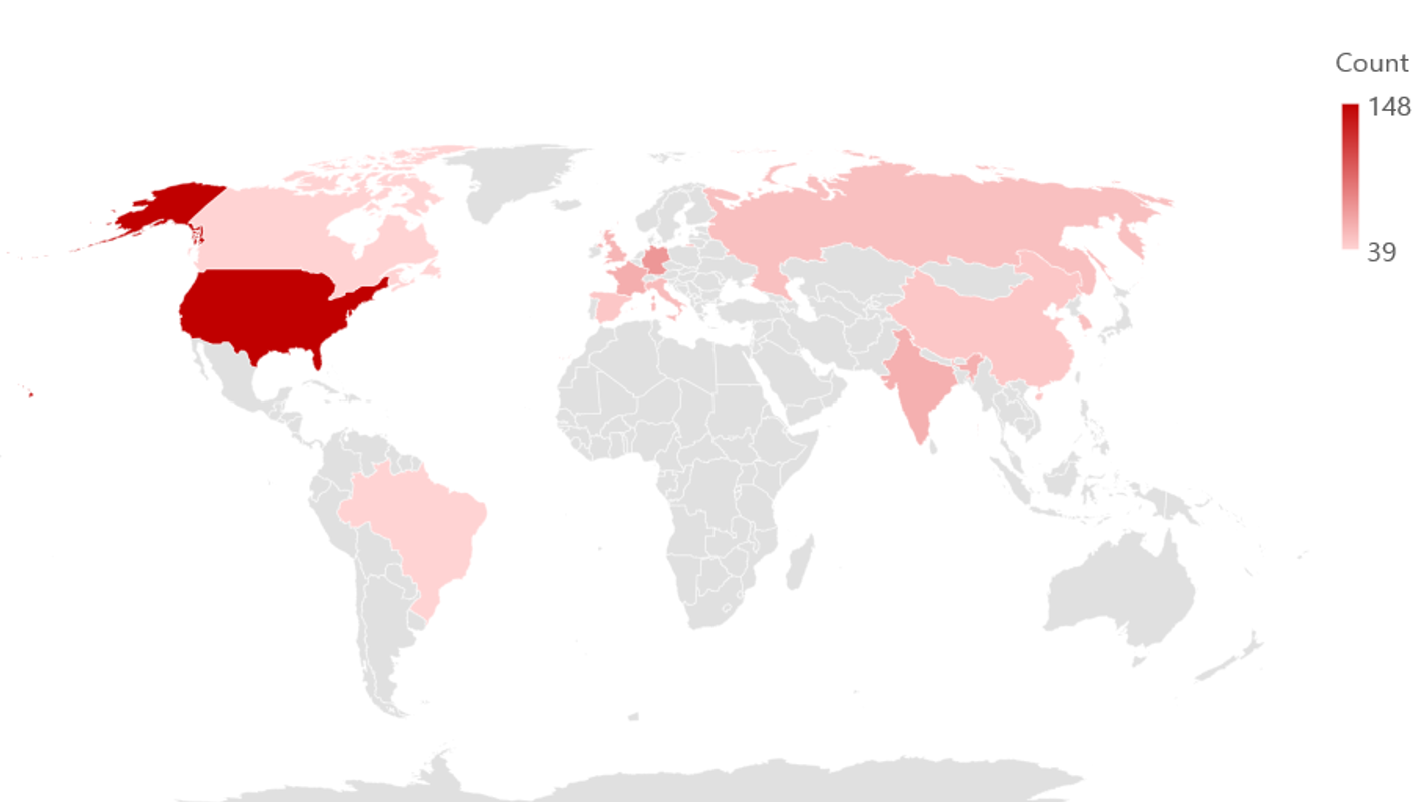

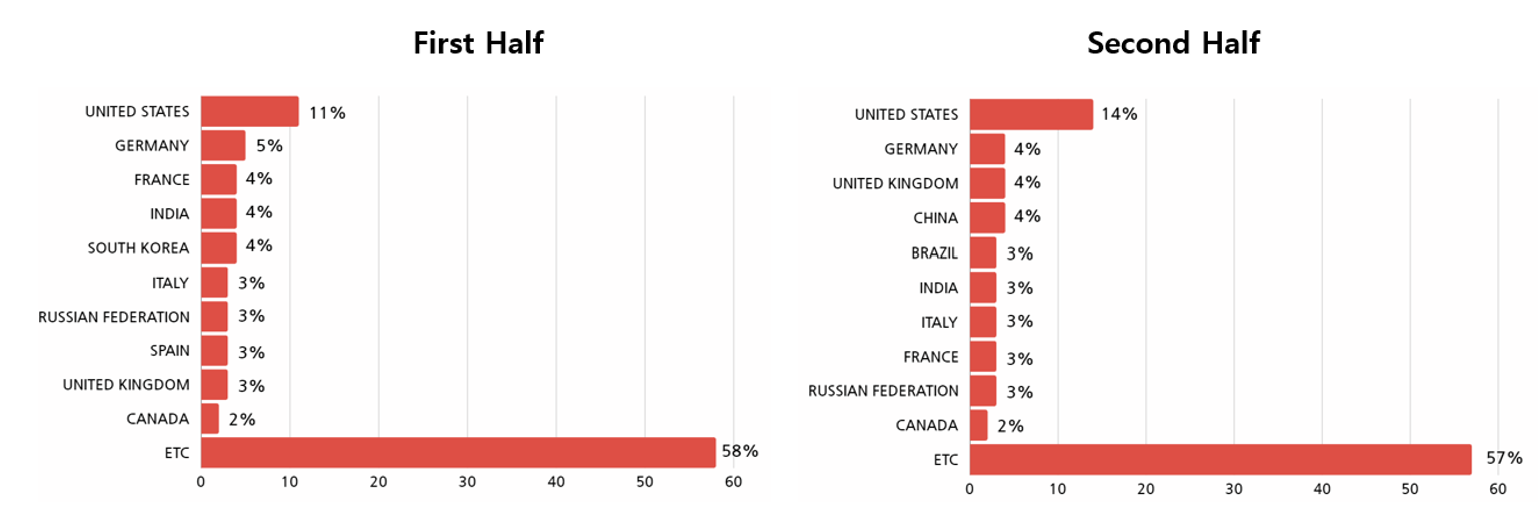

2023년 한 해 동안 랜섬웨어를 이용한 해킹 공격이 발생한 국가는 대부분 유럽 대륙과 북미 대륙에 위치한 기업 및 기관인 것으로 확인된다. 이는 복호화 비용을 지불할 수 있는 경제 조건이 갖춰진 선진국 또는 신흥공업국에 해당하는 국가를 대상으로 랜섬웨어를 유포한 것으로 판단된다. 상반기와 하반기 모두 미국을 대상으로 가장 많은 랜섬웨어 공격이 발생한 것으로 확인된다.

[그림 3: 2023년 랜섬웨어를 이용한 해킹 그룹들의 공격 대상 지역]

[그림 4: 2023년 랜섬웨어를 이용한 해킹 그룹들의 공격 대상 국가]

2. 공격 대상 산업군

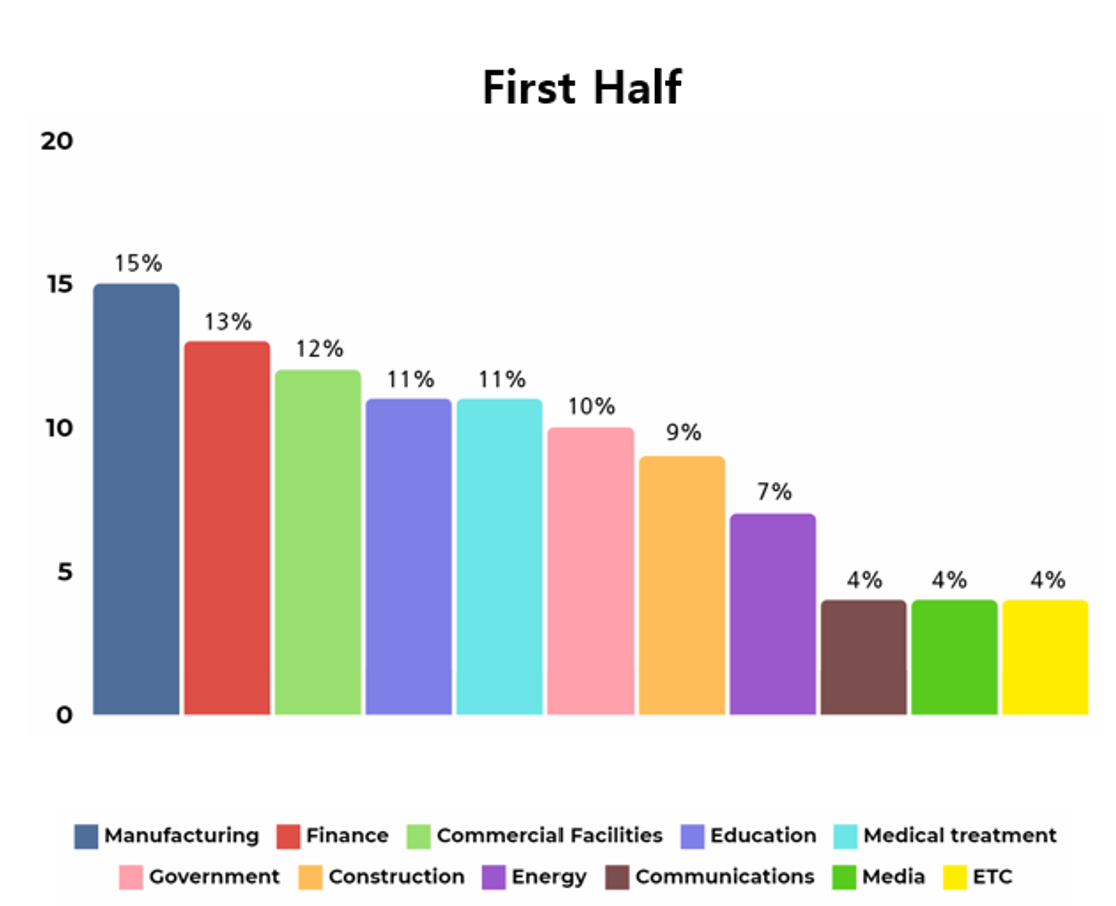

해킹 그룹들이 랜섬웨어 공격을 수행한 기업 및 기관에 대한 산업군 정보를 식별한 결과, 2023년 상반기에는 다양한 산업군을 대상으로 공격이 수행된 것으로 확인되며, 특히, 제조업을 대상으로 가장 많은 랜섬웨어를 이용한 해킹 공격이 발생한 것으로 나타난다.

제조업은 제품을 제조하는 산업군을 의미하며, 이 부문에서 랜섬웨어 공격이 발생할 경우 제품 제조 공장의 가동이 중단될 수 있다. 이는 제품 제조의 일시적 중단을 초래하여 제품을 납품하는 업체와 판매하는 업체에도 추가적인 피해를 발생시킬 수 있다.

이러한 상황을 고려할 때, 제조업은 랜섬웨어 공격으로 인한 피해 규모와 재정적 손실이 크게 발생할 수 있어 복호화 비용을 지불해서라도 상황을 복구하려는 가능성이 클 것으로 판단된다.

[그림 5: 2023년 상반기 랜섬웨어를 이용한 해킹 그룹들의 공격 대상 산업군]

2023년 하반기에도 상반기와 마찬가지로 다양한 산업군을 대상으로 랜섬웨어 공격이 수행되었으며, 특히, 금융 산업군(Finance)을 대상으로 가장 많은 공격이 발생한 것으로 확인되었다. 그 뒤를 이어 제조업이 많은 공격을 받았다.

금융 산업군에는 은행과 증권사와 같은 금융 서비스를 제공하는 기업 뿐만 아니라 투자와 자금 조달과 같은 재무 관련 업체들도 포함된다.

이러한 금융 산업군에서 랜섬웨어 공격이 발생할 경우, 금융 서비스를 이용하는 사용자 그리고 금융 거래를 수행하는 거래처 및 기타 관계자들에게도 영향을 미칠 수 있다. 따라서 피해 규모와 재정적 손실이 크게 발생할 것으로 판단된다.

[그림 6: 2023년 하반기 랜섬웨어를 이용한 해킹 그룹들의 공격 대상 산업군]

랜섬웨어를 이용한 해킹 그룹들은 2023년 한 해 동안 피해 규모가 크고 재정적 손실이 발생할 수 있는 제조업과 금융 산업군을 집중적으로 공격한 것으로 나타난다.

그 외에도 상업 시설(Commercial Facilities), 교육(Education), 정부(Government) 등 다양한 산업군을 대상으로 공격을 수행하였다. 이는 랜섬웨어 공격으로 인해 서비스 제공 불가나 교육 운영 차질 등 여러 방면에서 손실이 발생할 수 있어, 복호화 비용을 지불할 가능성이 높은 산업군들을 주요 타겟으로 삼았기 때문으로 판단된다.

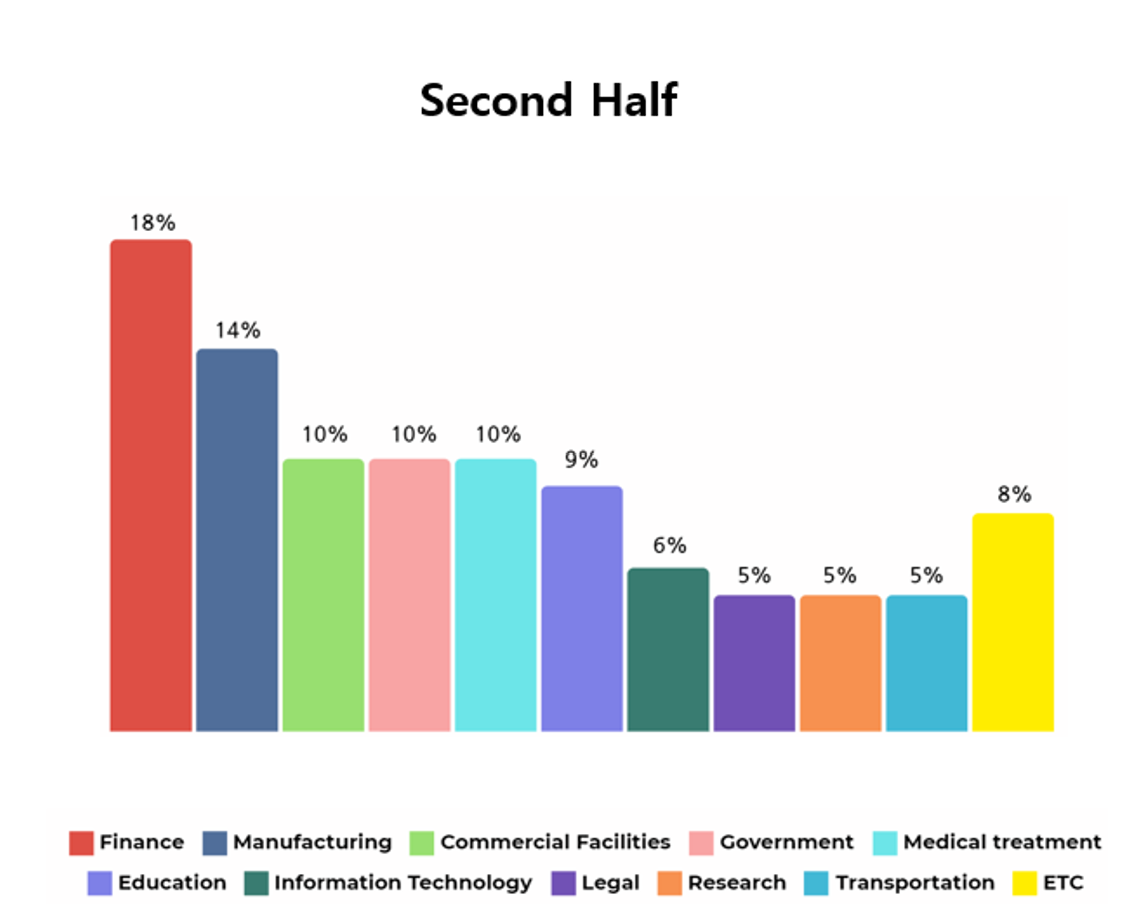

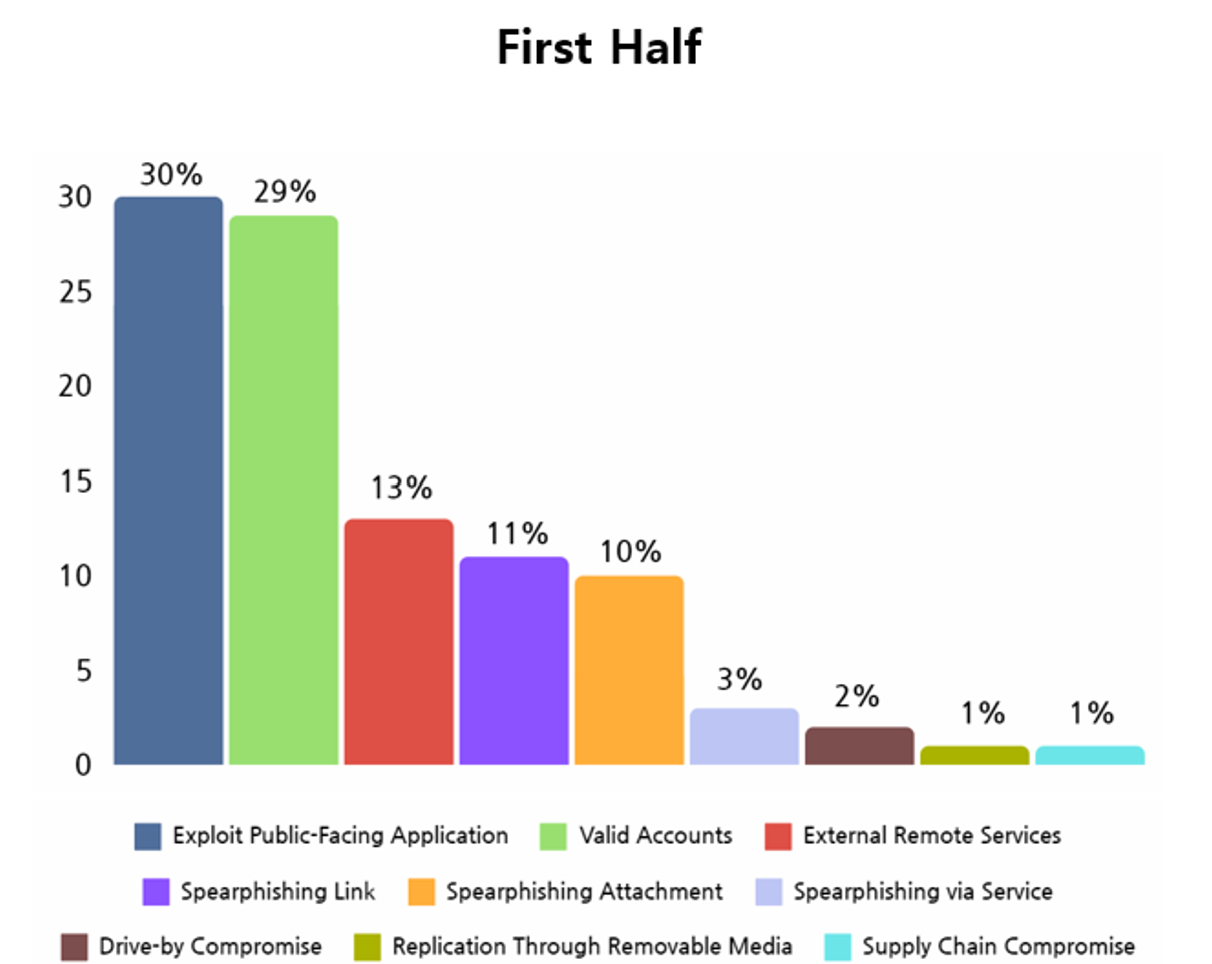

3. 랜섬웨어 공격 대상 시스템

2023년 한 해 동안 확보된 랜섬웨어 파일 유형을 분석한 결과, 랜섬웨어 공격 대상 시스템은 윈도우(Windows), 리눅스(Linux), 그리고 맥(macOS) 3가지로 확인되었다. 상반기와 하반기 모두 윈도우 시스템을 대상으로 가장 많은 공격이 발생한 것으로 나타났다.

윈도우는 기업 내 임직원이 일반 업무에서 사용하는 컴퓨터에 가장 많이 설치하는 운영체제이다. 이러한 기업 내 상황을 미루어 볼 때 윈도우에서 동작하는 랜섬웨어는 기업에게 최대한의 피해를 발생시킬 수 있다.

그리고, 리눅스 운영체제를 대상으로 한 랜섬웨어는 발생 빈도는 높지 않으나, 기업 및 기관에서 활용 용도를 미루어 볼 때 웹 서버(Web Server) 및 파일 서버(File Server) 그리고 가상화 서버(Virtual Server) 등의 특수 목적을 위해 운영되는 서버에서 사용된다. 이러한 리눅스 운영체제를 대상으로 공격을 수행할 경우, 기업 및 기관의 업무 마비는 물론, 제공되는 서비스의 중단 등 전반적으로 심각한 영향을 미칠 수 있다.

[그림 7: 랜섬웨어를 이용한 해킹 그룹들의 공격 대상 시스템]

랜섬웨어를 이용한 해킹 그룹들의 공격 기술

랜섬웨어 공격을 이용한 해킹 그룹들은 다양한 공격 기술을 사용하여 목표 시스템에 침투한 후 데이터를 암호화하고, 공격 대상에게 복호화 비용을 요구한다. 이 과정에서 사용하는 기술에는 시스템의 취약점(Vulnerability)을 악용하거나 오픈 소스(Open Source) 및 프리웨어(Freeware) 도구들을 이용하는 방법 등이 포함된다. 본문에서는 2023년 한 해 동안 해킹 그룹들이 활발하게 활용한 것으로 확인된 주요 공격 기술들을 서술한다.

1. 최초 침투(Initial Access)

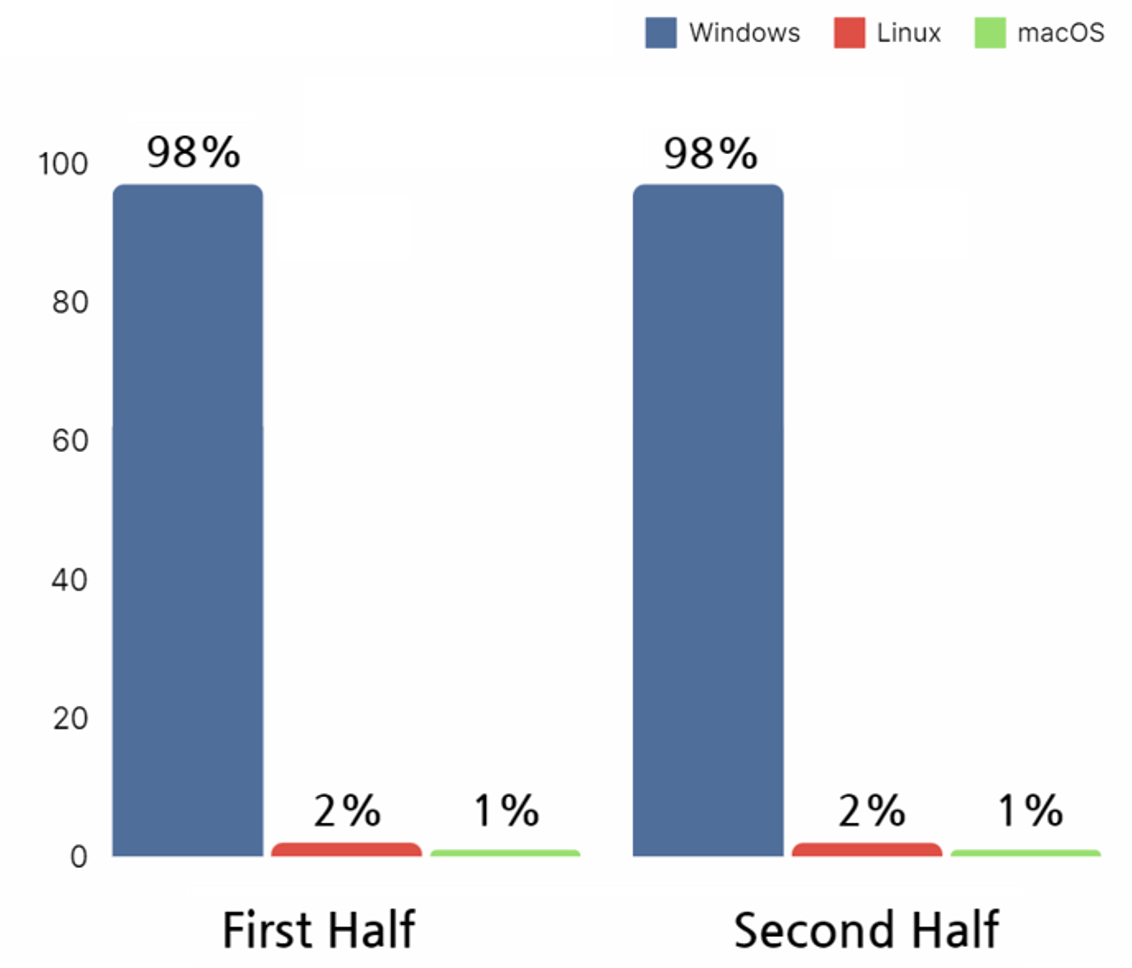

랜섬웨어를 이용한 해킹 그룹들이 랜섬웨어를 배포하기 위해 공격 대상 시스템에 침투하는 기술은 MITRE ATT&CK 매트릭스(Matrix)로 정의할 수 있다.

NSHC 위협분석 연구소는 해킹 그룹들이 공격 대상 시스템에 침투하기 위해 사용하는 기술들을 MITRE ATT&CK 매트릭스의 최초 침투(Initial Access) 전술(Tactics)를 통해 분석하고 있으며, 2023년 한 해 동안 랜섬웨어를 이용한 해킹 그룹들이 공격 대상 시스템에 침투하기 위해 가장 많이 사용한 기술은 외부에 노출된 어플리케이션 악용(Exploit Public-Facing Application)과 유효한 계정(Valid Account)으로 확인된다.

2023년 상반기에는 공격 대상 시스템에 침투하기 위해 외부에 노출된 어플리케이션 악용과 유효한 계정 기술이 가장 많이 활용된 것으로 나타난다.

외부에 노출된 어플리케이션 악용을 통한 침투 방법은 인터넷에 노출된 웹 서버, 데이터베이스 서버 등과 같은 서비스에서 발견된 취약점 또는 잘못된 서버 구성을 악용하여 공격하는 방법이다.

이를 통해 최초 침투에 성공하면 해킹 그룹들은 해당 서버들에 대한 직접적인 접근 권한을 얻을 수 있으며, 기업 및 기관 네트워크 내부로의 진입이 상대적으로 용이 해진다. 이 방법은 방화벽 등의 외부 보안 장치로부터 보호받기 어렵기 때문에, 초기 접근을 효과적으로 수행할 수 있다. 또한, 내부 네트워크에 대한 접근성을 확보하여 추가적인 시스템 침투 및 데이터 탈취가 가능해지며, 시스템 내 다른 취약점도 쉽게 찾을 수 있게 되어 공격의 성공률을 높일 수 있다.

유효한 계정을 통한 침투 방법은 다크웹(DarkWeb) 및 해킹 포럼(Hacking Forum) 등을 통해 획득한 공격 대상의 유효한 자격 증명(Credentials) 정보를 통해 접근하는 방법을 의미한다. 해당 방법을 사용할 경우, 보안 장비에서는 정상적인 사용자의 행위와 구분이 어렵기 때문에 최종적으로 랜섬웨어가 실행되기 전까지 공격을 인지하기 어렵다. 또한, 최초 접근한 시스템과 연결된 내부 네트워크에 대한 접근성을 확보하여 공격 대상 시스템을 확산시킬 수 있다. 이로 인해 상대적으로 중요한 데이터를 암호화할 가능성이 높다.

[그림 8: 2023년 상반기 랜섬웨어를 이용한 해킹 그룹들의 최초 침투]

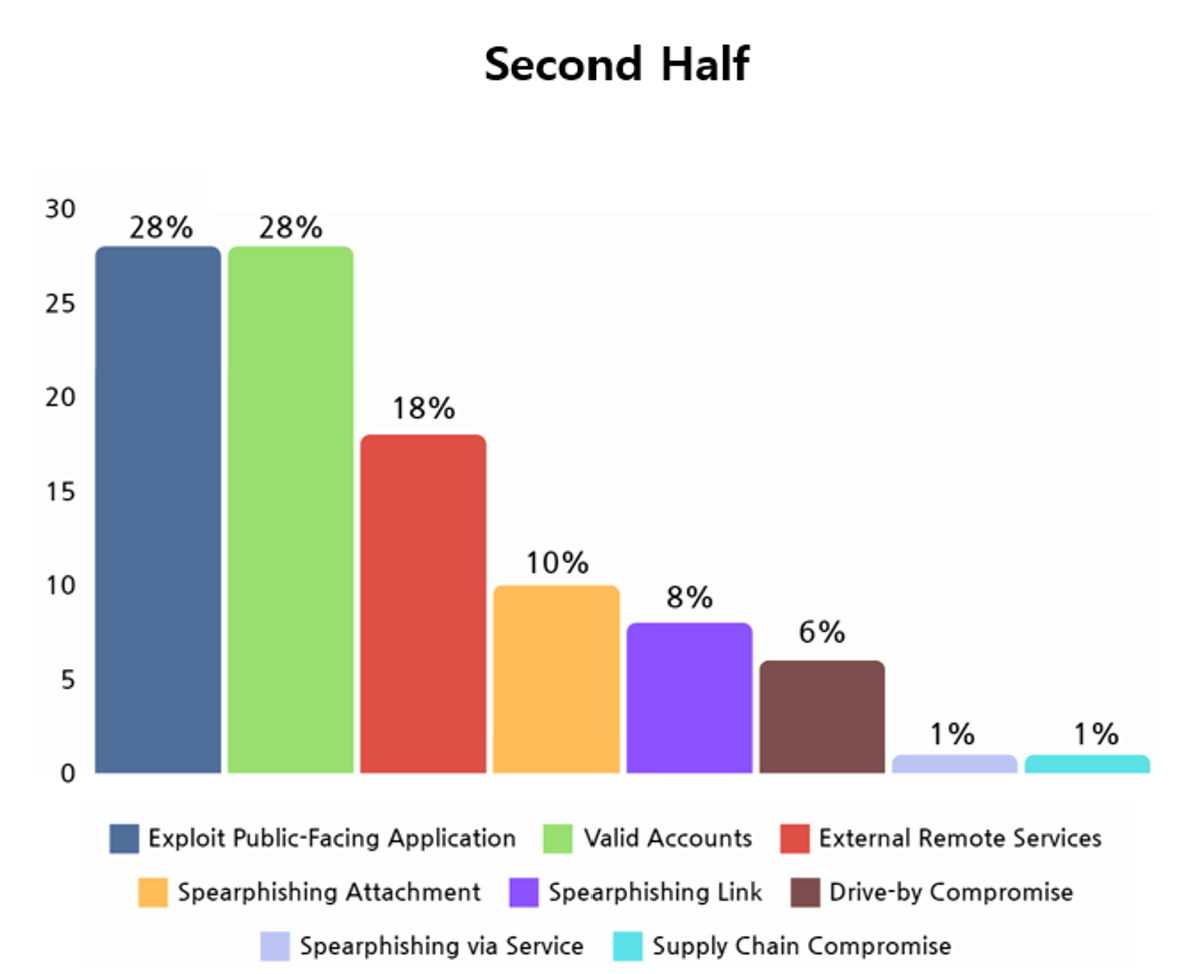

2023년 하반기에도 동일하게 외부에 노출된 어플리케이션 악용과 유효한 계정 기법을 가장 많이 활용한 것으로 확인되며, 추가적으로 원격 서비스(External Remote Services) 기술 활용이 증가한 것으로 확인된다.

이는 하반기에 클라우드와 SaaS(Software as a Service)로의 전환이 가속화되면서 관련 인프라의 보안 취약점이 증가함으로 인해 해당 원격 서비스 기술 활용이 증가했을 것으로 판단된다. 해킹 그룹들은 원격 서비스를 이용하는 기업 및 기관 외부 네트워크의 업무 목적으로 활용하는 컴퓨터는 상대적으로 내부 네트워크에 있는 시스템들과 비교하여 보안이 취약한 경우가 많아 이를 악용하여 쉽게 접근할 수 있으며, 한 번 침투에 성공하면 내부 네트워크 전반으로 공격을 확장할 수 있는 기회를 제공하기 때문에 원격 서비스 기술 사용이 증가한 것으로 판단된다.

[그림 9: 2023년 하반기 랜섬웨어를 이용한 해킹 그룹들의 최초 침투]

2. 취약점(Vulnerability)

랜섬웨어를 이용한 해킹 그룹들은 공격 행위를 수행하기 위해 다양한 취약점을 활용하고 있다. 인터넷 공간에서는 상용 또는 공개형태의 익스플로잇 키트(Exploit Kit)와 같은 시스템에 존재하는 취약점들을 자동으로 공격할 수 있는 자동화 도구가 다수 존재함으로, 랜섬웨어를 이용한 해킹 그룹들은 랜섬웨어 유포를 위해 사용되는 리소스를 최소화하기 위해 취약점 자동 공격 도구를 사용하는 방법을 선호한다. 본문에서는 2023년 한 해 동안 랜섬웨어를 이용한 해킹 그룹들이 사용한 주요 취약점들에 대해 서술하고 있다.

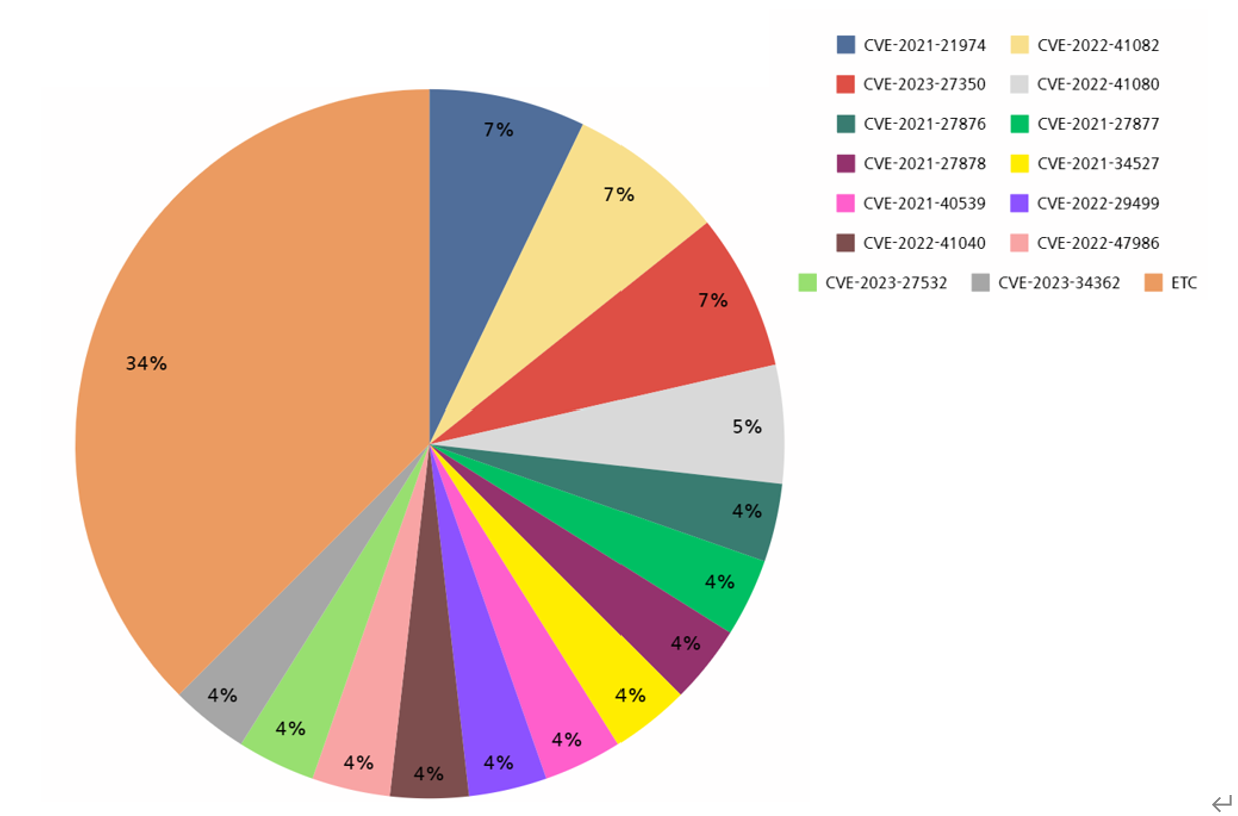

2023년 상반기에 랜섬웨어를 이용한 해킹 그룹들이 가장 많이 활용한 취약점 Top 10을 분석한 결과, 다음과 같은 세 가지 취약점이 가장 많이 활용된 것으로 확인된다.

- CVE-2021-21974: VMware ESXi 원격 코드 실행 취약점 (Remote Code Execution Vulnerability)

- CVE-2023-27350: PaperCut MF/NG 부적절한 접근 제어 취약점 (Improper Access Control Vulnerability)

- CVE-2021-27876: Veritas Backup Exec Agent 파일 접근 취약점 (File Access Vulnerability)

CVE-2021-21974는 VMware ESXi의 원격 코드 실행 취약점으로, 공격자가 원격에서 악성 코드를 실행할 수 있게 한다. 이 취약점은 공격자가 ESXi 서버를 제어하여 랜섬웨어를 배포하는 데 사용할 수 있다.

CVE-2023-27350는 PaperCut MF/NG의 부적절한 접근 제어 취약점으로, 인증되지 않은 사용자가 시스템에 접근할 수 있게 한다. 이 취약점은 공격자가 시스템에 접근하여 민감한 데이터를 탈취하거나 랜섬웨어를 설치하는 데 사용할 수 있다.

CVE-2021-27876는 Veritas Backup Exec Agent의 파일 접근 취약점으로, 공격자가 파일 시스템에 무단 접근할 수 있게 한다. 이 취약점은 공격자가 백업 데이터를 암호화하거나 삭제하여 랜섬웨어 공격의 피해를 극대화하는 데 사용할 수 있다.

상반기에 활용된 취약점 유형을 분석한 결과, 원격 코드 실행 취약점(Remote Code Execution Vulnerability, RCE)이 가장 많은 것으로 확인된다. 원격 코드 실행 취약점은 취약점이 존재하는 소프트웨어 또는 제품을 대상으로 원격으로 악의적인 명령어를 실행할 수 있는 취약점이다.

또한, 활용된 취약점 대상 소프트웨어는 대부분 서버(Server)로 분류되는 애플리케이션으로 확인된다. 서버에 존재하는 취약점을 악용하여 공격을 수행하는 경우, 권한 상승을 통해 지속성 확보 및 탐지 회피, 민감한 데이터 접근에 대한 권한 획득 뿐만 아니라 인접한 시스템들이나 다른 네트워크 대역으로 측면이동(Lateral Movement)을 수행할 수 있어 피해 규모를 확산할 수 있다. 이러한 특성을 악용하기 위해, 공격자는 주로 서버를 대상으로 취약점을 악용하는 것으로 확인된다.

[그림 10: 2023년 상반기 랜섬웨어를 이용한 해킹 그룹들이 활용한 취약점]

|

취약점 |

취약점 유형 | 취약점 대상 |

|

CVE-2021-21974 |

Remote Code Execution Vulnerability |

VMware ESXi OpenSLP Services |

|

CVE-2022-41082 |

Remote Code Execution Vulnerability |

Microsoft Exchange Server |

|

CVE-2023-27350 |

Improper Access Control Vulnerability |

PaperCut MF/NG Improper |

|

CVE-2022-41080 |

Privilege Escalation Vulnerability |

Microsoft Exchange Server |

|

CVE-2021-27876 |

File Access Vulnerability |

Veritas Backup Exec Agent |

|

CVE-2021-27877 |

Improper Authentication Vulnerability |

Veritas Backup Exec Agent |

|

CVE-2021-27878 |

Command Execution Vulnerability |

Veritas Backup Exec Agent |

|

CVE-2021-34527 |

Remote Code Execution Vulnerability |

Microsoft Windows Print Spooler |

|

CVE-2021-40539 |

Authentication Bypass Vulnerability |

Zoho ManageEngine ADSelfService Plus |

| CVE-2022-29499 | Data Validation Vulnerability |

Mitel MiVoice Connect |

[표 1: 2023년 상반기 랜섬웨어를 이용한 해킹 그룹들이 활용한 취약점]

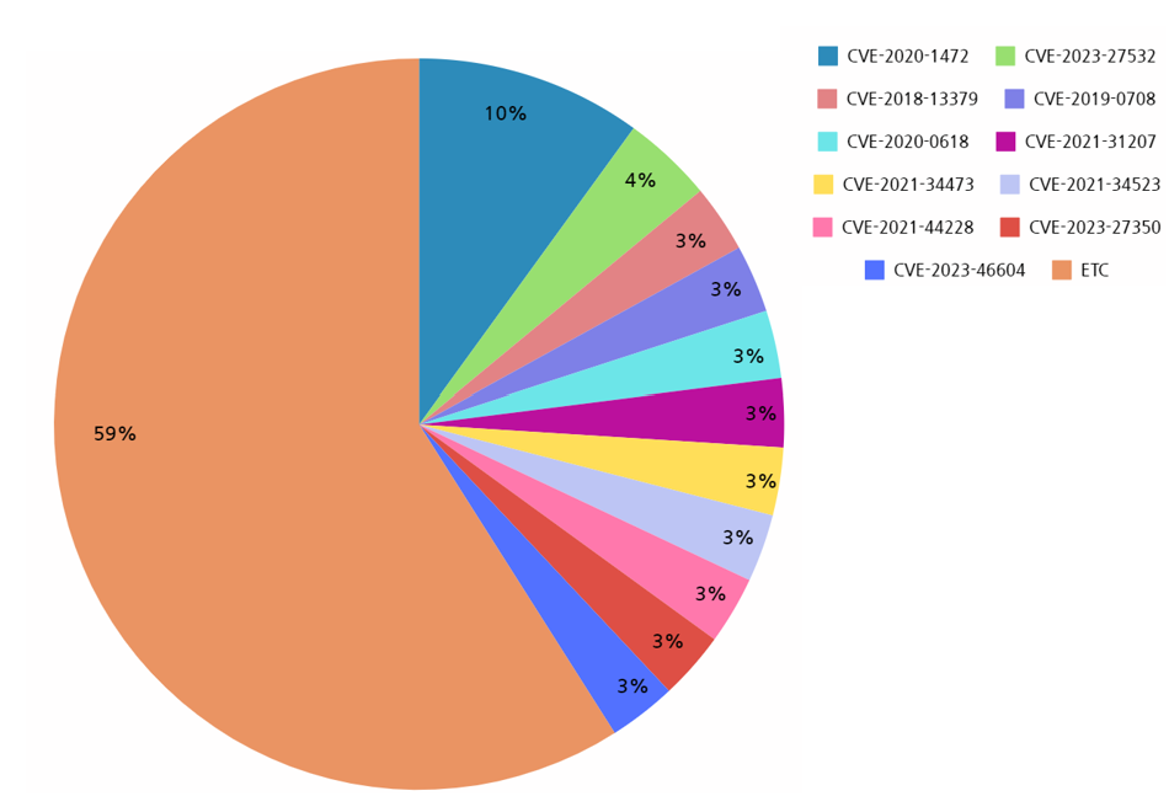

2023년 하반기에 활용된 취약점 Top 10을 분석한 결과, 가장 많이 활용된 것으로 확인된 취약점은 “CVE-2020-1472”로 확인된다. 해당 취약점은 윈도우 서버(Windows Server)에서 컴퓨터와 도메인 컨트롤러(Domain Controller, DC)를 연결하는 보안 채널을 관리하는 “Microsoft Netlogon”에 존재하는 권한 상승 취약점(Privilege Escalation Vulnerability)이다. 권한 상승 취약점이란 공격자가 시스템의 권한을 획득하여 시스템 권한과 동일한 수준에서 다양한 악의적인 행위를 수행할 수 있는 취약점을 의미한다.

하반기에 활용된 취약점 유형을 분석한 결과, 상반기와 동일하게 원격 코드 실행 취약점(Remote Code Execution Vulnerability, RCE)이 많이 활용된 것으로 확인된다. 또한, 활용된 취약점 대상 소프트웨어도 상반기와 동일하게 대부분 서버(Server)로 분류되는 애플리케이션으로 확인된다. 특히, 하반기에는 “Fortinet FortiOS SSL VPN”와 같은 VPN(Virtual Private Network) 관련 소프트웨어도 취약점 악용 대상 소프트웨어로 많이 활용된 것으로 나타났다. 이는 해킹 그룹들이 상반기보다 다양한 소프트웨어를 대상으로 공격을 수행하여 랜섬웨어 공격 범위를 확대하고자 한 것으로 판단된다.

[그림 11: 2023년 하반기 랜섬웨어를 이용한 해킹 그룹들이 활용한 취약점]

|

취약점 |

취약점 유형 |

취약점 대상 |

|

CVE-2020-1472 |

Privilege Escalation Vulnerability |

Microsoft Netlogon |

|

CVE-2023-27532 |

Missing Authentication for Critical Function Vulnerability |

Veeam Backup & Replication Cloud Connect |

|

CVE-2018-13379 |

Path Traversal Vulnerability |

Fortinet FortiOS SSL VPN |

|

CVE-2019-0708 |

Remote Code Execution Vulnerability |

Microsoft Remote Desktop Services |

|

CVE-2020-0618 |

Remote Code Execution Vulnerability |

Microsoft SQL Server Reporting Services |

|

CVE-2021-31207 |

Security Feature Bypass Vulnerability |

Microsoft Exchange Server |

|

CVE-2021-34473 |

Remote Code Execution Vulnerability |

Microsoft Exchange Server |

|

CVE-2021-34523 |

Privilege Escalation Vulnerability |

Microsoft Exchange Server |

|

CVE-2021-44228 |

Remote Code Execution Vulnerability |

Apache Log4j2 |

|

CVE-2023-27350 |

Improper Access Control Vulnerability |

PaperCut MF/NG |

|

CVE-2023-46604 |

Deserialization of Untrusted Data Vulnerability |

Apache ActiveMQ |

[표 2: 2023년 하반기 랜섬웨어를 이용한 해킹 그룹들이 활용한 취약점]

3. 오픈 소스(Open Source) 및 프리웨어(Freeware) 도구

해킹 그룹들은 오픈소스 및 프리웨어를 공격 무기로 악용하고 있다. 오픈소스 및 프리웨어는 상용 도구 또는 무료로 소스 코드를 공개한 도구들을 의미하며, 일반 사용자들도 필요에 따라 사용하고 있다.

랜섬웨어를 이용한 해킹 그룹들은 공격 대상 조직 내부에서 이동하고 랜섬웨어를 확산하는 과정에서 보안 솔루션의 탐지를 우회하기 위해 오픈소스 및 프리웨어 도구를 사용하는 것으로 판단된다.

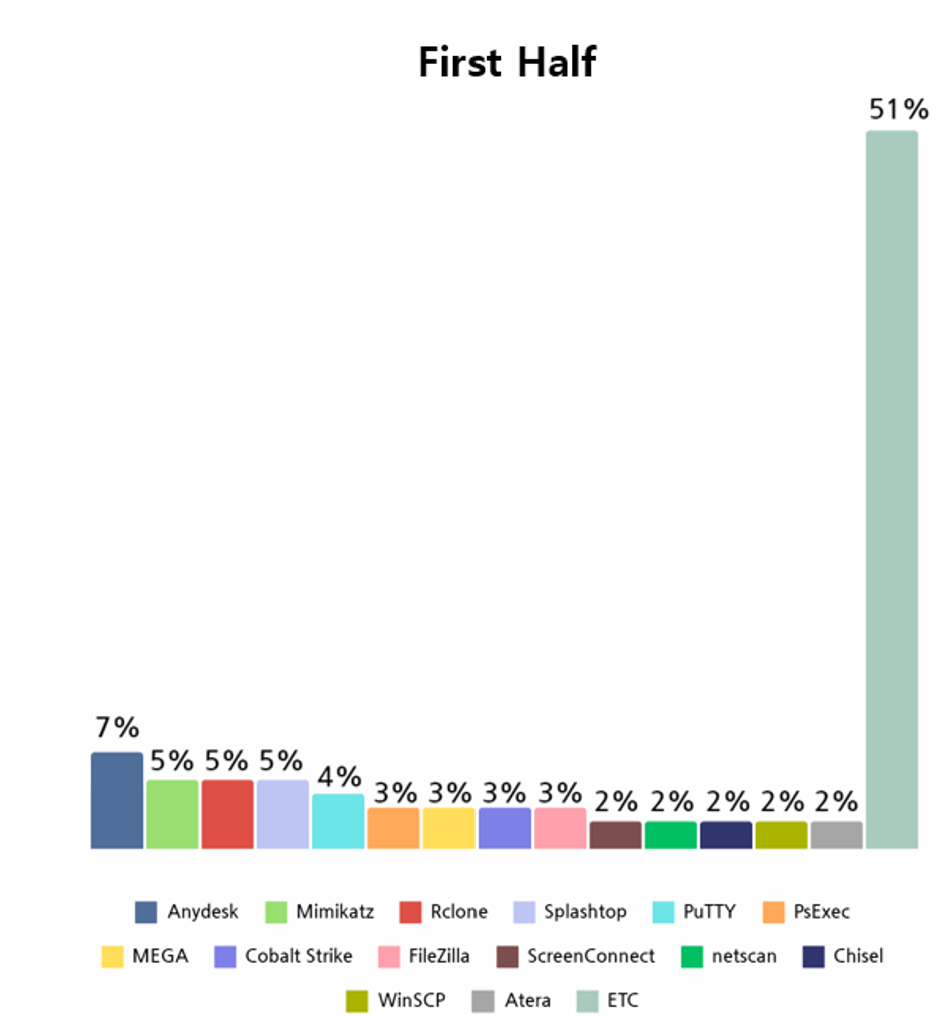

2023년 상반기에 랜섬웨어를 이용한 해킹 그룹들이 활용한 오픈소스 및 프리웨어 도구 Top 10 중 도구 기능 별로 분석한 결과로는 원격 제어 프로그램(Remote Administrator Software)을 가장 많이 활용한 것으로 확인된다.

원격 제어 프로그램은 클라이언트에서 인증 과정을 통해 호스트로 접속할 수 있는 프로그램을 의미한다. 원격 제어 프로그램을 통해 공격을 수행하는 경우 중개 서버를 경유하여 통신이 수행되기 때문에 정상 사용자의 정상적인 트래픽과 공격자의 악의적인 트래픽이 구분되지 않아 랜섬웨어를 이용한 해킹 그룹들은 원격 제어 프로그램을 통해 공격 대상 시스템을 원격으로 제어한 것으로 판단된다.

그리고, 2023년 상반기 오픈 소스 및 프리웨어 도구 Top 10을 분석한 결과 원격 제어 프로그램 중 애니데스크(AnyDesk)가 가장 많이 활용한 것으로 나타났으며, 윈도우 자격 증명 수집 도구인 미미카츠(Mimikatz)와 알클론(Rclone)이 그 뒤를 이었다.

[그림 12: 2023년 상반기 랜섬웨어를 이용한 해킹 그룹들이 활용한 오픈 소스 및 프리웨어 도구]

|

도구 |

도구 기능 |

|

AnyDesk |

원격 제어 프로그램 |

|

Mimikatz |

윈도우 자격증명 (Credential) 정보 수집 도구 |

|

Rclone |

클라우드 스토리지 파일 관리 프로그램 |

|

Splashtop |

원격 제어 프로그램 |

|

PuTTY |

원격 제어 프로그램 |

|

PsExec |

원격 실행 프로그램 |

|

MEGA |

클라우드 스토리지 서비스 |

|

Cobalt Strike |

침투 테스트 도구 |

|

FileZilla |

파일 전송 프로그램 |

|

AdFind |

윈도우 액티브 디렉토리 (Active Directory) 정보 수집 도구 |

[표 3: 2023년 상반기 랜섬웨어를 이용한 해킹 그룹들의 활용 오픈 소스 및 프리웨어 도구]

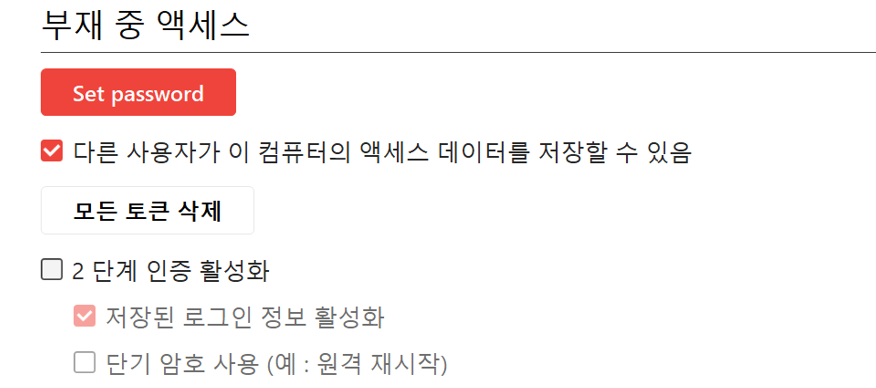

랜섬웨어를 이용한 해킹 그룹들은 원격으로 공격 대상 시스템에 랜섬웨어를 실행하기 위해 애니데스크를 악용한 것으로 확인된다. 애니데스크는 “부재 중 액세스” 기능을 제공하고 있는데, 이 기능을 통해 해킹 그룹은 공격 대상 시스템에서 별도의 허용 없이 미리 설정된 암호(Password)를 입력하여 원격 제어를 할 수 있다.

[그림 13: 애니데스크(AnyDesk) 부재 중 액세스 설정 화면]

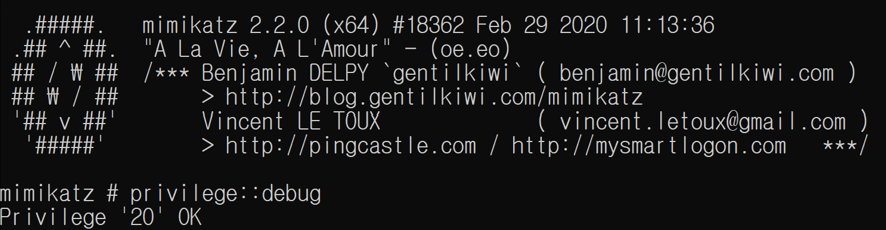

미미카츠(Mimikatz)는 윈도우 자격 증명(Credentials) 수집 도구이다. 이 도구를 통해 랜섬웨어를 이용한 해킹 그룹들은 랜섬웨어를 실행할 수 있는 관리자 권한을 획득할 수 있고, 수집한 계정 정보를 통해 추가적으로 다른 시스템까지 공격을 확산할 수 있다.

[그림 14: 미미카츠(Mimikatz) 실행 화면]

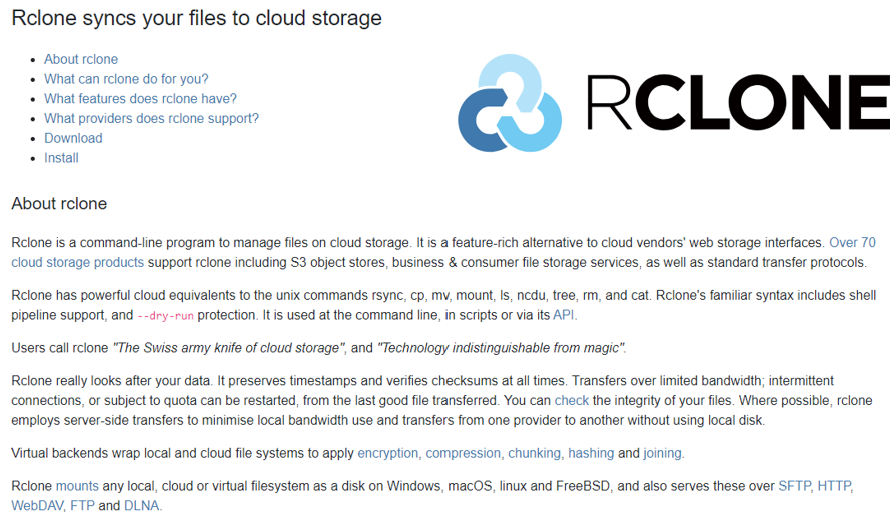

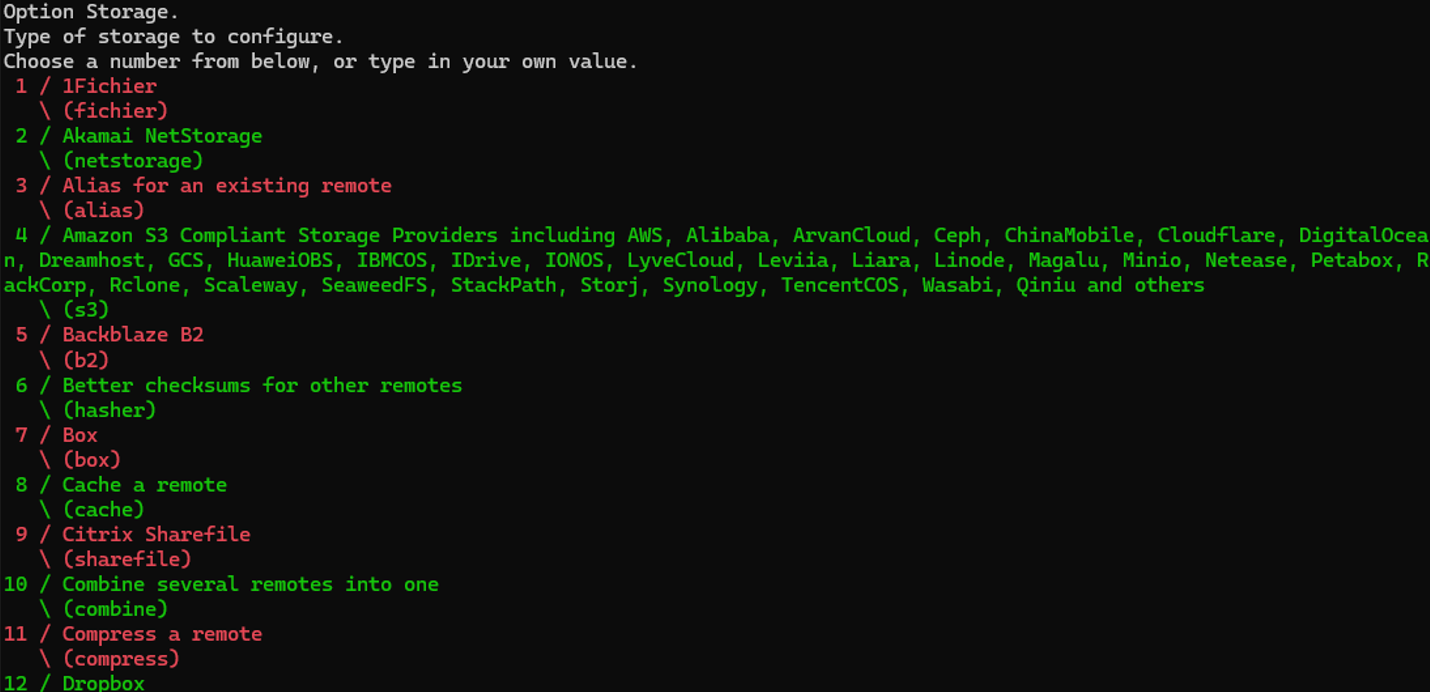

마지막으로 알클론(Rclone)은 약 70개 이상의 클라우드 스토리지(Cloud Storage)를 대상으로 파일을 관리할 수 있는 프로그램으로, 무료 또는 상용 클라우드(Cloud) 서비스로 랜섬웨어로 데이터들을 암호화하기 전의 원본 데이터를 탈취하는 과정에서 사용한 것으로 판단된다.

[그림 15: 알클론(Rclone) 홈페이지 화면]

[그림 16: 알클론(Rclone)에서 지원되는 스토리지 일부]

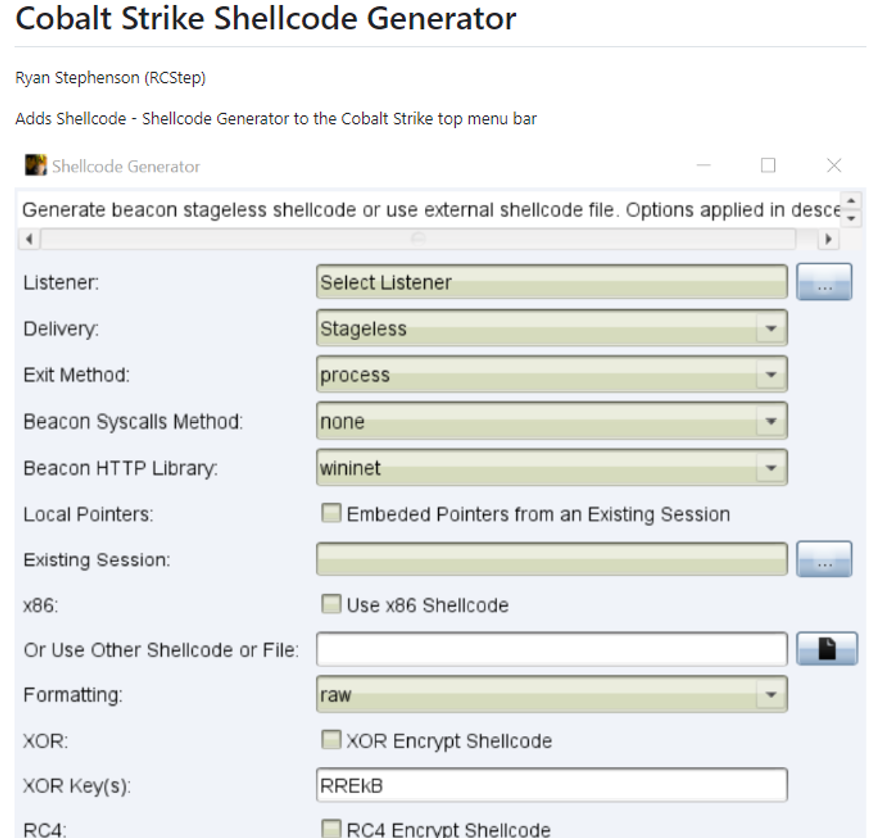

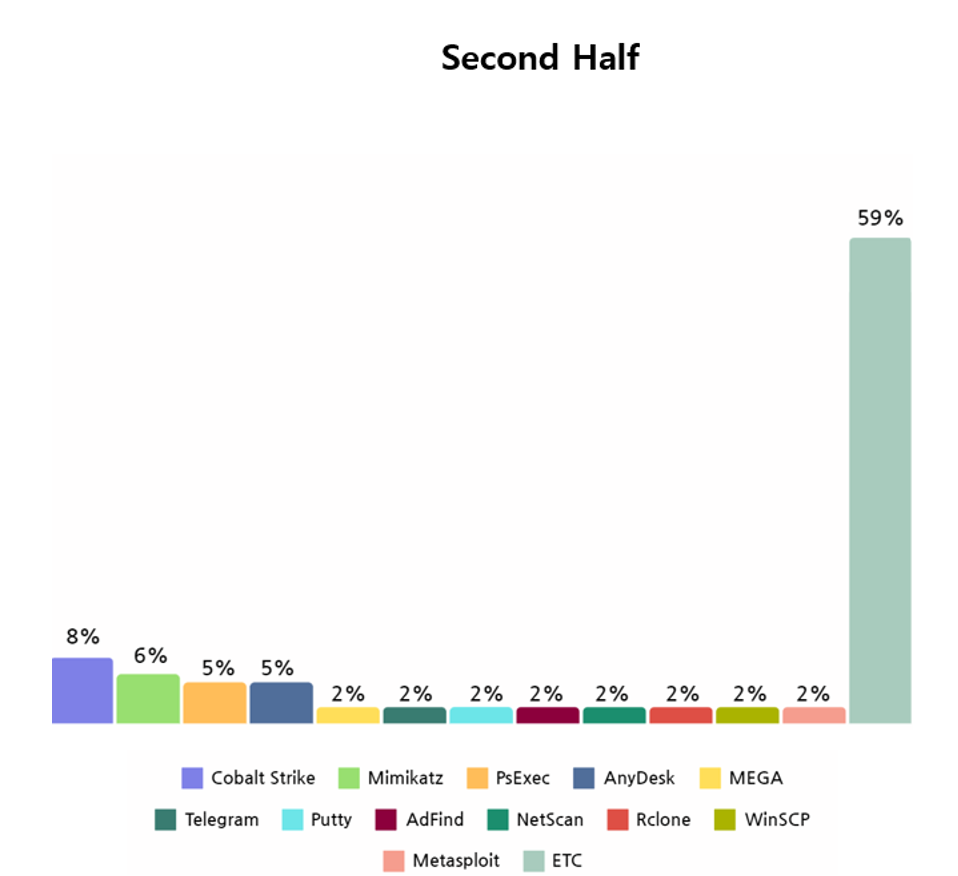

2023년 하반기에는 침투 테스트 도구 중 하나인 코발트 스트라이크(Cobalt Strike)를 가장 많이 활용한 것으로 분석된다. 코발트 스트라이크는 악성코드 제작에 필요한 복잡한 코딩 지식 없이도 명령 제어 기능을 수행하는 비콘(Beacon) 형태의 악성코드를 제작할 수 있는 특징이 있다. 이 도구는 상용으로 판매되는 침투 테스트 프로그램이지만, 깃허브(GitHub) 및 기타 포럼을 통해 크랙 버전이나 빌드할 수 있는 코드를 구할 수 있다.

코발트 스트라이크는 최초 침투 및 측면 이동 등 다양한 공격 기능을 지원하기 때문에 해킹 공격을 최종적으로 종료하기 전까지 사용하는 공격 도구의 수를 줄일 수 있다. 즉, 랜섬웨어 공격에 필요한 공격 도구의 수가 줄어든 만큼 공격 시스템에 점유하는 시간 등 공격에 소요되는 리소스를 줄일 수 있어, 코발트 스트라이크가 해킹 그룹들 사이에서 선호도가 높은 것으로 판단된다.

[그림 17: 코발트 스트라이크 셸 코드 생성 프로그램(Shellcode Generator)]

이 외에도 상반기와 동일하게 자격 증명(Credential) 수집 도구인 미미카츠(Mimikatz)와 원격으로 공격 대상 시스템을 제어할 수 있는 PsExec 및 애니데스크(AnyDesk) 또한 많이 활용한 것으로 확인되었다. 이는 공격 대상 시스템에서 랜섬웨어를 실행할 수 있는 권한을 확보하거나, 공격 대상 시스템을 확산하기 위해 이러한 오픈 소스 및 프리웨어 도구를 활용한 것으로 판단된다.

[그림 18: 2023년 하반기 랜섬웨어를 이용한 해킹 그룹들이 활용한 오픈 소스 및 프리웨어 도구]

|

도구명 |

도구 기능 |

|

Cobalt Strike |

침투 테스트 도구 |

|

Mimikatz |

윈도우 자격증명 (Credential) 정보 수집 도구 |

|

PsExec |

원격 실행 프로그램 |

|

AnyDesk |

원격 제어 프로그램 |

|

MEGA |

클라우드 스토리지 서비스 |

|

Telegram |

메신저 프로그램 |

|

Putty |

원격 제어 프로그램 |

|

AdFind |

윈도우 액티브 디렉토리(Active Directory) 정보 수집 도구 |

|

NetScan |

네트워크 스캐너 (Network Scanner) |

|

Rclone |

클라우드 스토리지 파일 관리 프로그램 |

|

WinSCP |

파일 전송 프로그램 |

|

Metasploit |

침투 테스트 도구 |

[표 4: 2023년 하반기 랜섬웨어를 이용한 해킹 그룹들의 활용 오픈 소스 및 프리웨어 도구]

랜섬웨어를 이용한 해킹 그룹들의 인프라

랜섬웨어는 공격 대상 조직에서 데이터가 암호화되었다는 사실을 인지하고, 랜섬웨어를 이용한 해킹 그룹들에게 금전적 이익을 지불할 수 있는 방법을 고지하는 랜섬 노트(Ransom Note)를 생성하게 된다.

일반적으로 랜섬웨어가 생성하는 랜섬 노트에는 랜섬웨어를 이용한 해킹 그룹들과 연락할 수 있는 수단 또는 가상화폐(Cryptocurrency)를 송금 받을 가상화폐 지갑 주소 등과 같은 인프라 정보가 기재된다.

본 보고서에서는 랜섬웨어를 이용한 해킹 그룹들이 공격을 수행한 후 공격 이력을 관리하고, 복호화 비용을 지불 받는 과정에서 사용하는 네트워크 정보와 금융 정보를 인프라로 분류했다.

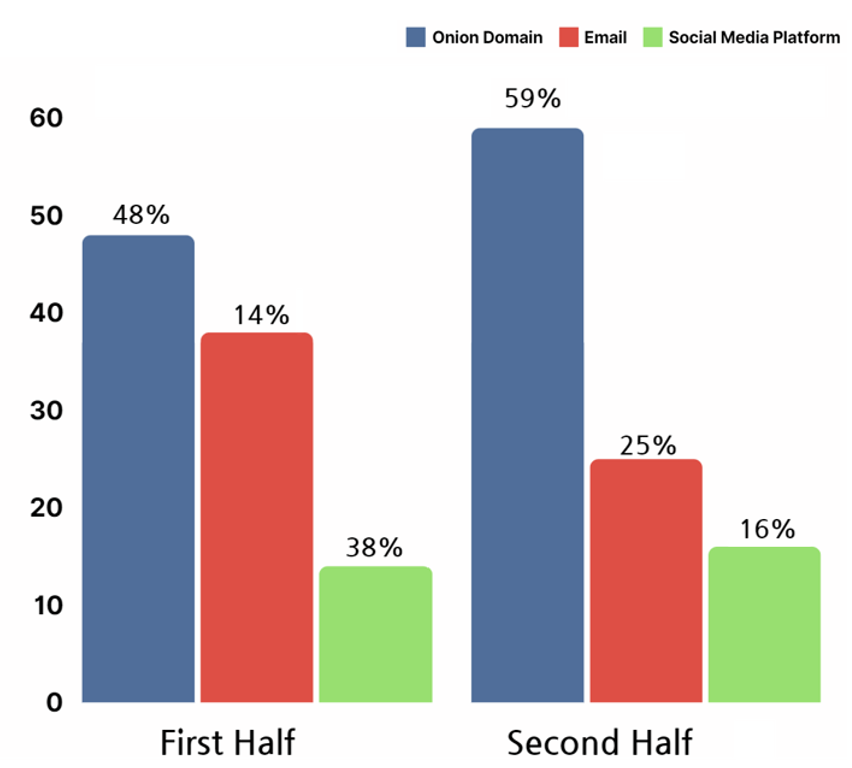

인프라는 크게 어니언(.onion)도메인, 이메일, 소셜 미디어 플랫폼(Social Media Platform) 3가지로 분류할 수 있으며, 랜섬웨어를 이용한 해킹 그룹들은 이 중 어니언 도메인을 가장 많이 활용한 것으로 나타났다.

어니언 도메인은 토르(Tor) 네트워크를 통해서만 접근할 수 있는 익명화된 웹사이트 주소를 말한다. 이런 토르 네트워크는 공격자를 역추적하기 어렵기 때문에, 2023년 한 해 동안 이들의 인프라로 많이 활용한 것으로 판단된다.

[그림 19: 랜섬웨어를 이용한 해킹 그룹들의 인프라]

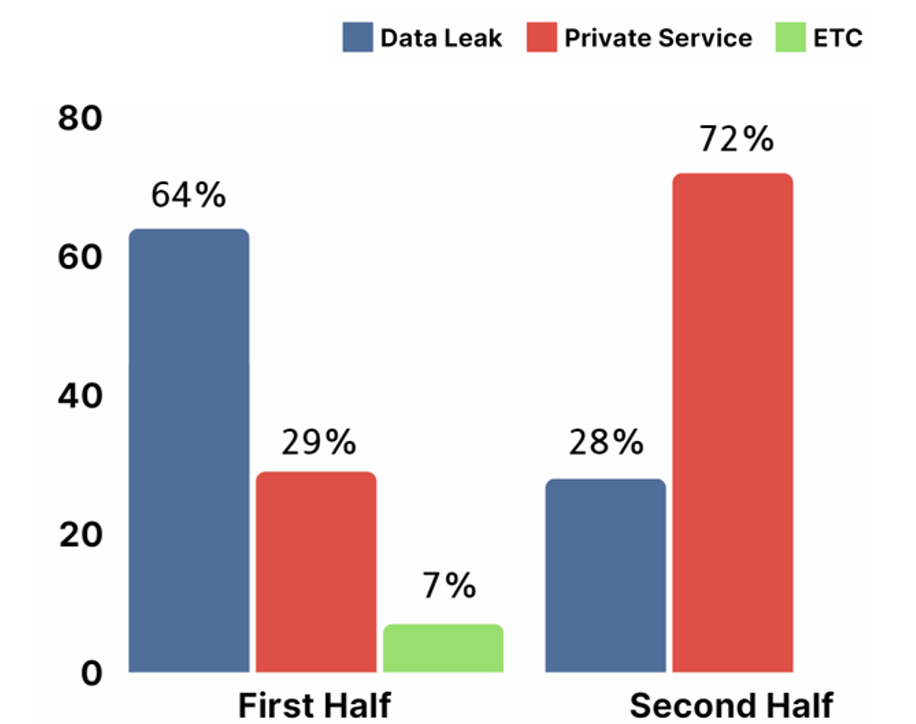

1. 어니언(Onion) 도메인 운영 형태

어니언 도메인은 주로 피해자와 의사소통을 하거나 탈취한 데이터를 게시하는 목적으로 활용되는 것으로 확인된다. 상반기에는 데이터를 게시하는 목적(Data Leak)으로 운영하는 해킹 그룹들이 많았으며, 하반기에는 폐쇄적인 형태로 운영되는 그룹들이 많은 것으로 확인된다.

[그림 20: 2023년 랜섬웨어를 이용한 해킹 그룹들의 어니언 도메인 운영 형태]

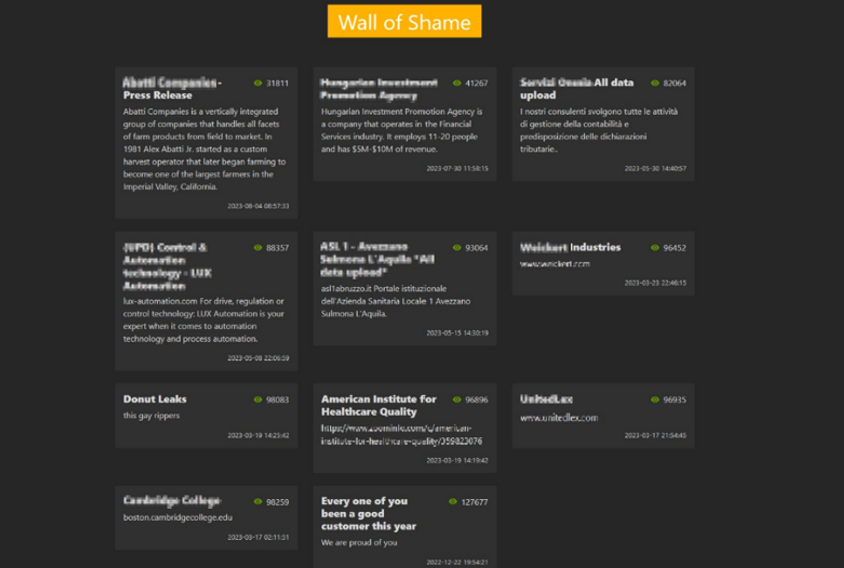

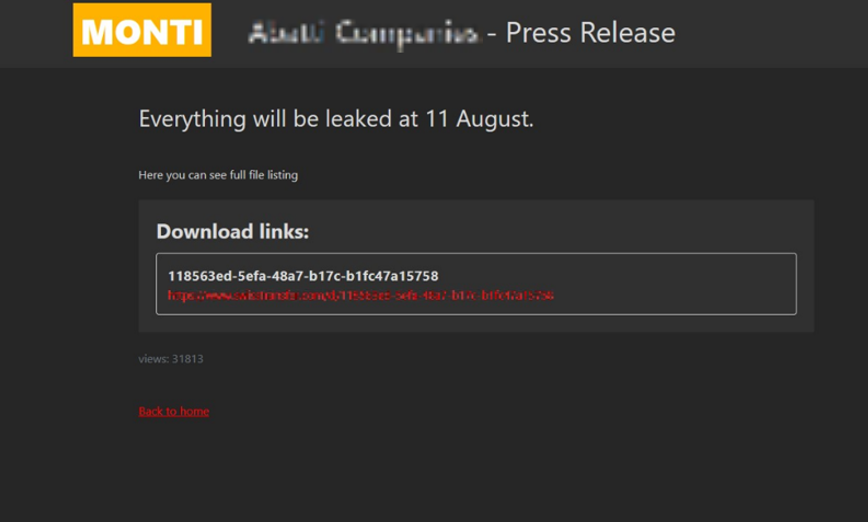

2023년 상반기에는 어니언 도메인이 공격 대상 시스템으로부터 탈취한 데이터를 게시하거나 공격이 발생한 피해 기업 리스트를 게시하는 목적으로 가장 많이 활용한 것으로 확인된다. 해킹 그룹들은 공격 대상 시스템에 존재하는 파일명 및 파일 경로와 같은 데이터를 일부 공개하여 공격 대상의 데이터를 탈취하였음을 증명하기도 하였으며, 파일 공유 사이트를 통해 탈취한 데이터를 압축한 파일 링크를 게시하기도 했다. 또한, 금전 거래가 가능한 기한을 표기하여, 복호화 비용을 지불할 것을 독촉하는 분위기를 조성했다.

[그림 21: 피해 업체 목록을 게시하는 목적으로 운영되는 어니언 도메인 사례]

[그림 22: 피해 업체 목록을 게시하는 목적으로 운영되는 어니언 도메인 사례]

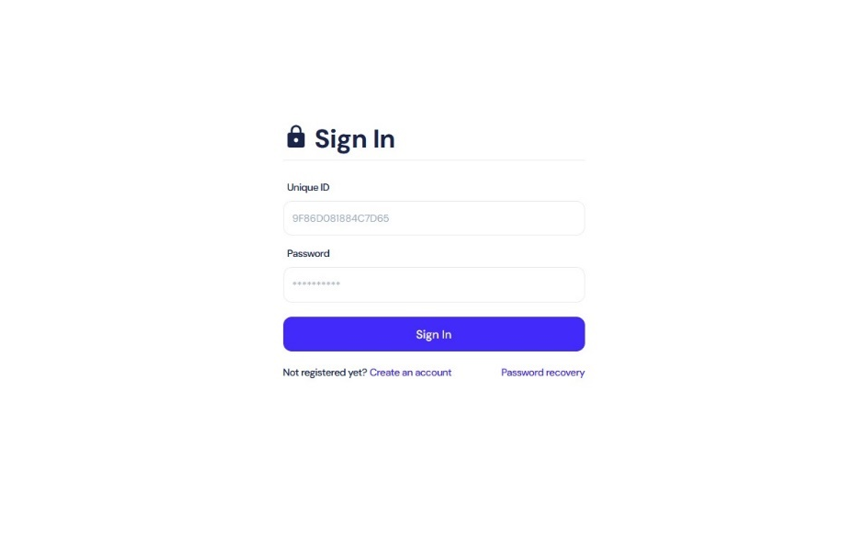

하반기에 확인한 어니언 도메인들의 특징을 확인한 결과, 특정 인증 절차를 거쳐야만 접근할 수 있는 폐쇄적인 형태로 많이 사용하는 것으로 확인되었다. 이를 본 보고서에서는 프라이빗 서비스(Private Service)라고 명한다.

[그림 23: 프라이빗 서비스(Private Service) 형태의 Onion 도메인 예시]

프라이빗 서비스(Private Service)는 별도의 인증 절차를 거쳐야 접속할 수 있는 형태로 운영되며, 데이터 탈취 후 피해자와 해킹 그룹들의 소통 목적으로 활용되거나, 랜섬웨어를 이용한 해킹 그룹들의 관계자들이 공격 기법 및 도구 판매, 탈취한 데이터 판매 등의 다양한 목적으로 사용하는 포럼으로 활용될 수 있다.

2. 이메일 도메인 주소

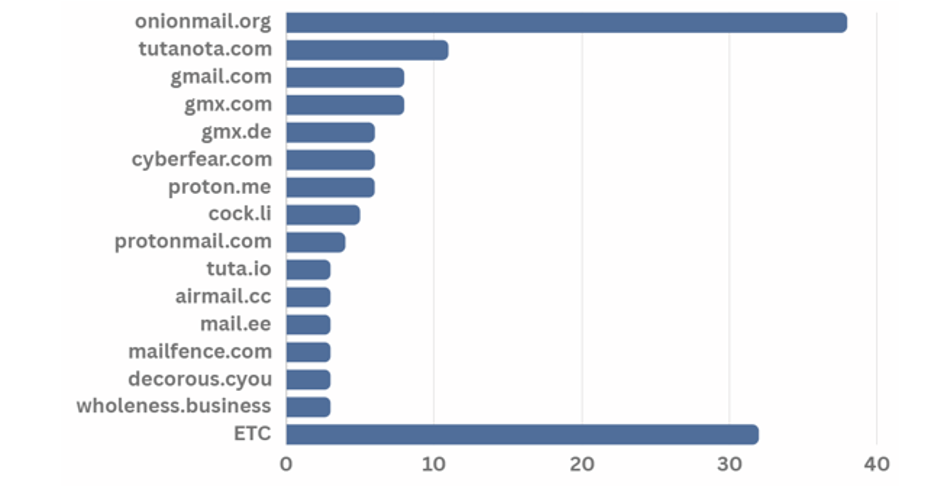

랜섬웨어를 이용한 해킹 그룹들은 랜섬웨어와 관련한 복호화 비용 처리 과정 등을 이메일을 통해 수행하는 경우도 있다.

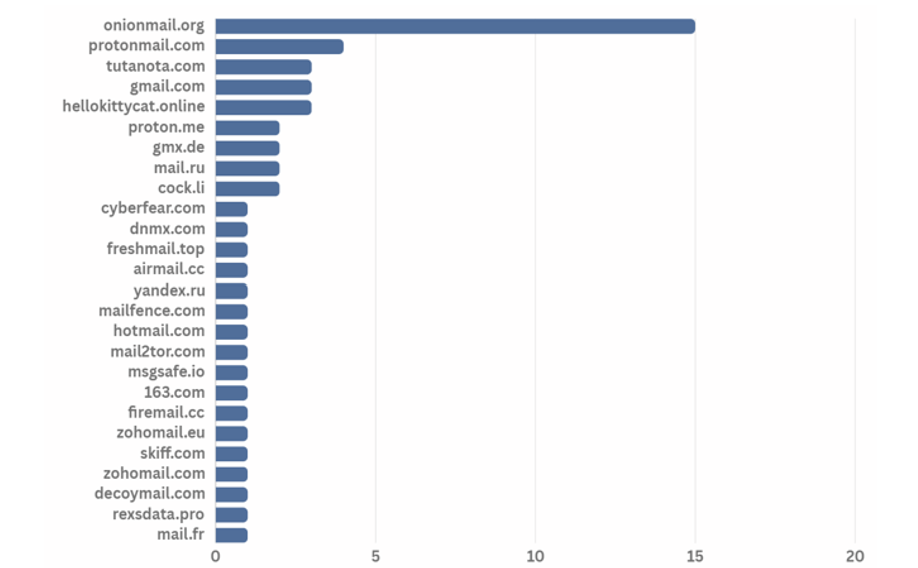

상반기와 하반기 모두 다양한 이메일 도메인을 이용하는 것으로 확인되었으며, 이 중 어니언 메일(Onion Mail) 도메인을 가장 많이 선호하는 것으로 나타났다.

[그림 24: 2023년 상반기 랜섬웨어를 이용한 해킹 그룹들이 활용한 이메일 도메인]

[그림 25: 2023년 하반기 랜섬웨어를 이용한 해킹 그룹들이 활용한 이메일 도메인]

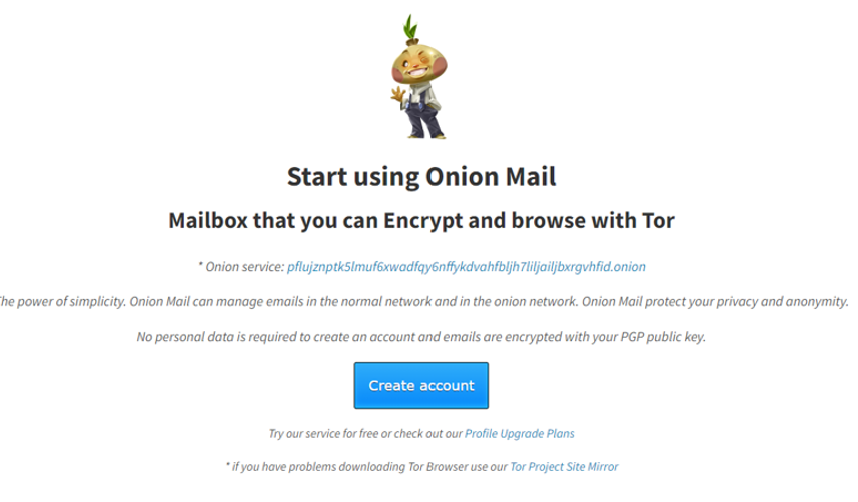

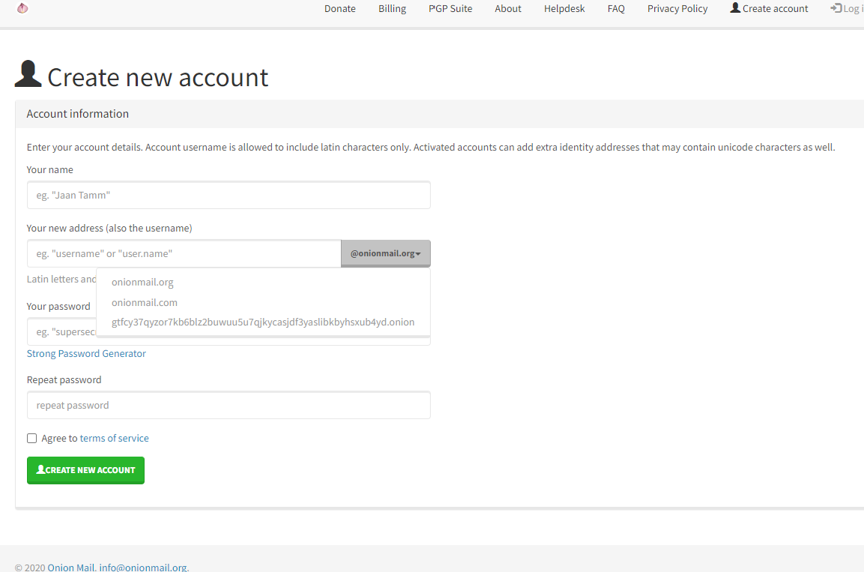

어니언 메일(Onion Mail) 도메인은 토르(Tor) 브라우저에서 사용되는 이메일 서버로, Onion 도메인과 마찬가지로 PGP 공개 키로 암호화되어 익명성이 강한 이메일 도메인으로 확인된다. 또한, 해당 이메일 도메인을 사용할 경우 개인 정보를 포함한 별도의 인증 절차가 필요하지 않기 때문에 해킹 그룹들은 Onion Mail 도메인을 가장 선호하여 사용하는 것으로 확인된다.

해당 서비스에서 생성할 수 있는 이메일 계정 도메인 유형은 총 3가지로, “onionmail.org”, “onionmail.com”, “[랜덤한 문자열].onion”인 것으로 확인된다.

[그림 26: 어니언 메일(Onion Mail) 홈페이지]

[그림 27: 어니언 메일(Onion Mail) 계정 생성 페이지]

3. 소셜 미디어 플랫폼(Social Media Platform)

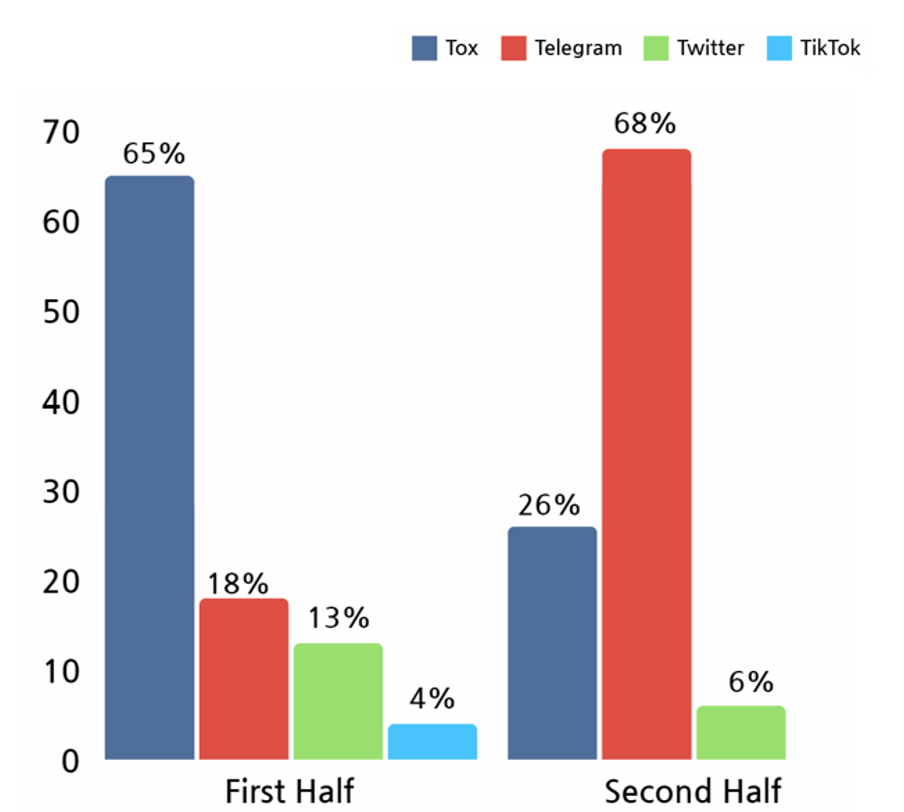

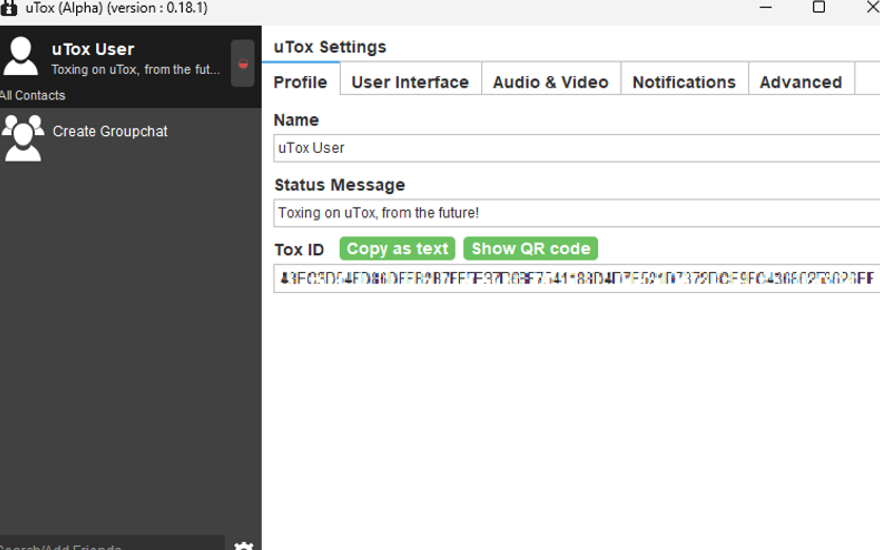

2023년 상반기에는 암호화 메신저 어플리케이션 중 하나인 톡스(Tox)를 사용하는 랜섬웨어를 이용하는 해킹 그룹들이 많았으나, 하반기에는 텔레그램(Telegram)을 사용하는 해킹 그룹들이 많은 것으로 확인된다.

[그림 28: 2023년 랜섬웨어를 이용한 해킹 그룹들이 활용한 소셜 미디어 플랫폼]

톡스는 전화번호 및 이메일 주소와 같은 개인 정보 인증을 거치지 않고도 사용할 수 있는 메신저 서비스로, 2023년 상반기에는 톡스를 통해 공격 대상과 연락을 시도한 그룹의 활동이 활발한 것으로 판단된다.

[그림 29: 톡스 암호화 메신저 실행 화면]

하반기에는 텔레그램 사용률이 가장 많은 것으로 확인되었다. 텔레그램(Telegram)은 텔레그램의 API(Application Programming Interface)를 통해 다양한 기능들을 지원함으로 랜섬웨어를 이용한 해킹 그룹은 텔레그램 채널을 C2(Command and Control) 서버로 활용하여, 랜섬웨어 피해가 발생한 공격 대상 시스템 정보나 데이터를 암호화하기 전 원본 데이터를 전송하는 데 용이하기 때문이다.

4. 암호 화폐(Cryptocurrency)

해킹 그룹들이 랜섬웨어를 유포하는 가장 큰 이유는 금전적인 이익을 확보하기 위해서이다. 이들은 금전적인 이익을 전달받기 위한 수단으로 블록체인(Blockchain) 기술로 암호화되는 암호화폐를 선택했다.

암호화폐는 계좌번호 대신 지갑주소로 불리는 데이터를 통해 금전 거래를 수행할 수 있다. 거래 내역은 조회할 수 있으나, 익명성이 보장되어 중앙에서 제어하는 특정 기관이나 기업이 없음으로 지갑주소를 소유한 소유자에 대한 정보를 추적하는 것은 어렵다.

이러한 익명성과 추적의 어려움 때문에 해킹 그룹들은 복호화 비용을 암호화폐로 지불 받기를 선호한 것으로 판단된다.

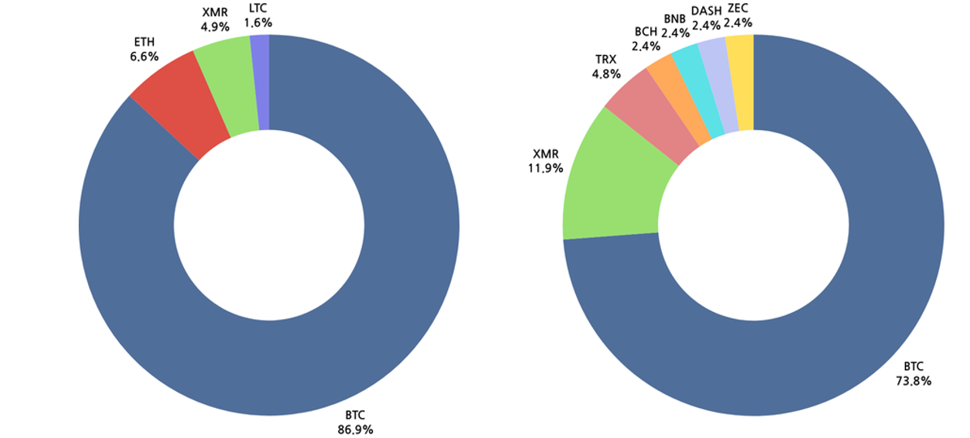

2023년 한 해 동안 확인된 암호화폐의 심볼 유형을 분석한 결과, 상반기와 하반기 모두 비트코인(Bitcoin, BTC)을 통해 복호화 비용을 전달받은 것으로 확인된다.

[그림 30: 2023년 랜섬웨어를 이용한 해킹 그룹들의 암호 화폐 지갑 주소 심볼]

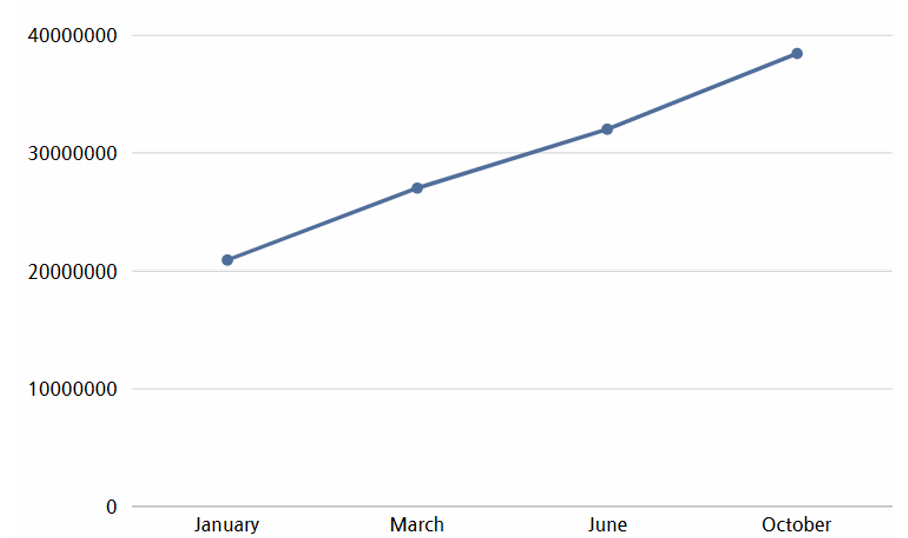

암호화폐 시세 및 거래 정보를 공유하고 있는 코인마켓캡(CoinMarketCap)에서 공개한 자료에 따르면, 비트 코인의 가치는 2023년에 지속적으로 상승한 것으로 확인된다.

따라서, 랜섬웨어를 이용한 해킹 그룹들은 암호화폐의 가치가 지속적으로 상승하여 안정적으로 공격 대상들과 거래할 수 있는 비트 코인을 거래 수단으로 많이 활용한 것으로 판단된다.

[그림 31: 2023년 비트코인 가격 추이]

(출처: 코인마켓캡, https://economist.co.kr/article/view/ecn202401030017)

하반기에는 상반기에 비해 다양한 종류의 암호화폐를 복호화 지불 경로로 선택하였는데, 하반기에 이들이 복호화 지불 경로로 활용한 암호화폐 종류는 아래와 같다.

|

암호화폐 |

암호화폐

심볼(Symbol) |

특징 |

|

비트코인 (Bitcoin) |

BTC |

가장 오래되고 널리 알려져 있으며, 중앙 조직의 개입 없이 운영되는 암호화폐 |

|

모네로 (Monero) |

XMR |

프라이버시와 익명성을 중시하여 거래 내역 및 소유권을 은폐하는 암호화폐 |

|

트론 (TRON) |

TRX |

분산형 콘텐츠 공유 플랫폼을 기반으로 하며, 콘텐츠를 효율적으로 배포 및 공유하는 것에 중점을 둔 암호화폐 |

|

비트코인 캐시 (Bitcoin Cash) |

BCH |

비트코인보다 트랙젝션 속도가 빠르고, 트랜젝션을 처리하는 블록 크기를 확장한 암호화폐 |

|

바이낸스 코인 (Binance Coin) |

BNB |

바이낸스 거래소에서 사용되며, 정기적으로 코인 일부를 소각하여 희소성이 있는 암호화폐 |

|

대시 코인 (Dash Coin) |

DASH |

트랜젝션 속도가 빠르고, 거래내역 및 잔액을 비공개하는 암호화폐 |

| 지캐시 (Zcash) | ZEC |

영지식 암호(zero-knowledge cryptography) 기술을 활용하여 거래 정보를 보호하는 암호화폐 |

[표 5: 2023년 하반기에 활용된 암호화폐 종류]

결론

본 보고서는 2023년 한 해 동안 랜섬웨어를 이용한 해킹 그룹들의 다양한 공격 기법과 공격 도구, 인프라 정보, 사고 사례에 대해 기술하고 있다.

랜섬웨어 사고 사례에서 확인할 수 있듯 랜섬웨어를 이용한 공격이 지속적으로 발생하고 있다. 이로 인해 기업 및 기관의 서비스 중단이나 데이터 유출과 같은 심각한 피해가 발생할 수 있다.

이러한 피해를 방지하기 위해 최근 랜섬웨어를 이용한 해킹 공격과 관련된 데이터를 기반으로 대비 및 대응 체계를 갖추는 것이 필요하다.

이를 위해 랜섬웨어를 이용한 해킹 그룹들이 활용하는 공격 기법과 공격 도구에 대해 알 수 있는 사이버 위협 인텔리전스(Cyber Threat Intelligence)를 확보하여 최근 공격 기법과 공격 관련 데이터를 활용하여 능동적인 대응 체계를 갖추어야 한다.

IoC(Indicators of Compromise) 및 권고 사항과 함께 개별 위협 이벤트를 자세히 설명하는 전체 보고서는 기존 NSHC ThreatRecon 고객에게 제공됩니다. 자세한 내용은 service@nshc.net으로 문의해 주시기 바랍니다.