2023 Activities Summary of SectorA groups (JPN)

SectorAグループの活動

Threat Research LabはSector、Aグループを合計7個の下位ハッキンググループとして区切りしており、韓国に関した政治、外交活動などの政府活動における機密情報を収集することを目的として、世界中をターゲットにした金銭の確保を目的としたハッキング活動を並行している。

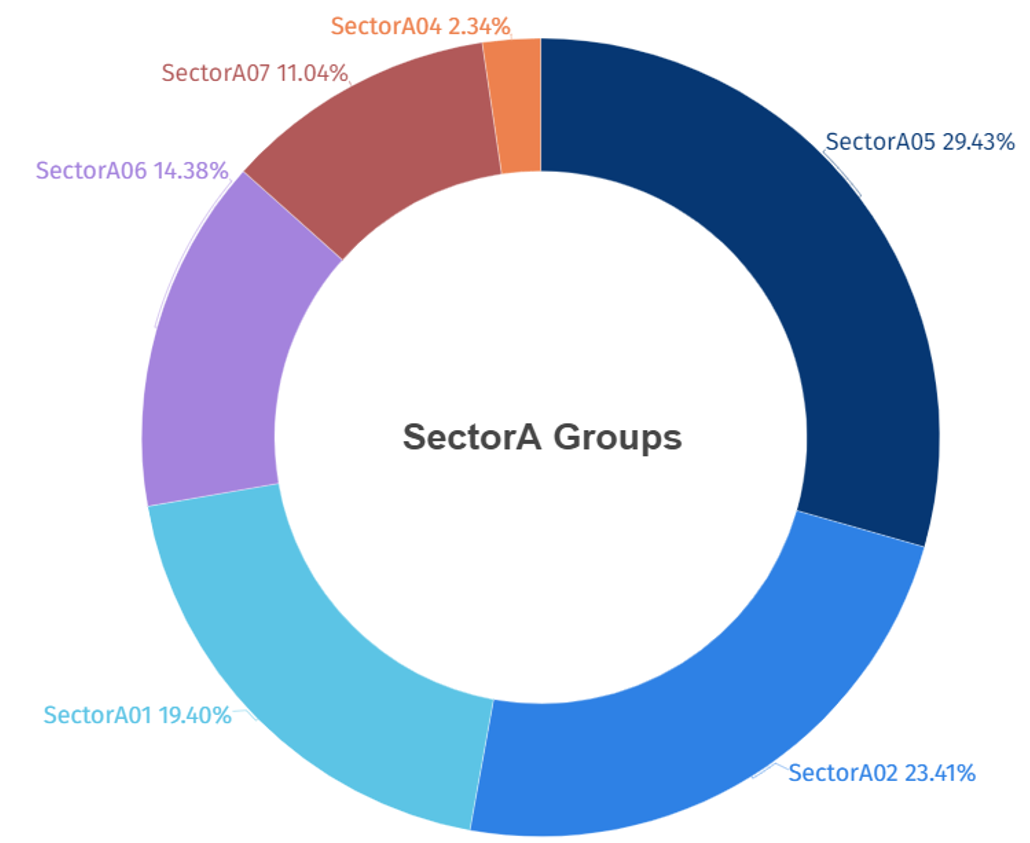

2023年の1年間に発生したSectorAグループの活動量を分析した結果、最も多く活動を行っていたハッキンググループはSectorA05グループであり、続きはSectorA02グループとSectorA01グループの活動であった。

[図 1: :2023年に確認されたSectorAグループのサブハッキンググループの活動量]

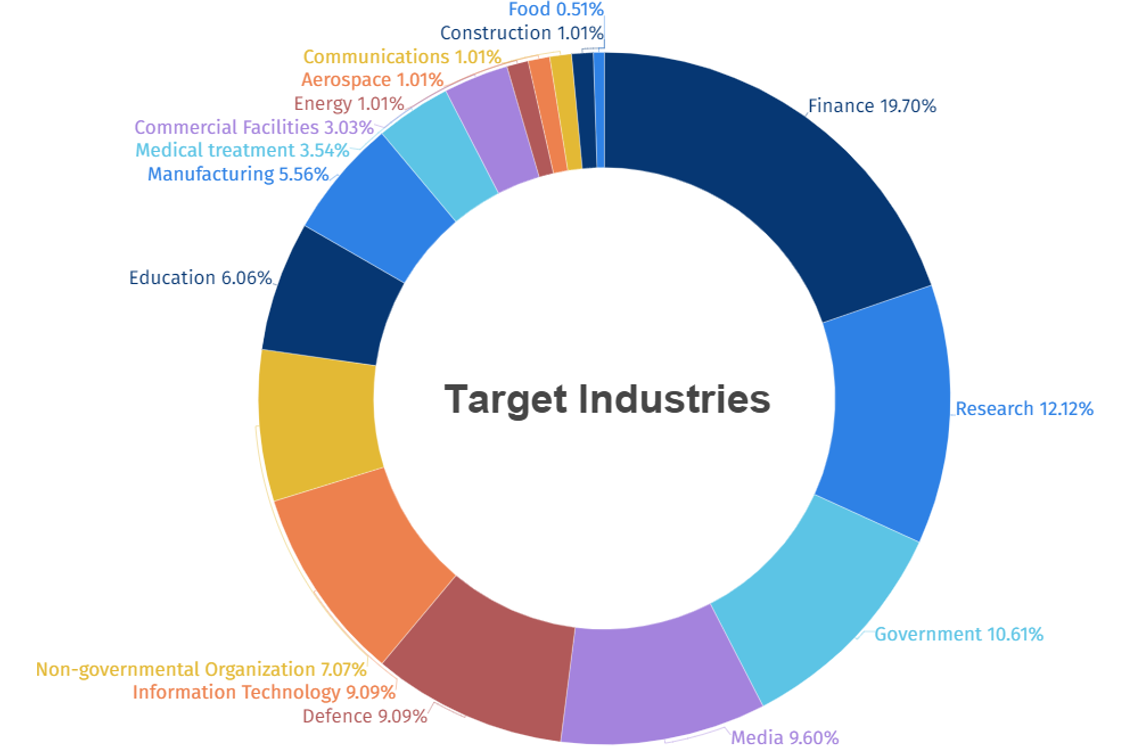

SectorAグループの主要なターゲットとなった業界を見ると、金融機関に努めている関係者やシステムが最も多く狙われており、次は研究、政府機関の順番に確認されている。

[図 2: 2023年にターゲットとなった業界の統計]

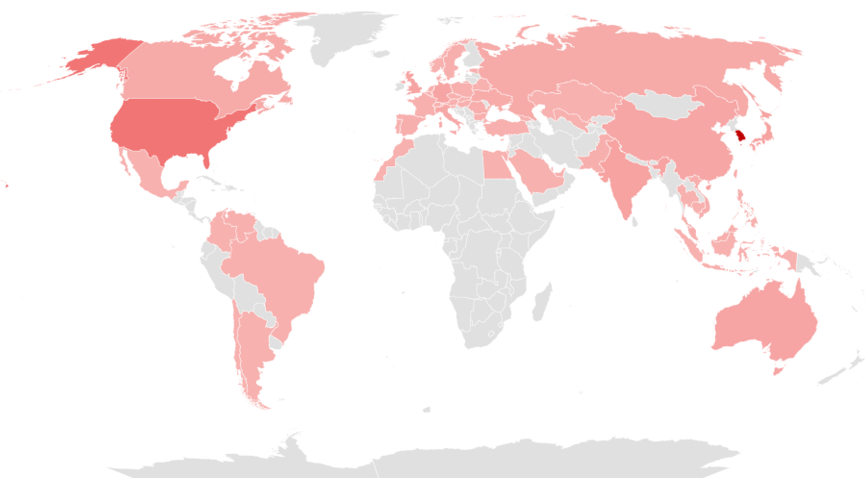

次は2023年のSectorAグループのターゲットであった国家の情報を地図に表示したものであり、赤色が濃いほど攻撃の回数が多かったことを示している。

これにより、SectorAグループは韓国をターゲットにして最も多くのハッキング活動を行ったことを確認することができて、続きはアメリカ、インド、日本、イギリスの順番である。

[図 3: 2023年にSectorAグループのターゲットとなった国家]

SectorAグループが活用した最初の侵入経路

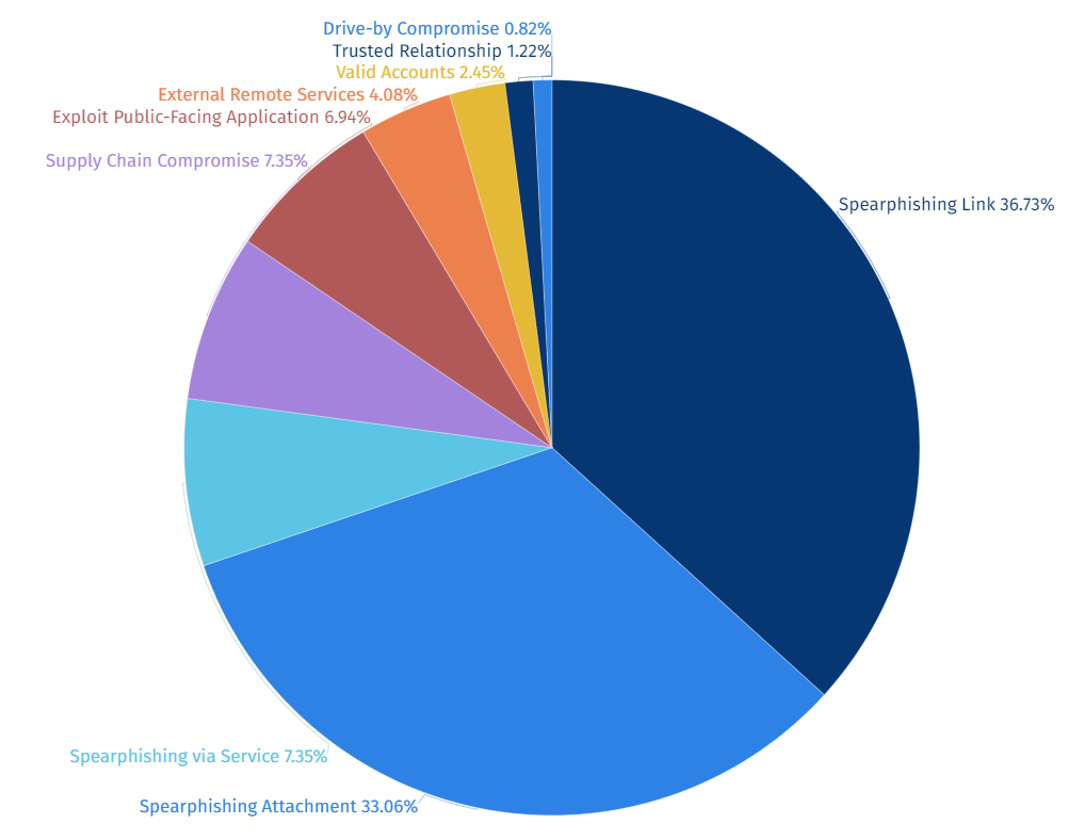

2023年に確認されたSectorAグループの最初の侵入経路(Initial Access)の中で、スピアフィッシングを通じて悪性のリンク(Spear Phishing Link)を配布する方法が最も多く活用されたことが確認されている。

スピアフィッシング攻撃は特定の個人や組織をターゲットとして行われる社会工学的(Social Engineering)攻撃で、悪性のリンクを通じてターゲットの資格証明(Credential)を入力するよう誘導し、さらにターゲットがマルウェアを実行するよう誘導できる。

このグループはターゲットと信頼性のある関係者として偽装し、ターゲットが悪性のリンクまたは添付ファイルを実行するよう誘導し、最初の侵入成功するる可能性が高いため、 最も多くスピアフィッシングを 活用したことが確認されている。

[図 4: SectorA グループが活用した最初の侵入経路(Initial Access)の統計]

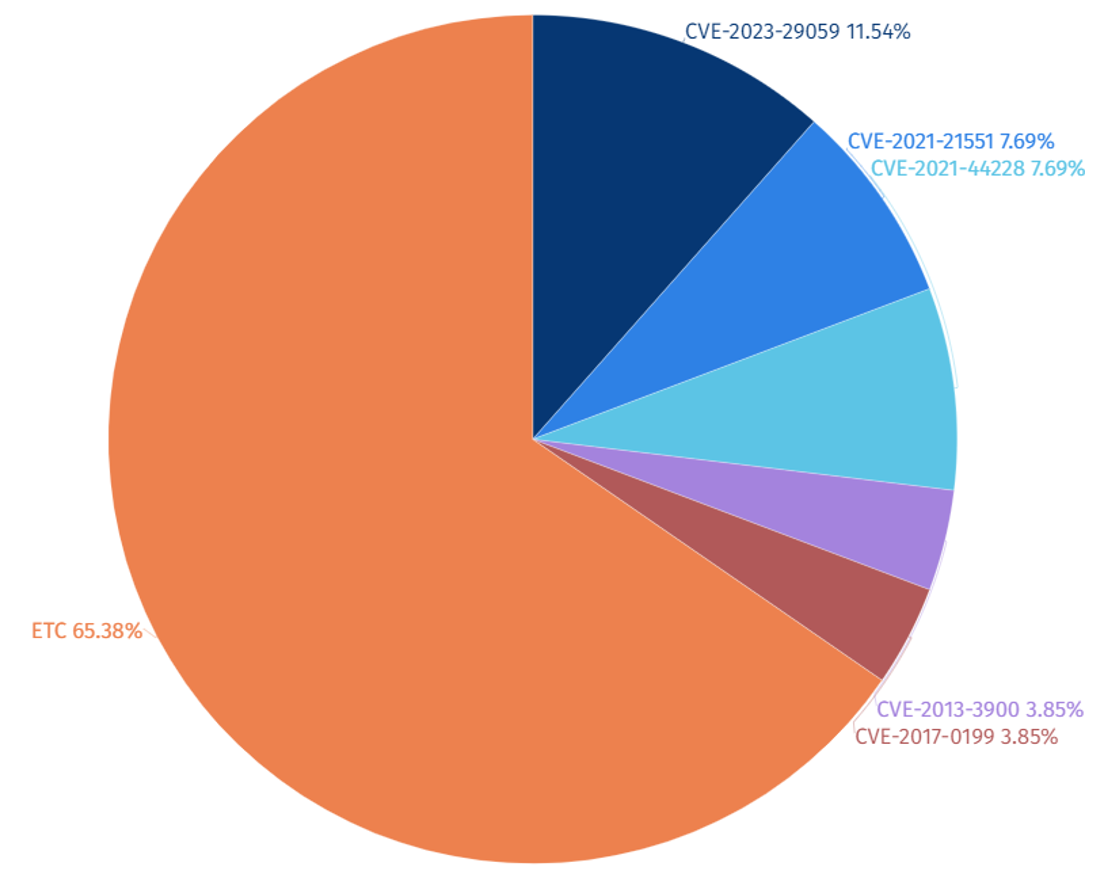

SectorAグループが活用した脆弱性

2023年に確認されたSectorAグループが活用した脆弱性トップ5の中、 最も多く確認された脆弱性は CVE-2023-29059(3CX DesktopAppに導入さえたマルウェアの脆弱性)である。SectorAグループはCVE-2023-29059の脆弱性を悪用してターゲットのシステムにマルウェアを配布し、実行したことが確認された。

[図 5: 2023年 SectorA グループが活用した脆弱性トップ5]

|

脆弱性コード |

脆弱性分類 |

脆弱性対象 |

|

CVE-2023-29059 |

Embedded Malicious Code |

3CX DesktopApp |

|

CVE-2021-21551 |

Insufficient Access Control Vulnerability |

Dell dbutil Driver |

|

CVE-2021-44228 |

Remote Code Execution Vulnerability |

Apache Log4j2 |

|

CVE-2013-3900 |

Remote Code Execution |

Microsoft WinVerifyTrust function |

|

CVE-2017-0199 |

Remote Code Execution Vulnerability |

Microsoft Office and WordPad |

[表1:2023年 SectorA グループが活用した脆弱性トップ5]

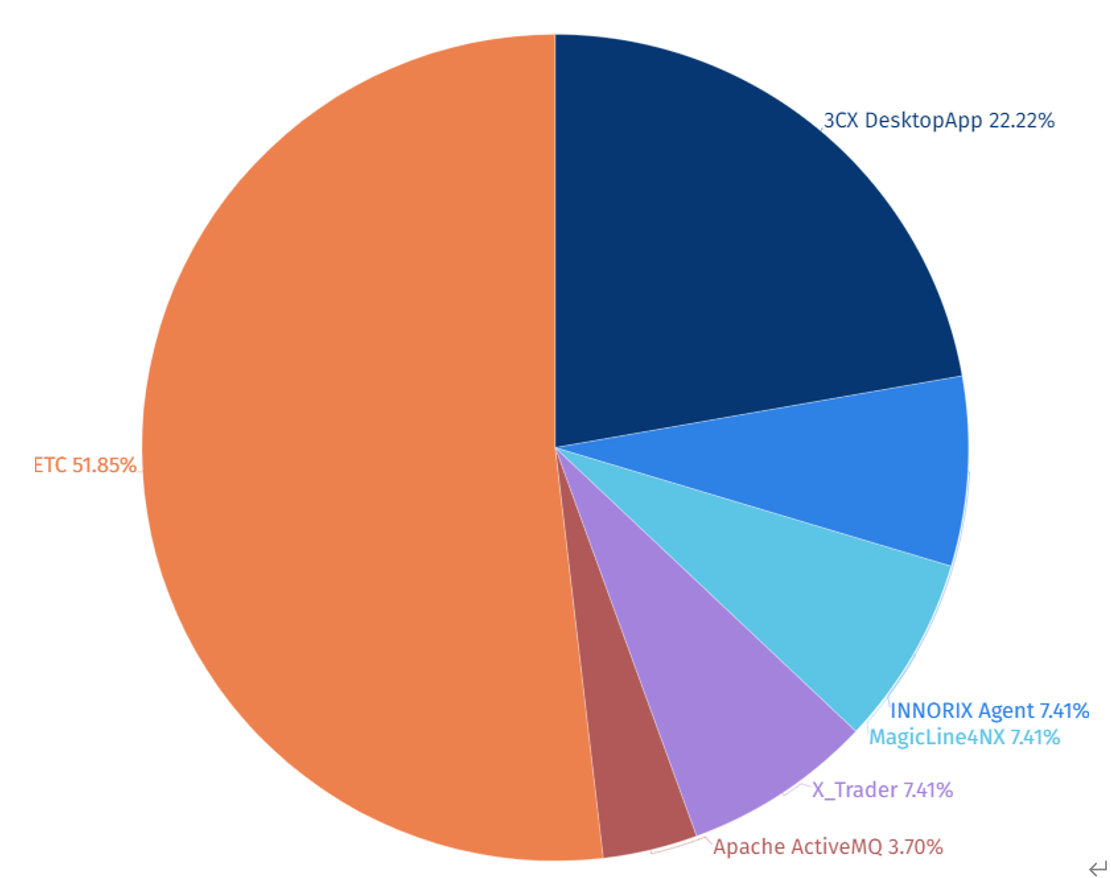

SectorAグループのターゲットとなったシステム

脆弱性があるソフトウェアは、サーバー(Server)とクライアント(Client)に分類することができ、ハッキンググループはネットワークの中心に位置し、内部ネットワークへの追加分の攻撃を容易く実行することができるサーバーシステムと関係ある脆弱性を通じてハッキング活動を行った。

2023年に確認されたSectorAグループのターゲットのシステムトップ5の中、 最も多く攻撃が行われたプログラムは、Web会議プログラムの1つである3CX DesktopAppであり、SectorAグループはこのプログラムをターゲットとして攻撃を行った。

[図 6: 2023年にSectorA グループによってターゲットとなったシステムトップ5]

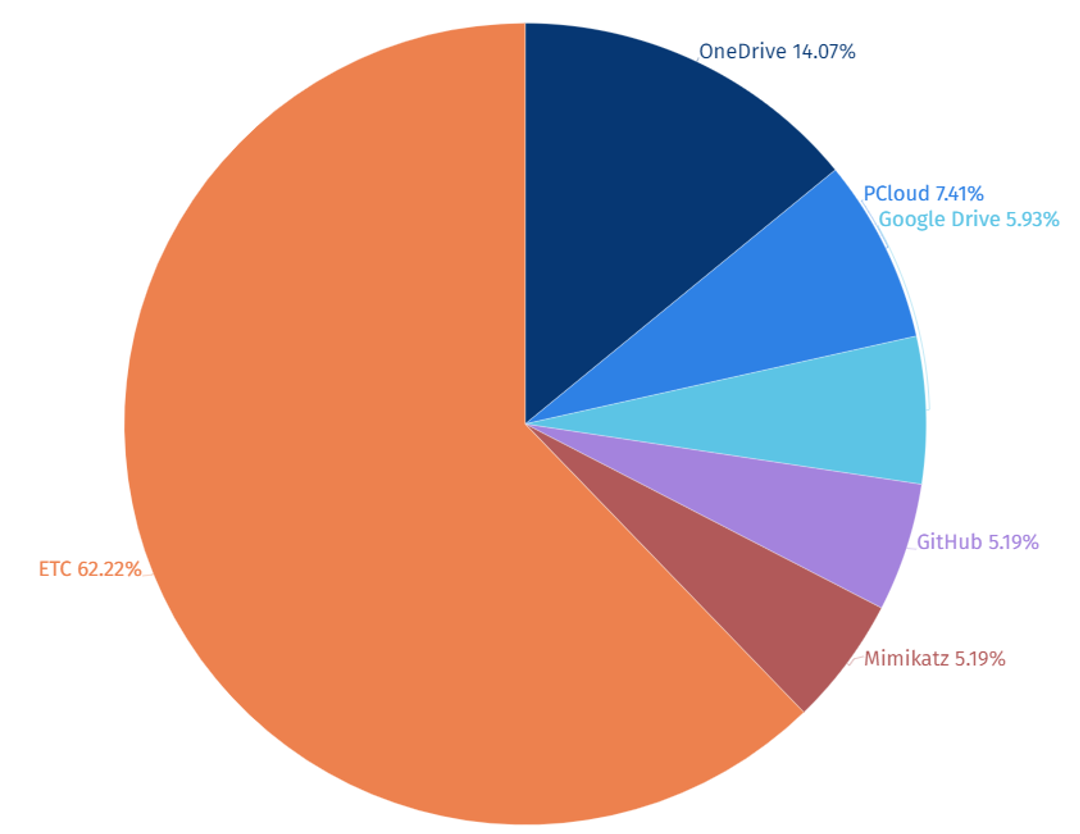

SectorA グループが活用したオープンソース及びフリーウェアツール

2023年に確認されたSectorAグループが活用したオープンソース及びフリーウェアツールのトップ5の中、最も多く活用されたツールはMicrosoftのクラウドストレージサービスであるOneDriveである。

SectorAグループは、OneDriveをC2サーバーのように悪用してターゲットシステムに追加分のマルウェアをダウンロードし、実行したことが確認された。

OneDriveみたいなビジネス向けのクラウドストレージサービスをC2サーバーとして悪用した場合、普通のトラフィックとして誤解されてしまい、セキュリティソリューションの検知を回避することができるため、SectorAグループはこのサービスをを悪用したと確認されている

[図 7: 2023年SectorAグループが使用したオープンソース及びフリーソフトウェアツールトップ5]

|

ツール名 |

ツール機能 |

|

OneDrive |

クラウドストレージ |

|

PCloud |

クラウドストレージ |

|

Google Drive |

クラウドストレージ |

|

GitHub |

ソフトウェア管理プラットフォーム |

|

Mimikatz |

Windows認証情報収集ツール |

[表2:2023年SectorAグループが使用したオープンソース及びフリーソフトウェアツールトップ5]

The full report detailing each event together with IoCs (Indicators of Compromise) and recommendations is available to existing NSHC ThreatRecon customers. For more information, please contact service@nshc.net.