2023 Activities Summary of SectorD groups (JPN)

SectorDグループの活動

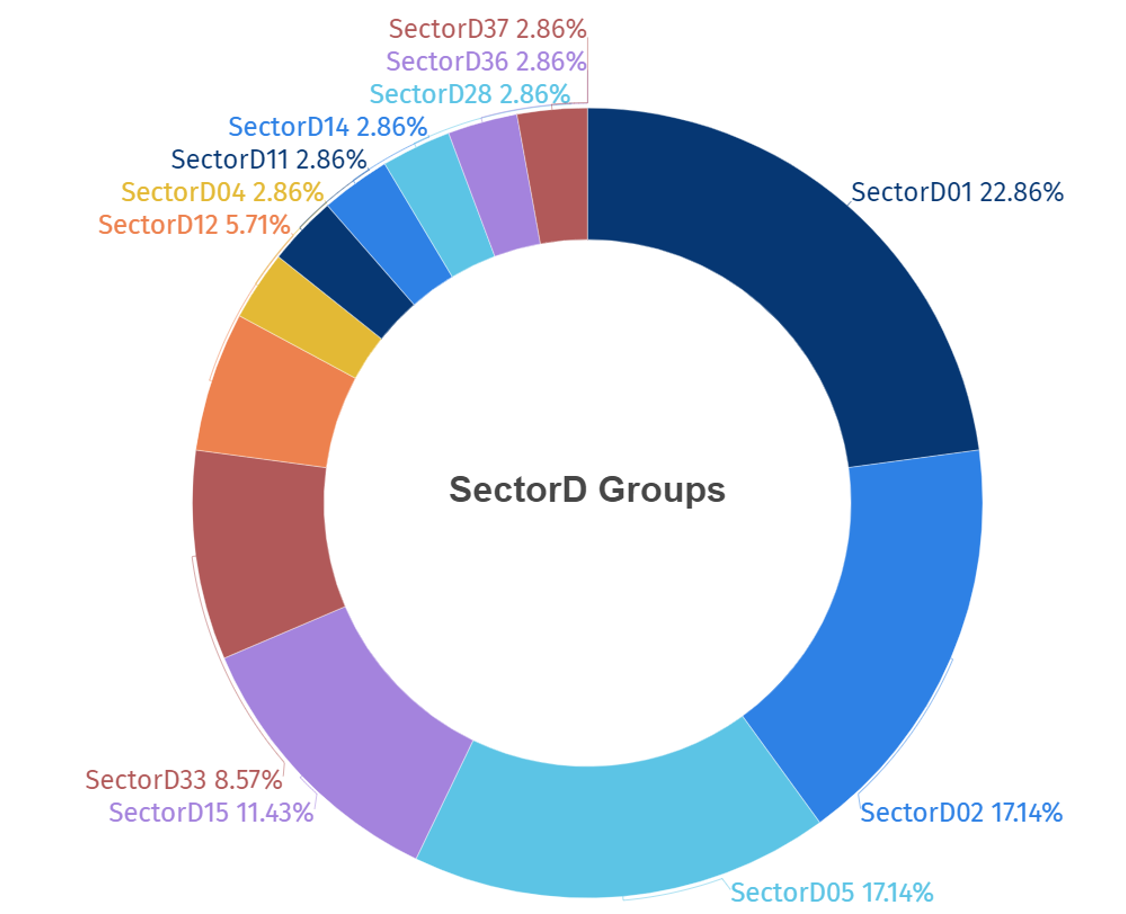

2023年、合計12個SectorDグループによるハッキング活動が確認された。このグループはハッキンググループを支援する国家と政治的に競争関係にある国家をターゲットにしてハッキング活動を行っており、最近のSectorDハッキンググループのハッキング活動の目的は、ハッキンググループを支援する国家に反対する人物または国家の政治、外交活動など政府活動に関した機密情報を収集することを目的としていると分析されている。

2023年の1年間にわたって発生したSectorDグループの活動量を分析した結果、合計12件のサブグループが確認され、最も多く活動を行っていたハッキンググループは SectorD01グループであった。

[図 1: 2023年に確認されたSectorDグループのサブハッキンググループの活動量]

SectorDグループによってターゲットとなった主要な業界を見ると、政府機関や国防、交通関連の分野に努めている関係者やシステムが最も多く狙われていたことがわかった。

[図 2: 2023年にターゲットとなった業界の統計]

次は2023年SectorDグループのターゲットであった国家の情報を地図に表示したものであり、赤色が濃いほど攻撃の回数が多かったことを示している。

これにより、SectorDグループはウクライナやアメリカをターゲットとして 多数のハッキング活動を行ったことが確認できる。

[図 3: 2023年にSectorDグループのターゲットとなった国家]

SectorDグループが活用した最初の侵入経路

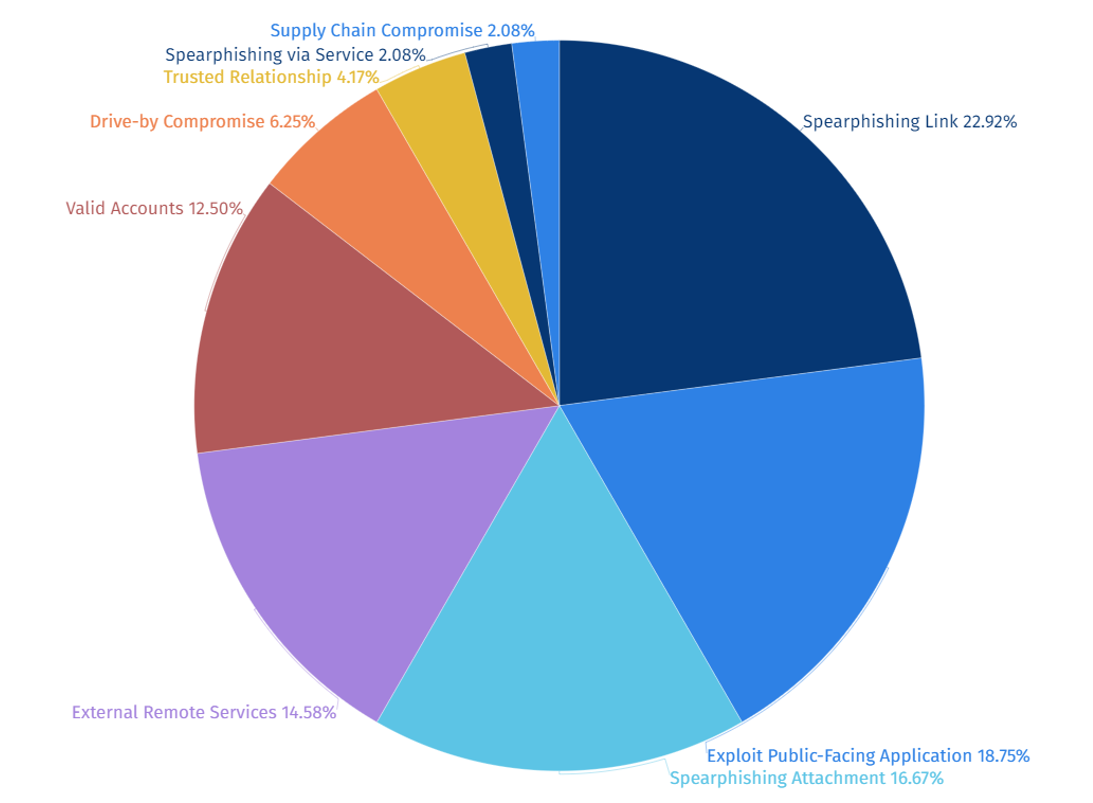

2023年に確認されたSectordグループの最初の侵入経路(Initial Access)の中で、スピアフィッシングを通じて悪性のリンク(Spear Phishing Link)を配布する方法が最も多く活用されたことが確認されている。

スピアフィッシング攻撃は、特定の個人や組織をターゲットとして行われる社会工学的(Social Engineering)

攻撃にであり、悪性のリンクを通じてターゲットへ資格証明(Credential)の入力を要求する一方、ターゲットが自らルウェアを実行するよう誘導することができる。

このグループはターゲットとの信頼性がある関係者として偽装してターゲットが悪性のリンクまたは添付ファイルを実行するよう誘導し、最初の侵入成功するる可能性が高いため、 最も多くスピアフィッシングを 活用したことが確認されている。

[図 4: SectorDグループが活用した最初の侵入経路(Initial Access)の統計]

SectorDグループが活用した脆弱性

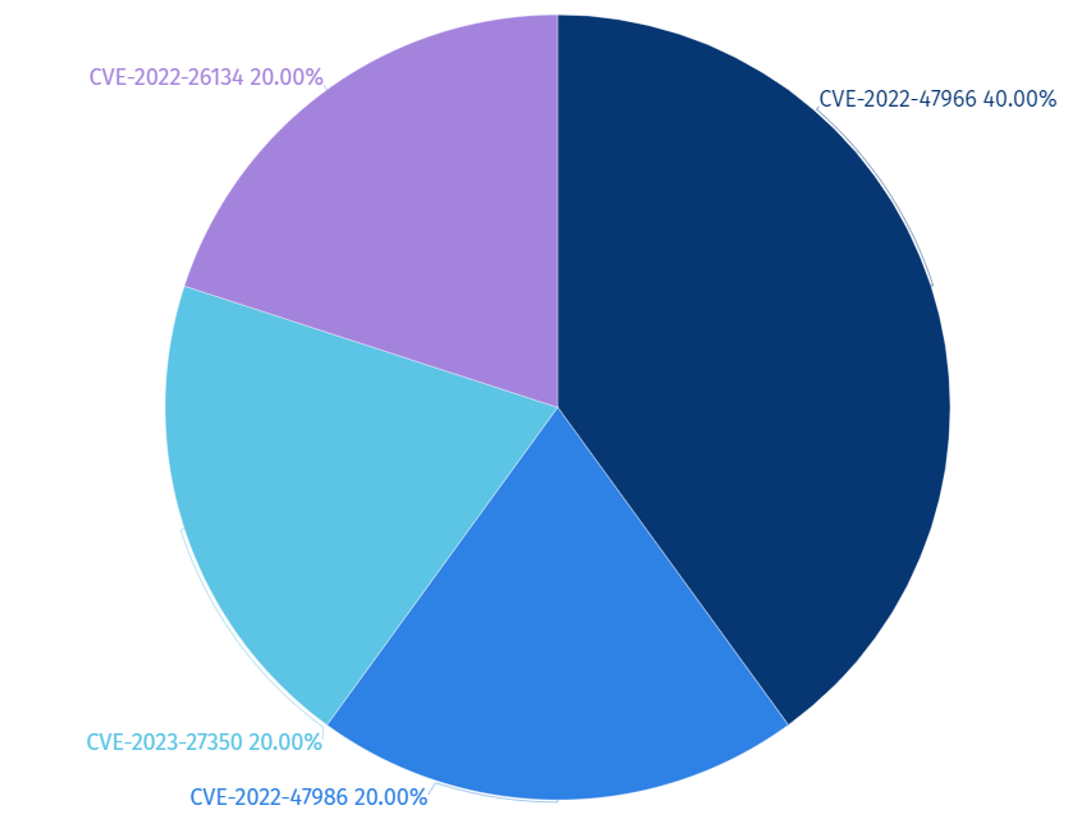

2023年に確認されたSectorDグループが活用した脆弱性の中、 最も多く確認された脆弱性はCVE-2022-47966 (Zoho ManageEngineリモートコード実行脆弱性(RCE, Remote Code Execution Vulnerability))脆弱性である。

このグループは目的を達成するためにターゲットのシステムにマルウェアやソフトウェアをインストールし、このステップからリモートコード実行の脆弱性(RCE、Remote Code Execution)が最も多く悪用されたことが確認された。

[図 5: 2023年 SectorDグループが活用した脆弱性の統計]

|

脆弱性コード |

脆弱性分類 |

脆弱性対象 |

|

CVE-2022-47966 |

Remote Code Execution Vulnerability |

Zoho ManageEngine |

|

CVE-2022-47986 |

Code Execution Vulnerability | IBM Aspera Faspex |

|

CVE-2023-27350 |

Improper Access Control Vulnerability |

PaperCut MF/NG |

| CVE-2022-26134 | Remote Code Execution Vulnerability |

Atlassian Confluence Server and Data Center |

[表1:2023年SectorDグループが活用した脆弱性]

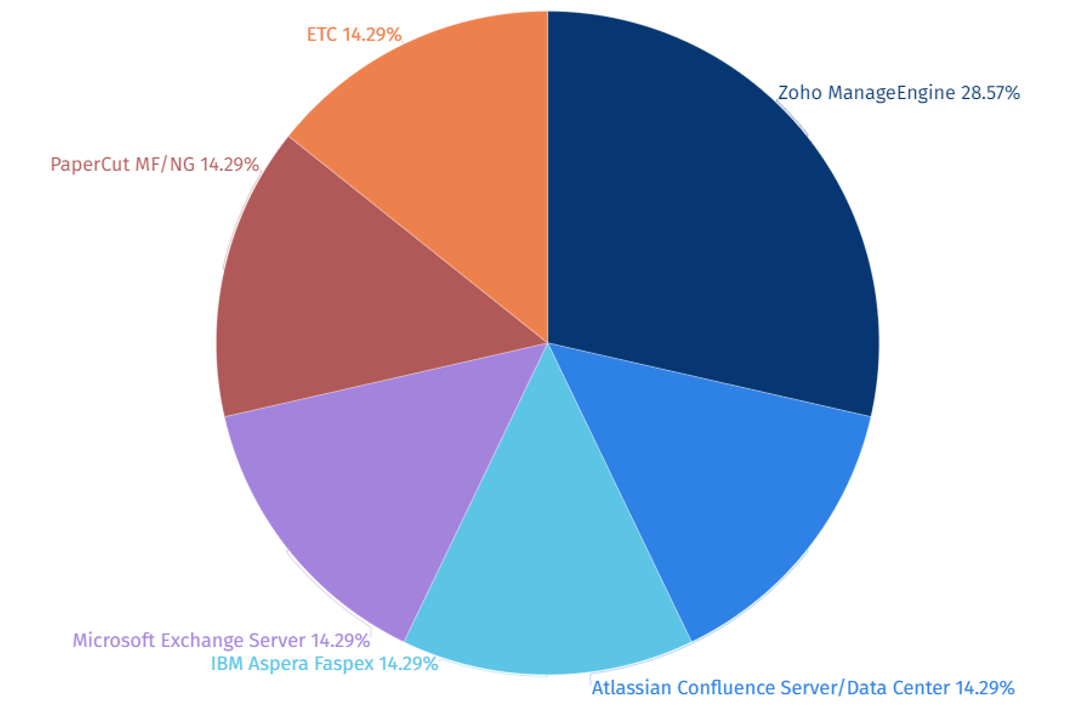

SectorDグループのターゲットとなったシステム

脆弱性があるソフトウェアは、サーバー(Server)とクライアント(Client)に分類することができ、ハッキンググループはネットワークの中心に位置し、内部ネットワークへの追加分の攻撃を容易く実行することができるサーバーシステムと関係ある脆弱性を通じてハッキング活動を行った。

2023年に確認されたSectorDグループのターゲットシステムのップ5のうち、 最も多く攻撃を行ったシステムはビジネス管理ソフトウェア製品である「Zoho ManageEngine」システムであり、このグループは組織内部のシステムに侵入するための足場を固める一方、高価の情報を奪取するための目的でサーバータイプのシステムをターゲットとしたものであると判断されている。

[図 6: 2023年にSectorDグループによってターゲットとなったシステムトップ5]

SectorDグループが活用したオープンソース及びフリーウェアツール

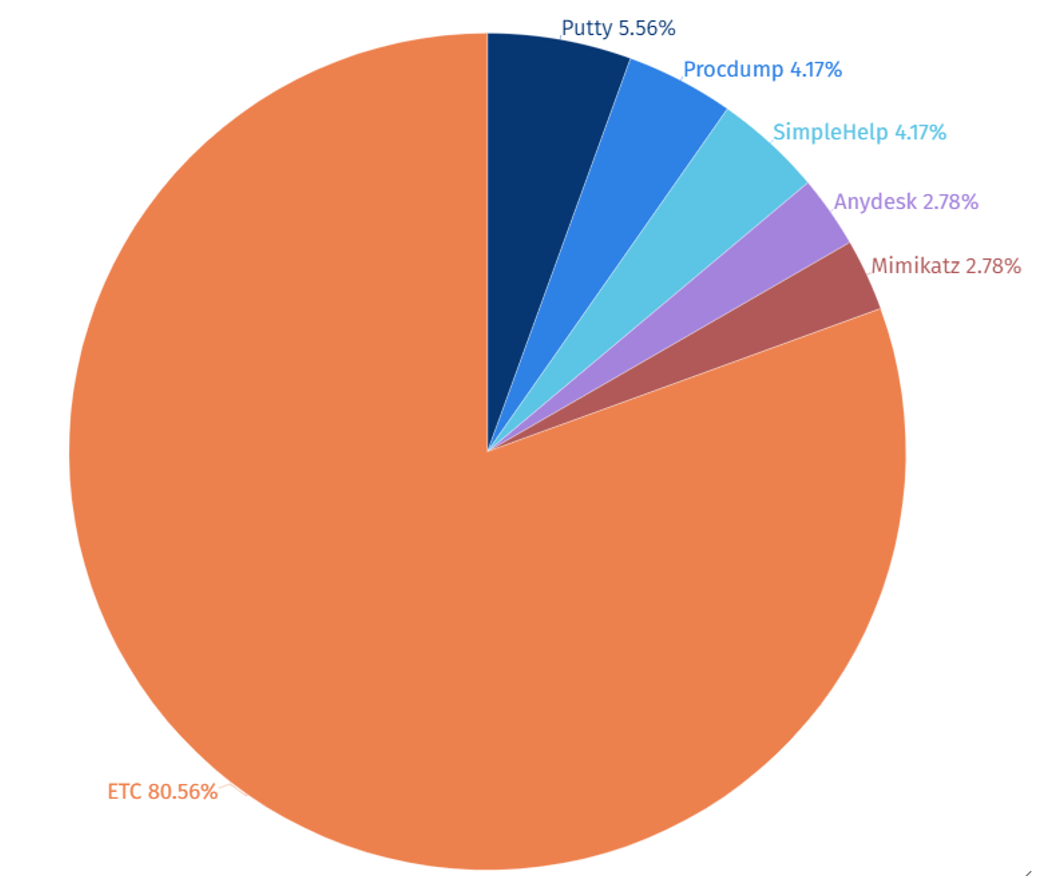

2023年に確認されたSectorDグループが活用したオープンソース及びフリーウェアツールップ5の中で、最も多く使用されたツールはリモートアクセスプログラムである「Putty」である。このグループは「Putty」のようなリモートアクセスプログラムを通じて、リモートで被害システムをコントロールしたことが確認された。

[図 7: 2023年に SectorDグループが使用したオープンソース及びフリーソフトウェアツールトップ5]

|

ツール名 |

ツール機能 |

|

Putty |

リモートコントロールプログラム |

|

Procdump |

プロセスダンプツール |

|

SimpleHelp |

リモートコントロールプログラム |

|

Anydesk |

リモートコントロールプログラム |

|

Mimikatz |

Windows認証情報収集ツール |

[表 2: 2023年に SectorDグループが使用したオープンソース及びフリーソフトウェアツールトップ5]

The full report detailing each event together with IoCs (Indicators of Compromise) and recommendations is available to existing NSHC ThreatRecon customers. For more information, please contact service@nshc.net.