2023 Activities Summary of SectorJ groups (JPN)

SectorJグループの活動

サイバー犯罪ハッキンググループであるSectorJグループは、他の政府支援によって活動を行っているハッキンググループとは異なり、現実世界で金銭的な利益を確保できる価値が高いオンライン情報を奪取したり、直接的に特定の企業や組織をハッキングした後、内部ネットワークにランサムウェアを配布したり、重要な機密情報を奪取した後、それを口実に金銭を要求する脅迫行為などを行った。

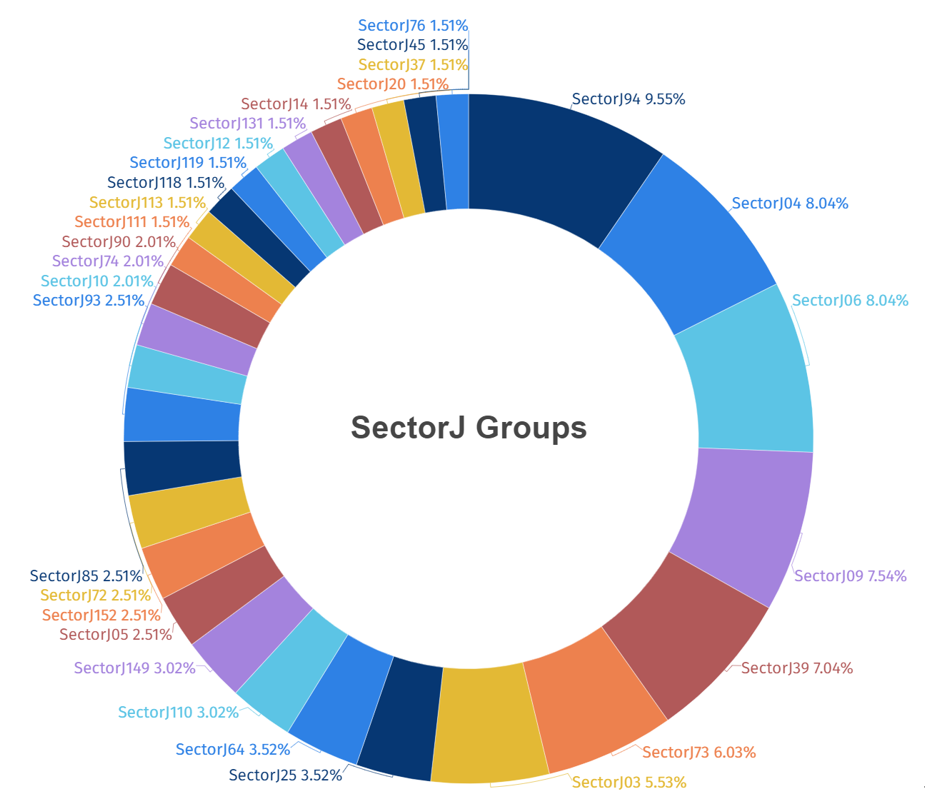

2023年の1年間にわたって発生したSectorJグループの活動量を分析した結果、合計78件のサブグループが確認され、最も多く活動を行っていたグループはSectorJ94グループであった。

[図1:2023年に確認されたSectorJのサブグループの活動量ップ30]

SectorJグループのターゲットになった主要な業界を調べてみると、最も多くの攻撃が行われた業界は政府機関や金融業界であった。

[図 2: 2023年にターゲットとなった業界の統計]

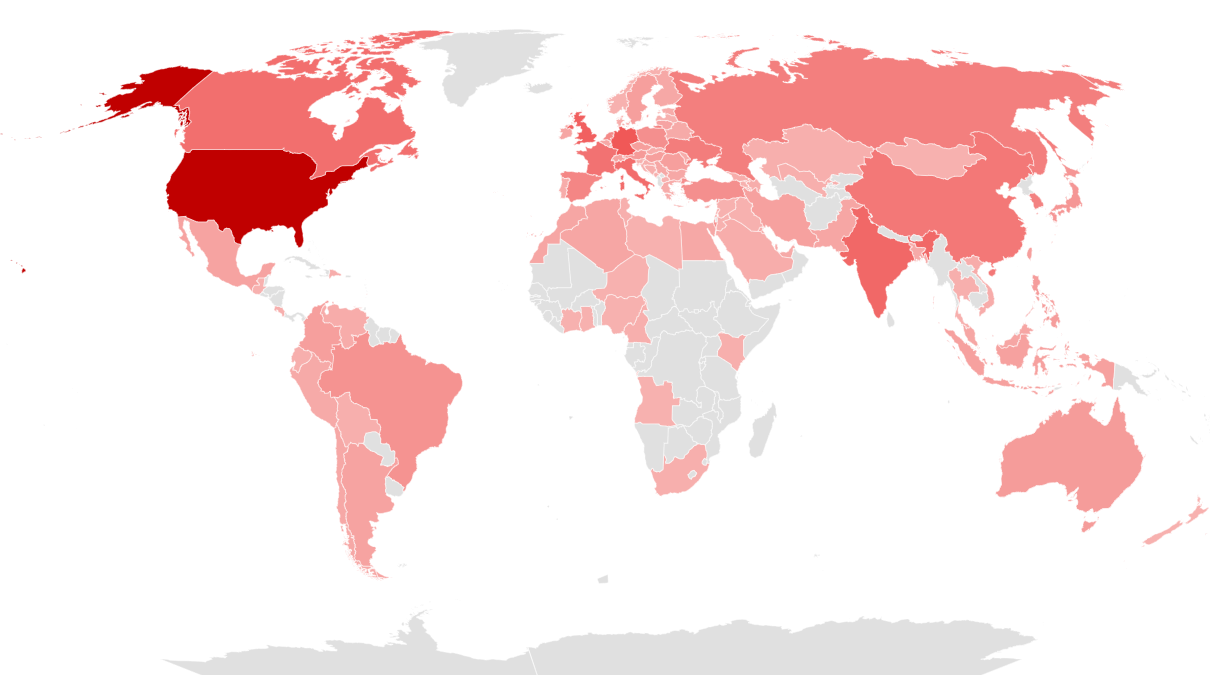

次は2023年SectorJグループのターゲットであった国家の情報を地図に表示したものであり、赤色が濃いほど攻撃の回数が多かったことを示している。

これにより、SectorJグループはアメリカをターゲットにして最も多くのハッキング活動を行ったことを確認することが

[図 3: 2023年にSectorJグループのターゲットとなった国家]

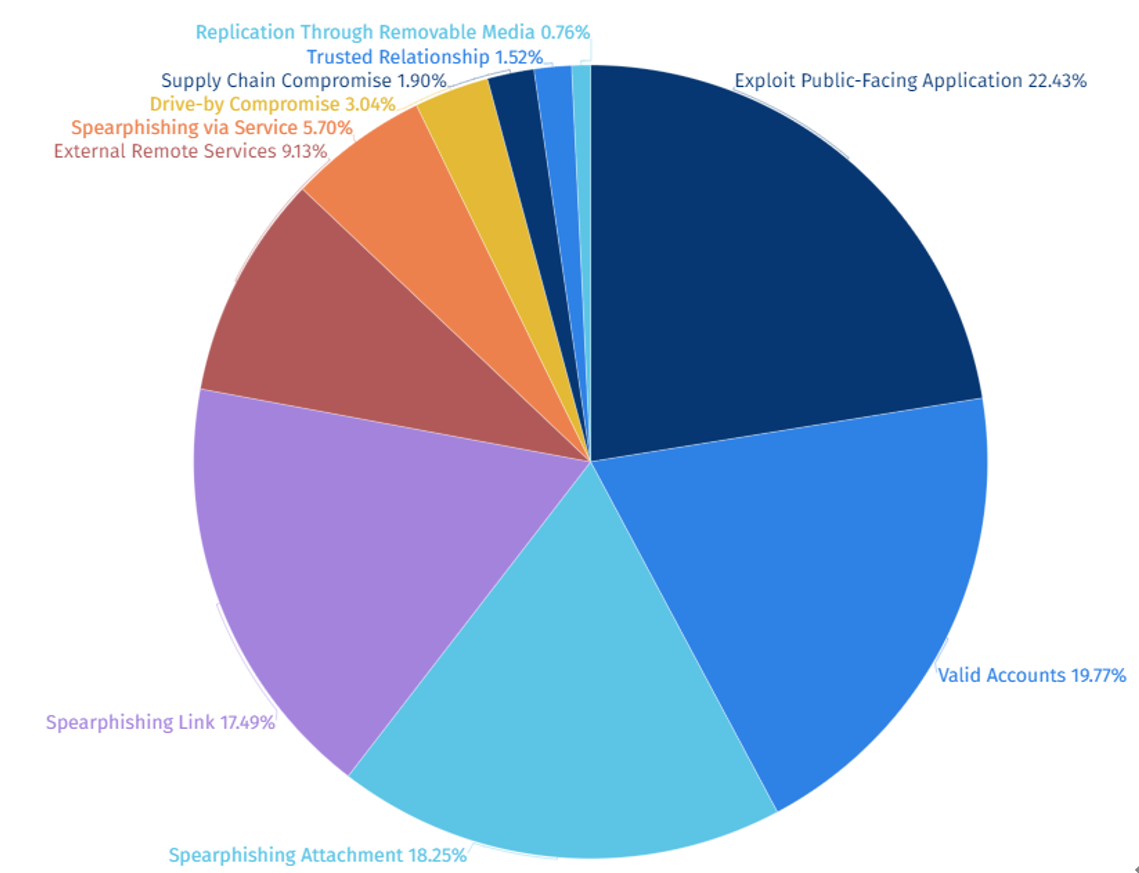

SectorJグループが活用した最初の侵入経路

2023年に確認されたSectorJグループの最初の侵入経路(Initial Access)の中で、外部公開システムに対する脆弱性の悪用(Exploit Public-Facing Application)が最も多く活用されたことが確認された。

SectorJと同じサイバー犯罪ハッキンググループは、特定の個人や特定の組織に限らず、特定の脆弱性に影響を受けるシステムをターゲットとして幅広いなサイバー攻撃活動を行うために、最初の侵入経路として外部公開システムに対する脆弱性の悪用攻撃を行ったことが確認されている。

[図 4: SectorJグループが活用した最初の侵入経路(Initial Access)の統計]

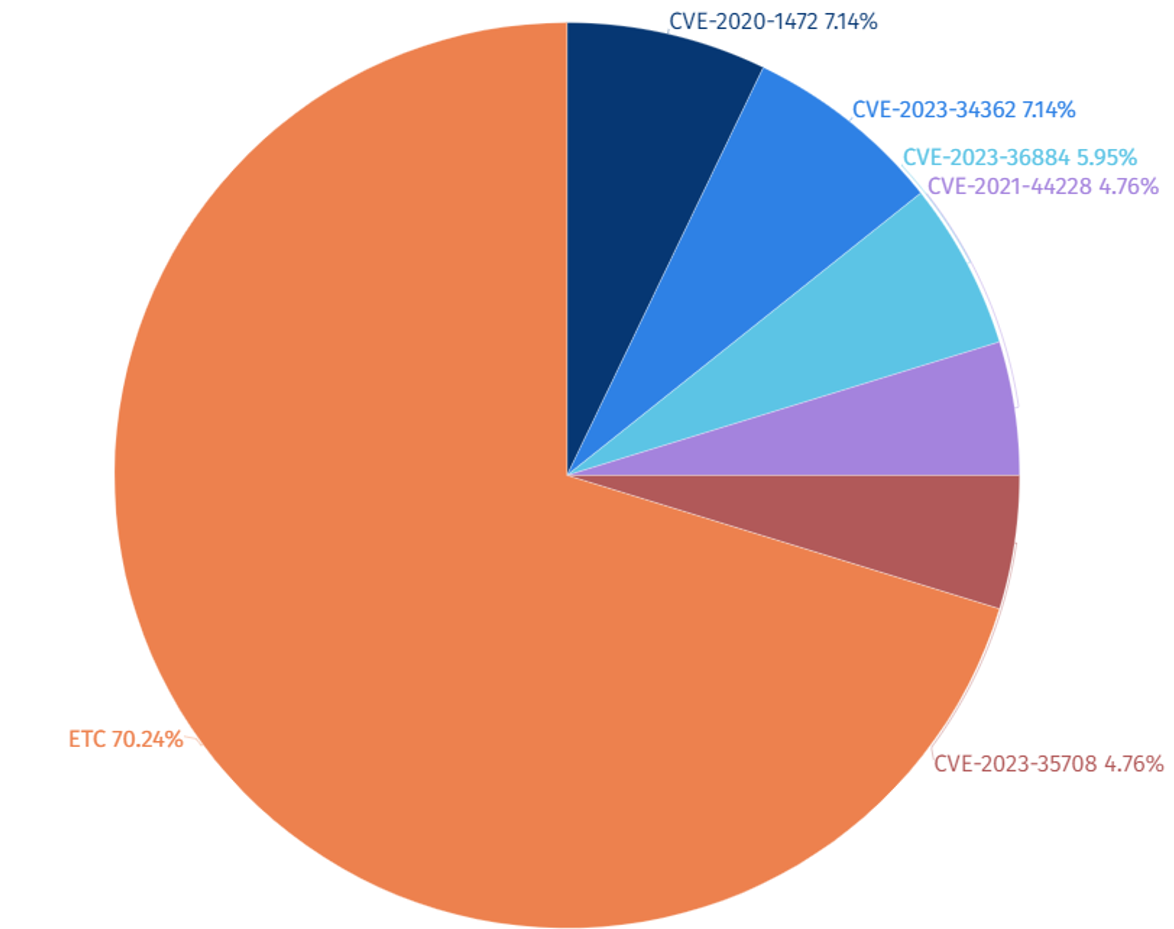

SectorJグループが活用した脆弱性

2023年に確認されたSectorJグループが活用した脆弱性ップ5の中で、 最も多く活用された脆弱性はCVE-2020-1472(Microsoft Netlogon権限昇格脆弱性)とCVE-2023-34362(MOVEit Transfer SQLインジェクション脆弱性)である。

SectorJグループは権限昇格の脆弱性を通じて持続性の確保及び検知の回避、機密情報へのアクセスに対する権限取得のみならず、 ラテラルムーブメント (Lateral Movement)ができる特性があるため、被害の規模をさらに拡大できるのでこの脆弱性を活用したことであると確認されている。

また、このグループは外部からアクセス可能なウェブアプリケーション攻撃を通じて、機密情報を奪取したり、ターゲットの内部ネットワークにアクセス権限を取得してランサムウェアの配布、仮装資産の採掘などの攻撃を行うことができ、SQLインジェクションの脆弱性もさらに多く利用されていることが確認されている。

[図 5: 2023年 SectorJグループが活用した脆弱性トップ5]

| 脆弱性コード | 脆弱性分類 |

脆弱性対象 |

|

CVE-2020-1472 |

Privilege Escalation Vulnerability |

Microsoft Netlogon |

|

CVE-2023-34362 |

SQL Injection Vulnerability |

MOVEit Transfer |

|

CVE-2023-36884 |

Remote Code Execution Vulnerability |

Microsoft Windows Search |

|

CVE-2021-44228 |

Remote Code Execution Vulnerability |

Apache Log4j2 |

|

CVE-2023-35708 |

Privilege Escalation Vulnerability |

MOVEit Transfer |

[表1:2023年 SectorJグループが活用した脆弱性トップ5]

SectorJグループのターゲットとなったシステム

脆弱性があるソフトウェアは、サーバー(Server)とクライアント(Client)に分類することができ、ハッキンググループはネットワークの中心に位置し、内部ネットワークへの追加分の攻撃を容易く実行することができるサーバーシステムと関係ある脆弱性を通じてハッキング活動を行った。

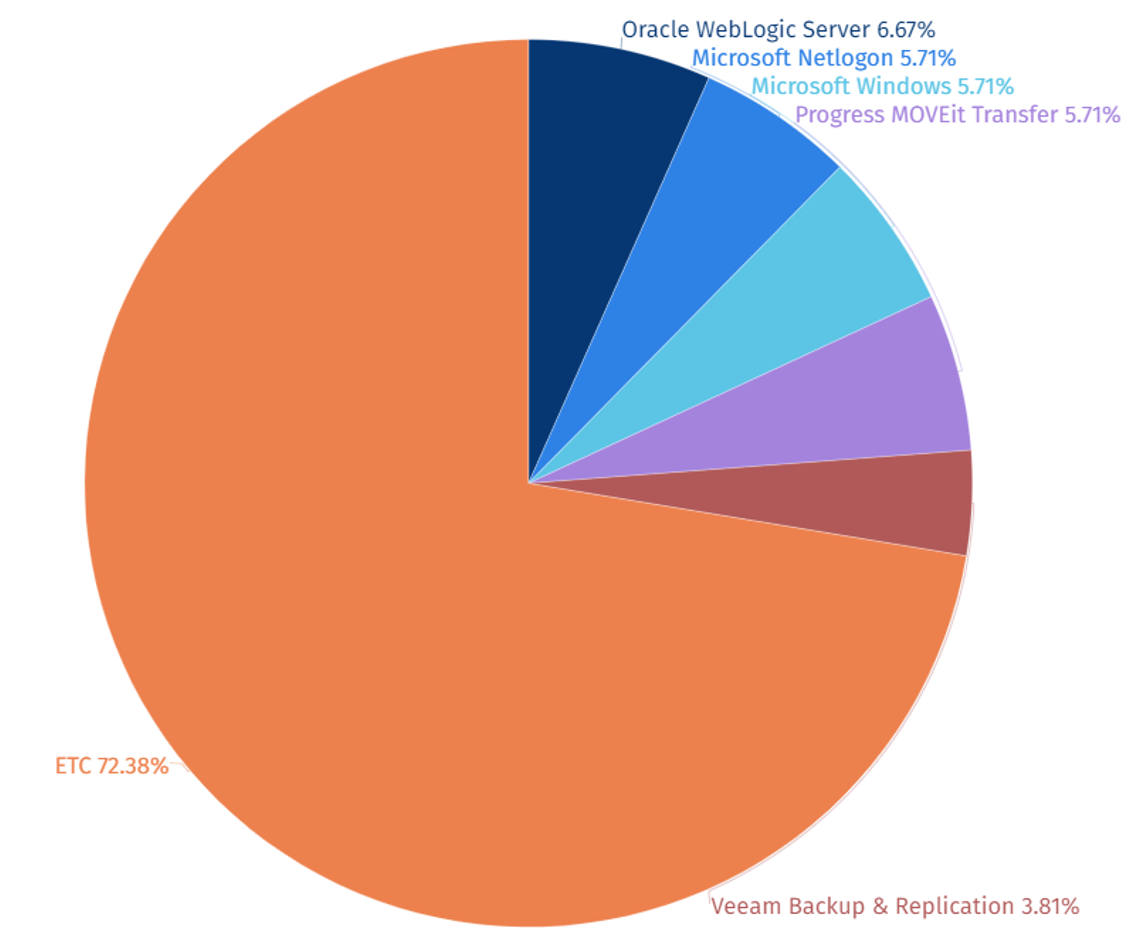

2023年に確認されたSectorJグループのターゲットシステムのップ5のうち、 最も多く攻撃を行ったシステムはウェブアプリケーションサーバーである「Oracle WebLogic Server」システムであり、このグループは組織内部のシステムに侵入するための足場を固める一方、高価の情報を奪取するための目的でサーバータイプのシステムをターゲットとしたものであると判断されている。

[図 6: 2023年にSectorJグループによってターゲットとなったシステムトップ5]

SectorJグループが活用したオープンソース及びフリーウェアツール

2023年に確認されたSectorJグループが活用したオープンソース及びフリーウェアツールップ5の中で、最も多く使用されたツールは侵入テストツールとして知られる「コバルトストライク(Cobalt Strike)」である。 コバルトストライク(Cobalt Strike)は、権限の昇格、情報の奪取、C2通信など、様々な機能が実行できるため、ターゲットを効率的にコントロールできることで、SectorJグループによって最も多く使用されたことが確認された。

[図 7: 2023年に SectorJグループが使用したオープンソース及びフリーソフトウェアツールトップ5]

|

ツール名 |

ツール機能 |

|

Cobalt Strike |

侵入テストツール |

|

PsExec |

リモート実行プログラム |

|

AnyDesk |

リモートコントロールツール |

|

Mimikatz |

Windows認証情報収集ツール |

|

Telegram |

メッセンジャープログラム |

[表 2: 2023年に SectorJグループが使用したオープンソース及びフリーソフトウェアツールトップ5]

The full report detailing each event together with IoCs (Indicators of Compromise) and recommendations is available to existing NSHC ThreatRecon customers. For more information, please contact service@nshc.net.