Monthly Threat Actor Group Intelligence Report, June 2024 (KOR)

2024년 5월 21일에서 2024년 6월 20일까지 NSHC 위협분석 연구소(Threat Research Lab)에서 수집한 데이터와 정보를 바탕으로 분석한 해킹 그룹(Threat Actor Group)들의 활동을 요약 정리한 내용이다.

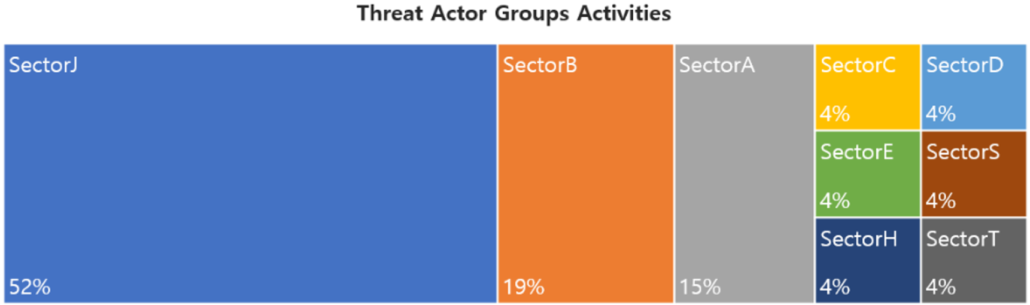

이번 6월에는 총 27개의 해킹 그룹들의 활동이 확인되었으며, SectorJ 그룹이 52%로 가장 많았으며, SectorB와 SectorA 그룹의 활동이 그 뒤를 이었다.

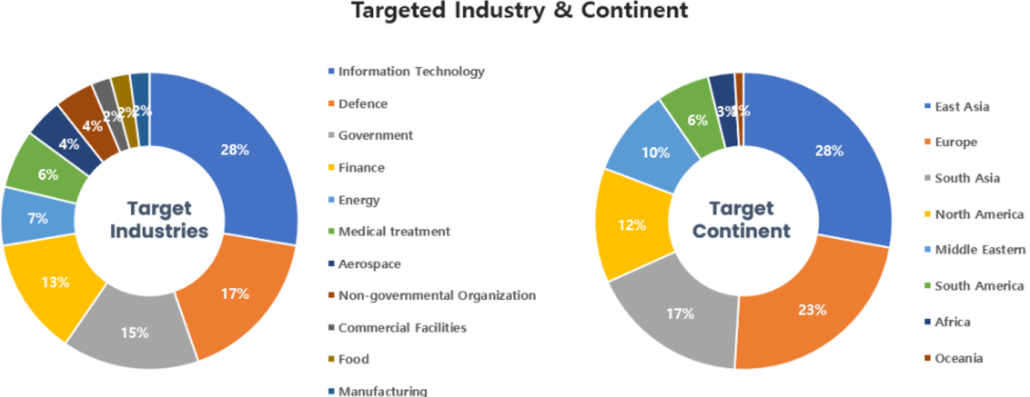

이번 6월에 발견된 해킹 그룹들의 해킹 활동은 정보 기술(Information Technology, IT) 분야 및 방위 산업(Defense)에 종사하는 관계자 또는 시스템들을 대상으로 가장 많은 공격을 수행했으며, 지역별로는 동아시아(East Asia)와 유럽(Europe)에 위치한 국가들을 대상으로 한 해킹 활동이 가장 많은 것으로 확인된다.

1. SectorA 그룹 활동 특징

2024년 6월에는 총 4개 해킹 그룹의 활동이 발견되었으며, 이들은 SectorA01, SectorA02, SectorA05, SectorA07 그룹이다.

SectorA01 그룹의 활동은 호주, 아르헨티나, 튀르키예, 이스라엘, 필리핀, 프랑스, 아랍에미리트, 캐나다, 온두라스, 우크라이나, 이집트, 중국, 미국, 파키스탄, 루마니아, 네팔, 스웨덴, 키프로스, 조지아, 브라질, 러시아, 이탈리아에서 발견되었다. 해당 그룹은 채용 담당자로 위장하여 채용 테스트 및 소스코드 리뷰 테스트 등의 파일명으로 위장한 압축 파일을 사용했으며, 압축 파일 내부의 악의적인 목적의 스크립트 실행을 유도했다.

SectorA02 그룹의 활동은 한국에서 발견되었다. 해당 그룹은 신청자격 요건 확인서로 위장한 한글(HWP) 형식의 악성코드를 사용했으며, 공격 대상이 문서 편집을 위해 문서 내용 부분을 더블 클릭할 경우 내부에 포함된 객체 연결 삽입(Object Linking and Embedding, OLE)이 동작하여, 공격자 서버로 연결을 시도한다.

SectorA05 그룹의 활동은 한국, 미국, 독일, 중국에서 발견되었다. 해당 그룹은 군(Military) 관계자들에게 사회공학적 접근을 시도했으며, 공격 대상의 대학 선후배 사이로 위장하는 등 직접적인 대화를 통해 신뢰를 얻은 후 메신저나 이메일을 통해 설문조사로 위장한 압축 파일 다운로드 링크를 전달했다. 최종적으로 실행되는 악성코드는 윈도우 PE(Portable Executable) 형식의 악성코드이며, 공격자의 명령에 따라 다양한 악의적인 기능을 수행한다.

SectorA07 그룹의 활동은 에스토니아, 미국, 한국, 독일에서 발견되었다. 해당 그룹은 장학금 신청서로 위장한 윈도우 바로가기(LNK) 파일 형식의 악성코드를 사용했으며, 공격 대상이 악성코드를 실행할 경우 오토잇(AutoIt)으로 제작된 추가 악성코드를 다운로드 및 실행하여 악의적인 행위를 진행했다.

현재까지 계속 지속되는 SectorA 해킹 그룹들은 한국과 관련된 정치, 외교 활동 등 정부 활동과 관련된 고급 정보를 수집하기 위한 목적을 가지며 전 세계를 대상으로 한 금전적인 재화의 확보를 위한 해킹 활동을 병행하고 있다. 이들의 해킹 목적은 장기간에 걸쳐 지속되고 있으며, 이러한 전략적 해킹 목적으로 당분간 변화 없이 지속적으로 진행될 것으로 판단된다.

2. SectorB 그룹 활동 특징

2024년 6월에는 총 5개 해킹 그룹의 활동이 발견되었으며, 이들은 SectorB04, SectorB22, SectorB38, SectorB72, SectorB99 그룹이다.

SectorB04 그룹의 활동은 몽골, 일본에서 발견되었다. 해당 그룹은 지오시티 일본(GeoCities Japan) 사이트에 호스팅(Hosting)된 악성코드가 포함된 스피어 피싱 이메일(Spear Phishing Email)을 통해 공격 활동을 하였으며, 공격 대상 시스템에서 침투 테스트를 위한 파워쉘 모듈(PowerShell Module)인 파워스플로잇(PowerSploit)을 실행하여 포이즌 아이비(Poison Ivy)로 알려진 원격 제어 악성코드를 메모리에 로드 한 다음 C2서버로부터 전달받은 명령에 따라 다양한 악성 행위를 수행하였다.

SectorB22 그룹의 활동은 한국, 베트남에서 발견되었다. 해당 그룹은 세금 준수 가이드 문서로 위장한 윈도우 바로가기(LNK) 파일을 포함한 압축 파일(RAR)을 첨부한 스피어 피싱 이메일 통해 공격 활동을 하였으며, 공격 대상 시스템에서 DLL 사이드로딩(DLL Sideloading) 방식으로 실행된 악성 DLL 파일을 통해 C2 서버로부터 인코딩(Encoding)된 데이터 파일을 다운로드 받아 디코딩(Decoding)하여 쉘 코드(Shellcode)를 메모리에서 실행하여 공격 대상 시스템의 맥(MAC) 주소 정보를 암호화하여 C2 서버로 전송하였다.

SectorB38 그룹의 활동은 말레이시아, 필리핀, 싱가포르, 미국, 대만에서 발견되었다. 해당 그룹은 이전에 침해한 정부 인프라(Infrastructure)를 이용해 다른 정부 기관을 대상으로 마이크로소프트 오피스(Microsoft Office)에 포함된 수식 편집기(Equation Editor) 취약점을 악용한 RTF 문서를 배포하여 공격 활동을 하였으며, 공격 대상 시스템에 침투 테스트(Penetration Testing) 도구인 코발트 스트라이크(Cobalt Strike)를 다운로드 받아 실행하도록 하여 C2서버로부터 전달받은 명령에 따라 다양한 악성 행위를 수행하였다.

SectorB72 그룹의 활동은 대만, 독일, 나이지리아, 아랍에미리트, 홍콩에서 발견되었다. 해당 그룹은 정부 기관을 대상으로 다양한 공격 도구를 사용하여 공격 활동을 하였으며, 마이크로소프트 익스체인지 서버(Microsoft Exchange Server)의 취약점을 악용하여 초기 액세스를 하였다. 또한 해당 그룹은 공격 대상의 메일 서버에서 정부, 외교 및 군사 관련 키워드를 활용하여 민감한 정보를 검색하여 수집하였다.

SectorB99 그룹의 활동은 필리핀, 일본에서 발견되었다. 해당 그룹은 정부 및 군(Military) 조직을 대상으로 고스트 RAT(Gh0st RAT) 알려진 원격 제어 악성코드의 다양한 변종을 배포하여 공격 활동을 하였으며, 공격 대상 시스템에서 데이터를 수집하기 위해 키로깅(Keylogging), 브라우저 데이터 스틸러(Browser Data Stealer), 윈도우 휴대용 장치(Windows Portable Devices, WPD) 및 USB(Universal Serial Bus) 모니터를 하여 C2 서버로 전송하였다.

현재까지 지속되는 SectorB 해킹 그룹들의 해킹 활동 목적은 전 세계를 대상으로 각국 정부 기관의 정치, 외교 활동 등 정부 활동 관련 고급 정보를 수집하기 위한 것으로 분석된다.

3. SectorC 그룹 활동 특징

2024년 6월에는 총 1개 해킹 그룹의 활동이 발견되었으며, 이들은 SectorC08 그룹이다.

SectorC08 그룹의 활동은 러시아, 아르메니아에서 발견되었다. 해당 그룹은 군(Military) 관련 문서로 위장한 윈도우 PE(Portable Executable) 형식의 악성코드를 사용했으며, 최종적으로 원격 제어 도구인 울트라 VNC(UltraVNC)를 사용하여 정보탈취를 시도했다.

현재까지 지속되는 SectorC 해킹 그룹들의 해킹 활동은 이들을 지원하는 정부와 인접한 국가를 포함한 전 세계를 대상으로 각 국가들의 정부 기관의 정치, 외교 활동 등 정부 활동 관련 고급 정보를 수집하기 위한 목적으로 분석된다.

4. SectorD 그룹 활동 특징

2024년 6월에는 총 1개 해킹 그룹의 활동이 발견되었으며, 이들은 SectorD02 그룹이다.

SectorD02 그룹의 활동은 사우디아라비아, 케냐, 이스라엘, 아제르바이잔, 요르단, 터키에서 발견되었다. 해당 그룹은 문서 내부에 피싱(Phishing) 링크가 존재하는 웹 세미나 초대 내용의 미끼 PDF 문서를 사용했으며, 최종적으로 정보 수집 및 원격 제어 기능을 수행하는 악성코드를 사용했다.

SectorD 해킹 그룹들은 주로 정치적인 경쟁 관계에 있는 국가들을 대상으로 해킹 활동을 수행한다. 최근 SectorD 해킹 그룹들은 이들을 지원하는 정부와 반대되는 활동을 수행하는 인물 또는 국가들의 정치, 외교 활동과 같은 고급 정보를 수집하기 위한 목적을 갖는 것으로 분석된다.

5. SectorE 그룹 활동 특징

2024년 6월에는 총 1개 해킹 그룹의 활동이 발견되었으며, 이들은 SectorE05 그룹이다.

SectorE05 그룹의 활동은 파키스탄, 홍콩에서 발견되었다. 해당 그룹은 이사회 회의로 위장한 마이크로소프트 퍼블리셔(Microsoft Publisher, PUB) 파일을 배포하여 공격 활동을 하였으며, 공격 대상 시스템에서 마이크로소프트 퍼블리셔 파일을 통해 컴퓨터명, 사용자명을 수집하여 C2 서버로 전송한 다음 추가 악성코드를 다운로드 받아 실행하도록 하여 추후 공격을 위한 발판을 마련하였다.

현재까지 지속되는 SectorE 해킹 그룹들의 해킹 활동 목적은 이들을 지원하는 정부와 관련된 정치, 외교 및 군사 활동과 같은 고급 정보 수집을 주된 목적으로 해킹 활동을 수행하는 것으로 분석된다. 그러나 최근에는 중국을 포함한 극동 아시아와 다른 지역으로 확대되고 있는 점으로 미루어, 정치, 외교 및 기술 관련 고급 정보들을 획득하기 위한 활동의 비중도 커지고 있는 것으로 분석된다.

6. SectorH 그룹 활동 특징

2024년 6월에는 총 1개 해킹 그룹의 활동이 발견되었으며, 이들은 SectorH03 그룹이다.

SectorH03 그룹의 활동은 인도, 파키스탄, 일본, 브루나이, 리투아니아, 사우디아라비아, 방글라데시, 미국, 태국, 싱가포르, 캐나다에서 발견되었다. 해당 그룹은 대학 과정으로 위장한 마이크로소프트 엑셀(Microsoft Excel) 문서를 배포하여 공격 활동을 하였으며, 공격 대상 시스템에 크림슨RAT(Crimson RAT)로 알려진 원격 제어 악성코드를 통해서 C2 서버로부터 전달받은 명령에 따라 다양한 악성 행위를 수행하였다. 또한 해당 그룹은 동일한 방식으로 동작하는 디자인 문서 및 청구 요약 문서로 위장한 마이크로소프트 엑셀 문서를 배포하였다. 이외에도 해당 그룹은 급여 및 수당 관련 문서로 위장한 윈도우 바로가기(LNK) 파일을 배포하여 공격 활동을 하였으며, 공격 대상 시스템에 크림슨RAT(Crimson RAT)로 알려진 원격 제어 악성코드를 통해서 C2 서버로부터 전달받은 명령에 따라 다양한 악성 행위를 수행하였다.

SectorH 해킹 그룹은 사이버 범죄 목적의 해킹과 정부 지원 목적의 해킹 활동을 병행한다. 특히, 이들을 지원하는 정부와 인접한 국가와의 외교적 마찰이 계속되고 있어 목적에 따라 인접 국가 정부 기관의 군사 및 정치 관련 고급 정보 탈취를 위한 활동을 향후에 지속적으로 수행할 것으로 분석된다.

7. SectorS 그룹 활동 특징

2024년 6월에는 총 1개 해킹 그룹의 활동이 발견되었으며, 이들은 SectorS01 그룹이다.

SectorS01 그룹의 활동은 콜롬비아에서 발견되었다. 해당 그룹은 정부 기관을 대상으로 IObit 안티멀웨어(Anti-malware) 솔루션이 포함된 압축파일(ZIP)을 포함한 스피어 피싱 이메일(Spear Phishing Email)을 배포하여 공격 활동을 하였으며, 공격 대상 시스템에서 에이싱크렛(AsyncRAT)으로 알려진 원격 제어 기능의 악성코드를 통해서 C2 서버로부터 전달받은 명령에 따라 다양한 악성 행위를 수행하였다.

현재까지 지속되는 SectorS 해킹 그룹들의 해킹 활동은 이들을 지원하는 정부와 인접한 국가들에서 정치, 외교 및 군사 활동 등 정부 활동 관련 고급 정보를 수집하기 위한 목적으로 해킹 활동을 수행하는 것으로 분석된다.

8. SectorT 그룹 활동 특징

2024년 6월에는 총 1개 해킹 그룹의 활동이 발견되었으며, 이들은 SectorT01 그룹이다.

SectorT01 그룹의 활동은 독일에서 발견되었다. 해당 그룹은 국방부에서 발행한 군사 물자 요청서로 위장한 마이크로소프트 엑셀(Microsoft Excel) 파일 형식의 악성코드를 사용하여 공격 대상이 스스로 악성코드를 실행하도록 유도했다.

현재까지 지속되는 SectorT 해킹 그룹들의 해킹 활동은 이들을 지원하는 정부와 인접한 국가들에서 정치, 외교 및 군사 활동 등 정부 활동 관련 고급 정보를 수집하기 위한 목적으로 해킹 활동을 수행하는 것으로 분석된다.

9. Cyber Crime 그룹 활동 특징

온라인 가상 공간에서 활동하는 사이버 범죄 그룹은 이번 6 월에는 총 12개 해킹 그룹의 활동이 발견되었으며, 이들은 SectorJ09, SectorJ25, SectorJ57, SectorJ93, SectorJ94, SectorJ110, SectorJ177, SectorJ178, SectorJ179, SectorJ180, SectorJ181, SectorJ185 그룹이다.

이들은 다른 정부 지원 해킹 그룹들과 다르게 현실 세계에서 금전적인 이윤을 확보할 수 있는 재화적 가치가 있는 온라인 정보들을 탈취하거나, 직접적으로 특정 기업 및 조직들을 해킹 한 후 내부 네트워크에 랜섬웨어(Ransomware)를 유포하거나, 중요 산업 기밀을 탈취한 후 이를 빌미로 금전적 대가를 요구하는 협박 활동 등을 수행한다.

SectorJ09 그룹은 콘텐츠 관리 시스템(Content Management System, CMS)을 대상으로 사용자가 입력하는 결제 정보를 탈취하는 폼재킹(Form jacking) 공격을 수행했으며, 특히 워드프레스(WordPress)용 전자상거래 플러그인 중 하나인 우커머스(WooCommerce)의 일부 파일에 결제 정보를 탈취하는 기능을 수행하는 난독화 된 스크립트를 삽입한 것으로 확인된다.

SectorJ25 그룹은 암호화폐(Cryptocurrency) 채굴을 위해 배시(Bash) 악성코드를 사용했으며, 해당 그룹이 사용한 배시 악성코드는 시스템 정보를 수집하고 암호화폐 채굴을 위해 시스템 설정을 변경한 것으로 확인된다.

SectorJ57 그룹의 활동은 미국, 스페인, 이탈리아, 캐나다에서 발견되었다. 해당 그룹은 랜섬웨어를 유포하기 위해 악성 URL을 첨부한 피싱 메일을 사용했다. 공격 대상이 피싱 메일에 첨부된 링크를 클릭하면 비주얼 베이직 스크립트(Visual Basic Script, VBS) 파일이 압축된 압축파일이 다운로드 된다. 공격 대상이 비주얼 베이직 스크립트 파일을 실행하면 공격 대상 시스템에 추가적인 악성코드를 다운로드할 수 있는 DLL 파일이 공격 대상 시스템에 다운로드 되며, 해당 그룹은 이를 통해 랜섬웨어를 유포한 것으로 확인된다.

SectorJ93 그룹은 가짜 브라우저 업데이트 사이트로 위장한 피싱 페이지를 사용했으며, 공격 대상이 피싱 페이지에서 유포되는 악성코드를 다운로드하도록 유도했다. 공격 대상이 악성코드를 다운로드하는 버튼을 클릭하면 크롬 업데이트(Chrome Update) 이름으로 위장한 자바스크립트(JavaScript) 악성코드가 다운로드 되며, 다운로드 된 자바스크립트 파일은 파워쉘(PowerShell)을 통해 C2 서버로부터 봇(Bot) 악성코드를 다운로드한 것으로 확인된다. 해당 그룹은 봇 악성코드를 통해 공격 대상 시스템 정보를 탈취하고 C2 서버로 전송하고자 한 것으로 확인된다.

SectorJ94 그룹은 공격 대상 시스템 데이터를 탈취하기 위해 봇(Bot) 악성코드를 사용한 것으로 확인되며, 이들은 통신하는 트래픽을 RC4 알고리즘으로 암호화했으며 HTTP 프로토콜을 통해 C2 서버로 탈취한 데이터를 전송했다.

SectorJ110 그룹의 활동은 네덜란드, 우크라이나에서 발견되었다. 해당 그룹은 재무 부서에서 발송한 것처럼 위장한 피싱 메일을 통해 악성코드가 압축된 압축 파일을 유포했다. 공격 대상이 압축 파일에 포함된 윈도우 액세스 데이터베이스 파일(Windows Access Database File, ACCDB)을 클릭하게 되면, 콘텐츠 활성화(Enable Content) 버튼을 클릭하도록 유도하는 이미지 파일이 첨부된 테이블이 존재한다. 공격 대상이 콘텐츠 활성화 버튼을 클릭하게 되면 문서에 첨부된 비주얼 베이직 스크립트(Visual Basic Script, VBS)가 실행되며 공격 대상 시스템에 추가적인 악성코드를 다운로드한 것으로 확인된다.

SectorJ177 그룹의 활동은 독일, 러시아, 미국에서 발견되었다. 해당 그룹은 마이크로소프트 윈도우 에러 리포팅 서비스(Microsoft Windows Error Reporting Service)에 존재하는 권한 상승 취약점(Privilege Management Vulnerability, CVE-2024-26169)을 활용했다. 해당 그룹은 공격 대상 시스템에 해당 취약점을 활용하기 위해 익스플로잇 도구(Exploit Tool)를 사용했으며, 취약점을 통해 블랙 바스타 랜섬웨어(Black Basta Ransomware)를 유포하고 실행한 것으로 확인된다.

SectorJ178 그룹의 활동은 미국, 스페인, 중국, 캄보디아에서 발견되었다. 해당 그룹은 윈도우 무결성 검사 프로그램(Tiworker.exe)로 위장한 악성코드를 실행했으며, 해당 악성코드는 C2 서버로부터 추가적인 악성코드를 다운로드하는 파워쉘(PowerShell)을 실행한다. 다운로드 된 악성코드는 윈도우 디펜더(Windows Defender)를 비활성화하고 공격 대상 시스템에서 지속적으로 암호화폐를 채굴하기 위해 작업 스케줄러(Task Scheduler)를 생성했다.

SectorJ179 그룹은 데이터 플랫폼인 스노우플레이크(Snowflake) 제품을 이용하는 고객들의 유출된 인증 정보를 악용하여 스노우플레이크 인스턴스에 접근하여, 데이터를 탈취한 것으로 확인된다.

SectorJ180 그룹은 채용과 관련된 내용으로 위장한 피싱 메일을 발송했으며, 피싱 메일에는 합법적인 페이지처럼 위장한 링크를 첨부하여 공격 대상이 클릭하도록 유도했다. 공격 대상이 첨부된 URL로 접속하면 캡챠(CAPCHA)로 위장한 문서를 다운로드하도록 유도했으며, 이를 다운로드하게 되면 난독화(Obfuscated) 된 자바스크립트(JavaScript) 파일이 공격 대상 시스템으로 다운로드 된다. 자바스크립트 파일은 C2 서버와 통신하는 기능을 수행하는 DLL 파일을 추가적으로 다운로드했으며, 지속적으로 동작하도록 작업 스케줄러와 컴포넌트 오브젝트 모델 개체 (Component Object Model, COM Object)를 활용했다.

SectorJ181 그룹의 활동은 브라질, 칠레에서 발견되었다. 해당 그룹은 스틸러(Stealer) 악성코드를 유포하기 위해 클라우드 플랫폼(Cloud Platform)을 활용했다. 해당 그룹은 클라우드 플랫폼을 통해 윈도우 바로가기(LNK) 파일과 JPG 확장자로 위장된 Base64 인코딩 파일을 압축한 압축 파일을 유포했다. 해당 그룹은 이러한 방법으로 유포한 스틸러 악성코드를 통해 공격 대상 시스템의 데이터를 탈취하고자 한 것으로 확인된다.

SectorJ185 그룹의 활동은 나이지리아, 미국, 우크라이나, 인도, 중국, 홍콩에서 발견되었다. 해당 그룹은 이력서와 관련된 내용으로 위장한 압축 파일을 통해 악성코드를 유포한 것으로 확인된다. 압축 파일에는 윈도우 바로가기(LNK) 파일이 압축되어 있으며, 공격 대상이 윈도우 바로가기 파일을 실행하면 미끼용 PDF 파일이 실행되고 LNK 파일 내부에 인코딩 된 DLL 데이터를 TEMP 경로에 생성한다. 디코딩 된 DLL 형식의 PE 파일은 최종적으로 퍼피 원격제어 악성코드(Pupy RAT)를 메모리에 로드하게 되며, C2 서버로부터 전달받은 명령에 따라 시스템 정보 수집, 키로깅(Keylogging) 등 다양한 명령을 수행하고자 한 것으로 확인된다.

IoC(Indicators of Compromise) 및 권고 사항과 함께 개별 위협 이벤트를 자세히 설명하는 전체 보고서는 기존 NSHC ThreatRecon 고객에게 제공됩니다. 자세한 내용은 service@nshc.net으로 문의해 주시기 바랍니다.