Monthly Threat Actor Group Intelligence Report, April 2024 (JPN)

このレポートは2024年3月21日から2024年4月20日までNSHC ThreatReconチームから収集したデータと情報に基づいて分析したハッキンググループ(Threat Actor Group)の活動をまとめたレポートである。

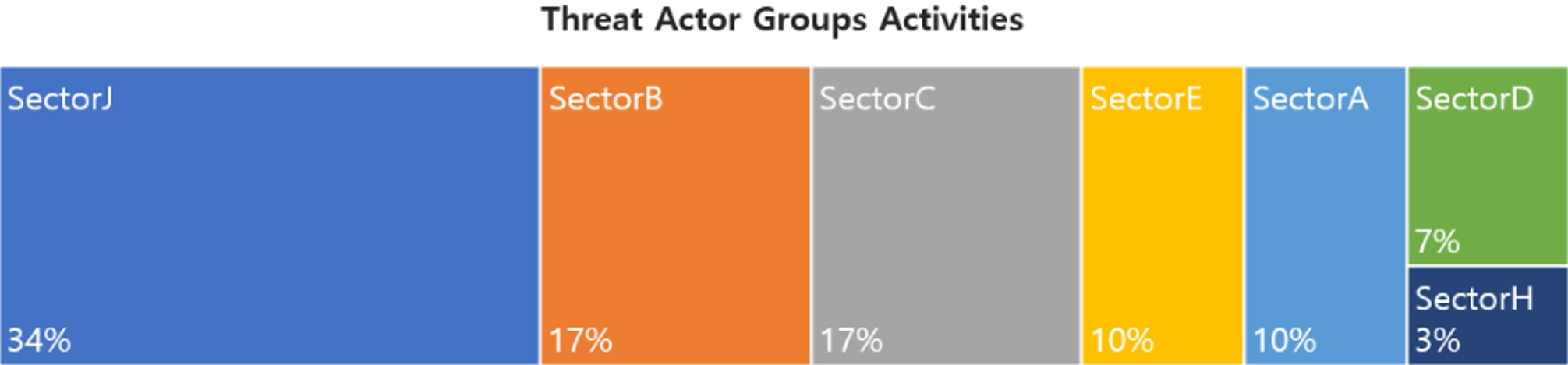

今年の4月には合計29のハッキンググループの活動が確認され、 最も多い活動はSectorJグループが34%であり、 続きはSectorB、SectorCグループの活動であった。

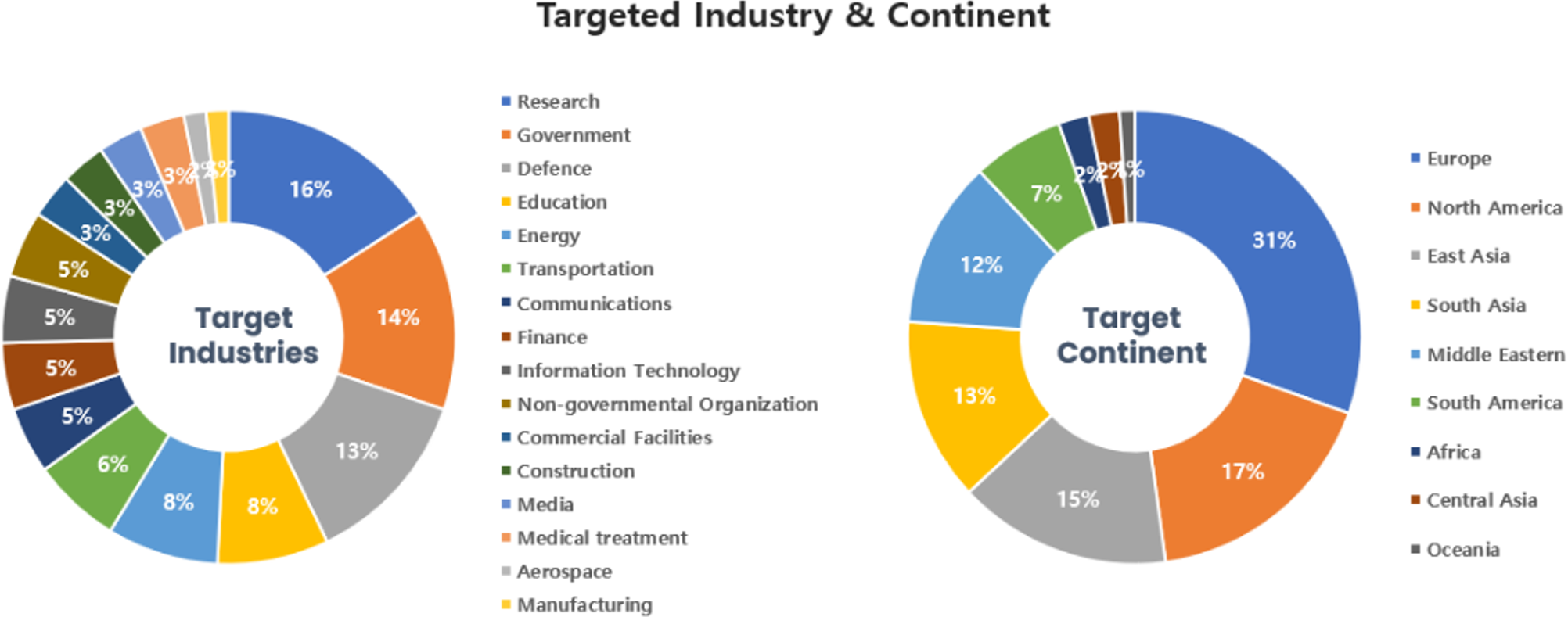

今回4月に確認されたハッキンググループのハッキング活動は、研究機関や政府機関に努めている関係者やシステムをターゲットにして最も多い攻撃を行った。、地域ごとにはヨーロッパと北アメリカに位置する諸国をターゲットにしたハッキング活動が最も多いことが確認された。

1. SectorAグループ活動の特徴

2024年4月には合計3件のハッキンググループの活動が確認され、このグループはSectorA01、SectorA05、SectorA07グループである。

SectorA01グループの活動は、インド、バングラデシュ、シンガポール、ハンガリーで確認された。このグループは採用関係の業務マニュアルとして偽装したWindowsショートカット(LNK)ファイル形式のマルウェアを使用し、採用に興味がある人々へそのマルウェアを実行するよう誘導した。最終的に実行されるマルウェアの主な機能は、システム情報を送信し、レジストリ登録を通じて持続性を確保し、攻撃者が送信するマルウェアをターゲットのシステムから実行することができる。

SectorA05グループの活動は、韓国から確認された。このグループは会議の計画書として偽装したWindowsショートカット(LNK)ファイル形式のマルウェアを使用し、Dropbox APIを通じて追加分のマルウェアをダウンロードして使用した。

SectorA07グループの活動は、韓国で確認された。このグループは北朝鮮内部の動向関係の文書として偽装したWindowsショートカット(LNK)ファイル形式のマルウェアを使用し、ターゲットがこのマルウェアを実行すると、AutoItスクリプトによって作成された追加のマルウェアをダウンロードして実行するなどの悪性行為を行った。

現在まで続くSectorAハッキンググループの活動は、韓国と関わった政治や外交活動など政府の活動と関係ある機密情報を収集することを目当てにして、世界中をターゲットに金銭の獲得を目的としたハッキング活動を併行している。このグループのハッキングの目的は長期間にわたって継続しており、このような戦略的なハッキング目的にてしばらく変化なく進むと判断されている。

2. SectorBグループ活動の特徴

2024年4月には合計5件のハッキンググループの活動が確認され、このグループはSectorB09、SectorB22、SectorB94、SectorB96、SectorB97グループである。

SectorB09グループの活動は、台湾から確認された。このグループは政府、技術、研究などの組織をターゲットにローダー機能付きのマルウェアを配布して攻撃活動を行った。また、ターゲットのシステムから実行されたリモートコントロール機能付きのマルウェアを通じてC2サーバーから受信したコマンドにより、様々な悪性行為を行った。

SectorB22グループの活動は、、モンゴル、アメリカ、ドイツから確認された。このグループはプラグエックス(PlugX)として知られているリモートコントロール機能付きのマルウェアが含まれた圧縮ファイルを配布して攻撃活動を行った。また、ターゲットのシステムから実行されたリモートコントロール機能付きのマルウェアを通じてC2サーバーから受信したコマンドにより、様々な悪性行為を行った。さらに、このグループはイバンティコネクトセキュア(Ivanti Connect Secure)及びポリシーセキュア(Ivanti Policy Secure)ソリューションの脆弱性を悪用して初期アクセス(Initial Access)権限を取得した後にマルウェアを配布し、攻撃活動を行った。また、ターゲットのシステムから実行されたマルウェアを通じてC2サーバーから受信したコマンドにより、様々な悪性行為を行った。

SectorB94グループの活動は、、カナダ、台湾、ロシア、マレーシア、香港、アメリカ、中国、イギリスから確認された。このグループは政府や機関、研究・教育機関、非政府組織(NGO)などの組織をターゲットにして様々な脆弱性を悪用して初期アクセス権限を取得した後、マルウェアを配布する攻撃活動を行った。また、ターゲットのシステムから実行されたリバースシェルバックドアを通じて、C2サーバーから受信したコマンドによって様々な悪性行為を行った。

SectorB96グループの活動は、、カナダ、アメリカ、ドイツで確認された。このグループは、イバンティコネクトセキュア(Ivanti Connect Secure)及びポリシーセキュア(Ivanti Policy Secure)ソリューションの脆弱性を悪用し、マルウェアを配布する方法で攻撃活動を行った。また、ターゲットのシステムから実行されたGo langで開発された侵入テストツールであるスリバー(Sliver)とバックドア(Backdoor)機能付きのマルウェアを使用し、C2サーバーから受信したコマンドにより様々な悪性行為を行った。

SectorB97グループの活動は、イタリアから確認された。このグループはイバンティコネクトセキュア(Ivanti Connect Secure)及びポリシーセキュア(Ivanti Policy Secure)ソリューションの脆弱性を悪用して、マルウェアを配布する方法で攻撃活動を行った。また、ターゲットのシステムで実行されたバックドア(Backdoor)機能付きのマルウェアは、セキュアシェル(Secure Shell, SSH)サーバーを構成してC2サーバーから受信したコマンドにより様々な悪性行為を行った。

現在まで続くSectorBハッキンググループの活動 は、世界中をターゲットにして諸国の政府機関の政治、外交活動などの政府活動と関係ある機密情報を収集するためであると分析されている。

3. SectorCグループ活動の特徴

2024年4月には合計5件のハッキンググループの活動が確認され、このグループはSectorC01、SectorC04、SectorC05、SectorC08、SectorC13グループである。

SectorC01グループは、iOSデバイスをターゲットとしてデータ収集及びリモートコントロールのためのiOSマルウェアを使用した。

SectorC04グループの活動は、ウクライナ、ドイツ、チェコ、インド、イタリア、ラトビア、ペルー、デンマークから確認された。このグループはドイツの主要な政党であるキリスト民主連合(Christlich Demokratische Union、CDU)として偽装し、晩餐会に招待する内容のAdobe PDFファイルを使用し、最終的に情報収集及びリモートコントロール機能を実行するマルウェアを使用した。

SectorC05グループの活動は、ウクライナ、フランス、韓国、イギリス、アメリカから確認された。このグループは国家の基幹施設の混乱を引き起こせるシステム破壊の目的があるELFマルウェアを使用した。

SectorC08グループの活動は、ポーランド、ウクライナから確認された。このグループは各国の警察関係の文書として偽装したMS Word形式のマルウェアを使用してターゲットが自らマルウェアを実行するよう誘導した。

SectorC13グループの活動は、ウクライナ、ロシア、ベラルーシで確認された。このグループは政府機関に関したの文書として偽装したMS Word形式のマルウェアを使用してターゲットが自らマルウェアを実行するよう誘導した。

現在まで続くSectorCハッキンググループの活動は、このグループを支援する政府と隣接した国家を含んだ世界中をターゲットに各国家の政府機関の政治、外交活動及び政府活動関係の機密情報を収集するための目的であると分析されている。

4. SectorDグループ活動の特徴

2024年4月には合計2件のハッキンググループの活動が確認され、このグループはSectorD02、SectorD12グループである。

SectorD02グループの活動は、イスラエル、ルーマニア、トルコ、カナダで確認された。このグループは、Webセミナーの招待状として偽装したリンクが含まれたフィッシングメールを使用し、最終的にリモートコントロールツールであるアテラ(Atera)を通じてターゲットのシステムにおけるリモートコントロールを試みた。

SectorD12グループの活動は、アメリカから確認された。このグループは航空宇宙及び防衛産業の業界に就職を希望する人々をターゲットにフィッシング攻撃を行い、人事管理ソフトウェアとして偽装したマルウェアをターゲットが自ら実行するよう誘導した。

SectorDハッキンググループは、主に政治的な競合関係にある国家をターゲットにしてハッキング活動を行う。最近SectorDハッキンググループは、このグループを支援する政府を反対する活動を行う人物、もしくは諸国の政治、外交活動のような機密情報を収集するための目的であると分析されている。

5. SectorE グループ活動の特徴

2024年4月には合計3件のハッキンググループの活動が確認され、このグループはSectorE01、SectorE04、SectorE05グループである。

SectorE01グループの活動は、パキスタンから確認された。このグループは、Adobe PDFファイルを開くために必要なパスワード情報が含まれたドキュメントファイルとして偽装されたWindowsショートカット(LNK)ファイルを配布して攻撃活動を行った。また、ターゲットシステムには、Go言語で作成してマルウェアをダウンロードして実行した。

SectorE04グループの活動は、カナダ、中国、スリランカ、モルディブで確認された。このグループは特使スピーチ(Special Envoy Speech)として偽装したWindowsのショートカット(LNK)ファイルや社員のガイドファイルとして偽装したMS Wordファイルを配布し、攻撃活動を行った。ターゲットのシステムからマルウェアを実行し、C2サーバーから受信したコマンドによって様々な悪性行為を行った。

SectorE05グループの活動は、パキスタン、香港から確認された。このグループは履歴書のフォーマットとして偽装したMS Wordファイルを配布して攻撃活動を行った。ターゲットのシステムからマルウェアを実行するとタスクスケジューラーに登録されたcurlコマンドを使用してユーザー名、コンピューター名をC2サーバーに送信し、その後追加分のマルウェアをダウンロードして実行し、将来の攻撃のための足場を固めた。

現在まで続くSectorEハッキンググループの活動は、このグループを支援する政府と関係ある政治、外交及び軍事活動のような機密情報の収集を第一目標としてハッキング活動を行うことであると分析されている。しかし、最近は中国を含んだ東アジア及び他の地域に拡大していることで、政治、外交及び技術関係の機密情報を獲得するための活動の割合も段々増えつつあると分析されている。

6. SectorH グループ活動の特徴

2024年4月には合計1件のハッキンググループの活動が確認され、このグループはSectorH03グループである。

SectorH03グループの活動は、アラブ首長国連邦 、インドから確認された。このグループは履歴書として偽装されたファイルを含むRAR圧縮ファイルを配布する方法で攻撃活動を行った。ターゲットのシステム上で実行されたEXEファイルを通じてC2サーバーから追加のマルウェアをダウンロードして実行し、将来の攻撃のための足場を固めた。また、このグループは分析のカードとして偽装されたRAR圧縮ファイルを配布し、攻撃活動を行ったこともあり、ターゲットのシステム 上で実行されたCrimsonRATリモートコントロールマルウェアを通じてC2サーバーから受信したコマンドにより、様々な悪性行為を行ったことがわかった。

SectorHハッキンググループは、サイバー犯罪を目的にしたハッキングと政府支援を目的にしたハッキング活動を並行している。

特に、このグループを支援している政府と隣接した国家との外交的な衝突が続いているため、目的によって隣国の政府機関の軍事及び政治関係の機密情報の奪取のための活動を今後とも持続的に行うと分析されている。

7. サイバー犯罪グループの活動の特徴

2024年4月には合計10件のハッキンググループの活動が確認され、このグループはSectorJ09、SectorJ16、SectorJ61、SectorJ72、SectorJ94、SectorJ149、SectorJ160、SectorJ172、SectorJ174、SectorJ175グループである。

このグループは、他の政府の支援によって活動を行っているハッキンググループとは異なり、現実の世界で金銭的な利益を確保できるオンライン情報を奪取したり、特定の企業や組織をハッキングして内部のネットワークにランサムウェアを配布したり、重要な産業機密を奪取してそれを口実にして金銭を要求する行為などを実行した。

SectorJ09グループは、Webサイトに難読化済みのスキミングスクリプトを挿入し、お支払いページでユーザー名、クレジットカード情報などの情報を収集した。

SectorJ16グループの活動は、ドイツ、アメリカ、スイス、オーストリアから確認された。このグループは小売業者として偽装した伝票関係ののフィッシングメールを送信し、ターゲットがWindowsのショートカットファイル(LNK)を実行するとスティーラー(Stealer)マルウェアをダウンロードする機能を実行するパワーシェル(PowerShell)コマンドが実行される。また、このグループはスティーラー(Stealer)マルウェアを通じてターゲットのシステムからデータを奪取し、C2サーバーに送信した。

SectorJ61グループの活動は、グアテマラ、ギリシャ、オランダ、台湾、ドミニカ共和国、ドイツ、リトアニア、ラトビア、ロシア、ルーマニア、マケドニア、メキシコ、モロッコ、アメリカ、ベトナム、ブルガリア、ブラジル、キプロス、セルビア、スウェーデン、スイス、スペイン、スロバキア、シンガポール、アルゼンチン、アイルランド、エクアドル、イギリス、ヨルダン、ウルグアイ、ウクライナ、イタリア、インド、インドネシア、中国、チェコ共和国、チリ、カザフスタン、カナダ、コスタリカ、コロンビア、キルギススタン、タイ、トルコ、パキスタン、ペルー、ポーランド、フランス、韓国から確認された。このグループは見積書として偽装した悪性ドキュメント(RTF)ファイルをフィッシングメールを通じて配布した。このドキュメントファイルには悪性のマクロ(Macro)が挿入されており、ターゲットがこのドキュメントファイルを開くと外部ダウンロードサーバーからリモートアクセスツール(Remote Access Tool, RAT)をダウンロードし、ターゲットから奪取したデータをFTPプロトコルを通じてC2サーバーに送信した。

SectorJ72グループの活動は、アメリカ、エクアドル、韓国から確認された。このグループは、Windowsショートカット(LNK)ファイルを通じてWindowsインストーラー(msiexec)を実行し、ターゲットがWindowsショートカット(LNK)ファイルを実行すると、ターゲットのシステムの情報がC2サーバーに送信される仕組みとなっていることがわかった。

SectorJ94グループの活動は、ドイツ、アメリカ、オーストリア、イタリア、カナダ、フランス、香港から確認された。このグループはフィッシングメールを通じてMS Excelファイルを配布し、ターゲットが悪性のJavaScriptをダウンロードするハイパーリンクをクリックするよう誘導した。このJavaScriptは画像ファイルとして偽装されたスティーラーDLLファイルを追加でダウンロード及び実行し、ターゲットのシステムから収集したデータをC2サーバーに送信した。

SectorJ149グループの活動は、ロシア、スロバキア、ウクライナから確認された。このグループは、Windowsショートカット(LNK)ファイルを利用し、ターゲットが自らWindowsショートカット(LNK)ファイルを実行すると、ダウンロードサーバーから実行ファイルをダウンロードするPowerShellコマンドが実行される。ダウンロードされた実行ファイルは、オープンソースベースのリモートアクセスツール(Remote Access Tool、RAT)であり、このグループはリモートアクセスツールを利用してC2サーバーら受信したコマンドを通じてキーロギング、画面スクリーンショット、クリップボード(Clipboard)データの収集などの様々な悪性行為を試みたことが確認された。

SectorJ160グループは中間者攻撃(Adversary-in-The-Middle、AiTM)技術をベースにしたフィッシングキット(Phishing Kit)を販売する方法を利用した。このグループが販売したフィッシングキット(Phishing Kit)はメール本文や添付ファイルにフィッシングページへリダイレクション(Redirection)されるURLまたはQR(Quick Response)コードを添付する方法で動作し、ボット(Bot)トラフィック(Traffic)検知から保護するためにクラウドフレアキャプチャ(Cloudflare Captcha)ページを活用したものと確認される。ターゲットがキャプチャ(Captcha)認証を通るとMicrosoftの認証ページとして偽装したフィッシングページにアクセスし、ターゲットがフィッシングページに入力したメールアドレス、パス Word、2段階認証(Two-factor authentication、2FA)コードをC2サーバーに送信した。

SectorJ172グループの活動は、オランダ、アメリカ、バングラデシュ、ベトナム、スペイン、インド、インドネシア、中国、パキスタン、韓国から確認された。このグループは、ソーシャルネットワークのアカウントを奪取するために、Windowsのショートカット(LNK)ファイルを使用し、ターゲットがこのファイルを自ら実行すると、外部のダウンロードサーバーから悪性のHTMLアプリケーション(HTML Application、HTA)ファイルをダウンロードするPowerShellコマンドが実行される。ダウンロードされたマルウェアは、Windowsプリンターのサブシステムアプリケーション(Spoolsv.exe)として偽装されたPE形式のマルウェアが追加でダウンロード及び実行される。実行されたマルウェアは、ターゲットのシステムから奪取したデータをTelegramで送信したことが確認された。

SectorJ174グループは金銭的な利益を確保するために、ゴーストロッカーランサムウェア(Ghost Locker Ransomware)を使用し、このグループはランサムウェア(Ransomware)に感染したターゲットのシステム情報をC2サーバーに送信した。

SectorJ175グループの活動は、ロシア、アメリカ、アルメニア、エクアドル、韓国から確認された。このグループは、金銭的な利益を確保するために、ドラゴンフォースランサムウェアを使用し、電子メールアドレスとトクスを通じてターゲットが連絡できるようにランサムノートをターゲットのシステムに残した。

The full report detailing each event together with IoCs (Indicators of Compromise) and recommendations is available to existing NSHC ThreatRecon customers. For more information, please contact service@nshc.net.