Monthly Threat Actor Group Intelligence Report, May 2024 (JPN)

このレポートは2024年4月21日から2024年5月20日までNSHC ThreatReconチームから収集したデータと情報に基づいて分析したハッキンググループ(Threat Actor Group)の活動をまとめたレポートである。

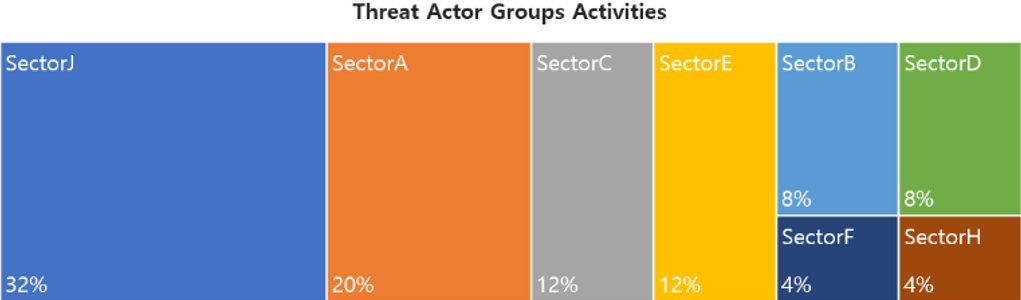

今年の5月には、合計25件のハッキンググループの活動が確認され、 最も多い活動はSectorJグルーのプが32%であり、続きはSectorA、SectorCグループの活動であった。

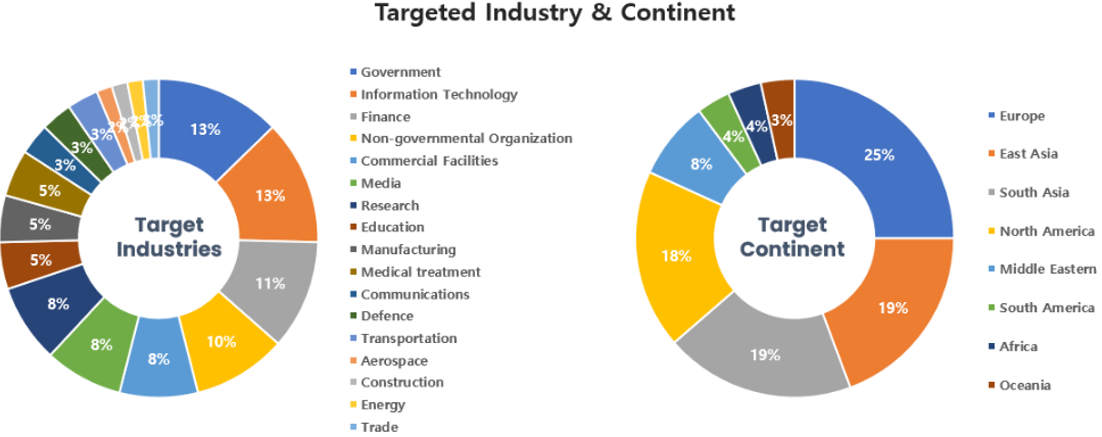

今年5月に確認されたハッキンググループのハッキング活動は、政府機関や情報技術(Information Technology、IT)の業界に努めている関係者やシステムをターゲットにすして最も多くの攻撃を行った。地域ごとではヨーロッパと東アジアに位置する諸国をターゲットにしたハッキング活動が最も多いことが確認された。

1. SectorAグループ活動の特徴

2024年5月には合計5件のハッキンググループの活動が確認され、このグループはSectorA01、SectorA02、SectorA04、SectorA05、SectorA07グループである。

SectorA01グループの活動は、アメリカ、ポーランド、韓国、フィリピン、ブラジル、ロシア、ドイツ、ウクライナ、トルコ、ルーマニア、アゼルバイジャン、アルゼンチン、アルメニア、イギリス、日本、フランス、カナダ、イタリア、バングラデシュ、パキスタン、モロッコ、シンガポールから確認された。このグループは、企業おの採用担当者として偽装してLinkedInなどの採用プラットフォームでソフトウェアの開発者やITエンジニアの人材をターゲットにして採用インタビューやコードレビューテストなどを目的として、悪性のスクリプトファイルを送信する攻撃活動を行った。また、採用テストやソースコードレビューテストなどのファイル名として偽装した圧縮ファイルに感染システムの情報やキーボード入力データなどの情報を奪取する悪性の機能付きの悪性スクリプトを含めた。

SectorA02グループの活動は、韓国から確認された。このグループは訪問者の出入り名簿として偽装したWindowsショートカット(LNK)ファイルを使用して攻撃活動を行った。ターゲットのシステム上にインストールされたマルウェアを通じてC2サーバーから受信したコマンドによってシステム情報の収集、CMDコマンド実行などの悪性行為を行った。

SectorA04グループの活動は、韓国から確認された。このグループは製造及び建設の業界、教育機関をターゲットにしてオープンVPNクライアント(OpenVPN Client)として偽装したマルウェアが含まれた圧縮ファイルを配布し、攻撃活動を行った。また、ターゲットのシステム上にインストールされたマルウェアを通じて、C2サーバーから受信したコマンドにより、様々な悪性行為を行った。

SectorA05グループの活動は、韓国、インド、スイス、アメリカ、日本から確認された。このグループはWebサーバーを通じてフィッシングメールを送信し、送信したフィッシングメールを通じて韓国のポータルサイトであるNAVERのログインページとして偽装したフィッシングサイトに誘導し、NAVERのメールアカウントとパスワードを奪取した。また、このグループは同じWebサーバーを通じてオープンソースプロジェクトで作成したXeno RATとして知られているリモートコントロールマルウェアを配布し、ターゲットのシステム上にインストールされた Xeno RAT を通じてC2サーバーから受信したコマンドによって様々な悪性行為を行った。

SectorA07グループの活動は、韓国から確認された。このグループは、本人確認書類として偽装したWindowsショートカットファイル(LNK)を配布して攻撃活動を行い、ターゲットのシステム上にインストールされたAutoItScriptファイルを通じて悪性行為を行った。

現在まで続くSectorAハッキンググループの活動は、韓国と関わった政治や外交活動など政府の活動と関係ある機密情報を収集することを目当てにして、世界中をターゲットに金銭の獲得を目的としたハッキング活動を併行している。このグループのハッキングの目的は長期間にわたって継続しており、このような戦略的なハッキング目的にてしばらく変化なく進むと判断されている。

2. SectorBグループ活動の特徴

2024年5月には合計2件のハッキンググループの活動が確認され、このグループはSectorB86、SectorB98グループである。

SectorB86グループはVMwareのvCenterサーバーのリモートコード実行(Remote Code Execution、RCE)脆弱性(CVE-2021-21972)を悪用し。確保した初期アクセス権限を通じてランサムウェア(Ransomware)を配布する攻撃活動を行った。

SectorB98グループは、中国の グレートファイアウォール (Great Firewall、GFW)を悪用して、誤ったMXレコードを含む偽情報を返信するようにして攻撃活動を行い、これによりこのグループの攻撃活動の目的を隠したことがわかった。

現在まで続くSectorBハッキンググループの活動 は、世界中をターゲットにして諸国の政府機関の政治、外交活動などの政府活動と関係ある機密情報を収集するためであると分析されている。

3. SectorCグループ活動の特徴

2024年5月には合計3件のハッキンググループの活動が確認され、このグループはSectorC01、SectorC02、SectorC08グループである。

SectorC01グループの活動は、ドイツ、アメリカ、ベラルーシ、ウクライナ、中国、チェコ共和国、ポーランドから確認された。このグループは、フィッシングメールを通じて、悪意のあるコードが含まれた圧縮ファイルを配布する攻撃活動を行った。ターゲットが圧縮ファイル内の実行ファイルを実行すると、DLLサイドローディング(Side-Loading)技法を通じて隠されたバッチスクリプトファイル(Batch Script File, BAT)を実行するDLLファイルをロードする。このバッチスクリプトファイルは最終的にC2サーバーにシステム情報を送信する機能を実行する追加分バッチスクリプトファイルをダウンロードして実行する。

SectorC02グループの活動は、スロバキアから確認された。このグループはスロバキアの外務省をターゲットにしてバックドア(Backdoor) 形式のマルウェアを配布するためにスピアフィッシングメールを通じて、悪性のマクロが挿入されたMS Word形式のファイルを送信した。この MS Word形式のファイルのVBA(Visual Basic for Applications)スクリプトを通じてダウンロードされたバックドア(Backdoor) はOutlook Messaging API(MAPI)を利用してC2サーバーと通信を行っていることが確認された。

SectorC08グループの活動は、ウクライナから確認された。このグループはウクライナにおける国家規制サービスに関した内容として偽装した MS Word形式のファイルを配布する攻撃活動を行った。ターゲットが MS Word形式のファイルを実行すると、ダウンロードされた外部のテンプレート(Template)ファイルを通じて追加分のマルウェアをインストールし、今後の攻撃のための足場を固めた。

現在まで続くSectorCハッキンググループの活動は、このグループを支援する政府と隣接した国家を含んだ世界中をターゲットに各国家の政府機関の政治、外交活動及び政府活動関係の機密情報を収集するための目的であると分析されている。

4. SectorDグループ活動の特徴

2024年5月には合計2件のハッキンググループの活動が確認され、このグループはSectorD02、SectorD30グループである。

SectorD02グループの活動は、アメリカ、シンガポール、イスラエル、エジプト、イタリア、インド、トルコから確認された。このグループはフィッシングメールを通じてイグナイト(Egnyte)ファイルの共有Webサイトから圧縮ファイルをダウンロードするよう誘導し、中東地域のゴラン(Golan)高原の議会に関した内容として偽装してリモートモニタリング及び管理ソリューション(Remote Monitoring and Management, RMM)の一つであるアテラ(Atera)をインストールするよう誘導した。

SectorD30グループの活動は、アメリカ、イギリス、ウクライナ、イスラエル、オーストラリアから確認された。このグループは、追加分のマルウェアをダウンロードできるVBS(Visual Basic Script)ファイルをターゲットのシステム上に配布する攻撃活動を行った。ターゲットがVBSファイルを実行すると、ジェンダーフリーなどに関した内容のAdobe PDFの囮ファイルと共に、Windows PE形式の追加分のマルウェアをターゲットのシステム上にダウンロードしたことが確認された。

SectorDハッキンググループは、主に政治的な競合関係にある国家をターゲットにしてハッキング活動を行う。

最近SectorDハッキンググループは、このグループを支援する政府を反対する活動を行う人物、もしくは諸国の政治、外交活動のような機密情報を収集するための目的であると分析されている。

5. SectorE グループ活動の特徴

2024年5月には合計3件のハッキンググループの活動が確認され、このグループはSectorE02、SectorE04、SectorE05グループである。

SectorE02グループの活動は、パキスタン、インド、ポルトガル、ドイツ、ナイジェリア、オランダ、カナダ、トルコ、モルドバ、ポーランド、フィリピン、香港、イランから確認された。このグループはチャットアプリとして偽装したAndroidマルウェアを配布する攻撃活動を行った。攻撃活動の仕組みは、ターゲットのデバイスにインストールされたマルウェアを通じて連絡先リスト、SMSメッセージ、通話履歴、デバイスの位置、インストールされたアプリのリスト、特定の拡張子のファイルなどの機密情報を収集し、C2サーバーに送信したことであると確認された。

SectorE04グループの活動は、パキスタン、中国、アラブ首長国連邦、インドから確認された。このグループは、最近更新された戦場の管理及び分析センター(Battlefield Management and Analysis Center、BMAC)に関したリストやデータを含むMS Excel形式のファイルを配布して攻撃活動を行った。攻撃活動の仕組みはターゲットのシステム上にインストールされたマルウェアを通じてC2サーバーから受信したコマンドによって様々な悪性行為を行ったことであると確認された。

SectorE05グループの活動は、オランダ、パキスタン、日本から確認された。このグループは、会議録として偽装したマルウェアを含む圧縮ファイルを配布する攻撃活動を行った。ターゲットのシステム上にインストールされたマルウェアを通じて、コンピューター名とユーザー名をC2サーバーに送信し、追加分のマルウェアをダウンロードして実行するなどの将来の攻撃のための足場を固めた。

現在まで続くSectorEハッキンググループの活動は、このグループを支援する政府と関係ある政治、外交及び軍事活動のような機密情報の収集を第一目標としてハッキング活動を行うことであると分析されている。しかし、最近は中国を含んだ東アジア及び他の地域に拡大していることで、政治、外交及び技術関係の機密情報を獲得するための活動の割合も段々増えつつあると分析されている。

6. SectorF グループ活動の特徴

2024年5月には合計1件のハッキンググループの活動が確認され、このグループはSectorF01グループである。

SectorF01グループの活動は、中国、アメリカ、日本、シンガポールから確認された。このグループは、Rust(プログラミング言語)で作成したリモートコントロールマルウェアが含まれたNSIS(Nullsoft Scriptable Install System)のインストールプログラムでパッケージングされたファイルを配布する方法の攻撃活動を行った。攻撃活動の仕組みはターゲットのシステム上にインストールされたマルウェアを通じて、C2サーバーから受信したコマンドによって様々な悪性行為を行ったことであると確認された。

SectorFハッキンググループは、主にこのクループを支援する政府と隣接した国家の政治、外交及び軍事活動のような機密情報を収集するための目的と自国の経済発展のための最先端の技術関係の機密情報の奪取のための目的があると分析されている。

7. SectorH グループ活動の特徴

2024年5月には合計1件のハッキンググループの活動が確認され、このグループはSectorH03グループである。

SectorH03グループの活動は、オーストラリア、ドイツ、インドから確認された。このグループはインド政府をターゲットとしてインドの 鉱山安全総局(Director General of Mines Safety、DGMS)の略称であるDGMSが含まれたタイトルのMS Excel形式のファイルを配布する方法で攻撃活動を行った。また、ターゲットのシステム上にインストールされたCrimsonRATリモートコントロールマルウェアを通じて、C2サーバーから受信したコマンドによって様々な悪性行為を行ったことがわかった。

SectorHハッキンググループは、サイバー犯罪を目的にしたハッキングと政府支援を目的にしたハッキング活動を並行している。

特に、このグループを支援している政府と隣接した国家との外交的な衝突が続いているため、目的によって隣国の政府機関の軍事及び政治関係の機密情報の奪取のための活動を今後とも持続的に行うと分析されている。

8. サイバー犯罪グループの活動の特徴

2024年5月には合計8件のハッキンググループの活動が確認され、このグループはSectorJ01、SectorJ06、SectorJ61、SectorJ85、SectorJ146、SectorJ152、SectorJ172、SectorJ177グループである。

このグループは、他の政府の支援によって活動を行っているハッキンググループとは異なり、現実の世界で金銭的な利益を確保できるオンライン情報を奪取したり、特定の企業や組織をハッキングして内部のネットワークにランサムウェアを配布したり、重要な産業機密を奪取してそれを口実にして金銭を要求する行為などを実行した。

SectorJ01グループの活動は、アメリカから確認された。このグループは一般のユーザーがよく使用しているプログラムの公式ホームページとして偽装したフィッシングサイトを通じてMSIXファイルを配布したことがわかった。ターゲットがMSIXファイルを実行すると、ファイル内に含まれているパワーシェル(PowerShell)スクリプトが実行され、最終的にネットサポート(NetSupport)RATをダウンロードして実行する。このグループははネットサポートRATを通じてターゲットシステムをリモートでコントロールすることを試みたたことが確認された。

SectorJ06グループの活動は、ベルギー、スイス、スペイン、イギリス、ウクライナ、イタリア、韓国、オーストラリア、ハンガリーから確認された。このグループはスピアフィッシングと脆弱性を利用してブラックバスタランサムウェア(Black Basta Ransomware)を配布した。このグループはクラウドストレージのファイル送信プログラムであるRcloneを通じて実際のデータを奪取した。

SectorJ61グループは、テンプレートインジェクション(Template Injection)技法を利用して、外部のC2サーバーからRTFファイルをダウンロードするMS Wordファイルを配布した。ダウンロードされたRTFは、テキスト共有サイトPaste.eeからステガノグラフィ(Steganography)技法を利用して、Windows PEフォーマットのマルウェアが隠された画像ファイルをダウンロードした。これらは、プロセスホロウイング(Process Hollowing)技術を利用して、最終的にターゲットのシステム上にレムコス(Remcos)として知られるマルウェアを実行し、C2サーバーから受信したコマンドによって悪性行為を行った。

SectorJ85グループは、実際の企業や政府機関で使用しているドメインとして偽装し、不特定多数のユーザーをターゲットにしてユーザーのタイプミスや認知的ミスを利用して利益を取る方法であるタイポスクワット攻撃技法を使用した。ターゲットがタイプミスや認知的ミスにより、このグループがホスティングしているフィッシングサイトにアクセスすると、ログインページを通じてターゲットのアカウント情報を収集することを試みたことが確認された。

SectorJ146グループの活動は、ロシアから確認された。このグループはロシア連邦の機関として偽装したフィッシングメールを送信し、ターゲットから添付された圧縮ファイルをダウンロードして実行するよう誘導した。圧縮ファイルの中にはスティーラー(Stealer)マルウェアが含まれており、このマルウェアを通じてターゲットシステムからデータを奪取し、C2サーバーに送信したことが確認された。

SectorJ152グループはクリックセンス(Qlik Sense)の脆弱性を利用してカクタスランサムウェア(Cactus Ransomware)を配布した。このグループはクラウドストレージファイルの送信プログラムであるRcloneを通じてターゲットのシステムのデータを奪取した。

SectorJ172グループの活動は、ナイジェリア、南アフリカ共和国、オランダ、ノルウェー、ドイツ、ロシア、ルーマニア、マレーシア、メキシコ、モロッコ、アメリカ、ベトナム、ベルギー、ブラジル、サウジアラビア、スウェーデン、シリア、イギリス、エクアドル、イラン、イラク、エジプト、インドネシア、日本、中国、コロンビア、トルコ、パキスタン、ポーランド、フランス、フィリピン、韓国から確認された。このグループは映画ファイルとして偽装したWindowsショートカット(LNK)ファイルを使用しました。Windowsショートカットファイルを実行すると、内部に含まれているPowerShellコマンドが実行され、コンテンツの配信ネットワーク(CDN)ドメインをダウンロードサーバーとして悪用し、ターゲットのシステム上に追加分のマルウェアをダウンロードしたことがわかった。

SectorJ177グループの活動は、アメリカ、カナダから確認された。このグループは、 Microsoft Teams を使用してターゲットにメッセージを送信する一方、電話をかけてクイックアシストを通じてこのグループがリモートでターゲットのシステム上にアクセスできるように誘導した。このグループは、リモートでターゲットのシステム上に追加分のマルウェアをダウンロードするバッチスクリプトファイルを実行し、最終的にPsExecを利用して、ターゲットのシステムとアクセスした他のネットワークにブラックバスタランサムウェアを配布した。

The full report detailing each event together with IoCs (Indicators of Compromise) and recommendations is available to existing NSHC ThreatRecon customers. For more information, please contact service@nshc.net.