Monthly Threat Actor Group Intelligence Report, June 2024 (JPN)

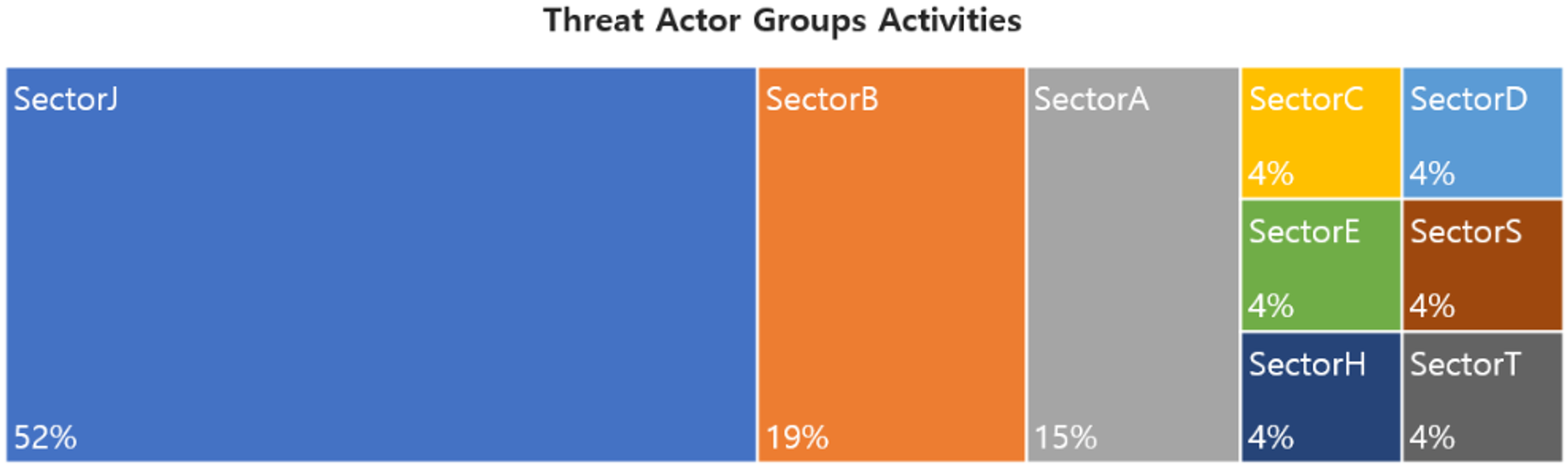

このレポートは2024年5月21日から2024年6月20日までNSHC ThreatReconチームから収集したデータと情報に基づいて分析したハッキンググループ(Threat Actor Group)の活動をまとめたレポートである。 今月6月には、合計27件のハッキンググループの活動が確認され、 最も多い活動はSectorJグループが52%であり、 続きはSectorBとSectorAグループの活動であった。

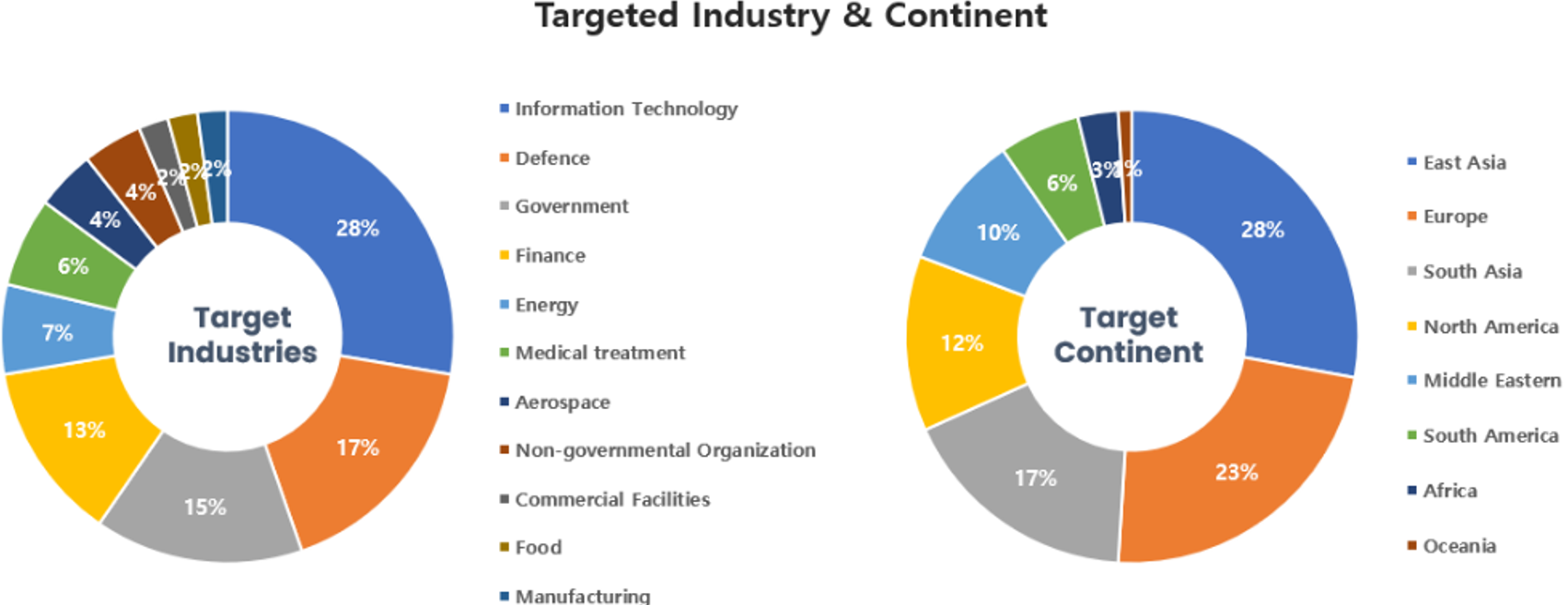

今回6月に確認されたハッキンググループのハッキング活動は、IT(Information Technology) 分野や防衛産業に努めている関係者やシステムをターゲットにして最も多くの攻撃を行った。 地域ごとにはヨーロッパと東アジアに位置した諸国をターゲットにしたハッキング活動が最も多いことが確認された。

1. SectorAグループ活動の特徴

2024年6月には合計4件のハッキンググループの活動が確認され、このグループはSectorA01、SectorA02、SectorA05、SectorA07グループである。

SectorA01グループの活動はオーストラリア、アルゼンチン、トルコ、イスラエル、フィリピン、フランス、アラブ首長国連邦、カナダ、ホンジュラス、ウクライナ、エジプト、中国、アメリカ、パキスタン、ルーマニア、ネパール、スウェーデン、キプロス、ジョージア、ブラジル、ロシア、イタリアから確認されました。このグループは採用担当者として偽装して採用テストやソースコードレビューテストなどのファイル名を名乗った圧縮ファイルを使用し、圧縮ファイル内部の悪性のスクリプトを実行するよう誘導した。

SectorA02グループの活動は、韓国から確認された。このグループは申し込み資格の要件確認書として偽装したハングル(HWP)形式のマルウェアを使用し、ターゲットがファイルの編集のためにファイルの内容をダブルクリックすると、内部に含まれているオブジェクトリンキングアンドエンベディング(OLE)が作動し、攻撃者のサーバーに接続を試みる仕組みで攻撃が行われる。

SectorA05グループの活動は、韓国、アメリカ、ドイツ、中国で確認された。このグループは軍隊の関係者に社会工学的なアプローチを試み、ターゲットの大学の仲間として偽装するなどの直接的なコミュニケーションを通じて信頼を築き、メッセンジャーやメールを通じてアンケート調査として偽装した圧縮ファイルのダウンロードリンクを送信した。最終的に実行されるマルウェアは、Windows PE(Portable Executable)形式のものであり、ターゲットのコマンドによって様々な悪性の機能を実行。

SectorA07グループの活動は、エストニア、アメリカ、韓国、ドイツで確認された。このグループは奨学金の申請書として偽装したWindowsショートカット(LNK)ファイル形式のマルウェアを使用し、ターゲットが自らマルウェアを実行すると、AutoItで作成された追加分のマルウェアをダウンロードして実行し、悪性行為を行ったことが確認できた。

現在まで続くSectorAハッキンググループの活動は、韓国と関わった政治や外交活動など政府の活動と関係ある機密情報を収集することを目当てにして、世界中をターゲットに金銭の獲得を目的としたハッキング活動を併行している。このグループのハッキングの目的は長期間にわたって継続しており、このような戦略的なハッキング目的にてしばらく変化なく進むと判断されている。

2. SectorBグループ活動の特徴

2024年6月には合計5件のハッキンググループの活動が確認され、このグループはSectorB04、SectorB22、SectorB38、SectorB72、SectorB99グループである。

SectorB04グループの活動は、モンゴル、日本から確認された。このグループはジオシティ日本(GeoCities Japan)サイトにホスティングされたマルウェアが含まれたスピアフィッシングメールを通じて攻撃活動を行い、ターゲットのシステム上で侵入テストを行うためのパワーシェルモジュール(PowerShell Module)であるパワースプロイト(PowerSploit)を実行し、ポイズンアイビー(Poison Ivy)として知られているリモートコントロールマルウェアをメモリにロードした後、C2サーバーから受信したコマンドによって様々な悪性行為を行った。

SectorB22グループの活動は、韓国、ベトナムで確認された。このグループは税金関係のガイドファイルとして偽装したWindowsショートカット(LNK)ファイルを含む圧縮ファイル(RAR)を添付したスピアフィッシングメールを通じて攻撃活動を行い、ターゲットのシステム上でDLLサイドローディング(DLL Sideloading)方式で実行した悪性のDLLファイルを通じてC2サーバーからエンコード(Encoding)されたデータファイルをダウンロードし、デコード(Decoding)してシェルコード(Shellcode)をメモリで実行する方法にてターゲットシステムのMACアドレス情報を暗号化してC2サーバーに送信した。

SectorB38グループの活動は、マレーシア、フィリピン、シンガポール、アメリカ、台湾から確認された。このグループは侵害した履歴がある政府のインフラを利用して、他の政府機関をターゲットにMicrosoft Officeに含まれた数式エディタの脆弱性を悪用したRTFファイルを配布する方法で攻撃活動を行った。また、ターゲットのシステム上に侵入テストツールであるコバルトストライクをダウンロードして実行させ、C2サーバーから受信したコマンドによって様々な悪性行為を行った。

SectorB72グループの活動は、台湾、ドイツ、ナイジェリア、アラブ首長国連邦、香港から確認された。このグループは各国の政府機関をターゲットに様々な攻撃ツールを使用して攻撃活動を行い、Microsoft Exchangeサーバーの脆弱性を悪用して初期アクセスを行った。また、このグループはターゲットのメールサーバーから政府、外交、及び軍事関連のキーワードを活用して機密情報を収集したことも確認できた。

SectorB99グループの活動は、フィリピン、日本から確認された。このグループは各国の政府及び軍(Military)組織をターゲットに、ゴーストRAT(Gh0st RAT)として知られているリモートコントロールマルウェアの様々な変異を配布し、攻撃活動を行った。また、ターゲットのシステム上からデータを収集するためにキーロギング(Keylogging)、ブラウザデータスティーラー(Browser Data Stealer)、Windows Portable Devices(WPD)及びUSB(Universal Serial Bus)モニターを使用し、C2サーバーに送信した。

現在まで続くSectorBハッキンググループの活動 は、世界中をターゲットにして諸国の政府機関の政治、外交活動などの政府活動と関係ある機密情報を収集するためであると分析されている。

3. SectorCグループ活動の特徴

2024年6月には合計1件のハッキンググループの活動が確認され、このグループはSectorC08グループである。

SectorC08グループの活動は、ロシアとアルメニアで確認された。このグループは、軍(Military)関係の文書として偽装したWindows PE(Portable Executable)形式のマルウェアを使用し、最終的にリモートコントロールツールであるUltraVNCを使用して情報の収集を試みた。

現在まで続くSectorCハッキンググループの活動は、このグループを支援する政府と隣接した国家を含んだ世界中をターゲットに各国家の政府機関の政治、外交活動及び政府活動関係の機密情報を収集するための目的であると分析されている。

4. SectorDグループ活動の特徴

2024年6月には合計1件のハッキンググループの活動が確認され、このグループはSectorD02グループである。

SectorD02グループの活動は、サウジアラビア、ケニア、イスラエル、アゼルバイジャン、ヨルダン、トルコで確認された。このグループはファイルの内部にフィッシングリンクが存在するWEBセミナーの招待状である囮ファイル(PDF)を使用し、最終的に情報収集及びリモートコントロール機能を実行するマルウェアを使用した。

SectorDハッキンググループは、主に政治的な競合関係にある国家をターゲットにしてハッキング活動を行う。

最近SectorDハッキンググループは、このグループを支援する政府を反対する活動を行う人物、もしくは諸国の政治、外交活動のような機密情報を収集するための目的であると分析されている。

5. SectorE グループ活動の特徴

2024年6月には合計1件のハッキンググループの活動が確認され、このグループはSectorE05グループである。

SectorE05グループの活動は、パキスタン、香港から確認された。このグループは、取締役の会議の会議録として偽装したMicrosoft Publisher形式のファイルを配布して攻撃活動を行い、ターゲットのシステム上から Microsoft Publisher形式のファイルを通じてコンピューター名、ユーザー名を収集し、C2サーバーに送信した後、追加分のマルウェアをダウンロードして実行させる方法で将来の攻撃のための足場を固めた。

現在まで続くSectorEハッキンググループの活動は、このグループを支援する政府と関係ある政治、外交及び軍事活動のような機密情報の収集を第一目標としてハッキング活動を行うことであると分析されている。しかし、最近は中国を含んだ東アジア及び他の地域に拡大していることで、政治、外交及び技術関係の機密情報を獲得するための活動の割合も段々増えつつあると分析されている。

6. SectorH グループ活動の特徴

2024年6月には合計1件のハッキンググループの活動が確認され、このグループはSectorH03グループである。

SectorH03グループの活動はインド、パキスタン、日本、ブルネイ、リトアニア、サウジアラビア、バングラデシュ、アメリカ、タイ、シンガポール、カナダから確認された。このグループは大学のコースとSちえ偽装したMicrosoft Excel形式のファイルを配布する方法で攻撃活動を行った。ターゲットのシステム上には、クリムゾンRAT(Crimson RAT)として知られているリモートコントロールマルウェアを使用して、C2サーバーから受信したコマンドによって様々な悪性行為を行った。また、このグループは同じ方法で、デザインドファイルや請求書の要約文としえ偽装した Microsoft Excel形式のファイルを配布した。さらに、このグループは給与や手当に関したファイルとして偽装したWindowsショートカット(LNK)ファイルを配布し、攻撃活動を行ったことも確認された。ターゲットのシステム上には、クリムゾンRAT(Crimson RAT)として知られているリモートコントロールマルウェアを使用して、C2サーバーから受信したコマンドによって様々な悪性行為を行った。

SectorHハッキンググループは、サイバー犯罪を目的にしたハッキングと政府支援を目的にしたハッキング活動を並行している。

特に、このグループを支援している政府と隣接した国家との外交的な衝突が続いているため、目的によって隣国の政府機関の軍事及び政治関係の機密情報の奪取のための活動を今後とも持続的に行うと分析されている。

7. SectorSグループの活動の特徴

2024年6月には合計1件のハッキンググループの活動が確認され、このグループはSectorS01グループである。

SectorS01グループの活動は、コロンビアから確認された。このグループは政府機関をターゲットにしてIObitアンチマルウェアソリューションが含まれた圧縮ファイル(ZIP)を添付したスピアフィッシングメールを配布する方法で攻撃活動を行った。ターゲットのシステム上では、エイシンクレット(AsyncRAT)として知られているリモートコントロール機能付きのマルウェアを通じてC2サーバーから受信したコマンドによって様々な悪性行為を行った。

現在まで続くSectorSハッキンググループの活動は、このグループを支援する政府と隣接した国家から政治、外交及び軍事活動などの政府活動関係の機密情報を収集するための目的でハッキング活動を行うことであると分析されている。

8. SectorTグループの活動の特徴

2024年6月には合計1件のハッキンググループの活動が確認され、このグループはSectorT01グループである。

SectorT01グループの活動は、ドイツで確認された。このグループはドイツの国防省から発行された軍事における物資の要請書として偽装したMicrosoft Excel形式のマルウェアを使用してターゲットが自らマルウェアを実行するよう誘導した。

現在まで続くSectorTハッキンググループの活動は、このグループを支援する政府と隣接した国家から政治、外交及び軍事活動などの政府活動関係の機密情報を収集するための目的でハッキング活動を行うことであると分析されている。

9. サイバー犯罪グループの活動の特徴

2024年6月には合計12件のハッキンググループの活動が確認され、このグループはSectorJ09、SectorJ25、SectorJ57、SectorJ93、SectorJ94、SectorJ110、SectorJ177、SectorJ178、SectorJ179、SectorJ180、SectorJ181、SectorJ185グループである。

このグループは、他国の政府の支援によって活動を行っているハッキンググループとは異なり、現実世界で金銭的な利益を確保できるような価値があるオンライン情報を奪取し、自ら特定の企業や組織をハッキングして内部ネットワークにランサムウェアを配布したり、重要な機密情報を奪取してそれを口実に金銭を要求する脅迫行為などを行った。

SectorJ09グループはコンテンツ管理システム(CMS)をターゲットとして、ユーザーが入力する支払い情報を奪取するフォームジャッキング攻撃を行い、特にWordPress用の電子取引プラグインであるWooCommerceの一部のファイルに支払い情報を奪取する機能付きの難読化されたスクリプトを挿入したことが確認された。

SectorJ25グループは暗号通貨(Cryptocurrency)の採掘のために、Bashマルウェアを使用してこのグループが使用したBashマルウェアはシステム情報を収集する一方、暗号通貨の採掘のためにシステムの設定を変更したことが確認されている。

SectorJ57グループの活動は、アメリカ、スペイン、イタリア、カナダから確認された。このグループは、ランサムウェアを配布するために、悪性のURLを添付したフィッシングメールを使用した。ターゲットがフィッシングメールに添付されたリンクをクリックすると、ビジュアルベーシックスクリプト(Visual Basic Script、VBS)ファイルが圧縮された圧縮ファイルがダウンロードされる。ターゲットがビジュアルベーシックスクリプトファイルを実行すると、ターゲットシステムに追加分のマルウェアをダウンロードできるDLLファイルがターゲットシステムにダウンロードされることにより、このグループがランサムウェアを配布したことが確認された。

SectorJ93グループは偽のブラウザーアップデートサイトとして偽装したフィッシングページを使用し、ターゲットがフィッシングページから配布しているマルウェアをダウンロードするよう誘導した。ターゲットがマルウェアをダウンロードするボタンをクリックすると、Chrome Updateというタイトルとして偽装されたJavaScriptマルウェアがダウンロードされ、ダウンロードされたJavaScriptファイルはPowerShellを通じてC2サーバーからボットマルウェアをダウンロードしたことが確認される。このグループはボットマルウェアを通じてターゲットシステムの情報を収集し、C2サーバーへの送信を試みたことが確認された。

SectorJ94グループは、ターゲットのシステムのデータを奪取するためにボット(Bot)のマルウェアを使用したことが確認された。このグループは通信するトラフィックをRC4アルゴリズムで暗号化し、HTTPプロトコルを通じてC2サーバーへ奪取したデータを送信した。

SectorJ110グループの活動は、オランダとウクライナから確認された。このグループは、財務の部署から送信したように偽装されたフィッシングメールを通じて、マルウェアが含まれた圧縮ファイルを配布した。ターゲットが圧縮ファイルに含まれたWindows Access Database File(ACCDB)をクリックすると、コンテンツを有効にする(Enable Content)ボタンをクリックするよう誘導する画像ファイルが添付されたテーブルが存在していることが確認できる。ターゲットがコンテンツを有効にするボタンをクリックすると、ドキュメントに添付されたVisual Basic Script(VBS)が実行され、ターゲットシステムに追加分のマルウェアがダウンロードされたことが確認できる。

SectorJ177グループの活動は、ドイツ、ロシア、アメリカから確認された。このグループはMicrosoft Windows Error Reporting Serviceに存在する権限昇格の脆弱性(Privilege Management Vulnerability、CVE-2024-26169)を利用したことが確認でき、続いてこのグループはターゲットシステムにこの脆弱性を利用するためにエクスプロイトツール(Exploit Tool)を使用し、脆弱性を通じてブラックバスタランサムウェア(Black Basta Ransomware)を配布して実行したことが確認された。

SectorJ178グループの活動は、アメリカ、スペイン、中国、カンボジアから確認された。このグループは、Windowsの整合性チェックプログラム(Tiworker.exe)として偽装したマルウェアを実行する方法を使用し、そのマルウェアはC2サーバーから追加分のマルウェアをダウンロードするためにPowerShellを実行した。ダウンロードされたマルウェアは、Windows Defenderを無効にし、ターゲットのシステム上で持続的に暗号資産を採掘するためにタスクスケジューラを作成したことが確認できた。

SectorJ179グループは、データプラットフォームであるスノーフレーク(Snowflake)の製品を利用する顧客の漏洩情報を悪用し、スノーフレークインスタンスにアクセスし、データを奪取したことが確認された。

SectorJ180グループは、採用に関した内容として偽装したフィッシングメールを送信し、フィッシングメールには合法的なページのように偽装したリンクを添付してターゲットがクリックするよう誘導した。ターゲットが添付されたURLにアクセスすると、キャプチャ(CAPCHA)として偽装したファイルをダウンロードするよう誘導し、これをダウンロードすると難読化(Obfuscated)されたJavaScriptファイルがターゲットシステムにダウンロードされる。JavaScriptファイルはC2サーバーと通信する機能を実行するDLLファイルを追加でダウンロードし、継続的に動作するようタスクスケジューラーとコンポーネントオブジェクトモデルオブジェクト (Component Object Model, COM Object)を活用した。

SectorJ181グループの活動は、ブラジル、チリから確認された。このグループはスティーラー(Stealer)マルウェアを配布するためにクラウドプラットフォーム(Cloud Platform)を活用した。また、このグループはクラウドプラットフォームを通じてWindowsショートカット(LNK)ファイルとJPG拡張子として偽装されたBase64エンコードファイルを圧縮した圧縮ファイルを配布した。他にもこのグループはこのような方法で配布したスティーラー・マルウェアを通じて、ターゲットシステムのデータを奪取を試みたことが確認できた。

SectorJ185グループの活動は、ナイジェリア、アメリカ、ウクライナ、インド、中国、香港から確認された。このグループは履歴書に関した内容として偽装された圧縮ファイルを通じてマルウェアを配布したことが確認できた。圧縮ファイルにはWindowsショートカット(LNK)ファイルが圧縮されており、ターゲットがWindowsショートカットファイルを実行すると、囮PDFファイルが実行され、LNKファイル内部にエンコードされたDLLデータがTEMPパスに作成される。デコードされたDLL形式のPEファイルは最終的にPupyリモートアクセスツール(RAT)をメモリにロードし、C2サーバーから受信したコマンドによってシステム情報の収集、キーロギングなど様々なコマンドの実行を試みたことが確認できた。

The full report detailing each event together with IoCs (Indicators of Compromise) and recommendations is available to existing NSHC ThreatRecon customers. For more information, please contact service@nshc.net.