SUMMARY OF RANSOMWARE THREAT ACTOR ACTIVITY IN 2023 (JPN)

序論

ランサムウェア(Ransomware)は、ターゲットのシステムのデータを暗号化した後、被害者がシステムを元の状態に復元し、データを復号化するためにハッキンググループに復号化の費用(Ransom)を支払うようにするマルウェアである。

このレポートでは、NSHCの脅威分析研究所(Threat Research Lab)が2023年のに発生したランサムウェアを利用したハッキンググループのハッキング活動を分析した結果を記述したレポートである。そして、このハッキンググループがハッキング活動を行うプロセスから使用する攻撃技術やツール及びインフラ(Infra)情報について分析した内容が含まれている。

毎月のランサムウェアハッキングの活動

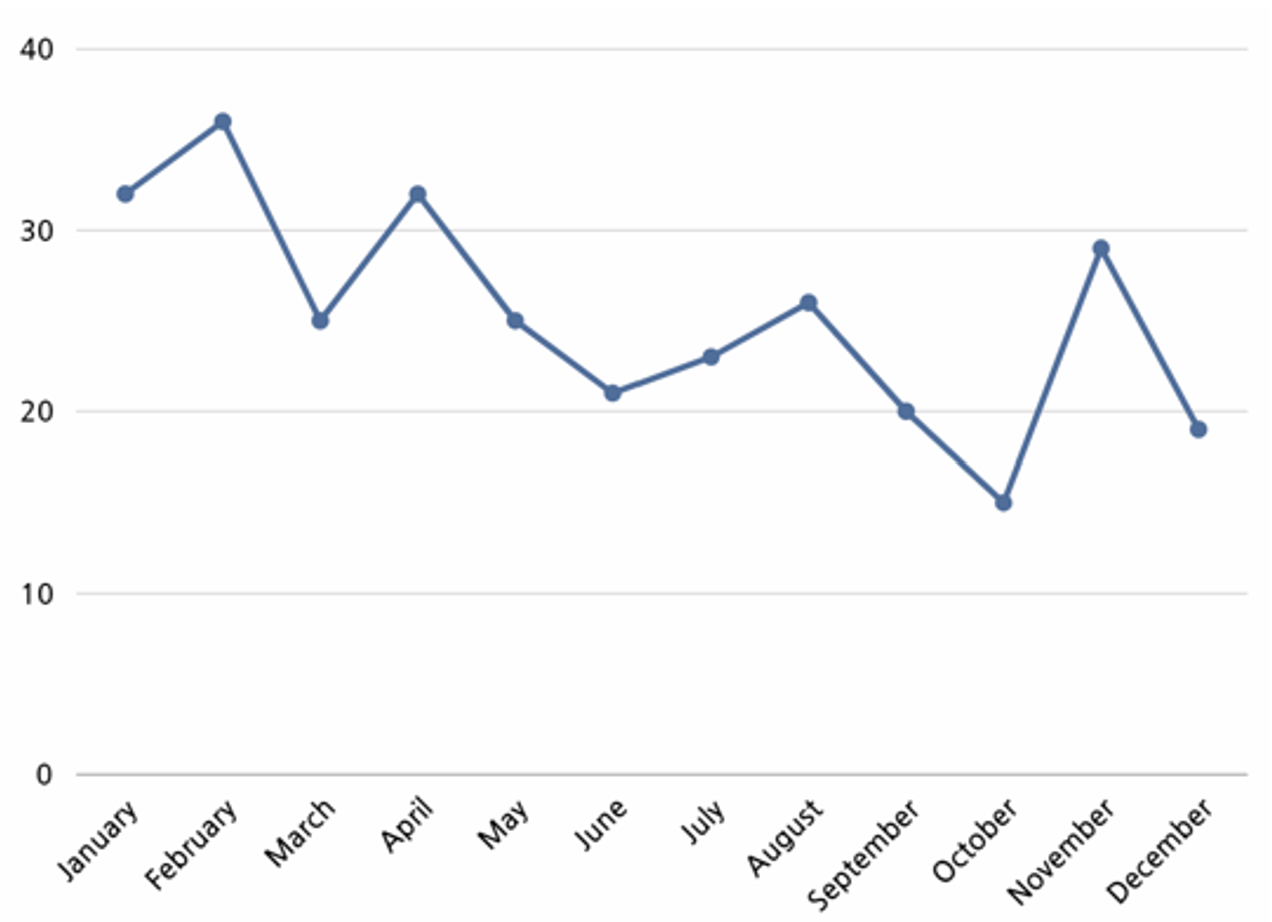

2023年の、 脅威分析研究所(Threat Research Lab)から確保したランサムウェアを利用したハッキンググループのハッキング活動に関した脅威イベントは、合計304件と確認されている。

脅威イベントの状況を分析した結果、2023年の上半期に最も多くイベントが発生した時期は2月であり、下半期に最も多くイベントが発生した時期は11月である。

[図1:2023年の、ランサムウェアを利用したハッキンググループの活動イベントの現況]

2月に多くのイベントが発生した理由は、年初に新しいセキュリティの脆弱性が確認され、それを悪用する動きが多くなったため、年末に比べてセキュリティチェックが少なく行われる時期であるため、ハッキンググループはこの時期を狙ったものであると考えられている。

11月に多くのイベントが発生した理由は、ブラックフライデー(Black Friday)などの大規模のショッピングシーズンに企業や機関をターゲットにして攻撃を強化し、金銭的な利益の最大化を狙う試みである判断されている。

この脅威イベントの状況を通じて、月平均約25件のランサムウェア攻撃が発生していることが確認できる。途中でランサムウェア攻撃が減少する傾向を示しているが、再び攻撃が活発になる時点が存在することが確認できる。このような動きを通じて、ランサムウェア攻撃は持続的に発生していることが確認できる。

ランサムウェアのハッキング活動の形態

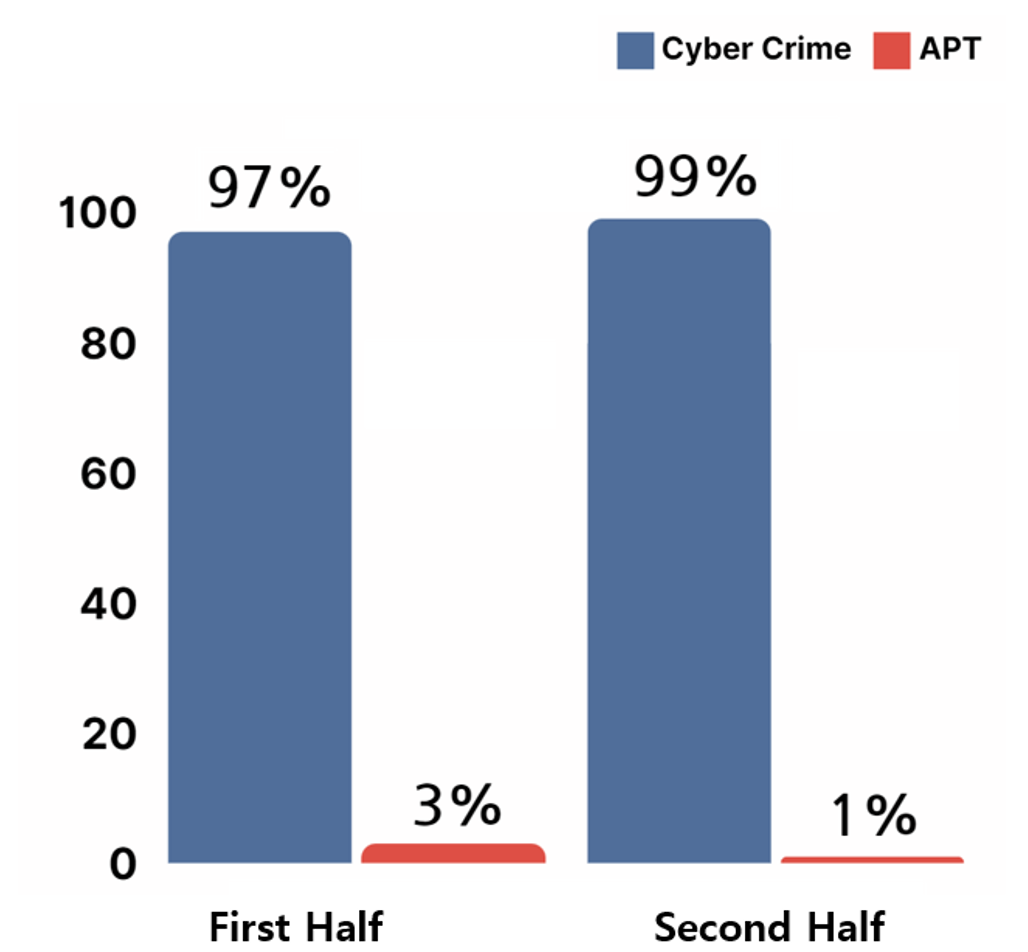

ランサムウェアのハッキング活動は、金銭的な利益を確保するためにハッキングを行うサイバー犯罪(Cyber Crime)グループと各国の政府の支援によってハッキング活動を行うハッキンググループ(APT)の形態の両方に分けることができる。

2023年の1年間発生したランサムウェアと関連するハッキング活動を分析した結果、両方のランサムウェアハッキング活動の形態のうち、最も多い活動の形態はサイバー犯罪グループによるハッキング活動であると確認された。

特にランサムウェアはRaaS(Ransomware as a Service)などのモデルを使用してランサムウェアの製作における技術的な難易度が他のハッキング攻撃よりも低く、比較的短い時間で金銭的な利益を確保することができるので、サイバー犯罪グループにおいてはこのような方法を利用していると判断されている。

[図 2: 2023年の1年間、 ランサムウェアを利用したハッキング活動の形態]

ランサムウェアを利用したハッキンググループのターゲット

数多くのハッキンググループが金銭的な利益を確保するためにランサムウェアを利用していることが確認できる。また、本文では2023年の1年間ランサムウェア攻撃が発生した国家や業界及びシステムについて説明している。

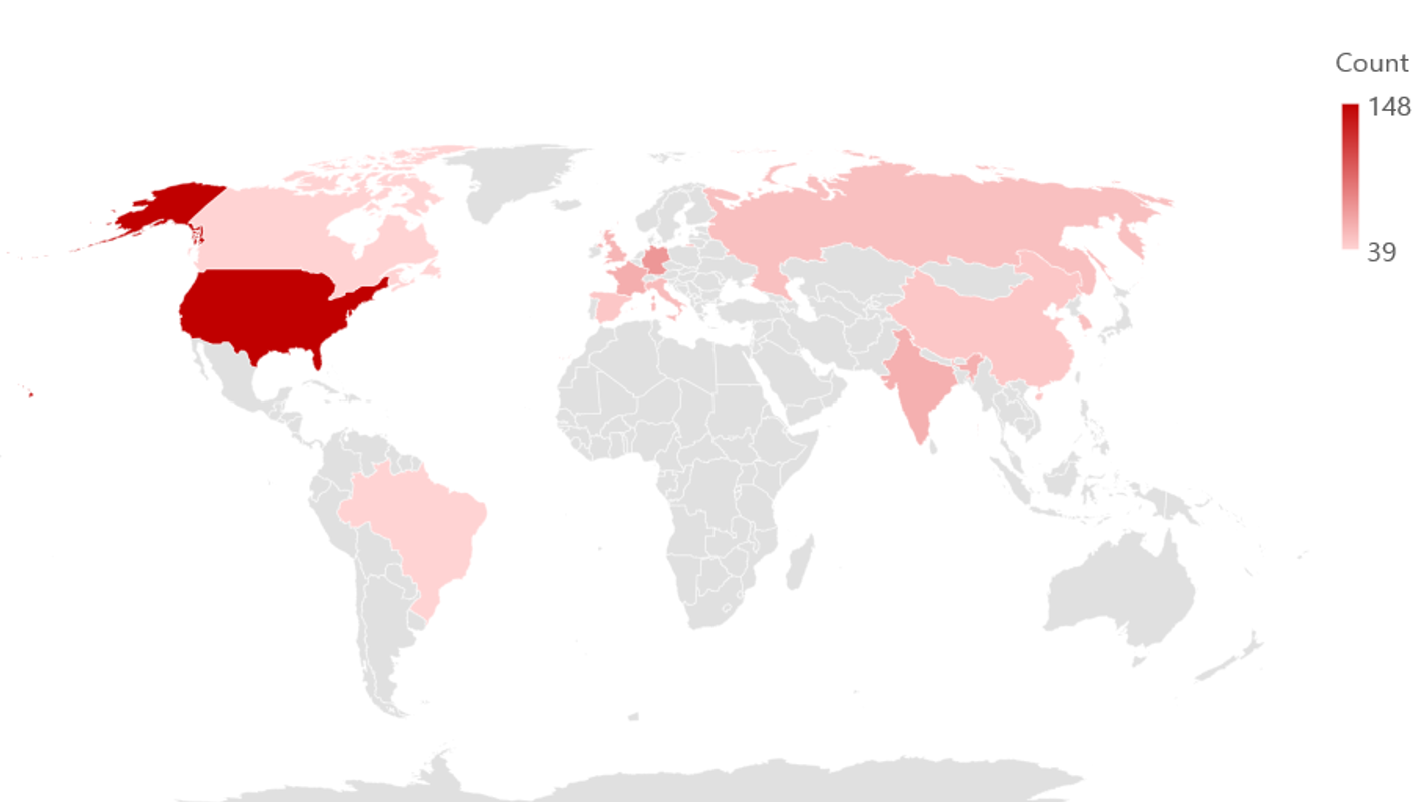

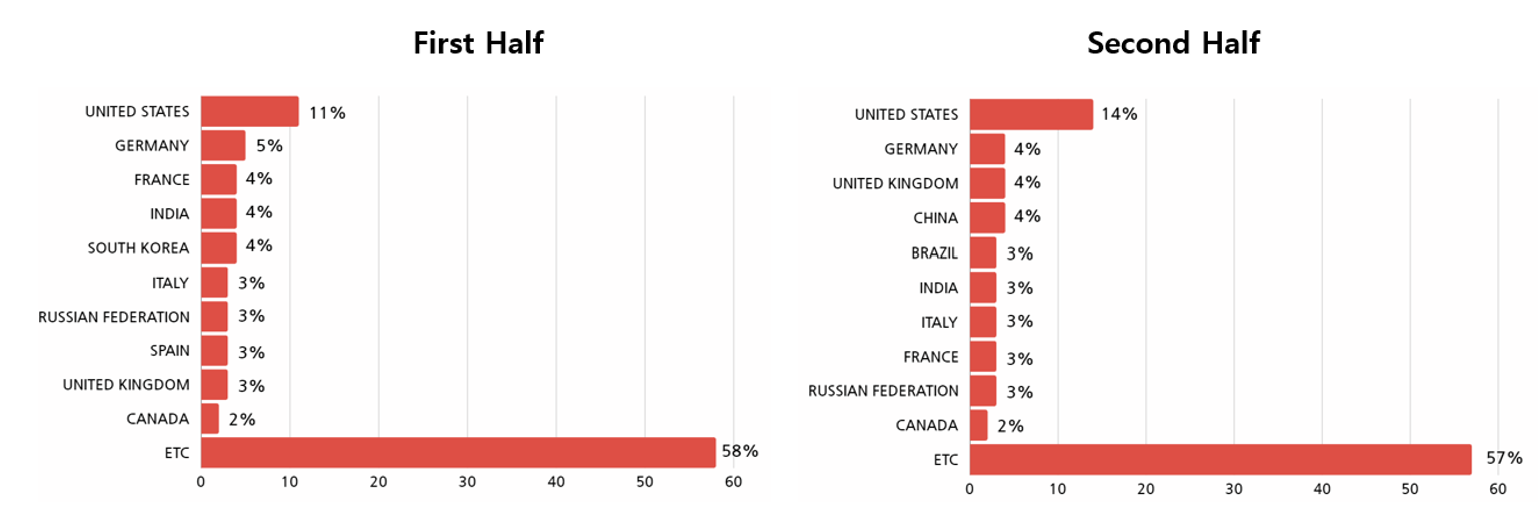

1. ターゲットとなった国家

2023年の間、ランサムウェアを利用したハッキング攻撃が発生した国は、ほとんどヨーロッパや北米に位置する企業や機関であることが確認された。これは、復号化の費用を支払える経済条件が整った先進国または新興工業国である国家をターゲットにランサムウェアを配布したものであると推定されている。上半期と下半期の両方で、 最も多くのランサムウェア攻撃が発生した国家はアメリカであると確認されている。

[図 3: 2023年の1年間、ランサムウェアを利用したハッキンググループがターゲットとした地域]

[図4:2023年の1年間、ランサムウェアを利用したハッキンググループがターゲットとした国家]

2. ターゲットとなった業界

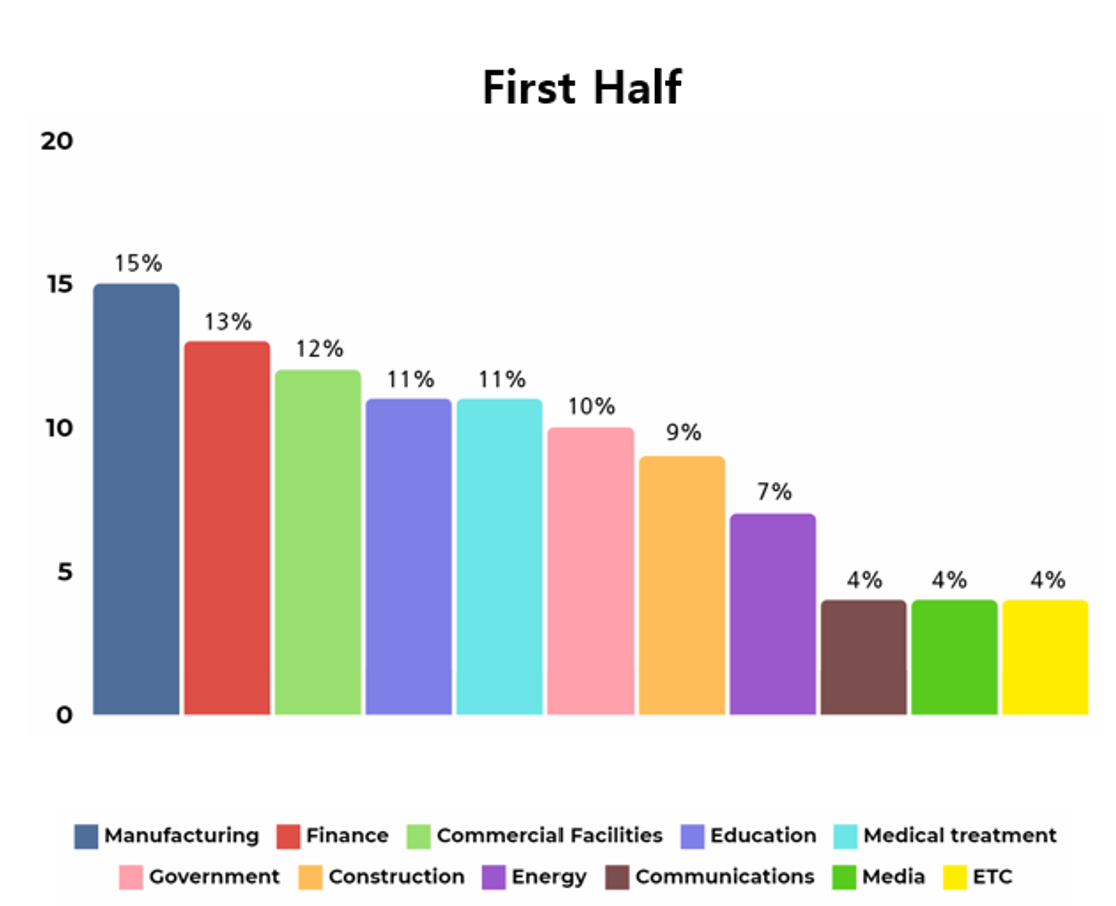

ハッキンググループがランサムウェア攻撃を行った企業や機関における業界を特定した結果、2023年の上半期には様々な業界をターゲットに攻撃が行われたことが確認され、特に 最も多くのランサムウェアを利用したハッキング攻撃が発生した業界は製造業界であると確認された。

製造業界は製品を製造する業界であり、この部門でランサムウェア攻撃が発生した場合、製造工場の稼働が中断される可能性がある。これは製品の製造を一時的な中断を引き起こし、製品を納品する企業や販売する企業にも追加的な被害をもたらす恐れがある。

このような状況を考えると、製造業界はランサムウェア攻撃による被害規模と財政的な損失が大きく発生する可能性があり、どうしても復号化の費用を支払って状況を回復しようとする可能性が高いと判断されている。

[図5:2023年の上半期、ランサムウェアを利用したハッキンググループによってターゲットとなった業界]

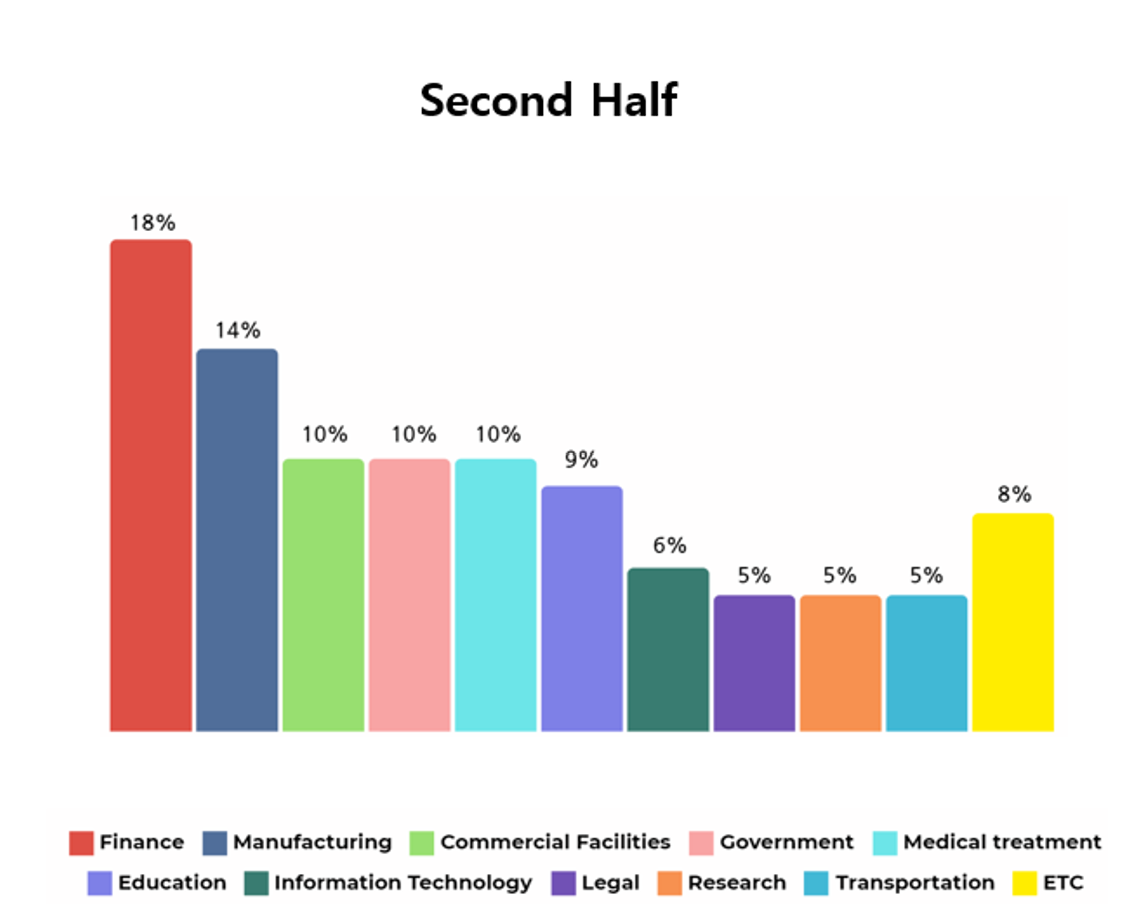

2023年の下半期にも上半期と同様に、様々な業界をターゲットにランサムウェア攻撃が行われ、特に 最も多くの攻撃が発生した業界は金融業界であると確認された。続いて攻撃が発生した業界は製造業界である。

金融業界には、銀行や証券会社などの金融サービスを提供する企業に限らず、投資や資金の調達などの財務関連の企業も含まれている。

このような金融業界でランサムウェア攻撃が発生した場合、金融サービスを利用するユーザー及び金融関係の取引を行う取引先やその他の関係者にも影響を与える恐れがある。そのため、被害規模と財政的な損失が大きく発生すると考えられている。

[図 6: 2023年の下半期、ランサムウェアを利用したハッキンググループによってターゲットとなった業界]

つまり、ランサムウェアを利用したハッキンググループは2023年の1年間で被害規模が大きく、財政的な損失が発生する恐れがある製造業界や金融業界を集中的に攻撃したことであると判断されている。

他にも商業施設(Commercial Facilities)、教育(Education)、政府(Government)など様々な業界をターゲットに攻撃を行った。これはランサムウェア攻撃によりサービス提供不可や教育運営の中断などの多方面で損失が発生する恐れがあり、復号化の費用を支払う可能性が高い業界を主なターゲットとしたのであると推測されている。

3. ランサムウェア攻撃が行われたターゲットシステム

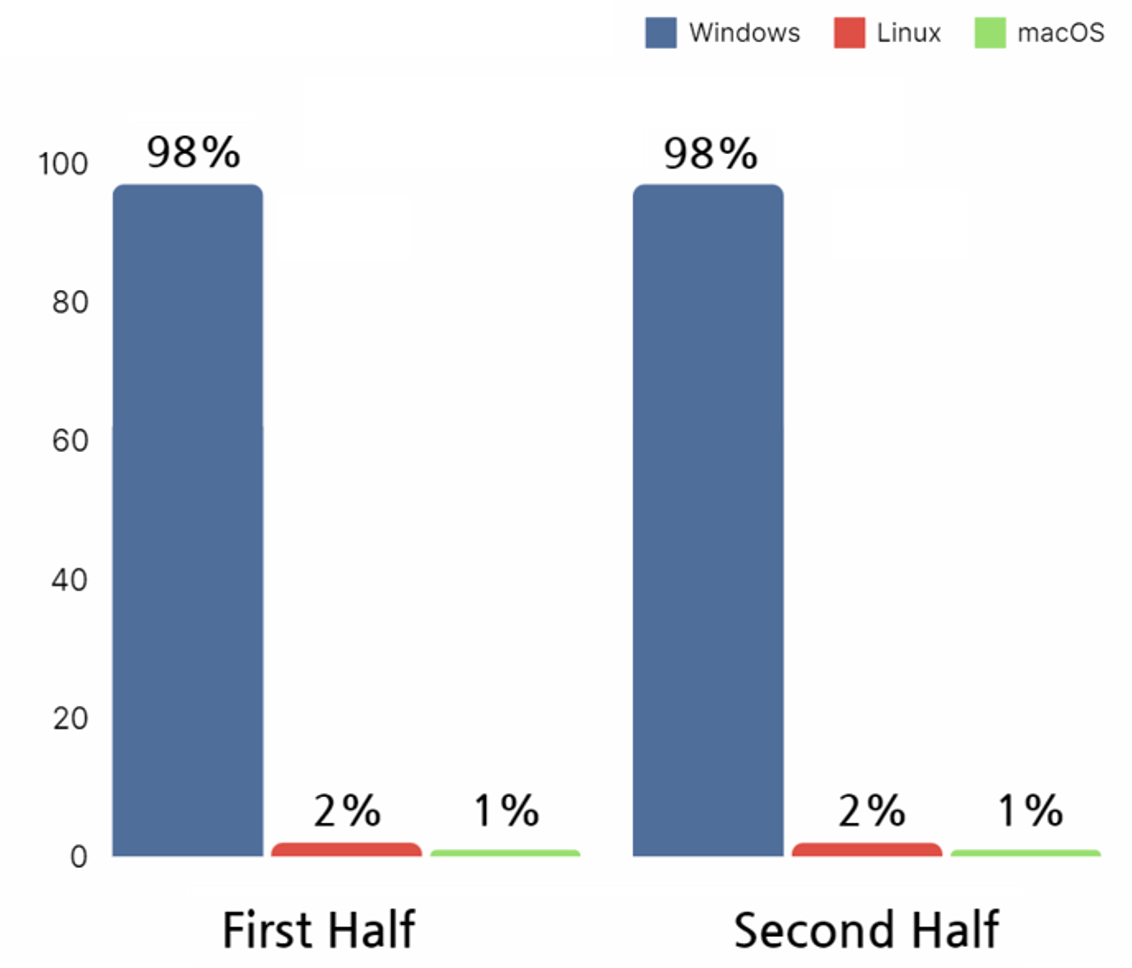

2023年の1年間に確保されたランサムウェアのファイルタイプを分析した結果、ランサムウェア攻撃のターゲットとなったシステムはWindows、Linux、及びmacOSの3つであることが確認された。 上半期と下半期の両方で、 最も多く攻撃が行われたシステムはWindowsであることが確認された。

Windowsは、企業内の従業員が一般業務で使用するコンピューターに最も多くインストールされているOSである。このような企業内の状況から推測すると、Windowsで動作するランサムウェアは企業に最大限の被害をもたらす恐れがある。

そして、Linux OSをターゲットとしたランサムウェアの攻撃頻度は高くないが、企業や機関で使用の用途を確認すると、ウェブサーバー(Web Server)やファイルサーバー(File Server)、そして仮想化サーバー(Virtual Server)などの特殊な目的のために運用されているサーバーより使用されている。このようなLinux OSをターゲットとして攻撃を行った場合、企業や機関の業務の中止に限らず、提供されているサービスの中止なの全般的に深刻な影響を与える恐れがある。

[図7:ランサムウェアを利用したハッキンググループのターゲットシステム]

ランサムウェアを利用したハッキンググループの攻撃技術

ランサムウェア攻撃を利用したハッキンググループは、様々な攻撃技術を使用してターゲットのシステムに侵入してデータを暗号化し、ターゲットに復号化の費用を要求する。このプロセスから使用する技術には、システムの脆弱性(Vulnerability)を悪用したり、オープンソース(Open Source) やフリーウェア(Freeware)ツールを利用する方法などが含まれている。本文では、2023年の1年間にハッキンググループが活発に使用したことが確認された主要な攻撃技術について記述する。

1. 初期アクセス(Initial Access)

ランサムウェアを利用したハッキンググループがランサムウェアを配布するためにターゲットのシステムに侵入する技術は、MITRE ATT&CKマトリックス(Matrix)として定義できる。

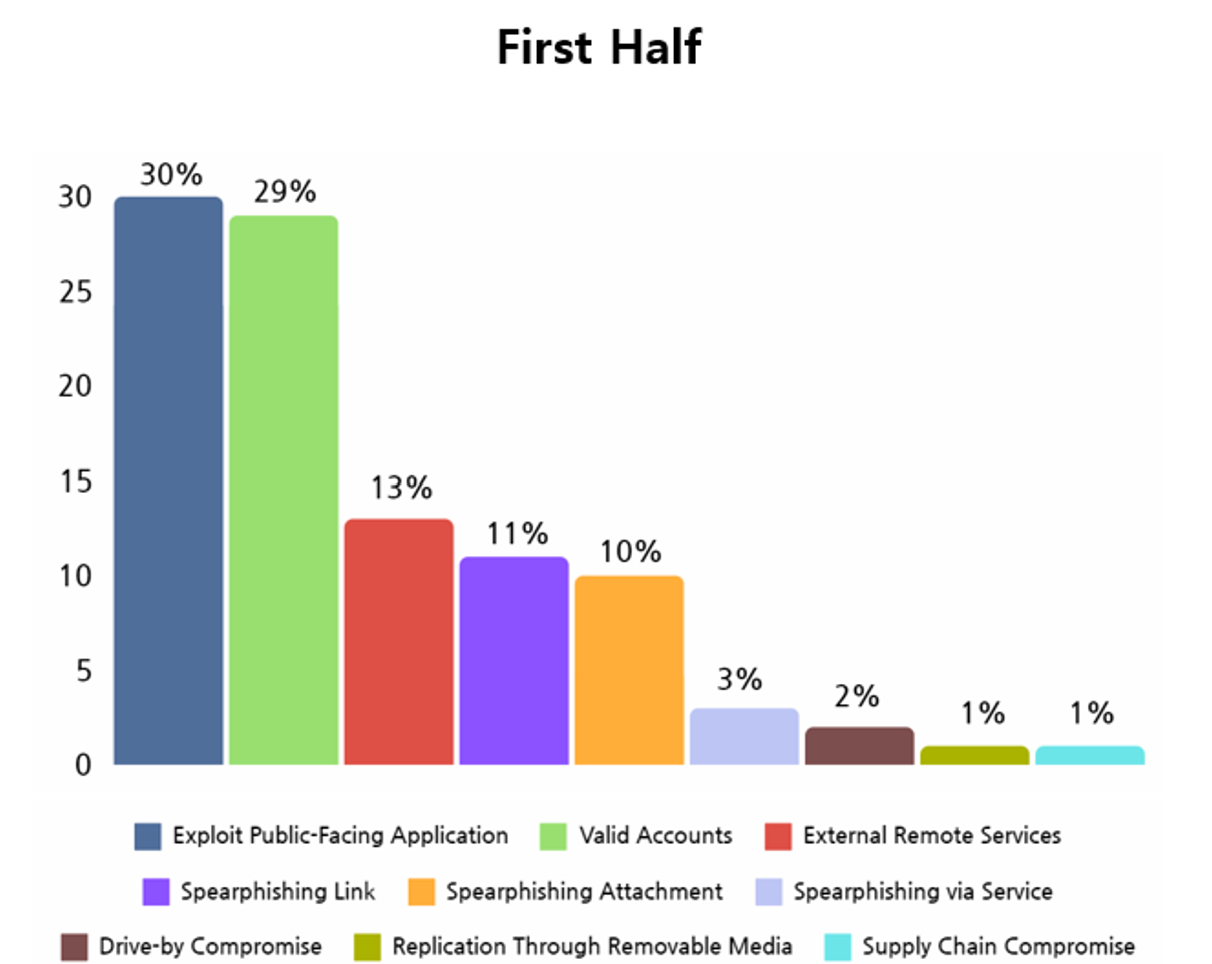

NSHCの脅威分析研究所は、ハッキンググループがターゲットのシステムに侵入するために使用する技術をMITRE ATT&CKマトリックスの初期アクセス(Initial Access)戦略(Tactics)を通じて分析しており、2023年の1年間、ランサムウェアを利用したハッキンググループがターゲットのシステムに侵入するために最も多く使用した技術は、外部に公開されたアプリケーションの悪用(Exploit Public-Facing Application)と有効なアカウント(Valid Account)であることが確認されている。

2023年の上半期には、ターゲットのシステムに侵入するために外部に露出されたアプリケーションの悪用と有効なアカウント技術が最も使用されたことが確認できる。

外部に 露出 されたアプリケーションの悪用を通じた侵入方法は、インターネットに 露出 されたウェブサーバー、データベースサーバーなどのサービスで確認された脆弱性や間違ったサーバー構成を悪用して攻撃する方法である。

これにより、初期アクセスを行うと、ハッキンググループはこのサーバーに対する直接的なアクセス権限を獲得ことができ、企業や機関のネットワーク内への侵入が比較的に容易になる。この方法は、ファイアウォールなどの外部セキュリティ装置から保護されにくいため、初期アクセスを効果的に行うことができる。また、内部ネットワークへのアクセス権限を確保し、追加のシステム侵入やデータの奪取が可能となり、システム内の他の脆弱性も簡単に見つけることができるため、攻撃の成功率を高めることができる。

有効なアカウントを通じた侵入方法は、ダークウェブ(DarkWeb)やハッキングフォーラム(Hacking Forum)などから取得したターゲットの有効な資格証明(Credentials)情報を通じてアクセスする方法を意味する。この方法を使用した場合、セキュリティ機器では普通の使用者の行為との区別が難しいため、最終的にランサムウェアが実行されるまで攻撃を認識することは難しい。また、最初にシステムとアクセスした内部ネットワークへのアクセス権限を確保し、ターゲットのシステムを拡散させることができる。これにより、比較的に重要なデータを暗号化する可能性が高い。

[図 8: 2023年の上半期 、ランサムウェアを利用したハッキンググループの初期アクセス]

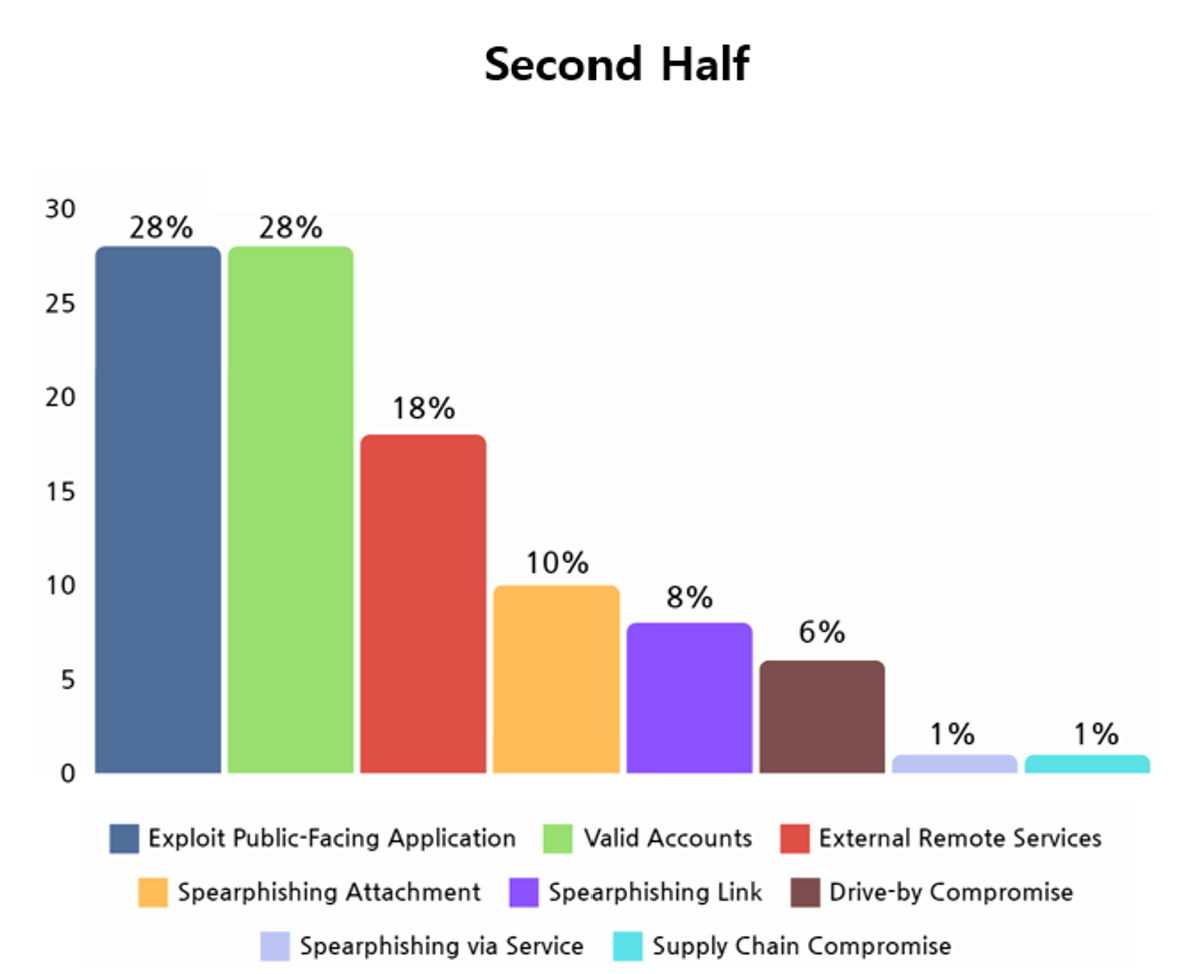

2023年の下半期にも、外部に露出されたアプリケーションの悪用と有効なアカウント技術を最も多く使用したことが確認され、さらにリモートサービス技術の利用が増加したことが確認された。

これは、下半期にクラウドとSaaS(Software as a Service)への移行が加速し、関連インフラのセキュリティの脆弱性が増加したため、このようなリモートサービス技術の使用が増加したと推測されている。ハッキンググループはリモートサービスを利用する企業や機関外部ネットワークの業務目的に使用するコンピュータは相対的に内部ネットワークにあるシステムと比べてセキュリティが脆弱な場合が多く、これを悪用して簡単にアクセスすることができ、一度侵入に成功すると内部ネットワーク全体に攻撃を拡大する機会を提供するため、リモートサービス技術の使用が増加したと推測されている。

[図9:2023年の下半期、ランサムウェアを利用したハッキンググループの初期アクセス]

2. 脆弱性(Vulnerability)

ランサムウェアを利用したハッキンググループは、攻撃行為を行うために様々な脆弱性を使用している。インターネット空間では、商用または公開形式のエクスプロイトキット(Exploit Kit)などのシステムに存在する脆弱性を自動的に攻撃することができる自動化ツールが多数存在するため、ランサムウェアを利用したハッキンググループは、ランサムウェアの配布に使用されるリソースを少なめに抑えるために、脆弱性の自動攻撃ツールを使用する方法を利用している。本文では、2023年の1年間にランサムウェアを利用したハッキンググループが使用した主要な脆弱性について記述している。

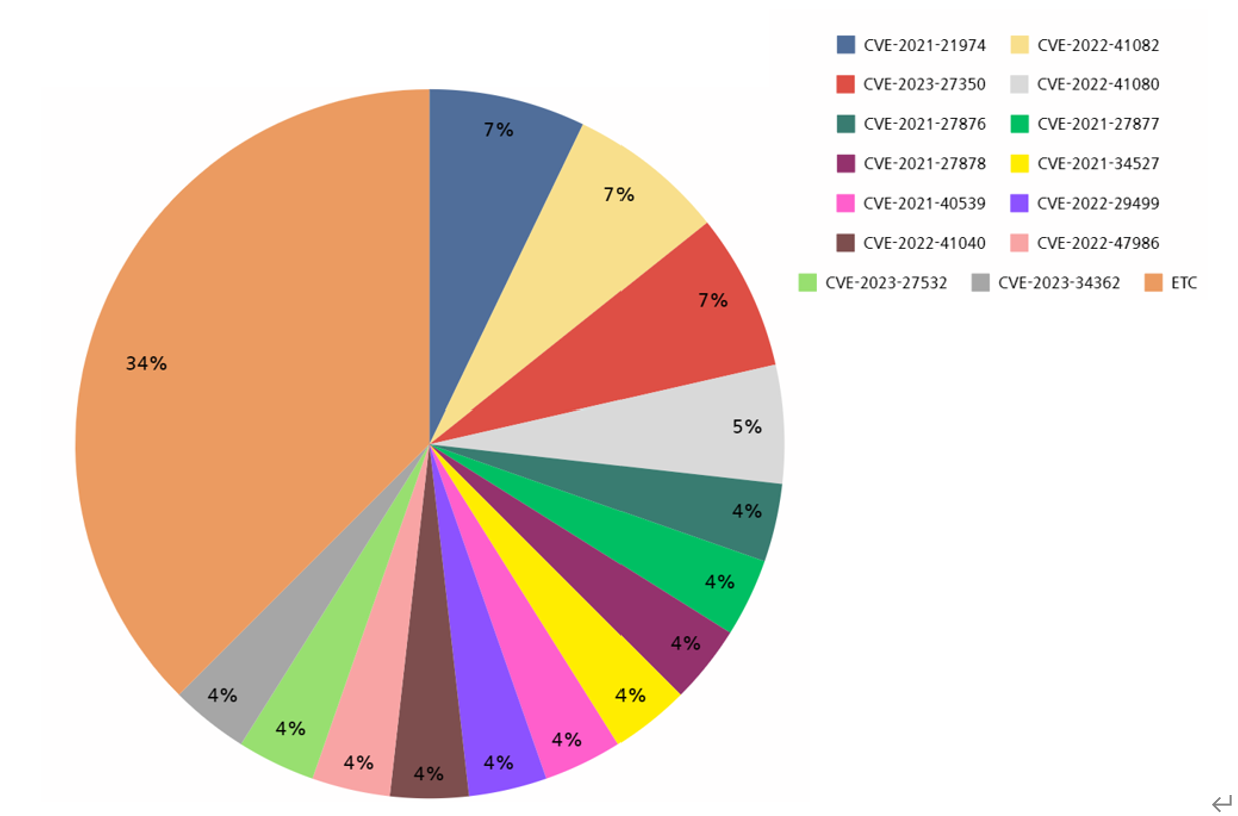

2023年の上半期に、ランサムウェアを利用したハッキンググループが利用した脆弱性トップ10を分析した結果、 最も多く利用したした脆弱性は次の3件である。

- CVE-2021-21974: VMware ESXi のリモートコード実行の脆弱性 (Remote Code Execution Vulnerability)

- CVE-2023-27350: PaperCut MF/NG 不正アクセスのコントロール脆弱性 (Improper Access Control Vulnerability)

- CVE-2021-27876: Veritas Backup Exec Agent のファイルアクセス脆弱性 (File Access Vulnerability)

CVE-2021-21974はVMware ESXiのリモートコード実行の脆弱性であり、攻撃者がリモートでマルウェアの実行を行うようにする。この脆弱性を利用すると、攻撃者はESXiサーバーをコントロールし、ランサムウェアを配布することができる。

CVE-2023-27350はPaperCut MF/NGの不正アクセスをコントロールする脆弱性であり、認証されていないユーザーがシステムにアクセス権限を取得できるようにする。この脆弱性は、攻撃者がシステムにアクセスして、機密情報を奪取したり、ランサムウェアをインストールしたりするように使用できる。

CVE-2021-27876はVeritas Backup Exec Agentのファイルアクセスの脆弱性であり、攻撃者がファイルシステムに無断でアクセスできるようにする。この脆弱性は、攻撃者がバックアップデータを暗号化または削除してランサムウェア攻撃の被害を最大化するのに使用できる。

前半期に使用された脆弱性のタイプを分析した結果、 最も多 く使用した脆弱性はリモートコード実行の脆弱性(Remote Code Execution Vulnerability, RCE)であった。リモートコード実行脆弱性は、脆弱性が存在するソフトウェアまたは製品をターゲットに、リモートで悪性のコマンドを実行することができる脆弱性である。

また、利用された脆弱性のターゲットソフトウェアは、ほとんどサーバー(Server)に分類されるアプリケーションとして確認される。サーバーに存在する脆弱性を悪用して攻撃を行った場合、権限昇格を通じて持続性の確保や検知回避、機密データへのアクセス権限の獲得に限らず、隣接するシステムや他のネットワーク帯域に側面移動(Lateral Movement)を行うことができ、被害規模を拡大することができる。このような特性を悪用するため、攻撃者は主にサーバーをターゲットに脆弱性を悪用することが確認されている。

[図 10: 2023年の上半期、ランサムウェアを使用するハッキンググループが使用した脆弱性]

|

脆弱性 |

脆弱性のタイプ | 脆弱性のターゲット |

|

CVE-2021-21974 |

Remote Code Execution Vulnerability |

VMware ESXi OpenSLP Services |

|

CVE-2022-41082 |

Remote Code Execution Vulnerability |

Microsoft Exchange Server |

|

CVE-2023-27350 |

Improper Access Control Vulnerability |

PaperCut MF/NG Improper |

|

CVE-2022-41080 |

Privilege Escalation Vulnerability |

Microsoft Exchange Server |

|

CVE-2021-27876 |

File Access Vulnerability |

Veritas Backup Exec Agent |

|

CVE-2021-27877 |

Improper Authentication Vulnerability |

Veritas Backup Exec Agent |

|

CVE-2021-27878 |

Command Execution Vulnerability |

Veritas Backup Exec Agent |

|

CVE-2021-34527 |

Remote Code Execution Vulnerability |

Microsoft Windows Print Spooler |

|

CVE-2021-40539 |

Authentication Bypass Vulnerability |

Zoho ManageEngine ADSelfService Plus |

| CVE-2022-29499 | Data Validation Vulnerability |

Mitel MiVoice Connect |

[表1:2023年の上半期にランサムウェアを利用したハッキンググループが使用した脆弱性]

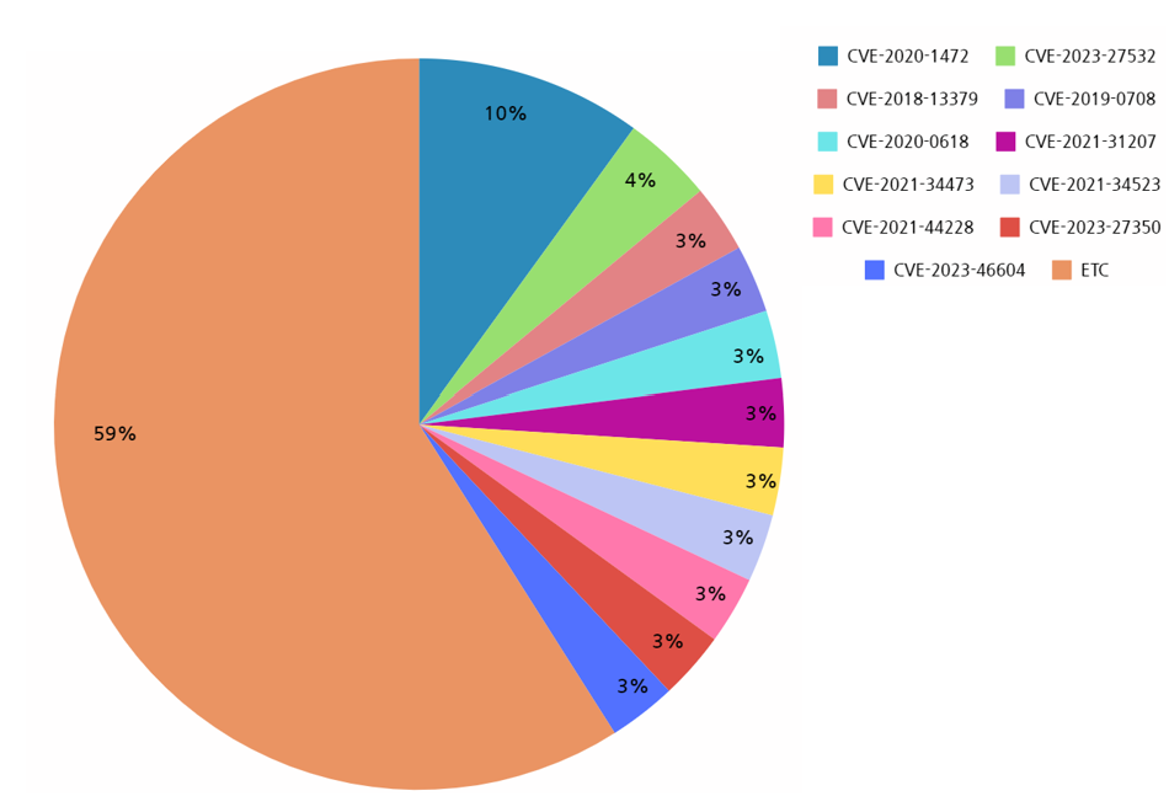

2023年の下半期に、ハッキンググループが利用した脆弱性トップ10を分析した結果、最も多く利用したと確認された脆弱性は「CVE-2020-1472」である。この脆弱性は、Windows Serverでコンピューターとドメインコントローラーを接続するセキュリティチャネルを管理する「Microsoft Netlogon」に存在する権限昇格の脆弱性である。権限昇格の脆弱性とは、攻撃者がシステムの権限を取得し、システム権限と同じレベルで様々な悪性行為を行うことができる脆弱性を意味する。

下半期に使用された脆弱性のタイプを分析した結果、上半期と同様にリモートコードを実行する脆弱性(Remote Code Execution Vulnerability, RCE)が多く使用されたことが確認された。また、使用された脆弱性のターゲットとなったソフトウェアも上半期と同様に、ほとんどがサーバー(Server)に分類されるアプリケーションであることが確認された。特に、下半期には「Fortinet FortiOS SSL VPN」などのVPN(Virtual Private Network)関連のソフトウェアにも脆弱性の悪用のターゲットとなったソフトウェアとして多く使用されたことが確認された。これはハッキンググループが上半期よりも様々なソフトウェアをターゲットとして攻撃を行い、ランサムウェア攻撃の範囲を広げようとしたものであると考えられている。

[図 11:2023年の下半期に、ランサムウェアを使用するハッキンググループが使用した脆弱性]

|

脆弱性 |

脆弱性のタイプ |

脆弱性のターゲット |

|

CVE-2020-1472 |

Privilege Escalation Vulnerability |

Microsoft Netlogon |

|

CVE-2023-27532 |

Missing Authentication for Critical Function Vulnerability |

Veeam Backup & Replication Cloud Connect |

|

CVE-2018-13379 |

Path Traversal Vulnerability |

Fortinet FortiOS SSL VPN |

|

CVE-2019-0708 |

Remote Code Execution Vulnerability |

Microsoft Remote Desktop Services |

|

CVE-2020-0618 |

Remote Code Execution Vulnerability |

Microsoft SQL Server Reporting Services |

|

CVE-2021-31207 |

Security Feature Bypass Vulnerability |

Microsoft Exchange Server |

|

CVE-2021-34473 |

Remote Code Execution Vulnerability |

Microsoft Exchange Server |

|

CVE-2021-34523 |

Privilege Escalation Vulnerability |

Microsoft Exchange Server |

|

CVE-2021-44228 |

Remote Code Execution Vulnerability |

Apache Log4j2 |

|

CVE-2023-27350 |

Improper Access Control Vulnerability |

PaperCut MF/NG |

|

CVE-2023-46604 |

Deserialization of Untrusted Data Vulnerability |

Apache ActiveMQ |

[表2:2023年の下半期に、ランサムウェアを利用したハッキンググループが使用した脆弱性]

3. オープンソース(Open Source)及びフリーウェア(Freeware)ツール

ハッキンググループはオープンソースやフリーウェアを攻撃のツールとして悪用している。オープンソースやフリーウェアとは、商用ツールまたは無料でソースコードを公開したツールを意味し、一般ユーザーも必要によって使用している。

ランサムウェアを利用したハッキンググループは、ターゲットの組織内で移動し、ランサムウェアを配布する過程からセキュリティソリューションの検知を回避するために、オープンソース及びフリーウェアツールを使用することであると判明されている。

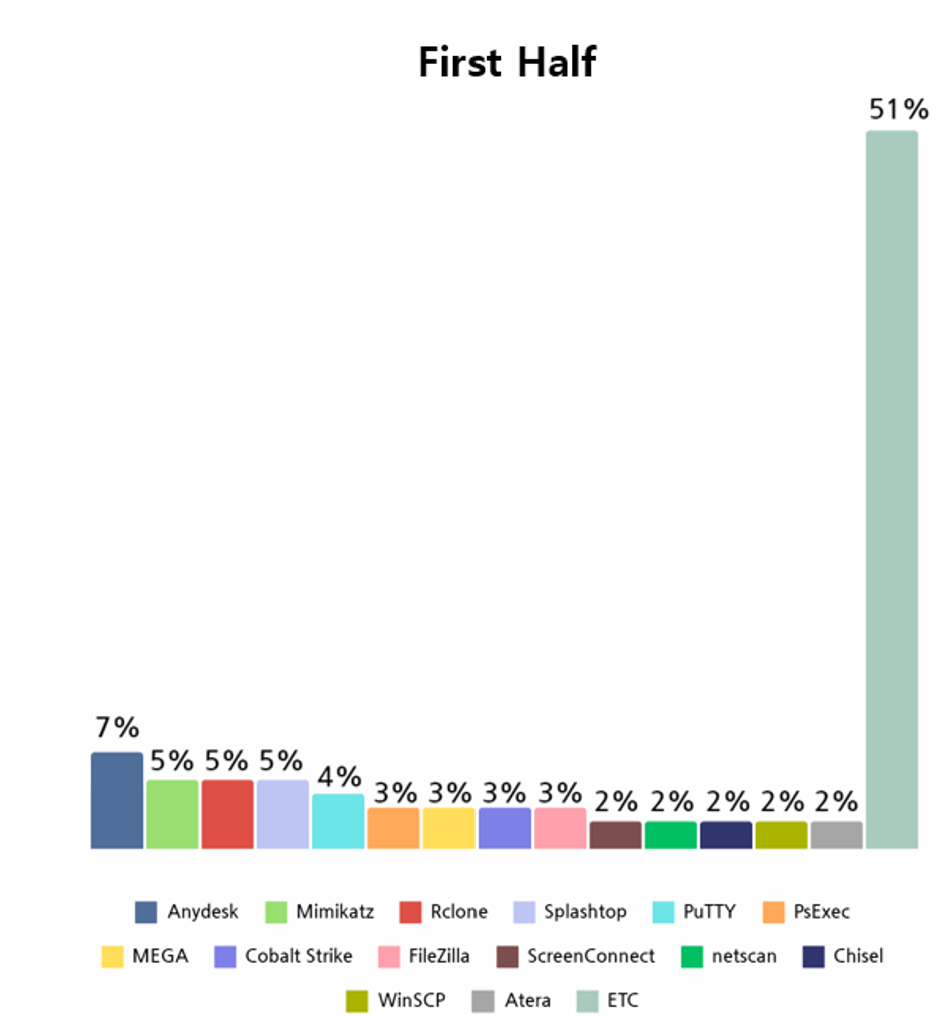

2023年の上半期に、ランサムウェアを利用したハッキンググループが使用したオープンソース及びフリーウェアツールTop 10の中でツールの機能別に分析した結果、 最も多く使用された機能別の結果は、リモートコントロールプログラム(Remote Administrator Software)であった。

リモートコントロールプログラムは、クライアントで認証プロセスを経由してホストにアクセスできるプログラムを意味する。リモートコントロールプログラムを通じて攻撃を行う場合、中継サーバーを経由して通信が行われるため、普通のユーザーの普通のトラフィックと攻撃者の悪性のトラフィックが区別できず、ランサムウェアを利用したハッキンググループはリモートコントロールプログラムを通じてターゲットのシステムをリモートでコントロールしたものであると判断されている。

そして、2023年の上半期にオープンソース及びフリーウェアツールのトップ10を分析した結果、 最も多く使用されたツールあリモートコントロールプログラムの中でアニデスク(AnyDesk)であった。続きとして、Windowsの資格情報収集ツールであるミミカツ(Mimikatz)とアルクロン(Rclone)の順番で使用されたツールであると確認された。

[図 12: 2023年の上半期に、ランサムウェアを使用したハッキンググループが使用したオープンソース及びフリーウェアツール]

|

ツール |

ツールの機能 |

|

AnyDesk |

リモートコントロールツール |

|

Mimikatz |

Windowsの資格証明(Credential) の情報収集ツール |

|

Rclone |

クラウドストレージファイル管理システム |

|

Splashtop |

リモートコントロールツール |

|

PuTTY |

リモートコントロールツール |

|

PsExec |

リモート実行ツール |

|

MEGA |

クラウドストレージサービス |

|

Cobalt Strike |

侵入テストツール |

|

FileZilla |

ファイル送信プログラム |

|

AdFind |

Windowsアクティブディレクトリ(Active Directory)の情報収集ツール |

[表 3:2023年の上半期に、ランサムウェアを使用したハッキンググループが使用したオープンソース及びフリーウェアツール]

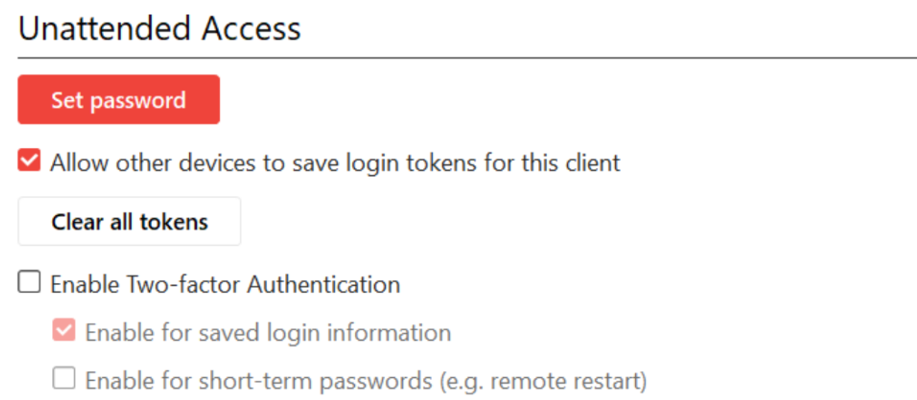

ランサムウェアを利用したハッキンググループは、リモートでターゲットのシステムにランサムウェアを実行するために、アニデスクを悪用したことが確認されている。アニデスク(AnyDesk)は、「不在中アクセス」機能を提供しており、この機能を通じてハッキンググループは、ターゲットのシステムから許可を取れず、事前に設定されたパスワードを入力してリモートコントロールを行うことができる。

[図 13: AnyDeskの不在中アクセスを設定する画面]

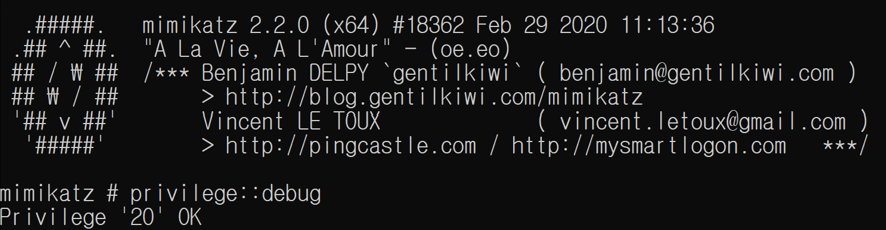

ミミカツ(Mimikatz)は、Windowsの資格情報(Credentials)を収集するツールである。このツールを使用することでランサムウェアを利用したハッキンググループは、管理者権限を取得し、収集したアカウント情報を使用して他のシステムに攻撃を拡散することができる。

[図14:Mimikatzを実行した画面]

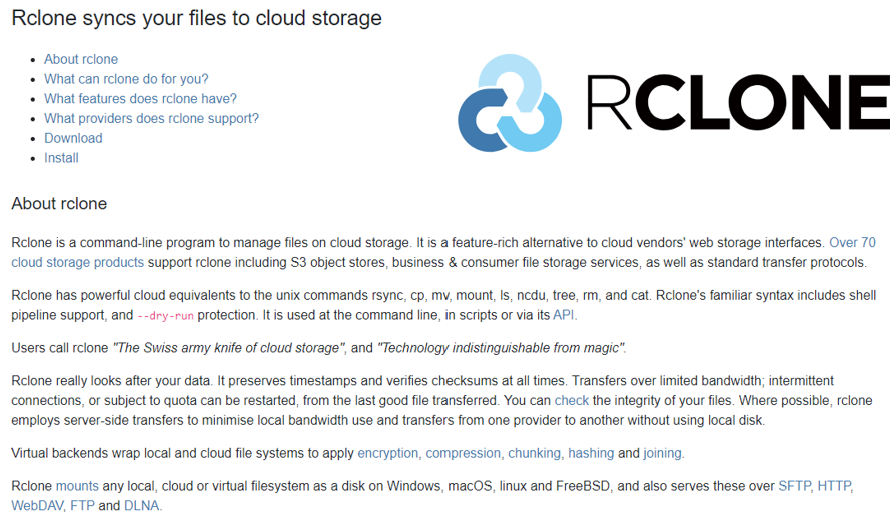

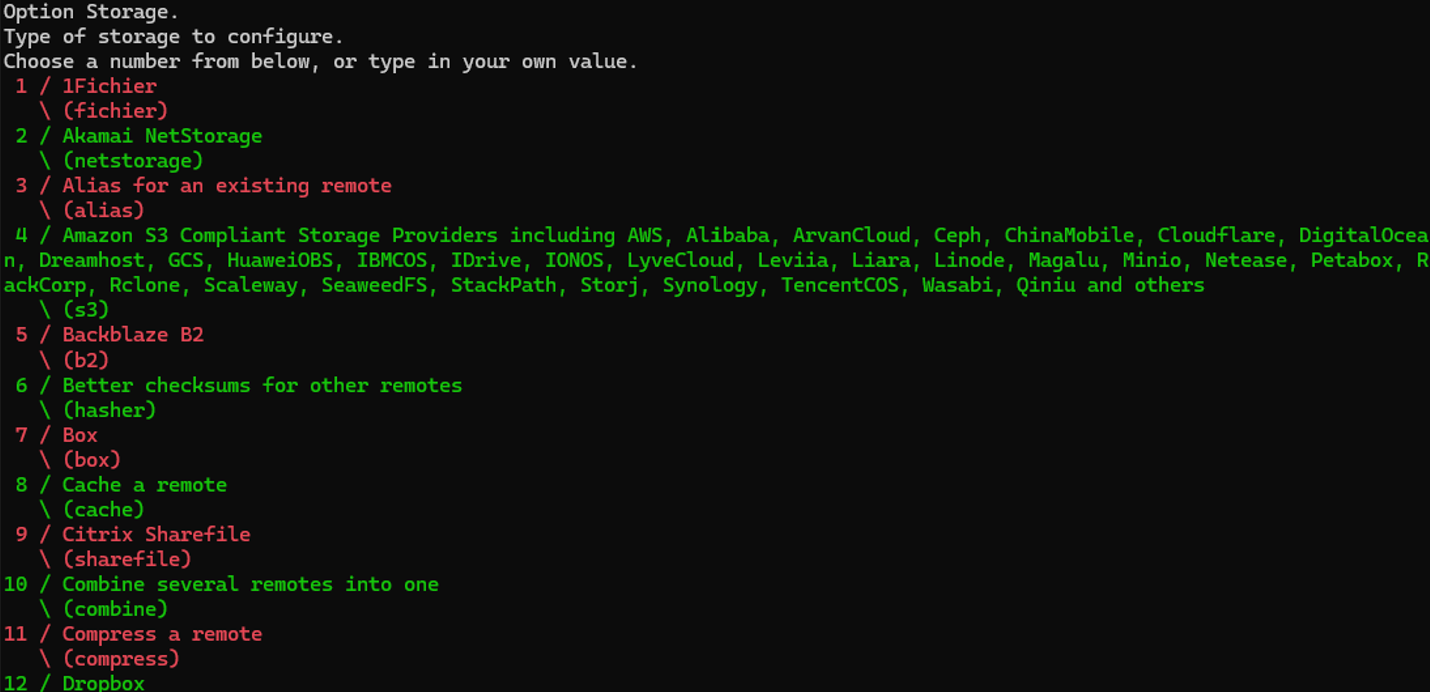

最後に、アルクロン(Rclone)は約70個以上のクラウドストレージ(Cloud Storage)をターゲットとしてファイルを管理できるプログラムであり、無料または商用クラウド(Cloud)サービスとしてランサムウェアによってデータを暗号化する前の元のデータを奪取する過程から使用されたものであると判断されている。

[図 15: Rclonenのホームページ画面]

[図16:Rcloneでサポートされているストレージの一部]

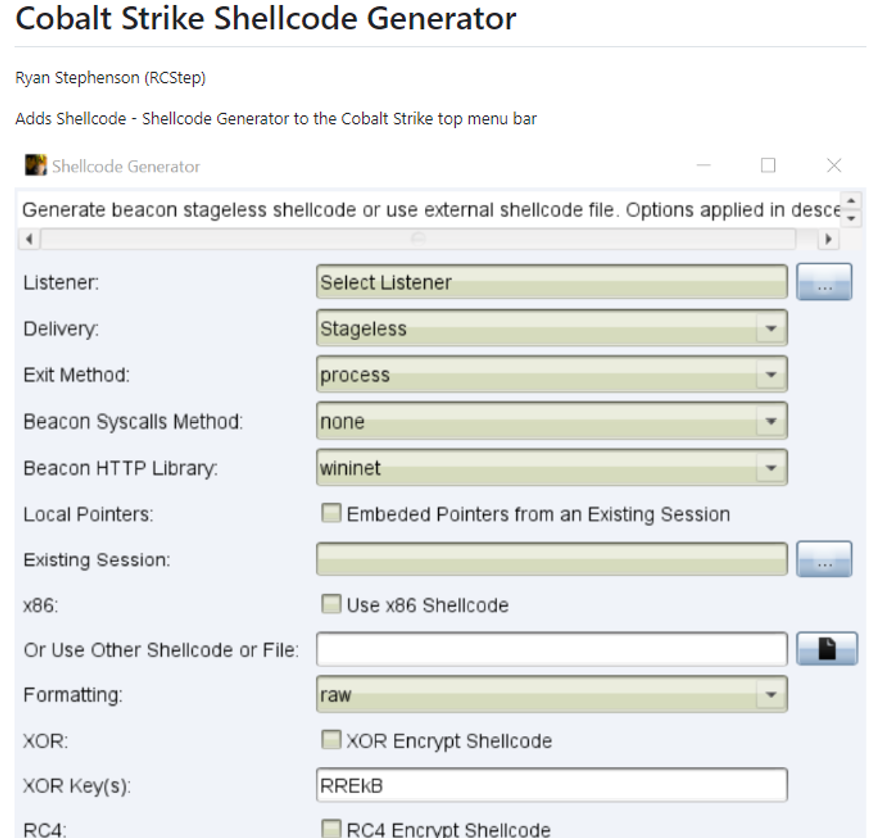

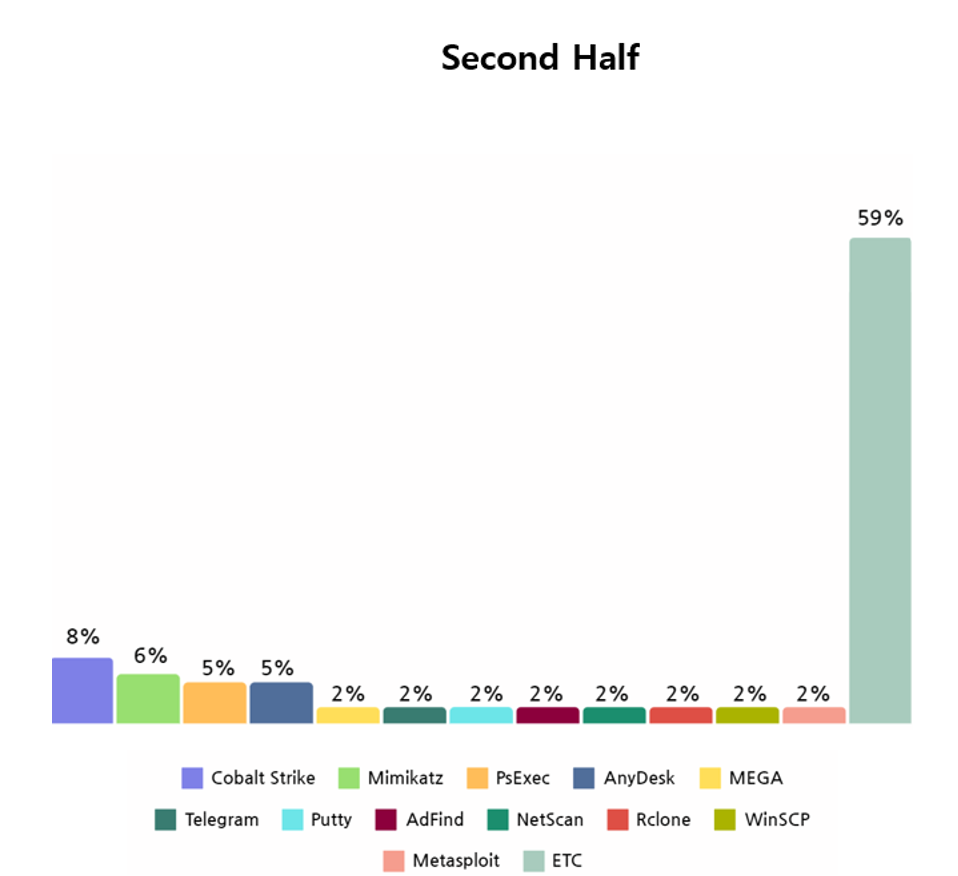

2023年の下半期には、侵入テストツールの一つであるコバルトストライク(Cobalt Strike)が最も多く使用されたことが分析された。コバルトストライクは、マルウェアを作成するために必要な複雑なコーディング知識がなくても、コマンドコントロール機能を実行するビーコン(Beacon)形式のマルウェアを作成できる特徴がある。このツールは商用で販売されている侵入テストプログラムであるが、GitHubやその他のフォーラムを通じてクラックバージョンやビルドすることができるコードを手に入れることができる。

コバルトストライクは、最初の侵入や側面移動など、様々な攻撃機能をサポートしているため、ハッキング攻撃を最終的に終了するまでに使用する攻撃ツールの数を減らすことができる。つまり、ランサムウェア攻撃に必要な攻撃ツールの数が減少したので、攻撃システムに占有している時間など、攻撃に必要なリソースを減らすことができる。そのため、コバルトストライクはハッキンググループの間でよりよく使用されていると確認されている。

[図 17: コバルトストライクのシェルコード作成プログラム(Shellcode Generator)]

他にも、前半期と同様に資格証明(Credential)収集ツールであるミミカツ(Mimikatz)や、リモートでターゲットのシステムを制御できるPsExec及びアニデスク(AnyDesk)も多数利用されたことが確認された。これはターゲットのシステムでランサムウェアを実行する権限を確保するため、またはターゲットのシステムを拡散するために、これらのオープンソース及びフリーウェアツールを利用したものであると考えられてる。

[図 18: 2023年の下半期、ランサムウェアを使用するハッキンググループが使用したオープンソース及びフリーウェアのツール]

|

ツール名 |

ツールの機能 |

|

Cobalt Strike |

侵入テスト |

|

Mimikatz |

Windowsの資格証明の情報収集ツール |

|

PsExec |

リモート実行プログラム |

|

AnyDesk |

リモートコントロールプログラム |

|

MEGA |

クラウドストレージサービス |

|

Telegram |

メッセンジャープログラム |

|

Putty |

リモートコントロールプログラム |

|

AdFind |

Windowsのアクティブディレクトリの情報収集ツール |

|

NetScan |

ネットワークスキャナー(Network Scanner) |

|

Rclone |

クラウドストレージ管理プログラム |

|

WinSCP |

ファイル送信プログラム |

|

Metasploit |

侵入テストツール |

[表 4:2023年の下半期、ランサムウェアを使用するハッキンググループが使用したオープンソース及びフリーウェアのツール]

ランサムウェアを利用したハッキンググループのインフラ

ランサムウェアは攻撃ターゲットグループからデータが暗号化されたことを認識し、ランサムウェアを利用したハッキンググループに金銭的ま利益を支払う方法を通知するランサムノート(Ransom Note)を作成する。

一般的に、ランサムウェアが作成するランサムノートには、ランサムウェアを利用したハッキンググループと連絡する手段や暗号資産(Cryptocurrency)を送金するウォレットアドレスなどのインフラ情報が記載されている。

このレポートでは、ランサムウェアを利用したハッキンググループが攻撃を行った後、攻撃の履歴を管理し、復号化の費用を受け取る過程で使用したネットワーク情報と金融情報をインフラとして分類した。

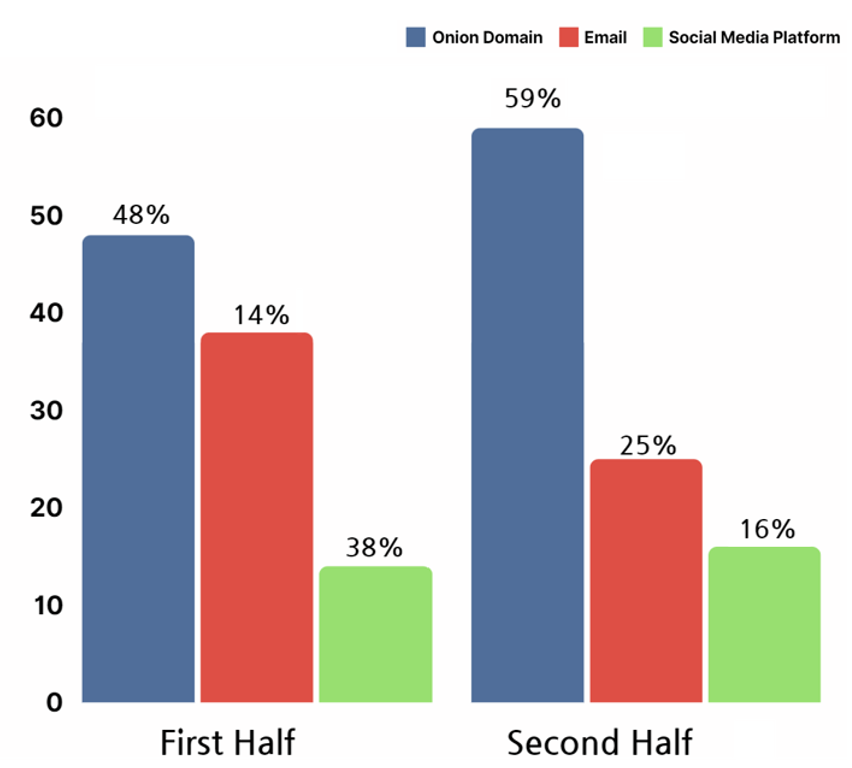

インフラは大きくオニオン(.onion)ドメイン、メール、ソーシャルメディアプラットフォーム(Social Media Platform)の3つに分類ができ、ランサムウェアを利用したハッキンググループはこの中でオニオンドメインを最も多く使用したことが確認された。

オニオンドメインはトール(Tor)ネットワークを通じてアクセス可能な匿名化されたウェブサイトのアドレスである。このようなトールネットワークは攻撃者をフォレンジックすることが難しいので、2023年の一年間、このグループのインフラとして多く利用されたと考えられている。

[図 19: ランサムウェアを利用したハッキンググループのインフラ]

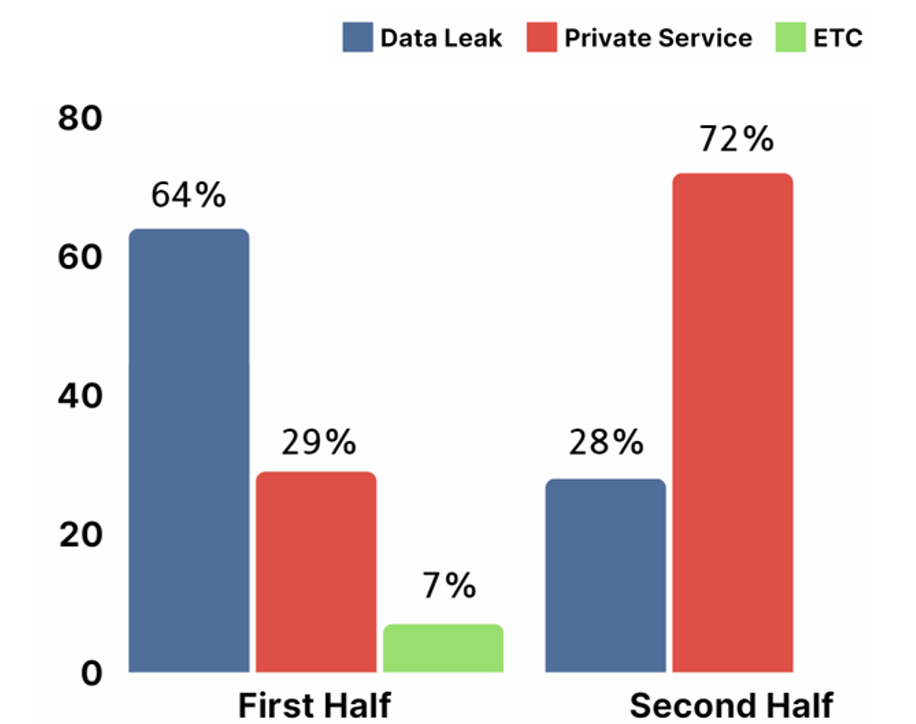

1. オニオン(Onion)ドメインの運営の形態

オニオンドメインは、被害者とのコミュニケーションや奪取したデータの公開を目的として利用されることが確認されている。上半期には、データの公開を目的として運営されているハッキンググループが多くあり、下半期には閉鎖的な形で運営されるグループが多いことが確認されている。

[図 20: 2023年、 ランサムウェアを利用したハッキンググループのオニオンドメイン運営の形態]

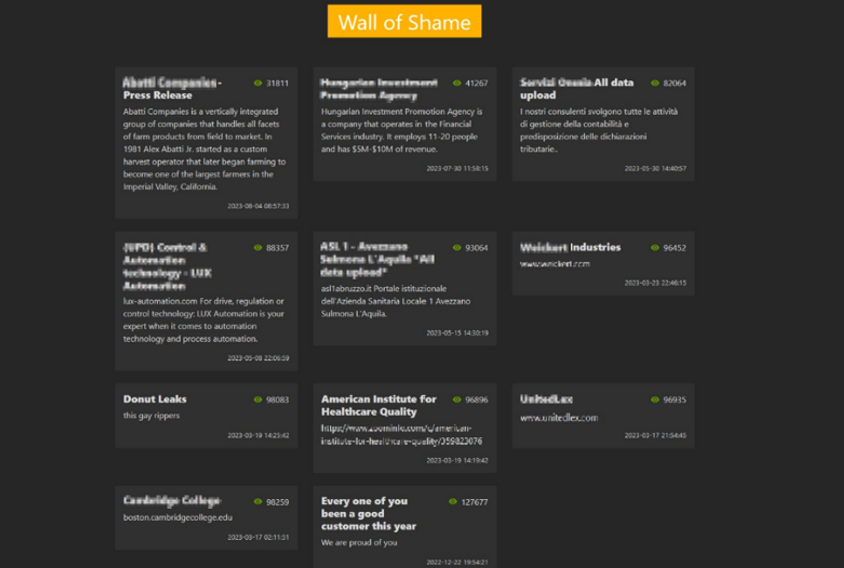

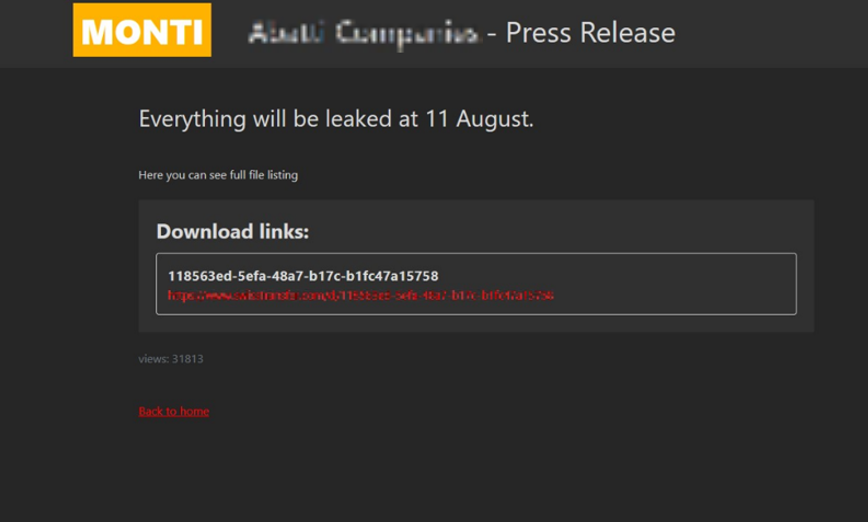

2023年の上半期には、オニオンドメインがターゲットのシステムから奪ったデータを公開したり、攻撃が発生した被害企業リストを公開する目的で最も多く使用されたことが確認されている。ハッキンググループは、ターゲットのシステムに存在するファイル名やファイルパスなどのデータを一部公開し、攻撃ターゲットのデータを奪取したことを証明したり、ファイル共有サイトを通じて奪取したデータを圧縮したファイルのリンクを公開したりする動きがあった。さらに、金銭の取引が可能な期限を表示し、復号化の費用を支払うようプレッシャーをかける雰囲気を作り出した。

[図 21: 被害企業リストを掲載する目的で運営されたているオニオンドメインの例]

[図22: 被害企業リストを掲載する目的で運営されたているオニオンドメインの例]

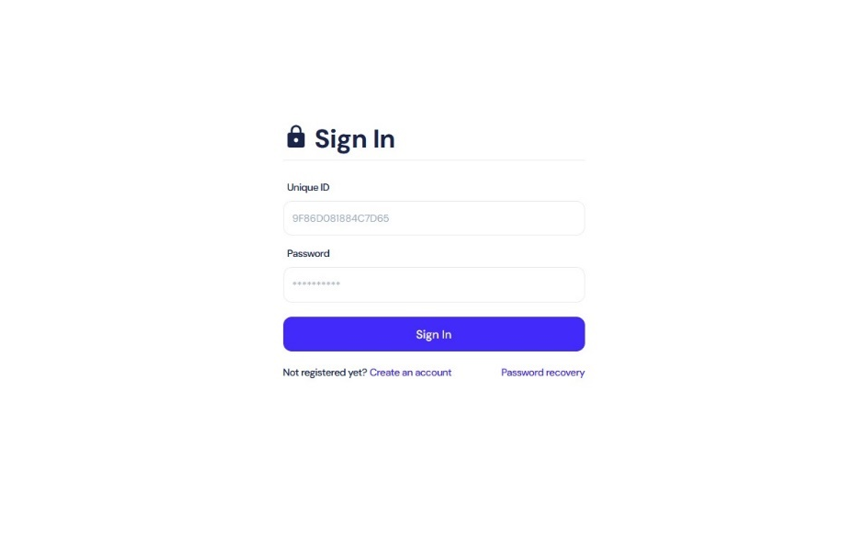

下半期に確認したオニオンドメインの特徴を確認した結果、多数のドメインが特定の認証手続きを経由しなければアクセスできない閉鎖的な形で使用されていることが確認された。このレポートではプライベートサービス(Private Service)と示している。

[図23:プライベートサービス(Private Service)形式のOnionドメインの例]

プライベートサービス(Private Service) は、別の認証手続き手段を経由してアクセスできる形で運営されており、データの奪取して被害者とハッキンググループのコミュニケーションの目的で使用されたり、ランサムウェアを利用したハッキンググループの関係者が攻撃技術やツールの販売、奪取したデータの販売など、様々な目的で利用されるフォーラムとして使用されることもある。

2. メールドメインアドレス

ランサムウェアを利用しているハッキンググループは、ランサムウェアに関した復号化の費用の処理プロセスなどをメールを通じて行う場合もある。

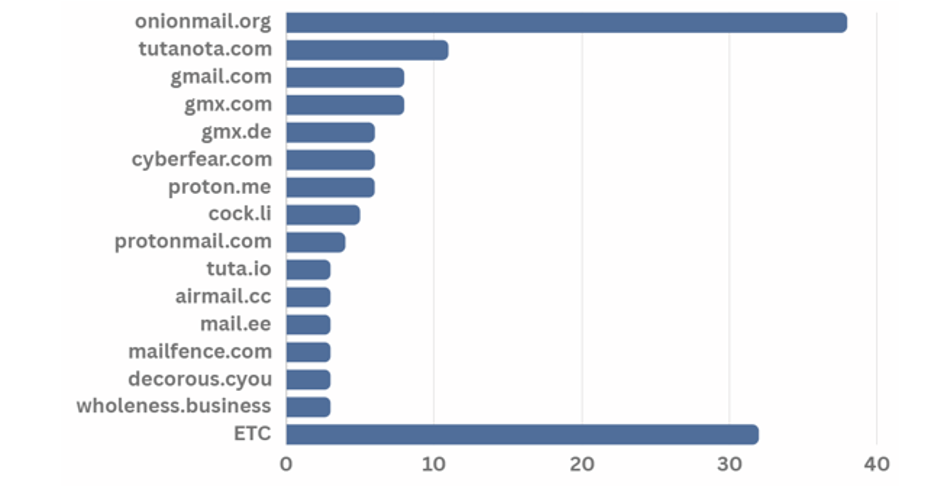

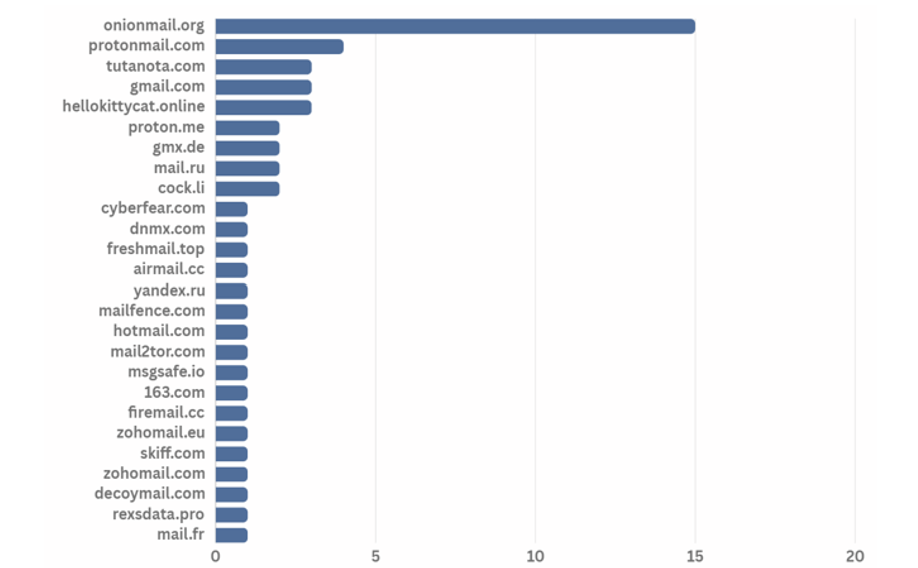

上半期と下半期の両方で、様々なメールドメインを利用することが確認されており、その中でもオニオンメール(Onion Mail)ドメインが最も使用されたことが確認された。

[図24:2023年の上半期にランサムウェアを利用しているハッキンググループが利用したメールドメイン]

[図25:2023年の上半期にランサムウェアを利用しているハッキンググループが利用したメールドメイン]

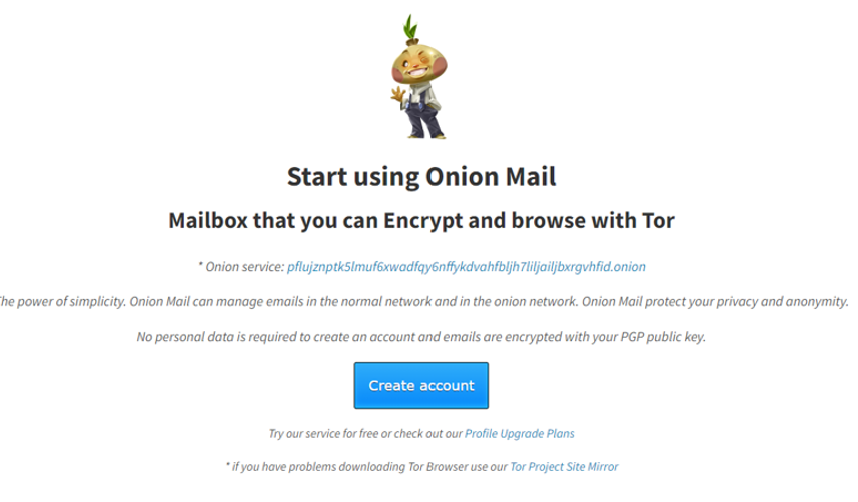

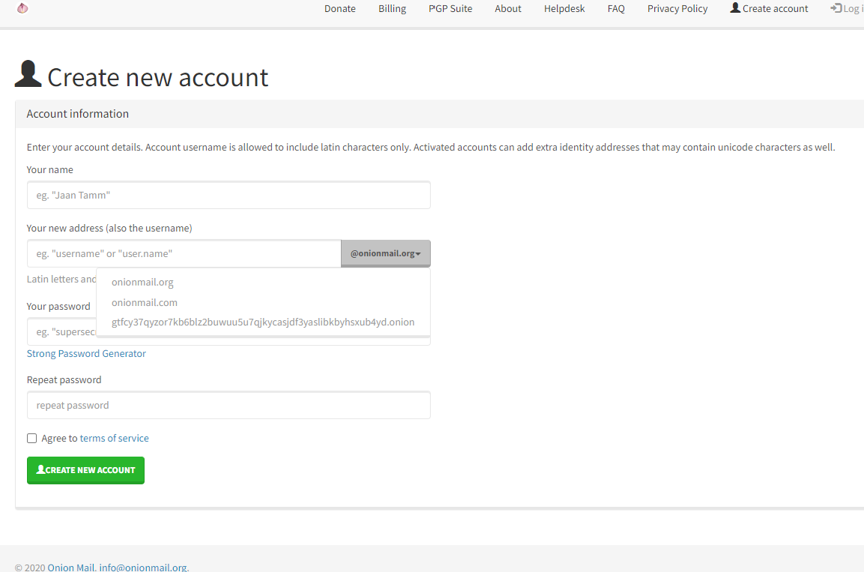

オニオンメール(Onion Mail)ドメインは、トール(Tor)ブラウザで使用されるメールサーバーであり、オニオンドメインと同様にPGP公開キーで暗号化されており、匿名性が強いメールドメインとして確認されている。また、このメールドメインを使用する場合、個人情報を含む別の認証手続き手段は要らないので、ハッキンググループはオニオンメールドメインを最も容易く使用することが確認されている。

このサービスで作成できるメールアカウントのドメインタイプは、合計3種類あり、”onionmail.org”、”onionmail.com”、”[ランダムな文字列].onion”であることが確認されている。

[図26:オニオンメール(Onion Mail)のホームページ]

[図 27: オニオンメール(Onion Mail)のアカウント作成ページ]

3. ソーシャルメディアプラットフォーム(Social Media Platform)

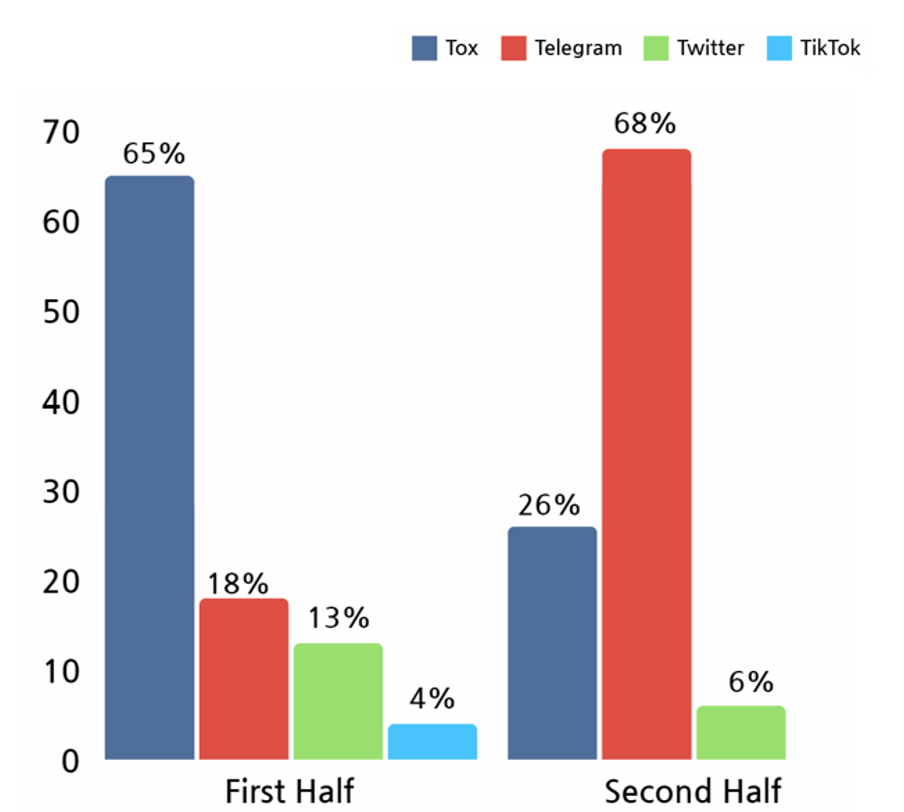

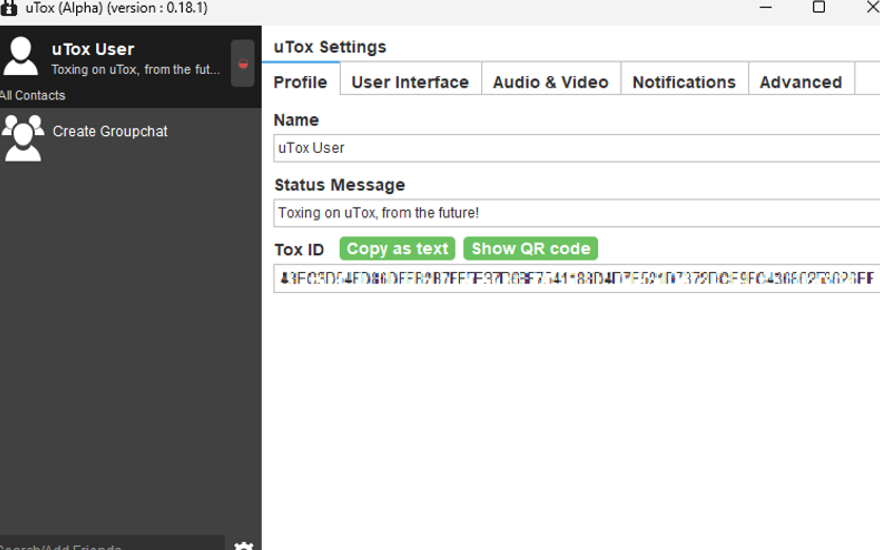

2023年の上半期には、暗号化メッセンジャーアプリケーションの一つであるトックス(Tox)を使用するランサムウェアを利用するハッキンググループが多かったが、下半期にはテレグラム(Telegram)を使用するハッキンググループが多いことが確認された。

[図 28: 2023年のランサムウェアを利用しているハッキンググループが使用したソーシャルメディアプラットフォーム]

トックス(Tox)は、電話番号やメールアドレスなどの個人情報の認証を行わずに利用できるメッセンジャーサービスであり、2023年の上半期にはトックス(Tox)を通じてターゲットと連絡を試みたグループの活動が活発であると判断されている。

[図 29: トックス(Tox)暗号化メッセンジャーを実行した画面]

下半期には、Telegramの使用率が最も多いことが確認された。Telegramは、TelegramのAPI(Application Programming Interface)を通じて、様々な機能をサポートしている。ランサムウェアを利用したハッキンググループは、TelegramチャンネルをC2(Command and Control)サーバーとして使用し、ランサムウェア被害が発生したターゲットのシステム情報やデータを暗号化する前の元のデータを送信するのに便利な特徴がある。

4. 暗号資産(Cryptocurrency)

ハッキンググループがランサムウェアを配布する一番の目的は、金銭的な利益を確保するためである。ハッキンググループは金銭的な利益を確保するための手段として、ブロックチェーン技術で暗号化された暗号資産を使用した。

暗号資産は、口座番号の代わりにウォレットアドレスと呼ばれているデータを通じて金銭の取引を行うことができる。取引の履歴は照会できるが、匿名性が保証されており、中央からコントロールする特定の機関や企業がない理由で、ウォレットアドレスを所有する所有者に関した情報を追跡することはかなり難しい。

このような匿名性と追跡の難しさの理由で、ハッキンググループは復号化の費用を暗号通貨で支払うことを望んでいると判断されている。

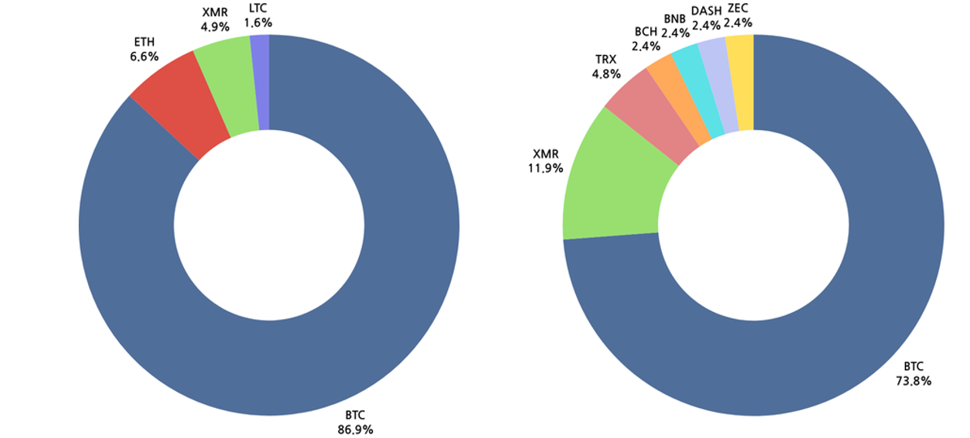

2023年のに確認された暗号資産のシンボルタイプを分析した結果、上半期と下半期の両方でビットコイン(Bitcoin, BTC)を通じて復号化の費用を受け取ったことが確認されている。

[図30:2023年のランサムウェアを利用しているハッキンググループの暗号資産ウォレットアドレスのシンボル]

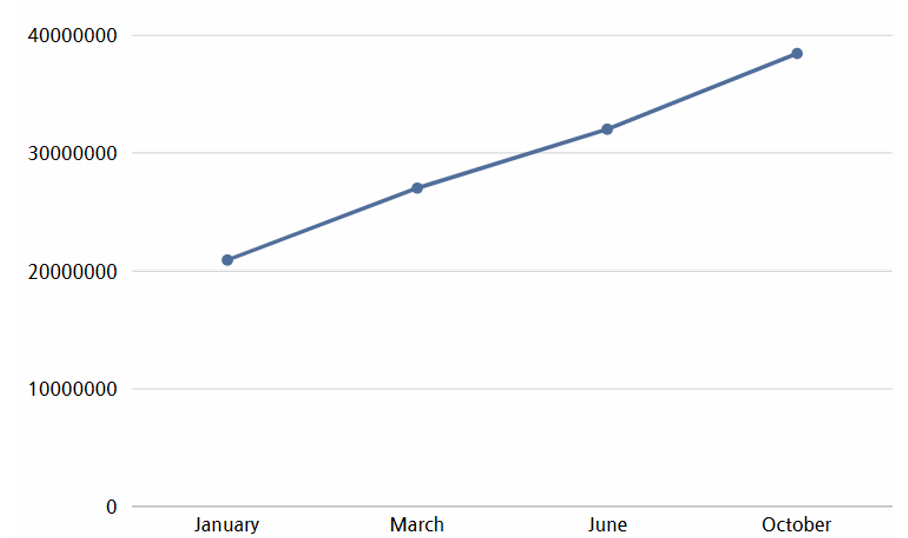

暗号資産の市場価格や取引情報を共有しているコインマーケットキャップ(CoinMarketCap)が公開した資料によると、ビットコインの価値は2023年のに持続的に上昇していることが確認された。

つまり、ランサムウェアを利用したハッキンググループは暗号資産の価値が持続的に上昇していることで安定的にターゲットと取引できるビットコインを取引の手段として多く使用したと推定されている。

[図 31: 2023年のビットコイン価格の動向]

(出典:コインマーケットキャップ(CoinMarketCap)

下半期には、上半期に比べて様々な種類の暗号資産を復号化の費用の支払い方法として選択したが、下半期に 復号化の費用の支払い方法 として使用した暗号資産の種類は下記の通りである。

|

暗号資産 |

暗号資産のシンボル

(Symbol) |

特徴 |

|

Bitcoin |

BTC |

い歴史で世界中の人々に知られており、中央組織の介入なしに運営されている暗号資産 |

|

Monero |

XMR |

プライバシーポリシーと匿名性を重視し、取引の履歴や所有権を隠蔽する暗号資産 |

|

TRON |

TRX |

分散系のコンテンツ共有プラットフォームに基づき、コンテンツを効率的に配布及び共有することを重点的に取り扱う暗号資産 |

|

Bitcoin Cash |

BCH |

ビットコインよりトランザクションが速く、トランザクションを処理するブロックを拡張した暗号資産 |

|

Binance Coin |

BNB |

バイナンス取引所で使用されており、的に敵にコインの一部を焼却して希少性がある暗号資産 |

|

Dash Coin |

DASH |

トランザクションが速く、取引の履歴及び残高を非公開にする暗号資産 |

| Zcash | ZEC |

ゼロ知識証明技術を活用して取引情報を保護する暗号資産 |

[表 5 :2023年の下半期に使用された暗号資産の種類]

結論

このレポートは、2023年の1年件におけるランサムウェアを利用したハッキンググループの様々な攻撃方法や攻撃ツール、インフラ情報、事例について記述している。

ランサムウェア攻撃にで発生した事故の事例では、ランサムウェアを利用した攻撃が持続的に発生していることが確認されている。攻撃の影響で、企業や機関のサービス停止やデータ漏洩などの深刻な被害が発生する恐れがある。

このような被害を防ぐために、最近ランサムウェアを利用したハッキング攻撃と関連するデータに基づき、対策及び対応体制を整えることが必要である。

このような対応のため、ランサムウェアを利用したハッキンググループが使用する攻撃技術や攻撃ツールについて、サイバー脅威インテリジェンスを収集し、最近の攻撃技術や攻撃関係データを使用して能動的な対応体制を整える必要がある。

The full report detailing each event together with IoCs (Indicators of Compromise) and recommendations is available to existing NSHC ThreatRecon customers. For more information, please contact service@nshc.net.