Monthly Threat Actor Group Intelligence Report, July 2024 (JPN)

このレポートは2024年6月21日から2024年7月20日までNSHCの脅威分析研究所(Threat Research Lab)が収集したデータと情報に基づいて分析したハッキンググループ(Threat Actor Group)の活動をまとめた内容である。

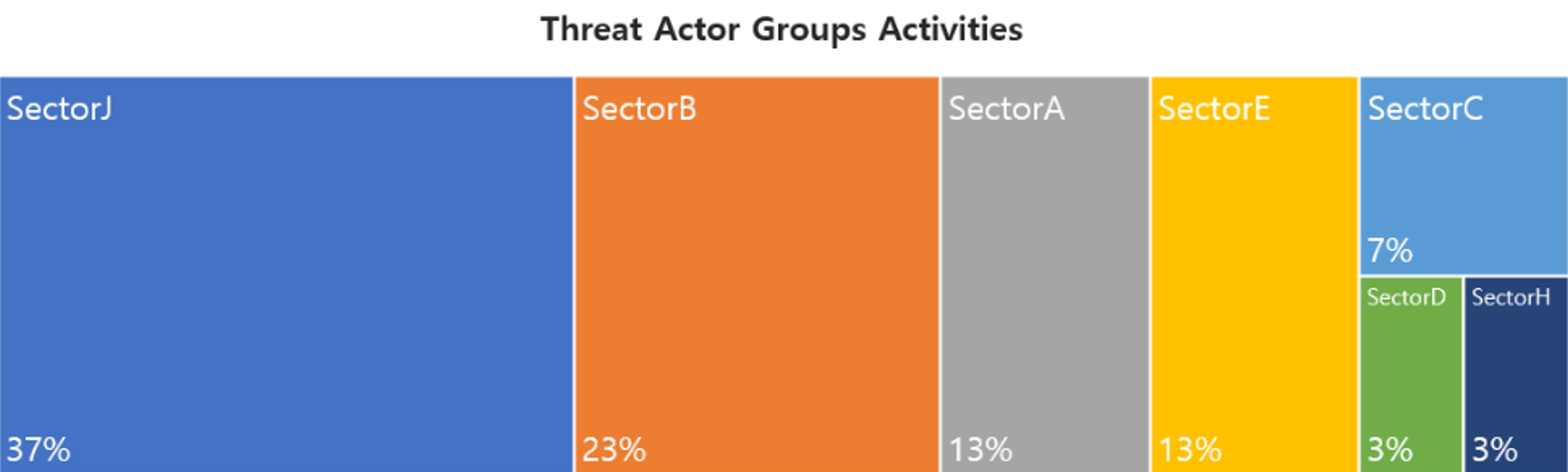

今月7月には、合計30件のハッキンググループの活動が確認され、 最も多い活動が確認されたグループはSectorJグループが37%で あり、続いてSectorB、SectorAグループの活動であった。

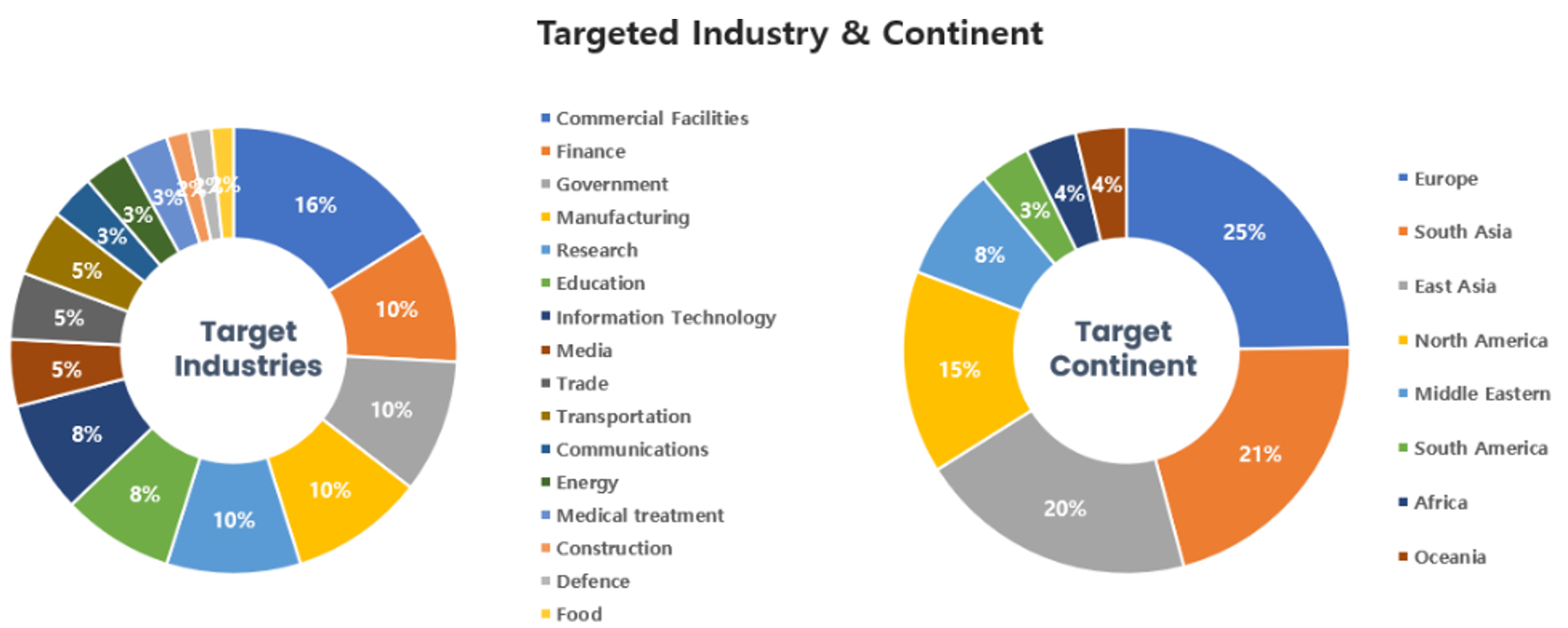

今月7月に確認されたハッキンググループのハッキング活動は、商業施設や金融分野に努めている関係者やシステムをターゲットに最も多くの攻撃を行った。地域ごとではヨーロッパと南アジアに位置する諸国をターゲットにしたハッキング活動が最も多いことが確認された。

1. SectorAグループ活動の特徴

2024年7月には合計4件のハッキンググループの活動が確認され、このグループはSectorA01、SectorA04、SectorA05、SectorA07グループである。

SectorA01グループの活動は、フランス、パキスタン、マレーシア、台湾、スペイン、アメリカ、インド、フィリピン、韓国、ベトナム、モロッコ、ブラジル、イスラエル、ボスニア・ヘルツェゴビナから確認された。このグループは採用担当者として偽装し、採用テストやソースコードレビューテストなどのファイル名として偽装した圧縮ファイルを使用する方法で圧縮ファイル内部の悪性のスクリプトの実行を誘導した。

SectorA04グループの活動は、韓国から確認された。このグループはファイルの配布機能を通じてマルウェアを配布することを目的として企業の中央集中型管理ソリューションのコントロール権限を奪取するために脆弱性を悪用した。

SectorA05グループの活動は、韓国、ドイツから確認された。このグループは講演の依頼書として偽装したWindowsショートカット(LNK)ファイル形式のマルウェアを使用する一方、Dropbox APIを通じて追加のマルウェアをダウンロードし、ファイルレス(Fileless)方式で実行する方法を使用した。

SectorA07グループの活動は、韓国で確認された。このグループは確定申告の案内書として偽装したWindowsショートカット(LNK)ファイル形式のマルウェアを使用し、ターゲットがマルウェアを実行すると最終的にビジュアルベーシックスクリプト(Visual Basic Script)とバッチ(Batch)スクリプト形式のマルウェアが動作し、情報収集や追加分のマルウェアをダウンロードして実行する。

現在まで続くSectorAハッキンググループの活動は、韓国と関わった政治や外交活動など政府の活動と関係ある機密情報を収集することを目当てにして、世界中をターゲットに金銭の獲得を目的としたハッキング活動を併行している。このグループのハッキングの目的は長期間にわたって継続しており、このような戦略的なハッキング目的にてしばらく変化なく進むと判断されている。

2. SectorBグループ活動の特徴

2024年7月には合計7件のハッキンググループの活動が確認され、このグループはSectorB01、SectorB07、SectorB10、SectorB17、SectorB28、SectorB38、SectorB101グループである。

SectorB01グループの活動は、アメリカ、ルーマニア、タイ、イタリア、スペイン、トルコ、イギリス、台湾から確認された。このグループは、ターゲットのシステムにマルウェアのローダー(Loader)を配布し、コマンド及びコントロール通信のためにGoogleドライブを悪用したバックドアをインストールする攻撃活動を行った。また、ターゲットのシステムからコマンド及びコントロール通信を受信するためにGoogleドライブを悪用し、コンピューター名、ユーザー名、OSバージョンなどの情報収集やコマンドラインコマンドの実行などの悪性行為を行った。

SectorB07グループの活動は、オーストラリアから確認された。このグループはオーストラリアの政府機関や企業をターゲットにしてインターネット上に露出されたインフラの脆弱性を悪用する攻撃活動を行い、初期アクセス(Initial Access)権限を取得した後、有効な資格情報(Credential)を取得し、ウェブシェル(Web Shell)と悪性のインフラに接続するためにオープンソースツールであるセキュアソケットファンネリング(Secure Socket Funneling)を使用した。

SectorB10グループの活動は韓国で確認された。このグループは韓国の大学の就職率統計資料として偽装したWindowsヘルプ(CHM)ファイルを配布する方法で攻撃活動を行った。そして、ターゲットのシステムに最終的にインストールされたマルウェアを通じてcmd.exeコマンドを実行するようにして将来の攻撃のための足場を固めた。

SectorB17グループの活動は、イタリアから確認された。このグループは、スカイプウェブアプリ(Skype Web App)を通じて会議に参加する方法を説明するMicrosoft Wordファイルを配布して攻撃活動を行った。また、このWordファイルの本文では、スカイプウェブアプリ(Skype Web App)を通じて会議に参加する方法を説する一方、スカイプウェブアプリ(Skype Web App)として偽装した悪性のWindowsインストーラー(MSI)ファイルをダウンロードするように誘導した。このグループは、ターゲットのシステムに最終的にインストールされたリモートコントロール機能付きのマルウェアを通じて、コマンド及びコントロールサーバーから受信したコマンドによって、画面キャプチャ(Screen Capture)、プログラム実行、ファイル検索、プロセス管理などの悪性行為を行った。

SectorB28グループは、シャドウパッド(ShadowPad)ビルダーを使用してマルウェアを作成及び配布した。

SectorB38グループの活動は、ベトナムから確認された。このグループはベトナム共産党中央機関の通信社から発信された公文書として偽装したMicrosoft Wordファイルを配布する方法で攻撃活動を行いk、ターゲットのシステムでリモートテンプレート(Remote Template)ファイルをダウンロードして実行するよう誘導した。このグループはターゲットシステムで最終的にロイヤルクライアント(RoyalCli)として知られているバックドア(Backdoor)をダウンロードしてインストールし、外部のサーバーからマルウェアをダウンロードして実行させ、将来の攻撃のための足場を固めた。

SectorB101グループの活動は、アンゴラ、ロシア、オランダから確認された。このグループは各国の政府機関をターゲットにしてRAR圧縮ファイルが添付されたスフィアフィッシング(Spear Phishing)メールを配布する方法で攻撃活動を行った。また、ターゲットのシステムにインストールされたマルウェアを通じて、コマンド及びコントロールサーバーから受信したコマンドによってシステム情報の収集、ファイルのダウンロード、任意のコマンド及びバイナリの実行機能などの悪性機能を行いました。

現在まで続くSectorBハッキンググループの活動 は、世界中をターゲットにして諸国の政府機関の政治、外交活動などの政府活動と関係ある機密情報を収集するためであると分析されている。

3. SectorCグループ活動の特徴

2024年7月には合計2件のハッキンググループの活動が確認され、このグループはSectorC02、SectorC08グループである。

SectorC02グループの活動は、アメリカとアイルランドから確認された。このグループは、国家の統計機関の文書として偽装されたWindowsショートカット(LNK)ファイル形式のマルウェアを使用し、最終的に攻撃者のサーバーからのコマンドによって追加分のマルウェアをダウンロードして実行したり、パワーシェル(PowerShell)コマンドを受信して実行できるマルウェアを使用した。

SectorC08グループの活動は、アメリカ、ドイツ、オランダ、ロシア、ノルウェー、ウクライナから確認された。このグループは、緊急な特別告知書として偽装したフィッシングメール(Phishing Mail)にHTML(Hypertext Markup Language)形式のマルウェアを添付してターゲットに送信した。フィッシングメールに添付されたHTML形式のマルウェアは、onmousemoveイベント属性を使用して、ターゲットがHTML画面でマウスを動かすと、Base64形式でエンコード(Encoding)されたJavaScript(Java Script)がデコード(Decoding)されて実行されるように設計されている。

現在まで続くSectorCハッキンググループの活動は、このグループを支援する政府と隣接した国家を含んだ世界中をターゲットに各国家の政府機関の政治、外交活動及び政府活動関係の機密情報を収集するための目的であると分析されている。

4. SectorDグループ活動の特徴

2024年7月には合計1件のハッキンググループの活動が確認され、このグループはSectorD02グループである。

SectorD02グループの活動は、ヨルダン、イスラエル、トルコ、サウジアラビア、インド、ポルトガル、ポーランド、ドイツ、シンガポール、オランダから確認された。このグループは、ウェブセミナー資料として偽装したMSI(Windows Installer)のマルウェアを使用し、最終的にリモートコントロールツールであるアテラ(Atera)を通じてターゲットシステムのリモートコントロールを試みた。

SectorDハッキンググループは、主に政治的な競合関係にある国家をターゲットにしてハッキング活動を行う。

最近SectorDハッキンググループは、このグループを支援する政府を反対する活動を行う人物、もしくは諸国の政治、外交活動のような機密情報を収集するための目的であると分析されている。

5. SectorE グループ活動の特徴

2024年7月には合計4件のハッキンググループの活動が確認され、このグループはSectorE01、SectorE04、SectorE05、SectorE06グループである。

SectorE01グループの活動はブータン、アメリカから確認された。このグループは資金調達(Funding)の提案文書として偽装したWindowsショートカット(LNK)ファイルを配布し、攻撃活動を行った。 最終的に、ターゲットシステムに 侵入テスト(Penetration Testing)ツールであるブルートラテル(Brute Ratel)とGolang言語で作成されたバックドア(Backdoor)をインストールした。

SectorE04グループの活動はパキスタン、イギリスから確認された。このグループは従業員のリストとして偽装したMicrosoft Excelファイルを配布する方法で攻撃活動を行った。ターゲットシステムからこのファイルを開くと、外部サーバーからマルウェアをダウンロードして実行し、将来の攻撃のための足場を固めた。

SectorE05グループの活動はパキスタン、アメリカ、中国から確認された。このグループは、CamScannerというファイル名を使用したWindowsヘルプ(CHM)ファイルを配布しする方法で攻撃活動を行いました。ターゲットシステムからこのWindowsヘルプファイルを開くと、コンピュータ名とユーザー名をコマンド及びコントロールサーバーに送信し、その後マルウェアをダウンロードして実行するようにして将来の攻撃のための足場を固めた。

SectorE06グループの活動はバングラデシュ、中国から確認された。このグループは提案(Proposal)というファイル名を使用したWindowsヘルプ(CHM)ファイルを配布する方法で攻撃活動を行った。ターゲットシステムからこのWindowsヘルプファイルを開くと、コンピュータ名とユーザー名をコマンド及びコントロールサーバーに送信し、その後パワーシェル(PowerShell)のマルウェアをダウンロードして実行して将来の攻撃のための足場を固めた。

現在まで続くSectorEハッキンググループの活動は、このグループを支援する政府と関係ある政治、外交及び軍事活動のような機密情報の収集を第一目標としてハッキング活動を行うことであると分析されている。しかし、最近は中国を含んだ東アジア及び他の地域に拡大していることで、政治、外交及び技術関係の機密情報を獲得するための活動の割合も段々増えつつあると分析されている。

6. SectorH グループ活動の特徴

2024年7月には合計1件のハッキンググループの活動が確認され、このグループはSectorH03グループである。

SectorH03グループの活動はインド、ロシアから確認された。このグループは、TikTokとして偽装したAndroidアプリを配布する方法で攻撃活動を行った。ターゲットのデバイスでAndroidアプリを実行すると、コマンド及びコントロールサーバーから受信したコマンドによって、SMSメッセージ、連絡先、通話履歴などの機密情報を奪取する悪性行為を行った。また、このグループは、財務会計の講義として偽装したMicrosoft Wordファイルを配布して攻撃活動を行った。 最終的にターゲットのシステムでは、 Crimson RATとして知られているリモートコントロール機能付きのマルウェアをインストールし、コマンド及びコントロールサーバーから受信したコマンドによって、システム情報の奪取、キーロギング、画面キャプチャなどの悪性行為を行った。

SectorHハッキンググループは、サイバー犯罪を目的にしたハッキングと政府支援を目的にしたハッキング活動を並行している。

特に、このグループを支援している政府と隣接した国家との外交的な衝突が続いているため、目的によって隣国の政府機関の軍事及び政治関係の機密情報の奪取のための活動を今後とも持続的に行うと分析されている。

7. サイバー犯罪グループの活動の特徴

2024年7月には合計11件のハッキンググループの活動が確認され、このグループはSectorJ01、SectorJ09、SectorJ64、SectorJ74、SectorJ146、SectorJ149、SectorJ154、SectorJ164、SectorJ168、SectorJ184、SectorJ187グループである。

このグループは、他国の政府の支援によって活動を行っているハッキンググループとは異なり、現実世界で金銭的な利益を確保できるような価値があるオンライン情報を奪取し、自ら特定の企業や組織をハッキングして内部ネットワークにランサムウェアを配布したり、重要な機密情報を奪取してそれを口実に金銭を要求する脅迫行為などを行った。

SectorJ01グループの活動は、オランダ、台湾、ドイツ、ロシア、ルーマニア、マレーシア、アメリカ、オーストリア、イタリア、インド、カナダ、ポルトガル、フランス、オーストラリアから確認された。このグループは、フィッシングサイトを通じてマイクロソフトアプリパッケージファイル(Microsoft App Package File、MSIX)を配布し、ターゲットがそのファイルを実行すると、MSIXファイル内に含まれたパワーシェル(PowerShell)スクリプトが作動する。パワーシェルスクリプトは、外部サーバーからターゲットシステムにネットサポート(NetSupport)RATマルウェアをダウンロードして実行し、リモートでターゲットシステムをコントロールし、悪性行為を試みたことが確認された。

SectorJ09グループは、暗号化済みのスキミング(Skimming)のJavaScriptを通じて、 ターゲットが支払いページに入力した金融情報を奪取するフォームジャッキング(Formjacking)攻撃を行った。

SectorJ64グループの活動は、イタリアで確認された。このグループは、Oracle WebLogic Serverのリモートコード実行脆弱性(RCE)を悪用してターゲットシステムにELF(Executable and Linkable Format)形式のマルウェアを実行した。実行されたELFマルウェアは、DDoSボットネット(Botnet)とマイニングマルウェアをダウンロードするスクリプトを追加でダウンロードした。 最終的に、このグループは ターゲットシステムにダウンロードされたDDoSボットネットとマイニングマルウェアを使用して、リモートでターゲットシステムをコントロールし、DDoS攻撃を実行したり、Monero暗号通貨をマイニングしたことが確認されている。

SectorJ74グループの活動は、台湾、ドイツ、アメリカ、ベトナム、サウジアラビア、スペイン、イスラエル、日本、タイから確認された。このグループは購入注文書に関した内容として偽装したフィッシングメールを通じてインターネットのショートカットファイル(URL)を配布した。ターゲットが添付されたインターネットのショートカットファイルを実行すると、Microsft Windowsの MSHTMLプラットフォームのスプーフィング(Spoofing)脆弱性(CVE-2024-38112)により、インターネットエクスプローラー(Internet Explorer)を通じて攻撃者がコントロールするURLに接続され、ターゲットがHTMLアプリケーション(HTML Application HTA)ファイル形式の追加分のマルウェアをダウンロードするよう誘導した。

SectorJ146グループの活動は、南アフリカ共和国、ドイツ、ルーマニア、アメリカ、ベトナム、アラブ首長国連邦、イギリス、イスラエル、インド、ジャマイカ、チェコ共和国、カナダ、ケニア、フィリピンから確認された。このグループは税金の請求書に関した内容として偽装したフィッシングメールを通じて、バッチファイル形式のスクリプトが含まれた圧縮ファイルを配布した。ターゲットがバッチスクリプトファイルを実行すると、バッチスクリプト内に含まれた難読化済みのパワーシェル(PowerShell)コマンドが実行される。難読化済みのパワーシェルコマンドは、ターゲットシステムにスティーラー(Stealer)マルウェアをダウンロードして実行し、このグループはターゲットシステムのデータを収集し、C2サーバーに送信したことが確認された。

SectorJ149グループの活動は、オランダ、ドイツ、アメリカ、ベネズエラ、ブラジル、アルゼンチン、アイルランド、エストニア、ウクライナ、日本、ポーランド、コロンビアから確認された。このグループは、Windowsショートカット(LNK)ファイルが含まれた圧縮ファイルを配布し、ターゲットがWindowsショートカットファイルを実行するよう誘導した。ターゲットがWindowsショートカットファイルを実行すると、ファイルに含まれたPowerShellコマンドが実行され、外部サーバーから圧縮ファイルとおとりファイルがダウンロードされる。圧縮ファイルに含まれたDLLファイルは、DLLサイドローディング(Side-Loading)技術を使用してターゲットシステムで実行され、これによりシステムデータの奪取、DDoS攻撃、ランサムウェアの配布などの追加の悪性行為が行われた。

SectorJ154グループの活動は、ロシア、チェコ共和国、タイから確認された。このグループは、会計部署から送信したメールのように偽装したフィッシングメールを通じて、パスワードが設定された圧縮ファイルを送信した。このグループは、PDFファイルに偽装されたEXE形式の実行ファイルをターゲットが実行するように誘導した。他にも、リモートコントロールのマルウェアを通じてC2サーバーから受信したコマンドによって、システム情報の収集、画面キャプチャー、キーロギングなどの悪性行為を行った。

SectorJ164グループの活動は、オランダ、モルドバ、アメリカ、スウェーデン、イタリア、カナダ、キプロス、トルコ、フランスで確認された。このグループは、金銭的な利益を得るためにメデューサランサムウェア(Medusa Ransomware)を配布し、システム内のファイルを暗号化した後、ランサムノート(RansomNote)を作成して金銭的な問題を議論するための連絡手段を送信した。

SectorJ168グループの活動はウクライナ、チリで確認された。このグループは、Veeamバックアップサーバーをターゲットにアキラランサムウェア(Akira Ransomware)を配布するために脆弱性を利用しました。

SectorJ184グループの活動は韓国、ドイツ、アメリカ、スペイン、ロシア、インド、中国、チェコ共和国、カナダ、トルコから確認された。このグループはターゲットシステムに複数のマルウェアを一括で配布するために、Windows Cabinetファイルを実行する際に使用されるWindowsプログラム「Wextract」として偽装したローダー(Loader)マルウェアを使用した。このマルウェアを通じてC2サーバーからターゲットシステムにボットネット(Botnet)マルウェア、スティーラー(Stealer)マルウェアなどの追加分マルウェアをダウンロード及び実行したことが確認されている。

SectorJ187グループの活動は、オランダ、ドイツ、ルーマニア、アメリカ、イギリス、中国、カナダ、タイ、オーストラリアから確認された。このグループは、GitHubを通じてAIに関したPythonスクリプトとして偽装されたマルウェアを配布した。ターゲットがPythonスクリプトを実行すると、ターゲットのデータを収集し、DiscordのWebHookで収集されたデータを送信したする仕組みで攻撃が行われる。また、このグループは自動車シミュレーションゲーム「BeamNG」に関したコミュニティフォーラムを通じて、Luaで作成されたマルウェアが含まれた圧縮ファイルを配布した。そして、このLuaマルウェアから実行されるPowerShellによって、追加のリモートコントロール機能付きのマルウェアを通じてLockbitランサムウェアを配布したことが確認された。

The full report detailing each event together with IoCs (Indicators of Compromise) and recommendations is available to existing NSHC ThreatRecon customers. For more information, please contact service@nshc.net.