Monthly Threat Actor Group Intelligence Report, August 2024 (JPN)

このレポートは2024年7月21日から2024年8月20日までNSHCの脅威分析研究所(Threat Research Lab)が収集したデータと情報に基づいて分析したハッキンググループ(Threat Actor Group)の活動をまとめた内容である。

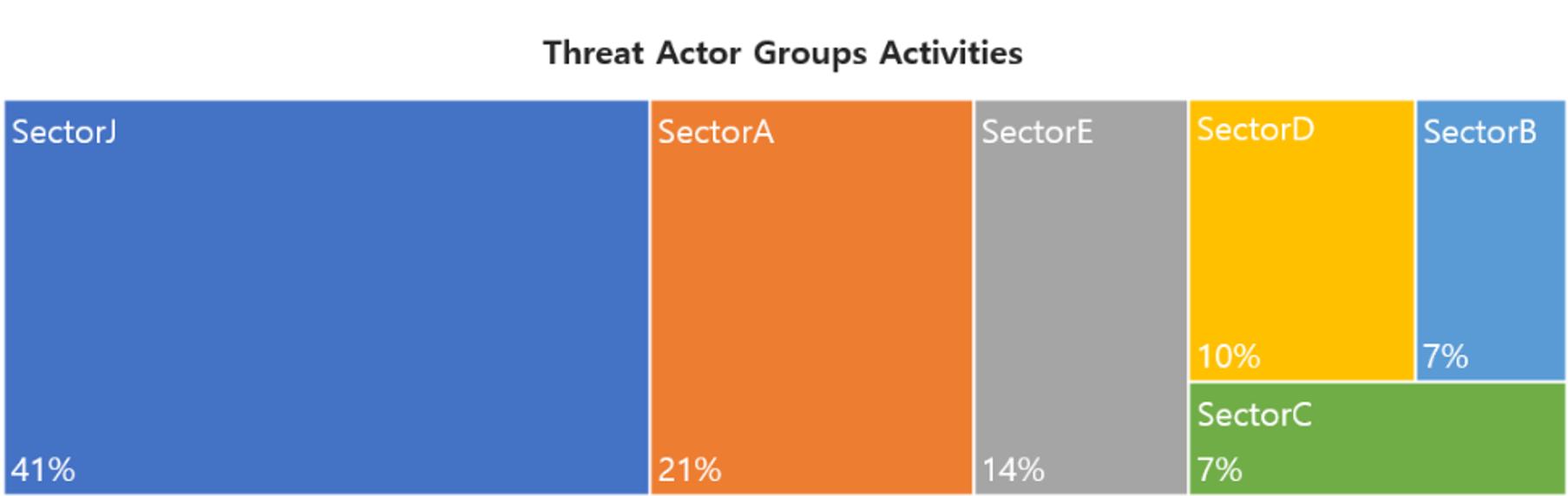

今年の8月には、合計29件のハッキンググループの活動が確認され、 最も多い活動が確認されたグループはSectorJグループが41%であり、 続きはSectorA、SectorEグループの活動であった。

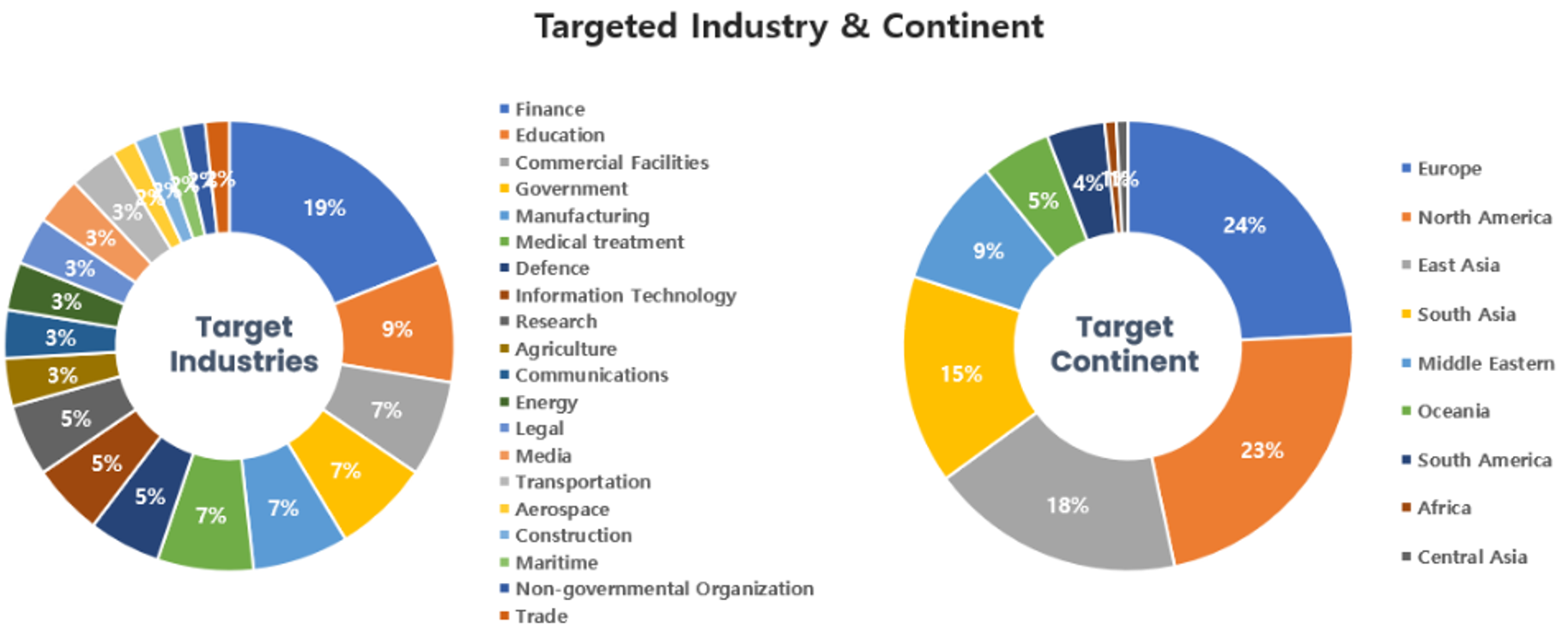

今年の8月に確認されたハッキンググループのハッキング活動は、金融及び教育分野に努めている関係者やシステムをターゲットに最も多くの攻撃を行った。 地域ごとではヨーロッパと北米に位置する諸国をターゲットにしたハッキング活動が最も多いことが確認された。

1. SectorAグループ活動の特徴

2024年8月には合計6件のハッキンググループの活動が確認され、このグループはSectorA01、SectorA02、SectorA04、SectorA05、SectorA06、SectorA07グループである。

SectorA01グループの活動は、セルビア、インド、ベルギー、パキスタン、ジャマイカ、トルコ、シンガポール、ルーマニア、マレーシア、フィンランド、イスラエル、ロシア、カナダ、アメリカ、アルゼンチン、オーストラリア、中国、フランス、コロンビア、スロベニア、イギリス、エストニア、バングラデシュ、ベトナム、ノルウェー、インドネシア、日本、アラブ首長国連邦、香港、スペイン、クロアチア、ウクライナ、チュニジア、ブラジル、メキシコ、カザフスタン、イタリア、ドイツ、フィリピンから確認された。このグループは採用担当者として偽装して採用テストやソースコードレビューテストなどのファイル名に偽装した圧縮ファイルを使用し、圧縮ファイル内部の悪性のスクリプトの実行を誘導した。

SectorA02グループの活動は、韓国から確認された。このグループはMicrosoft Windowsのスクリプティングエンジン(Scripting Engine)に存在する知られざるの脆弱性を悪用するスクリプト(Script)マルウェアを配布した。

SectorA04グループの活動は、日本、アメリカ、ロシア、韓国で確認された。このグループは、アンチウイルスソフトの管理システムに存在する知られざるの脆弱性を悪用し、システムやネットワーク接続情報などを収集する機能を実行するマルウェアを配布した。

SectorA05グループの活動は、韓国、アメリカ、中国、オーストラリア、モンゴル、イタリアから確認された。このグループは国会の議事日程の告知として偽装したCHM(Microsoft Compiled HTML Help)ファイル形式のマルウェアを使用し、最終的に普通のソフトウェアを利用したDLLサイドローディング(DLL side-loading)技法を通じてコマンド機能を実行するDLLマルウェアを実行した。

SectorA06グループの活動は、フランス、アルメニア、アメリカ、イギリスから確認された。このグループは、暗号資産に関したMac OS(macOS)ユーザーをターゲットに、ビットコイン価格に関した文書として偽装したMach-Oマルウェアを使用し。Mach-Oマルウェアは、攻撃用のサーバーから追加分のマルウェアをダウンロードして実行する機能付きのマルウェアである。

SectorA07グループの活動は韓国、カナダから確認された。このグループは暗号資産に関したプロジェクト情報の更新を要求する文書として偽装したWindowsショートカット(LNK)ファイル形式のマルウェアを使用し、ターゲットがマルウェアを実行すると最終的にビジュアルベーシックスクリプト(Visual Basic Script)とバッチ(Batch)スクリプト形式のマルウェアが動作し、情報収集や追加分のマルウェアをダウンロード及び実行する。

現在まで続くSectorAハッキンググループの活動は、韓国と関わった政治や外交活動など政府の活動と関係ある機密情報を収集することを目当てにして、世界中をターゲットに金銭の獲得を目的としたハッキング活動を併行している。このグループのハッキングの目的は長期間にわたって継続しており、このような戦略的なハッキング目的にてしばらく変化なく進むと判断されている。

2. SectorBグループ活動の特徴

2024年8月には合計2件のハッキンググループの活動が確認され、このグループはSectorB01、SectorB22グループである。

SectorB01グループの活動はドイツ、アラブ首長国連邦、カタール、ジョージア、イタリア、台湾、ルーマニア、タイから確認された。このグループはゴジラ(Godzilla)として知られているオープンソース(Open-source)のウェブシェル(Web Shell)をターゲットシステムに配布し、ウェブシェルを通じてバックドアをインストールした。このグループはターゲットシステムにインストールしたバックドアを通じて、コマンド及びリモート(C2)サーバーから受信したコマンドによってファイルのダウンロード及びアップロード、画面キャプチャ(Screen Capture)、レジストリの操作などの悪性行為を行った。

SectorB22グループの活動は、アメリカとハンガリーから確認された。このグループは、会議の招待状として偽装した悪性のWindowsインストーラー(MSI)ファイルを配布する方法で攻撃活動を行った。このグループは、ターゲットシステムにインストールされたプラグエックス(PlugX)として知られているリモートコントロール機能付きののマルウェアを通じて、C2サーバーから受信したコマンドによってシステム情報の収集、キーロギング、画面キャプチャなどの悪性行為を行った。

現在まで続くSectorBハッキンググループの活動 は、世界中をターゲットにして諸国の政府機関の政治、外交活動などの政府活動と関係ある機密情報を収集するためであると分析されている。

3. SectorCグループ活動の特徴

2024年8月には合計2件のハッキンググループの活動が確認され、このグループはSectorC01、SectorC08グループである。

SectorC01グループの活動は、アルメニアから確認された。このグループは国アルメニアの防省の政策に関した内容が含まれた文書として偽装したMicrosoft Word形式のマルウェアを使用してターゲットが自らマルウェアを実行するように誘導し、最終的に攻撃用サーバーから追加分のVBSスクリプトコードを受信して実行するVBSスクリプトを使用した。

SectorC08グループの活動は、ウクライナから確認された。このグループはHTML(Hypertext Markup Language)形式のマルウェアを使用し、このマルウェアは意図的にイメージロードエラーを発生させる仕組みとなっており、エラーの発生時に実行されるonerror関数を通じて悪性の目的で暗号化されたコードが動作するように設計されたことがわかった。

現在まで続くSectorCハッキンググループの活動は、このグループを支援する政府と隣接した国家を含んだ世界中をターゲットに各国家の政府機関の政治、外交活動及び政府活動関係の機密情報を収集するための目的であると分析されている。

4. SectorDグループ活動の特徴

2024年8月には合計3件のハッキンググループの活動が確認され、このグループはSectorD02、SectorD05、SectorD30グループである。

SectorD02グループの活動は、スウェーデン、アメリカ、ウクライナ、ポーランド、インド、イスラエルから確認された。このグループは、ウェブセミナー資料として偽装したMSI(Windows Installer)マルウェアを使用して最終的に商用のリモートコントロールツールであるアテラ(Atera)を通じてターゲットシステムをリモート操作を試みた。

SectorD05グループの活動は、レバノンから確認された。このグループはMicrosoft SQLサーバー関係のプログラムとsちえ偽装したGo言語で作成したマルウェアを使用し、攻撃用のサーバーからコマンドを受信し、ファイルシステムの操作やネットワークを通じた内部送信機能を実行した。

SectorD30グループの活動は、アメリカ、イラン、オーストラリア、イスラエル、イギリスから確認された。このグループは、Microsoft Word形式のマルウェアを使用し、内部に含まれたマクロによってVBAスクリプトがバッチスクリプト形式のマルウェアをダウンロード及び実行し、最終的にはターゲットシステムの情報収集及び資格証明の奪取機能付きのPEマルウェアを使用した。

SectorDハッキンググループは、主に政治的な競合関係にある国家をターゲットにしてハッキング活動を行う。最近SectorDハッキンググループは、このグループを支援する政府を反対する活動を行う人物、もしくは諸国の政治、外交活動のような機密情報を収集するための目的であると分析されている。

5. SectorE グループ活動の特徴

2024年8月には合計4件のハッキンググループの活動が確認され、このグループはSectorE01、SectorE02、SectorE04、SectorE05グループである。

SectorE01グループの活動はドイツ、イギリスから確認された。このグループはMicrosoft Wordのドキュメントアイコンとして偽装したダウンローダー(Downloader)のマルウェアを配布する方法で攻撃活動を行った。このグループはターゲットシステムにインストールしたダウンローダー(Downloader)のマルウェアを通じて、画面キャプチャー(Screen Capture)機能付きのマルウェアやファイル収集機能のマルウェアをダウンロードし、画面キャプチャーやファイル収集を通じてシステム情報を収集した後、コマンド及びC2サーバーに送信する悪性行為を行った。

SectorE02グループの活動は、日本、中国、カナダ、スリランカから確認された。このグループは技術革新フォーラムの文書として偽装した悪性のWindowsショートカット(LNK)ファイルが含まれたZIP圧縮ファイルを配布する方法で攻撃活動を行った。このグループはターゲットシステムにインストールした悪性のWindowsショートカットファイルを通じて、ダウンロード機能付きのマルウェアをダウンロードして実行し、追加分のマルウェアをダウンロードするよう誘導して今後の攻撃のための足場を固めた。

SectorE04グループの活動は、アメリカ、エジプト、パキスタン、オランダ、スリランカ、バングラデシュ、ミャンマー、ネパール、モルディブから確認された。このグループは、海洋組織をターゲットとしてスピアフィッシングメールを利用した攻撃活動を行った。このグループは、軍事高官の個人情報が含まれたMicrosoft Word形式の添付ファイルを通じて、ターゲットシステムの脆弱性を悪用して悪性のペイロードを実行するシェルコードを動作させる一方、システム情報を収集して追加分のマルウェアをダウンロードして今後の攻撃のための足場を固めた。

SectorE05グループの活動は、ベルギー、バングラデシュ、シンガポール、パキスタン、中国、アメリカ、香港、イスラエルから確認された。このグループは、ポリシー変更の内容を検討するよう要求するAdobe PDFファイルを配布する方法で攻撃活動を行った。このグループは、ターゲットがAdobe PDFファイルに含まれた悪性のリンクをクリックするよう誘導し、悪性のリンクを通じてダウンロードした悪性のWindowsヘルプ(CHM)ファイルを使用してターゲットシステムのコンピューター名とユーザー名を収集し、コマンドお及びC2サーバーに送信する一方追加分のマルウェアをダウンロードして実行し、今後の攻撃のための足場を固めた。

現在まで続くSectorEハッキンググループの活動は、このグループを支援する政府と関係ある政治、外交及び軍事活動のような機密情報の収集を第一目標としてハッキング活動を行うことであると分析されている。しかし、最近は中国を含んだ東アジア及び他の地域に拡大していることで、政治、外交及び技術関係の機密情報を獲得するための活動の割合も段々増えつつあると分析されている。

6. SectorT グループ活動の特徴

2024年8月には合計1件のハッキンググループの活動が確認され、このグループはSectorT01グループである。

SectorT01グループの活動はウクライナから確認された。このグループは確定申告書として偽装したMicrosoft Excel形式のマルウェアを使用して、ターゲットが自らマルウェアを実行するよう誘導した。

現在まで続くSectorTハッキンググループの活動は、このグループを支援する政府と隣接した国家から政治、外交及び軍事活動などの政府活動関係の機密情報を収集するための目的でハッキング活動を行うことであると分析されている。

7. サイバー犯罪グループの活動の特徴

2024年8月には合計11件のハッキンググループの活動が確認され、このグループはSectorJ01、SectorJ09、SectorJ22、SectorJ57、SectorJ61、SectorJ64、SectorJ94、SectorJ113、SectorJ177、SectorJ185、SectorJ188グループである。

このグループは、他国の政府の支援によって活動を行っているハッキンググループとは異なり、現実世界で金銭的な利益を確保できるような価値があるオンライン情報を奪取し、自ら特定の企業や組織をハッキングして内部ネットワークにランサムウェアを配布したり、重要な機密情報を奪取してそれを口実に金銭を要求する脅迫行為などを行った。

SectorJ01グループの活動は、ロシア、アメリカで確認された。このグループは、商用プログラムのホームページとして偽装したフィッシングページを通じて、Microsoftアプリパッケージファイル(Microsoft App Package File)形式のマルウェアを配布した。このグループは最終的に、ターゲットシステムにネットサポート(NetSupport)として知られているリモートコントロールマルウェアを実行し、リモートでターゲットシステムをコントロールし、悪性のコマンドを実行を試みたと推定されている。

SectorJ09グループは、暗号化済みのスキミング(Skimming)JavaScriptを通じて、ターゲットが支払いページに入力した金融情報を奪取するフォームジャッキング(Formjacking)攻撃を行った。

SectorJ22グループの活動はロシアから確認された。このグループはフィッシングメールを通じて悪性のリンクを配布し、ターゲットが悪性のリンクから送信された圧縮ファイルをダウンロードするよう誘導した。圧縮ファイルの中にはWindowsショートカット(LNK)ファイルが含まれており、Windowsショートカットファイルを実行すると、JavaScriptローダーのマルウェアがダウンロード及び実行する。このグループはJavaScriptローダーを通じて、コマンド及びC2サーバーからターゲットシステムにJavaScriptのマルウェアをダウンロード及び実行を試みたと推定されている。

SectorJ57グループの活動は、オランダ、ドイツ、アメリカ、エストニア、カナダで確認された。このグループは、フィッシングメールを通じてHTMLファイルを配布し、HTMLファイルはMicrosoft OneDriveのエラーページのように偽装してターゲットがJavaScriptをダウンロードするボタンをクリックするよう誘導した。JavaScriptは、ターゲットシステムにオートイット(Autoit)プログラムとオートイットスクリプトファイルをダウンロード及び実行する機能を実行した。

SectorJ61グループの活動は、ドイツ、ロシア、ルーマニア、ベトナム、ベラルーシ、ブルガリア、アルバニア、ウクライナ、イタリア、ジョージア、トルコ、韓国から確認された。このグループはフィッシングメールを通じて支払い請求書に関した内容で作成されたメールを添付して送信した。ターゲットが添付されたファイルを実行すると、ファイル内に挿入されたマクロが動作し、外部サーバーの画像ファイルパスと通信する機能を実行する。画像ファイルはステガノグラフィー(Steganography)技術でマルウェアが隠されており、このグループはターゲットシステムにレムコス(Remcos)として知られるリモートコントロール機能付きのマルウェアを実行し、コマンド及びC2サーバーから受信したコマンドによってターゲットシステムに様々な悪性行為を行ったと推定されている。

SectorJ64グループの活動はメキシコ、アメリカ、トルコ、香港から確認された。このグループは暗号資産の採掘のためにパワーシェル(PowerShell)スクリプトを通じてマルウェアを配布した。パワーシェルスクリプトを実行すると、パワーシェルスクリプトの変数に定義されたBase64でエンコードされたデータがデコードされる。Base64でエンコードされたデータはEXE形式のファイルで、そのファイルはコマンド及びC2サーバーからDLL形式のマルウェアをダウンロードする。DLLファイルは「AddInProcess.exe」プロセスにXMRigペイロードをロードした後、暗号資産の採掘を行ったと知られている。

SectorJ94グループの活動はドイツ、ロシア、アメリカ、イタリアから確認された。このグループは、JavaScript(JS)形式のマルウェアを配布し、JavaScriptは、ダナボット(DanaBot)として知られているDLL形式のマルウェアをターゲットシステムにダウンロード及び実行する機能を実行する。このグループは、ターゲットシステムの情報を収集し、コマンド及びC2サーバーに送信することを試みたと推定されている。

SectorJ113グループの活動は、ブラジル、ポーランド、香港から確認された。このグループは、金銭的な利益を確保するために、RA Worldランサムウェアを使用してランサムノートを通じて金銭的な問題を議論できる連絡手段を送信したことが確認された。

SectorJ177グループの活動は、デンマーク、ドイツ、アメリカ、シンガポール、イタリア、ポーランド、韓国から確認された。このグループは金銭的な利益を確保するためにブラックバスタ(Black Basta)ランサムウェアを使用したことが確認された。

SectorJ185グループの活動は、ロシア、アメリカ、中国から確認された。このグループは、Windowsショートカットファイル(LNK)を含む圧縮ファイルを配布する方法で攻撃活動を行った。ターゲットがWindowsショートカットファイルを実行すると、ターゲットシステムにDLL形式のマルウェアをドロップし、DLLサイドローディング(Side-loading)技術を使用して実行した。DLLファイルは、ターゲットがマルウェアの実行を検知できないように、おとりのPDFファイルを開く機能を実行した。DLLファイルは、Pupy RATと呼ばれているリモートアクセスマルウェアをロードし、C2サーバーから受信したコマンドによって、システム情報の収集やキーロギングなど、様々なコマンドを実行することが確認された。

SectorJ188グループの活動はイタリア、クウェートから確認された。このグループはフィッシングメールを通じてリモートコントロールマルウェア(RAT)をターゲットシステムに配布し、ターゲットシステムをリモートでコントロールし、様々な悪性行為を行ったことが確認された。

The full report detailing each event together with IoCs (Indicators of Compromise) and recommendations is available to existing NSHC ThreatRecon customers. For more information, please contact service@nshc.net.