Monthly Threat Actor Group Intelligence Report, November 2024 (KOR)

2024년 10월 21일에서 2024년 11월 20일까지 NSHC 위협분석 연구소(Threat Research Lab)에서 수집한 데이터와 정보를 바탕으로 분석한 해킹 그룹(Threat Actor Group)들의 활동을 요약 정리한 내용이다.

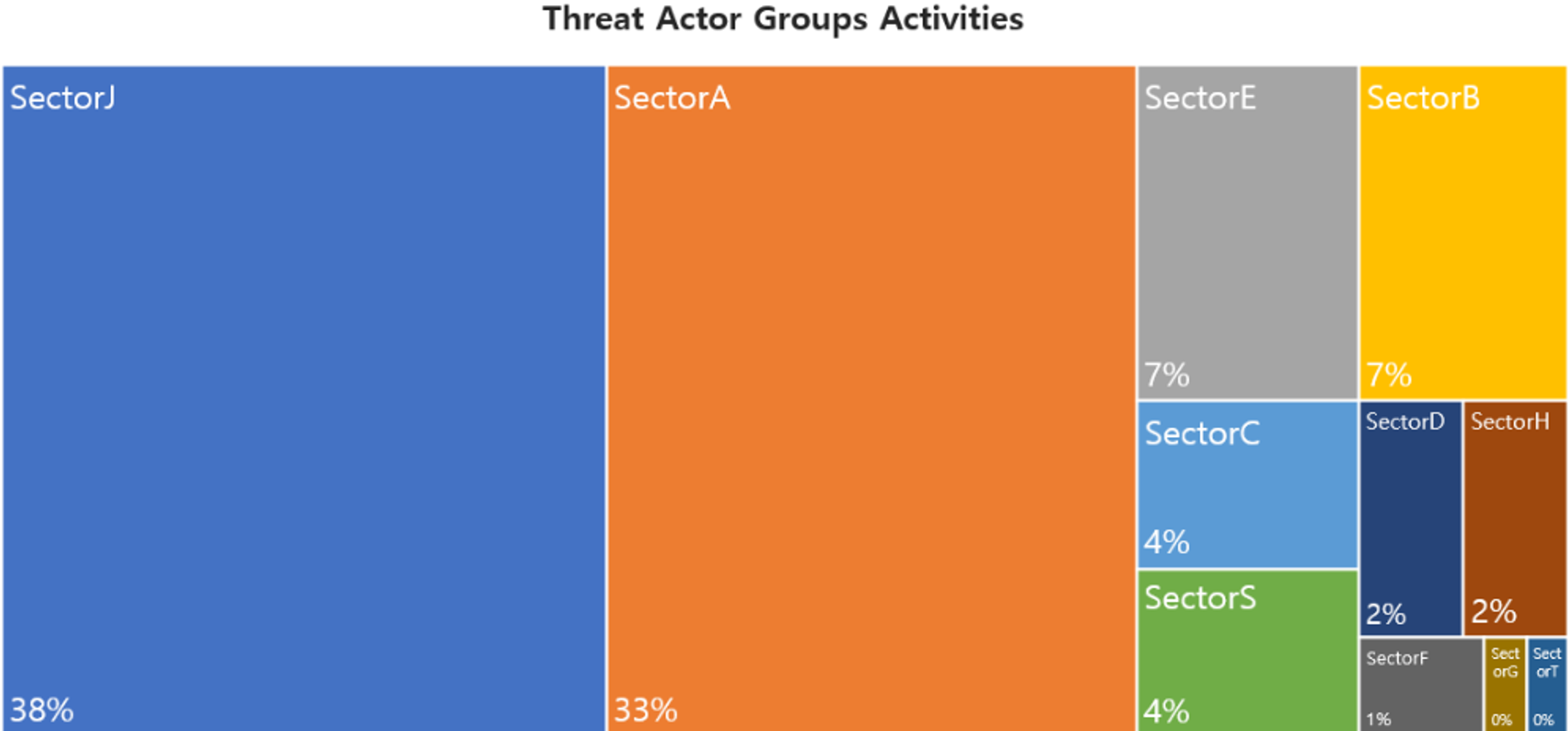

이번 11월에는 총 61개의 해킹 그룹들의 활동이 확인되었으며, SectorJ 그룹이 38%로 가장 많았으며, SectorA, SectorE 그룹의 활동이 그 뒤를 이었다.

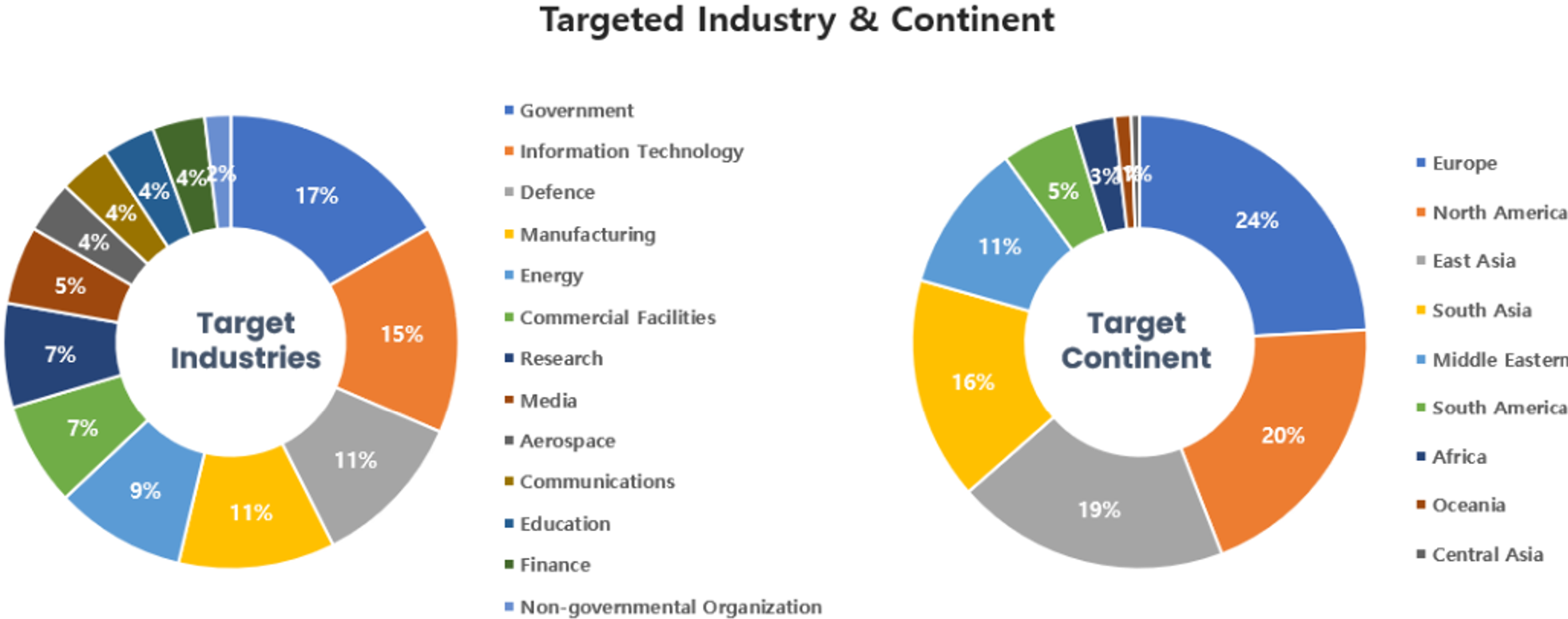

이번 11월에 발견된 해킹 그룹들의 해킹 활동은 정부 기관 및 정보 기술 분야에 종사하는 관계자 또는 시스템들을 대상으로 가장 많은 공격을 수행했으며, 지역별로는 유럽(Europe)과 북아메리카(North America)에 위치한 국가들을 대상으로 한 해킹 활동이 가장 많은 것으로 확인된다.

1. SectorA 그룹 활동 특징

2024년 11월에는 총 5개 해킹 그룹의 활동이 발견되었으며, 이들은 SectorA01, SectorA02, SectorA03, SectorA04, SectorA06 그룹이다.

SectorA01 그룹의 활동은 러시아, 중국, 튀르키예, 파키스탄, 인도네시아, 브라질, 프랑스, 독일, 미국, 인도, 크로아티아, 베트남, 싱가포르, 스페인, 이란, 말레이시아, 이스라엘, 이탈리아, 홍콩, 스위스, 일본, 우크라이나, 한국, 캐나다, 영국에서 발견되었다. 해당 그룹은 기업들의 원격 근무 채용 과정을 악용하여, 가짜 신원을 이용해 채용된 후 민감 데이터를 탈취하는 공격을 수행했다. 최종적으로 사용된 백도어는 공격 대상 시스템에 설치되어 데이터를 장기적으로 수집할 수 있는 기반을 마련했으며, 공격자의 서버와 통신하여 추가 명령을 실행하고 수집된 데이터를 전송하는 기능을 수행했다.

SectorA02 그룹의 활동은 한국, 영국에서 발견되었다. 해당 그룹은 “북러 밀착 후 중국 정부의 대북 정책 변화”라는 파일명을 가진 윈도우 바로가기(LNK) 파일 형식의 악성코드를 사용했으며, 최종적으로 백도어 악성코드를 사용하여 공격자의 명령에 따라 파일을 탈취하고, 피클라우드(pCloud), 얀덱스(Yandex)와 같은 클라우드 서비스를 사용하여 공격자의 클라우드 서버로 전송했다.

SectorA03 그룹의 활동은 이란, 독일, 일본, 러시아에서 발견되었다. 해당 그룹은 중국 대사관 초대장 관련 파일로 위장한 가상 디스크 이미지(VHDX)를 사용했으며, 최종적으로 사용한 악성코드는 공격자의 명령에 따라 파일 탈취 및 화면 캡처와 추가 악성코드를 다운로드 및 실행하는 기능을 갖추고 있다.

SectorA04 그룹의 활동은 러시아에서 발견되었다. 해당 그룹은 탈취된 자격 증명과 윈도우 접근 토큰 변조를 통해 네트워크 장악 및 권한 상승을 수행했으며, 이후 플레이 랜섬웨어(Play Ransomware)를 사용하는 위협 그룹과 협력해 랜섬웨어 공격을 진행한 정황이 확인되었다.

SectorA06 그룹의 활동은 영국, 미국에서 발견되었다. 해당 그룹은 암호화폐 자산 탈취와 민감한 정보 수집을 목표로 했으며, 맥OS(MacOS) 환경 설정 파일인 Zsh 환경 설정 파일(~/.zshenv)을 수정하여 시스템 재부팅 후에도 악성 코드가 지속적으로 실행되도록 설정했다.

현재까지 계속 지속되는 SectorA 해킹 그룹들은 한국과 관련된 정치, 외교 활동 등 정부 활동과 관련된 고급 정보를 수집하기 위한 목적을 가지며 전 세계를 대상으로 한 금전적인 재화의 확보를 위한 해킹 활동을 병행하고 있다. 이들의 해킹 목적은 장기간에 걸쳐 지속되고 있으며, 이러한 전략적 해킹 목적으로 당분간 변화 없이 지속적으로 진행될 것으로 판단된다.

2. SectorB 그룹 활동 특징

2024년 11월에는 총 6개 해킹 그룹의 활동이 발견되었으며, 이들은 SectorB01, SectorB22, SectorB31, SectorB65, SectorB71, SectorB106 그룹이다.

SectorB01 그룹의 활동은 인도네시아, 대만에서 발견되었다. 해당 그룹은 동남아시아의 정치 활동가, 정치인 및 언론인을 대상으로 민감한 데이터를 탈취하는 공격 활동을 하였으며, 공격 대상 시스템에 모듈식 윈도우 기반 감시 프레임워크를 설치하여 메시징 앱 데이터 탈취, 이메일 클라이언트, 브라우저 자격 증명 등의 민감한 데이터를 수집한 다음 암호화하여 명령 및 제어(C2) 서버로 전송했다.

SectorB22 그룹의 활동은 인도에서 발견되었다. 해당 그룹은 프로모션(Promotion) 알림 보고서로 위장한 악성코드를 포함한 압축 파일을 배포하여 공격 활동을 하였으며, 공격 대상 시스템에 설치한 악성 DLL 파일을 통해서 명령 및 제어(C2) 서버로부터 전달받은 명령에 따라 악성 행위를 했다.

SectorB31 그룹의 활동은 캐나다, 인도, 중국에서 발견되었다. 해당 그룹은 소포스 방화벽(Sophos Firewall)의 취약점을 악용하여 민감한 데이터를 탈취하고 네트워크 통제를 위한 기반 시설(Operational Relay Boxes, ORB)를 구축했다.

SectorB65 그룹은 남아시아의 통신 산업을 대상으로 모듈식 악성코드 프레임워크를 배포하여 민감한 데이터를 탈취하는 공격 활동을 하였으며, 공격 대상 시스템에 설치한 악성코드를 통해서 명령 및 제어(C2) 서버와 통신을 설정하고, 탈취한 정보를 암호화하여 명령 및 제어 서버로 전송했다.

SectorB71 그룹의 활동은 중국, 사우디아라비아, 대만에서 발견되었다. 해당 그룹은 대만의 정부 기관과 종교 단체를 대상으로 악성코드를 배포하여 공격 활동을 하였으며, 공격 대상 시스템에 설치한 악성코드를 통해서 웹 세션 쿠키 탈취 및 클라우드 서비스 데이터 수집을 했다.

SectorB106 그룹은 통신사를 대상으로 악성코드를 배포하여 공격 활동을 하였으며, 서로 다른 통신사 간에 데이터와 메시지를 전달하기 위해 사용하는 GPRS(General Packet Radio Service) 네트워크의 외부 DNS 서버를 직접 해킹하여 공격 대상의 네트워크에 접근하였다. 또한 해당 그룹은 공격 대상 네트워크에서 맞춤형 악성코드를 사용하여 가입자 정보 및 통화 관련 메타데이터(Meta Data)를 수집하여 명령 및 제어(C2) 서버로 전송했다.

현재까지 지속되는 SectorB 해킹 그룹들의 해킹 활동 목적은 전 세계를 대상으로 각국 정부 기관의 정치, 외교 활동 등 정부 활동 관련 고급 정보를 수집하기 위한 것으로 분석된다.

3. SectorC 그룹 활동 특징

2024년 11월에는 총 2개 해킹 그룹의 활동이 발견되었으며, 이들은 SectorC01, SectorC04 그룹이다.

SectorC01 그룹의 활동은 우크라이나, 이탈리아에서 발견되었다. 해당 그룹은 구글에서 제공하는 봇 방지 인증 화면(reCAPTCHA)으로 위장한 피싱(Phishing) 페이지를 사용했으며, 파워쉘(PowerShell) 명령어를 클립보드에 복사하도록 유도하고, 이를 실행하게 하여 브라우저 인증 정보 탈취와 원격 제어를 수행했다.

SectorC04 그룹의 활동은 우크라이나, 에스토니아, 튀르키예, 벨기에, 스웨덴, 영국, 오스트레일리아, 일본에서 발견되었다. 해당 그룹은 “Amazon 및 Microsoft 서비스 통합” 같은 주제의 피싱 이메일을 사용했으며, 이메일에 첨부된 RDP 설정 파일을 공격 대상이 실행할 경우 공격자의 서버와 RDP 연결이 자동으로 설정된다. 이들은 RDP 연결을 통해 추가 악성코드를 실행할 수 있는 기반을 마련했다.

현재까지 지속되는 SectorC 해킹 그룹들의 해킹 활동은 이들을 지원하는 정부와 인접한 국가를 포함한 전 세계를 대상으로 각 국가들의 정부 기관의 정치, 외교 활동 등 정부 활동 관련 고급 정보를 수집하기 위한 목적으로 분석된다.

4. SectorD 그룹 활동 특징

2024년 11월에는 총 3개 해킹 그룹의 활동이 발견되었으며, 이들은 SectorD02, SectorD05, SectorD31 그룹이다.

SectorD02 그룹의 활동은 르완다, 모로코, 이스라엘, 캐나다, 브라질, 아프가니스탄, 영국, 미국, 카자흐스탄, 인도, 페루, 아르메니아, 이집트, 스페인, 일본, 이라크, 아르헨티나, 요르단, 독일, 룩셈부르크에서 발견되었다. 해당 그룹은 미납 청구서 관련 내용의 PDF 문서가 첨부된 피싱 이메일을 사용했으며, 최종적으로 원격제어 도구인 레벨(Level)을 통해 공격 대상 시스템에 대한 원격 제어를 시도했다.

SectorD05 그룹의 활동은 이스라엘, 인도, 알바니아, 튀르키예, 아랍에미리트에서 발견되었다. 해당 그룹은 링크드인(LinkedIn)과 같은 플랫폼에서 가짜 채용 담당자 프로필을 생성하고, 채용 웹사이트로 위장한 피싱 링크를 공격 대상에게 전달했으며, 공격 대상이 피싱 링크를 통해 악성코드를 다운로드 및 실행하도록 유도했다. 최종적으로 원격 제어 기능을 가진 백도어 방식의 악성코드를 사용했으며, DLL 사이드 로딩(DLL Side-Loading) 기법을 활용해 탐지를 회피하고, 시스템 정보를 수집한다.

SectorD31 그룹의 활동은 미국, 러시아, 이스라엘, 독일, 멕시코, 스페인에서 발견되었다. 해당 그룹은 이스라엘 국가사이버국(Israel National Cyber Directorate, INCD)을 사칭한 피싱 메일을 통해 모듈형 악성코드를 배포했으며, 원격 명령 실행, 데이터 탈취, 스크린샷 캡처 등의 기능을 수행한다.

SectorD 해킹 그룹들은 주로 정치적인 경쟁 관계에 있는 국가들을 대상으로 해킹 활동을 수행한다. 최근 SectorD 해킹 그룹들은 이들을 지원하는 정부와 반대되는 활동을 수행하는 인물 또는 국가들의 정치, 외교 활동과 같은 고급 정보를 수집하기 위한 목적을 갖는 것으로 분석된다.

5. SectorE 그룹 활동 특징

2024년 11월에는 총 4개 해킹 그룹의 활동이 발견되었으며, 이들은 SectorE02, SectorE04, SectorE05, SectorE08 그룹이다.

SectorE02 그룹의 활동은 방글라데시에서 발견되었다. 해당 그룹은 프로젝트 관련 자제 납품 진행 상황 및 주요 사항들을 요약한 RTF 문서로 위장한 윈도우 바로가기(LNK) 파일을 배포하여 공격 활동을 하였으며, 공격 대상 시스템에 설치한 악성코드를 통해서 시스템 정보를 수집하고, 추가 악성 코드를 다운로드하여 후속 공격을 위한 기반을 조성했다.

SectorE04 그룹의 활동은 인도, 아랍에미리트, 독일, 싱가포르, 네덜란드, 파키스탄, 몰디브, 스리랑카, 프랑스에서 발견되었다. 해당 그룹은 입찰 공고로 위장한 마이크로소프트 워드(Word) 문서를 배포하여 공격 활동을 하였으며, 공격 대상 시스템에서 실행한 워드 문서를 통해서 외부 템플릿(Remote Template)를 다운로드하여 후속 공격을 위한 기반을 조성했다.

SectorE05 그룹의 활동은 한국, 영국, 일본, 이란, 루마니아, 중국, 파키스탄, 싱가포르에서 발견되었다. 해당 그룹은 무슬림 순례 중 하나인 하즈(Hajj) 정책 문서로 위장한 윈도우 도움말(CHM) 파일을 배포하여 공격 활동을 하였으며, 공격 대상 시스템에 설치한 악성코드를 통해서 추가 악성코드를 다운로드하여 후속 공격을 위한 기반을 조성했다.

SectorE08 그룹의 활동은 홍콩, 중국, 싱가포르, 일본, 대만, 인도, 영국, 미국, 파키스탄에서 발견되었다. 해당 그룹은 파키스탄의 방위 산업과 홍콩의 연구자들을 주요 대상으로 악성 RAR 압축 파일을 배포하여 공격 활동을 하였으며, 공격 대상 시스템에 설치한 침투 테스트(Penetration Testing) 도구인 코발트 스트라이크(Cobalt Strike)를 통해서 명령 및 제어(C2) 서버로부터 전달받은 추가 명령을 실행했다.

현재까지 지속되는 SectorE 해킹 그룹들의 해킹 활동 목적은 이들을 지원하는 정부와 관련된 정치, 외교 및 군사 활동과 같은 고급 정보 수집을 주된 목적으로 해킹 활동을 수행하는 것으로 분석된다. 그러나 최근에는 중국을 포함한 극동 아시아와 다른 지역으로 확대되고 있는 점으로 미루어, 정치, 외교 및 기술 관련 고급 정보들을 획득하기 위한 활동의 비중도 커지고 있는 것으로 분석된다.

6. SectorF 그룹 활동 특징

2024년 11월에는 총 1개 해킹 그룹의 활동이 발견되었으며, 이들은 SectorF01 그룹이다.

SectorF01 그룹의 활동은 일본, 한국, 중국에서 발견되었다. 해당 그룹은 남중국해 관련 법적 제도 연구 문서로 위장한 MSC(Microsoft Management Console Snap-in Control) 파일을 배포하여 공격 활동을 하였으며, 공격 대상 시스템에 설치한 침투 테스트(Penetration Testing) 도구인 코발트 스트라이크(Cobalt Strike)를 통해서 명령 및 제어(C2) 서버로부터 전달받은 추가 명령을 실행했다.

SectorF 해킹 그룹들은 주로 이들을 지원하는 정부와 인접한 국가들의 정치, 외교 및 군사 활동과 같은 고급 정보를 수집하기 위한 목적과 자국의 경제 발전을 위한 첨단 기술 관련 고급 정보 탈취를 위한 목적을 갖는 것으로 분석된다.

7. SectorH 그룹 활동 특징

2024년 11월에는 총 1개 해킹 그룹의 활동이 발견되었으며, 이들은 SectorH03 그룹이다.

SectorH03 그룹의 활동은 인도, 독일, 영국, 아랍에미리트, 스위스 캐나다, 일본, 미국에서 발견되었다. 해당 그룹은 군(Military) 공식 서신 어도비(Adobe) PDF 문서로 위장한 리눅스 데스크톱 엔트리(.desktop) 파일을 배포하여 악성 활동을 하였으며, 공격 대상 시스템에 설치한 레드 팀 프레임워크(red teaming framework)인 마이틱(Mythic)을 지원하는 포세이돈(Poseidon) 도구를 통해서 명령 및 제어(C2) 서버로부터 전달받은 명령에 따라 공격 대상 시스템을 제어하였다.

SectorH 해킹 그룹은 사이버 범죄 목적의 해킹과 정부 지원 목적의 해킹 활동을 병행한다. 특히, 이들을 지원하는 정부와 인접한 국가와의 외교적 마찰이 계속되고 있어 목적에 따라 인접 국가 정부 기관의 군사 및 정치 관련 고급 정보 탈취를 위한 활동을 향후에 지속적으로 수행할 것으로 분석된다.

8. SectorS 그룹 활동 특징

2024년 11월에는 총 1개 해킹 그룹의 활동이 발견되었으며, 이들은 SectorS01 그룹이다.

SectorS01 그룹의 활동은 브라질, 콜롬비아에서 발견되었다. 해당 그룹은 피싱 메일을 통해서 사법부 문서로 위장한 실행압축(Self-extracting archive, SFX) 파일을 배포하여 공격 활동을 하였으며, 공격 대상 시스템에 설치한 디씨랫(DcRat)으로 알려진 원격 제어 기능의 악성코드를 통해서 명령 및 제어(C2) 서버로부터 전달받은 추가 명령을 실행했다.

현재까지 지속되는 SectorS 해킹 그룹들의 해킹 활동은 이들을 지원하는 정부와 인접한 국가들에서 정치, 외교 및 군사 활동 등 정부 활동 관련 고급 정보를 수집하기 위한 목적으로 해킹 활동을 수행하는 것으로 분석된다.

9. Cyber Crime 그룹 활동 특징

온라인 가상 공간에서 활동하는 사이버 범죄 그룹은 이번 11월에는 총 11개 해킹 그룹의 활동이 발견되었으며, 이들은 SectorJ09, SectorJ25, SectorJ39, SectorJ72, SectorJ85, SectorJ90, SectorJ109, SectorJ149, SectorJ165, SectorJ175, SectorJ191 그룹이다.

이들은 다른 정부 지원 해킹 그룹들과 다르게 현실 세계에서 금전적인 이윤을 확보할 수 있는 재화적 가치가 있는 온라인 정보들을 탈취하거나, 직접적으로 특정 기업 및 조직들을해킹 한 후 내부 네트워크에 랜섬웨어(Ransomware)를 유포하거나, 중요 산업 기밀을 탈취한 후 이를 빌미로 금전적 대가를 요구하는 협박 활동 등을 수행한다.

SectorJ09 그룹은 난독화 된 스키밍 자바스크립트를 삽입하여, 공격 대상이 결제 페이지에 입력한 신용 카드 정보 등의 금융 정보를 탈취하는 폼재킹(FormJacking) 공격을 수행했다.

SectorJ25 그룹의 활동은 러시아, 싱가포르, 이스라엘, 프랑스, 홍콩에서 발견되었다. 해당 그룹은 도커(Docker) 컨테이너를 대상으로 악성코드를 유포하기 위해 셸 스크립트 악성코드를 실행했으며, 셸 스크립트 악성코드는 네트워크 스캐닝 도구인 Zrab, Masscan 및 백도어 악성코드를 공격 대상 시스템에 다운로드 및 실행했다. 해당 그룹은 최종적으로 크립토마이너(CryptoMiner) 악성코드를 공격 대상 시스템에 유포 및 실행했으며 공격 대상 시스템의 자원을 활용하여 암호화폐를 채굴함으로써 금전적인 이윤을 확보하고자 한 것으로 분석된다.

SectorJ39 그룹은 보안 소프트웨어 어베스트(Avast) 커널 드라이버 파일을 공격 대상 시스템에 설치한 후, 윈도우 서비스 제어 관리 도구(Service Control) 명령어를 통해 이를 서비스로 등록했다. 이후 설치한 드라이버 파일을 통해 보안 소프트웨어와 관련된 프로세스를 종료한 후 공격 대상을 제어하고자 한 것으로 분석된다.

SectorJ72 그룹의 활동은 페루에서 발견되었다. 해당 그룹은 DLL 형식의 악성코드를 사용했으며 해당 악성코드는 어니언(Onion) 도메인을 C2 서버로 이용하여 공격 대상 시스템을 원격으로 제어하는 등 악의적인 행위를 수행한 것으로 분석된다.

SectorJ82 그룹은 기업 도메인과 유사한 피싱(Phishing) 웹사이트를 구축했으며, 해당 기업 페이지에 접속을 하려는 사용자들이 URL 입력에 오타를 포함한 실수를 했을 때, 유입되도록 타이포스쿼팅(Typosquatting) 공격을 시도했다. 해당 그룹은 특정 기업 도메인들을 대상으로 타이포스쿼팅 공격을 시도한 것으로 보아, 해당 기업과 관련된 사용자들의 자격 증명을 수집하고자 한 것으로 분석된다.

SectorJ90 그룹은 피싱 메일을 통해 문서 파일을 첨부하여 전달했으며, 첨부된 문서 파일에는 클라우드 파일이 포함되어 있으며, 클라우드로부터 파일을 받기를 원하면 “Open” 버튼을 클릭하라는 내용을 작성하여 공격 대상이 이를 실행하도록 유도했다. 공격 대상이 버튼을 클릭하면 명령 및 제어(C2) 서버로부터 자바스크립트 악성코드를 다운로드 및 실행하며, 자바스크립트 악성코드는 윈도우 인스톨러(MSI) 형식의 추가적인 악성코드를 다운로드 및 실행했다. 해당 그룹은 최종적으로 공격 대상 시스템의 스크린샷을 명령 및 제어 서버로 전송하는 기능을 수행하는 자바스크립트 및 파이썬 형식의 악성코드를 실행한 것으로 분석된다.

SectorJ109 그룹의 활동은 한국, 중국에서 발견되었다. 해당 그룹은 상용 소프트웨어 다운로드 사이트로 위장한 피싱 사이트를 통해 공격 대상이 악성코드를 다운로드하도록 유도했으며, 공격 대상이 악성코드를 다운로드 한 사실을 인지하지 못하도록 실제 상용 소프트웨어를 실행한 화면과 유사한 화면을 출력했다. 해당 그룹이 유포한 악성코드는 트로이 목마(Trojan)로, 공격 대상 시스템 정보를 수집하거나 원격으로 제어하는 등 악의적인 행위를 수행하고자 한 것으로 분석된다.

SectorJ149 그룹의 활동은 한국, 덴마크, 러시아, 말레이시아, 미국, 벨라루스, 우크라이나, 캐나다, 콜롬비아, 파나마, 파키스탄, 프랑스에서 발견되었다. 해당 그룹은 견적 요청과 관련된 내용으로 위장한 피싱 메일을 발송했으며, 공격 대상이 첨부된 파일을 다운로드 및 실행하도록 유도했다. 첨부된 파일은 윈도우 캐비닛(CAB) 압축 파일로, 압축 파일에는 비주얼 베이직 스크립트(Visual Basic Script, VBS) 형식의 악성코드가 포함되어 있다. 공격 대상이 이를 실행하면 파워쉘 명령어로 비트버킷(Bitbucket) 또는 깃허브(GitHub)에 업로드 된 추가적인 악성코드를 다운로드한다. 다운로드 된 악성코드는 스테가노그래피(Steganography) 기법을 활용하여 Base64로 인코딩 된 바이너리가 삽입된 이미지 파일이며, 파워쉘 명령어로 이를 디코딩 한 후 프로세스 할로잉(Process Hollowing) 기술을 사용하여 실행했다. 해당 그룹은 공격 대상 시스템에 스틸러(Stealer) 악성코드 및 원격 제어 악성코드(RAT)를 유포하여 공격 대상을 원격 제어하고 정보를 탈취하는 등의 악의적인 기능을 수행하고자 한 것으로 분석된다.

SectorJ165 그룹은 다운로더 기능을 수행하는 자바스크립트 악성코드를 통해 공격 대상 시스템에 봇(Bot) 악성코드 및 랜섬웨어와 같은 악성코드를 다운로드 및 실행했다.

SectorJ175 그룹의 활동은 이탈리아, 캐나다, 터키에서 발견되었다. 해당 그룹은 금전적인 이윤을 확보하기 위해 드래곤포스 랜섬웨어(Dragonforce Ransomware)를 사용했으며, 랜섬노트를 통해 금전적인 문제를 논의할 수 있는 어니언(Onion) 도메인 주소를 전달했다.

SectorJ191 그룹의 활동은 인도에서 발견되었다. 해당 그룹은 마이크로소프트 SQL 서버(Microsoft SQL Server)를 대상으로 코인 마이너(CoinMiner) 악성코드와 공격 대상 시스템의 네트워크 자원을 제 3 자가 프록시(Proxy)로 활용하도록 공유하는 프록시웨어(Proxyware) 악성코드를 유포했다.

IoC(Indicators of Compromise) 및 권고 사항과 함께 개별 위협 이벤트를 자세히 설명하는 전체 보고서는 기존 NSHC ThreatRecon 고객에게 제공됩니다. 자세한 내용은 service@nshc.net으로 문의해 주시기 바랍니다.