Monthly Threat Actor Group Intelligence Report, October 2024 (JPN)

このレポートは2024年9月21日から2024年10月20日までNSHCの脅威分析研究所(Threat Research Lab)が収集したデータと情報に基づいて分析したハッキンググループ(Threat Actor Group)の活動をまとめたレポートである。内容である。

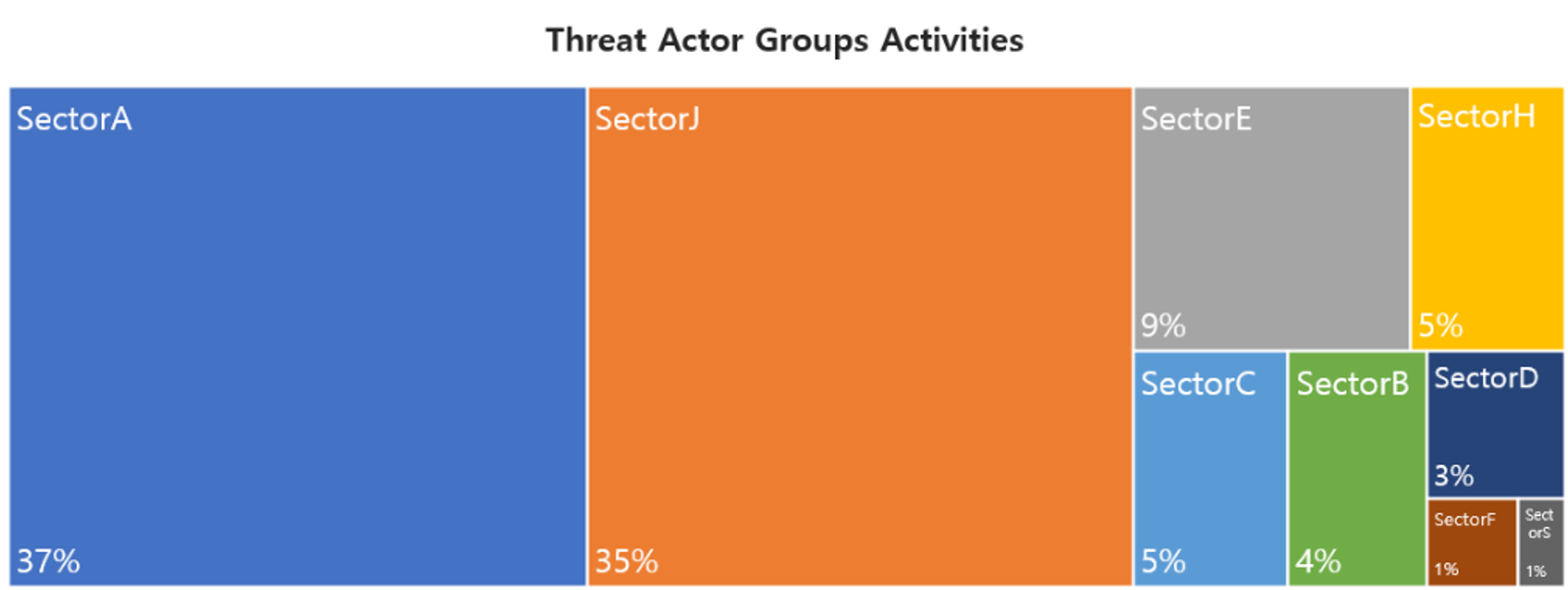

今年の10月には、合計31件のハッキンググループの活動が確認され、 最も多い活動が確認されたグループはSectorAグループが37%であり、 続きはSectorJ、SectorEグループの活動であった。

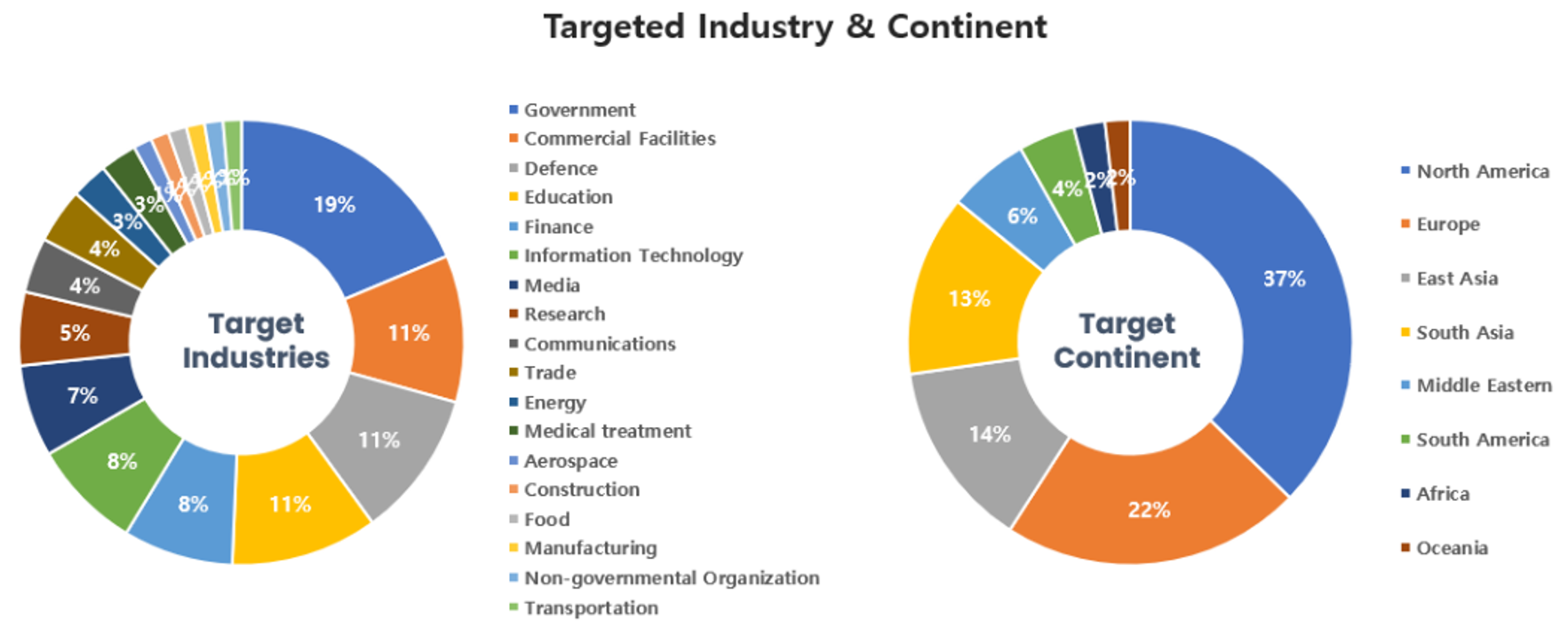

今年の10月に確認されたハッキンググループのハッキング活動は、政府機関や商業施設に 努めている関係者やシステムをターゲットに最も多くの攻撃を行った。 地域ごとでは北アメリカとヨーロッパに位置する諸国をターゲットにしたハッキング活動が最も多いことが確認されている。

1. SectorAグループ活動の特徴

2024年10月には合計4件のハッキンググループの活動が確認され、このグループはSectorA01、SectorA02、SectorA05、SectorA07グループである。

SectorA01グループの活動は、、アメリカ、アルジェリア、韓国、台湾、中国、オランダ、エジプト、ブラジルから確認された。このグループは、GitHubにnft_marketplace-mainという悪性のプロジェクトをアップロードし、普通のNFTマーケットプレイスプロジェクトとして偽装することで、開発者が疑いをせずダウンロードするよう誘導した。最終的に使用されたバックドアは、ターゲットシステムにインストールされ、データを長期的に収集する足場を固め、攻撃者のサーバーと通信して追加のコマンドを実行し、収集されたデータを送信する機能を果たした。

SectorA02グループの活動は、、カンボジア、イスラエル、韓国、日本から確認された。このグループは初期の侵入段階で、「NGO Income_edit.zip」という圧縮ファイルが添付されたフィッシングメールを使用した。最終的に使用されたマルウェアは、パワーシェル(PowerShell)ベースのものであり、攻撃者のコマンドによってファイルを奪取、レジストリを変更し、予約されたタスクを作成するなどの作業を行った。

SectorA05グループの活動は、韓国、日本から確認された。このグループは暗号資産関連の内容の書籍として偽装したWindowsショートカット(LNK)ファイル形式のマルウェアを使用し、Dropbox(Dropbox) APIを通じて追加のマルウェアをダウンロードし、ファイルレス(Fileless)方式で実行する方法を使用した。

SectorA07グループの活動は、韓国、カナダから確認された。このグループはプロジェクト情報確認要求書として偽装したWindowsショートカット(LNK)ファイル形式のマルウェアを使用し、ターゲットがマルウェアを実行すると最終的にビジュアルベーシックスクリプト(Visual Basic Script)とバッチ(Batch)スクリプト形式のマルウェアが動作し、情報収集及び追加のマルウェアをダウンロード、そして実行した。

現在まで続くSectorAハッキンググループの活動は、韓国と関わった政治や外交活動など政府の活動と関係ある機密情報を収集することを目当てにして、世界中をターゲットに金銭の獲得を目的としたハッキング活動を併行している。このグループのハッキングの目的は長期間にわたって継続しており、このような戦略的なハッキング目的にてしばらく変化なく進むと判断されている。

2. SectorBグループ活動の特徴

2024年10月には合計3件のハッキンググループの活動が確認され、このグループはSectorB22、SectorB60、SectorB104グループである。

SectorB22グループの活動は、、タイ、エジプト、パキスタン、韓国、アメリカ、スリランカ、ベトナムから確認された。このグループは、ベトナム公安の報告書(Public Security Report)として偽装したWindowsショートカット(LNK)ファイルを配布する方法で攻撃活動を行った。また、このグループは、Windowsショートカットファイルを通じて、ターゲットシステムにインストールされた侵入テスト(Penetration Testing)ツールであるコバルトストライクを使用して、C2サーバーから受信した様々なコマンドによって悪性行為を行った。

SectorB60グループは、Google(グーグル)ドメイン(Domain)と類似したフィッシング(Phishing)ドメインを使用して攻撃活動を行った。

SectorB104グループの活動は、インド、ブラジル、シンガポール、ベトナム、モーリシャスから確認された。このグループはアジアの国の政府機関、学術機関、政治団体をターゲットに攻撃活動を行い、ターゲットの公開ウェブサーバーの脆弱性を利用して悪性のSQLコードを注入するSQLインジェクション(Injection)技術を活用して資格情報(Credential)を奪取する目的でウェブシェル(Web Shell)やマルウェアをインストールした。

現在まで続くSectorBハッキンググループの活動 は、世界中をターゲットにして諸国の政府機関の政治、外交活動などの政府活動と関係ある機密情報を収集するためであると分析されている。

3. SectorCグループ活動の特徴

2024年10月には合計1件のハッキンググループの活動が確認され、このグループはSectorC08グループである。

SectorC08グループの活動は、ウクライナ、ブルガリア、ラトビア、リトアニア、ポーランド、ロシアから確認された。このグループは軍事関連の文書として偽装されたPE(Portable Executable)形式のマルウェアを使用した。

現在まで続くSectorCハッキンググループの活動は、このグループを支援する政府と隣接した国家を含んだ世界中をターゲットに各国家の政府機関の政治、外交活動及び政府活動関係の機密情報を収集するための目的であると分析されている。

4. SectorDグループ活動の特徴

2024年10月には合計4件のハッキンググループの活動が確認され、このグループはSectorD01、SectorD02、SectorD05、SectorD30グルグループである。

SectorD01グループの活動は、アラブ首長国連邦、イランから確認された。このグループはMicrosoft Exchangeサーバーなどの公共アプリケーションの脆弱性を悪用し、ターゲットサーバーにウェブシェル(Web Shell)をインストールしてリモートコマンド実行環境を構築し、ターゲットシステムで.NETベースのマルウェアを実行してターゲットシステムからデータを収集し、暗号化された形で外部に送信した。

SectorD02グループの活動は、アゼルバイジャン、イスラエル、アイルランド、アメリカ、パキスタン、ドイツから確認された。このグループは、カンファレンス資料として偽装したWindowsインストーラー(MSI)のマルウェアを使用し、最終的にリモートコントロールツールであるPDQ Connectを通じてターゲットシステムのリモートコントロールを試みた。

SectorD05グループの活動は、アメリカ、イスラエルから確認された。このグループは政府機関、軍事組織、研究機関などを主なターゲットとしており、フィッシングメールを通じて悪性のPDFファイルを送信した。

SectorD30グループは、電子メール(Email)、メッセージングプラットフォーム(Messaging Platform)、またはソーシャルメディア(Social Media)を通じてターゲットにアクセスし、信頼できる機関や個人をなりすまして資格情報(Credential)を入力させた。

SectorDハッキンググループは、主に政治的な競合関係にある国家をターゲットにしてハッキング活動を行う。最近SectorDハッキンググループは、このグループを支援する政府を反対する活動を行う人物、もしくは諸国の政治、外交活動のような機密情報を収集するための目的であると分析されている。

5. SectorEグループ活動の特徴

2024年10月には合計7件のハッキンググループの活動が確認され、このグループはSectorE01、SectorE02、SectorE03、SectorE04、SectorE05、SectorE08、SectorE09グループである。

SectorE01グループの活動は、ブータン、中国から確認された。このグループは東南アジアの航空宇宙、技術研究、政府機関などの機関をターゲットにWindowsショートカット(LNK)ファイルを配布して攻撃活動を行った。また、このグループはWindowsショートカットファイルを通じてターゲットシステムにインストールした追加のマルウェアを通じてセキュリティモニタリングAPIを修正してスキャンを回避し、コマンド及びコントロール(C2)サーバーから受信したコマンドによってシステム情報を収集し、追加のコマンドによって悪性行為を行った。

SectorE02グループの活動は、インド、チュニジアから確認された。このグループは会計に関したSOP(Standard Operating Procedure)文書として偽装したMicrosoft Word形式のファイルを配布して攻撃活動を行った。このグループはしMicrosoft Word形式のファイルを通じて実行されたマクロ通じてインストールされた追加のマルウェアを通じてシステム情報を収集し、追加のマルウェアをダウンロードして今後の攻撃のための足場を固めた。

SectorE03グループの活動は、、オランダから確認された。このグループはムスリム巡礼の一つであるハジ(Hajj)の予算増加に関した告知文書として偽装したWindowsショートカット(LNK)ファイルを含むRAR圧縮ファイルを配布する方法で攻撃活動を行った。また、このグループはWindowsショートカットファイルを通じてターゲットシステムにインストールしたマルウェアを使用してコンピューター名、ユーザー名などのシステム情報や特定の拡張子のファイルを奪取する悪性行為を行った。

SectorE04グループの活動は、カンボジア、中国、パキスタン、インド、台湾、アメリカ、イラン、マーシャル諸島、オランダ、バングラデシュ、ジブチ、ヨルダン、マレーシア、モルディブ、ミャンマー、ネパール、サウジアラビア、スリランカ、トルコ、アラブ首長国連邦、アフガニスタン、フランス、インドネシア、モロッコから確認された。このグループはカンボジア政府の公式文書として偽装したMicrosoft Wordファイルを配布する方法で攻撃活動を行った。このグループは Microsoft Wordファイルを通じてターゲットシステムにリモートテンプレート(Remote Template)文書ファイルをダウンロードして実行させ、 今後の攻撃のための足場を固めた。

SectorE05グループの活動は、ベラルーシ、イギリス、パキスタン、バングラデシュ、ラトビア、アメリカ、トルコから確認された。このグループはラオス国防省の会議プログラム文書として偽装したWindowsインストーラー(MSI)ファイルを配布して攻撃活動を行った。このグループはWindowsインストーラーファイルを通じてターゲットシステムにインストールされたプラグエックス(PlugX)として知られるリモートコントロールマルウェアをインストールし、コマンド及びコントロール(C2)サーバーから受信したコマンドによって様々な悪性行為を行った。

SectorE08グループの活動は、イギリス、パキスタン、バングラデシュ、ドイツ、オランダ、中国、タイ、スリランカ、シンガポールから確認された。このグループは政府のテーマのファイルとして偽装したWindowsヘルプ(CHM)ファイルを配布する方法で攻撃活動を行った。また、このグループはWindowsヘルプファイルを通じてターゲットシステムにインストールされたバックドア(Backdoor)マルウェアを使用して、リモートコマンドの実行、ファイルのアップロードやダウンロードなどの様々な悪性行為を行った。

SectorE09グループの活動は、パキスタン、バングラデシュ、スリランカ、ネパール、中国から確認された。このグループは、日本大使館に送信する招待状として偽装したマルウェアを含むRAR圧縮ファイルを配布する法王で攻撃活動を行った。また、このグループはターゲットシステムでRARファイルを解凍する際に、脆弱性(CVE-2023-38831)を悪用してディレクトリトラバーサルを行い、クラウドフレアのサーバーレスプラットフォームであるワーカーを利用してコントロール(C2)活動を行った。

現在まで続くSectorEハッキンググループの活動は、このグループを支援する政府と関係ある政治、外交及び軍事活動のような機密情報の収集を第一目標としてハッキング活動を行うことであると分析されている。しかし、最近は中国を含んだ東アジア及び他の地域に拡大していることで、政治、外交及び技術関係の機密情報を獲得するための活動の割合も段々増えつつあると分析されている。

6. SectorFグループ活動の特徴

2024年10月には合計1件のハッキンググループの活動が確認され、このグループはSectorF01グループである。

SectorF01グループの活動は、マレーシアから確認された。このグループはバックドア機能付きのローダーのマルウェアを配布する方法で攻撃活動を行った。また、このグループはローダーのマルウェアを使用してターゲットのシステムにバックドアをインストールし、コンピューターの名前やディスク情報を収集し、暗号化されたペイロードを含むDLLファイルをロードして、今後の攻撃のための足場を固めた。

SectorFハッキンググループは、主にこのクループを支援する政府と隣接した国家の政治、外交及び軍事活動のような機密情報を収集するための目的と自国の経済発展のための最先端の技術関係の機密情報の奪取のための目的があると分析されている。

7. SectorHグループ活動の特徴

2024年10月には合計1件のハッキンググループの活動が確認され、このグループはSectorH03グループである。

SectorH03グループの活動は、ニュージーランド、インドから確認された。このグループは、Adobe PDFドキュメントとして偽装されたLinuxデスクトップエントリ(.desktop)ファイルを配布する方法で攻撃活動を行った。また、このグループはターゲットシステムにLinuxデスクトップエントリファイルを通じてインストールされたレッドチームフレームワーク(Red Teaming Framework)であるマイティック(Mythic)をサポートするポセイドン(Poseidon)ツールを使用して、コマンド及びコントロール(C2)サーバーから受信したコマンドによってターゲットシステムをコントロールした。

SectorHハッキンググループは、サイバー犯罪を目的にしたハッキングと政府支援を目的にしたハッキング活動を並行している。特に、このグループを支援している政府と隣接した国家との外交的な衝突が続いているため、目的によって隣国の政府機関の軍事及び政治関係の機密情報の奪取のための活動を今後とも持続的に行うと分析されている。

8. サイバー犯罪グループの活動の特徴

2024年10月には合計10件のハッキンググループの活動が確認され、このグループはSectorJ02、SectorJ09、SectorJ39、SectorJ40、SectorJ57、SectorJ64、SectorJ72、SectorJ149、SectorJ175、SectorJ190グループである。

このグループは、他国の政府の支援によって活動を行っているハッキンググループとは異なり、現実世界で金銭的な利益を確保できるような価値があるオンライン情報を奪取し、自ら特定の企業や組織をハッキングして内部ネットワークにランサムウェアを配布したり、重要な機密情報を奪取してそれを口実に金銭を要求する脅迫行為などを行った。

SectorJ02グループは偽の履歴書として偽装したZIP圧縮ファイルを添付したフィッシングメールを通じてバックドアマルウェアを配布した。圧縮ファイルには難読化されたコマンドが含まれたWindowsショートカットファイル(LNK)が含まれており、これを実行するとターゲットシステムにバックドアがインストールされる。このバックドアを通じて、攻撃者はリモートアクセス権限を確保し、追加の悪性のペイロードを実行して情報を奪取し、金銭的利益を獲得したと分析されている。

SectorJ09グループはオンライン決済ページをターゲットにスキミング(Skimming)スクリプトを挿入し、ターゲットが入力したクレジットカード情報などの金融情報を奪取するフォームジャッキング(Formjacking)攻撃を行った。

SectorJ39グループの活動は、ウクライナ、フランスから確認された。このグループは、PDFファイルを添付したフィッシングメールを通じてスニップボット(SnipBot)マルウェアを配布した。ターゲットが添付されたPDFファイルを開くと、ファイルの正しい表示のためにフォントパッケージをインストールするように警告を表示し、ターゲットが添付されたハイパーリンクをクリックするように誘導した。ターゲットがハイパーリンクをクリックすると、Adobeのサイトとしてフィッシングサイトに移動し、ターゲットがダウンロードボタンをクリックするように誘導した。このグループは、 最終的にターゲットシステムに スニップボットマルウェアを配布し、このマルウェアはターゲットシステムに悪性のコマンドを実行したり、情報を奪取するなどの機能を実行すると分析されている。

SectorJ40グループの活動は、ドイツ、アメリカ、ベルギー、スイス、イギリス、インド、ハンガリーから確認された。このグループは合法的なサイトとして偽装したフィッシングサイトを通じてドリデックス(Dridex)マルウェアを配布した。このマルウェアはターゲットシステムからウェブブラウザのログインデータや口座番号などの金融データを奪取する機能を実行すると分析されている。

SectorJ57グループは偽のGoogle Meetサイトとして偽装したフィッシングサイトを通じてマルウェアを配布した。ターゲットがフィッシングサイトにアクセスすると、マイクまたはヘッドセットに問題があるという内容のポップアップウィンドウを表示し、ターゲットがマルウェアをダウンロードするボタンをクリックするよう配布した。ターゲットがボタンをクリックすると、ターゲットシステムに情報を奪取する機能を行うスティールシー(StealC)及びラダマンティス(Rhadamanthys)マルウェアがインストールされると分析されている。

SectorJ64グループの活動は、メキシコ、アメリカから確認された。このグループは¥ターゲットシステムにマルウェアを配布するために脆弱性を悪用した。

SectorJ72グループは、Windowsショートカット(LNK)形式のマルウェアを配布した。ターゲットがWindowsショートカットファイルを実行すると、ファイルに含まれたコマンドが実行される。このコマンドは、攻撃者のコマンド及びコントロール(C2)サーバーにターゲットシステムの情報を送信する機能を実行することが確認されている。

SectorJ149グループの活動は、ドイツ、ロシア、アルメニア、イギリス、ウクライナ、コロンビア、チェコ共和国、パナマ、ポーランド、オーストラリアから確認された。このグループは保険会社からの支払いの 催促状 に関した内容のように偽装したスフィアフィッシングメールを通じてマルウェアを配布した。このグループはフィッシングメールに圧縮ファイルを添付し、圧縮ファイルにはパスワードが設定された別の圧縮ファイルと、圧縮ファイルのパスワードを案内するPDFファイルとテキストファイルが圧縮されている。ターゲットがすべての圧縮ファイルを解凍すると、 支払いの 催促状 に関した関連する名前のビジュアルベイジスクリプト(Visual Basic Script、VBS)ファイルを実行するよう誘導した。ターゲットがこのスクリプトファイルを実行すると、ビットバケットを通じてターゲットシステムにマルウェアをダウンロードするパワーシェル(PowerShell)コマンドが動作する。最終的にターゲットシステムにダウンロードされたマルウェアは、ターゲットシステムをリモートでコントロールしたり、機密情報を奪取したり、追加のマルウェアペイロードをダウンロードするなどの悪性行為を実行することが分析されている。

SectorJ175グループの活動は、南アフリカ共和国、ニュージーランド、マレーシア、アメリカ、ベルギー、スウェーデン、スペイン、シンガポール、アラブ首長国連邦、アルゼンチン、アイルランド、イギリス、イタリア、インド、中国、カナダ、コロンビア、キュラソー、チェコ共和国、パラオ、フランス、オーストラリアから確認された。このグループは金銭的な利益を獲得するためにドラゴンフォース(DragonForce)ランサムウェア(Ransomware)を配布した。このグループはランサムウェアを通じてターゲットシステムのデータを暗号化した後、復号化の 対価と一緒に奪取したデータを漏洩すると脅迫する二重の恐喝(double extortion)戦術を使用したと分析されている。このグループは暗号化されたシステムにランサムノート(RansomNote)を残し、ターゲットに金銭的な問題を議論することができる連絡手段を送信した。

SectorJ190グループはワイパー(Wiper)マルウェアとランサムウェアを組み合わせた攻撃技術を活用した。このグループはランサムウェアを使用してデータを暗号化した後、金銭を要求し、ワイパー・マルウェアも一緒に配布してターゲットシステムの復旧を困難な状態にする二重破壊戦術(Double Destruction Attack)を実行した。

The full report detailing each event together with IoCs (Indicators of Compromise) and recommendations is available to existing NSHC ThreatRecon customers. For more information, please contact service@nshc.net.