Monthly Threat Actor Group Intelligence Report, January 2025 (KOR)

2024년 12월 21일에서 2025년 1월 20일까지 NSHC 위협분석 연구소(Threat Research Lab)에서 수집한 데이터와 정보를 바탕으로 분석한 해킹 그룹(Threat Actor Group)들의 활동을 요약 정리한 내용이다.

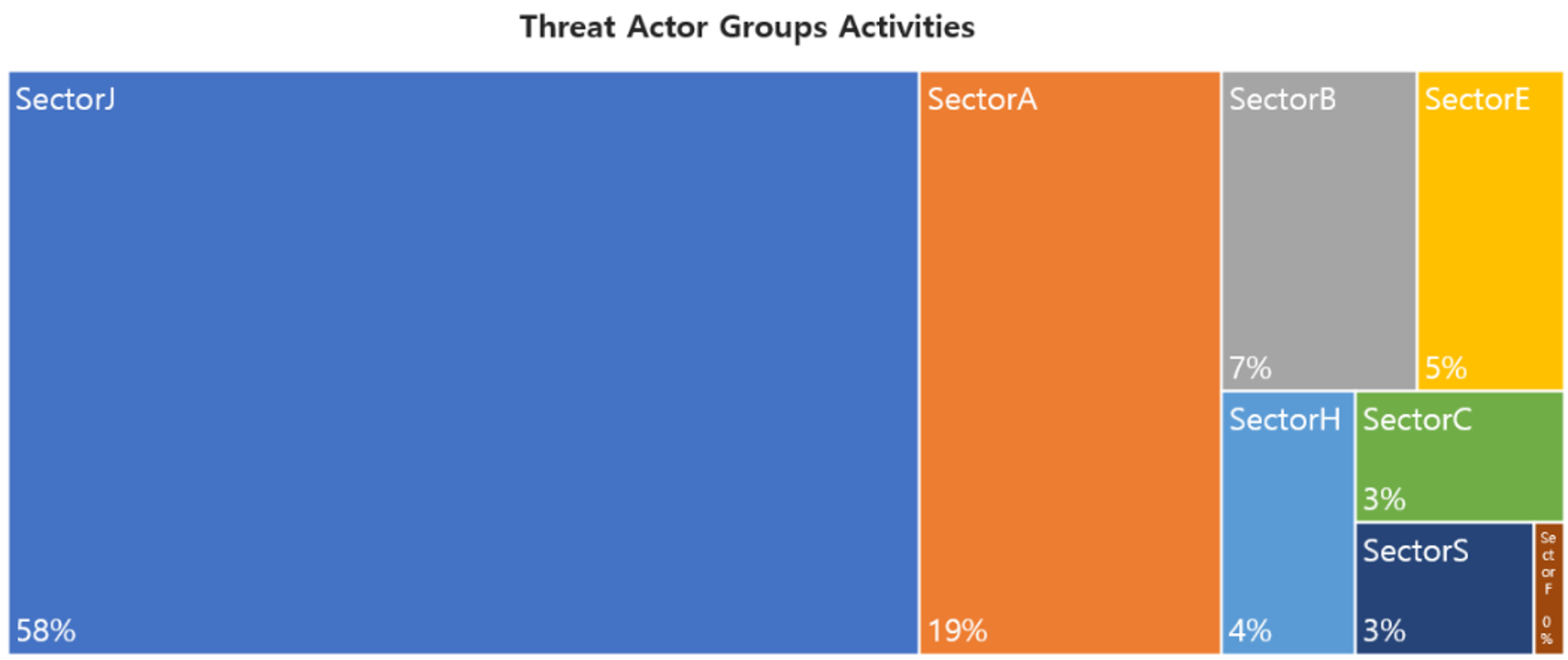

이번 1월에는 총 51개의 해킹 그룹들의 활동이 확인되었으며, SectorJ 그룹이 58%로 가장 많았으며, SectorA, SectorB 그룹의 활동이 그 뒤를 이었다.

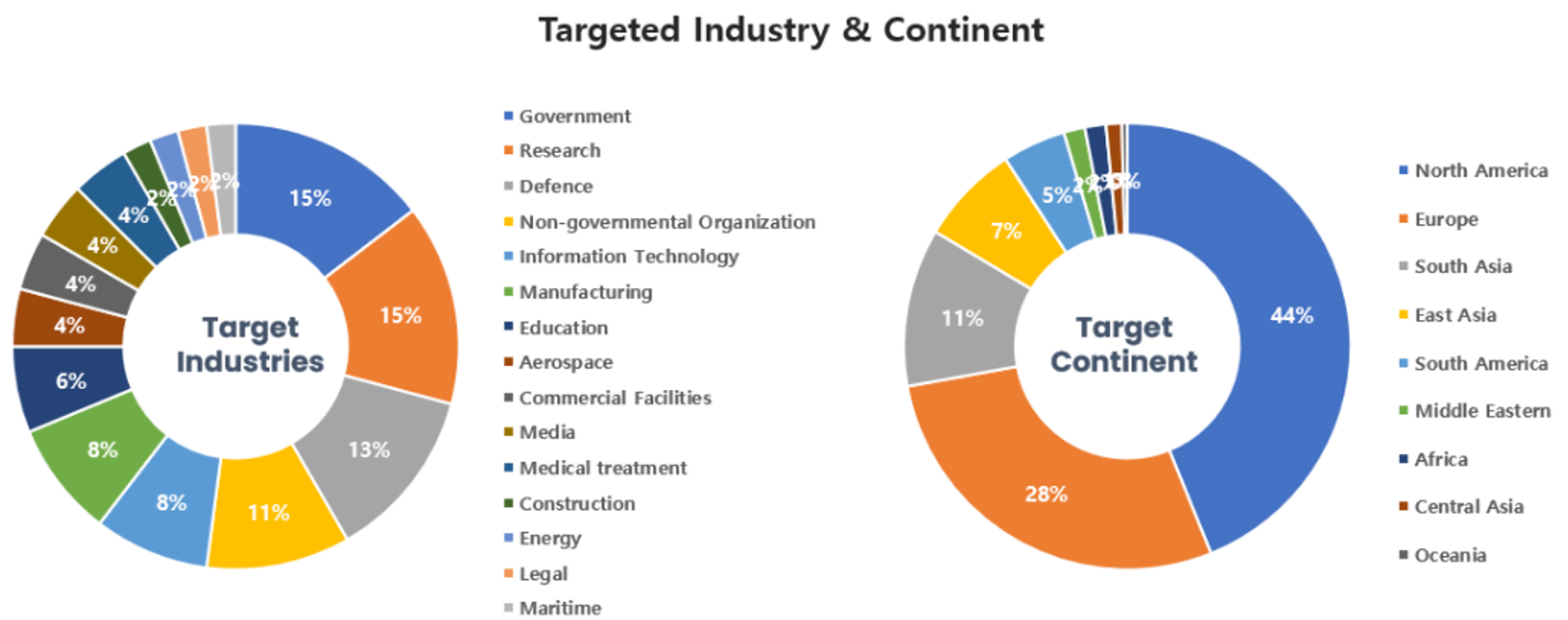

이번 1월에 발견된 해킹 그룹들의 해킹 활동은 정부 기관 및 연구 분야에 종사하는 관계자 또는 시스템들을 대상으로 가장 많은 공격을 수행했으며, 지역별로는 북아메리카(North America)와 유럽(Europe)에 위치한 국가들을 대상으로 한 해킹 활동이 가장 많은 것으로 확인된다.

1. SectorA 그룹 활동 특징

2025년 1월에는 총 4개 해킹 그룹의 활동이 발견되었으며, 이들은 SectorA01, SectorA04, SectorA05, SectorA07 그룹이다.

SectorA01 그룹의 활동은 브라질, 미국, 러시아, 폴란드, 네덜란드, 프랑스에서 발견되었다. 해당 그룹은 링크드인(LinkedIn), 텔레그램(Telegram), 디스코드(Discord) 등의 플랫폼을 활용하여 채용 담당자로 위장하고, 화상 인터뷰를 가장하여 공격 대상이 특정 명령어를 복사하여 실행하도록 유도했으며, 최종적으로 백도어 기능을 수행하는 악성코드를 사용했다.

SectorA04 그룹의 활동은 브라질, 한국에서 발견되었다. 해당 그룹은 자산 관리 솔루션과 정보 유출 방지(DLP, Data Loss Prevention) 솔루션을 공격 대상으로 제어 서버 권한 탈취를 시도했으며, 백도어 목적의 악성코드와 키로깅(Keylogging) 목적의 악성코드를 사용했다.

SectorA05 그룹의 활동은 한국에서 발견되었다. 해당 그룹은 한글(HWP) 파일 형식의 문서를 첨부한 방위산업 관련 스피어 피싱(Spear Phishing) 이메일을 사용했다. 이들은 OLE(Object Linking and Embedding) 개체를 악용한 한글 문서를 사용했으며, 최종적으로 상황에 따라 적합한 악성코드를 전달하고 실행할 수 있도록 배치(Batch) 파일을 다운로드 및 실행하는 예약 작업을 작업 스케줄러에 등록했다.

SectorA07 그룹의 활동은 영국, 일본에서 발견되었다. 해당 그룹은 국세징수 관련 소명 자료 요청서로 위장한 윈도우 바로가기(LNK) 파일 형식의 악성코드를 사용했으며, 공격 대상이 악성코드를 실행할 경우 최종적으로 비주얼 베이직 스크립트(Visual Basic Script)와 배치(Batch) 스크립트 형식의 악성 코드가 동작하여 정보 수집 및 추가 악성코드를 다운로드 및 실행한다.

현재까지 계속 지속되는 SectorA 해킹 그룹들은 한국과 관련된 정치, 외교 활동 등 정부 활동과 관련된 고급 정보를 수집하기 위한 목적을 가지며 전 세계를 대상으로 한 금전적인 재화의 확보를 위한 해킹 활동을 병행하고 있다. 이들의 해킹 목적은 장기간에 걸쳐 지속되고 있으며, 이러한 전략적 해킹 목적으로 당분간 변화 없이 지속적으로 진행될 것으로 판단된다.

2. SectorB 그룹 활동 특징

2025년 1월에는 총 4개 해킹 그룹의 활동이 발견되었으며, 이들은 SectorB04, SectorB22, SectorB73, SectorB86 그룹이다.

SectorB04 그룹의 활동은 인도, 필리핀에서 발견되었다. 해당 그룹은 항공우주 및 방위 부문의 조직, 제약 회사 등의 조직을 대상으로 공격 활동을 하였으며, 공격 대상 시스템에 최종적으로 설치한 악성코드를 통해서 주로 지적 재산권 도용과 정보 수집에 초점을 맞춘 사이버 간첩 활동을 하였다.

SectorB22 그룹의 활동은 독일, 헝가리, 베트남, 인도, 미국, 일본, 중국, 홍콩, 말레이시아, 이탈리아, 몽골, 대만, 미얀마, 캄보디아, 에티오피아, 브라질, 오스트레일리아에서 발견되었다.

해당 그룹은 아시아의 여러 국가들을 대상으로 정교한 감염 체인을 사용하여 맞춤형 백도어를 배포하는 공격 활동을 하였다. 특히, 이번 활동에서 대만 대통령 후보나 중요한 지역 행사에 관한 문서와 같이 교묘한 주제의 문서를 사용하여 공격 대상을 속이거나, 다양한 파일 유형을 사용하는 등 기법을 발전시켰다.

법 집행 기관이 SectorB73 그룹이 운영 중인 봇넷(Botnet) 제어 서버를 중단시키려는 시도에도 불구하고, 해당 그룹의 봇넷이 새로운 제어 서버와 통신한 것이 확인되었다.

SectorB86 그룹은 취약점을 자동으로 악용해 악성코드를 배포하는 도구인 익스플로잇 키트(Exploit Kit)를 활용하여 이반티 커넥트 시큐어 VPN (Ivanti Connect Secure VPN) 기기의 취약점을 악용하여 맞춤형 악성코드를 배포하는 공격 활동을 하였다.

현재까지 지속되는 SectorB 해킹 그룹들의 해킹 활동 목적은 전 세계를 대상으로 각국 정부 기관의 정치, 외교 활동 등 정부 활동 관련 고급 정보를 수집하기 위한 것으로 분석된다.

3. SectorC 그룹 활동 특징

2025년 1월에는 총 2개 해킹 그룹의 활동이 발견되었으며, 이들은 SectorC01, SectorC14 그룹이다.

SectorC01 그룹의 활동은 카자흐스탄, 우크라이나, 이스라엘, 인도, 키르기스스탄, 타지키스탄, 몽골에서 발견되었다. 해당 그룹은 매크로(Macro)를 삽입한 외교 관련 내용이 포함된 악성 MS 워드(Word) 형식의 문서를 사용했으며, 최종적으로 백도어 방식의 HTA 악성코드를 사용하여 시스템 이름 및 계정명을 명령 및 제어(Command and Control, C2) 서버에 전송하고 공격자가 상황에 따라 필요한 기능을 가진 비주얼 베이직 스크립트(Visual Basic Script, VBS) 파일 형식의 스크립트를 전달하여 실행할 수 있는 기능을 수행했다.

SectorC14 그룹은 미국 정부 관계자를 사칭하여 공격 대상에게 왓츠앱(WhatsApp) 그룹에 참여할 기회를 제공한다는 내용의 스피어 피싱(Spear Phishing) 이메일을 발송했으며, 왓츠앱 기기 연결 및 웹 로그인 목적의 QR 코드 스캔을 그룹 참여 QR 코드로 위장했다. 공격 대상이 안내를 따라 QR 코드를 스캔하면, 공격자는 해당 공격 대상의 왓츠앱 계정에 접근할 수 있게 되며, 메시지를 열람할 수 있게 된다. 또한, 왓츠앱 웹버전에서 메시지를 내보낼 수 있는 브라우저 플러그인을 이용해 데이터를 유출할 수 있다.

현재까지 지속되는 SectorC 해킹 그룹들의 해킹 활동은 이들을 지원하는 정부와 인접한 국가를 포함한 전 세계를 대상으로 각 국가들의 정부 기관의 정치, 외교 활동 등 정부 활동 관련 고급 정보를 수집하기 위한 목적으로 분석된다.

4. SectorE 그룹 활동 특징

2025년 1월에는 총 4개 해킹 그룹의 활동이 발견되었으며, 이들은 SectorE01, SectorE02, SectorE04, SectorE05 그룹이다.

SectorE01 그룹의 활동은 중국, 일본, 대만에서 발견되었다. 해당 그룹은 프로젝트 실행 계획 문서로 위장한 윈도우 바로가기(LNK) 파일을 배포하여 공격 활동을 하였으며, 최종적으로 설치한 악성코드를 통해서 명령 및 제어(Command and Control, C2) 서버로부터 전달받은 명령에 따라 악성 행위를 했다.

SectorE02 그룹의 활동은 인도에서 발견되었다. 해당 그룹은 채팅 애플리케이션으로 위장한 안드로이드(Android) 앱을 배포하여 공격 활동을 하였으며, 최종적으로 공격 대상 단말기에서 SMS 메시지, 연락처, 통화 기록과 같은 민감한 정보를 탈취하는 악성 행위를 수행하였다.

SectorE04 그룹의 활동은 방글라데시, 파키스탄, 독일에서 발견되었다. 해당 그룹은 사이버 보안 권고로 위장한 마이크로소프트 워드(Word) 문서를 배포하여 공격 활동을 하였으며, 최종적으로 원격 템플릿(Remote Template) 문서 파일을 다운로드 받아 실행하도록 하여 후속 공격을 위한 발판을 마련하였다.

SectorE05 그룹의 활동은 영국에서 발견되었다. 해당 그룹은 “Mod 위원회 대표 지명 기술”라는 파일명으로 위장한 윈도우 도움말(CHM) 파일을 배포하여 공격 활동을 하였으며, 최종적으로 공격 대상 시스템의 작업 스케줄러에 등록된 비주얼 베이직 스크립트 명령을 통해서 추가 악성코드를 다운로드 받도록 하여 후속 공격을 위한 발판을 마련하였다.

현재까지 지속되는 SectorE 해킹 그룹들의 해킹 활동 목적은 이들을 지원하는 정부와 관련된 정치, 외교 및 군사 활동과 같은 고급 정보 수집을 주된 목적으로 해킹 활동을 수행하는 것으로 분석된다. 그러나 최근에는 중국을 포함한 극동 아시아와 다른 지역으로 확대되고 있는 점으로 미루어, 정치, 외교 및 기술 관련 고급 정보들을 획득하기 위한 활동의 비중도 커지고 있는 것으로 분석된다.

5. SectorF 그룹 활동 특징

2025년 1월에는 총 1개 해킹 그룹의 활동이 발견되었으며, 이들은 SectorF01 그룹이다.

SectorF01 그룹의 활동은 중국에서 발견되었다. 해당 그룹은 사이버 보안 전문가를 대상으로 깃허브(GitHub)를 통해서 악성코드가 포함된 침투 테스트(Penetration Testing) 도구인 코발트 스트라이크(Cobalt Strike) 플러그인을 배포하여 공격 활동을 하였으며, 최종적으로 설치한 악성코드를 통해서 명령 및 제어 서버로부터 전달받은 명령을 실행하며 악성 행위를 수행했다.

SectorF 해킹 그룹들은 주로 이들을 지원하는 정부와 인접한 국가들의 정치, 외교 및 군사 활동과 같은 고급 정보를 수집하기 위한 목적과 자국의 경제 발전을 위한 첨단 기술 관련 고급 정보 탈취를 위한 목적을 갖는 것으로 분석된다.

6. SectorH 그룹 활동 특징

2025년 1월에는 총 1개 해킹 그룹의 활동이 발견되었으며, 이들은 SectorH03 그룹이다.

SectorH03 그룹의 활동은 인도에서 발견되었다. 해당 그룹은 정부 공문서로 위장한 어도비(Adobe) PDF 문서를 배포하여 공격 활동을 하였으며, 해당 PDF 문서에 포함된 링크와 연결된 인도 정부 웹사이트로 위장한 피싱(Phishing) 웹사이트를 통해 수집한 이메일 계정 정보를 후속 공격을 위해 활용하였다.

SectorH 해킹 그룹은 사이버 범죄 목적의 해킹과 정부 지원 목적의 해킹 활동을 병행한다. 특히, 이들을 지원하는 정부와 인접한 국가와의 외교적 마찰이 계속되고 있어 목적에 따라 인접 국가 정부 기관의 군사 및 정치 관련 고급 정보 탈취를 위한 활동을 향후에 지속적으로 수행할 것으로 분석된다.

7. Cyber Crime 그룹 활동 특징

온라인 가상 공간에서 활동하는 사이버 범죄 그룹은 이번 1월에는 총 3개 해킹 그룹의 활동이 발견되었으며, 이들은 SectorJ09, SectorJ110, SectorJ153 그룹이다.

이들은 다른 정부 지원 해킹 그룹들과 다르게 현실 세계에서 금전적인 이윤을 확보할 수 있는 재화적 가치가 있는 온라인 정보들을 탈취하거나, 직접적으로 특정 기업 및 조직들을해킹 한 후 내부 네트워크에 랜섬웨어(Ransomware)를 유포하거나, 중요 산업 기밀을 탈취한 후 이를 빌미로 금전적 대가를 요구하는 협박 활동 등을 수행한다.

SectorJ09 그룹은 온라인 결제 페이지를 대상으로 스키밍(Skimming) 스크립트를 삽입하여 금융 정보를 탈취하는 폼재킹(Formjacking) 공격을 수행했다. 해당 그룹은 전자 상거래 웹사이트의 결제 페이지에 난독화 된 악성 자바스크립트 코드를 주입하여, 공격 대상이 입력한 카드번호, 유효기간, CVC 코드와 같은 민감한 금융 데이터를 탈취한 것으로 분석된다.

SectorJ110 그룹의 활동은 한국에서 발견되었다. 해당 그룹은 화물 운송과 관련된 내용으로 작성된 피싱 메일을 발송했으며, 첨부된 파일을 수입통관 진행과 관련된 서류라고 설명하며, 공격 대상이 이를 실행하도록 유도했다. 첨부된 파일은 HTML(Hyper Text Markup Language)으로 작성된 데이터 파일(Data File)로 공격 대상이 첨부된 문서를 클릭하게 되면 피싱 페이지로 자동으로 리디렉션(Redirection)되도록 구현되었다. 리디렉션된 피싱 페이지는 문서가 보호되었다는 팝업창과 함께 어도비(Adobe) 계정의 패스워드를 입력하도록 유도했다. 이를 통해 해당 그룹은 공격 대상의 어도비 자격 증명을 탈취하고자 한 것으로 분석된다.

SectorJ153 그룹은 금전적인 이익을 확보하기 위해 랜섬허브(RansomHub) 랜섬웨어를 공격 대상에 유포한 것으로 분석된다. 해당 그룹은 랜섬웨어를 통해 공격 대상 시스템을 암호화할 뿐만 아니라 메가(Mega)와 같은 클라우드 스토리지를 통해 공격 대상의 시스템을 유출한 후, 해당 데이터를 공개하겠다고 위협하는 이중갈취(Double Extortion) 공격을 수행한 것으로 분석된다.

IoC(Indicators of Compromise) 및 권고 사항과 함께 개별 위협 이벤트를 자세히 설명하는 전체 보고서는 기존 NSHC ThreatRecon 고객에게 제공됩니다. 자세한 내용은 service@nshc.net으로 문의해 주시기 바랍니다.