Monthly Threat Actor Group Intelligence Report, December 2024 (JPN)

このレポートは2024年11月21日から2024年12月20日までNSHC脅威分析研究所(Threat Research Lab)で収集したデータと情報に基づいて分析したハッキンググループ(Threat Actor Group)の活動をまとめた内容である。

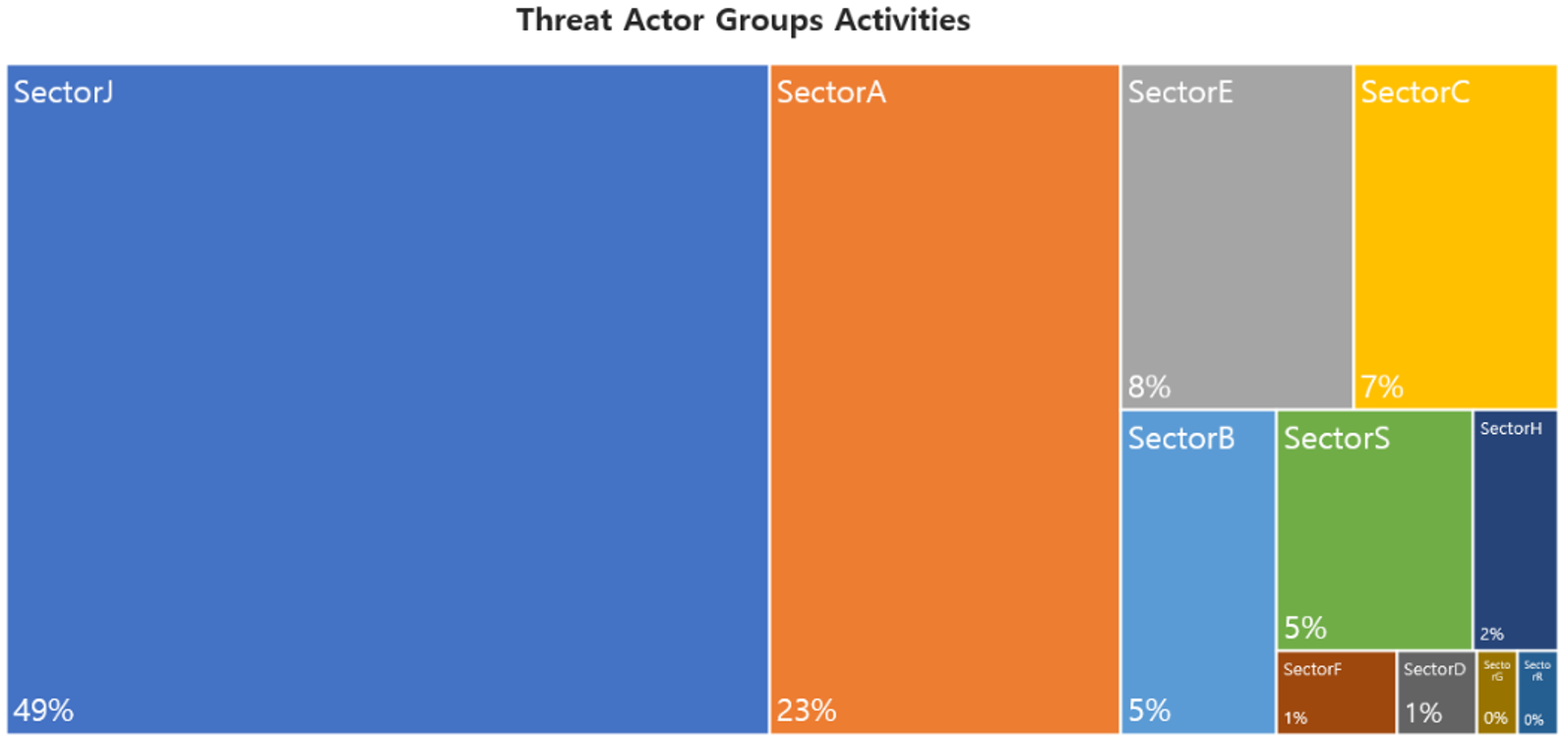

今年の12月には、合計65件のハッキンググループの活動が確認され、最も多い活動が確認されたグループはSectorJグループが49%であり、続きはSectorA、SectorEグループの活動であった。

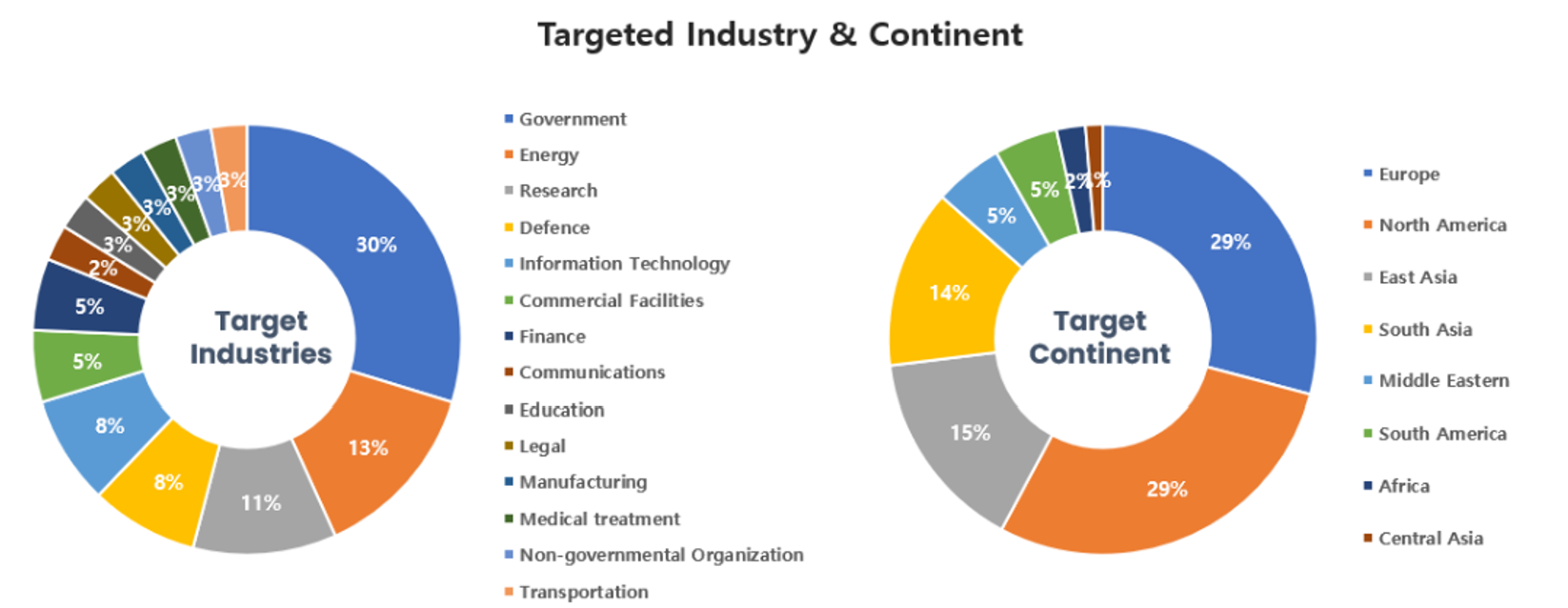

今年の12月に確認されたハッキンググループのハッキング活動は、政府機関やエネルギー分野に努めている関係者やシステムをターゲットに最も多くの攻撃を行った。地域ごとではヨーロッパと北アメリカに位置している諸国をターゲットにしたハッキング活動が最も多いことが確認されている。

1. SectorAグループ活動の特徴

2024年12月には合計4件のハッキンググループの活動が確認され、このグループはSectorA01、SectorA02、SectorA05、SectorA07グループである。

SectorA01グループの活動は韓国から確認された。このグループは、LinkedInなどのプラットフォームで採用関連の関係者として偽装し偽の就職先を提供する方法で潜在的な被害者として見られるターゲットに接近した。最終的に使用されたマルウェアは、コマンド及びコントロール(C2)サーバーと通信して、追加のペイロードをダウンロードしたり、機密情報を拡散するために使用された。

SectorA02グループの活動は、韓国から確認された。このグループは「キム・グクソンの講義資料」というファイル名であるWindowsのショートカット(LNK)ファイル形式のマルウェアを使用し、最終的にバックドアマルウェアを使用して攻撃者のコマンドによってファイルを奪取し、ピクラウド(pCloud)、ヤンデックス(Yandex)などのクラウドサービスを使用して攻撃者のクラウドサーバーに送信した。

SectorA05グループの活動は、韓国から確認された。このグループは韓国のポータルウェブサイトであるNaverのログインページとして偽装したフィッシングウェブサイトに誘導し、Naverのメールアカウントとパスワードの奪取を試みた。

SectorA07グループの活動は、ロシア、韓国から確認された。このグループは、金融取引の確認書として偽装したCHM(Compiled HTML Help)ファイル形式のマルウェアを使用し、最終的にパワーシェル(PowerShell)コマンドを通じて攻撃者から受信した追加のバッチスクリプトマルウェアをダウンロードして実行する。

現在まで続くSectorAハッキンググループの活動は、韓国と関わった政治や外交活動など政府の活動と関係ある機密情報を収集することを目当てにして、世界中をターゲットに金銭の獲得を目的としたハッキング活動を併行している。このグループのハッキングの目的は長期間にわたって継続しており、このような戦略的なハッキング目的にてしばらく変化なく進むと判断されている。

2. SectorBグループ活動の特徴

2024年12月には合計4件のハッキンググループの活動が確認され、このグループはSectorB01、SectorB22、SectorB91、SectorB107グループである。

SectorB01グループの活動は、ギリシャ、ドイツ、フィリピン、台湾、マレーシア、南アフリカ共和国、アメリカ、アフガニスタン、ブラジル、エスワティニ、インド、インドネシア、パキスタン、タイ、ベトナムから確認された。このグループは、政府機関や非政府組織(NGO)、通信、技術、コンサルティングなどの様々な分野をターゲットに攻撃活動を行い、ターゲットシステムの様々な公開サーバーのN-Day脆弱性を悪用して初期アクセスを行った。そして、このグループはターゲットシステムに追加のマルウェアを配布し、長期間にわたるスパイ活動を行った。

SectorB22グループの活動は、フランス、台湾、イギリス、シンガポール、フィリピン、チリ、韓国から確認された。このグループは、ターゲットシステムより知らざるの 脆弱性を悪用して初期アクセスを行って様々なWebシェルをインストールし、最終的にLinuxバックドアをインストールして、機密情報を奪取した。

SectorB91グループの活動は、日本から確認された。このグループは日本の個人や組織をターゲットにスピアフィッシングメールを配布する方法で攻撃活動を行った。最終的にインストールしたマルウェアを通じて感染した環境の情報を収集した。そして、このグループはターゲットシステムに追加でインストールしたマルウェアを通じて、コマンド及びコントロール(C2)サーバーから受信したコマンドによって悪性行為を行った。

SectorB107グループの活動は、アメリカ、中国から確認された。このグループは、脆弱性を自動的に悪用してマルウェアを配布するツールである Exploit Kit を活用してAndroid及びWindowsプラットフォームを標的に攻撃活動を行い、最終的にインストールしたバックドアを通じてターゲットシステムをリモートでコントロールして機密情報を奪取した。

現在まで続くSectorBハッキンググループの活動 は、世界中をターゲットにして諸国の政府機関の政治、外交活動などの政府活動と関係ある機密情報を収集するためであると分析されている。

3. SectorCグループ活動の特徴

2024年12月には合計7件のハッキンググループの活動が確認され、このグループはSectorC01、SectorC02、SectorC04、SectorC05、SectorC08、SectorC13、SectorC24グループである。

SectorC01グループの活動は、アルメニア、中国、ギリシャ、ハンガリー、インド、カザフスタン、キルギススタン、タジキスタン、トルクメニスタン、ウクライナ、ウズベキスタンから確認された。このグループは、フィッシングメール、社会工学的な技法を利用して初期アクセスを試み、侵入に成功した後はカスタムマルウェアを使用してターゲットシステムにバックドアをインストールして長期間アクセス権を維持し、機密情報を継続的に収集した。

SectorC02グループの活動はウクライナ、オランダ、パキスタン、アメリカ、スウェーデン、アフガニスタンで確認された。このグループは他のハッキンググループのコマンド及びコントロール(C2)インフラを侵害し、自らのマルウェアを配布する方法でハッキング活動を行って、他のハッキンググループのツールとインフラを利用して自らの活動を隠し、検知を回避した。

SectorC04グループの活動は、チェコから確認された。このグループはチェコ政府及び軍事組織をターゲットと指定、フィッシングメールを通じてターゲットに悪性のRDP(リモートデスクトッププロトコル)構成ファイルを配布した。この悪性のRDP構成ファイルを実行したターゲットは、攻撃者がコントロールするRDPリレーサーバーと接続され、この仕組みを通じて機密データを漏洩したり、追加のマルウェアをインストールする足場を固めた。

SectorC05グループの活動は、ウクライナ、ドイツ、アメリカ、スロバキアから確認された。このグループは国際軍用ヘリコプター関連会議の議題の内容が含まれたおとりPDFファイルを利用して登録フォームとして偽装したWindowsショートカット(LNK)ファイル形式のマルウェアを実行するよう誘導した。最終的に使用されたVisual Basic Script(VBS)マルウェアはパワーシェル(Power ShELL)コマンドを通じて追加コマンドを受信し、バックドア型マルウェアとして利用した。

SectorC08グループの活動は、香港、オランダ、タジキスタン、ウズベキスタン、シリア、カザフスタン、イギリス、ドイツ、アメリカ、キルギススタン、ポーランド、アラブ首長国連邦、トルコ、ウクライナ、スロバキアから確認された。このグループは、裁判所からの通知に関した内容が含まれたフィッシングメールにRAR圧縮ファイルを添付し、ターゲットに送信した。圧縮ファイル内に含まれるHTA(HTMLアプリケーション)ファイル形式のマルウェアを実行すると、 Visual Basic Script(VBS)が動作し、追加のHTAマルウェアをダウンロード及び実行するように設計されている。

SectorC13グループの活動は、ロシア、ベラルーシから確認された。このグループは政府機関として偽装してフィッシングメールを送信し、テンプレートインジェクション(Template Injection)技法を使用したWordファイル形式のマルウェアを添付してターゲットに送信した。

SectorC24グループの活動はパキスタン、ロシアで確認された。このグループは”Армія+”アプリケーションの公式ウェブサイトとして偽装したフィッシングウェブサイトを制作し、悪性のパワーシェル(PowerShell)スクリプトが含まれたインストールプログラムを通じてOpenSSHサーバーをインストールしてリモートのアクセス権限を確保し、トール(Tor)ネットワークを通じてSSHサービスを設定してターゲットシステムにリモートでアクセスできる手段を用意した。

現在まで続くSectorCハッキンググループの活動は、このグループを支援する政府と隣接した国家を含んだ世界中をターゲットに各国家の政府機関の政治、外交活動及び政府活動関係の機密情報を収集するための目的であると分析されている。

4. SectorDグループ活動の特徴

2024年12月には合計1件のハッキンググループの活動が確認され、このグループはSectorD37グループである。

SectorD37グループの活動は、アメリカ、イスラエルから確認された。このグループは、サプライチェーン攻撃とフィッシングメールを活用して初期アクセスに成功した後、IoT(Internet of Things)及びOT(Operational Technology)環境に特化したマルウェアを使用した。このグループが使用したマルウェアは、MQTT(Message Queuing Telemetry Transport)プロトコルを使用して攻撃者サーバーと通信し、主な機能としては燃料サービスの妨害、データの奪取、機器の誤動作が含まれている。

SectorDハッキンググループは、主に政治的な競合関係にある国家をターゲットにしてハッキング活動を行う。最近SectorDハッキンググループは、このグループを支援する政府を反対する活動を行う人物、もしくは諸国の政治、外交活動のような機密情報を収集するための目的であると分析されている。

5. SectorEグループ活動の特徴

2024年12月には合計5件のハッキンググループの活動が確認され、このグループはSectorE01、SectorE02、SectorE04、SectorE05、SectorE08グループである。

SectorE01グループの活動は、パキスタン、中国、香港、インド、アメリカ、カザフスタン、イギリス、トルコ、スウェーデン、ポーランド、ベトナム、チェコ、ウクライナ、チリ、ドイツ、フィンランド、ロシア、ブルガリア、ベルギー、ブラジル、インドネシア、フランス、スイス、タイ、ジョージア、シンガポール、エジプトから確認された。このグループは、プロジェクトガイドライン提案書として偽装したWindowsショートカット(LNK)ファイルを配布して攻撃活動を行った。最終的にターゲットシステムのタスクスケジューラに登録されたコマンドを通じて追加のマルウェアをダウンロードし、後続の攻撃のための足場を固めた。

SectorE02グループの活動は、パキスタンから確認された。このグループは「新しい代表団の詳細情報」というファイル名として偽装したAndroidアプリを配布して攻撃活動を行った。最終的にインストールしたAndroidアプリを通じてSMSメッセージ、連絡先、通話履歴などの機密情報を奪取する悪性行為を行った。

SectorE04グループの活動は、スリランカ、ネパールから確認された。このグループは医療補助金の申請書として偽装したMicrosoft Wordファイルを配布する方法で攻撃活動を行った。最終的に配布したMicrosoft Wordファイルを通じてリモートテンプレート(Remote Template)ファイルをダウンロードして実行し、今後の攻撃のための足場を固めた。

SectorE05グループの活動は、マレーシア、中国、スウェーデン、韓国、イギリス、フィンランド、パキスタン、インドから確認された。このグループは、「教育部」というファイル名として偽装したMSC(Microsoft Management Console Snap-in Control)ファイルを配布する方法で攻撃活動を行った。最終的に配布したMSCファイルに含まれたシステムコマンドを使用してタスクスケジューラを登録し、この仕組みを通じてターゲットシステムのコンピュータ名とユーザー名をコマンド及びコントロール(C2)サーバーに送信した後、追加のマルウェアをダウンロード及び実行するようにして今後の攻撃のための足場を固めた。

SectorE08グループの活動は、パキスタン、カナダ、バングラデシュ、イランで確認された。このグループは、RARLABのWinRARコードの実行脆弱性(CVE-2023-38831)を悪用する圧縮ファイルを配布して攻撃活動を行った。最終的にインストールされたマルウェアを通じて、コマンド及びコントロール(C2)サーバーから受信したCMDコマンドを実行して悪性行為を行った。

現在まで続くSectorEハッキンググループの活動は、このグループを支援する政府と関係ある政治、外交及び軍事活動のような機密情報の収集を第一目標としてハッキング活動を行うことであると分析されている。しかし、最近は中国を含んだ東アジア及び他の地域に拡大していることで、政治、外交及び技術関係の機密情報を獲得するための活動の割合も段々増えつつあると分析されている。

6. SectorHグループ活動の特徴

2024年12月には合計1件のハッキンググループの活動が確認され、このグループはSectorH03グループである。

SectorH03グループの活動は、インド、スペインから確認された。このグループは「国防部長官主催会議」というファイル名のAdobePDFファイルを配布する方法で攻撃活動を行った。最終的に配布したPDFファイルから提供したリンクを通じて、メールアカウントにログインした後、PDFファイルからをダウンロードするよう誘導する。ターゲットが提供したリンクをクリックすると、このグループが制作したインド政府のウェブサイトとして偽装したフィッシング(Phishing)ウェブサイトに移動し、メールアカウント情報を収集し、今後の攻撃のための足場を固めた。

SectorHハッキンググループは、サイバー犯罪を目的にしたハッキングと政府支援を目的にしたハッキング活動を並行している。特に、このグループを支援している政府と隣接した国家との外交的な衝突が続いているため、目的によって隣国の政府機関の軍事及び政治関係の機密情報の奪取のための活動を今後とも持続的に行うと分析されている。

7. SectorRグループ活動の特徴

2024年12月には合計1件のハッキンググループの活動が確認され、このグループはSectorR01グループである。

SectorR01グループの活動は、中国から 確認された。このグループは中国の民間航空関連の公式ホームページとして偽装したフィッシングページを作成する方法で攻撃を行った。このグループはウェブページに悪性のスクリプトを挿入し、ターゲットがそのページにアクセスすると自動的にマルウェアがダウンロードされるように設計し、最終的にSliver RATをロードして実行する役割を果たした。

現在まで続いているSectorRハッキンググループのハッキング活動の目的は、彼らを支援する政府と隣接する国と隣接する政治的競争相手である中国政府に関連する政治、外交および軍事活動など、政府活動に関する高度な情報を収集する目的でハッキング活動を行うものと分析される。

8. SectorSグループ活動の特徴

2024年12月には合計1件のハッキンググループの活動が確認され、このグループはSectorS01グループである。

SectorS01グループの活動は、コロンビアから確認された。このグループは、マルウェアを挿入したRARLABのWinRAR圧縮解凍ライブラリを配布する方法で攻撃活動を行ったが、間違ったコードパッチにより普通の動作が不可能なテスト目的のファイルと判断されている。このグループが配布したWinRAR圧縮解凍ライブラリを正しいアドレスにコードパッチして普通に動作するように配布した場合、コマンド及びコントロール(C2)サーバーから受信したコマンドによって悪性行為を行ったと推定されている。

現在まで続くSectorSハッキンググループの活動は、このグループを支援する政府と隣接した国家から政治、外交及び軍事活動などの政府活動関係の機密情報を収集するための目的でハッキング活動を行うことであると分析されている。

9. サイバー犯罪グループの活動の特徴

2024年12月には合計10件のハッキンググループの活動が確認され、このグループはSectorJ09、SectorJ14、SectorJ25、SectorJ39、SectorJ47、SectorJ93、SectorJ115、SectorJ135、SectorJ149、SectorJ194グループである。

このグループは、他国の政府の支援によって活動を行っているハッキンググループとは異なり、現実世界で金銭的な利益を確保できるような価値があるオンライン情報を奪取し、自ら特定の企業や組織をハッキングして内部ネットワークにランサムウェアを配布したり、重要な機密情報を奪取してそれを口実に金銭を要求する脅迫行為などを行った。

SectorJ09グループは、オンライン決済ページをターゲットにスキミング(Skimming)スクリプトを挿入して金融情報を奪取するフォームジャッキング(Formjacking)攻撃を行った。このグループは電子取引のウェブサイトの決済ページに難読化された悪性JavaScriptコードを注入し、ターゲットが入力したカード番号、有効期限、CVCコードなどの機密情報に当てはまる金融データを奪取した分析されている。

SectorJ14グループは、ターゲットに対して、Twitterの短縮URLを添付したテキストメッセージを送信した後、ターゲットが添付されたリンクをクリックするよう誘導した。ターゲットが添付された短縮URLにアクセスすると、Appleのログインページとして偽装したフィッシングページにリダイレクトされ、ターゲットが入力したAppleの資格証明の奪取を試みたと分析されている。

SectorJ25グループの活動は、韓国、クロアチアから確認された。このグループはターゲットシステムに難読化されたシェルスクリプト形式のマルウェアを配布して、そのスクリプトファイルはターゲットシステムに追加のマルウェアをダウンロードする機能を実行することが分析された。このグループがターゲットシステムにダウンロードしたマルウェアは、GitHubを通じてソースコードが公開されたDiamorphineルートキットと暗号通貨採掘機能を実行するXMRigと分析され、このグループはルートキットを通じて検知を回避し、最終的にXMRigを通じて暗号資産の採掘を行い、金銭的な利益の確報を試みたと分析されている。

SectorJ39グループの活動は、ドイツ、アメリカ、ウクライナから確認された。このグループはフィッシングウェブサイトを作成し、このグループが作成したウェブサイトにターゲットがアクセスすると特定の脆弱性を実行できるように設定されたエクスプロイト(Exploit)ホスティングサーバーにリダイレクトした。このグループはサーバーでホスティングされた脆弱性を悪用してロムコム(RomCom)として知られたバックドアマルウェアをターゲットシステムにダウンロード及び実行するシェルコード(Shellcode)を実行したと分析されている。

SectorJ47グループの活動は、ハンガリーから確認された。このグループはWindowsのショートカットファイルをターゲットに配布し、ターゲットがそのファイルを実行するよう誘導した。ターゲットがWindowsのショートカットファイルを実行すると、ファイルに埋め込まれたWindowsのコマンドが実行され、外部サーバーから画像ファイルと追加のマルウェアをダウンロードする機能を実行する。ダウンロードされた画像ファイルは、ターゲットがマルウェアを実行した履歴を認識できないよう誘導するために悪用され、一緒にダウンロードされた追加のマルウェアは、ウェブソケットを使用してコマンド及びコントロール(C2)サーバーと通信するDLL形式のマルウェアである。このマルウェアは、コマンド及びコントロールサーバーとターゲットが通信する機能を実行するに限らず、ターゲットシステムに保存されたブラウザーの資格証明を奪取したり、スクリーンショットをキャプチャしたりする機能を実行すると分析されている。

SectorJ93グループの活動は、ロシア、イギリス、イタリアから確認された。このグループは、フィッシングメールを通じてターゲットに圧縮ファイルを配信し、ターゲットが圧縮ファイル内のHTAスクリプトファイルを実行するよう誘導した。ターゲットがHTAスクリプトファイルを実行すると、外部サーバーから画像ファイルとバッチスクリプトファイルをターゲットシステムにダウンロードする。ダウンロードされた画像ファイルは、ドキュメントファイルを開いたような画面として偽装されており、ターゲットがマルウェアを実行したことを気づかないように誘導するために使用された。画像ファイルと一緒にダウンロードされたバッチスクリプトファイルは、NetSupportとして知られるリモートコントロールのマルウェアであり、これらはターゲットシステムをリモートでコントロールし、悪性のコマンドの実行を試みたと分析されている。

SectorJ115グループの活動は、オランダ、ブラジルから確認された。このグループは、暗号化プロトコルのオープンソースソフトウェアであるOpenSSLを使用しているLinuxサーバーをターゲットに、マルウェアを配布したと分析されている。このグループは、リバースシェル(Reverse Shell)機能を実行するELF形式のマルウェアや、暗号通貨のマイニング機能を実行するクリプトマイナー、さらに追加のマルウェアをダウンロードするシェルスクリプトファイルを配布したと分析されている。

SectorJ135グループは、履歴書として偽装したフィッシングページをターゲットに配布してターゲットがフィッシングページにアップロードされた圧縮ファイルをダウンロードするよう誘導した。ターゲットが圧縮ファイル内のWindowsショートカットファイルを実行すると、ショートカットファイル内に埋め込まれたWindowsコマンドが実行される。実行されるコマンドはWindows Internet Explorerの設定と関連するユーティリティである”ie4uinit.exe”を実行し、悪性のINFファイルをロードする。このグループは最終的にターゲットシステムにバックドアのマルウェアを配布してターゲットシステムでバックドアが継続的に動作できるようにタスクスケジューラを悪用したと分析されている。

SectorJ149グループの活動は、ウクライナから確認された。このグループは、コマンドとコントロール(C2)サーバーからEXE形式の実行ファイルをダウンロードする機能付きのパワーシェル(PowerShell)コマンドが埋め込まれたWindowsのショートカットファイルを使用した。最終的に、ターゲットシステムにダウンロードされたマルウェアは、レムコス(Remcos)として知られるリモートコントロールマルウェアであり、このグループはターゲットシステムをリモートでコントロールし、悪性のコマンドの実行を試みたと分析されている。

SectorJ194グループは、ターゲットにフィッシングサイトのリンクを添付したフィッシングメールを送信して最新のマイクロコードのアップデートが必要である内容を記載し、ターゲットがメールに添付されたリンクをクリックするよう誘導した。ターゲットが添付されたリンクにアクセスすると、リンクから提供されたコマンドを実行するよう説明とともに、Linuxのコマンドが提供された。ターゲットが提供されたコマンドをターゲットシステムで実行すると、GitHubにアップロードされたシェルスクリプトファイルをターゲットシステムにダウンロードする。このグループがダウンロードしたシェルスクリプトファイルは現在削除されていますが、類似の攻撃技術に活用したGitHubでホスティングされたファイルがバックドアマルウェアであったことから、このシェルスクリプトファイルもバックドアマルウェアであったと推測されている。

The full report detailing each event together with IoCs (Indicators of Compromise) and recommendations is available to existing NSHC ThreatRecon customers. For more information, please contact service@nshc.net.