SectorB Group’s Threat Landscape in 2020

개요

2020년 총 34개 SectorB 하위 그룹들의 해킹 활동이 발견되었습니다. 이들은 전 세계를 대상으로 각국 정부 기관의 정치, 외교 활동 등 정부 활동 관련 고급 정보를 수집하는 것을 목적으로 하며 각각의 하위 그룹들이 해킹 활동을 위한 악성코드나 취약점 등을 공유하는 양상을 보입니다.

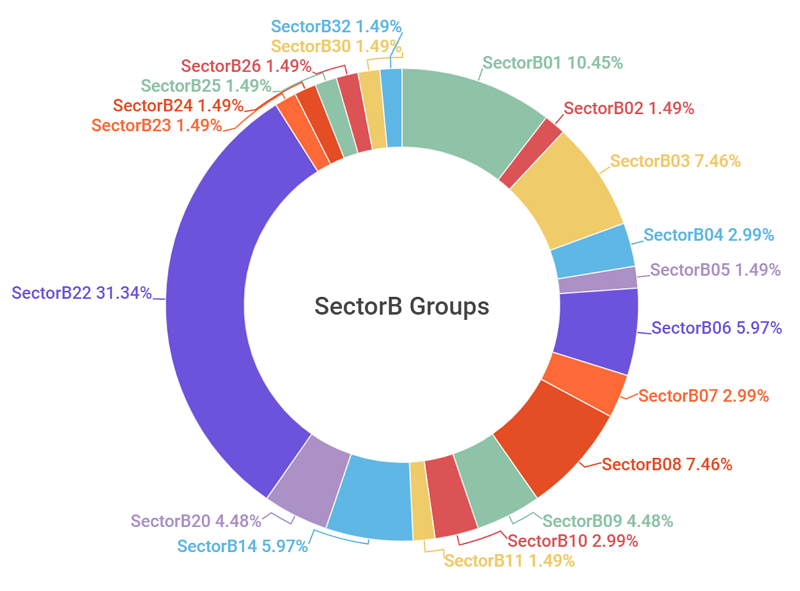

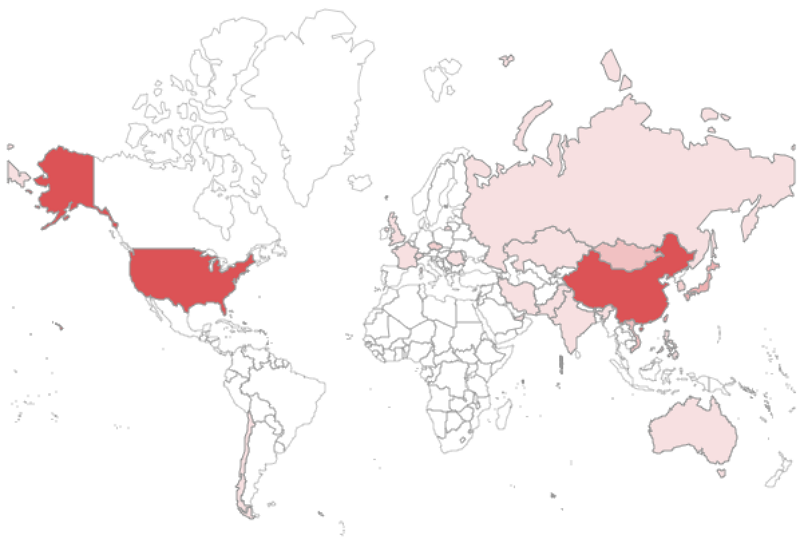

SectorB 그룹들은 동아시아 및 동남아시아에 위치한 국가들을 주로 공격하는 경향이 있습니다. 이들은 2020년 코로나 바이러스(COVID-19)와 관련된 주제의 악성 문서를 사용했으며, 정부 기관, 의료 및 연구 기관 등으로 공격을 넓혀가고 있습니다. SectorB 그룹 중 SectorB22 그룹의 활동이 2020년 가장 두드러 졌으며, SectorB01 그룹과 SectorB03, SectorB08 그룹의 활동이 그 뒤를 이었습니다.

[그림 1 : 2020년 확인된 SectorB 하위 그룹 활동량]

[그림 2 : 2020년 SectorB 그룹들의 주요 공격 대상 국가]

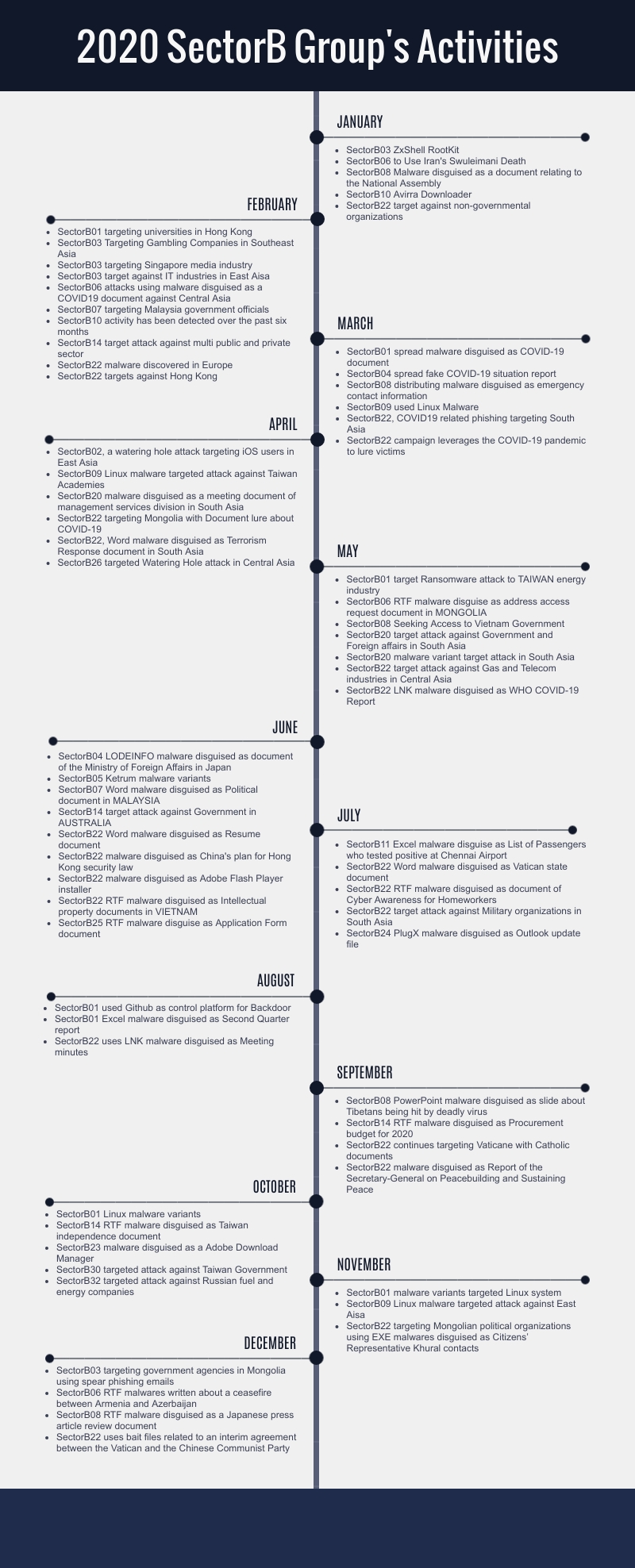

다음은 2020년 발견된 SectorB 그룹들의 해킹 활동에 대한 타임라인입니다.

[그림 3 : 2020년 SectorB 그룹들의 주요 활동 내역 타임라인]

2020년 SectorB 그룹 활동 상세

다음은 2020년 발견된 SectorB 그룹들의 월별 해킹 활동에 대한 상세 내용입니다.

JANUARY

총 5 개 해킹 그룹의 활동이 발견되었으며, 이들은 SectorB03, SectorB06, SectorB08, SectorB10 와 SectorB22 그룹입니다.

SectorB03 그룹의 활동은 미국에서 발견되었습니다. 이들은 주로 정상 실행 파일에 악성 DLL을 로드하는 해킹 방식을 이용하며 최근 윈도우(Windows) 10을 대상으로 하는 루트킷(Rootkit) 모듈을 사용했습니다.

SectorB06 그룹의 활동은 중국에서 발견되었습니다. 해킹에 이용된 문서 파일은 RTF(Rich Text Format) 형식으로 OLE 개체를 포함하며 CVE-2018-0798 취약점을 사용해 임시(%TEMP%) 폴더에 ‘8.t’ 파일을 생성하는 특징을 갖습니다.

SectorB08 그룹의 활동은 베트남, 인도, 러시아와 한국에서 발견되었습니다. 이들은 과거와 유사한 문서 파일을 공격에 사용했으며 문서는 ‘8.t’ 파일을 생성한 후 디코딩 하는 기존의 동작 방식을 유지합니다. 공격에 사용된 파일 중 한국의 백신 프로그램으로 위장한 악성코드가 발견되었습니다.

SectorB10 그룹의 활동은 일본, 인도와 중국에서 발견되었습니다. 해당 그룹은 일본어 또는 중국어로 작성된 스피어 피싱 이메일(Spear Phishing Email)을 사용했으며 메일은 정상 주소로부터 전송되었습니다. 메일에는 문서 파일 아이콘을 사용해 정상 문서로 위장한 실행 파일 또는 취약점을 포함하는 악성 문서가 첨부되었습니다.

SectorB22 그룹의 활동은 중국, 홍콩, 미국, 미얀마, 인도, 몽고, 필리핀과 우크라이나에서 발견되었습니다. 해당 그룹은 정상 MS 워드(Word) 파일과 악성 바로가기(LNK) 파일 또는 DLL 파일 형태의 악성코드를 포함하는 압축 파일을 사용했습니다.

FEBRUARY

총 7 개 해킹 그룹의 활동이 발견되었으며, 이들은 SectorB01, SectorB03, SectorB06, SectorB07, SectorB10, SectorB14 와 SectorB22 그룹입니다.

SectorB01 그룹의 활동은 홍콩, 이란, 중국에서 발견되었습니다. 해당 그룹은 홍콩에 위치한 대학을 대상으로 기존에 그들이 사용하던 악성코드의 변형을 사용해 해킹 활동을 수행했습니다. 악성코드는 정상 소프트웨어가 사용하는 DLL로 위장했으며 DLL 사이드 로딩(DLL Side-Loading) 기법을 사용해 실행됩니다.

SectorB03 그룹의 활동은 싱가포르, 오스트레일리아, 한국, 홍콩, 미국, 베트남, 루마니아, 중국, 영국, 필리핀 및 지브롤터(Gibraltar)에서 발견되었습니다. 해당 그룹은 스피어 피싱 이메일에 악성 MS 워드(Word) 파일을 첨부하는 방식을 사용했습니다. 악성 문서는 내부에 직접 실행 파일을 포함하거나, 배치 파일(Batch file) 또는 파워쉘 스크립트를 포함하는 내부 오브젝트를 사용해 악성코드를 공격 대상 시스템에 설치했습니다. 최종적으로 설치된 악성코드는 DLL 사이드 로딩(DLL Side-Loading) 방식을 통해 실행되고 정보 수집 활동을 수행합니다.

SectorB06 그룹의 활동은 몽골과 중국에서 발견되었습니다. 해당 그룹은 현재 전세계적으로 이슈가 되고 있는 코로나 바이러스(COVID-19)를 주제로 하는 RTF(Rich Text Format) 문서를 사용했으며 해당 문서는 몽골의 보건부에서 작성한 코로나 바이러스 현황 관련 일일 보고서로 위장했습니다.

SectorB07 그룹의 활동은 말레이시아, 쿠웨이트, 베트남, 라오스, 중국, 미국에서 발견되었습니다. 해당 그룹은 스피어 피싱 이메일에 CVE-2014-6352 와 CVE-2017-0199 취약점을 포함하는 MS 워드(Word) 파일을 첨부했으며, 최종적으로 문서 실행 시 매크로 스크립트를 통해 내부에 포함된 실행 파일을 생성합니다.

SectorB10 그룹의 활동은 일본, 체코와 태국에서 발견되었습니다. 해당 그룹은 최근 6 개월 동안 유사한 악성코드를 사용해 공격을 수행하고 있으며, 이러한 유형의 악성코드는 최소한 2018 년 중순부터 사용되었을 것으로 확인됩니다. 이번 해킹 활동에서 오픈 소스 원격 제어 도구의 수정된 버전이 발견되었습니다.

SectorB14 그룹의 활동은 베트남, 영국, 스웨덴, 싱가폴, 대만, 중국, 미국에서 발견되었습니다. 해당 그룹은 CVE-2017-11882 취약점이 포함된 RTF(Rich Text Format) 문서를 사용했으며 문서의 본문은 ‘베트남 정부와 베트남 지방 간의 분쟁’과 관련된 뉴스 기사 내용으로 작성되었습니다.

SectorB22 그룹의 활동은 인도, 프랑스, 미국, 한국, 스위스, 캄보디아, 우크라이나, 중국, 오스트레일리아, 베트남 및 홍콩에서 발견되었습니다. 해킹 활동에서 발견된 악성코드는 이동형 저장 장치를 통한 전파 기능과 특정 확장자의 문서를 검색하고 압축하여 C2 서버로 전달하는 기능을 갖습니다.

MARCH

총 5 개 해킹 그룹의 활동이 발견되었으며, 이들은 SectorB01, SectorB04, SectorB08, SectorB09 와 SectorB22 그룹입니다.

SectorB01 그룹의 활동은 키르기스스탄, 파키스탄, 중국, 홍콩, 베트남, 미국에서 발견되었습니다. 해당 그룹은 CVE-2017-11882 취약점을 사용하며 악성 문서 실행 시 DLL 파일 형식의 악성코드를 드롭하고 추가 악성코드를 다운로드 합니다. 해당 악성코드는 ‘코로나 바이러스로 인한 예산 절감’을 위해 키르기스스탄의 대통령과 재무 장관의 논의 내용을 주제로 하는 뉴스 기사 본문을 사용했습니다.

SectorB04 그룹의 활동은 중국에서 발견되었습니다. 해당 그룹은 문서로 위장한 바로가기(LNK) 파일 형식의 악성코드를 사용했으며 악성코드는 실행 파일을 생성하기 위한 비주얼 베이직 스크립트(VBScript)를 실행합니다. 악성코드는 사용자의 의심을 피하기 위해 실제 WHO가 각국의 보건 당국과 공유한 코로나 바이러스 관련 보고서 PDF 파일을 화면에 띄웁니다.

SectorB08 그룹의 활동은 한국에서 발견되었습니다. 해당 그룹은 코로나 바이러스와 관련된 특정 종교 단체의 ‘긴급 연락망’으로 위장한 MS 엑셀(Excel) 문서와 파워포인트(Powerpoint) 형식의 악성코드를 사용했습니다.

SectorB09 그룹의 활동은 대만에서 발견되었습니다. 해당 그룹은 리눅스 환경을 대상으로 하는 ELF 파일 형식의 악성코드를 사용했으며 악성코드는 C2 서버와 연결해 쉘 명령어 실행, 파일 업로드 및 다운로드 등의 기능을 수행합니다.

SectorB22 그룹의 활동은 몽골, 러시아, 우크라이나, 중국, 홍콩, 벨라루스, 영국, 베트남, 필리핀, 대만, 한국에서 발견되었습니다. 해당 그룹은 SectorB의 다른 하위 그룹에서 발견되었던 것과 동일하게 CVE-2017-11882 취약점을 포함하는 RTF(Rich Text Format) 문서를 사용했습니다. 이는 실행 시 DLL 파일 형식의 악성코드를 드롭하고 추가 악성코드를 다운로드 하며 문서는 베트남 수상이 발표한 ‘COVID-19 질병 예방 및 관리 촉진’이라는 주제로 작성되었습니다.

APRIL

총 5 개 해킹 그룹의 활동이 발견되었으며, 이들은 SectorB02, SectorB09, SectorB20, SectorB22 와 SectorB26 그룹입니다.

SectorB02 그룹의 활동은 홍콩, 일본, 체코에서 발견되었습니다. 해당 그룹은 악성 링크를 포함하는 웹 게시물과 워터링 홀(Watering Hole) 공격을 통해 iOS 환경의 모바일 기기를 대상으로 악성코드를 설치합니다.

SectorB09 그룹의 활동은 대만과 일본에서 발견되었습니다. 해당 그룹은 학술 네트워크 관련 웹 서버를 해킹 한 후 리눅스(Linux) 운영체제에서 실행되는 악성코드를 유포했습니다.

SectorB20 그룹의 활동은 말레이시아, 인도, 독일에서 발견되었습니다. 해당 그룹은 MS 워드(Word) 문서로 위장한 실행 파일을 사용해 감염 시스템의 사용자 이름, 네트워크 정보, OS 정보 등을 수집하고 C2(Command and Control) 서버로 전송합니다. 악성코드는 사용자의 의심을 피하기 위해 말레이시아어로 작성된 정상 문서를 화면에 띄웁니다.

SectorB22 그룹의 활동은 말레이시아, 몽골, 중국, 영국, 파키스탄, 러시아에서 발견되었습니다. 해당 그룹은 지난 해킹 활동에서 발견되었던 것과 동일한 취약점을 포함한 RTF(Rich Text Format) 문서를 사용했으며, 이번 해킹 활동에서 발견된 여러 데이터들은 SectorB의 지원을 받는 해킹 그룹이 과거 사용했던 것들과 중복됩니다.

SectorB26 그룹의 활동은 티베트, 캐나다, 네덜란드에서 발견되었습니다. 해당 그룹은 워터링 홀(Watering Hole) 해킹 기법을 사용해 웹 사이트를 방문한 사용자의 정보를 수집하고, 감염 대상으로 판단되는 경우 가짜 어도비 플래시 플레이어(Adobe Flash Player) 업데이트 프로그램을 전달합니다.

MAY

총 5 개 해킹 그룹의 활동이 발견되었으며, 이들은 SectorB01, SectorB06, SectorB08, SectorB20 와 SectorB22 그룹입니다.

SectorB01 그룹의 활동은 대만에서 발견되었습니다. 해당 그룹은 대만의 가스, 석유, 에너지 관련 조직을 대상으로 랜섬웨어(Ransomware)를 유포했습니다.

SectorB06 그룹의 활동은 몽골, 중국, 싱가폴, 인도, 미국에서 발견되었습니다. 해당 그룹은 CVE-2017-11882 취약점을 포함하는 RTF(Rich Text Format) 문서를 사용했으며 이는 몽골어로 작성된 파일명을 갖습니다.

SectorB08 그룹의 활동은 베트남에서 발견되었습니다. 해당 그룹은 일정표로 위장한 MS 엑셀(Excel) 문서가 첨부된 스피어 피싱 이메일을 사용했습니다. 스피어 피싱 이메일과 악성 문서는 모두 베트남어로 작성되었으며, 이번 활동은 베트남 공무원 조직을 대상으로 한 해킹 활동으로 판단됩니다.

SectorB20 그룹의 활동은 말레이시아, 인도네시아, 베트남, 필리핀, 미얀마, 인도, 브루나이, 벨라루스, 미국, 중국, 독일에서 발견되었습니다. 해당 그룹은 다른 SectorB 그룹들이 사용하는 해킹 방식과 동일하게 악성 오브젝트 파일을 포함하는 RTF(Rich Text Format) 문서를 사용했습니다. 이외에도 정상 실행 파일과 악성 DLL을 포함하는 압축 파일 형식의 악성코드와 실행 압축 파일(Self-extracting file Archive) 형식의 악성코드가 발견되었습니다.

SectorB22 그룹의 활동은 러시아, 홍콩, 우즈베키스탄, 카자흐스탄, 알제리, 키프로스, 필리핀, 한국, 미국에서 발견되었습니다. 해당 그룹은 주로 가스, 에너지, 통신사업자를 대상으로 공격을 수행했으며 정부 기관을 대상으로 하는 공격 활동도 일부 확인되었습니다.

JUNE

총 6 개 해킹 그룹의 활동이 발견되었으며, 이들은 SectorB04, SectorB05, SectorB07, SectorB14, SectorB22 와 SectorB25 그룹입니다.

SectorB04 그룹의 활동은 일본과 아랍에미리트에서 발견되었습니다. 해당 그룹은 스피어 피싱 이메일에 일본 외무부와 관련된 내용으로 작성된 MS 워드(Word) 파일 형식의 악성코드를 첨부했습니다.

SectorB05 그룹의 활동은 칠레에서 발견되었습니다. 이번 활동에서 발견된 악성코드는 모두 3 종으로 동일한 C2(Command and Control) 서버에 접속하며 파일 업로드와 다운로드, 쉘 명령 실행 등의 기능을 수행합니다. 발견된 악성코드는 SectorB05 그룹이 과거 사용하던 악성코드와 기능상으로 유사합니다.

SectorB07 그룹의 활동은 말레이시아, 이집트와 미국에서 발견되었습니다. 해당 그룹은 스피어 피싱 이메일에 말레이시아의 정치 상황 관련 주제로 작성된 MS 워드(Word) 파일 형식의 악성코드를 첨부했습니다.

SectorB14 그룹의 활동은 호주와 독일에서 발견되었습니다. 해당 그룹의 호주 정부 부처 또는 기업을 대상으로 하는 지속적인 해킹 활동이 발견되었습니다. 이들은 다양한 초기 감염(Initial Access) 방식을 사용하며, 공격 대상 부처 또는 기업이 내부에서 사용하는 인프라를 식별하고 이에 공개된 취약점을 악용했습니다. 만약, 공격 대상 인프라에 대한 정보를 확보하지 못했을 경우 악성 링크 또는 문서를 포함하는 스피어 피싱 이메일을 사용했습니다.

SectorB22 그룹의 활동은 베트남, 중국, 일본, 홍콩, 대만, 파키스탄, 미국, 이탈리아, 오스트리아, 캐나다에서 발견되었습니다. 이번 활동에서 세 가지 형태의 공격이 발견되었습니다. 첫 번째로 해당 그룹은 스피어 피싱 이메일에 이력서로 위장한 MS 워드(Word) 파일 형식의 악성코드를 첨부했습니다. 두 번째로 DLL 사이드 로딩(DLL Side-Loading) 방식이 사용되었습니다. 압축 파일은 정상 파일인 ‘Winword.exe’ 와 악성 DLL 파일을 포함하고 있으며, 사용자가 프로그램을 실행하는 경우 악성 DLL 파일이 로드됩니다. 사용자의 의심을 피하기 위해 사용된 정상 문서는 홍콩 보안법과 관련된 내용으로 작성되었습니다. 마지막으로 베트남을 대상으로 한 악성 문서가 발견되었으며 이는 SectorB의 다른 그룹에서도 발견되었던 것과 동일하게 내부에 악성 오브젝트를 포함하고 있습니다.

SectorB25 그룹의 활동은 러시아와 인도에서 발견되었습니다. 해당 그룹은 신청서 양식으로 위장한 RTF(Rich Text Format) 파일 형식의 악성코드를 스피어 피싱 이메일에 첨부했습니다. 해당 첨부 파일을 실행할 경우, CVE-2017-11882 취약점을 통해 MS 오피스(Office)와 관련된 도메인으로 위장한 C2(Command and Control) 서버와 통신을 시도하고 추가 악성코드를 다운로드 합니다.

JULY

총 3 개 해킹 그룹의 활동이 발견되었으며, 이들은 SectorB11, SectorB22 와 SectorB24 그룹입니다.

SectorB11 그룹의 활동은 프랑스, 이탈리아, 인도에서 발견되었습니다. 해당 그룹은 매크로 스크립트가 포함된 MS 엑셀(Excel)과 MS 워드(Word) 문서를 사용했으며 이는 ‘항공 승객 코로나 바이러스 검사 결과’ 등과 같은 코로나 바이러스(COVID-19) 관련 내용으로 작성되었습니다.

SectorB22 그룹의 활동은 홍콩, 미국, 이탈리아, 베트남, 미얀마, 프랑스, 한국, 인도, 필리핀, 영국, 중국, 독일, 아랍에미리트, 러시아에서 발견되었습니다. 해당 그룹은 DLL 사이드 로딩(DLL Side-Loading) 기법을 사용했으며 해킹 활동에서 정상 실행 파일과 악성 DLL을 포함하는 압축 파일이 발견되었습니다. 최종적으로 사용자의 의심을 피하기 위해 바티칸(Vatican) 관련 내용으로 작성된 문서가 화면에 표시됩니다.

SectorB24 그룹의 활동은 인도, 파키스탄, 대만에서 발견되었습니다. 이번 활동에서 PlugX 악성코드가 포함된 실행 압축 파일(Self-extracting file Archive)이 확인되었으며 이는 보안 프로그램으로 위장했습니다. 악성코드는 DLL 사이드 로딩(DLL Side-Loading) 방식을 사용하며 네트워크 설정, 파일, 네트워크 드라이브 정보와 키 입력 정보 등 다양한 감염 시스템 내 정보 수집 활동을 합니다.

AUGUST

총 2 개 해킹 그룹의 활동이 발견되었으며, 이들은 SectorB01 와 SectorB22 그룹입니다.

SectorB01 그룹의 활동은 대만, 미국, 중국, 프랑스, 홍콩, 일본에서 발견되었습니다. 공격자는 파이썬(Python)으로 작성된 실행 파일 형식의 악성코드를 사용했으며, 이는 공격자의 깃허브(Github) 저장소에 접속해 크리덴셜 정보 수집, 네트워크 정보 수집, 백도어 등의 추가 악성코드를 다운로드하는 기능을 갖습니다. 이외에도 분기 보고서 요약으로 위장한 MS 엑셀(Excel) 파일 형식의 악성코드가 발견되기도 했으며 이 경우 실행 시 C2(Command and Control) 서버로부터 닷넷(.NET)으로 작성된 악성코드를 다운로드 합니다.

SectorB22 그룹의 활동은 영국, 콜롬비아에서 발견되었습니다. 공격자는 회의록으로 위장한 바로가기 파일(LNK)을 사용해 해킹 활동을 수행했으며 이는 닷넷으로 작성된 EXE 파일과 DLL을 생성하기 위한 HTA 스크립트를 포함합니다.

SEPTEMBER

총 3 개 해킹 그룹의 활동이 발견되었으며, 이들은 SectorB08, SectorB14 와 SectorB22 그룹입니다.

SectorB08 그룹의 활동은 대만, 프랑스에서 발견되었습니다. 해당 그룹은 파워포인트(Powerpoint) 파일 형식의 악성코드를 사용했으며 이는 티베트인들과 관련된 내용으로 작성되었습니다. 이번 해킹 활동에서 사용된 C2 도메인명, 정상 문서의 주제 등으로 미루어 해당 그룹은 티베트 망명 정부(Tibetan Government in Exile)와 관련된 인물들을 공격 대상으로 삼았을 것으로 판단됩니다.

SectorB14 그룹의 활동은 중국, 홍콩, 러시아, 브라질에서 발견되었습니다. 해당 그룹은 러시아의 조달청을 대상으로 ‘2020 년 예산’ 주제의 RTF(Rich Text Format) 문서를 포함하는 스피어 피싱 이메일을 전송했습니다.

SectorB22 그룹의 활동은 필리핀, 이탈리아, 중국, 벨기에, 미국, 체코에서 발견되었습니다. 해당 그룹은 문서로 위장한 실행 파일을 사용했으며 실행 시 실제 기사 본문 내용을 포함하는 정상 문서를 화면에 띄웁니다.

OCTOBER

총 5 개 해킹 그룹의 활동이 발견되었으며, 이들은 SectorB01, SectorB14, SectorB23, SectorB30 와 SectorB32 그룹입니다.

SectorB01 그룹의 활동은 중국, 미국, 홍콩에서 발견되었습니다. 이번 활동에서 리눅스 시스템을 대상으로 하는 ELF 파일 형식의 악성코드가 발견되었습니다.

SectorB14 그룹의 활동은 미국에서 발견되었습니다. 해당 그룹은 대만의 독립을 주제로 하는 취약점을 포함한 RTF(Rich Text Format) 파일 형식의 악성코드를 사용했습니다.

SectorB23 그룹의 활동은 중국, 홍콩, 대만, 네덜란드 및 미국에서 발견되었습니다. 해당 그룹은 어도비 플래시 플레이어(Adobe Flash Player) 다운로드 페이지로 위장한 웹 사이트를 통해 악성코드를 유포했습니다.

SectorB30 그룹의 활동은 대만에서 발견되었습니다. 해당 그룹은 주로 대만의 정부 부처를 대상으로 공격을 수행했으며 특정 DLP(Data Loss Prevention) 소프트웨어의 DLL 하이재킹(DLL Hijacking) 취약점을 사용해 악성코드를 유포했습니다.

SectorB32 그룹의 활동은 러시아, 대만, 중국, 스페인에서 발견되었습니다. 해당 그룹은 러시아의 에너지 연료 회사를 대상으로 공격을 수행했으며 스피어 피싱 이메일에 전화 번호부로 위장한 악성 문서를 첨부했습니다.

NOVEMBER

총 3 개 해킹 그룹의 활동이 발견되었으며, 이들은 SectorB01, SectorB09 와 SectorB22 그룹입니다.

SectorB01 그룹의 활동은 홍콩에서 발견되었습니다. 이번 활동에서 지난 10 월에 발견된 것과 동일한 악성코드의 변형이 발견되었으며 악성코드의 함수명이 삭제되지 않고 남아 있다는 특징이 확인되었습니다.

SectorB09 그룹의 활동은 대만, 일본, 한국에서 발견되었습니다. 이번 활동에서 리눅스 악성코드의 변형이 발견되었으며, 악성코드 실행 시 리눅스 시스템에서 파일 수집, 소켓 연결, 원격 셸 시작, 프록시 연결 등의 기능을 수행합니다.

SectorB22 그룹의 활동은 일본에서 발견되었습니다. 해당 그룹은 MS 엑셀(Excel) 아이콘을 사용해 문서로 위장한 실행 파일 형식의 악성코드를 사용했으며, 사용자의 의심을 피하기 위해 함께 사용된 정상 문서는 몽골의 특정 정당 회원 연락처 목록을 주제로 작성되었습니다.

DECEMBER

총 4 개 해킹 그룹의 활동이 발견되었으며, 이들은 SectorB03, SectorB06, SectorB08 와 SectorB22 그룹입니다.

SectorB03 그룹의 활동은 몽골, 홍콩, 일본, 중국, 스위스, 미국, 러시아, 체코에서 발견되었습니다. 해당 그룹은 악성코드가 포함된 실행 압축 파일(Self-extracting file Archive)을 스피어 피싱 이메일에 첨부했으며 펌웨어 업데이트와 관련된 내용의 메일 본문을 사용했습니다.

SectorB06 그룹의 활동은 몽골과 러시아에서 발견되었습니다. 해당 그룹은 취약점을 포함하는 RTF(Rich Text Format) 문서를 사용했으며 몽골어로 작성된 문서는 아르메니아와 아제르바이잔의 휴전을 주제로 몽골 당국에서 작성한 것처럼 위장되었습니다.

SectorB08 그룹의 활동은 몽골과 캐나다에서 발견되었습니다. 해당 그룹은 취약점이 포함된 RTF(Rich Text Format) 문서를 사용했으며 몽골어로 작성된 문서는 일본의 언론사에서 배포한 기사에 대한 검토 결과를 주제로 작성되었습니다.

SectorB22 그룹의 활동은 대만, 우크라이나, 미얀마에서 발견되었습니다. 해당 그룹은 실행 압축 파일(Self-extracting file Archive) 형식의 악성코드를 사용했으며 악성코드 실행 시 정상 프로그램과 악성 DLL을 생성합니다. 최종적으로 DLL 사이드 로딩(DLL Side Loading) 방식을 사용해 로드된 DLL 은 인코딩 된 악성코드를 로드하고 실행합니다.

IoC(Indicators of Compromise) 및 권고 사항과 함께 개별 위협 이벤트를 자세히 설명하는 전체 보고서는 기존 NSHC ThreatRecon 고객에게 제공됩니다. 자세한 내용은 service@nshc.net으로 문의해 주시기 바랍니다.