SectorC Group’s Threat Landscape in 2020

개요

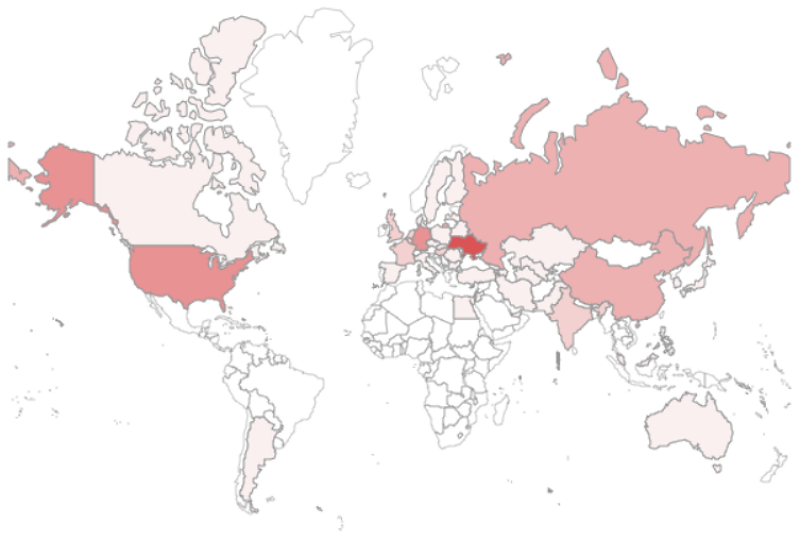

2020년 총 13개 SectorC 하위 그룹들의 해킹 활동이 발견되었습니다. 이들은 SectorC를 지원하는 정부와 인접한 국가를 포함한 전 세계를 대상으로 각 국가들의 정치, 외교 활동 등 정부 활동 관련 고급 정보를 수집합니다.

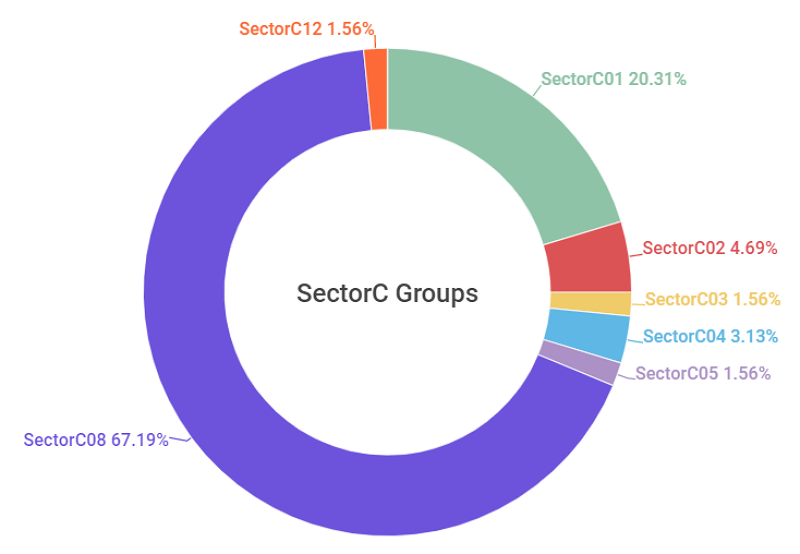

2020년 이들의 주요 공격 대상은 사회, 정치, 경제, 기술, 문화 등과 같은 주제와 관련한 공공 또는 민간 연구 기관이며, 국방과 관련한 공공기관으로 공격 대상을 넓혀가고 있습니다. 총 13개의 SectorC 그룹 중 SectorC08 그룹의 활동이 2020년 가장 두드러 졌으며, SectorC01 그룹과 SectorC02 그룹의 활동이 그 뒤를 이었습니다.

[그림 1 : 2020년 확인된 SectorC 하위 그룹 활동량]

[그림 2 : 2020년 SectorC 그룹들의 주요 공격 대상 국가]

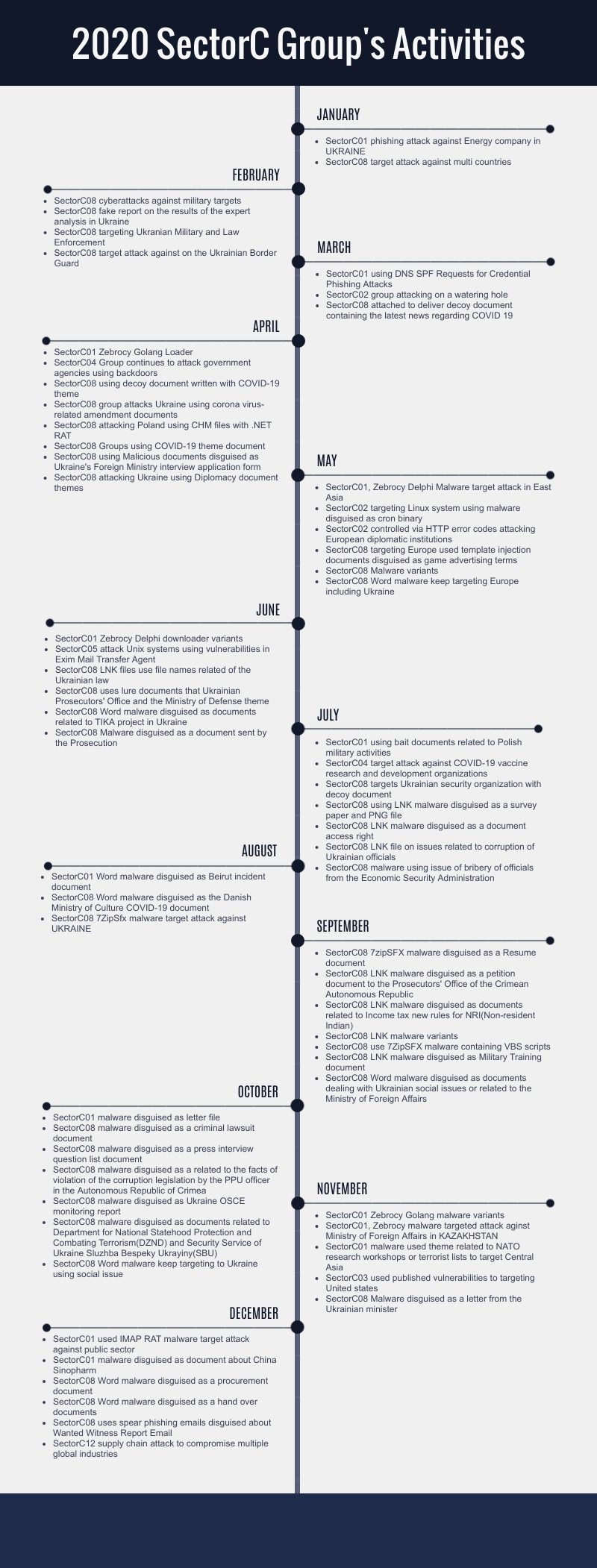

다음은 2020년 발견된 SectorC 그룹들의 해킹 활동에 대한 타임라인입니다.

[그림 3 : 2020년 SectorC 그룹들의 주요 활동 내역 타임라인]

2020년 SectorC 그룹 활동 상세

다음은 2020년 발견된 SectorC 그룹들의 월별 해킹 활동에 대한 상세 내용입니다.

JANUARY

총 2 개 해킹 그룹의 활동이 발견되었으며, 이들은 SectorC01 와 SectorC08 그룹입니다.

SectorC01 그룹의 활동은 우크라이나와 미국에서 발견되었습니다. 해당 그룹은 미국 정부 기관과 관련한 우크라이나 기업을 대상으로 해킹 활동을 수행했으며, 사용자 계정 정보를 수집하기 위해 웹 메일 로그인 서비스로 위장한 가짜 홈페이지에 공격 대상이 정보를 입력하도록 유도했습니다.

SectorC08 그룹의 활동은 미국, 중국, 라트비아, 인도, 독일, 터키, 러시아, 벨기에, 네덜란드, 우크라이나에서 발견되었습니다. 해당 그룹은 스피어 피싱 이메일(Spear Phishing Email)을 활용했으며 메일에 첨부된 문서는 C2(Command and Control) 서버에서 매크로 스크립트를 포함하는 템플릿(Template) 파일을 다운로드 합니다. 다운로드 한 템플릿 파일을 실행하면 내장된 매크로가 동작하며 정보 수집과 같은 악성 행위를 수행합니다.

FEBRUARY

총 1 개 해킹 그룹의 활동이 발견되었으며, 이는 SectorC08 그룹입니다.

SectorC08 그룹의 활동은 우크라이나, 프랑스, 미국, 터키, 슬로바키아, 아랍 에미리트, 독일, 러시아, 중국, 인도, 네덜란드, 슬로바키아, 아랍 에미리트, 불가리아에서 발견되었습니다. 이번 활동에서 해당 그룹은 스피어 피싱 이메일을 활용했으며 C2(Command and Control) 서버에서 매크로 스크립트를 포함하는 템플릿을 다운로드합니다.

MARCH

총 3 개 해킹 그룹의 활동이 발견되었으며, 이들은 SectorC01, SectorC02 와 SectorC08 그룹입니다.

SectorC01 그룹은 DNS 서버의 SPF(Sender Policy Framework) 요청을 활용한 자격 증명 피싱 활동을 지속적으로 수행하며 아프리카, 유럽, 중동, 북아메리카, 남아메리카, 남아시아에 위치한 여러 국가를 대상으로 광범위한 활동을 보였습니다.

SectorC02 그룹의 활동은 아르메니아, 이스라엘, 루마니아, 한국, 스웨덴, 프랑스, 몰도바에서 발견되었습니다. 이들은 공격 대상 웹 사이트에 자바스크립트(JavaScript)를 삽입하는 워터링 홀(Watering Hole) 방식을 사용했으며 사이트를 재 방문한 사용자의 브라우저와 OS 정보를 수집했습니다.

SectorC08 그룹의 활동은 우크라이나, 러시아, 홍콩, 필리핀, 미국에서 발견되었습니다. 해당 그룹은 매크로 스크립트를 포함하는 MS 워드(Word) 파일 형식의 악성 문서를 사용했으며 이는 우크라이나 보건부의 공중 보건센터에서 발송한 것으로 위장한 ‘코로나 바이러스(COVID-19) 관련 뉴스’ 주제를 갖습니다.

APRIL

총 3 개 해킹 그룹의 활동이 발견되었으며, 이들은 SectorC01, SectorC04 와 SectorC08 그룹입니다.

SectorC01 그룹의 활동은 카자흐스탄과 아제르바이잔에서 발견되었습니다. 이번 활동에서 고(GO) 언어로 제작한 악성코드의 변형과 송장(Invoice)으로 위장한 MS 엑셀(Excel) 파일 형식의 악성 문서가 발견되었습니다. 이들은 아제르바이잔어를 사용해 악성 문서를 작성했습니다.

SectorC04 그룹의 활동은 미국, 캐나다, 조지아, 독일, 슬로바키아와 체코에서 발견되었습니다. 해당 그룹은 오랜 시간 동안 서방 국가의 싱크 탱크(Think Tank) 분야를 대상으로 공격 활동을 수행했습니다. 이번 공격 활동에서 감염 시스템 정보 수집, 파일 업로드와 다운로드, 원격 쉘 명령 실행 등의 다양한 기능을 포함하는 악성코드를 발견했습니다.

SectorC08 그룹의 활동은 한국, 싱가폴, 아랍에미리트, 필리핀, 중국, 터키, 호주, 미국, 투르크메니스탄, 키프로스, 네덜란드, 조지아, 헝가리, 독일, 우크라이나, 폴란드, 영국, 슬로바키아, 루마니아, 아르메니아에서 발견되었습니다. 해당 그룹은 MS 워드 또는 엑셀 파일 형식의 악성 문서가 첨부되어 있는 스피어 피싱 이메일을 활용했으며 주로 코로나 바이러스(COVID-19)와 우크라이나 외교부 관련 주제를 사용했습니다. 악성 문서를 실행하면 템플릿 인젝션(Template Injection)을 통해 C2(Command and Control) 서버로부터 DOT 확장자를 갖는 템플릿을 다운로드 합니다.

MAY

총 3 개 해킹 그룹의 활동이 발견되었으며, 이들은 SectorC01, SectorC02 와 SectorC08 그룹입니다.

SectorC01 그룹의 활동은 한국에서 발견되었습니다. 해당 그룹은 MS 워드 파일 형식의 악성 문서를 활용했으며 내장된 매크로 스크립트를 사용해 베이스64(Base64) 인코딩 되어 있는 내부 오브젝트를 디코딩하고 추가 악성코드를 생성합니다.

SectorC02 그룹의 활동은 말레이시아, 영국, 독일, 이탈리아, 체코, 러시아에서 발견되었습니다. 이번 활동에서 리눅스(Linux) 운영 체제를 대상으로 하는 64 비트 형식의 ELF 파일을 발견했습니다. 해당 악성코드는 리눅스 서버에서 예약 작업에 사용되는 크론(Cron) 프로그램으로 위장 했습니다.

SectorC08 그룹의 활동은 우크라이나, 조지아, 러시아, 중국, 벨기에, 독일, 아르메니아, 벨라루스, 헝가리에서 발견되었습니다. 해당 그룹은 MS 워드 파일 형식의 악성 문서를 활용했으며 CVE-2017-0199와 CVE-2017-11882 취약점을 문서 제작에 사용했습니다. 문서 실행 시 원격지에서 템플릿을 다운로드 하고, 다운로드한 파일에 내장된 매크로 스크립트를 실행해 악성 코드를 드롭하고 실행합니다.

JUNE

총 3 개 해킹 그룹의 활동이 발견되었으며, 이들은 SectorC01, SectorC05 와 SectorC08 그룹입니다.

SectorC01 그룹의 활동은 아르메니아, 중국, 파키스탄에서 발견되었습니다. 이번 활동에서 SectorC01 그룹이 사용하는 델파이(Delphi)로 작성한 다운로더(Downloader)의 변형이 발견되었습니다.

SectorC05 그룹의 활동은 영국에서 발견되었습니다. 해당 그룹은 특정 메일 전송 에이전트(MTA) 소프트웨어의 취약점을 악용했으며 이번 활동에서 공격자가 감염 시스템에서 실행하는 쉘 스크립트를 확인했습니다.

SectorC08 그룹의 활동은 우크라이나, 네덜란드, 독일, 러시아, 미국에서 발견되었습니다. 해당 그룹은 MS 워드 파일 형식의 악성 문서를 활용했으며 지난 해킹 활동과 동일하게 CVE-2017-0199와 CVE-2017-11882 취약점을 사용했습니다. 문서 실행 시 원격지에서 호스팅 되는 템플릿을 다운로드 하고, 다운로드한 파일에 내장된 매크로 스크립트를 실행해 악성 코드를 드롭하고 실행합니다. 이외에도 바로가기 파일(LNK) 형식의 악성코드를 사용하기도 했으며 이는 ‘국제 테러 조치’와 관련한 파일명을 사용했습니다.

JULY

총 3 개 해킹 그룹의 활동이 발견되었으며, 이들은 SectorC01, SectorC04 와 SectorC08 그룹입니다.

SectorC01 그룹의 활동은 미국, 아르메니아, 파키스탄에서 발견되었습니다. 해당 그룹은 폴란드의 군사 예방 의학 센터에서 발표한 공고 등 다양한 파일명을 갖는 RAR 파일을 공격에 활용했습니다. 압축 파일 내부에는 SectorC01 그룹이 과거부터 사용해왔던 다운로더와 사용자의 의심을 피하기 위한 문서가 존재했습니다.

SectorC04 그룹의 활동은 미국, 일본, 인도, 홍콩, 아르헨티나, 요르단, 중국에서 발견되었습니다. 이번 활동에서 해당 그룹은 기존에 알려진 악성코드를 사용해 전세계 다양한 기관을 공격했으며, 코로나 바이러스(COVID-19) 백신과 관련한 연구개발 단체 또한 공격 대상에 포함되었습니다. 이들은 VPN(Virtual Private Network) 장비의 알려진 취약점 등, 다양한 취약점을 사용해 감염 시스템에 접근했으며 이와 함께 스피어 피싱 이메일을 활용해 자격 증명을 수집했습니다.

SectorC08 그룹의 활동은 미국, 우크라이나, 러시아, 프랑스, 인도에서 발견되었습니다. 해당 그룹은 지난 해킹 활동과 동일하게 취약점을 포함하는 MS 워드 파일 형식의 악성 문서를 사용하거나 바로가기 파일 형식의 악성코드를 사용했습니다. 취약점을 포함하는 문서는 실행 시 원격지에서 템플릿을 다운로드 하고, 다운로드한 파일에 내장된 매크로 스크립트를 실행해 악성 코드를 드롭하고 실행합니다.

AUGUST

총 2 개 해킹 그룹의 활동이 발견되었으며, 이들은 SectorC01 와 SectorC08 그룹입니다.

SectorC01 그룹의 활동은 아제르바이잔, 네덜란드, 독일, 불가리아에서 발견되었습니다. 해당 그룹은 베이루트(Beirut) 폭발 사건 보고서로 위장한 MS 워드 파일 형식의 악성 문서를 사용했으며 문서 실행 시 하드 코딩 된 C2(Command and Control) 서버로부터 악성 페이로드를 다운로드합니다.

SectorC08 그룹의 활동은 우크라이나와 덴마크에서 발견되었습니다. 해당 그룹은 지난 몇 달간 템플릿 인젝션(Template Injection)을 사용하는 MS 워드 파일 형식의 악성 문서를 공격에 활용했습니다. 이번 활동에서 공격자가 덴마크 문화부를 대상으로 발송한 스피어 피싱 이메일을 발견했으며 이들은 메일에 코로나 바이러스(COVID-19)와 관련한 악성 문서를 첨부했습니다.

SEPTEMBER

총 1 개 해킹 그룹의 활동이 발견되었으며, 이들은 SectorC08 그룹입니다.

SectorC08 그룹의 활동은 우크라이나, 미국, 인도, 일본, 홍콩, 중국, 이집트, 캐나다, 체코, 프랑스, 벨기에, 루마니아에서 발견되었습니다. 해당 그룹은 다양한 주제로 작성한 바로가기 파일과 취약점을 포함하는 MS 워드 파일, 실행 압축 파일(Self-extracting archive) 형식의 악성코드를 해킹 활동에 사용했습니다. 이들은 ‘NRI(Non Resident Indian)에 대한 소득 규정’, ‘크림(Crimea) 자치 공화국에 대한 청원 문서’ 등 다양한 우크라이나의 사회적 이슈를 주제로 하는 바로가기 파일명을 사용했으며, 사용자의 의심을 피하기 위해 사용한 정상 문서의 대부분을 우크라이나어와 영어로 작성했습니다.

OCTOBER

총 2 개 해킹 그룹의 활동이 발견되었으며, 이들은 SectorC01 와 SectorC08 그룹입니다.

SectorC01 그룹의 활동은 스페인, 아르메니아에서 발견되었습니다. 해당 그룹은 문서로 위장한 실행 파일 사용했으며 이는 SectorC01 그룹에서 자주 사용하는 악성코드의 변형입니다.

SectorC08 그룹의 활동은 우크라이나, 러시아, 프랑스, 독일에서 발견되었습니다. 해당 그룹은 다양한 주제로 작성한 바로가기 파일과 취약점을 포함하는 MS 워드 파일 형식의 악성 문서를 사용했습니다.

NOVEMBER

총 3 개 해킹 그룹의 활동이 발견되었으며, 이들은 SectorC01, SectorC03 와 SectorC08 그룹입니다.

SectorC01 그룹의 활동은 러시아, 카자흐스탄, 우즈베키스탄, 중국, 아랍에미리트, 홍콩, 프랑스, 이탈리아, 루마니아, 이란에서 발견되었습니다. 해당 그룹은 정상 문서와 다양한 언어로 개발한 악성코드를 포함하는 압축 파일을 지속적으로 사용했습니다. 이번 해킹 활동에서 악성코드와 함께 나토(NATO)를 주제로 하는 정상 문서를 발견했습니다.

SectorC03 그룹의 활동은 미국에서 발견되었습니다. 이번 활동에서 미국의 정부기관과 민간 항공사를 대상으로 피싱 공격을 수행하기 위해 사용한 것으로 판단되는 도메인과 IP를 확인했으며, 도메인과 IP는 마이크로소프트와 같은 정상 서비스로 위장했습니다.

SectorC08 그룹의 활동은 우크라이나에서 발견되었습니다. 해당 그룹은 MS 워드 또는 엑셀 파일 형식의 악성 문서를 첨부한 스피어 피싱 이메일을 활용했으며, 악성 문서는 DOT 확장자를 갖는 파일을 다운로드하기 위해 템플릿 인젝션(Template Injection)을 활용했습니다.

DECEMBER

총 3 개 해킹 그룹의 활동이 발견되었으며, 이들은 SectorC01, SectorC08 와 SectorC12 그룹입니다.

SectorC01 그룹의 활동은 중국, 러시아, 독일, 아제르바이잔, 카자흐스탄, 말레이시아, 미국에서 발견되었습니다. 해당 그룹은 지난 11 월과 동일하게 가상 디스크 파일(Virtual Hard Disk, VHD) 형식의 악성코드를 사용했습니다. 가상 디스크 파일에는 정상 PDF 문서와 MS 워드 파일의 아이콘을 사용한 실행 파일 형식의 악성코드가 포함되어 있습니다. 해킹 활동에서 함께 발견한 영어로 작성된 정상 문서는 중국에서 COVID-19 백신을 개발하고 있는 의약품 제조 업체와 관련한 내용으로 작성되었습니다.

SectorC08 그룹의 활동은 우크라이나에서 발견되었습니다. 해당 그룹은 취약점을 포함하는 MS 워드 파일 형식의 악성 문서를 꾸준히 사용하며 최근 몇 달 동안 발견한 SectorC08의 여러 해킹 활동과 네트워크 자원을 공유합니다.

SectorC12 그룹의 활동은 인도, 핀란드, 체코, 캐나다, 미국, 호주, 영국, 네덜란드, 독일에서 발견되었습니다. 해당 그룹은 여러 국가의 정부 기관, IT, 컨설팅, 통신, 싱크 탱크(Think Tank) 산업들을 대상으로 공급망 공격(Supply Chain Attack)을 수행했습니다. 공격 대상 프로그램은 여러 기관과 기업에서 광범위하게 사용하는 ‘소프트웨어 관리 프로그램’이며 해당 그룹은 프로그램 내에서 사용하는 DLL을 변조했습니다.

IoC(Indicators of Compromise) 및 권고 사항과 함께 개별 위협 이벤트를 자세히 설명하는 전체 보고서는 기존 NSHC ThreatRecon 고객에게 제공됩니다. 자세한 내용은 service@nshc.net으로 문의해 주시기 바랍니다.