Monthly Threat Actor Group Intelligence Report, September 2024 (JPN)

このレポートは2024年8月21日から2024年9月20日までNSHCの脅威分析研究所(Threat Research Lab)が収集したデータと情報に基づいて分析したハッキンググループ(Threat Actor Group)の活動をまとめた内容である。

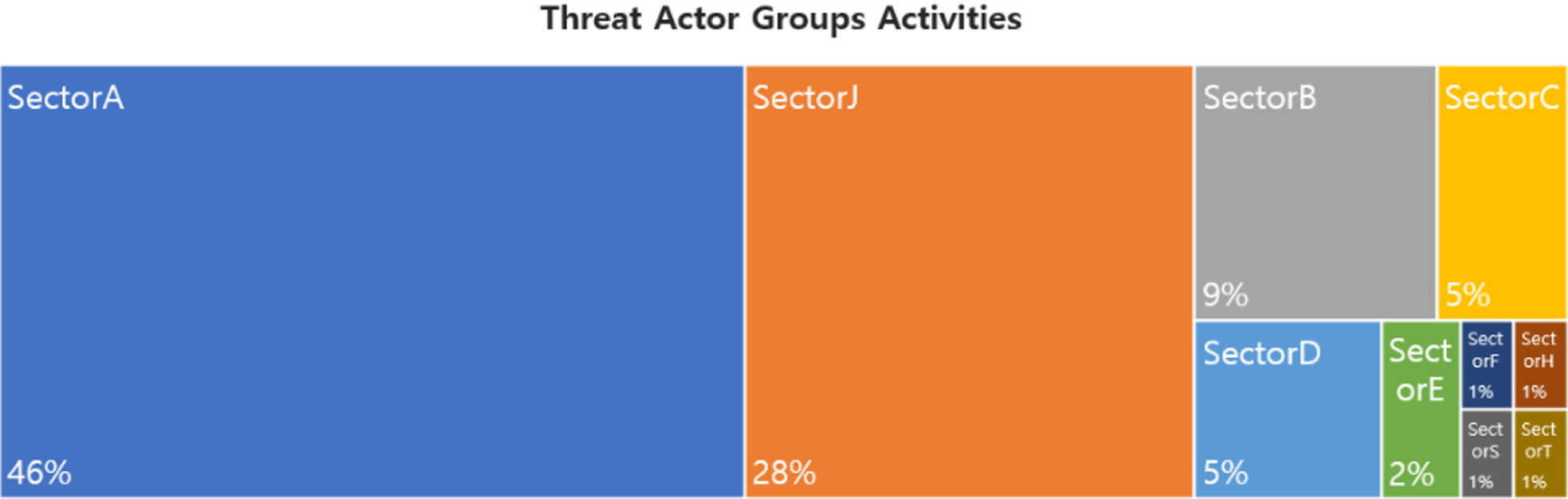

今年の9月には、合計47件のハッキンググループの活動が確認され、 最も多い活動が確認されたグループはSectorAグループが46%であり、続きはSectorJ、SectorBグループの活動であった。

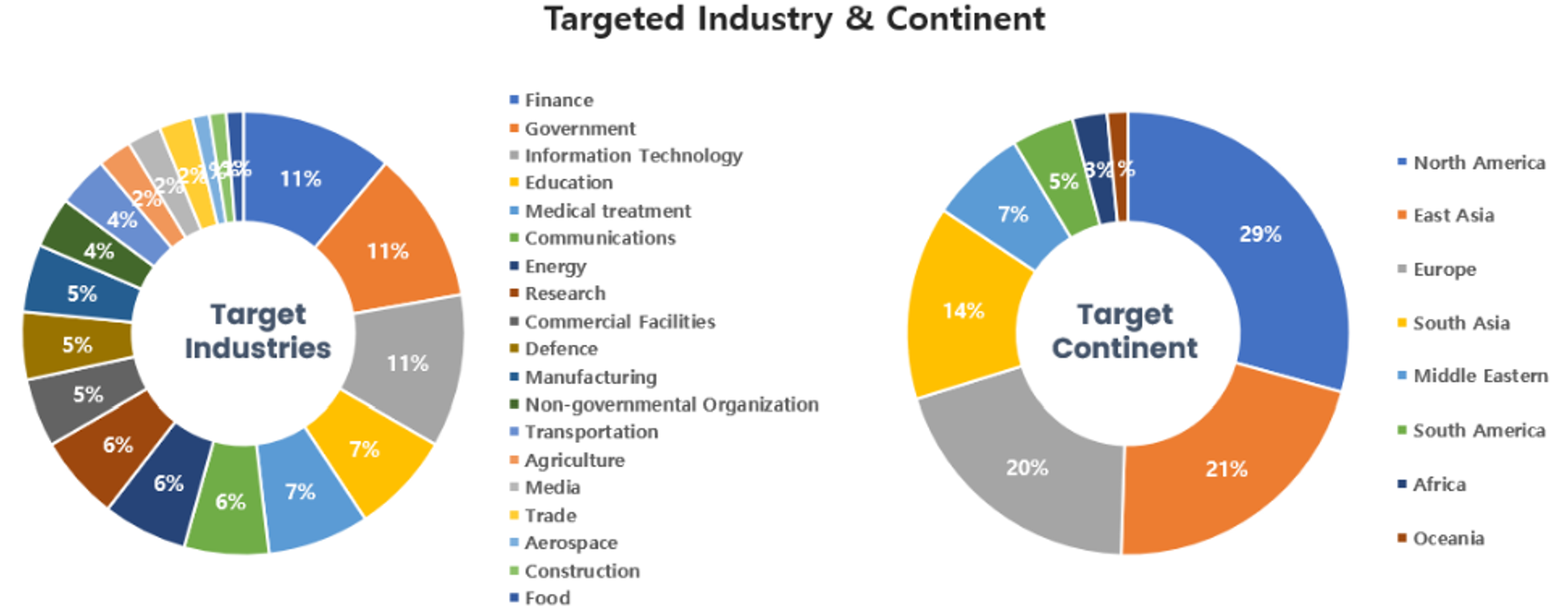

今年の9月に確認されたハッキンググループのハッキング活動は、金融業界や政府機関に努めている関係者やシステムをターゲットに最も多くの攻撃を行った。地域ごとでは北アメリカと東アジアに位置する諸国をターゲットにしたハッキング活動が最も多いことが確認された。

1. SectorAグループ活動の特徴

2024年9月には合計6件のハッキンググループの活動が確認され、このグループはSectorA01、SectorA03、SectorA04、SectorA05、SectorA06、SectorA07グループである。

SectorA01グループの活動は、日本、オランダ、カナダ、フィリピン、アメリカ、シンガポール、ロシア、オーストラリア、ポーランド、インド、ベトナム、イギリス、フランス、エジプト、ブラジル、スウェーデン、トルコ、カタール、コロンビア、モロッコ、ベルギー、アラブ首長国連邦、中国、イラン、香港、ヨルダン、リトアニア、韓国、ドイツから確認された。このグループは、採用担当者として偽装して採用テストやソースコードレビューのテストなどのファイル名として偽装した圧縮ファイルを使用し、圧縮ファイル内部にある悪性スクリプトの実行を誘導した。

SectorA03グループの活動は、香港、ドイツから確認された。このグループはXORアルゴリズムとBase64アルゴリズムを使用して、マルウェアの動作に使用される文字列を暗号化したDLLファイル形式のマルウェアを使用した。DLLファイル形式のマルウェアは合法的なWindowsの写真ギャラリービューア構成要素であるshimgvw.dllのImageView_Fullscreenモジュールを悪用し、最終的に実行されるマルウェアにはシステム情報収集及び攻撃者が状況に応じて追加分のマルウェアを配信及び実行する機能がある。

SectorA04グループの活動は、イタリア、コロンビアから確認された。このグループは採用担当者として偽装して暗号化されたPDFファイルとそのファイル実行するように設計された悪性のPDFリーダーをターゲット者に配布し、最終的に実行されるマルウェアにはリモートコマンド実行、ファイルダウンロード、データ漏洩機能がある。

SectorA05グループの活動は、アメリカ、韓国、シンガポール、インド、日本、モロッコ、カナダ、イギリスで確認された。このグループは、安全保障政策非公開会議計画書として偽装したWindowsショートカット(LNK)ファイル形式のマルウェアを使用し、Dropbox APIを通じて追加分のマルウェアをダウンロードし、ファイルレス(Fileless)方式で実行する方法を使用した。

SectorA06グループの活動は、オーストリアで確認された。このグループは、MacOSユーザーをターゲットに、VoIPアプリケーションソフトウェアであるDiscordプログラムに偽装したMach-Oマルウェアを使用した。このマルウェアは、感染したシステムにインストールされたDiscordプログラムを置き換え、システムが起動するたびに自動的に実行され、最終的にリモートコントロール機能を実行する追加のマルウェアを作成する。

SectorA07グループの活動は、アメリカ、韓国、カナダで確認された。このグループはメールアカウントが一時停止状態になるという内容でポータルサイトのCSセンターから送信したように偽装したスピアフィッシングメールを使用した。

現在まで続くSectorAハッキンググループの活動は、韓国と関わった政治や外交活動など政府の活動と関係ある機密情報を収集することを目当てにして、世界中をターゲットに金銭の獲得を目的としたハッキング活動を併行している。このグループのハッキングの目的は長期間にわたって継続しており、このような戦略的なハッキング目的にてしばらく変化なく進むと判断されている。

2. SectorBグループ活動の特徴

2024年9月には合計8件のハッキンググループの活動が確認され、このグループはSectorB01、SectorB08、SectorB22、SectorB62、SectorB72、SectorB79、SectorB100、SectorB103グループである。

SectorB01グループの活動は、アメリカ、タイ、カナダ、中国、シンガポール、香港、日本から確認された。このグループは、WindowsとLinuxシステムに影響を与えるマルチプラットフォームバックドアマルウェアを通じて攻撃活動を行い、このバックドアマルウェアはターゲットシステムからコマンド及びC2サーバーを通じて受信したコマンドによってファイル操作、コマンド実行、リモートポートスキャンなどの悪性行為を行った。

SectorB08グループの活動は日本、イギリス、ベトナムから確認された。このグループは中東の政府機関をターゲットに、ウェブシェル(Web Shell)やバックドア(Backdoor)のマルウェアを配布して攻撃活動を行った。また、このグループはターゲットのシステムにインストールしたウェブシェルを通じてコマンドを実行し、横方向移動に使用される様々なオープンソースツールやバックドアのマルウェアをインストールした。

SectorB22グループの活動はフィリピン、中国、台湾から確認された。このグループはアジア-太平洋(Asia-Pacific、APAC)地域の様々な政府機関をターゲットに攻撃活動を行い、ターゲットシステムへの初期アクセス(Initial Access)のために リムーバブルメディア (Removable drive)とスピアフィッシングメール(Spear-phishing email)を活用した。

SectorB62グループの活動は、チリ、オランダ、ドイツ、香港、中国、フィリピン、アメリカから確認された。このグループは東南アジアの政府機関をターゲットに、様々なオープンソースツールや商用ツールを配布して攻撃活動を行った。

SectorB72グループの活動は、ドイツから確認された。このグループは政府機関をターゲットに様々な攻撃ツールを使用して攻撃活動を行い、このグループはターゲットシステムのMicrosoft Exchange Serverの脆弱性を悪用して初期アクセス(Initial Access)を行い、ターゲットのメールサーバーから政府、外交、及び軍事関連のキーワードを活用して機密情報を検索した。

SectorB79グループの活動は、アメリカ、台湾、中国で確認された。このグループは、多層構造のボットネット(Botnet)マルウェアを使用して、東南アジアの政府機関や軍隊、高等教育、通信部門を標的に攻撃活動を行った。また、このグループは、ボットネットマルウェアを使用して、ターゲットシステムでのファイルのアップロードやダウンロード、分散型サービス拒否攻撃(DDoS)などの悪性行為を行った。

SectorB100グループは、シスコ(Cisco)NX-OSデバイスの脆弱性を悪用して、マルウェアを配布する攻撃活動を行った。このグループはターゲットシステムで脆弱性を悪用してマルウェアをインストールし、インストールしたマルウェアを通じて任意のコマンド実行、ファイルのダウンロードやアップロード、ネットワークトラフィックプロキシのためのトンネル設定などの機能を利用してデータの漏洩と持続的なアクセスを維持した。

SectorB103グループの活動は、中国、韓国、台湾、フィリピン、ベトナム、タイから確認された。このグループはOSGeoジオサーバー(GeoServer)の脆弱性を悪用したり、スピアフィッシングメール(Spear-phishing email)を使用して政府機関、通信業界、エネルギー産業をターゲットにして攻撃活動を行った。

現在まで続くSectorBハッキンググループの活動 は、世界中をターゲットにして諸国の政府機関の政治、外交活動などの政府活動と関係ある機密情報を収集するためであると分析されている。

3. SectorCグループ活動の特徴

2024年9月には合計4件のハッキンググループの活動が確認され、このグループはSectorC04、SectorC08、SectorC15、SectorC22グループである。

SectorC04グループの活動は、アメリカから確認された。このグループはiOSとGoogle Chromeの晒されたの脆弱性を悪用して、パッチが適用されていないシステムをターゲットにウォータリングホール攻撃を行い、ブラウザのクッキーとユーザーのセッション情報の奪取を試みた。

SectorC08グループの活動は、ウクライナから確認された。このグループはHTML(Hypertext Markup Language)形式のマルウェアを使用し、そのマルウェアは意図的に画像のロードエラーを発生させ、エラー発生の際に実行されるonerror関数を通じて悪性の目的の難読化(Obfuscated)済みのコードが動作するように設計されたことが確認された。

SectorC15グループの活動は、アメリカから確認された。このグループはエネルギー、金融、国防、政府機関を含む主要な業界をターゲットとし、システム破壊や情報奪取を主な機能とするマルウェアを使用した。

SectorC22グループは、スイスのセキュリティメールサービスであるプロトンメール(ProtonMail)やウクライナ関連のドメインとして偽装してフィッシング(Phishing)サイトを構築し、資格情報(Credential)及び機密情報の収集を試みた。

現在まで続くSectorCハッキンググループの活動は、このグループを支援する政府と隣接した国家を含んだ世界中をターゲットに各国家の政府機関の政治、外交活動及び政府活動関係の機密情報を収集するための目的であると分析されている。

4. SectorDグループ活動の特徴

2024年9月には合計5件のハッキンググループの活動が確認され、このグループはSectorD01、SectorD02、SectorD12、SectorD16、SectorD28グループである。

SectorD01グループの活動は、イラク、パキスタン、バーレーンから確認された。このグループが使用したマルウェアは政府機関のメールアカウントをコマンドC2サーバーとして利用し、DNSリクエストを通じてデータを外部に漏洩させるためにDNSトンネリング技法を使用した。

SectorD02グループの活動は、イスラエルから確認された。このグループは情報セキュリティに関したフォームの作成を希望する内容が含まれたスフィアフィッシングメール(Spear-phishing email)を使用し、最終的にリモートコントロールツールであるアテラ(Atera)を通じてターゲットシステムに対するリモートコントロールを試みた。

SectorD12グループの活動は、アメリカ、アラブ首長国連邦から確認された。このグループは、衛星通信会社のポリシーガイドとインフラセキュリティガイドの内容として偽装したAdobe PDFファイルを使用し、最終的にシステム及びネットワーク環境に関する情報を収集し、状況に応じて持続性の確保、コマンドの実行、追加分のマルウェアをダウンロードするなどのマルウェアを使用した。

SectorD16グループの活動は、イスラエル、アメリカ、アゼルバイジャン、アラブ首長国連邦から確認された。このグループはネットワークデバイスの脆弱性を悪用して初期アクセスを確保した後、これに基づいてネットワークアクセス権限を獲得し、今後のランサムウェア攻撃のための足場を固めた。このグループが獲得したネットワークアクセス権限とドメイン管理者権限をランサムウェアグループに提供してランサムウェアの配布を支援し、報酬としてランサムの支払金額の一部を手数料として獲得して、収益を生み出した。

SectorD28グループの活動は、イスラエル、イギリス、ヨルダン、イラン、サウジアラビア、トルコ、キプロス、スウェーデン、イラク、インド、オランダ、アメリカ、クウェート、カタールから確認された。このグループは、ウェブシェル(Web Shell)を通じて初期アクセス権限を確保し、リモートコントロールマルウェアを使用してネットワーク内でコマンドコントロールを実行し、これを通じて他の脅威グループにアクセス権限を与えたり、今後の攻撃を実行するための足場を固めた。

SectorDハッキンググループは、主に政治的な競合関係にある国家をターゲットにしてハッキング活動を行う。最近SectorDハッキンググループは、このグループを支援する政府を反対する活動を行う人物、もしくは諸国の政治、外交活動のような機密情報を収集するための目的であると分析されている。

5. SectorE グループ活動の特徴

2024年9月には合計2件のハッキンググループの活動が確認され、このグループはSectorE01、SectorE05グループである。

SectorE01グループの活動は、オランダ、アメリカ、中国から確認された。このグループは、悪性のWindowsショートカット(LNK)ファイルを含む圧縮ファイルを添付したスピアフィッシングメール(Spear-phishing email)を使用して攻撃活動を行い、ターゲットシステムにインストールされた様々なリモートコントロール機能付きのマルウェアを通じてターゲットシステムをコントロールし、ウェブブラウザ(Web browser)に記録されたパスワードを復号化し、重要なデータを奪取する悪性行為を行った。

SectorE05グループの活動は、中国から確認された。このグループは、入札情報として偽装した悪性のWindowsヘルプ(CHM)ファイルを配布する方法で攻撃活動を行った。また、このグループはターゲットシステムで悪性のWindowsヘルプファイルを実行し、タスクスケジューラーにマルウェアをダウンロードするPowerShellコマンドを登録し、継続的に実行するように設定して今後の攻撃のための足場を固めた。

現在まで続くSectorEハッキンググループの活動は、このグループを支援する政府と関係ある政治、外交及び軍事活動のような機密情報の収集を第一目標としてハッキング活動を行うことであると分析されている。しかし、最近は中国を含んだ東アジア及び他の地域に拡大していることで、政治、外交及び技術関係の機密情報を獲得するための活動の割合も段々増えつつあると分析されている。

7. SectorH グループ活動の特徴

2024年9月には合計1件のハッキンググループの活動が確認され、このグループはSectorH03グループである。

SectorH03グループの活動は、日本、インド、アラブ首長国連邦から確認された。このグループは、外部サイバーセキュリティ監査文書として偽装した悪性のLinuxデスクトップエントリ(.desktop)ファイルを配布し、悪性行為を行った。また、このグループがターゲットシステムでダウンロードして実行したマルウェアは、レッドチームフレームワークであるマイティック(Mythic)をサポートするポセイドン(Poseidon)ツールであり、ターゲットシステムではポセイドンツールを通じてコマンド及びC2サーバーから受信したコマンドによってターゲットシステムをコントロールした。

SectorHハッキンググループは、サイバー犯罪目的のハッキングと政府支援目的のハッキング活動を並行して行っています。特に、彼らを支援する政府と隣接する国々との外交的摩擦が続いているため、目的に応じて隣接国の政府機関から軍事および政治関連の高度な情報を窃取する活動を今後も継続的に行うと分析されています。

8. SectorS グループ活動の特徴

2024年9月には合計1件のハッキンググループの活動が確認され、このグループはSectorS01グループである。

SectorS01グループの活動は、コロンビア、イタリアから確認された。このグループはコロンビアの保険部門を標的としてスピアフィッシングメールを使用して攻撃活動を行い、このグループはターゲットがスピアフィッシングメールを通じてダウンロードしたZIP圧縮ファイルに含まれたリモート制御機能のマルウェアを通じてコマンド及びC2サーバーから受信したコマンドによってキーロギング、銀行及び支払いサービスのモニタリング、ウェブブラウザ及びFTPクライアントのデータの奪取などの悪性行為を行った。

これまで続いているSectorSハッキンググループの活動は、彼らを支援する政府と隣接する国々での政治、外交、軍事活動などの政府活動に関連する高度な情報を収集する目的でハッキング活動を行っていると分析されています。

9. SectorT グループ活動の特徴

2024年9月には合計1件のハッキンググループの活動が確認され、このグループはSectorT01グループである。

SectorT01グループの活動は、ドイツから確認された。このグループはドイツ国防省の連絡先として偽装したMS Excelファイル形式のマルウェアを使用し、ターゲットが自らマルウェアを実行するよう誘導した。

これまで続いているSectorSハッキンググループの活動は、彼らを支援する政府と隣接する国々での政治、外交、軍事活動などの政府活動に関連する高度な情報を収集する目的でハッキング活動を行っていると分析されています。

10. サイバー犯罪グループの活動の特徴

2024年9月には合計18件のハッキンググループの活動が確認され、このグループはSectorJ01、SectorJ04、SectorJ06、SectorJ09、SectorJ25、SectorJ39、SectorJ73、SectorJ74、SectorJ84、SectorJ85、SectorJ110、SectorJ113、SectorJ119、SectorJ149、SectorJ172、SectorJ176、SectorJ189、SectorJ190グループである。

このグループは、他国の政府の支援によって活動を行っているハッキンググループとは異なり、現実世界で金銭的な利益を確保できるような価値があるオンライン情報を奪取し、自ら特定の企業や組織をハッキングして内部ネットワークにランサムウェアを配布したり、重要な機密情報を奪取してそれを口実に金銭を要求する脅迫行為などを行った。

SectorJ01グループは、フィッシングサイトを通じてマルウェアを拡散し、ターゲットがフィッシングサイトにアクセスすると、ブラウザー拡張プログラムが必要である内容のポップアップウィンドウを表示し、ターゲットがダウンロードボタンをクリックするよう誘導した。ターゲットがダウンロードボタンをクリックすると、ダウンロードボタンにハイパーリンクされたドロップボックス(Dropbox)からウィンドウインストーラー(Microsoft Silent Installer)形式の追加分のマルウェアをダウンロードできると判断されている。

SectorJ04グループの活動は、ドイツ、ロシア、スペイン、アメリカ、ブラジル、スイス、インド、中国、トルコ、ポーランド、フランスから確認された。このグループはオーディオファイルとして偽装したトロイの木馬マルウェアを使用した。このマルウェアはターゲットシステムの情報収集、キーロギング、画面キャプチャ、クリップボードデータの収集などの機能を実行することができると確認されている。

SectorJ06グループの活動は、ドイツ、ロシア、スペイン、アメリカ、ブラジル、スイス、インド、中国、トルコ、ポーランド、フランスから確認された。このグループは金銭的な利益を確保するために、コンティ(Conti)ランサムウェアを使用してターゲットシステムを暗号化し、オニオン(Onion)ドメインを通じて金銭的な議論ができるようにランサムノートを通じて送信したことが確認されている。

SectorJ09グループの活動は、スイスから確認された。このグループはオンラインショッピングサイトをターゲットに暗号化されたスキミングJavaScriptを挿入し、ターゲットが支払いページに入力したクレジットカード情報などの金融情報を奪取するフォームジャッキング攻撃を行った。

SectorJ25はブルートフォース攻撃を通じてターゲットシステムに侵入した後、悪性のスクリプトをターゲットシステムにアップロードした。このグループがアップロードした悪性のスクリプトはマイニングマルウェアと関連したプロセスを終了し、ターゲットシステムにルートキットをインストールする機能を実行し、SSHを通じて継続的にターゲットシステムにアクセスできるようにバックドアアカウントを作成する機能を実行する。

SectorJ39グループの活動は、アメリカ、イギリスから確認された。このグループは、金銭的な利益を確保するためにアンダーグラウンド(Underground)ランサムウェアを配布したことが確認できた。また、このグループはオニオン(Onion)ドメインを通じて金銭的な問題の議論ができるように、ランサムノートを通じてそれを送信したことが確認された。

SectorJ73グループの活動は、中国から確認された。このグループは金銭的な利益を確保するためにハローキティ(HelloKitty)ランサムウェアを使用した。ランサムウェアはシステムにあるファイルを暗号化した後、ランサムノート(RansomNote)を作成し、金銭的な問題の議論ができる連絡手段であるオニオン(Onion)ドメインを送信した。

SectorJ74グループの活動はアメリカで確認された。このグループはターゲットシステムに追加のペイロードをロードすることができるローダー(Loader)機能付きのマルウェアを使用し、そのマルウェアはコード内の暗号化済みのペイロードを復号化した後、プロセスインジェクション(Process Injection)技法を使用してターゲットシステムで実行されることである分析された。

SectorJ84の活動は、カナダから確認された。このグループはターゲットシステムからデータを奪取するためにフォームブック(Formbook)として知られているスティーラー(Stealer)マルウェアを使用した。

SectorJ85グループの活動は、ロシア、アイルランドから確認された。このグループは、GitHubなどのコードリポジトリに公開されたクラウド認証トークンを悪用したり、フィッシングサイトを通じて入手した資格情報を使用してターゲットシステムに侵入した。このグループは、ターゲットシステムに侵入した後、Active Directory情報を収集し、リモートコントロールプログラム(RMM)を実行した。このグループは最終的に金銭的利益を確保するために、ターゲットシステムにブラックキャット(BlackCat)ランサムウェアを配布した。

SectorJ110グループの活動は、アメリカ、フランスから確認された。このグループは、ターゲットシステムに追加のペイロードをロードするために、ローダー(Loader)機能付きのマルウェアを使用した。

SectorJ113グループの活動は、オランダ、ドイツ、ロシア、ブラジル、インド、ポーランドから確認された。このグループは、金銭的な利益を確保するために、クリプト(QRYPT)ランサムウェアを使用した。このグループは、オニオン(Onion)ドメインを通じて金銭的な問題の議論ができるように、ランサムノートを通じてそれを送信したことが確認された。

SectorJ119グループの活動は、オランダ、ドイツ、マダガスカル、アメリカ、イエメン、ウクライナ、イラク、エジプト、イタリア、インド、インドネシア、カナダ、コスタリカ、クロアチア、ポーランド、フランス、フィリピンから確認された。このグループは金銭的な利益を確保するために、スラム(SLAM)ランサムウェアを使用した。スラムランサムウェアは、暗号化済みのシステムに関する情報や暗号化キー、スクリーンショットをキャプチャした後、コマンド及びC2サーバーに送信した。

SectorJ149グループの活動は、ドイツ、アメリカ、カナダから確認された。このグループはターゲットシステムに作成したマルウェアがアンチウイルスソフトウェアに検出されないように、関連するプロセスを無効化したり、強制的に終了させるアンチウイルスキラー(Antivirus Killer)マルウェアを使用した。

SectorJ172グループの活動は、ナイジェリア、アメリカ、シンガポール、アイルランド、インド、日本、カナダ、ハンガリー、韓国から確認された。このグループはターゲットシステムからデータを奪取するために、フォームブック(Formbook)として知られているスティーラー(Stealer)マルウェアを使用した。

SectorJ176グループの活動はカナダから確認された。このグループはターゲットの金融情報と個人情報を盗むためにファーミング(Pharming)マルウェアを使用し、マルウェアは収集した個人情報をコマンド及びC2サーバーに送信した。

SectorJ189グループの活動は、オランダ、バンコク、ベルギー、シンガポール、イラン、インド、中国、タイ、フィリピン、韓国、香港から確認された。このグループは、ウェブアプリケーションをターゲットにして脆弱性を悪用してウェブシェル(WebShell)を配布した。また、このグループが配布したウェブシェルは、オープンソースのウェブシェルの中で、ASPXspyウェブシェルであると分析されている。このグループは、ウェブシェルを通じてターゲットシステムの情報を収集し、プラグエックス(PlugX)として知られてるリモートコントロール型の追加分のマルウェアを実行した。このグループは、ターゲットシステムにインストールされたプラグエックス(PlugX)マルウェアを通じて、コマンドアンドコントロール(C2)サーバーから受信したコマンドによって、システム情報の収集、キーロギング、画面キャプチャなどの悪性行為を行ったと分析されている。

SectorJ190の活動は、ドイツ、ロシア、アメリカ、イギリス、ウクライナ、日本、チュニジアから確認された。このグループはターゲットシステムにロックビット(Lockbit)ランサムウェアを実行し、ターゲットシステムを暗号化し、さらにワイパー(Wiper)マルウェアを使用して接続されたドライブのMBR(Master Boot Record)領域を破損させ、システムを普通に起動させないようにした。

The full report detailing each event together with IoCs (Indicators of Compromise) and recommendations is available to existing NSHC ThreatRecon customers. For more information, please contact service@nshc.net.