Monthly Threat Actor Group Intelligence Report, January 2025 (JPN)

このレポートは2024年12月21日から2025年1月20日までNSHC脅威分析研究所(Threat Research Lab)で収集したデータと情報に基づいて分析したハッキンググループ(Threat Actor Group)の活動をまとめた内容のレポートである。

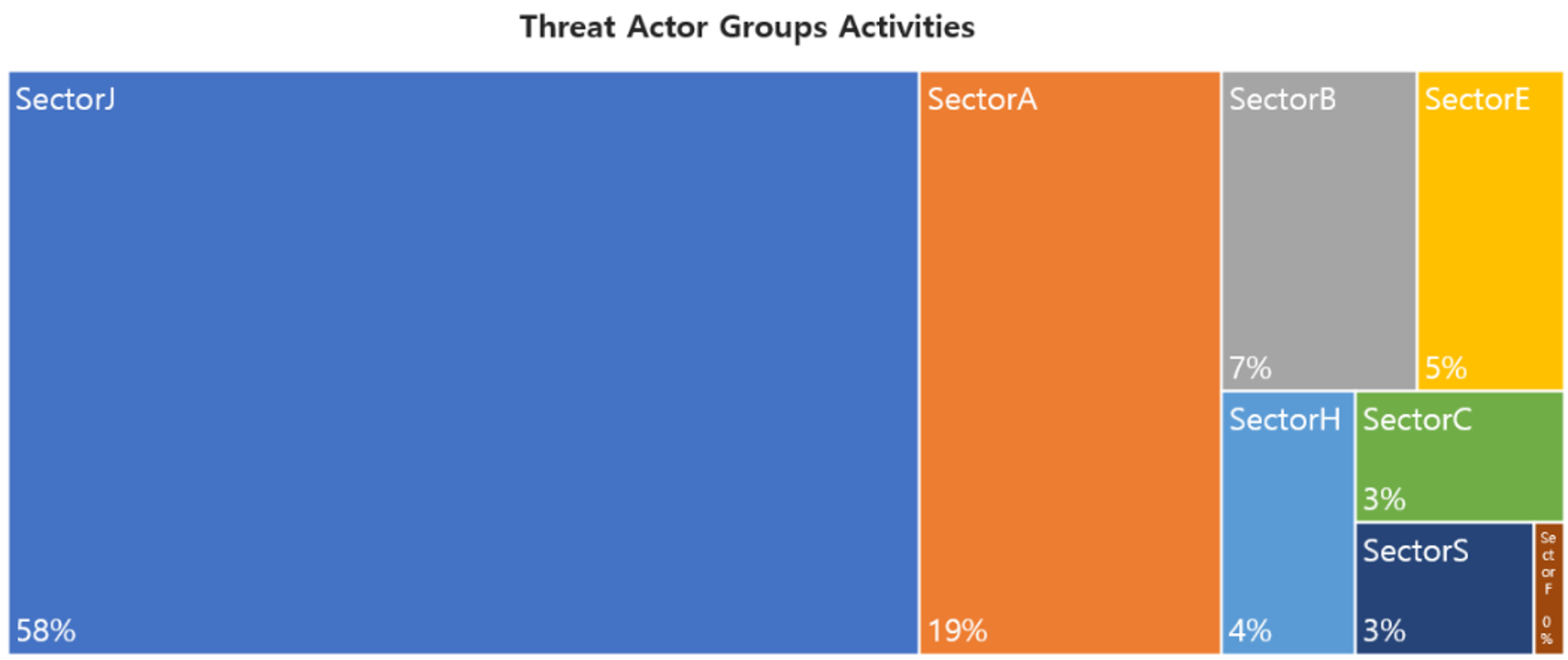

今年の1月には、合計51件のハッキンググループの活動が確認され、最も多い活動が確認されたグループはSectorJグループが58%であり、続きはSectorA、SectorBグループの活動であった。

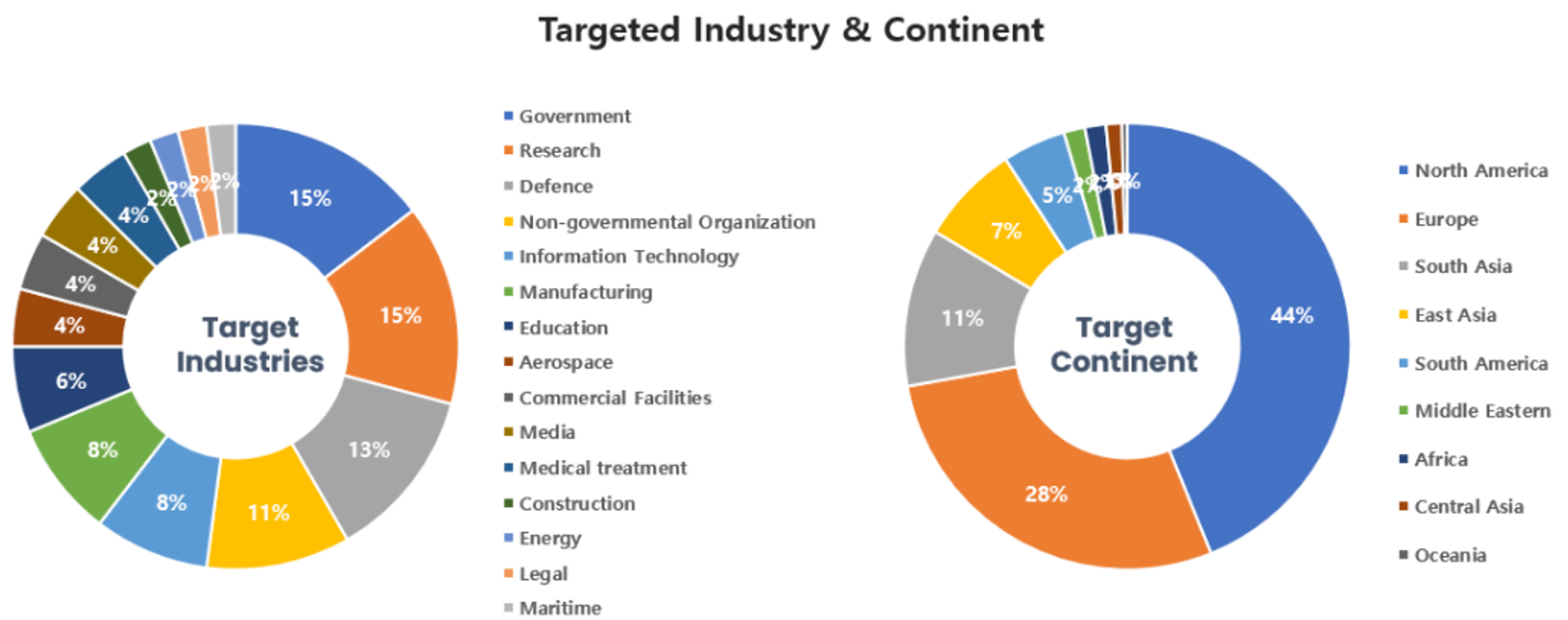

今年の1月に確認されたハッキンググループの活動は、政府機関や研究分野に努めている関係者やシステムをターゲットに最も多くの攻撃を行った。地域ごとでは北アメリカとヨーロッパに位置する諸国をターゲットにしたハッキング活動が最も多いことが確認された。

1. SectorAグループ活動の特徴

2025年1月には合計4件のハッキンググループの活動が確認され、このグループはSectorA01、SectorA04、SectorA05、SectorA07グループである。

SectorA01グループの活動はブラジル、アメリカ、ロシア、ポーランド、オランダ、フランスから確認された。このグループは 採用担当者として偽装してリンクトイン(LinkedIn)、テレグラム(Telegram)、ディスコード(Discord)などのプラットフォームを活用しながらビデオインタビューを行い、ターゲットが特定のコマンドをコピーして実行するよう誘導し、最終的にバックドア機能を実行するマルウェアを使用した。

SectorA04グループの活動はブラジル、韓国から確認された。このグループは資産管理ソリューションと情報漏洩防止(DLP、Data Loss Prevention)ソリューションをターゲットとして、制御サーバーの権限を奪取し、バックドア機能付きのマルウェアとキーロギング(Keylogging)の目的のマルウェアを使用した。

SectorA05グループの活動は韓国から確認された。このグループは、ハングル(HWP)ファイル形式の文書を添付した防衛産業関連のスフィアフィッシング(Spear Phishing)メールを使用した。このグループはOLE(Object Linking and Embedding)オブジェクトを悪用したハングル(HWP)ファイルを使用し、最終的に状況に応じて適切なマルウェアを配信し、実行するためのバッチファイルをダウンロードして実行する予約タスクをタスクスケジューラに登録した。

SectorA07グループの活動はイギリス、日本から確認された。このグループは国税の徴収関連の請求書として偽装したWindowsのショートカット(LNK)ファイル形式のマルウェアを使用し、ターゲットがマルウェアを実行すると最終的にビジュアルベーシックスクリプト(Visual Basic Script)とバッチ(Batch)スクリプト形式のマルウェアが動作し、情報収集や追加のマルウェアをダウンロードして実行した。

現在まで続くSectorAハッキンググループの活動は、韓国と関わった政治や外交活動など政府の活動と関係ある機密情報を収集することを目当てにして、世界中をターゲットに金銭の獲得を目的としたハッキング活動を併行している。このグループのハッキングの目的は長期間にわたって継続しており、このような戦略的なハッキング目的にてしばらく変化なく進むと判断されている。

2. SectorBグループ活動の特徴

2025年1月には合計4件のハッキンググループの活動が確認され、このグループはSectorB04、SectorB22、SectorB73、SectorB86グループである。

SectorB04グループの活動はインド、フィリピンから確認された。このグループは航空宇宙および防衛部門の組織、製薬会社などの組織をターゲットにして攻撃活動を行い、ターゲットシステムに最終的にインストールしたマルウェアを通じて主に知的財産権の盗用や情報収集に集中したサイバー諜報活動を行った。

SectorB22グループの活動はドイツ、ハンガリー、ベトナム、インド、アメリカ、日本、中国、香港、マレーシア、イタリア、モンゴル、台湾、ミャンマー、カンボジア、エチオピア、ブラジル、オーストラリアから確認された。 このグループはアジアの多くの諸国をターゲットにして精巧な感染チェーンを使用してカスタマイズされたバックドアを配布する攻撃活動を行った。特に、今回の活動では台湾の大統領候補や重要な地域イベントに関する文書など、巧妙な主題の文書を使用してターゲットを騙したり、さまざまなファイルタイプを使用するなど、さらに鋭い攻撃を行った。

法律の執行機関が。

SectorB73グループによって運営されているのボットネット(Botnet)の制御サーバーを停止しようとする試みにもかかわらず、このグループのボットネットが新しい制御サーバーと通信したことが確認された。

SectorB86グループは、脆弱性を自動的に悪用してマルウェアを配布するツールであるエクスプロイトキット(Exploit Kit)を活用し、イバンティコネクトセキュアVPN(Ivanti Connect Secure VPN)のデバイスの脆弱性を悪用してカスタムマルウェアを配布する攻撃活動を行った。

現在まで続くSectorBハッキンググループの活動 は、世界中をターゲットにして諸国の政府機関の政治、外交活動などの政府活動と関係ある機密情報を収集するためであると分析されている。

3. SectorCグループ活動の特徴

2025年1月には合計2件のハッキンググループの活動が確認され、このグループはSectorC01、SectorC14グループである。

SectorC01グループの活動はカザフスタン、ウクライナ、イスラエル、インド、キルギススタン、タジキスタン、モンゴルから確認された。このグループは、マクロを挿入した外交関連の内容が含まれた悪性のMS Word形式のファイルを使用し、最終的にバックドア方式のHTAマルウェアを使用してシステム名やアカウント名をコマンドおよび制御(Command and Control、C2)サーバーに送信し、攻撃者に必要な機能付きのビジュアルベーシックスクリプト(Visual Basic Script、VBS)ファイル形式のスクリプトを送信して実行する機能を実行した。

SectorC14グループは、アメリカ政府の関係者として偽装し、ターゲットにWhatsAppグループに参加する機会を提供するという内容のスピアフィッシング(Spear Phishing)メールを送信した。また、WhatsAppデバイスの接続やウェブログインの目的のQRコードスキャンをグループ参加QRコードとして偽装。ターゲットが案内によってQRコードをスキャンすると、攻撃者はそのターゲットのWhatsAppアカウントにアクセスし、メッセージを閲覧することができるようになる。さらに、WhatsAppウェブバージョンでメッセージを送信することができるブラウザプラグインを利用して、データを漏洩させることが可能。

現在まで続くSectorCハッキンググループの活動は、このグループを支援する政府と隣接した国家を含んだ世界中をターゲットに各国家の政府機関の政治、外交活動及び政府活動関係の機密情報を収集するための目的であると分析されている。

4. SectorEグループ活動の特徴

2025年1月には合計4件のハッキンググループの活動が確認され、このグループはSectorE01、SectorE02、SectorE04、SectorE05グループである。

SectorE01グループの活動は中国、日本、台湾から確認された。このグループはプロジェクト実行計画書として偽装したWindowsショートカット(LNK)ファイルを配布する方法で攻撃活動を行った。最終的にインストールされたマルウェアを通じてコマンド及び制御(Command and Control, C2)サーバーから受信したコマンドによって悪性行為を行った。

SectorE02グループの活動は、インドから確認された。このグループはチャットアプリケーションとして偽装したAndroidアプリケーションを配布する方法で攻撃活動を行った。最終的にターゲットの端末からSMSメッセージ、連絡先、通話履歴などの機密情報を奪取する悪性行為を行った。

SectorE04グループの活動はバングラデシュ、パキスタン、ドイツから確認された。このグループはサイバーセキュリティの勧告案内として偽装したMicrosoft Wordファイルを配布する方法で攻撃活動を行った。最終的にリモートテンプレート(Remote Template)ファイルをダウンロードして実行させ、今後の攻撃のための足場を固めた。

SectorE05グループの活動はイギリスから確認された。このグループは「Mod委員会代表指名技術」というファイル名として偽装したWindowsヘルプ(CHM)ファイルを配布する方法で攻撃活動を行った。最終的に、ターゲットシステムのタスクスケジューラに登録されたVisual Basicスクリプトコマンドを通じて追加のマルウェアをダウンロードし、 今後の攻撃のための足場を固めた。

現在まで続くSectorEハッキンググループの活動は、このグループを支援する政府と関係ある政治、外交及び軍事活動のような機密情報の収集を第一目標としてハッキング活動を行うことであると分析されている。しかし、最近は中国を含んだ東アジア及び他の地域に拡大していることで、政治、外交及び技術関係の機密情報を獲得するための活動の割合も段々増えつつあると分析されている。

5. SectorFグループ活動の特徴

2025年1月には合計1件のハッキンググループの活動が確認され、このグループはSectorF01グループである。

SectorF01グループの活動は中国から確認された。このグループはサイバーセキュリティ専門家をターゲットにGitHubを通じて、マルウェアが含まれた侵入テストツールであるコバルトストライク(Cobalt Strike)プラグインを配布する方法で攻撃活動を行った。最終的にインストールされたマルウェアを通じて、コマンド及び制御サーバーから受信したコマンドを実行して悪性行為を行った。

SectorFハッキンググループは、主にこのクループを支援する政府と隣接した国家の政治、外交及び軍事活動のような機密情報を収集するための目的と自国の経済発展のための最先端の技術関係の機密情報の奪取のための目的があると分析されている。

6. SectorHグループ活動の特徴

2025年1月には合計1件のハッキンググループの活動が確認され、このグループはSectorH03グループである。

SectorH03グループの活動はインドから確認された。このグループは政府の公文書として偽装したAdobe PDFファイルを配布する方法で攻撃活動を行った。また、このPDFファイルに含まれたリンクとリンクされたインド政府のウェブサイトとして偽装したフィッシング(Phishing)ウェブサイトを通じて収集したメールアカウント情報を今後の攻撃に利用した。

SectorHハッキンググループは、サイバー犯罪を目的にしたハッキングと政府支援を目的にしたハッキング活動を並行している。特に、このグループを支援している政府と隣接した国家との外交的な衝突が続いているため、目的によって隣国の政府機関の軍事及び政治関係の機密情報の奪取のための活動を今後とも持続的に行うと分析されている。

7. サイバー犯罪グループの活動の特徴

2025年1月には合計3件のハッキンググループの活動が確認され、このグループはSectorJ09、SectorJ110、SectorJ153グループである。

このグループは、他国の政府の支援によって活動を行っているハッキンググループとは異なり、現実世界で金銭的な利益を確保できるような価値があるオンライン情報を奪取し、自ら特定の企業や組織をハッキングして内部ネットワークにランサムウェアを配布したり、重要な機密情報を奪取してそれを口実に金銭を要求する脅迫行為などを行った。

SectorJ09グループはオンライン決済ページをターゲットにスキミング(Skimming)スクリプトを挿入して金融情報を奪取するフォームジャッキング(Formjacking)攻撃を行った。このグループは電子取引のウェブサイトの決済ページに難読化された悪性JavaScriptコードを注入し、ターゲットが入力したカード番号、有効期限、CVCコードなどの機密情報を奪取したと分析される。

SectorJ110グループの活動は韓国から確認された。このグループは貨物輸送に関した内容で作成されたフィッシングメールを送信し、添付されたファイルを輸入通関の手続きに関した書類である説明し、ターゲットがこれを実行するよう誘導した。添付されたファイルはHTML(Hyper Text Markup Language)で作成されたデータファイル(Data File)で、ターゲットが添付されたファイルをクリックするとフィッシングページに自動的にリダイレクト(Redirection)されるように実装されている。リダイレクトされたフィッシングページはファイルが保護されているというポップアップウィンドウと共に、Adobeアカウントのパスワードを入力するよう誘導した。このプロセスにより、このグループはターゲットのアドビの資格情報を奪取することを試みたと分析されている。

SectorJ153グループは金銭的な利益を確保するためにランサムハブ(RansomHub)ランサムウェアをターゲットに配布したことであると分析されている。このグループはランサムウェアを通じてターゲットシステムを暗号化するのに限らず、メガ(Mega)などのクラウドストレージを通じてターゲットのシステムを漏洩し、データを公開すると脅迫する二重恐喝(Double Extortion)攻撃を行ったことであると分析されている。

The full report detailing each event together with IoCs (Indicators of Compromise) and recommendations is available to existing NSHC ThreatRecon customers. For more information, please contact service@nshc.net.