Phishing Attack Activities: Threat Actors in Sheep’s Clothing (KOR)

개요

양의 탈을 쓴 늑대(Beware of wolves in sheep’s clothing)라는 관용 어구가 있다. 이 관용 어구는 겉으로는 신뢰할 수 있는 것처럼 보이지만, 실제로는 진실을 숨기고 사람들을 속이기 위해 다른 모습으로 가장한 무언가를 빗대어 표현할 때 주로 사용한다.

양의 탈을 쓴 늑대처럼 피싱(Phishing) 공격은 속임수를 사용하여 개인 및 기업의 정보를 탈취하는 공격 방법 중 하나로 전자우편, 메신저와 같은 특정 매체를 통해서 신뢰할 수 있는 사람이나 조직이 보낸 것처럼 위장한 후 공격 대상의 계정 정보와 같은 민감한 정보를 탈취하려 한다.

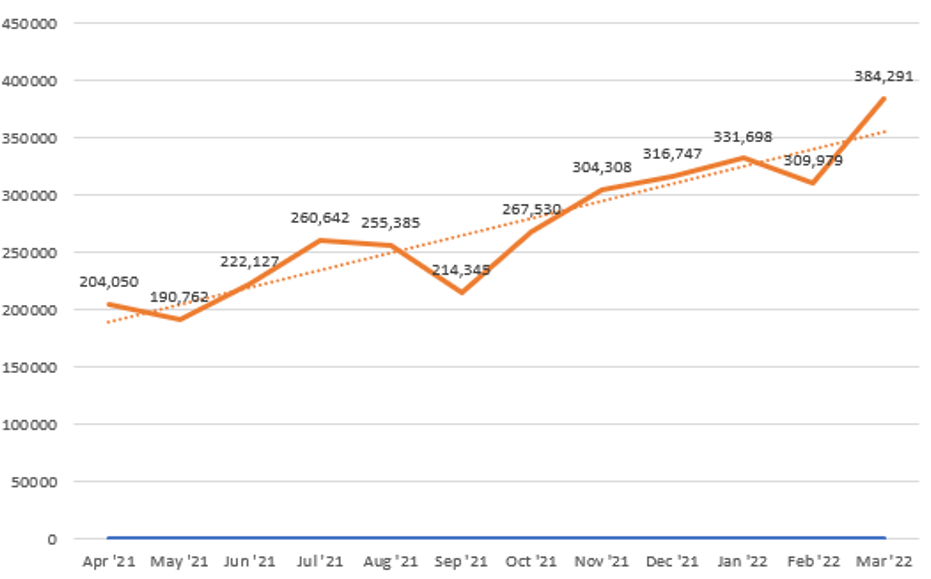

이와 같은 피싱 공격 활동의 정보를 제공하는 국제 피싱 대응 협의체인 안티피싱 워킹 그룹(Anti-Phishing Working Group)에 따르면 2022년 1분기에만 100만건 이상의 피싱 공격이 보고되었으며, 2021년 대비 67% 이상 증가한 수치라고 설명하고 있다.

[그림 1: 2021년 4월부터 2022년 3월까지 피싱 공격 추이 (출처: APWG)]

2022년 한 해 피싱 공격 활동과 관련해서 ThreatRecon Platform에서 확인한 결과 SectorA 그룹들은 한국을 대상으로 피싱 공격 활동을 하였으며, 피싱 공격 활동은 2021년 대비 2.5배 이상 증가했으며, 공격 대상은 주로 한국의 연구 및 정부 기관 관계자를 대상으로 공격을 수행한 것을 확인할 수 있었다.

이와 같은 상황에서 기업과 개인 모두 피싱 공격에 대비하여 다양한 보안 방안을 수립하고 있지만 SectorA 그룹들의 지속적인 피싱 공격 활동으로 인한 피해가 발생하고 있는 것을 관찰할 수 있었다.

이러한 배경에서 SectorA 그룹들의 피싱 공격 활동과 관련한 상세 정보를 제공하기 위한 목적으로 ThreatRecon Platform을 통해 분석한 SectorA 그룹들의 피싱 활동과 관련한 공격 현황, 주요 공격 대상 및 공격 특징에 대한 분석 내용과 실제 사용한 피싱 공격 사례 등 다양한 분석 내용을 본 보고서에 포함하였다.

피싱 공격 활동 현황

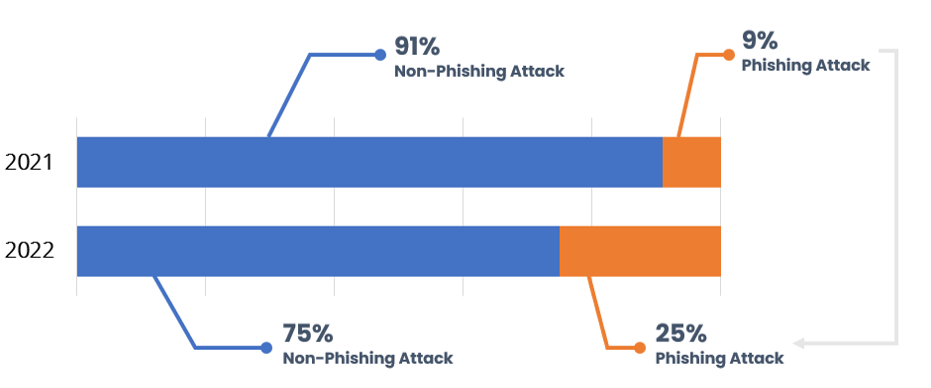

2022년 한 해 동안 ThreatRecon Team에서 분석한 SectorA 그룹들의 피싱 공격 현황을 살펴보면 [그림 2]와 같이 SectorA 그룹들의 2021년 전체 사이버 해킹 활동 중 피싱 공격은 9%였던 반면, 2022년 25%로 약 2.5배 이상 증가한 점을 확인할 수 있었다.

이는 피싱 공격의 기술적 난이도가 다른 해킹 공격 방식에 비해 비교적 낮으며, 이메일, 소셜 미디어, 메신저 등 업무 및 일상에서 자주 사용하는 도구들을 통해 다양한 산업군에 속한 공격 대상을 식별하고 접근할 수 있었기 때문이다.

[그림 2: 최근 2년간 발견된 SectorA 그룹들의 피싱 공격 통계]

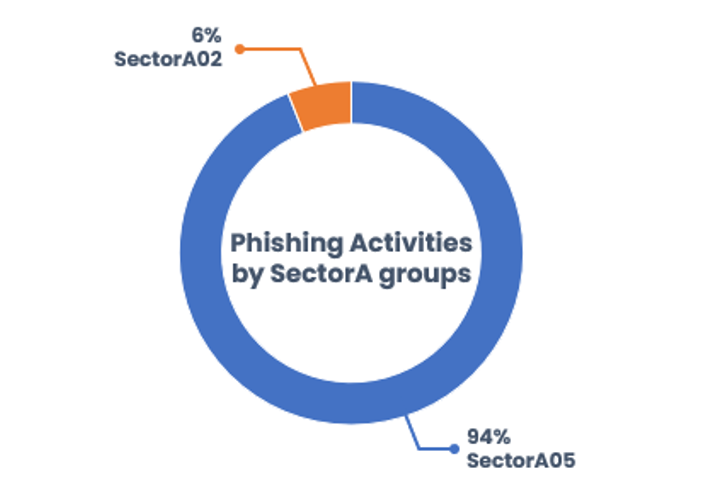

ThreatRecon Team은 SectorA 그룹들을 총 7개의 하위 해킹 그룹으로 분류하고 있으며, 2022년 발생한 SectorA 그룹들의 피싱 공격 활동은 SectorA02 그룹과 SectorA05 그룹의 활동이 식별되었다.

SectorA 그룹별 피싱 공격 활동을 살펴보면 [그림 3]와 같이 SectorA05 그룹이 94%로 가장 많은 피싱 활동을 수행하였으며, 그 다음으로는 SectorA02 그룹으로 확인되었다.

[그림 3: SectorA 그룹별 피싱 공격 비율]

피싱 공격 활동 주요 대상

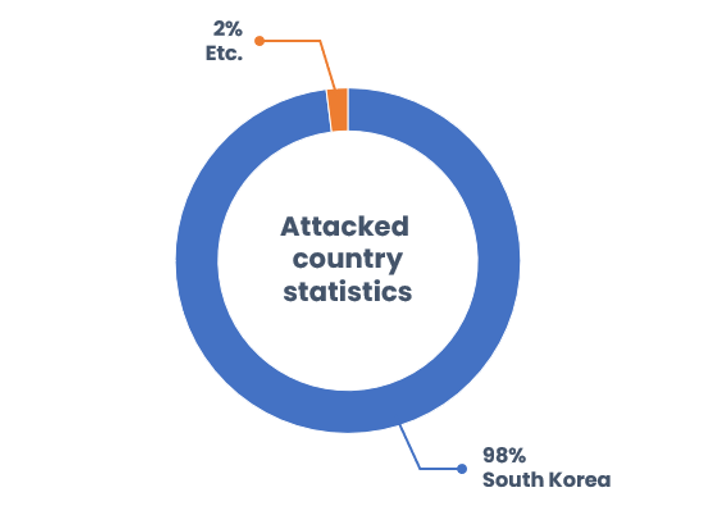

앞서 살펴본 바와 같이 SectorA 그룹들의 피싱 공격 활동 중 SectorA05 그룹의 활동이 가장 활발한 가운데 해당 그룹의 공격 대상들이 속해 있는 국가를 살펴보면 [그림 4]와 같이 한국이 98%로 대부분을 차지하고 있다.

이는 SectorA05 그룹의 주요 해킹 활동 목적이 한국과 관련된 정치, 외교, 군사 활동을 포함한 중요 정보를 수집하기 위함 임으로, 피싱 공격 역시 이러한 해킹 활동 목적의 연장 선상에 있다고 할 수 있다.

[그림 4: SectorA 그룹들의 피싱 공격 대상이 된 국가 통계]

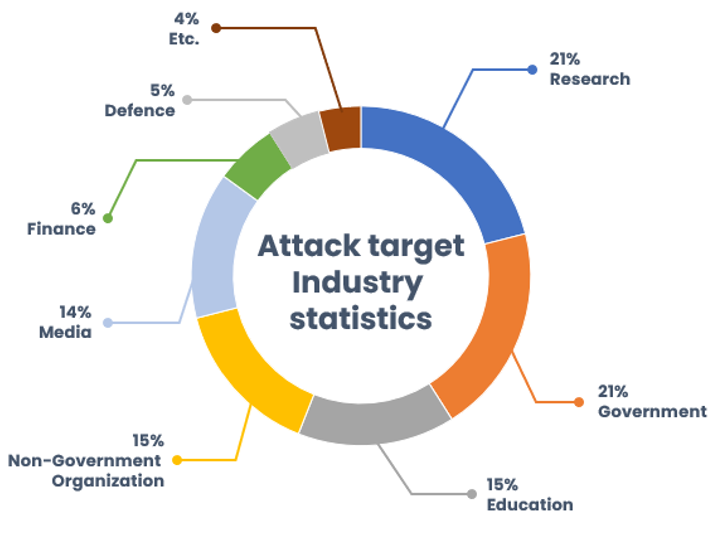

SectorA 그룹들에 의해 한국에서 주로 발생한 피싱 활동 중 공격 대상이 포함되어 있는 산업군들을 살펴보면, 연구 분야와 정부 기관이 각각 21%로 가장 많은 공격 대상이 되었으며, 그 다음으로는 교육, 비정부조직(NGO), 방송통신 및 금융 분야 순서로 확인된다.

공격 대상이 된 연구 분야 조직들은 사회, 정치, 경제, 기술 등과 같은 주제들을 연구하거나 견해를 표명하는 조직들이었으며, 주요 공격 대상은 대북 분야를 연구하는 연구원들인 것으로 확인된다.

피싱 공격을 통해 SectorA 그룹들은 공격 대상의 한국의 유명 포털사이트들의 계정 정보를 탈취하고자 했다. 이는 탈취된 포털사이트 계정에서 연구 및 정부 기관과 관련된 내부 정보가 추가로 확인될 경우, 이를 바탕으로 내부 시스템에 침투할 수 있는 발판을 마련할 수도 있기 때문이다. 또한, 포털사이트 계정 정보를 탈취할 경우, 포털사이트와 연동하여, 메일 및 클라우드(Cloud) 서비스에 저장한 유관 조직들과 관련한 정보들을 악용해 공격 대상의 범위를 확장할 수도 있기 때문이다.

[그림 5: SectorA 그룹들의 피싱 공격 대상이 된 산업군 통계]

이 외에도 주식, 가상화폐, 부동산 분야의 개인 투자자들 역시 공격 대상에 포함되어 있었으며, 이들은 공통적으로 네이버(Naver) 블로그에서 활동하며, 투자 정보 관련 내용들을 주로 작성하고 있는 것으로 확인되었다.

현재 SectorA 그룹을 지원하는 정부는 최저 경제성장률을 기록하는 등 경제위기에 직면하고 있다. 이러한 경제적인 상황으로 인해 외화 확보를 목적으로 커뮤니티 및 포럼, 소셜 미디어와 같은 온라인 공간에 노출된 개인 투자자들 역시 피싱 공격 대상으로 확대한 것으로 분석된다.

[그림 6: 피싱 공격 대상이 된 개인 투자자의 블로그들]

피싱 공격 사례

1) 연구 기관 및 대북 분야 종사자 대상 피싱 공격

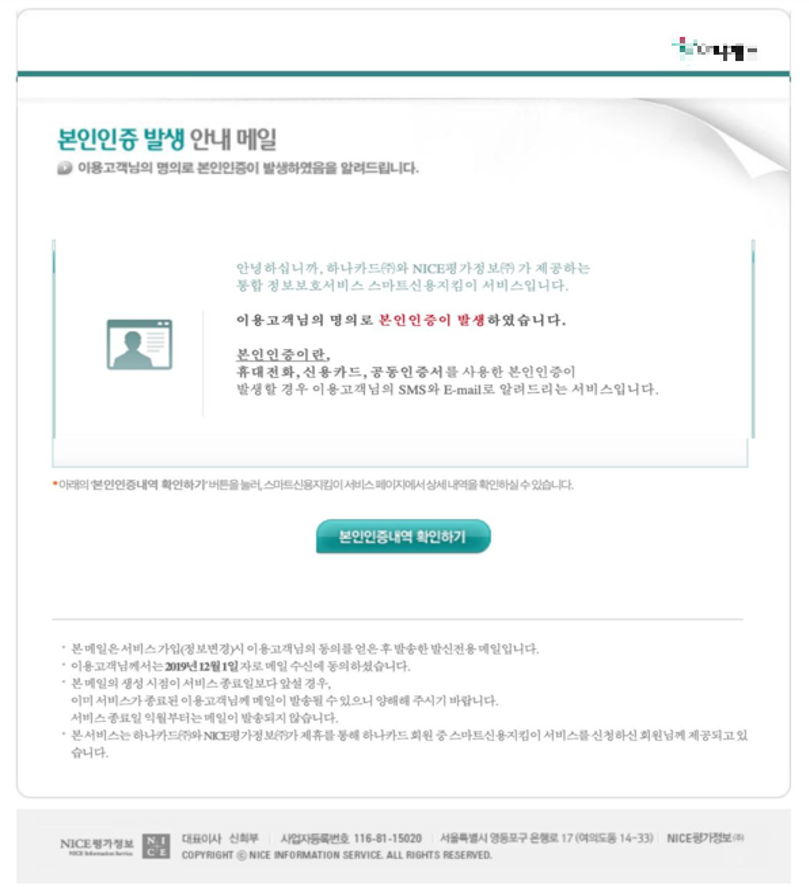

SectorA05 그룹은 외교부 소관 연구소에서 통일전략을 연구하는 연구원과 탈북자 출신의 대북 분야 관계자를 대상으로 피싱 메일을 발송했다.

메일 본문에는 OO카드 본인인증에 문제가 발생했다는 내용과 함께 ‘본인인증내역 확인하기’ 버튼을 제공하고 있으며, 공격 대상이 버튼을 클릭할 경우 피싱 사이트로 접속하도록 제작되어 있다.

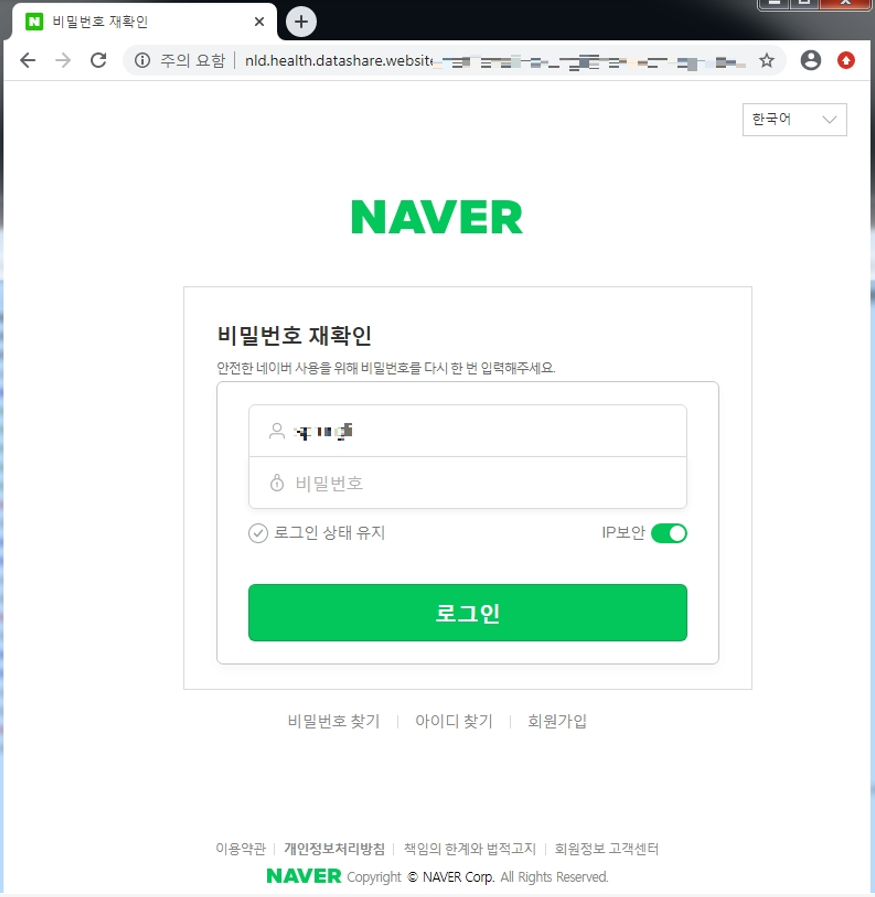

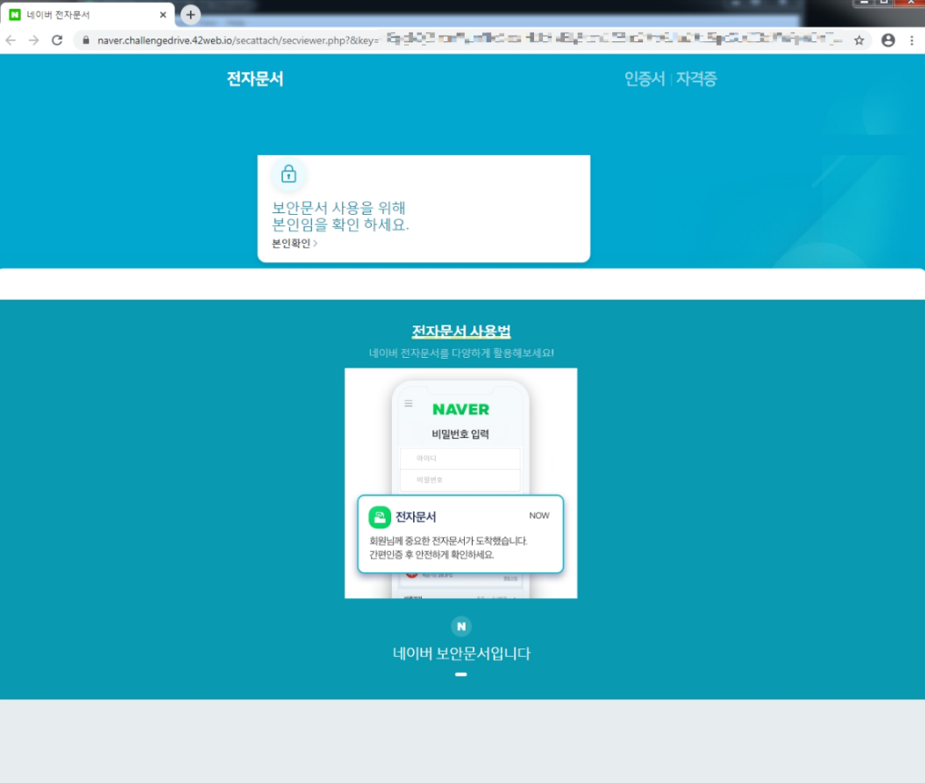

SectorA05 그룹이 제작한 피싱 사이트는 포털사이트 네이버의 로그인 웹 페이지로 위장하고 있으며, 계정 정보를 입력할 경우 C2 서버로 전달된다.

[그림 7: OO카드 사칭 피싱 메일 본문]

[그림 8: 네이버 로그인 페이지로 위장한 피싱 웹 페이지]

2) 방송통신 관계자 대상 피싱 공격

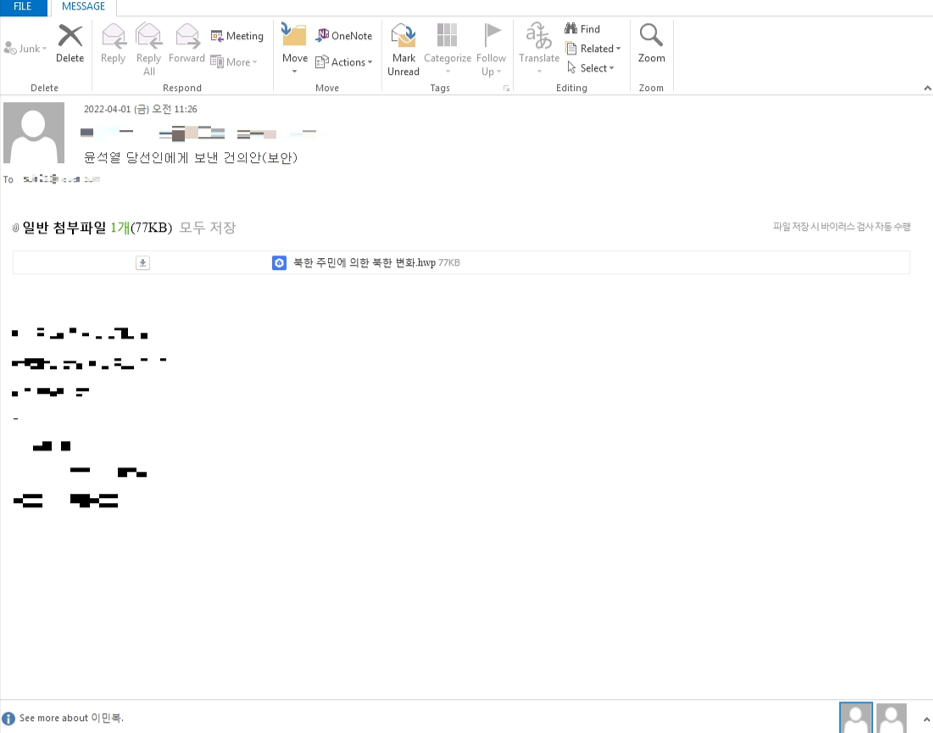

SectorA05 그룹은 대북 관련 방송국 종사자를 대상으로 피싱 메일을 발송했으며, 공격 대상과 밀접한 관계가 있는 탈북자 출신의 인권 운동가가 발송한 메일로 위장하고 있다.

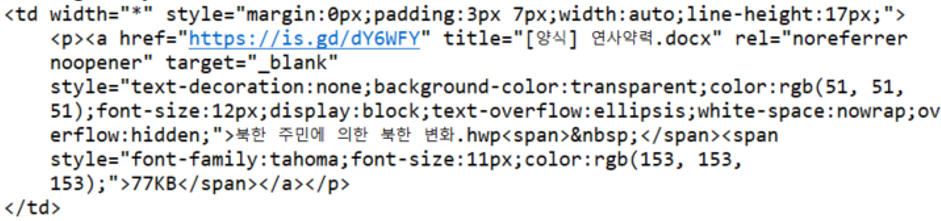

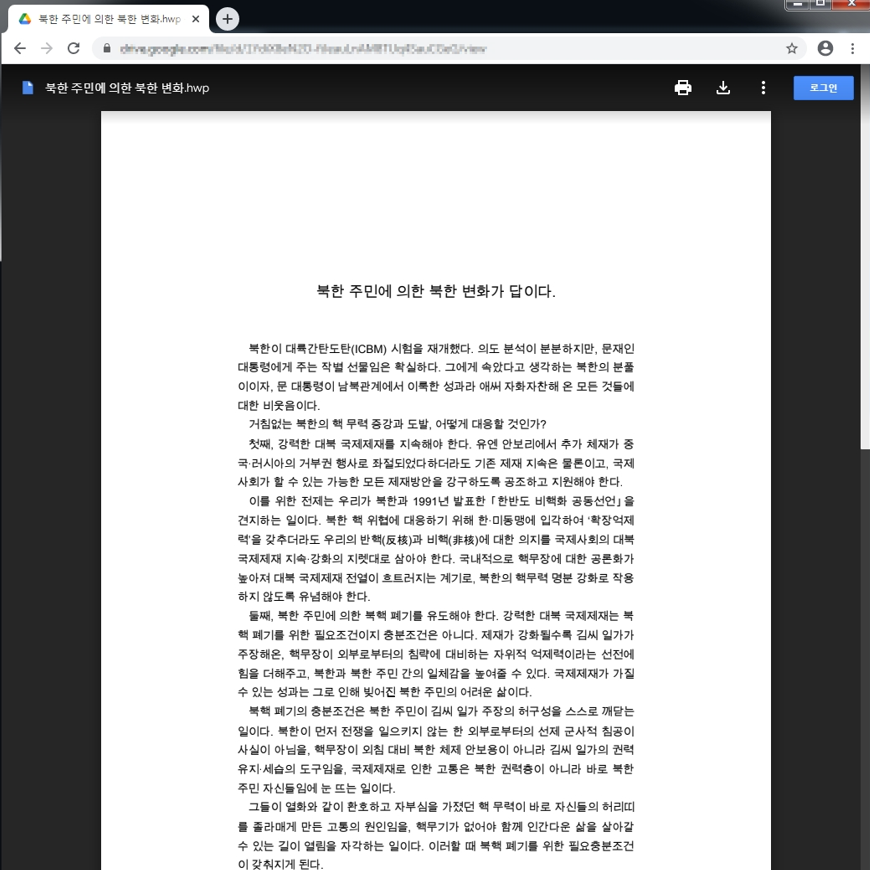

메일 본문에는 ‘북한 주민에 의한 북한 변화.hwp’ 라는 이름의 첨부파일이 포함 되어 있는 것처럼 보이지만, 실제로는 첨부파일이 아닌 피싱 사이트로 이동할 수 있는 하이퍼링크(Hyperlink)가 포함되어 있다.

[그림 9: SectorA05 그룹이 발송한 피싱 메일 본문]

[그림 10: 피싱 메일에 포함된 피싱 링크 주소]

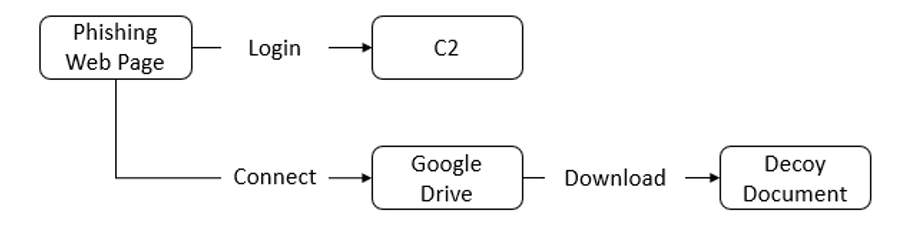

피싱 사이트들은 공공, 금융 및 일반 민간 기관이 발송한 통지서를 확인할 수 있는 네이버 전자문서 페이지로 위장하고 있으며 공격 대상의 로그인을 유도한다. 공격 대상이 계정 정보를 입력할 경우 C2 서버로 정보가 전달되고, 이후 구글 드라이브(Google Drive)에서 피싱 이메일에 포함된 첨부 파일과 동일한 파일명을 가진 미끼 문서를 다운로드 하게 된다.

[그림 11: SectorA05 그룹의 피싱 웹 페이지 동작 방식]

[그림 12: 네이버 전자문서 페이지로 위장한 피싱 웹 페이지]

[그림 13: 구글드라이브에 포함된 미끼 문서 일부]

3) 대학교 관계자 대상 피싱 공격

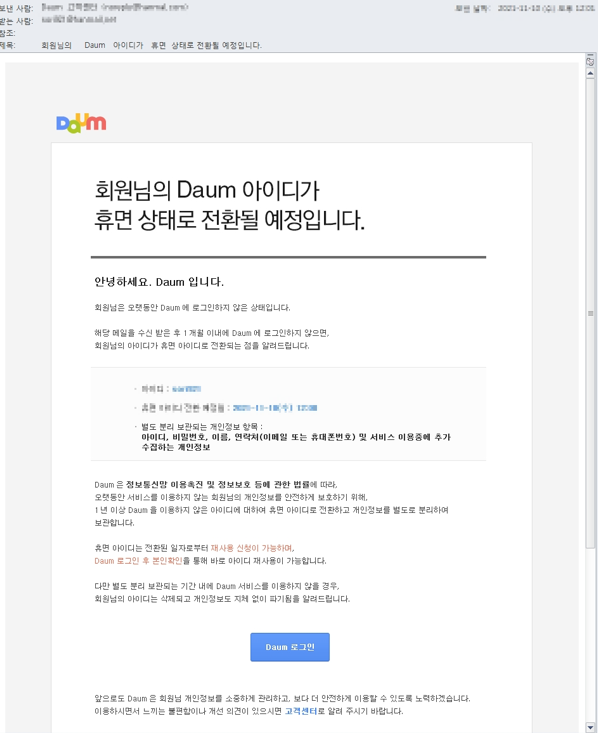

SectorA02 그룹은 한국의 특정 대학교 교수 및 교내 학과 사무실을 대상으로 피싱 메일을 발송했으며, 포털사이트 다음(Daum) 고객센터에서 발송한 것처럼 위장하고 있다.

메일 본문에는 공격 대상의 아이디가 휴면 상태로 전환될 예정으로 로그인을 통해 확인하라는 내용이 포함되어 있으며 ‘다음 로그인’ 버튼 클릭 시 피싱 사이트로 접속하게 된다.

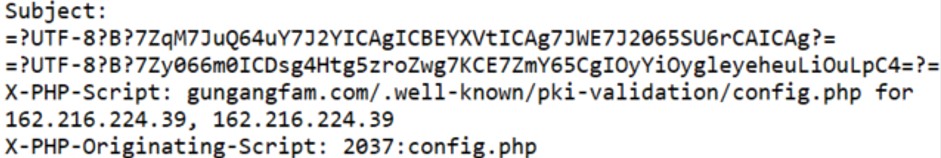

실제 발송된 이메일은 미국에 위치한 슈프림바이트(SupremeBytes) 웹 호스팅 서비스를 사용하는 특정 서버 IP(162.216.224.39) 주소에서 발송한 것으로 확인된다.

[그림 14: 다음 고객센터에서 발송한 것으로 위장한 피싱 메일]

[그림 15: 피싱 이메일에 포함된 발신자 IP 정보]

피싱 공격 특징

1) 한국인 이용률이 높은 인터넷 서비스로 위장

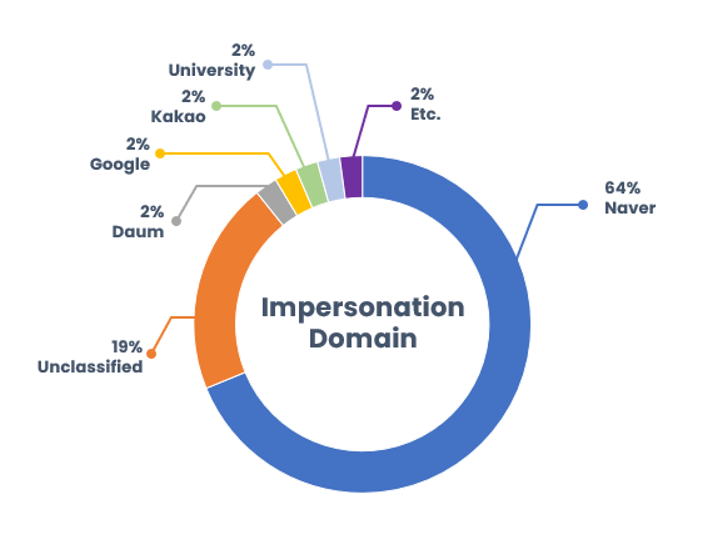

SectorA 그룹들이 사용한 피싱 도메인은 여러 인터넷 서비스로 위장하고 있는 것으로 확인된다. 위장한 인터넷 서비스에는 미분류(Unclassified)를 제외하고 네이버(Naver) 포털 사이트가 64%로 가장 많았으며, 이어서 다음(Daum), 구글(Google), 카카오(Kakao)와 같은 포털 사이트의 빈도가 높은 것으로 확인된다. 이외에도 대학교, 금융기관, 공공기관과 관련된 여러 도메인명도 사용하고 있는 것으로 확인된다.

SectorA 그룹들은 한국을 대상으로 피싱 공격을 수행하기 위해 한국인의 이용률이 높은 포털사이트를 주로 사칭했으며, 네이버에서 제공하는 전자문서와 같은 정상 서비스로 위장하여 수신자가 별 다른 의심없이 피싱 메일을 확인하도록 유도하는 방식을 사용하고 있다.

[그림 16: SectorA 그룹의 피싱 공격에 사용한 도메인의 위장 대상 서비스들]

피싱 공격에 사용한 도메인은 다음과 같은 방식으로 위장하고 있다.

분류 |

위장 도메인 |

|

| 1 | 네이버 | naver-sec[.]site

naver.cloudfiles[.]epizy.com navocorp[.]link |

| 2 | 구글 | googlmeil[.]com

accounts.qocple[.]epizy.com |

| 3 | 다음 | daum-privacy[.]com

daurn[.]in.net nid.daurn[.]in.net |

| 4 | 카카오 | Kakaocop[.]com

kakao.cloudfiles[.]epizy.com |

| 5 | 공공기관 | Kisa[.]42web.io |

| 6 | 대학 | snu.cloudfiles[.]epizy.com

dankook.onedviver[.]epizy.com |

| 7 | 금융기관 | hanacard.navceo[.]website

cood.nonghyup[.]website |

[표 1: 특정 기업 및 기관을 사칭하고 있는 도메인 일부]

2) 최상위 도메인(Top-Level Domain, TLD) 활용

최상위 도메인은 도메인이 나타내는 기관 분류 또는 국가, 그리고 등록처를 나타내는 고유 부호를 말한다.

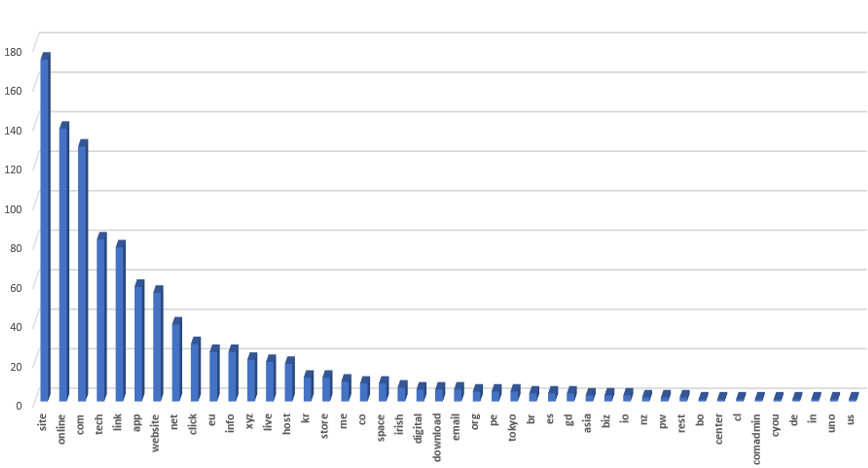

SectorA 그룹들의 피싱 공격 활동에서는 총 44개의 최상위 도메인(Top-Level Domain, TLD)이 확인되었으며, 피싱 공격에 사용한 전체 도메인의 약 80%가 상위 10개의 최상위 도메인으로 확인된다.

피싱 도메인은 앞서 언급한 바와 같이 네이버, 구글과 같은 점유율이 높은 인터넷 서비스로 위장하기 위해 실제 도메인명과 유사한 형태의 호스트명(Host Name)들을 만든 것으로 분석되며, ‘.site’, ‘.online’, ‘.tech’ 와 같은 최상위 도메인들을 활용했다.

[그림 17: SectorA 그룹의 피싱 공격에 사용된 최상위 도메인 통계]

3) 해외 웹 호스팅(Web Hosting) 서비스 악용

피싱에 사용한 도메인들은 다양한 웹 호스팅 서비스 업체들을 이용하여 등록한 것으로 확인된다. SectorA 그룹들의 피싱 공격 활동에서 총 20개의 웹 호스팅 서비스 업체들이 확인되었으며, 주로 유럽과 북미에 위치하고 있다.

도메인 호스팅 서비스 |

서비스 위치 |

|

| 1 | 1API GmbH | 독일(Germany) |

| 2 | Atak Domain | 터키(Turkey) |

| 3 | Danesco Trading Ltd. | 키프로스(Cyprus) |

| 4 | Endurance Domains Technology LLP | 인도(India) |

| 5 | Enom | 미국(United States) |

| 6 | Gabia | 한국(South Korea) |

| 7 | Gandi SAS | 프랑스(France) |

| 8 | GMO | 일본(Japan) |

| 9 | GoDaddy | 미국(United States) |

| 10 | Hosting Concepts | 네덜란드(Netherland) |

| 11 | Hostinger | 리투아니아(Lithuania) |

| 12 | INAMES | 한국(South Korea) |

| 13 | Key-Systems GmbH | 독일(Germany) |

| 14 | MarkMonitor | 미국(United States) |

| 15 | Name.com | 미국(United States) |

| 16 | NameCheap | 미국(United States) |

| 17 | NetEarth One | 미국(United States) |

| 18 | PublicDomainRegistry | 인도(India) |

| 19 | Tucows Domains | 캐나다(Canada) |

| 20 | Whois Corp | 한국(South Korea) |

[표 2: 발견된 도메인 관련 웹 호스팅 서비스 업체들]

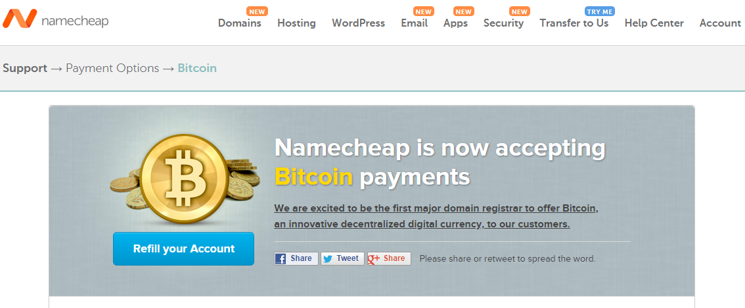

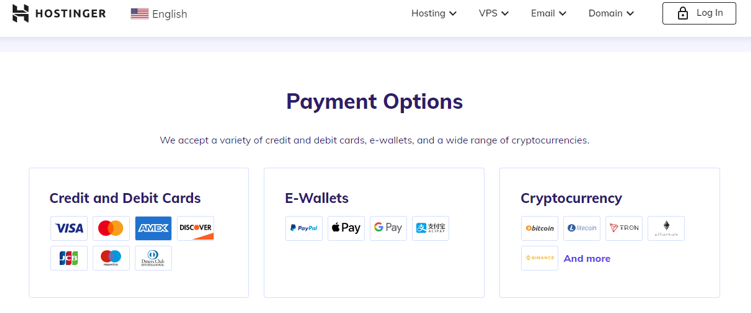

이러한 해외 웹 호스팅 서비스들은 서비스가 위치한 국가의 법률에 따라 보호받을 수 있으며, 국가 간의 협력과 조사 등이 어렵다는 점을 악용해 신원을 숨기고 국제 수사 등의 조사로부터 벗어날 가능성이 있는 것으로 판단된다. 또한, 일부 해외 웹 호스팅 서비스의 경우 비트 코인(Bitcoin)과 같은 암호화폐를 결제 수단으로 사용할 수 있어, 결제 방식에 있어서도 익명성을 확보할 수 있다.

[그림 18: 해외 호스팅 서비스의 결제 방식]

이 외에도 다양한 웹 호스팅 서비스를 악용하고 있으며, SectorA 그룹들이 사용한 해외 웹 호스팅 서비스들은 사용자들의 편의성을 위해 [표 3]와 같은 하위 도메인(Sub-domain)을 제공하고 있어, 이를 통해서도 웹 호스팅 업체들의 서비스 식별이 가능하다.

웹 호스팅 서비스 |

2차 도메인(Second Level Domain) |

|

| 1 | Fleek | *.fleek.co |

| 2 | FreeHostingEU | *.eu3.biz

*.eu3.org *.eu5.net *.me.pn |

| 3 | Glitch | *.glitch.me |

| 4 | Infinityfree | *.epizy.com

*.rf.gd *.42web.io *. infinityfreeapp.com |

| 5 | MYARTSONLINE | *.myartsonline.com |

| 6 | Netlify | *.netlify.app |

[표 3: 해외 웹 호스팅 서비스의 도메인 특징]

결론

2022년 한 해 동안 SectorA 그룹들이 수행한 피싱 공격 활동을 살펴보았다.

SectorA 그룹들이 수행하는 피싱 공격의 경우 다른 해킹 방식에 비해 비교적 낮은 난이도와 적은 리소스(Resource)로 다양한 공격 대상들을 공격할 수 있는 높은 효율성으로 인해 피싱 공격 활동이 증가한 것으로 분석된다.

또한, 네이버, 구글, 카카오와 같은 한국에서의 서비스 이용율이 높은 인터넷 서비스들로 위장하여 한국에 속해 있는 다양한 조직들이 가지고 있는 경제, 정치 및 군사 관련 중요 정보들을 탈취하기 위한 목적으로 한국의 연구 기관 및 정부 기관을 대상으로 피싱 공격 활동을 하고 있는 것으로 확인되었다.

이 외에도 SectorA 그룹들을 지원하는 정부는 현재 최저 경제성장률을 기록하는 등 경제 위기에 직면하고 있어 주로 네이버 블로그에서 활동하는 주식, 가상화폐, 부동산 분야의 개인 투자자들을 대상으로도 공격 대상 범위를 확대하고 있는 것으로 확인되었다.

이와 같은 상황에서 보안을 담당하는 조직에서는 사이버 위협 인텔리전스(Cyber Threat Intelligence)를 활용하여 실제 피싱 공격 사례를 기반으로 한 보안 인식 교육을 조직 내 임직원들을 대상으로 수행하여야 한다. 그리고, 피싱 공격에 사용하는 도메인 및 피싱 페이지 등과 관련된 사이버 위협 인텔리전스(Cyber Threat Intelligence)를 확보하여 해킹 목적에 따라 변화하는 해킹 그룹들의 해킹 기법과 전략을 신속하게 파악할 수 있어 조직의 상황에 적합한 대응 방안을 수립할 수 있다.

The full report detailing each event together with IoCs (Indicators of Compromise) and recommendations is available to existing NSHC ThreatRecon customers. For more information, please contact service@nshc.net.