2022 Activities Summary of SectorA groups (KOR)

개요

2022년 총 7개의 SectorA 하위 그룹들의 해킹 활동이 발견되었다. 이들은 한국과 관련된 정치, 외교 활동 등 정부 활동과 관련된 고급 정보를 수집하기 위한 목적을 가지며 전 세계를 대상으로 한 금전적인 재화의 확보를 위한 해킹 활동을 병행하고 있다.

SectorA 그룹들의 공격 방식은 마이크로소프트 워드(Word), 엑셀(Excel)과 같은 파일 형태의 악성코드를 사용하는 방식 외에도 네이버(Naver), 구글(Google) 등의 이용률이 높은 인터넷 서비스들로 위장한 피싱 웹 페이지를 공격에 활용하는 빈도가 증가한 것으로 확인된다.

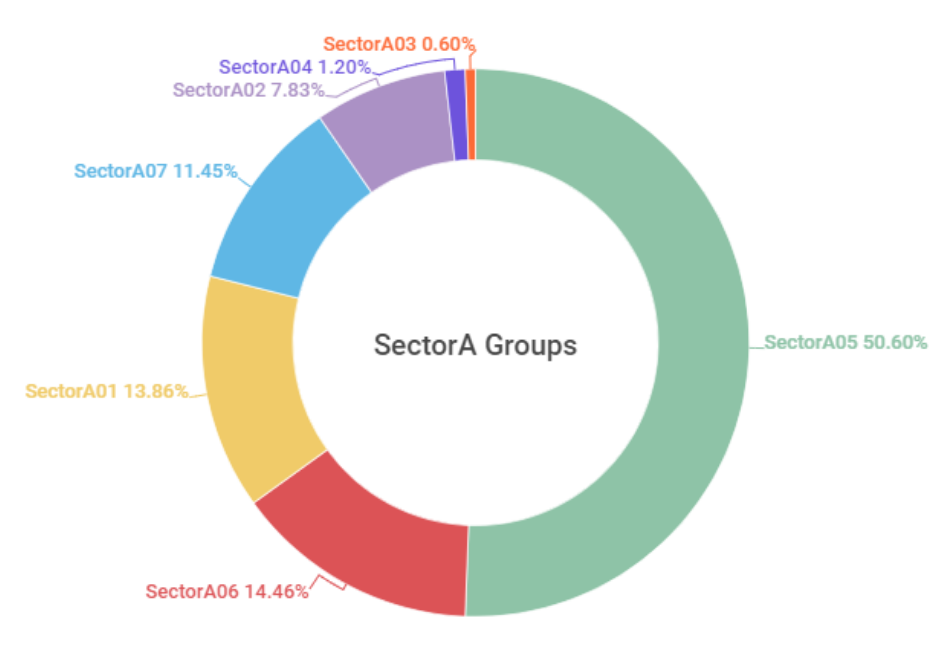

2022년 한 해 동안 발생한 SectorA 그룹들의 활동량을 분석한 결과 SectorA05 그룹의 활동이 가장 두드러졌으며, SectorA06 그룹과 SectorA01 그룹의 활동이 그 뒤를 이었다.

[그림 1 : 2022년 확인된 SectorA의 하위 그룹 활동량]

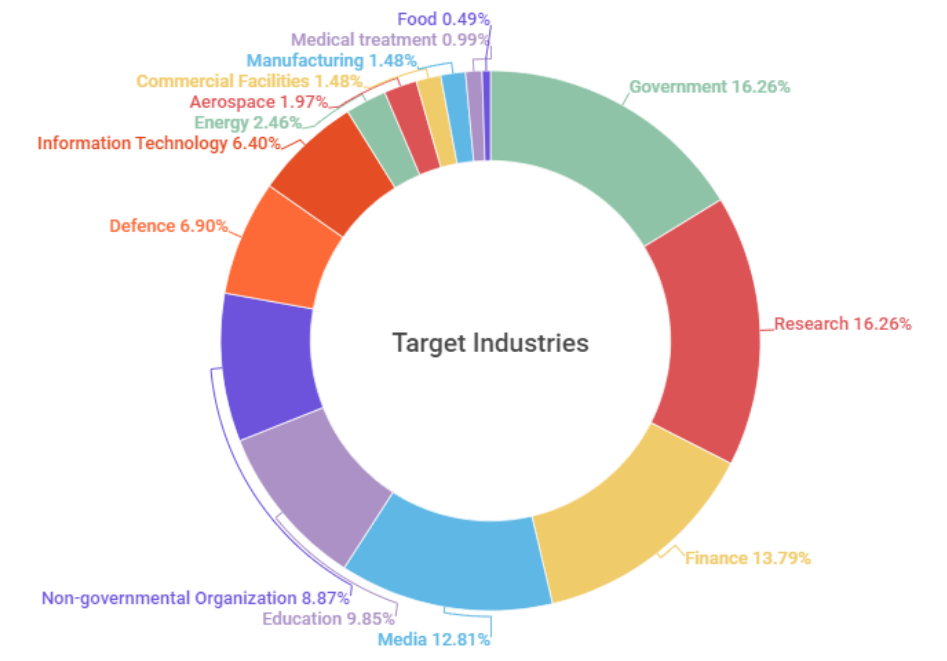

SectorA 그룹들의 주요 공격 대상이 된 산업군들을 살펴보면 정부 기관과 연구 분야에 종사하고 있는 관계자 또는 시스템이 가장 많은 공격 대상이 되었으며, 그 다음으로는 금융, 방송, 교육 분야 순서로 확인된다.

공격 대상이 된 조직들은 정부 및 연구 분야에서 사회, 정치, 경제, 기술 등과 같은 주제들을 연구하거나 견해를 표명하는 조직들이 포함되어 있으며, 주로 대북 분야를 연구하거나 관련 종사자들로 확인된다.

[그림 2 : 2022년 공격 대상이 된 산업 분야 통계]

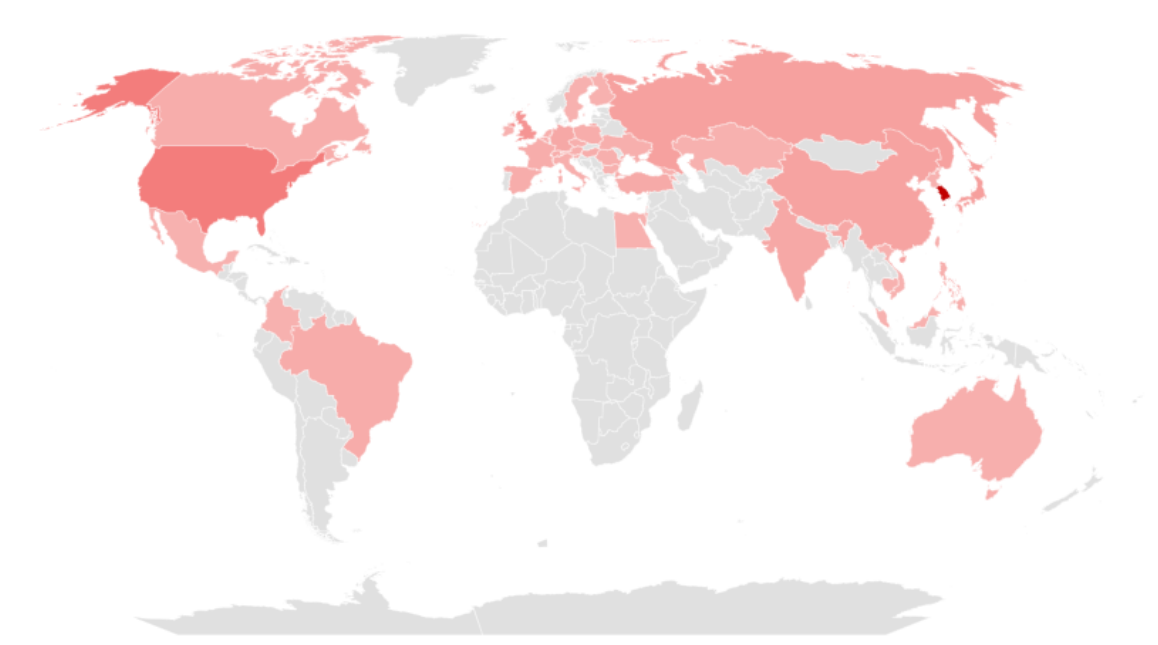

다음은 2022년 SectorA 그룹의 공격 대상이었던 국가의 정보를 지도에 표기한 것이며, 붉은 색이 짙을수록 공격 횟수가 잦았음을 의미한다. 이를 통해 SectorA 그룹은 한국을 대상으로 가장 많은 해킹 활동을 수행했음을 확인할 수 있으며, 미국, 영국, 러시아가 그 뒤를 이어가고 있다.

[그림 3 : 2022년 SectorA 그룹의 주요 공격 대상 국가]

2022년 SectorA 그룹 활동

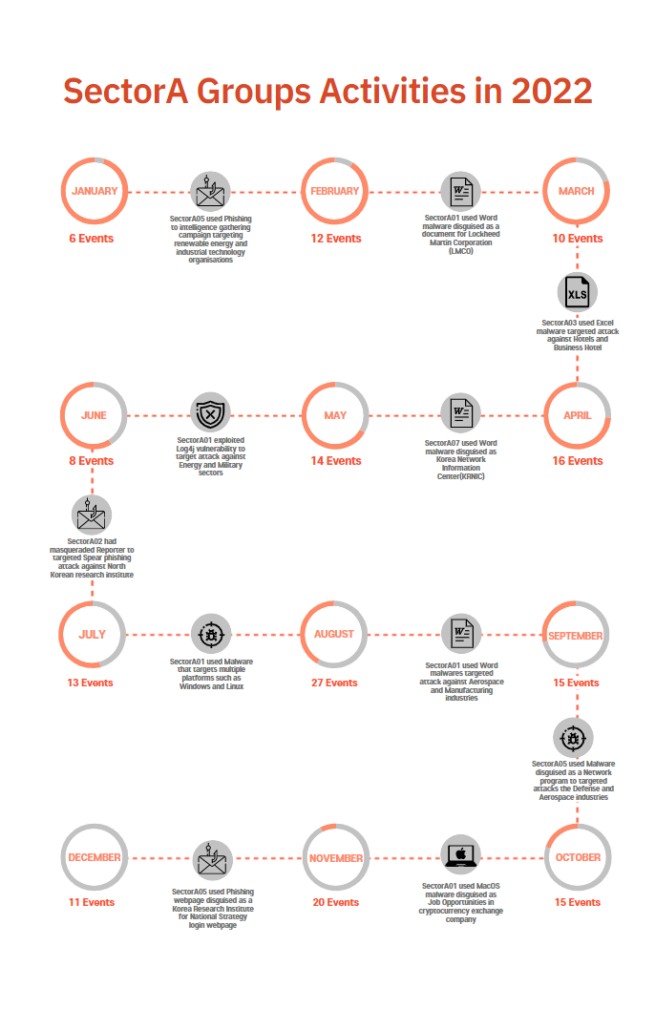

다음은 2022년 한 해 동안 발견된 SectorA 그룹의 해킹 활동에 대한 타임라인과 월별 활동에 대한 상세 내용이다.

[그림 4 : 2022년 SectorA 그룹의 활동 및 주요 이벤트]

JANUARY

총 3개 해킹 그룹의 활동이 발견되었으며, 이들은 SectorA02, SectorA05, SectorA07 그룹이다.

SectorA02 그룹의 활동은 한국에서 해킹 활동이 발견되었다. 해당 그룹은 이번 활동에서 대북 분야 종사자를 대상으로 공격을 수행하였으며, 카드사의 요금 명세서로 위장한 피싱 메일을 사용하였다.

SectorA05 그룹의 활동은 한국, 불가리아에서 해킹 활동이 발견되었다. 해당 그룹은 이번 활동에서 대북과 관련된 제목으로 위장하여 한글 파일 형태(HWP)의 악성코드를 유포하였다.

SectorA07 그룹의 활동은 러시아에서 해킹 활동이 발견되었다. 해당 그룹은 이번 활동에서 특정 국가의 정부기관 및 외무부 관계자를 대상으로 스피어 피싱(Spear Phishing) 메일을 전달했다.

FEBRUARY

총 4개 해킹 그룹의 활동이 발견되었으며, 이들은 SectorA01, SectorA02, SectorA05, SectorA06 그룹이다.

SectorA01 그룹의 활동은 스페인, 멕시코, 인도, 슬로베니아, 러시아에서 해킹 활동이 발견되었다. 해당 그룹은 이번 활동에서 금융, 보험, 군수 산업에 속한 기업으로 위장하여 악성코드를 유포하였다.

SectorA02 그룹의 활동은 한국에서 해킹 활동이 발견되었다. 해당 그룹은 이번 활동에서 한국의 대선과 관련된 사회적 이슈를 주제로 한글 파일 형태(HWP)의 악성코드를 유포하였다.

SectorA05 그룹의 활동은 한국에서 해킹 활동이 발견되었다. 해당 그룹은 이번 활동에서 공공기관 및 언론 분야 종사자를 대상으로 스피어 피싱(Spear Phishing) 이메일을 전달했다.

SectorA06 그룹의 활동은 우크라이나, 독일, 이스라엘, 오스트레일리아, 조지아, 미국, 이탈리아, 영국, 핀란드, 콜롬비아에서 해킹 활동이 발견되었다. 해당 그룹은 이번 활동에서 “손익계산서”, “구직공고”, “급여”와 관련된 주제로 위장한 바로가기(LNK) 파일을 사용하였다.

MARCH

총 5개 해킹 그룹의 활동이 발견되었으며, 이들은 SectorA02, SectorA03, SectorA05, SectorA06, SectorA07 그룹이다.

SectorA02 그룹의 활동은 한국에서 해킹 활동이 발견되었다. 해당 그룹은 이번 활동에서 한국의 중앙행정기관 관계자로 위장하여 공격을 수행하였다. 피싱 웹사이트를 구축하여 정보를 수집하였으며, 공격 대상이 관심을 가질 수 있도록 한글 파일 형태(HWP)의 미끼 문서를 함께 사용하였다.

SectorA03 그룹의 활동은 마카오에서 해킹 활동이 발견되었다. 해당 그룹은 이번 활동에서 스피어 피싱(Spear Phishing) 이메일을 활용하여 마카오에 위치한 호텔, 숙박업, 레스토랑 등 20개 업체에 대한 관계자를 대상으로 공격을 수행하였다.

SectorA05 그룹의 활동은 한국, 홍콩에서 해킹 활동이 발견되었다. 해당 그룹은 정부기관에서 발송한 전자문서로 위장한 다수의 피싱(Phishing) 이메일을 공격에 활용하였다.

SectorA06 그룹의 활동은 한국, 일본, 프랑스, 싱가포르, 미국, 영국에서 해킹 활동이 발견되었다. 해당 그룹은 이번 활동에서 도움말 파일 형식인 CHM(Compiled HTML File) 파일을 공격에 활용하였다.

SectorA07 그룹의 활동은 한국에서 이들의 해킹 활동이 발견되었다. 해당 그룹은 이번 활동에서 제품소개서로 위장한 MS 워드(Word) 문서를 공격에 활용하였다.

APRIL

총 4개 해킹 그룹의 활동이 발견되었으며, 이들은 SectorA01, SectorA05, SectorA06, SectorA07 그룹이다.

SectorA01 그룹의 활동은 브라질, 독일, 미국에서 해킹 활동이 발견되었다. 해당 그룹은 이번 활동에서 기업의 채용담당자로 위장하였으며, 금융, 뉴스 그리고 IT 분야에 종사하고 있는 관계자를 대상으로 스피어 피싱(Spear Phishing) 이메일을 발송했다.

SectorA05 그룹의 활동은 한국, 일본, 미국, 중국, 오스트리아에서 해킹 활동이 발견되었다. 해당 그룹은 이번 활동에서 방송국 관계자로 위장하였으며, 북한 인권 활동 조직 및 운동가를 대상으로 스피어 피싱 이메일을 발송했다.

SectorA06 그룹의 활동은 영국, 중국, 한국, 미국, 일본에서 해킹 활동이 발견되었다. 해당 그룹은 도움말 파일 형식인 CHM(Compiled HTML File) 파일을 공격에 활용하였다.

SectorA07 그룹의 활동은 한국, 일본, 캐나다, 독일에서 이들의 해킹 활동이 발견되었다. 해당 그룹은 이번 활동에서 특정 기업으로 위장 후 스피어 피싱 이메일을 발송했다. 메일 본문에는 공격 대상이 관심을 가질 수 있는 ‘고객정보’, ‘대출’, ‘탈세제보’, ‘고소장’, ‘계약서’ 등의 다양한 주제와 함께 첨부된 MS워드(Word) 문서의 실행을 유도한다.

MAY

총 5개 해킹 그룹의 활동이 발견되었으며, 이들은 SectorA01, SectorA02, SectorA05, SectorA06, SectorA07 그룹이다.

SectorA01 그룹의 활동은 루마니아, 일본, 네덜란드, 스페인에서 해킹 활동이 발견되었다. 해당 그룹은 이번 활동에서 에너지 및 군사 분야에 속한 엔지니어링 기업을 대상으로 공격을 수행하였으며, 초기 침투 방식으로 Log4Shell 취약점을 악용하여 시스템을 손상시켰다.

SectorA02 그룹의 활동은 한국, 터키에서 해킹 활동이 발견되었다. 해당 그룹은 이번 활동에서 언론사 기자 및 대북 관련 종사자를 대상으로 스피어 피싱(Spear Phishing) 이메일을 발송했다.

SectorA05 그룹의 활동은 한국, 미국, 일본에서 해킹 활동이 발견되었다. 해당 그룹은 이번 활동에서 정치 및 외교 분야에 종사하고 있는 관계자를 대상으로 다양한 파일 형식의 악성코드를 배포했다.

SectorA06 그룹의 활동은 한국, 미국에서 해킹 활동이 발견되었다. 해당 그룹은 4월에 이어 도움말 파일 형식인 CHM(Compiled HTML File) 파일을 공격에 활용하였다.

SectorA07 그룹의 활동은 한국에서 이들의 해킹 활동이 발견되었다. 해당 그룹은 이번 활동에서 사건 경위서 및 가상화폐 투자정보와 같은 내용으로 위장한 스피어 피싱 이메일에 악성코드를 첨부한 형태의 공격을 사용하였다.

JUNE

총 3개 해킹 그룹의 활동이 발견되었으며, 이들은 SectorA02, SectorA05, SectorA06 그룹이다.

SectorA02 그룹의 활동은 한국에서 해킹 활동이 발견되었다. 해당 그룹은 이번 활동에서 대북 관련 종사자를 대상으로 스피어 피싱(Spear Phishing) 이메일을 발송했다. 발송한 이메일은 방송국 작가로 위장 후 대담을 진행한다는 내용과 한글(HWP) 문서형 악성코드가 첨부파일에 포함되어 있다.

SectorA05 그룹의 활동은 한국, 필리핀, 인도, 홍콩, 중국에서 해킹 활동이 발견되었다. 해당 그룹은 이번 활동에서 방송국 관계자를 대상으로 스피어 피싱 이메일을 발송했다.

SectorA06 그룹의 활동은 캐나다, 캄보디아에서 해킹 활동이 발견되었다. 해당 그룹은 이번 활동에서 민주주의와 관련된 내용으로 위장한 윈도우 바로가기(LNK) 파일 형식의 악성코드를 사용했다.

JULY

총 4개 해킹 그룹의 활동이 발견되었으며, 이들은 SectorA01, SectorA04, SectorA05, SectorA07 그룹이다.

SectorA01 그룹의 활동은 일본, 영국, 미국, 한국, 오스트리아에서 발견되었다.

해당 그룹은 이번 활동에서 의료 및 보건 분야에 속한 기업들을 대상으로 랜섬웨어(Ransomware)를 유포하였으며, 내부 의료 정보 등을 암호화한 후 이를 빌미로 금전적 대가를 요구하는 협박 활동을 수행하기 위함으로 분석된다.

SectorA04 그룹의 활동은 독일, 헝가리에서 발견되었다. 해당 그룹은 이번 활동에서 유럽의 소규모 기업들을 대상으로 랜섬웨어를 유포하였으며, 내부 정보를 암호화한 후 이를 빌미로 금전적 대가를 요구하는 협박 활동을 수행하기 위함으로 분석된다.

SectorA05 그룹의 활동은 한국에서 발견되었다. 해당 그룹은 이번 활동에서 국방, 외교, 안보, 통일 분야의 대학 교수들과 언론 기자, 연구원을 대상으로 스피어 피싱(Spear Phishing) 이메일을 전달했다.

SectorA07 그룹은 러시아, 말레이시아, 폴란드, 체코, 이스라엘에서 해킹 활동이 발견되었다. 해당 그룹은 이번 활동에서 압축 파일이 첨부된 스피어 피싱 이메일을 공격에 사용하였다.

AUGUST

총 5개 해킹 그룹의 활동이 발견되었으며, 이들은 SectorA01, SectorA02, SectorA05, SectorA06, SectorA07 그룹이다.

SectorA01 그룹은 중국, 영국, 브라질, 터키, 미국, 인도, 싱가포르에서 해킹 활동이 발견되었다. 해당 그룹은 이번 활동에서 금융, IT, 항공우주, 제조 등의 산업군에 종사하고 있는 관계자들을 대상으로 특정 암호화폐 거래소의 엔지니어 채용 문서로 위장한 악성코드를 배포했다.

SectorA02 그룹은 한국에서 이들의 해킹 활동이 발견되었다. 해당 그룹은 ‘업무연락’, ‘거래내역’ 등의 문서 파일로 위장한 악성코드를 배포하였으며, 한국의 인력 파견 서비스 기업의 웹 서버를 장악해 C2 서버로 악용하고 있다.

SectorA05 그룹은 한국, 미국에서 해킹 활동이 발견되었다. 해당 그룹은 이번 활동에서 NFT(Non-Fungible Token) 보상 토큰 공지 내용으로 위장한 스피어 피싱(Spear Phishing) 이메일을 발송했다.

SectorA06 그룹은 홍콩, 영국, 미국, 인도, 중국, 이탈리아, 러시아에서 해킹 활동이 발견되었다. 해당 그룹은 이번 활동에서 금융 산업에 종사하고 있는 관계자들을 대상으로 윈도우 바로가기(LNK) 파일 형식의 악성코드를 배포했다. 해당 악성코드는 공격 대상이 관심을 가질 만한 채용, 급여 협상, 수익 분배 등의 파일명으로 위장하고 있다.

SectorA07 그룹은 러시아, 한국에서 이들의 해킹 활동이 발견되었다. 해당 그룹은 이번 활동에서 템플릿 인젝션(Template Injection) 기법을 사용하는 MS 워드(Word) 형식의 악성코드를 배포했다. 해당 워드 형식의 악성코드는 한국의 특정 대학교 한국어교육원에서 작성한 문서로 한국의 특정 보안솔루션으로 검증한 안전한 문서로 위장하고 있다.

SEPTEMBER

총 4개 해킹 그룹의 활동이 발견되었으며, 이들은 SectorA01, SectorA05, SectorA06, SectorA07 그룹이다.

SectorA01 그룹은 한국, 인도, 헝가리, 미국, 캐나다, 일본, 터키, 스페인, 아일랜드에서 해킹 활동이 발견되었다. 해당 그룹은 이번 활동에서 뉴스 및 미디어 산업에 종사하고 있는 관계자를 대상으로 스피어 피싱(Spear Phishing) 공격을 수행하였다. 사회 공학 기법(Social Engineering)과 함께 메신저 앱을 통해 전달한 악성코드는 C2서버와 통신으로 시스템 정보 수집, 원격 데스크톱(RDP, Remote Desktop Protocol) 연결, 파일 업로드 및 다운로드 등의 기능들을 수행한다.

SectorA05 그룹은 한국, 베트남, 필리핀, 홍콩, 미국에서 해킹 활동이 발견되었다. 해당 그룹은 이번 활동에서 정부기관, 국방, 언론사 및 주요 싱크탱크(Think Tank) 관계자들을 대상으로 공격을 수행하였다. 공격 대상에게 악성코드를 전달하기 위해 포털사이트의 대용량 파일 첨부 서비스를 사용하여 한글(HWP) 및 워드(Word) 등 문서 형식의 악성코드들을 전달했으며, 최종적으로 문서 내부에 포함되어 있는 OLE(Object Linking and Embedding) 개체를 사용하여 추가 악성코드를 다운로드 및 실행하고 시스템 권한 및 정보 탈취 등을 시도한다.

SectorA06 그룹은 홍콩, 영국, 미국, 인도, 중국, 이탈리아, 러시아에서 해킹 활동이 발견되었다. 해당 그룹은 이번 활동에서 투자 및 금융 산업에 종사하고 있는 관계자들을 대상으로 스피어 피싱(Spear Phishing) 이메일을 공격을 활용하였다. 메일 본문에는 악성코드 다운로드 링크와 공격 대상이 관심을 가질 수 있는 성과 분배와 관련한 내용을 포함하여 악성코드 실행을 유도했으며, 최종적으로 공격 대상의 시스템 정보 등을 수집한 후 C2 서버로 전송하는 기능을 수행한다.

SectorA07 그룹은 러시아, 한국, 프랑스, 스웨덴에서 이들의 해킹 활동이 발견되었다. 해당 그룹은 이번 활동에서 러시아 대사관 관계자를 대상으로 스피어 피싱(Spear Phishing) 이메일을 공격에 활용하였다. 공격 대상에게 전달한 이메일은 대사관 직원이 실제로 보낸 것처럼 사칭하였으며, 악성 매크로(Macro) 스크립트를 포함한 PPT(PowerPoint) 악성코드를 첨부 파일로 전달했다. 최종적으로 스케줄러에 등록하여 C2 서버에 지속적으로 시스템 정보를 전송하는 기능을 수행한다.

OCTOBER

총 5개 해킹 그룹의 활동이 발견되었으며, 이들은 SectorA01, SectorA02, SectorA05, SectorA06, SectorA07 그룹이다.

SectorA01 그룹은 대만, 영국, 인도, 체코, 헝가리, 러시아, 미국, 한국, 네덜란드, 벨기에에서 이들의 해킹 활동이 발견되었다. 해당 그룹은 방산, 금융, 언론, 제약, 항공 등 여러 산업군에 종사하고 있는 관계자를 대상으로 공격을 수행하였다. 초기 침투(Initial Access) 방식으로 이력서로 위장한 ISO 이미지 압축 파일을 사용했으며, PE(Portable Executable) 형식의 악성코드와 텍스트 파일이 같이 포함되어 있다. 최종적으로 더미다 프로텍터(Themida Protector)로 보호된 DLL 파일을 추가로 생성 및 동작하여, 시스템 제어권을 탈취하는 전술을 사용하고 있다.

SectorA02 그룹은 이번 활동에서 PE(Portable Executable) 형식의 악성코드를 배포했다. 악성코드가 정상적으로 실행될 경우 C2 서버에서 추가 악성코드를 다운로드 및 실행하는 기능을 수행하며, 최종적으로 감염된 시스템 정보, 사용자 입력 값 등을 탈취하고 인코딩 후 C2 서버로 전송하는 기능을 수행한다.

SectorA05 그룹은 한국에서 이들의 해킹 활동이 발견되었다. 해당 그룹은 정부 기관, 연구소, 언론, 정당, 학교 등의 산업군에 종사하는 관계자를 대상으로 공격을 수행하였다. 이들은 한국에서 발생한 모바일 메신저 서비스 장애와 관련하여 이를 악용하기 위한 스피어 피싱(Spear Phishing) 이메일을 발송했다. 최종적으로 더미다 프로텍터(Themida Protect)로 코드가 보호되고 있는 악성코드를 통해 시스템 제어권을 탈취하는 전술을 사용하고 있다.

SectorA06 그룹은 러시아, 미국, 영국, 스위스, 홍콩, 호주에서 이들의 해킹 활동이 발견되었다. 해당 그룹은 압축 파일에 미끼 문서와 패스워드 파일로 위장하고 있는 바로가기(LNK) 형식의 악성코드를 배포했다. 최종적으로 시작프로그램 폴더에 악성코드를 생성하여, 감염된 시스템에서 지속성(persistence)을 유지하고 WMI(Windows Management Instrumentation) 명령을 사용해 시스템 정보를 수집하는 기능들을 수행한다.

SectorA07 그룹은 한국에서 이들의 해킹 활동이 발견되었다. 해당 그룹은 암호화폐 기업 이슈로 위장한 MS 워드(Word) 악성코드를 배포했으며, 악의적인 VBA 스크립트가 포함된 템플릿(Template) 파일을 다운로드 받아 실행하는 템플릿 인젝션(Template Injection) 기법을 사용한다. 최종적으로 VBA 스크립트에서 WMI(Windows Management Instrumentation) 명령을 사용해 OS버전, 컴퓨터 이름, 네트워크 정보를 수집해 C2서버로 전송하는 기능을 수행한다.

NOVEMBER

총 5개 해킹 그룹의 활동이 발견되었으며, 이들은 SectorA01, SectorA02, SectorA05, SectorA06, SectorA07 그룹이다.

SectorA01 그룹은 한국, 영국, 루마니아, 미국, 아르메니아, 터키, 이집트에서 이들의 해킹 활동이 발견되었다. 해당 그룹은 보안 프로그램을 무력화하고 내부 시스템에 침투하기 위한 목적으로 전자서명 및 데이터 암/복호화 솔루션의 취약점을 악용했다. 이후 추가 악성코드를 내부 시스템에서 동작 시켜 시스템 제어권을 탈취하는 전술을 사용하고 있다.

SectorA02 그룹은 한국에서 이들의 해킹 활동이 발견되었다. 해당 그룹은 언론사 및 대북 관련 종사자를 대상으로 MS 워드(Word) 악성코드를 배포했다. 공격에 사용된 문서는 공격 대상이 관심을 가질 수 있도록 한국에서 발생한 이태원 참사, 경제사회연구원에서 작성한 이슈 보고서, 북방한계선(Northern Limit Line, NLL)과 같은 주제로 위장했다.

SectorA05 그룹은 한국, 프랑스에서 이들의 해킹 활동이 발견되었다. 해당 그룹은 정부 기관, 연구소, 에너지, 언론 산업군에 종사하는 관계자를 대상으로 뉴스 설문지 및 이력서와 같은 양식으로 위장한 MS 워드(Word) 문서를 배포했다. 해당 문서는 법제처에서 제공한 문서를 악의적으로 수정해 재배포한 것으로 분석된다.

SectorA06 그룹은 일본에서 이들의 해킹 활동이 발견되었다. 해당 그룹은 패스워드(Password) 파일로 위장한 윈도우 바로가기(LNK) 형식의 악성코드를 배포했다. 최종적으로 msiexec(윈도우 인스톨러 유틸리티)를 사용해 C2 서버에서 MSI(Microsoft Installer) 파일을 다운로드 및 동작 시켜 정보를 수집하고 시스템 제어권을 탈취하는 전술을 사용하고 있다.

SectorA07 그룹은 미국, 싱가포르에서 이들의 해킹 활동이 발견되었다. 해당 그룹은 CHM(Compiled HTML Help) 형식의 파일을 공격에 사용했으며, 중국 국가주석과 관련된 주제로 위장하고 있다. 최종적으로 파워쉘(PowerShell) 명령을 사용해 감염된 시스템의 컴퓨터 및 사용자 이름 정보를 수집하고 C2 서버로 전송하는 기능을 수행한다.

DECEMBER

총 4개 해킹 그룹의 활동이 발견되었으며, 이들은 SectorA02, SectorA05, SectorA06, SectorA07 그룹이다.

SectorA02 그룹은 한국, 스위스에서 이들의 해킹 활동이 발견되었다. 해당 그룹은 언론사 및 NGO(Non-Governmental Organization) 관련 종사자를 대상으로 템플릿 인젝션(Template Injection) 기법을 사용하는 MS 워드(Word) 악성코드를 배포했다. 악성코드는 실행 시 RTF(Rich Text Format) 파일을 다운받아 동작 시키며, 최종적으로 매크로(Macro)가 포함된 OLE(Object Linking and Embedding) 개체를 C2 서버에서 추가로 받아오는 기능을 수행한다.

SectorA05 그룹은 한국, 프랑스에서 이들의 해킹 활동이 발견되었다. 해당 그룹은 방송 통신 및 대학교에 종사하고 관계자를 대상으로 피싱 공격을 수행했으며, 계정 정보 탈취를 목적으로 피싱 페이지를 제작 후 공격 대상의 접속을 유도한 것으로 확인된다.

SectorA06 그룹은 폴란드, 미국, 스위스에서 이들의 해킹 활동이 발견되었다. 해당 그룹은 가상화폐 거래소 프로젝트 및 채용과 관련된 내용으로 위장하고 있는 CHM(Compiled HTML Help) 형식의 파일을 공격에 사용했다. 공격에 사용된 CHM 악성코드는 msiexec(윈도우 인스톨러 유틸리티)를 사용해 C2 서버에서 MSI(Microsoft Installer) 파일을 다운로드 및 실행한다. 이후 감염된 시스템의 정보를 수집하고 시스템 제어권을 탈취하는 전술을 사용하고 있다.

SectorA07 그룹은 한국에서 이들의 해킹 활동이 발견되었다. 템플릿 인젝션(Template Injection) 기법을 사용하는 MS 워드(Word) 악성코드를 배포했으며, 개인정보 내용으로 위장하고 있다. 공격 대상이 해당 문서를 실행할 경우 C2 서버에서 CAB(Windows Cabinet File) 파일을 추가로 다운로드 및 실행하는 기능을 수행한다.

IoC(Indicators of Compromise) 및 권고 사항과 함께 개별 위협 이벤트를 자세히 설명하는 전체 보고서는 기존 NSHC ThreatRecon 고객에게 제공됩니다. 자세한 내용은 service@nshc.net으로 문의해 주시기 바랍니다.