Monthly Threat Actor Group Intelligence Report, September 2023 (KOR)

2023년 8월 21일에서 2023년 9월 20일까지 NSHC ThreatRecon팀에서 수집한 데이터와 정보를 바탕으로 분석한 해킹 그룹(Threat Actor Group)들의 활동을 요약 정리한 내용이다.

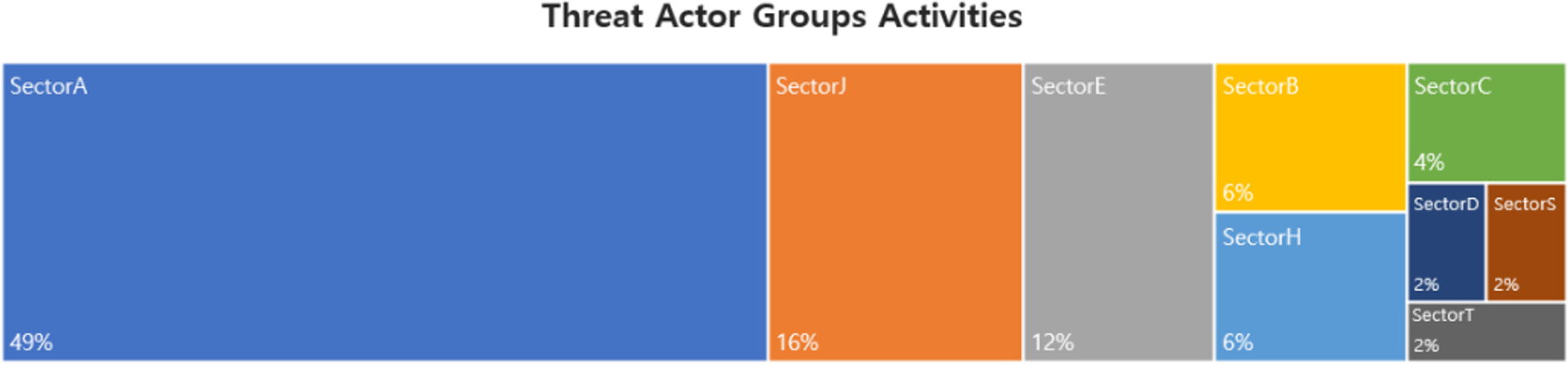

이번 9월에는 총 26개의 해킹 그룹들의 활동이 확인되었으며, SectorA 그룹이 49%로 가장 많았으며, SectorJ, SectorE 그룹의 활동이 그 뒤를 이었다.

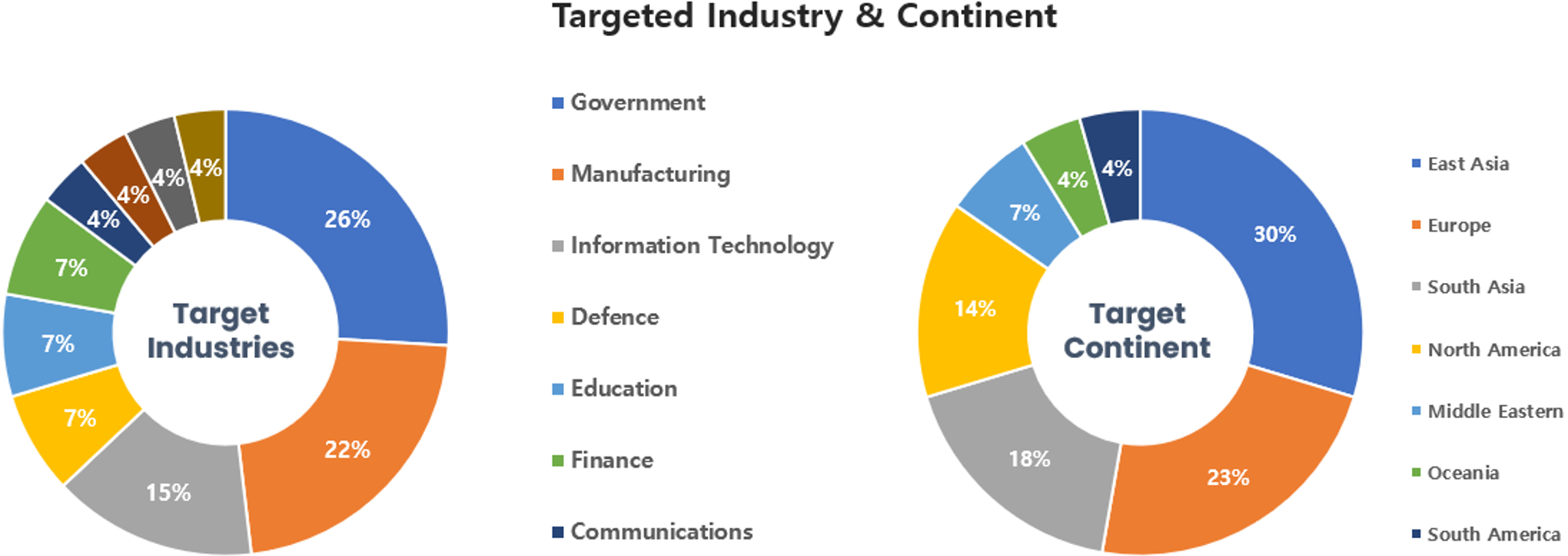

이번 9월에 발견된 해킹 그룹들의 해킹 활동은 정부 기관과 제조업 분야에 종사하는 관계자 또는 시스템들을 대상으로 가장 많은 공격을 수행했으며, 지역별로는 동아시아(East Asia) 와 유럽(Europe)에 위치한 국가들을 대상으로 한 해킹 활동이 가장 많은 것으로 확인된다.

1. SectorA 그룹 활동 특징

2023년 9월에는 총 5개 해킹 그룹의 활동이 발견되었으며, 이들은 SectorA02, SectorA04, SectorA05, SectorA06, SectorA07그룹이다.

SectorA02 그룹의 활동은 한국, 미국, 중국, 루마니아에서 발견되었다. 해당 그룹은 신용카드, 증권, 보험료 등 금융 관련 주제로 위장한 윈도우 도움말(CHM, Compiled HTML Help) 파일 형식의 악성코드를 사용했으며, 최종적으로 파워쉘(PowerShell) 명령을 통해 추가 악성코드를 다운로드 및 실행했다.

SectorA04 그룹의 활동은 한국, 폴란드에서 발견되었다. 해당 그룹은 대학교를 포함한 교육 산업군과 제조업 산업군을 대상으로 사이버 공격 활동을 한 것으로 알려져 있으며, 마이크로소프트 인터넷 익스플로러(Microsoft Internet Explorer) 웹 브라우저(Web Browser)로 위장한 악성코드를 사용했다.

SectorA05 그룹의 활동은 한국, 말레이시아, 네덜란드, 카타르에서 발견되었다. 해당 그룹은 납치 관련 뉴스 기사로 위장한 윈도우 바로가기(LNK) 형식의 악성코드를 사용했으며, 공격 대상을 속이기 위해 미끼 뉴스 기사 웹 페이지를 실행시킨다.

SectorA06 그룹의 활동은 미국, 말레이시아, 한국에서 발견되었다. 해당 그룹은 초대장으로 위장한 윈도우 바로가기(LNK) 형식의 악성코드를 사용했으며, 공격 대상이 악성코드를 실행할 경우 최종적으로 정보 수집 및 공격자의 명령에 따라 악성 행위를 수행하는 추가 악성 코드를 다운로드 및 실행했다.

SectorA07 그룹의 활동은 한국, 홍콩에서 발견되었다. 해당 그룹은 종합소득세 신고서로 위장한 윈도우 바로가기(LNK) 형식의 악성코드를 사용했으며, 최종적으로 시스템 정보를 수집하는 비주얼 베이직 스크립트(Visual Basic Script)와 배치(Batch) 스크립트 파일을 사용했다.

현재까지 계속 지속되는 SectorA 해킹 그룹들은 한국과 관련된 정치, 외교 활동 등 정부 활동과 관련된 고급 정보를 수집하기 위한 목적을 가지며 전 세계를 대상으로 한 금전적인 재화의 확보를 위한 해킹 활동을 병행하고 있다. 이들의 해킹 목적은 장기간에 걸쳐 지속되고 있으며, 이러한 전략적 해킹 목적으로 당분간 변화 없이 지속적으로 진행될 것으로 판단된다.

2. SectorB 그룹 활동 특징

2023년 9월에는 총 3개 해킹 그룹의 활동이 발견되었으며, 이들은 SectorB01, SectorB21, SectorB78 그룹이다.

SectorB01 그룹의 활동은 인도에서 발견되었다. 해당 그룹은 중요 기반 시설(Infrastructure)을 대상으로 원격 제어 기능의 악성코드 및 키로거(Keylogger)를 배포하여 공격 활동을 하였으며, 공격 대상 시스템에서 C2 서버로부터 전달받은 명령에 따라 다양한 명령을 수행하였다.

SectorB21 그룹의 활동은 스페인, 우크라이나, 예멘, 콩고 민주 공화국, 오스트레일리아, 브라질, 덴마크, 독일, 홍콩, 헝가리, 리투아니아, 네덜란드, 폴란드, 포르투칼, 싱가포르, 미국에서 발견되었다. 해당 그룹은 시그널(Signal) 및 텔레그램(Telegram) 앱으로 위장한 안드로이드(Android) 악성코드를 배포하여 공격 활동을 하였으며, 공격 대상 단말기에서 C2서버의 명령에 따라 통화 기록, 연락처 목록, 구글(Google) 계정 목록, 장치 위치와 같은 민감한 정보를 탈취하였다.

SectorB78 그룹의 활동은 홍콩, 네팔, 인도, 대만, 한국에서 발견되었다. 해당 그룹은 정부 기관을 대상으로 대만과 미국과의 해양 관련 논의 내용이 본문에 포함된 스피어 피싱(Spear Phishing) 메일을 배포하여 공격 활동을 하였으며, 공격 대상 시스템에서 C2서버로부터 전달받은 명령에 따라 다양한 명령을 수행하였다.

현재까지 지속되는 SectorB 해킹 그룹들의 해킹 활동 목적은 전 세계를 대상으로 각국 정부 기관의 정치, 외교 활동 등 정부 활동 관련 고급 정보를 수집하기 위한 것으로 분석된다.

3. SectorC 그룹 활동 특징

2023년 9월에는 총 2개 해킹 그룹의 활동이 발견되었으며, 이들은 SectorC01, SectorC13 그룹이다.

SectorC01 그룹의 활동은 오스트리아, 폴란드, 벨기에에서 발견되었다. 해당 그룹은 서비스 구독자만 열람 가능한 파일로 위장한 윈도우 바로가기(LNK) 형식의 악성코드를 사용했으며, 오스트리아, 폴란드, 벨기에를 포함한 지역을 대상으로 지오펜싱(Geo-fencing) 전략을 사용하고 NTLMv2(NT LAN Manager) 인증 프로토콜에 사용되는 해시 값 탈취를 시도했다.

SectorC13 그룹의 활동은 러시아에서 발견되었다. 해당 그룹은 이력서로 위장한 MS 워드(Word) 악성코드를 사용했으며, 공격 대상이 해당 MS 워드(Word) 악성코드를 실행할 경우 템플릿 인젝션(Template Injection) 기법을 통해 악의적인 코드가 포함된 MS 워드(Word) 템플릿(Template)을 다운로드 및 실행된다.

현재까지 지속되는 SectorC 해킹 그룹들의 해킹 활동은 이들을 지원하는 정부와 인접한 국가를 포함한 전 세계를 대상으로 각 국가들의 정부 기관의 정치, 외교 활동 등 정부 활동 관련 고급 정보를 수집하기 위한 목적으로 분석된다.

4. SectorD 그룹 활동 특징

2023년 9월에는 총 1개 해킹 그룹의 활동이 발견되었으며, 이들은 SectorD01 그룹이다.

SectorD01 그룹의 활동은 이스라엘, 오스트레일리아에서 발견되었다. 해당 그룹은 마케팅 서비스 홍보자료로 위장한 MS 워드(Word) 악성코드를 사용했으며, 최종적으로 실행되는 악성코드는 사용자 이름, 컴퓨터 이름 및 로컬 도메인 이름을 수집하며 공격자 서버 명령에 따라 다양한 기능을 수행한다.

SectorD 해킹 그룹들은 주로 정치적인 경쟁 관계에 있는 국가들을 대상으로 해킹 활동을 수행한다. 최근 SectorD 해킹 그룹들은 이들을 지원하는 정부와 반대되는 활동을 수행하는 인물 또는 국가들의 정치, 외교 활동과 같은 고급 정보를 수집하기 위한 목적을 갖는 것으로 분석된다.

5. SectorE 그룹 활동 특징

2023년 9월에는 총 4개 해킹 그룹의 활동이 발견되었으며, 이들은 SectorE01, SectorE02, SectorE03, SectorE05 그룹이다.

SectorE01 그룹의 활동은 중국, 대만, 일본, 말레이시아에서 발견되었다. 해당 그룹은 투자 문서로 위장한 윈도우 바로가기 파일(LNK)을 배포하여 공격 활동을 하였으며, 공격 시스템에서 다운로드 기능의 악성코드를 다운로드 받아 실행하여 추후 공격을 위한 발판을 마련하였다.

SectorE02 그룹의 활동은 중국, 한국, 미국, 파키스탄, 대만, 에콰도르, 독일, 말레이시아에서 발견되었다. 해당 그룹은 IT 및 제조업 대상으로 스피어 피싱(Spear Phishing) 이메일을 배포하여 공격 활동을 하였으며, 최종적으로 에이전트 테슬라(Agent Tesla)로 알려진 원격 제어 악성코드를 설치하여 공격 대상 시스템에서 C2 서버로부터 받은 명령에 따라 자격 증명(Credential), 키로깅(Keylogging) 정보, 스크린샷(Screenshot) 정보와 같이 민감한 정보를 탈취하였다.

SectorE03 그룹의 활동은 인도에서 발견되었다. 해당 그룹은 구글 업데이트(Google Update)로 위장한 안드로이드(Android) 악성코드를 배포하여 공격 활동을 하였으며, 공격 대상 단말기에서 C2서버의 명령에 따라 통화 기록, SMS 메시지, 카메라 녹화, 녹음, 스크린샷(Screen)와 같은 민감한 정보를 탈취하였다.

SectorE05 그룹의 활동은 중국에서 발견되었다. 해당 그룹은 보고지침(Reporting Guidelines) 및 암호화폐(Cryptocurrency) 인식 세미나 참석 초대로 위장한 윈도우 도움말 파일(CHM)을 배포하여 공격 활동을 하였으며, 공격 대상 시스템에서 추가 악성코드를 다운로드 받아 실행하도록 하여 추후 공격을 위한 발판을 마련하였다.

현재까지 지속되는 SectorE 해킹 그룹들의 해킹 활동 목적은 이들을 지원하는 정부와 관련된 정치, 외교 및 군사 활동과 같은 고급 정보 수집을 주된 목적으로 해킹 활동을 수행하는 것으로 분석된다. 그러나 최근에는 중국을 포함한 극동 아시아와 다른 지역으로 확대되고 있는 점으로 미루어, 정치, 외교 및 기술 관련 고급 정보들을 획득하기 위한 활동의 비중도 커지고 있는 것으로 분석된다.

6. SectorH 그룹 활동 특징

2023년 9월에는 총 1개 해킹 그룹의 활동이 발견되었으며, 이들은 SectorH03 그룹이다.

SectorH03 그룹의 활동은 오스트리아, 오스트레일리아, 인도, 네덜란드, 캐나다에서 발견되었다. 해당 그룹은 악성 윈도우 바로가기 파일(LNK)이 포함된 ZIP 압축 파일을 배포하여 공격 활동을 하였으며, 최종적으로 설치된 악성코드는 공격 대상 시스템에서 컴퓨터 이름, OS 버전, 안티 바이러스 정보를 포함한 시스템 정보를 수집하여 추후 공격을 위한 발판을 마련하였다.

또한 윈도우 및 리눅스 운영체제를 대상으로 원격 제어 기능의 악성코드 및 침투 테스트(Penetration Testing) 도구를 배포하여 공격 활동을 하였으며, C2 서버로부터 전달받은 명령에 따라 파일 다운로드 및 업로드, 실행 등의 다양한 명령을 수행하였다. 이외에도 해당 그룹은 유튜브(YouTube) 앱으로 가장한 안드로이드(Android) 악성코드를 배포하여 공격 활동을 하였으며, 공격 대상 단말기에서 C2서버의 명령에 따라 통화 기록, 연락처 목록, 카메라 녹화, 녹음과 같은 민감한 정보를 탈취하였다.

SectorH 해킹 그룹은 사이버 범죄 목적의 해킹과 정부 지원 목적의 해킹 활동을 병행한다. 특히, 이들을 지원하는 정부와 인접한 국가와의 외교적 마찰이 계속되고 있어 목적에 따라 인접 국가 정부 기관의 군사 및 정치 관련 고급 정보 탈취를 위한 활동을 향후에 지속적으로 수행할 것으로 분석된다.

7. SectorS 그룹 활동 특징

2023년 9월에는 총 1개 해킹 그룹의 활동이 발견되었으며, 이들은 SectorS01 그룹이다.

SectorS01 그룹의 활동은 불가리아, 미국, 일본, 대만에서 발견되었다. 해당 그룹은 제조업을 대상으로 스피어 피싱(Spear Phishing) 이메일을 통해 악성 MS 엑셀(Excel) 문서를 배포하여 공격 활동을 하였으며, 최종적으로 공격 대상 시스템에 에이전트 테슬라(Agent Tesla)로 알려진 원격 제어 악성코드를 설치하여 C2 서버로부터 전달받은 명령에 따라 자격 증명(Credential), 키로깅(Keylogging) 정보, 스크린샷(Screenshot) 정보와 같이 민감한 정보를 탈취하였다.

현재까지 지속되는 SectorS 해킹 그룹들의 해킹 활동은 이들을 지원하는 정부와 인접한 국가들에서 정치, 외교 및 군사 활동 등 정부 활동 관련 고급 정보를 수집하기 위한 목적으로 해킹 활동을 수행하는 것으로 분석된다.

8. SectorT 그룹 활동 특징

2023년 9월에는 총 1개 해킹 그룹의 활동이 발견되었으며, 이들은 SectorT01 그룹이다.

SectorT01 그룹의 활동은 우크라이나, 오스트리아, 태국에서 발견되었다. 해당 그룹은 국방 전략 문서 파일로 위장한 악성코드를 사용했으며, 압축 소프트웨어인 WinRAR의 취약점(CVE-2023-38831)을 악용했다. 최종적으로 원격제어 도구인 코발트 스트라이크(Cobalt Strike)를 사용하여 추가 악성코드 다운로드 및 공격자의 명령에 따른 악성행위를 시도했다.

현재까지 지속되는 SectorT 해킹 그룹들의 해킹 활동은 이들을 지원하는 정부와 인접한 국가들에서 정치, 외교 및 군사 활동 등 정부 활동 관련 고급 정보를 수집하기 위한 목적으로 해킹 활동을 수행하는 것으로 분석된다.

9. Cyber Crime 그룹 활동 특징

2023년 9월에는 총 7개 해킹 그룹의 활동이 발견되었으며, 이들은 SectorJ25, SectorJ37, SectorJ39, SectorJ49, SectorJ73, SectorJ121, SectorJ124 그룹이다.

이들은 다른 정부 지원 해킹 그룹들과 다르게 현실 세계에서 금전적인 이윤을 확보할 수 있는 재화적 가치가 있는 온라인 정보들을 탈취하거나, 직접적으로 특정 기업 및 조직들을 해킹 한 후 내부 네트워크에 랜섬웨어(Ransomware)를 유포하거나, 중요 산업 기밀을 탈취한 후 이를 빌미로 금전적 대가를 요구하는 협박 활동 등을 수행한다.

SectorJ25 그룹의 활동은 몽골, 영국, 인도네시아에서 이들의 활동이 발견되었다. 해당 그룹은 클라우드(Cloud) 및 컨테이너(Container) 환경을 대상으로 암호화폐(Cryptocurrency)를 채굴하는 크립토재커(Cryptojacker)를 사용했으며, 해당 그룹이 사용한 배시(Bash) 악성코드는 시스템 정보를 수집하고 암호화폐 채굴을 위해 시스템 설정을 변경한다.

SectorJ37 그룹의 활동은 스페인, 브라질, 프랑스, 모로코, 슬로바키아, 에스토니아, 이탈리아, 영국, 독일, 미국, 네덜란드, 캐나다, 아랍에미리트에서 발견되었다. 해당 그룹은 셋톱박스(Set-Top Box) 기반 인터넷 동영상 서비스인 OTT(Over The Top) 서비스 프로그램으로 위장한 악성코드를 사용했으며, MS 워드(Word) 악성코드를 사용하여 공격 대상이 실행하도록 유도했다.

SectorJ39 그룹의 활동은 미국, 캐나다, 인도, 이란, 이스라엘, 영국, 아제르바이잔, 이탈리아, 스웨덴에서 발견되었다. 해당 그룹은 유럽과 북미 지역의 기업을 대상으로 윈도우 검색 파일의 원격 코드 실행 취약점(CVE-2023-36884)을 악용했으며, 우크라이나와 나토(NATO)에 관한 주제를 사용하여 공격 대상이 악성코드를 실행하도록 유도했다.

SectorJ49 그룹의 활동은 에스토니아, 러시아, 인도에서 발견되었다. 해당 그룹은 군대 동원 명령 문서로 위장한 PE 파일 형식의 악성코드가 포함된 압축 파일을 피싱 메일(Phishing Mail)에 첨부하여 배포했으며, 최종적으로 원격 제어 기능을 가진 악성코드를 시스템에 설치하여 시스템 정보 수집 및 명령 및 제어를 시도했다.

SectorJ73 그룹의 활동은 콜롬비아에서 발견되었다. 해당 그룹은 금전적인 이윤을 위해 정부, IT, 제조 분야 산업군을 대상으로 랜섬웨어(Rhysida Ransomware)를 사용했다.

SectorJ121 그룹의 활동은 폴란드, 우크라이나에서 발견되었다. 해당 그룹은 공증 기관 문서로 위장한 배치(Batch) 스크립트가 포함된 압축 파일을 사용했으며, 최종적으로 공격자 서버 명령에 따라 다양한 기능을 수행하는 원격 제어 악성코드를 사용했다.

SectorJ124 그룹의 활동은 네덜란드, 이스라엘, 우크라이나, 미국, 인도에서 발견되었다. 해당 그룹은 암호화폐(Cryptocurrency) 지갑 관련 데이터를 훔치기 위해 파이썬 패키지 인덱스(Python Package Index, PyPl)를 사용하여 악성코드를 배포했으며, 탐지를 피하기 위해 텔레그램(Telegram) 채널을 사용하거나 파일 공유 서비스를 사용했다.

IoC(Indicators of Compromise) 및 권고 사항과 함께 개별 위협 이벤트를 자세히 설명하는 전체 보고서는 기존 NSHC ThreatRecon 고객에게 제공됩니다. 자세한 내용은 service@nshc.net으로 문의해 주시기 바랍니다.