2023 The First Half Activities Summary of Ransomware Threat Actors (KOR)

개요

NSHC 위협 분석 연구소(Threat Research Lab)에서는 2023년 상반기 동안 랜섬웨어(Ransomware)를 이용한 해킹 그룹들의 해킹 활동 정보를 분석하였다. 랜섬웨어를 이용한 해킹 활동은 최근까지 지속적으로 발생하고 있는 공격 유형으로, 금전적인 대가를 목적의 랜섬웨어 유포로 인해 발생하는 영향은 큰 것으로 확인된다.

따라서, 최근 랜섬웨어를 이용한 해킹 그룹들의 공격 기법과 공격 도구에 대한 정보를 기반으로 예방 및 대응 체계를 준비할 필요가 있다. 본 보고서에서는 랜섬웨어를 이용한 해킹 그룹들이 활용한 공격 기법과 공격 도구, 인프라에 대한 정보를 서술하고 있다.

랜섬웨어를 이용한 해킹 그룹들의 활동

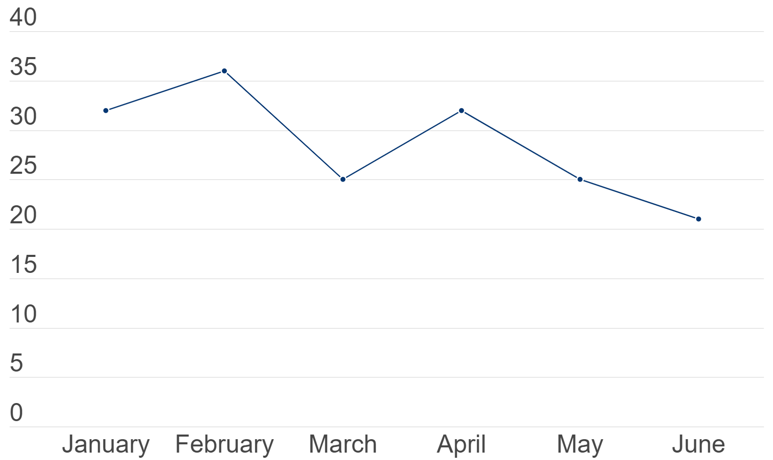

2023년 1월 1일에서 6월 30일까지 NSHC 위협 분석 연구소(Threat Research Lab)에서 수집 및 분석한 데이터와 정보를 바탕으로 분석한 랜섬웨어와 관련한 해킹 활동들은 2023년 상반기에 총 141건의 랜섬웨어 관련 해킹 이벤트들이 확인되었다.

[그림 1: 2023년 상반기 랜섬웨어 이벤트 월 별 현황]

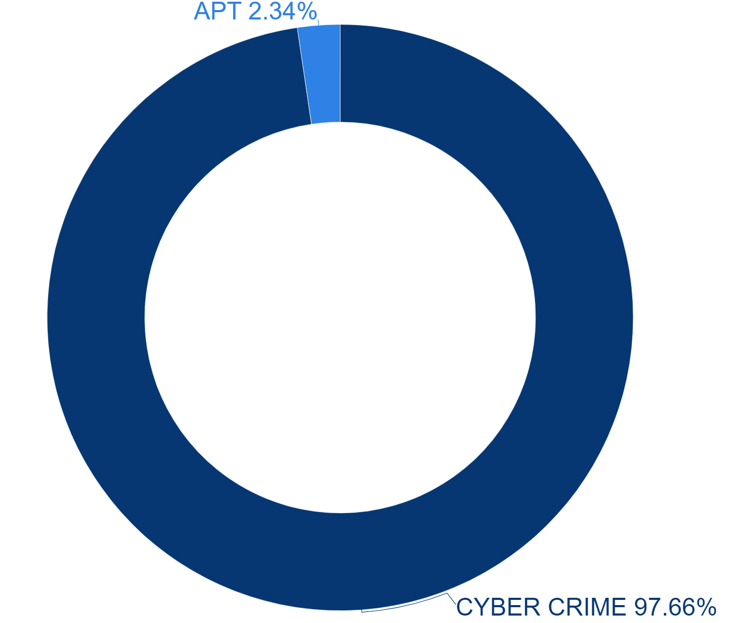

랜섬웨어를 이용한 해킹 그룹들은 금전적인 이익을 확보하기 위한 사이버 범죄(Cyber Crime) 그룹과 특수 목적으로 해킹 활동을 수행하는 정부 지원을 받는 해킹 그룹으로 분류할 수 있다. 2023년 상반기에는 사이버 범죄(Cyber Crime) 그룹의 랜섬웨어를 이용한 해킹 활동이 97%인 것으로 확인된다. 따라서, 2023년 상반기 동안 확인된 랜섬웨어의 목적은 주로 금전적인 이익을 획득하기 위한 것으로 확인된다.

[그림 2: 2023년 상반기 랜섬웨어를 이용한 해킹 그룹별 통계]

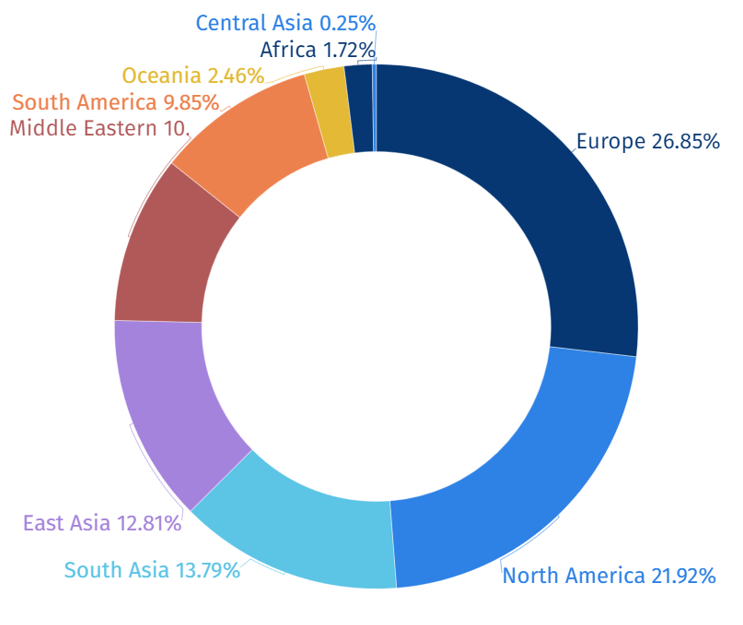

랜섬웨어를 이용한 해킹 그룹들의 해킹 활동이 발견된 지역들을 분류하면 [그림 3]과 같이 유럽 대륙 및 북아메리카에 위치한 조직들을 대상으로 가장 많은 해킹 활동을 수행한 것으로 확인된다.

[그림 3: 2023년 상반기 공격 대상이 된 지역 별 통계]

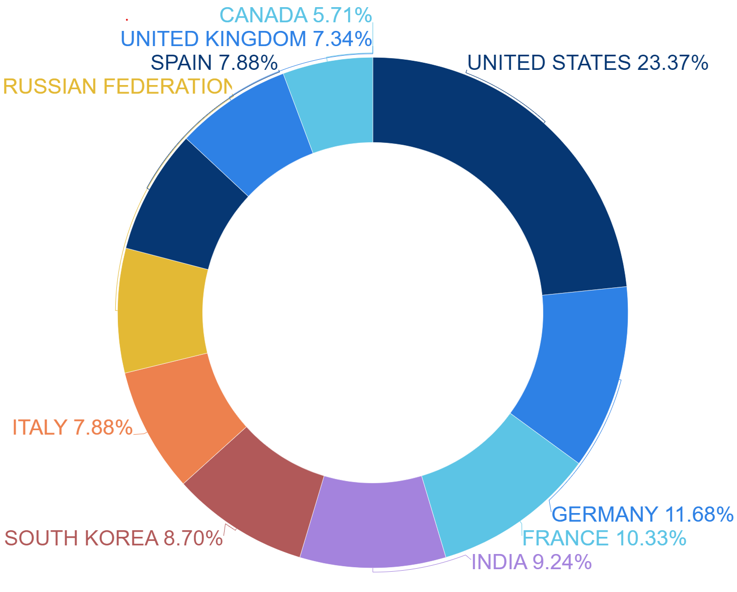

또한, 2023년 상반기 동안 랜섬웨어를 이용한 해킹 그룹들의 공격 대상이 된 국가는 미국이 23.37%인 것으로 가장 높은 것으로 확인되며, 그 다음으로는 독일과 프랑스가 높은 순위를 차지하고 있다.

[그림 4: 2023년 상반기 공격 대상이 된 국가 통계]

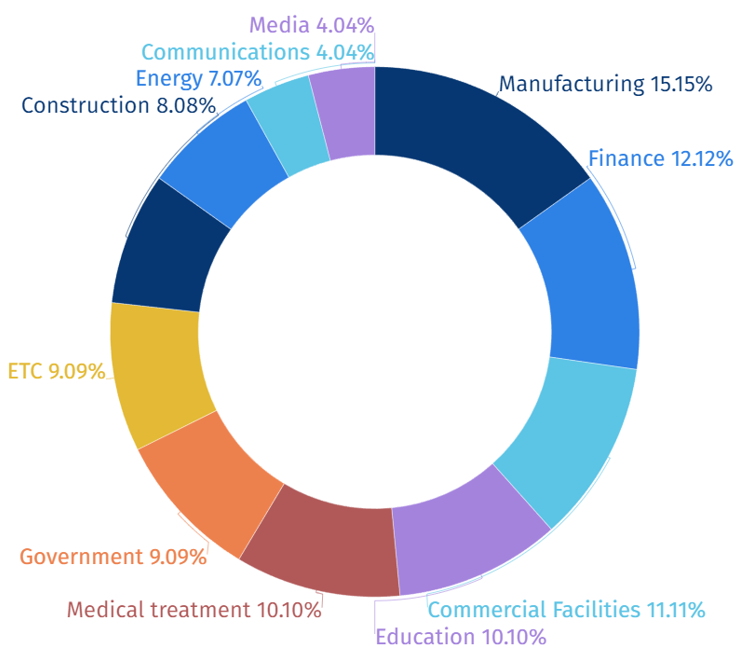

2023년 상반기에는 랜섬웨어를 이용한 해킹 그룹은 제조업과 금융 및 상업 시설 분야에 종사하는 관계자 또는 시스템들을 대상으로 가장 많은 해킹 활동을 수행한 것으로 확인된다. 해당 산업군은 랜섬웨어 공격이 발생할 경우 생산 활동에 막대한 피해가 발생하게 됨으로 사이버 범죄 목적으로 활동하는 해킹 그룹들이 랜섬웨어를 이용한 해킹 활동에 주된 공격 대상이 되는 것으로 분석된다.

[그림 5: 2023년 상반기 공격 대상이 된 산업군 통계]

랜섬웨어를 이용한 해킹 그룹들의 공격 기술

1. 취약점 활용

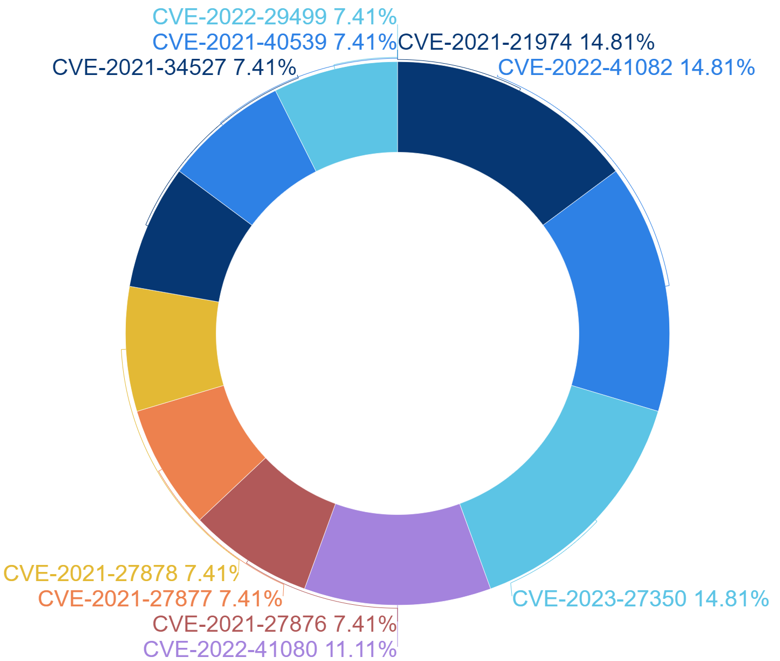

랜섬웨어를 이용한 해킹 그룹들은 해킹 대상 조직의 내부망 침투를 위한 방안 중 하나로 해킹 대상 조직에 존재하는 취약한 버전의 소프트웨어를 사용하고 있는지 확인 후 해당 소프트웨어의 취약점을 악용한 공격을 수행하고 있다. 2023년 상반기 랜섬웨어를 이용한 해킹 그룹들이 가장 많이 악용한 것으로 확인된 소프트웨어 취약점은 [표 1]과 같다.

| 취약점 | 취약점 유형 | 취약점 대상 |

| CVE-2021-21974 | 원격 코드 실행 취약점 (Remote Code Execution Vulnerability) | VMware ESXi OpenSLP Services |

| CVE-2022-41082 | 원격 코드 실행 취약점 (Remote Code Execution Vulnerability | Microsoft Exchange Server |

| CVE-2023-27350 | 부적절한 액세스 제어 취약점 (Improper Access Control Vulnerability) | PaperCut MF/NG Improper |

| CVE-2022-41080 | 권한 상승 취약점 (Privilege Escalation Vulnerability) | Microsoft Exchange Server |

| CVE-2021-27876 | 파일 액세스 취약점 (File Access Vulnerability) | Veritas Backup Exec Agent |

| CVE-2021-27877 | 부적절한 인증 취약점 (Improper Authentication Vulnerability) | Veritas Backup Exec Agent |

| CVE-2021-27878 | 명령 실행 취약점 (Command Execution Vulnerability) | Veritas Backup Exec Agent |

| CVE-2021-34527 | 원격 코드 실행 취약점 (Remote Code Execution Vulnerability) | Microsoft Windows Print Spooler |

| CVE-2021-40539 | 인증 우회 취약점 (Authentication Bypass Vulnerability) | Zoho ManageEngine ADSelfService Plus |

| CVE-2022-29499 | 데이터 검증 취약점 (Data Validation Vulnerability) | Mitel MiVoice Connect |

[표 1: 랜섬웨어를 이용한 해킹 그룹들의 취약점 활용 목록]

랜섬웨어를 이용한 해킹 그룹들은 원격으로 특정 명령을 실행할 수 있는 원격 코드 실행 취약점(Remote Code Execution Vulnerability, RCE) 과 공격 대상에 대한 파일 및 디렉터리 등 리소스에 대한 액세스를 제어할 수 있는 부적절한 액세스 제어 취약점(Improper Access Control Vulnerability)을 많이 활용한 것으로 확인된다.

특히 식별한 취약점들 중 상위 10개 중 8개는 서버(Server)로 분류되는 어플리케이션으로 확인된다. 서버에 존재하는 취약점을 악용하여 공격을 수행하는 경우, 권한 상승을 통해 지속성 확보 및 탐지 회피 그리고 민감한 데이터 접근에 대한 권한 획득 뿐만 아니라, 인접한 시스템들 또는 네트워크 대역으로 측면 이동(Lateral Movement)을 수행할 수 있어 피해 규모를 확산할 수 있다. 이러한 특성을 악용하기 위해, 공격자는 서버를 대상으로 취약점을 수행하는 것으로 확인된다.

[그림 6: 랜섬웨어를 이용한 해킹 그룹들의 취약점 활용 통계]

2. 오픈 소스(Open Source) 도구 및 프리웨어(Freeware) 활용

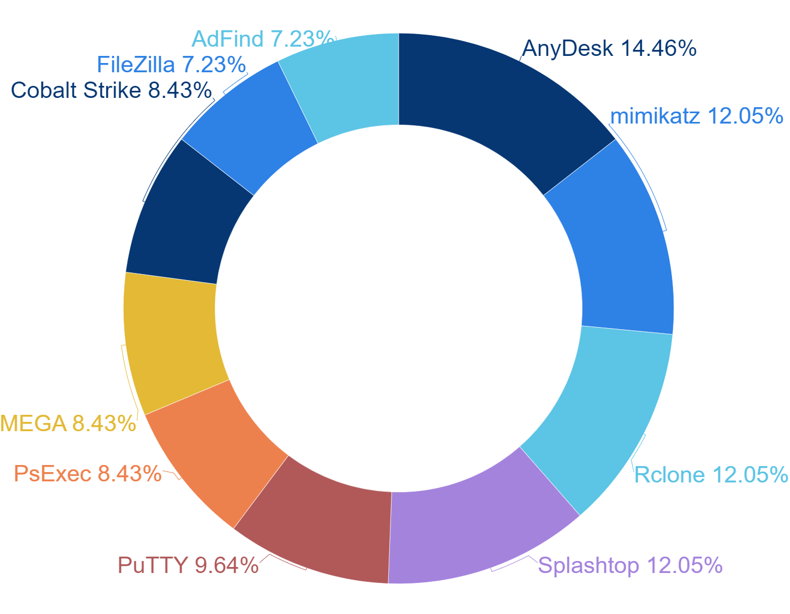

랜섬웨어를 이용한 해킹 그룹들은 공격 대상 조직 내부에서 이동과 랜섬웨어 확산을 위해 알려진 오픈 소스(Open Source) 도구 및 프리웨어(Freeware)를 활용한다. 2023년 상반기 동안 랜섬웨어를 이용한 해킹 그룹들이 가장 많이 활용한 것으로 확인된 오픈 소스(Open Source) 도구 및 프리웨어(Freeware)는 원격 제어 기능을 제공하는 “AnyDesk”로 확인된다.

그리고, 그 다음으로는 윈도우 자격증명(Credential) 정보 수집 도구로 널리 알려져 있는 “Mimikatz”와 원격에서 커맨드라인(Command-line) 명령으로 클라우드 스토리지 서비스를 관리할 수 있게 지원해주는 “Rclone”이 차지하고 있다.

[그림 7: 랜섬웨어를 이용한 해킹 그룹들이 활용한 도구 통계]

[그림 8: AnyDesk 홈페이지 화면]

랜섬웨어를 이용한 해킹 그룹들이 주로 활용한 도구들의 특징을 확인한 결과, 원격으로 공격 대상을 제어할 수 있는 프로그램이나, 공격 대상의 계정 정보를 수집하고 관리자 권한을 획득하기 위한 목적으로 계정 정보 수집 도구를 사용하는 것으로 확인된다. 또한, 공격 대상으로부터 수집한 데이터를 외부로 유출하기 위해 활용되는 파일 전송 프로그램 및 클라우드 스토리지 관련 프로그램들도 자주 활용한 것으로 확인된다.

|

도구 |

도구 기능 |

도구 링크 |

|

AnyDesk |

원격 제어 프로그램 | https://anydesk.com/ |

|

mimikatz |

윈도우 자격증명 (Credential) 정보 수집 도구 | https://github.com/gentilkiwi/mimikatz |

|

Rclone |

클라우드 스토리지 서비스 | https://rclone.org/ |

|

Splashtop |

원격 제어 프로그램 | https://www.splashtop.com/ |

|

PuTTY |

원격 제어 프로그램 | https://www.putty.org/ |

|

PsExec |

원격 실행 프로그램 | https://learn.microsoft.com/en-us/sysinternals/downloads/psexec |

|

MEGA |

클라우드 스토리지 서비스 | https://mega.io/ |

|

Cobalt Strike |

침투 테스트 도구 | https://www.cobaltstrike.com/ |

|

FileZilla |

파일 전송 프로그램 | https://filezilla-project.org/ |

|

AdFind |

윈도우 액티브 디렉토리 (Active Directory) 정보 수집 도구 | http://www.joeware.net/freetools/tools/adfind/ |

[표 2: 랜섬웨어를 이용한 해킹 그룹들이 활용한 도구 목록]

랜섬웨어를 이용한 해킹 그룹들의 인프라

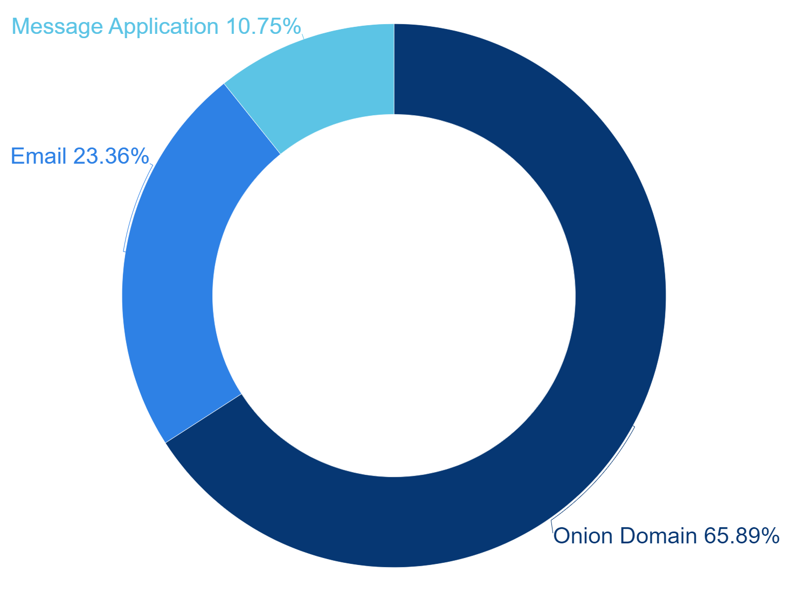

랜섬웨어는 공격 대상 조직에서 데이터가 암호화되었다는 사실을 인지하고, 랜섬웨어를 이용한 해킹 그룹들에게 금전적 이익을 지불할 수 있는 방법을 고지하는 랜섬 노트(Ransom Note)를 생성하게 된다. 일반적으로 랜섬웨어가 생성하는 랜섬노트에는 랜섬웨어를 이용한 해킹 그룹들과 연락할 수 있는 수단 또는 가상화폐(Cryptocurrency)를 송금 받을 가상화폐 지갑 주소 등과 같은 인프라 정보가 기재된다.

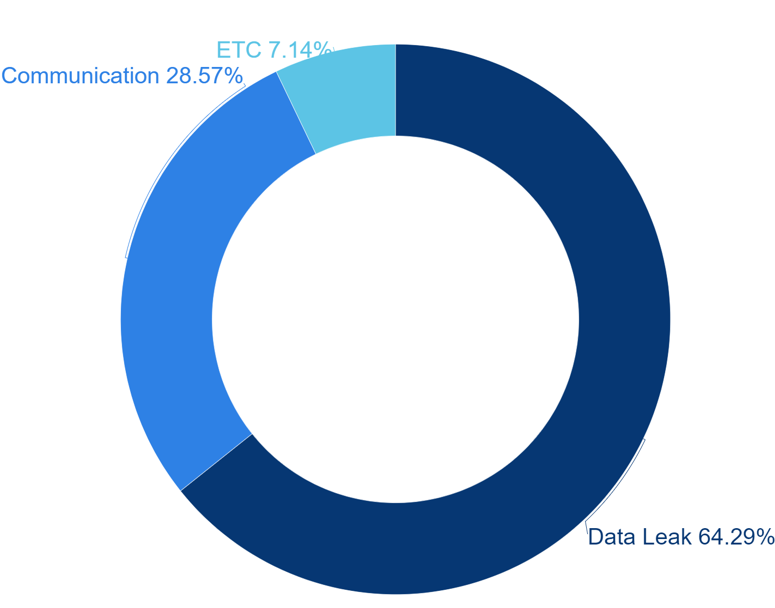

2023년 상반기 동안 랜섬노트에 존재하는 랜섬웨어를 이용한 해킹 그룹들이 활용한 인프라에는 어니언(Onion) 도메인 및 이메일 주소 그리고, 소셜 미디어 플랫폼(Social Media Platform)이 있으며, 이 중 어니언(Onion) 도메인을 가장 많이 활용한 것으로 확인된다.

[그림 9: 랜섬웨어를 이용한 해킹 그룹들의 인프라 통계]

1. Onion 도메인 주소 활용

어니언(Onion) 도메인은 다크웹(DarkWeb) 및 딥웹(DeepWeb)을 이용하기 위해 토르 브라우저(Tor Browser)를 사용해야만 접속이 가능한 도메인으로, 익명성이 제공되어 공격자를 추적하기 어렵기 때문에 공격자들이 많이 활용하고 있다.

랜섬웨어를 이용한 해킹 그룹이 어니언(Onion) 도메인을 활용하는 목적은 크게 3가지로 분류가 가능하다. 첫 번째로, 피해 업체 목록을 게시하는 목적으로 활용하는 경우가 있으며, 두 번째로 피해 업체와 연락하기 위한 수단으로 사용된다. 이와 같은 경우, 특정 피해 업체를 식별하기 위해, 랜섬노트에 제공한 고유 ID를 인증 수단으로 활용한다. 마지막으로, 랜섬웨어와 무관한 내용을 포함하여 복합적으로 운영하는 경우가 있다.

2023년 상반기 발견된 랜섬웨어들에서는 해당 3가지 유형 중 피해 업체 목록을 게시하는 목적으로 어니언(Onion) 도메인을 가장 많이 활용하는 것으로 확인된다.

[그림 10: 랜섬웨어를 이용한 그룹들의 어니언(Onion) 도메인 활용 목적 통계]

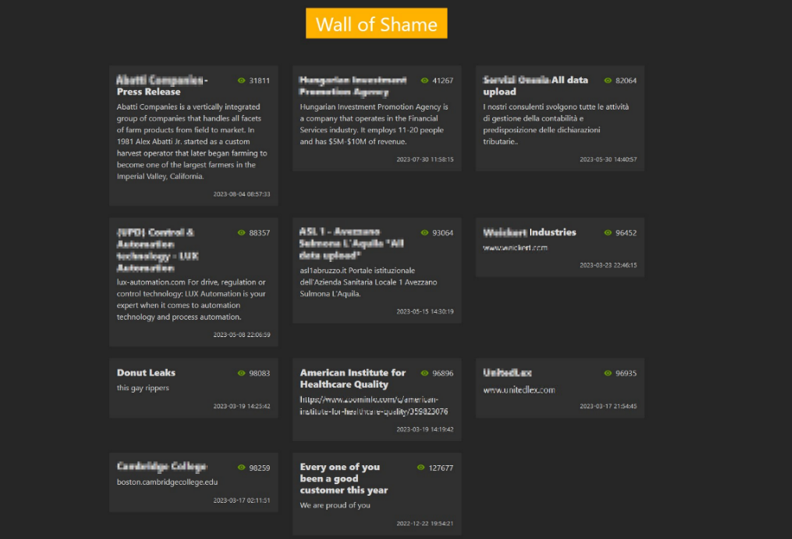

1) 피해 업체 목록 게시

랜섬웨어를 이용한 해킹 그룹들은 피해 업체 목록을 게시하는 목적으로 어니언(Onion) 도메인 주소를 활용한다. 이러한 목적으로 활용하는 경우, 파일 공유 사이트를 통해 파일명 및 파일 경로와 같은 탈취한 데이터의 일부를 공개하여 공격 대상의 데이터를 탈취하였음을 증명한다. 그리고, 금전 거래가 가능한 기한을 표기하여, 복구 비용을 독촉하는 분위기를 조성하고 있는 것으로 확인된다.

[그림 11: 피해 업체 목록을 게시하는 목적으로 운영되는 어니언(Onion) 도메인 활용 (1)]

[그림 12: 피해 업체 목록을 게시하는 목적으로 운영되는 어니언(Onion) 도메인 활용 (2)]

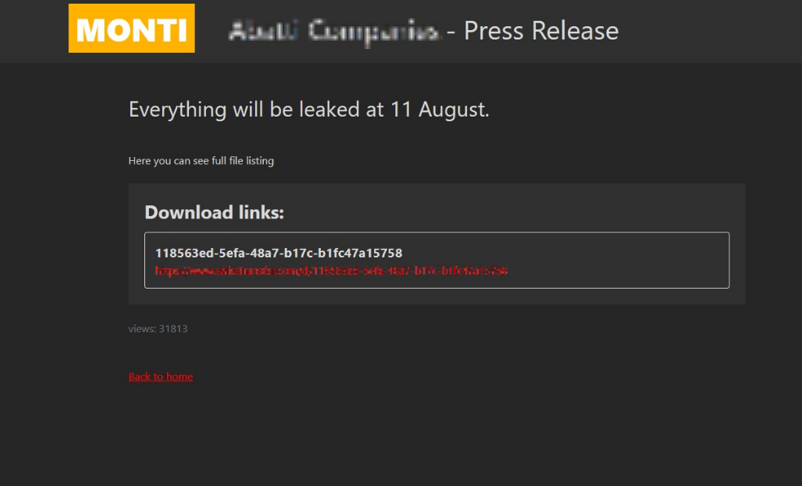

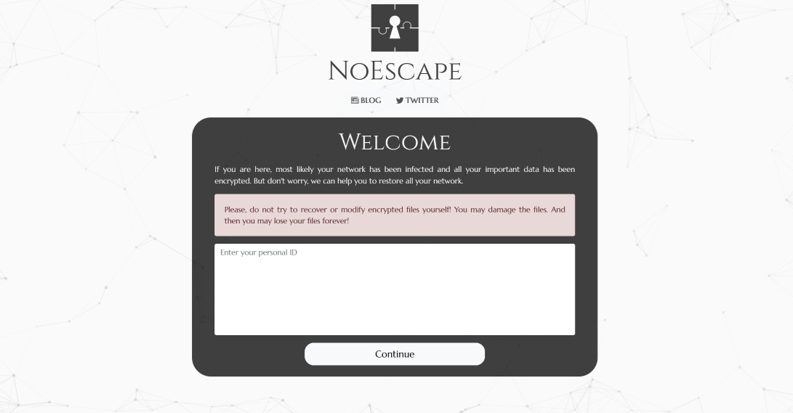

2) 특정 공격 대상과 연락

랜섬웨어를 이용한 해킹 그룹들이 피해 업체와 연락하기 위한 수단으로 어니언(Onion) 도메인을 활용하는 경우, 특정 문자열을 입력해야 접속이 가능한 것으로 확인된다. 어니언(Onion) 도메인 주소에 접속 시 입력하는 특정 문자열은 피해자를 식별할 수 있는 문자열 “Personal ID”, “Decryption ID” 등으로 랜섬웨어 그룹마다 다른 이름으로 사용하고 있지만, 공격 대상 암호화 과정에서 생성되는 랜섬노트에서 함께 제공하는 것으로 확인된다.

[그림 13: 특정 공격 대상과 연락하는 목적으로 운영되는 어니언(Onion) 도메인 활용]

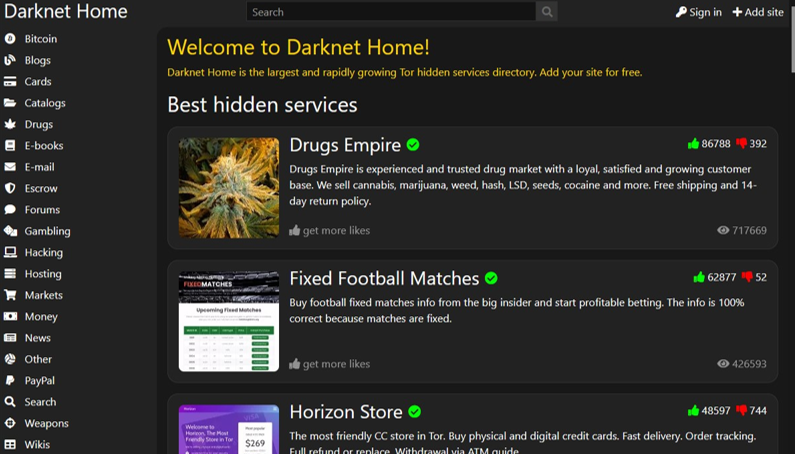

3) 기타

일부 랜섬웨어를 이용한 해킹 그룹은 랜섬웨어 뿐만 아니라, 마약과 해킹 도구를 판매하는 등 복합적인 용도로 활용하는 Onion 도메인 주소도 존재하는 것으로 확인된다.

[그림 14: 복합적인 용도로 활용되는 Onion 웹페이지 화면]

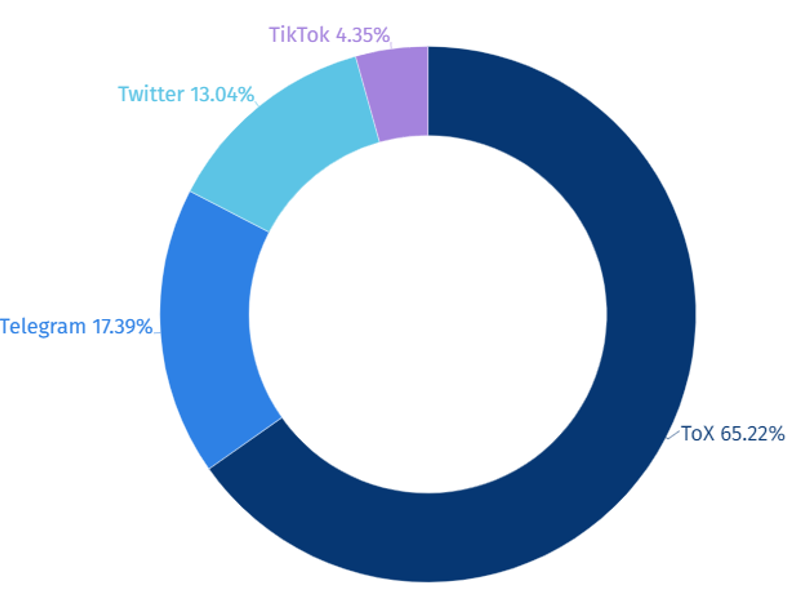

2. 소셜 미디어 플랫폼(Social Media Platform) 활용

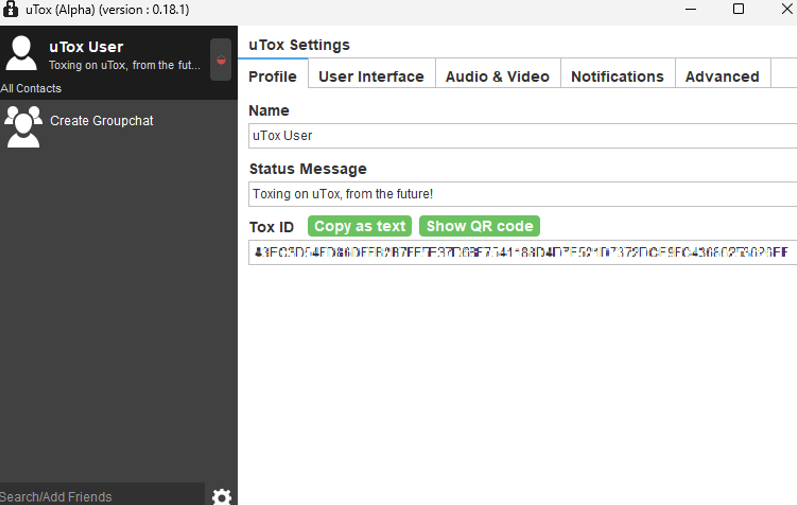

랜섬웨어를 이용한 해킹 그룹들이 공격 대상과 연락하기 위해 활용하는 소셜 미디어 플랫폼(Social Media Platform)은 톡스(Tox)가 65%로 가장 많은 것으로 확인된다. 톡스(Tox)는 전화번호 및 이메일 주소 등과 같은 개인정보를 등록하지 않고 사용 가능한 메신저 서비스로, 텔레그램(Telegram)과 유사하게 암호화 기능을 제공하고 있어, 톡스(Tox) 메신저 어플리케이션을 활발하게 활용하고 있는 것으로 확인된다.

[그림 15: 랜섬웨어를 이용한 해킹그룹들이 활용하는 소셜 미디어 플랫폼 통계]

[그림 16: Tox 설정 화면]

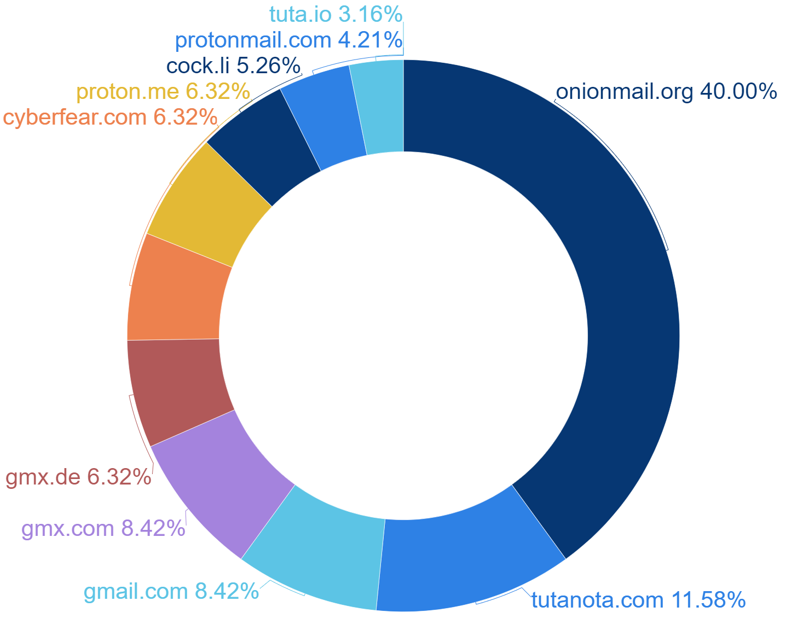

3. 이메일 도메인

랜섬웨어를 이용한 해킹 그룹들은 공격 대상과 연락하기 위한 목적으로 이메일도 활용하고 있으며, 가장 많이 활용하는 이메일 도메인은 30%를 차지한 “onionmail.org”인 것으로 확인된다. “onionmail.org” 도메인은 PGP 키로 메일을 암호화하고, 익명성이 보장되는 특성이 있어 해당 도메인을 가장 선호하는 것으로 확인된다.

[그림 17: 랜섬웨어를 이용한 해킹 그룹들이 활용하는 이메일 도메인 통계]

[그림 18: Onion Mail 홈페이지]

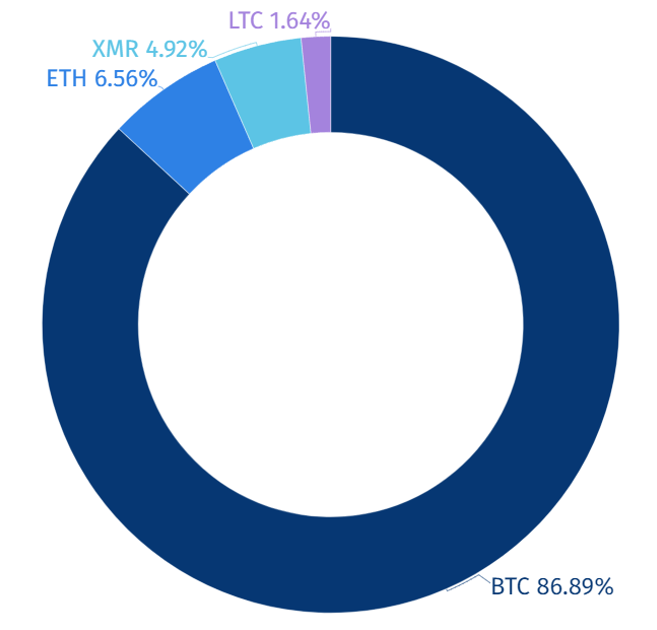

4. 암호 화폐 종류

랜섬웨어를 이용한 해킹 그룹들은 공격 대상으로부터 금전적인 이익을 전달받는 방법으로 암호 화폐를 활용하고 있다. 암호화폐는 주소와 거래 ID만이 기록되며, 별도의 개인 정보가 공개되지 않아 익명으로 거래가 가능하다.

이러한 특성으로 인해 해킹 그룹들의 신원을 숨기고 수사기관의 추적을 피할 수 있어 송금 받는 금전의 유형으로 암호화폐를 선택한 것으로 확인된다.

2023년 상반기 동안 랜섬웨어를 이용한 해킹 그룹들이 활용한 것으로 확인된 암호화폐 종류는 비트코인(BTC), 이더리움(ETH), 모네로(XMR), 라이트 코인(LTC)으로 총 4종류이며, 이 중 비트코인이 86%로 가장 많이 사용하고 있는 것으로 확인된다.

비트코인은 사람들에게 가장 많이 알려져 있는 암호화폐 종류로, 인지도도 높고 접근성이 좋은 특성이 있어, 랜섬웨어를 이용한 해킹 그룹들이 비트코인을 통해 송금 받는 것을 선호하는 것으로 확인된다.

|

암호화폐 |

암호화폐 심볼 (Symbol) |

특징 |

|

비트코인 |

BTC |

가장 오래되고 널리 알려져 있으며, 중앙 조직의 개입 없이 운영되는 암호화폐 |

|

이더리움 |

ETH |

스마트 계약을 실행할 수 있는 플랫폼으로, 유연성이 뛰어난 암호화폐 |

|

모네로 |

XMR |

프라이버시와 익명성을 중시하여 거래 내역 및 소유권을 은폐하는 암호화폐 |

|

라이트 코인 |

LTC |

빠른 거래 처리 속도와 낮은 수수료가 강점인 암호화폐 |

[표 3: 랜섬웨어를 이용한 해킹 그룹들이 활용한 암호화폐 종류]

[그림 19: 2023년 상반기 랜섬웨어를 이용한 해킹 그룹들이 활용한 암호화폐 통계]

결론

본문에서는 2023년 상반기 동안 랜섬웨어를 이용한 해킹 그룹들의 다양한 공격 기법 및 공격 도구, 인프라 정보를 기술하고 있으며, 이를 통해 랜섬웨어를 이용한 해킹 그룹들이 활용하는 기술 및 인프라가 다양해졌다는 것을 알 수 있다.

또한, 본문에서 기술하고 있는 랜섬웨어 사고 사례에서 확인할 수 있듯, 랜섬웨어는 서비스 중단과 같은 큰 규모의 피해를 초래하는 공격이다. 이러한, 피해를 방지하기 위해 랜섬웨어 공격에 대한 최근 공격과 관련된 데이터를 기반으로 대비 및 대응 체계를 갖출 필요가 있다.

따라서, 랜섬웨어를 이용한 해킹 그룹들이 활용하는 공격 기법, 공격 도구에 대해 알 수 있는 사이버 위협 인텔리전스(Cyber Threat Intelligence)를 확보하게 된다면, 최근 공격 기법과 공격과 관련된 데이터를 활용하여 능동적인 대응 체계를 갖출 수 있다.

The full report detailing each event together with IoCs (Indicators of Compromise) and recommendations is available to existing NSHC ThreatRecon customers. For more information, please contact service@nshc.net.