Monthly Threat Actor Group Intelligence Report, December 2023 (JPN)

このレポートは2023年11月21日から12月20日までNSHC ThreatReconチームから収集したデータと情報に基づいて分析したハッキンググループ(Threat Actor グループ)の活動をまとめたレポートである。

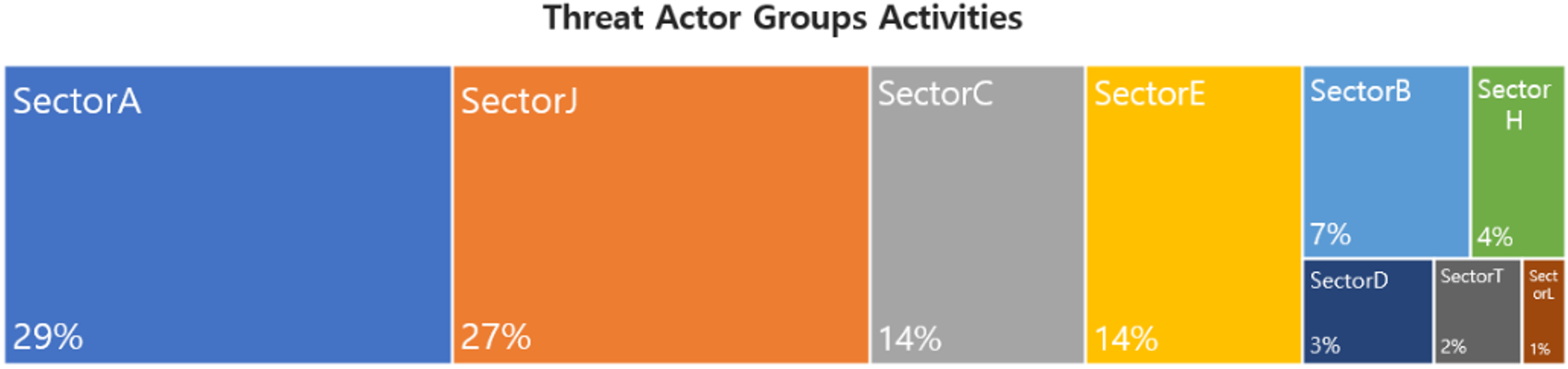

今年の12月には合計 36件のハッキンググループの活動が確認され、最も多い活動はSectorAグループの29%であり、 続きはSectorJ、SectorCグループの活動であった。

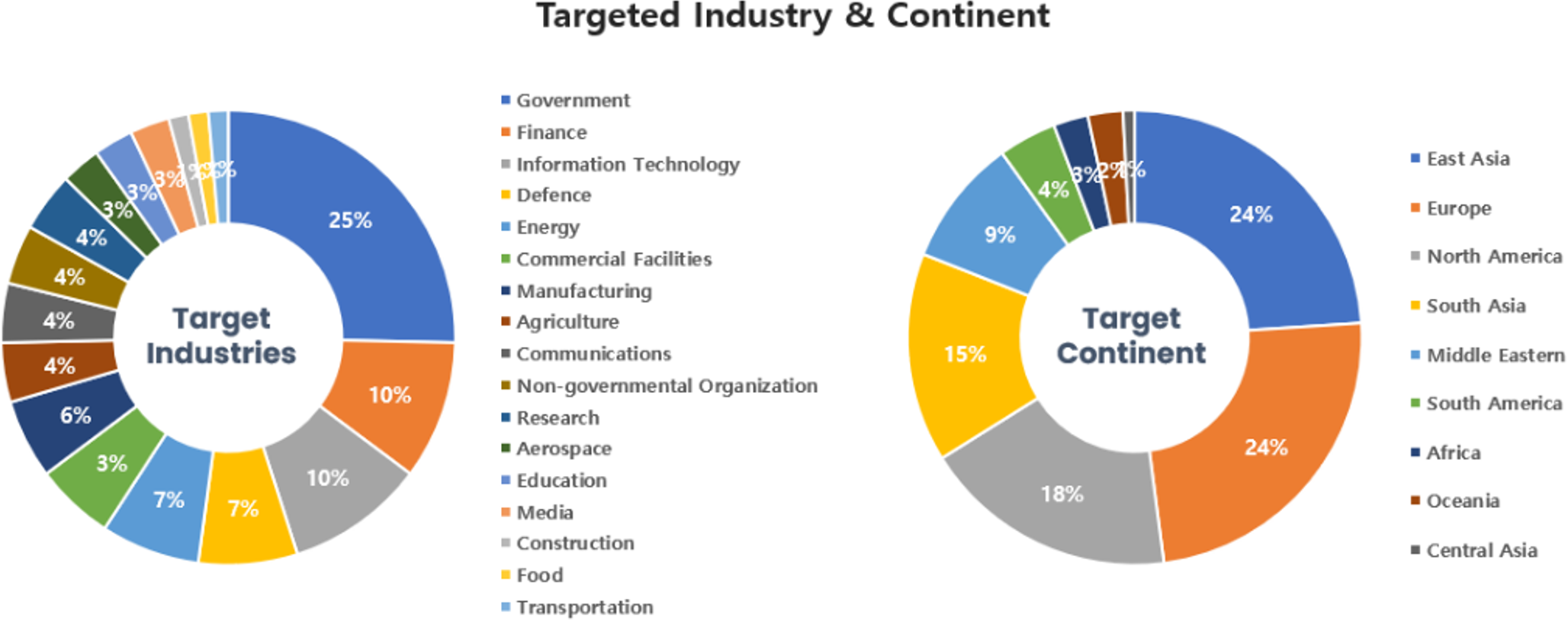

今年 12月に確認されたハッキンググループのハッキング活動は、政府機関や金融の分野に努めている関係者やシステムをターゲットにして最も多い攻撃を行った、地域ごとには東アジアやヨーロッパに位置した諸国をターゲットにしたハッキング活動が最も多いことが確認された。

1. SectorAグループ活動の特徴

2023年12月には合計5件のハッキンググループの活動が確認され、このグループはSectorA01、SectorA02、SectorA05、SectorA06、SectorA07グループである。

SectorA01グループの活動はイギリス、スウェーデン、ベラルーシ、ブラジル、日本、台湾、カナダ、アメリカ、シンガポール、オランダ、コロンビア、パキスタン、ルーマニア、イタリア、スペイン、ブルガリア、モロッコ、トルコ、フィリピン、ウクライナ、ベトナム、キプロス、チリ、韓国から確認された。このグループは採用担当者として偽装して求人活動を行っているのソフトウェア開発者をターゲットにしてインタビュープロセスを行うように誘導し、仮想の面接を通じて普通のプログラムのように偽装したマルウェアをインストールするように誘導した。

SectorA02グループの活動は、香港、イタリア、ウズベキスタン、日本、韓国から確認された。このグループは、未報告状態の資金の出所に関した証明書を提出するように要求する文書として偽装したWindowsショートカット(LNK)形式のマルウェアを使用し、最終的にシステム情報を収集するVisual Basic Scriptとバッチ(Batch)スクリプトファイルを使用した。

SectorA05の活動は韓国から確認された。 このグループは韓国の研究機関をターゲットに、試験及び研究用の生物体の輸入申告書として偽装した悪性のJavaScriptを使用した。 最終的に、DLL形式のマルウェアはシステム情報を収集し、C2サーバーから受信したコマンドを実行した。

SectorA06グループの活動は、ルクセンブルク、ベトナム、中国、スウェーデン、アメリカから確認された。このグループは、マックOS(macOS)ユーザーをターゲットに、暗号資産の取引に使用されるツールとして偽装した悪性のPythonスクリプトを使用し、VoIP(Voice over Internet Protocol)アプリケーションであるDiscordの公開チャンネルを通じて配布したことが分かった。

SectorA07グループの活動はアメリカ、韓国、タイ、香港から確認された。このグループは、メールアカウントのセキュリティチェックの案内文書として偽装したWindowsのショートカット(LNK)形式のマルウェアを使用し、ターゲットがマルウェアを実行すると最終的に難読化(Obfuscated)されたVisual Basic Scriptを通じてターゲットのシステム情報をC2サーバーに送信した。

現在まで続くSectorAハッキンググループの活動は、韓国と関わった政治や外交活動など政府の活動と関係ある機密情報を収集することを目当てにして、世界中をターゲットに金銭の獲得を目的としたハッキング活動を併行している。このグループのハッキングの目的は長期間にわたって継続しており、このような戦略的なハッキング目的にてしばらく変化なく進むと判断されている。

2. SectorBグループ活動の特徴

2023年12月には合計5件のハッキンググループの活動が確認され、このグループはSectorB01、SectorB22、SectorB72、SectorB73、SectorB85グループである。

SectorB01 グループ 活動は香港、アメリカから確認された。このグループは政府機関のシステムをターゲットにして Adobe ColdFusionの任意コードの実行の脆弱性(CVE-2023-26360)を利用して初期アクセス を試みた上、マルウェアを配布しつつ攻撃を行った。ターゲットのシステムでは実行中のプロセスの情報、ネットワークの接続状態、ローカル及びドメイン管理者のアカウント情報、ネットワークの仕組み、ユーザーの情報などが奪取され、今後の攻撃のための情報を収集した。

SectorB22 グループの活動は台湾から確認された。 このグループは台湾政府及び外交官をターゲットにして悪性のWindowsインストーラー(MSI、Microsoft Silent Installer)ファイルを配布して攻撃活動を行い、ターゲットシステムに配布したプラグX(PlugX)として知られているリモートコントロールのマルウェアを通じてC2サーバーから受信したコマンドに従ってシステム情報の収集及びキーロギング(Keylogging)、画面キャプチャ(Screen Capture)などの様々な悪性行為を行った。

SectorB72グループの活動は、フランス、中国、タイ、エジプト、アフガニスタン、オーストラリア、ルーマニアから確認された。このグループは中東、アフリカ、アメリカの政府、教育、小売、非営利団体、通信会社などの組織をターゲットにして、様々なマルウェアを配布しつつ攻撃活動を行い、ターゲットシステムに配布した様々なマルウェアを通じて、ユーザーの認証情報を収集したり、バックドア機能が導入されているマルウェアを通じてC2サーバーから受信したコマンドに従い、コマンドの実行、ファイルのアップロード及びダウンロードを行った。

SectorB73グループの活動はグアム、アメリカ、ウクライナ、韓国から確認された。このグループは政府組織やエネルギー組織の様々なルーターとファイアウォール製品をターゲットにしてマルウェアを配布し、攻撃活動を行った。

SectorB85 グループは、Luaプログラミング言語で作成したマルウェアを配布し、攻撃活動を行った。ターゲットシステムに配布されたマルウェアは、クラウドベースのリバースプロキシインフラをC2サーバーとして使用した。このグループは、ターゲットシステムに配布されたマルウェアを使用してシステム及びユーザー情報を収集し、C2サーバーに送信した。また、C2サーバーから受信したコマンドに従って、様々な悪性行為を行った。

現在まで続くSectorBハッキンググループの活動 は、世界中をターゲットにして諸国の政府機関の政治、外交活動などの政府活動と関係ある機密情報を収集するためであると分析されている。

3. SectorCグループ活動の特徴

2023年12月には合計5件のハッキンググループの活動が確認され、このグループはSectorC01、SectorC04、SectorC08、SectorC13、SectorC14グループである。

SectorC01 グループの活動は日本、トルコ、オランダ、インドネシア、インド、アメリカ、アラブ首長国連邦、ウクライナ、スロバキア、ルーマニア、ポーランド、ルクセンブルク、リトアニア、ヨルダン、イタリア、ブルガリア、チェコ、オーストラリア、フランス、ラトビアから確認された。このグループはイスラエルとハマスとの戦争と関係ある話題を使用してターゲットがマルウェアを実行するように誘導し、イスラエルとハマスとの戦争と関係ある話題を使用したMS Wordの囮ファイルを使用し、DLLサイドローディング技法を使用してマルウェアDLLファイルの実行及びバッチ(Batch)スクリプトを使用して追加分のマルウェア及び実行を試みた。

SectorC04 グループの活動はフィリピン、デンマーク、ポーランド、アメリカ、カナダ、タイ、イギリス、インド、南アフリカ共和国、中国、オーストラリアから確認された。このグループは車両の販売価格と関係あるAdobe PDFファイルとして偽装したWindowsショートカット(LNK)ファイル形式のマルウェアを使用し、最終的には侵入テストツールであるコバルトストライク(Cobalt Strike)を使用した。

SectorC08グループの活動は、ロシアから確認された。このグループは国家の報酬政策 の受賞関係の内容のAdobe PDFファイルとして偽装したPE(Portable Executable)形式のマルウェアを使用し、最終的にリモートコントロールツールであるウルトラVNC(UltraVNC)を使用して情報収集を試みた。

SectorC13グループの活動は、ラトビア、ロシアから確認された。このグループは、鉄道輸送に関した書類として偽装したMS Wordファイル形式のマルウェアを使用した。ターゲットがこのMS Wordマルウェアを実行した場合、テンプレートインジェクション(Template Injection)技法を使用し、マルウェアが含まれたMS Wordテンプレートがダウンロード及び実行される。

SectorC14グループの活動は、資格証明の奪取ため、使用しているインフラ情報を隠す目的としてサーバーサイドスクリプト(Server-Side Script),、DGA(Domain Generation Algorithm)などの様々な方法を使用している。

現在まで続くSectorCハッキンググループの活動は、このグループを支援する政府と隣接した国家を含んだ世界中をターゲットに各国家の政府機関の政治、外交活動及び政府活動関係の機密情報を収集するための目的であると分析されている。

4. SectorDグループの活動特徴

2023年12月には合計2件のハッキンググループの活動が確認され、このグループはSectorD02、SectorD37グループである。

SectorD02グループの活動は、エジプト、スーダン、タンザニア、イギリスから確認された。このグループは、アフリカ諸国の通信業界をターゲットにして、Java関連ファイルとして偽装したPE(Portable Executable)形式のマルウェアを使用し、DLLサイドローディング(Side-Loading)技法を利用して悪性のDLLファイルを実行した。

SectorD37 グループの活動は、アメリカとイスラエルから確認された。このグループは、脆弱なセキュリティ設定で外部のインターネットに接続されている水道及び汚水処理システム(Water and Wastewater Systems、WWS)産業をターゲットにサイバー攻撃活動を行った。

SectorDハッキンググループは、主に政治的な競合関係にある国家をターゲットにしてハッキング活動を行う。最近SectorDハッキンググループは、このグループを支援する政府を反対する活動を行う人物、もしくは諸国の政治、外交活動のような機密情報を収集するための目的であると分析されている。

5. SectorE グループ活動の特徴

2023年12月には合計3件のハッキンググループの活動が確認され、このグループはSectorE01、SectorE04、SectorE05グループである。

SectorE01グループの活動はアフガニスタン、バングラデシュ、ノルウェー、パキスタンから確認された。このグループはダウンロード機能が導入されているマルウェアを配布して攻撃活動を行い、最終的にレムコス(Remcos)として知られているリモートコントロール機能のマルウェアをインストールし、ターゲットのシステムよりC2サーバーから受信したコマンドによって様々な悪性行為行為を行った。

SectorE04グループの活動はネパール、ドイツ、オランダ、パキスタンで確認された。このグループは旅行スケジュールの文書及び外国のメディアの否定的な報道の文書としてMS Wordのファイルを配布し、攻撃活動を行った。そして、ターゲットシステムに最後にインストールされたマルウェアを通じて、コンピューター名やコマンドプロンプトの実行結果などのデータをBASE64でエンコードしてC2サーバーに送信したと知られている。

SectorE05グループの活動はスリランカ、中国、ネパール、パキスタン、シンガポールから確認された。このグループは会報(Circular)及び運営データの文書、犯罪記録の文書などの様々な主題として偽装したWindowsヘルプ(CHM)ファイルを配布し、攻撃活動を行った。そして、ターゲットのシステムに配布したマルウェアを通じてコンピューター名、ユーザー名を収集し、C2サーバーに送信した後、マルウェアをダウンロードして実行させ、今後の攻撃のための足場を固めた。

現在まで続くSectorEハッキンググループの活動は、このグループを支援する政府と関係ある政治、外交及び軍事活動のような機密情報の収集を第一目標としてハッキング活動を行うことであると分析されている。しかし、最近は中国を含んだ東アジア及び他の地域に拡大していることで、政治、外交及び技術関係の機密情報を獲得するための活動の割合も段々増えつつあると分析されている。

6. SectorHグループ活動の特徴

2023年12月には合計2件のハッキンググループの活動が確認され、このグループはSectorH01、SectorH03グループである。

SectorH01 グループの活動はイタリアから確認された。このグループは、インボイス(Invoice)として偽装したAdobe PDFファイルを配布し、攻撃活動を行った。さらに、ターゲットのシステムに配布したコードインジェクション(Code Injection)機能が導入されたマルウェアを通じて、今後の攻撃からメモリにコードを挿入し、悪性行為を行うように誘導した。

SectorH03グループの活動はインドから確認された。このグループは退職後の計画として偽装したWindowsのショートカット(LNK)ファイルを配布し、攻撃活動を行った。また、ターゲットのシステムに配布したマルウェアを使用してC2サーバーから受信したコマンドにより、様々な悪性行為を行った。また、ポスティングポリシーの改正文書として偽装したMS PowerPointファイルを配布し、攻撃活動を行った。続いて、ターゲットのシステムに配布したマルウェアを使用してC2サーバーから受信したコマンドにより、様々な悪性行為を行った。

SectorHハッキンググループは、サイバー犯罪を目的にしたハッキングと

政府支援を目的にしたハッキング活動を並行している。

特に、このグループを支援している政府と隣接した国家との外交的な衝突が続いているため、目的によって隣国の政府機関の軍事及び政治関係の機密情報の奪取のための活動を今後とも持続的に行うと分析されている。

7. SectorLグループ活動の特徴

2023年12月には合1件のハッキンググループの活動が確認され、このグループはSectorL03グループである。

SectorL03 グループの活動は中国、ウクライナ、ギリシャ、アメリカ、イタリアから確認された。このグループは非政府機関(NGO)や情報技術(IT)、通信部門など様々な組織をターゲットにして初期アクセス(Initial Access)の後にリバースシェル(Reverse TCP Shell)のマルウェアを配布し、攻撃活動を行った。また、ターゲットのシステムに配布したマルウェアを通じてC2サーバーから受信したコマンドによって様々な悪性行為を行った。

現在まで続くSectorLハッキンググループのハッキング活動の目的は、隣接した国家の政治、外交及び軍事活動などの政府活動関係の機密情報を収集するための目的でハッキング活動を行っていると分析されている。

しかし、最近は他の地域へ拡大されていることで、政治、外交及び技術関係の機密情報を獲得するための割合も段々増えつつあると分析されている。

8. サイバー犯罪グループの活動の特徴

2023年12月には合計13件のハッキンググループの活動が確認され、このグループはSectorJ03、SectorJ09、SectorJ10、SectorJ12、SectorJ25、SectorJ64、SectorJ85、SectorJ94、SectorJ110、SectorJ120、SectorJ131、SectorJ133、SectorJ137グループである。

このグループは、他の政府の支援によって活動を行っているハッキンググループとは異なり、現実の世界で金銭的な利益を確保できるオンライン情報を奪取したり、特定の企業や組織をハッキングして内部のネットワークにランサムウェアを配布したり、重要な産業機密を奪取してそれを口実にして金銭を要求する行為などを実行した。

SectorJ03グループの活動はイスラエル、ポルトガル、アメリカ、パレスチナ、スペインから確認された。このグループはパレスチナに関した政治的な話題を使用してターゲットとなるMS Excelファイルを実行させるよう誘導し、スクリーンショットの送信、追加分のマルウェアのダウンロードや実行など、様々な機能が導入されたPE(Portable Executable)形式のマルウェアを使用した。

SectorJ09グループは、ウェブサイトに難読化されたスキミング(Skimming)スクリプトを挿入し、支払いページにてユーザー名、住所、メール、電話番号、クレジットカード支払い情報などを収集する既存のハッキング方法を維持している。

SectorJ10グループは金銭的な利益を目的として、ホワイトラビットランサムウェア(White Rabbit Ransomware)を使用してアクティブディレクトリコントローラー(Active Directory Controller)とVMware ESXiを暗号化し、ターゲットに連絡手段を伝えるためにランサムノート(Ransom Note)を送信した。

SectorJ12グループの活動はマレーシア、アメリカ、イタリアから確認された。このグループは国際物流事業を行うドイツのDHLグループのインボイスメールとして偽装したフィッシングメール(Phishing Mail)を使用し、実際のC2サーバーのアドレスを隠すためにIoT(Internet of Things)メッセージングプロトコル(Messaging Protocol)であるMQTT(Message Queueing Telemetry Transport)を使用する方法で攻撃を行った。

SectorJ25グループの活動はアメリカ、中国、シンガポール、韓国、ポーランドから確認された。このグループはクラウドやコンテナ環境をターゲットに暗号資産をマイニングするクリプトジャッカーを使用し、このグループが使用したBashマルウェアはシステム情報を収集し、暗号資産をマイニングするためにシステム設定を変更する仕組みとなっている。

SectorJ64グループの活動は、ペルー、イスラエル、中国、アメリカ、韓国から確認された。このグループは脆弱なサーバーをターゲットに、リモートコード実行(Remote Code Execution)の脆弱性を利用してマルウェアを配布し、最終的に金銭的な利益を獲得するためにクリプトジャッキング(Cryptojacking)のマルウェアを使用した。

SectorJ85グループは、暗号資産関係のドメインと類似したフィッシング(Phishing)サイトを構築し、タイポスクワティング(Typosquatting)攻撃を試みた。

SectorJ94 グループの活動はフランス、イタリア、カナダ、中国、アメリカで確認されました。このグループは、リモートコントロールプログラムであるアニデスク (AnyDesk) のウェブサイトとして偽装したフィッシング (Phishing) ウェブサイトを構築し、悪性の広告を通じてマルウェアを配信するマルバーティジング (Malvertising) 攻撃を行い、インストールプログラムに偽装したマルウェアをダウンロードさせたことが分かった。

SectorJ110グループの活動はウクライナ、アラブ首長国連邦、ロシア、イラン、トルコから確認された。このグループは、請求書であるMS Excelファイルとして偽装したビジュアルベーシックスクリプト(Visual Basic Script, VBS) のマルウェアを圧縮して添付したフィッシングメールを通じて配布し、最終的に追加分のマルウェアをダウンロードして実行する機能が導入されているマルウェアを使用した。

SectorJ120グループの活動はイスラエル、ブラジル、カナダ、フランス、インドから確認された。このグループは公式のPythonパッケージ(Python Packages)のストレージであるPyPI(Python Package Index)を通じてPythonスクリプトのマルウェアを配布し、最終的にシステムに保存されている資格証明情報や暗号資産関係の情報を収集するPE(Portable Executable)形式のマルウェアを使用した。

SectorJ131グループの活動はカナダから確認されました。このグループはアパッチアクティブMQ(Apache ActiveMQ)の脆弱性(CVE-2023-46604)を悪用して暗号資産のマインんぐスクリプトを配布した。

SectorJ133 グループの活動はイギリス、アメリカから確認された。このグループはマルウェアを配布するマルバタイジング(Malvertising)攻撃を通じて、ダウンローダーのタイプのビジュアルベーシックスクリプト(Visual Basic Script) のマルウェアを配布し、最終的にバックドア(Backdoor) タイプのPE形式のマルウェアを使用した。

SectorJ137 グループの活動はウェブポータル(Web Portal)やメールサービス、暗号資産の取引所など様々な分野をターゲットとしてアカウント情報の収集のためにフィッシング(Phishing)ウェブサイトを構築し、訪問を誘導した。

The full report detailing each event together with IoCs (Indicators of Compromise) and recommendations is available to existing NSHC ThreatRecon customers. For more information, please contact service@nshc.net.