2023 Activities Summary of SectorD groups (KOR)

SectorD 그룹 활동

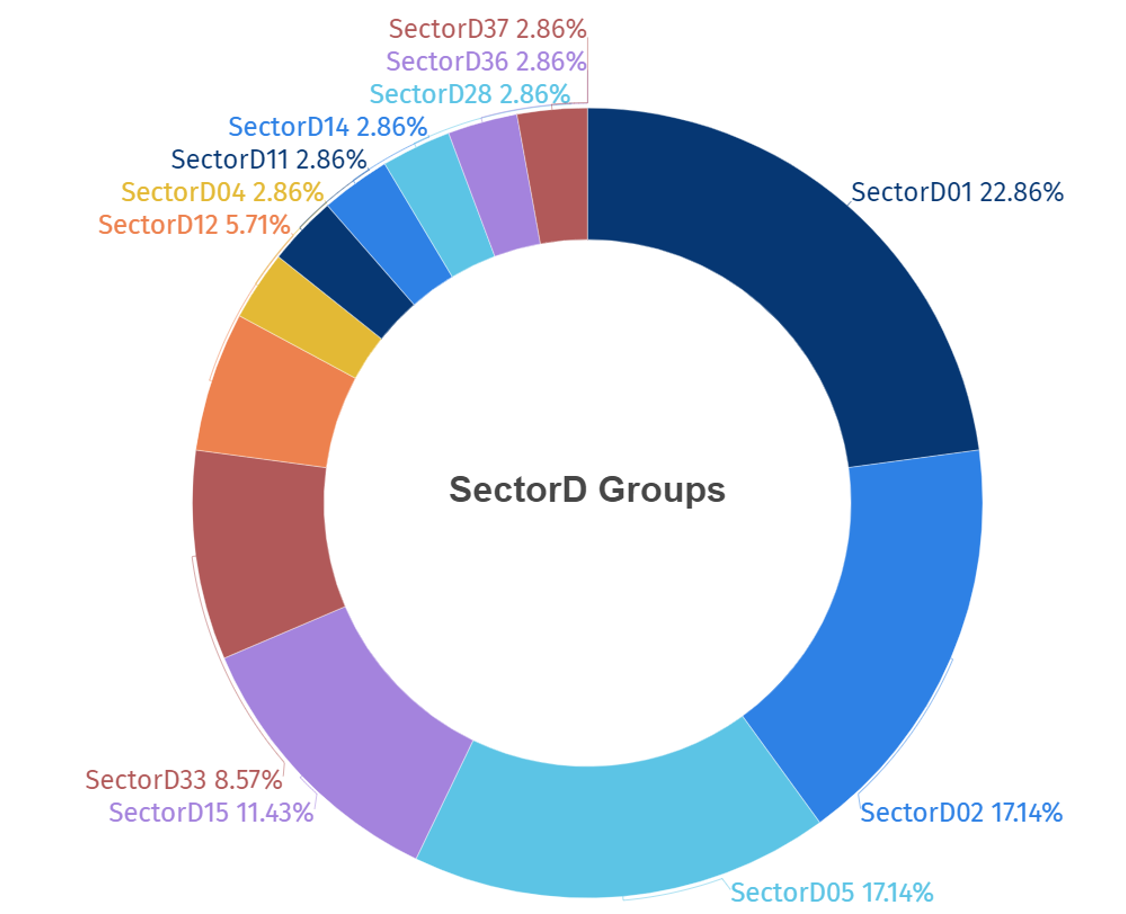

2023년 총 12개의 SectorD 하위 그룹들의 해킹 활동이 발견되었다. 이들은 주로 해킹 그룹을 지원하는 국가와 정치적인 경쟁 관계에 있는 국가들을 대상으로 해킹 활동을 수행하였으며, 최근의 SectorD 해킹 그룹들의 해킹 활동 목적은 해킹 그룹을 지원하는 국가에 반대하는 인물 또는 국가들의 정치, 외교 활동 등 정부 활동 관련 고급 정보를 수집하기 위한 목적으로 분석된다.

2023년 한 해 동안 발생한 SectorD 그룹들의 활동량을 분석한 결과 SectorD01의 활동이 22%로 가장 두드러진 것으로 확인된다.

[그림 1: 2023년 확인된 SectorD의 하위 그룹 활동량]

SectorD 그룹들의 주요 공격 대상이 된 산업군들을 살펴보면 정부 기관과 국방, 교통 관련 분야에 종사하고 있는 관계자 또는 시스템이 가장 많은 공격 대상이 되었다.

[그림 2: 2023년 공격 대상이 된 산업 분야 통계]

다음은 2023년 SectorD 그룹의 공격 대상이었던 국가의 정보를 지도에 표기한 것이며, 붉은 색이 짙을수록 공격 횟수가 잦았음을 의미한다.

이를 통해 SectorD 그룹은 우크라이나와 북아메리카에 위치한 미국을 대상으로 다수의 해킹 활동을 수행한 것을 확인할 수 있다.

[그림 3: 2023년 SectorD 그룹의 주요 공격 대상 국가]

SectorD 그룹 활용 최초 침투 경로

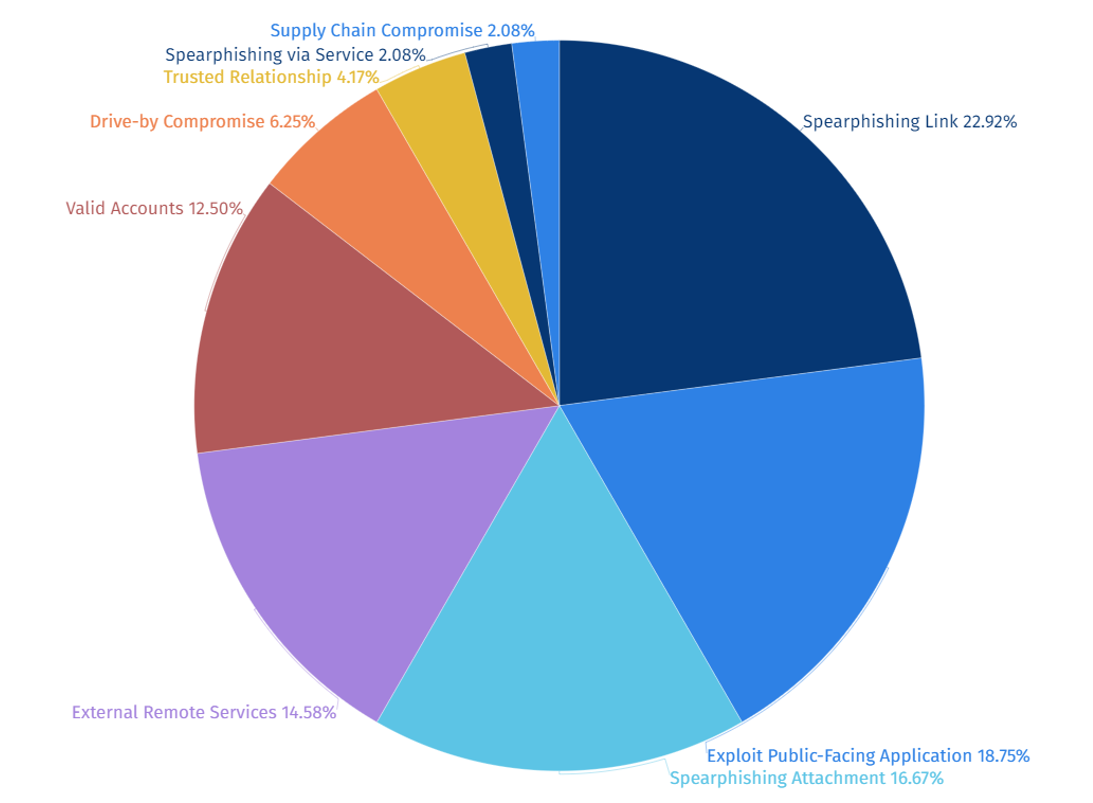

2023년에 확인된 SectorD 그룹의 최초 침투 경로(Initial Access) 중 스피어 피싱을 통해 악성 링크(Spear Phishing Link)를 유포하는 방법을 가장 많이 활용한 것으로 확인된다.

스피어 피싱 공격은 특정 개인이나 조직을 대상으로 수행되는 사회공학적(Social Engineering) 공격으로 악성 링크를 통해 공격 대상의 자격 증명(Credential)을 입력하도록 유도할 수 있고 공격 대상이 악성 코드를 실행하도록 유도할 수 있다.

이들은 공격 대상과 신뢰성이 있는 관계자로 위장하여 공격 대상이 악성 링크 또는 첨부 파일을 실행하도록 유도하여 최초 침투가 성공할 가능성이 높기 때문에 스피어 피싱을 가장 많이 활용한 것으로 확인된다.

[그림 4: SectorD 그룹 활용 최초 침투 경로 통계]

SectorD 그룹 활용 취약점

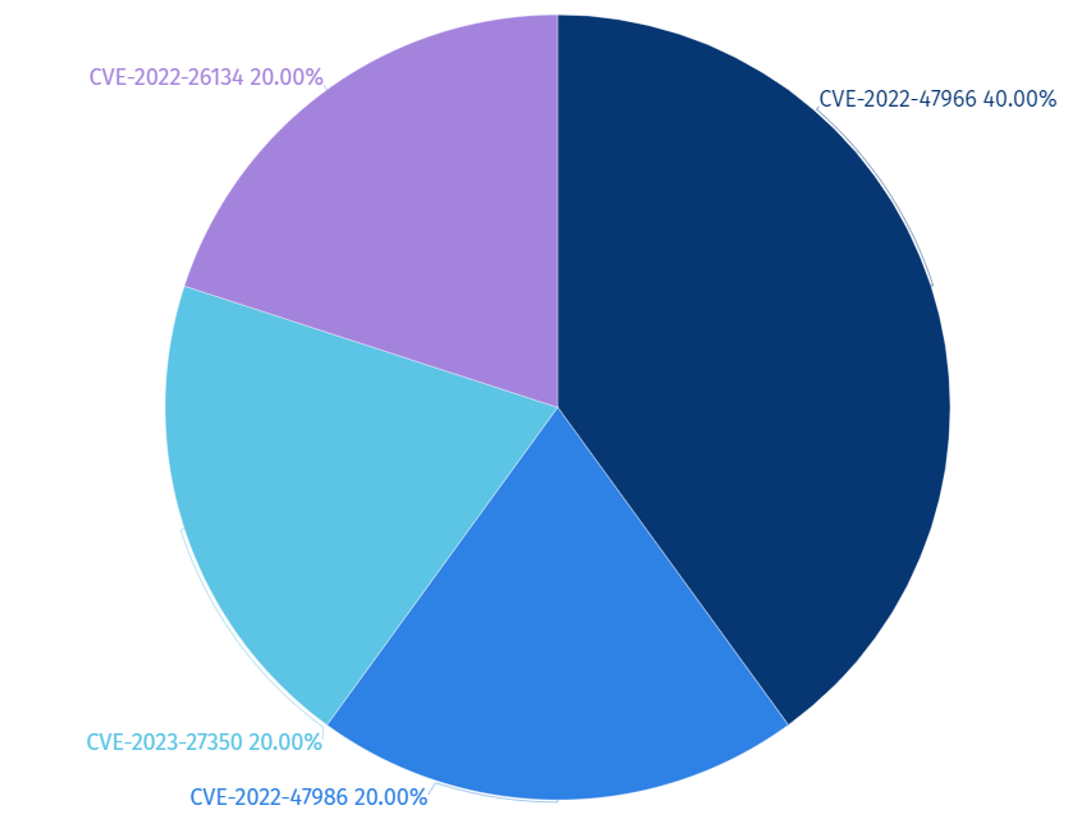

2023년에 확인된 SectorD 그룹이 활용한 취약점 중 CVE-2022-47966 (Zoho ManageEngine 원격 코드 실행 취약점(RCE, Remote Code Execution Vulnerability)) 취약점이 가장 많은 것으로 확인된다.

해킹 그룹들은 목적을 달성하기 위해 공격 대상 시스템에 악성코드나 소프트웨어를 설치하는데, 해당 과정에서 원격 코드 실행 취약점(RCE, Remote Code Execution)이 가장 많이 악용된 것으로 확인된다.

[그림 5: SectorD 그룹 활용 취약점 Top5]

|

취약점 코드 |

취약점 분류 |

취약점 대상 |

|

CVE-2022-47966 |

Remote Code Execution Vulnerability |

Zoho ManageEngine |

|

CVE-2022-47986 |

Code Execution Vulnerability | IBM Aspera Faspex |

|

CVE-2023-27350 |

Improper Access Control Vulnerability |

PaperCut MF/NG |

| CVE-2022-26134 | Remote Code Execution Vulnerability |

Atlassian Confluence Server and Data Center |

[표 1: SectorD 그룹 활용 취약점 Top5]

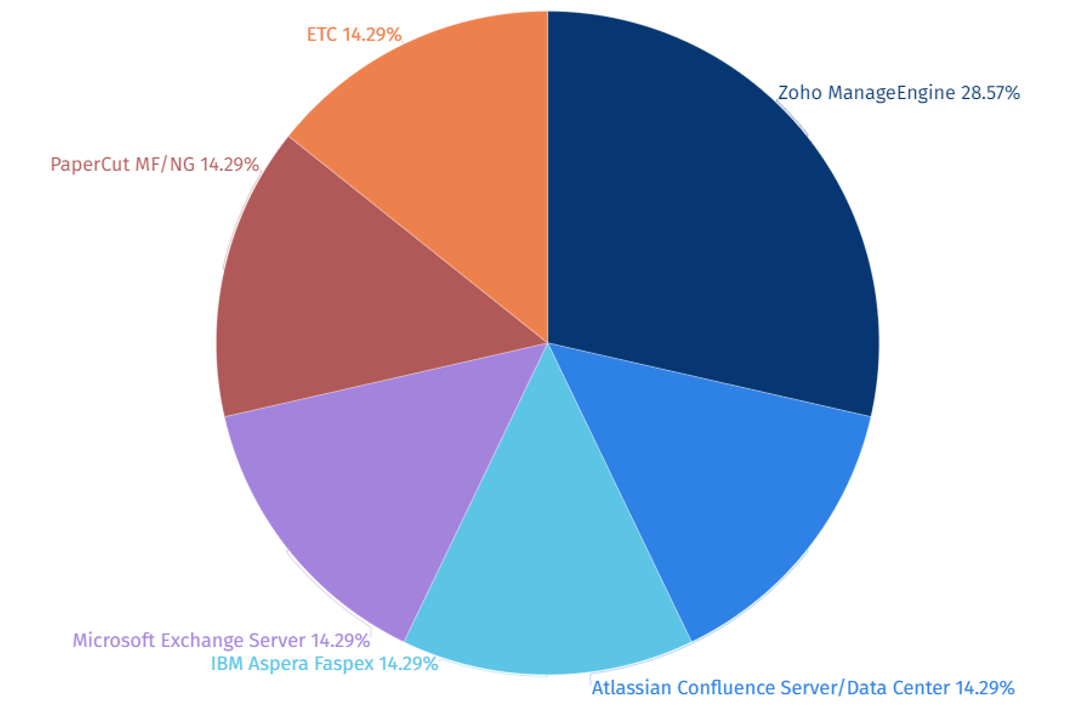

SectorD 그룹 공격 대상 시스템

취약점이 있는 소프트웨어는 서버(Server)와 클라이언트(Client)로 분류할 수 있으며, 해킹 그룹들은 네트워크 중심에 위치하여, 내부 네트워크에 대한 추가적인 공격을 용이하게 수행할 수 있는 서버 시스템과 관련된 취약점을 통해 해킹 활동을 수행한다.

2023년에 확인된 SectorD 그룹의 공격 대상 시스템 상위 5개 중 비즈니스 관리 소프트웨어 제품인 “Zoho ManageEngine” 시스템을 대상으로 가장 많은 공격을 수행한 것으로 확인되며, 이는 조직 내부 시스템에 침투하기 위한 발판을 마련하고 고부가 가치 정보를 탈취하기 위한 목적으로 서버 유형의 시스템을 공격 대상으로 삼은 것으로 판단된다.

[그림 6: 2023년 SectorD 그룹의 공격 대상 시스템 Top5]

SectorD 그룹 활용 오픈소스 및 프리웨어 도구

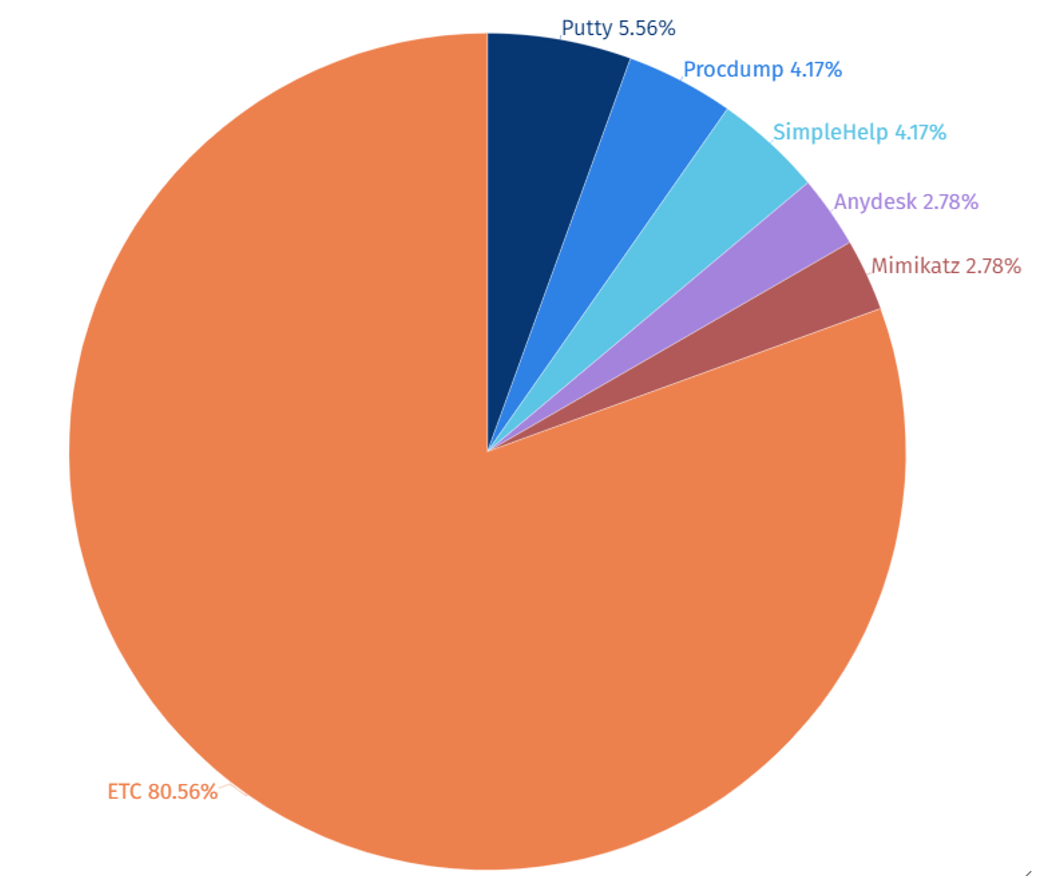

2023년에 확인된 SectorD 그룹이 활용한 오픈소스 및 프리웨어 도구 상위 5개 중 원격 접속 프로그램인 “Putty”가 가장 많은 것으로 확인된다. 이들은 “Putty” 같은 원격 접속 프로그램을 통해 원격으로 피해 시스템을 제어한 것으로 확인된다.

[그림 7: 2023년 SectorD 그룹 활용 오픈소스 및 프리웨어 도구 Top5]

|

도구명 |

도구 기능 |

|

Putty |

원격 제어 프로그램 |

|

Procdump |

프로세스 덤프 도구 |

|

SimpleHelp |

원격 제어 프로그램 |

|

Anydesk |

원격 제어 프로그램 |

|

Mimikatz |

윈도우 자격증명 (Credential) 정보 수집 도구 |

[표 2: 2023년 SectorD 그룹 활용 오픈소스 및 프리웨어 도구 Top5]

IoC(Indicators of Compromise) 및 권고 사항과 함께 개별 위협 이벤트를 자세히 설명하는 전체 보고서는 기존 NSHC ThreatRecon 고객에게 제공됩니다. 자세한 내용은 service@nshc.net으로 문의해 주시기 바랍니다.