Monthly Threat Actor Group Intelligence Report, September 2023 (JPN)

2023年8月21日から2023年9月20日までNSHC のThreatReconから収集したデータと情報に基づいて分析したハッキンググループ(Threat Actor Group)の活動をまとめた内容である。

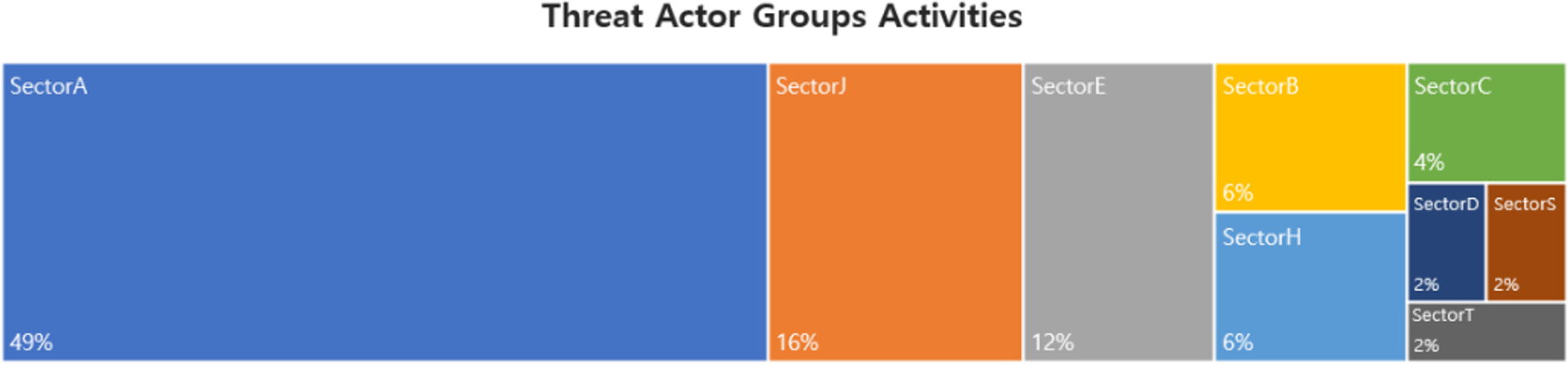

今年の9月には、合計26件のあるハッキンググループの活動が確認され、最も多い活動はSectorAグループが49%であり、続きはSectorJ、SectorEグループの活動であった。

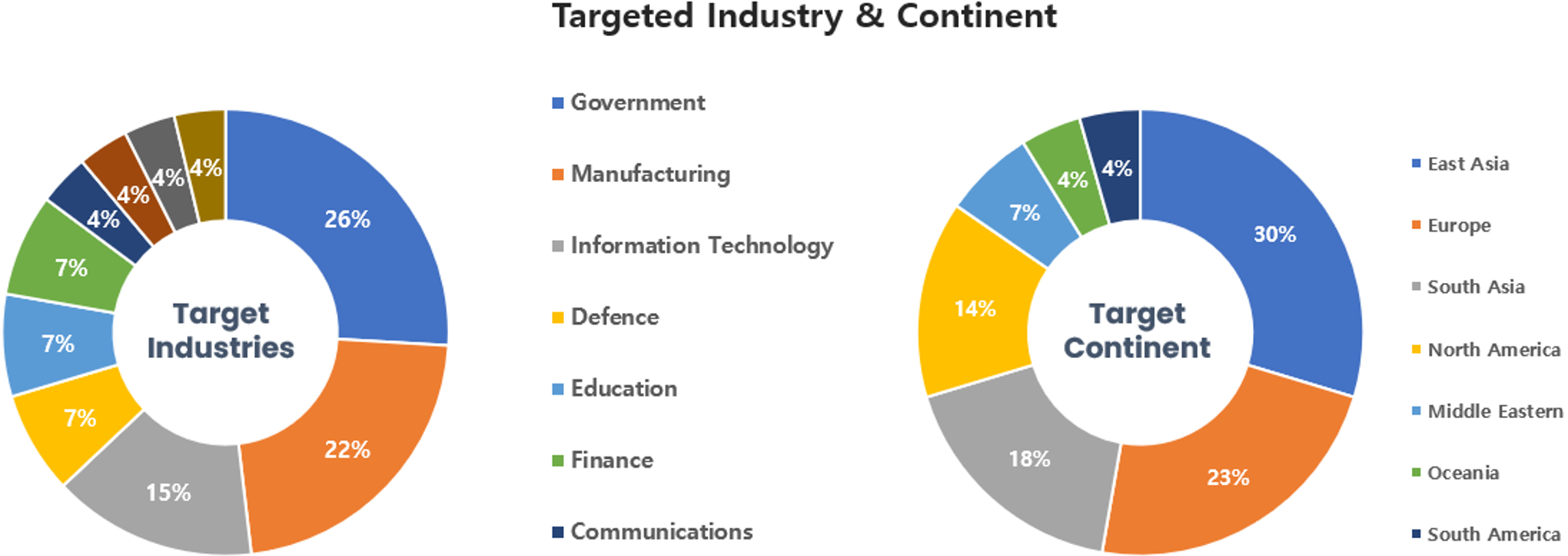

今年の9月に確認されたハッキンググループのハッキング活動は、政府機関や製造業分野に努めている関係者やシステムをターゲットにして最も多くの攻撃を実行し、地域ごとには東アジアとヨーロッパに位置する諸国をターゲットにしたハッキング活動が最も多いことが確認できる。

1. SectorAグループ活動の特徴

2023年9月には合計5件のハッキンググループの活動が確認され、このグループはSectorA02、SectorA04、SectorA05、SectorA06、SectorA07グループである。

SectorA02グループの活動は、韓国、米国、中国、ルーマニアから確認された。このグループは、クレジットカード、株式、保険料などの金融関係のテーマで、Windowsヘルプ(CHM、Compiled HTML Help)形式のマルウェアを使用し、最終的にはPowerShellコマンドを通じて追加分のマルウェアをダウンロード及び実行を行った。

SectorA04グループの活動は、韓国、ポーランドで確認された。このグループは、大学を含む教育産業及び製造産業に努めている関係者のシステムをターゲットにしてサイバー攻撃の活動を行い、Microsoft Internet Explorerの実行ファイルとして偽装したマルウェアを使用したと推測されている。

SectorA05グループの活動は、韓国、マレーシア、オランダ、カタールから確認された。このグループは、拉致関係のニュース記事としえ偽装したWindowsのショートカット(LNK)形式のマルウェアを 使用し、ターゲットを騙すためにおとりのニュース記事が掲載されているWebページを実行した。

SectorA06グループの活動は、アメリカ、マレーシア、韓国から確認された。このグループは、招待状として偽装したWindowsへのショートカット(LNK)形式のマルウェアを使用し、ターゲットがマルウェアを実行すると、最終的に情報収集と攻撃者のコマンドに従って悪性行為を行うための追加分のマルウェアをダウンロードして実行するような仕組みで攻撃を行った。

SectorA07グループの活動が韓国、香港から確認された。このグループは、確定申告書として偽装したWindowsのショートカット(LNK)形式のマルウェアを使用し、最終的にシステム情報を収集するためのVisual Basic ScriptとBatchスクリプトファイルを使用した。

現在まで続くSectorAハッキンググループの活動は、韓国と関わった政治や外交活動など政府の活動と関係ある機密情報を収集することを目当てにして、世界中をターゲットに金銭の獲得を目的としたハッキング活動を併行している。このグループのハッキングの目的は長期間にわたって継続しており、このような戦略的なハッキング目的にてしばらく変化なく進むと判断されている。

2. SectorBグループ活動の特徴

2023年9月には合計3件のハッキンググループの活動が確認され、このグループはSectorB01、SectorB21、SectorB78グループである。

SectorB01グループの活動はインドから確認された。このグループは重要な基盤施設(Infrastructure)をターゲットにしてリモートコントロール機能が導入されているマルウェアやキーロガー(Keylogger)を配布して攻撃活動を行い、ターゲットのシステムよりC2サーバーーから転送されたコマンドに従って様々なコマンドを実行するような仕組みで攻撃を行った。

SectorB21グループの活動は、スペイン、ウクライナ、イエメン、コンゴ民主共和国、オーストラリア、ブラジル、デンマーク、ドイツ、香港、ハンガリー、リトアニア、オランダ、ポーランド、ポルトガル、シンガポール、アメリカから確認された。このグループは、Signal及びTelegramアプリとして偽装したAndroidマルウェアを配布し、攻撃活動を行い、ターゲットのターゲットよりC2サーバーーのコマンドに従って、通話履歴、連絡先リスト、Googleのアカウントリスト、デバイス位置などの機密情報を奪取した。

SectorB78グループの活動は香港、ネパール、インド、台湾、韓国から確認された。このグループは、台湾とアメリカとの海洋関係の議論の内容が含まれたスピアフィッシング(Spear Phishing)メールを送信して攻撃活動を行い、ターゲットのシステムよりC2サーバーーから転送されたコマンドに従って様々なコマンドを実行した。

現在まで続くSectorBハッキンググループの活動 は、世界中をターゲットにして諸国の政府機関の政治、外交活動などの政府活動と関係ある機密情報を収集するためであると分析されている。

3. SectorCグループ活動の特徴

2023年9月には合計2件のハッキンググループの活動が確認され、このグループはSectorC01およびSectorC13グループである。

SectorC01グループの活動は、オーストリア、ポーランド、ベルギーから確認された。このグループは、サブスクリプションの登録者のみ閲覧できるWindowsのショートカット(LNK)形式のマルウェアを使用し、オーストリア、ポーランド、ベルギーを含む地域をターゲットにしてジオフェンス(Geo-fencing)戦略を使用し、NTLMv2(NT LAN Manager)認証プロトコルで使用されるハッシュ値の奪取を試みた。

SectorC13 グループの活動はロシアから確認された。このグループは履歴書として偽装したMS Word(Word)ファイルの形式のマルウェアを使用し、ターゲットがMS Word(Word)マルウェアを実行した場合、テンプレートインジェクション(Template Injection)テクニックを通じてマルウェアが含まれたMS Word(Word)テンプレート(Template)がダウンロード及び実行されるような仕組みで攻撃を行った。

現在まで続くSectorCハッキンググループの活動は、このグループを支援する政府と隣接した国家を含んだ世界中をターゲットに各国家の政府機関の政治、外交活動及び政府活動関係の機密情報を収集するための目的であると分析されている。

4. SectorDグループの活動特徴

2023年9月には合計1件のハッキンググループの活動が確認され、このグループはSectorD01グループである。

SectorD01グループの活動はイスラエル、オーストラリアから確認された。このグループはマーケティングサービスのプロモーション資料として偽装されたMS Word(Word)の形式のマルウェアを使用し、最終的に実行されるマルウェアは、ユーザー名、コンピューター名、およびローカルドメイン名を収集し、攻撃者のサーバーコマンドに従って様々な機能を実行する仕組みで攻撃を行った。

SectorDハッキンググループは、主に政治的な競合関係にある国家をターゲットにしてハッキング活動を行う。最近SectorDハッキンググループは、このグループを支援する政府を反対する活動を行う人物、もしくは諸国の政治、外交活動のような機密情報を収集するための目的であると分析されている。

5. SectorE グループ活動の特徴

2023年9月には合計4件のハッキンググループの活動が確認され、このグループはSectorE01、SectorE02、SectorE03、SectorE05グループである。

SectorE01グループの活動は中国、台湾、日本、マレーシアから確認された。このグループは、投資文書として偽装したWindowsのショートカットファイル(LNK)を配布して攻撃活動を行い、攻撃システムからマルウェアをダウンロード及び実行し、今後の攻撃のための足場を固めた。

SectorE02グループの活動は、中国、韓国、アメリカ、パキスタン、台湾、エクアドル、ドイツ、マレーシアから確認された。このグループは、IT及び製造業の分野に努めている関係者のシステムをターゲットにしてスピアフィッシング(Spear Phishing)メールを送信する攻撃活動を行い、最終的にエージェントテスラ(Agent Tesla)として知られているリモートコントロールマルウェアをインストールして、ターゲットのシステムから資格情報(Credential)、キーロギング(Keylogging)情報、スクリーンショット(Screenshot)情報などの機密情報を奪取した。

SectorE03のグループの活動はインドから確認された。このグループは、Googleのアップデートとして偽装したAndroidのマルウェアを配布して攻撃活動を行い、ターゲットのターゲットよりC2サーバーーのコマンドに従って通話履歴、SMSメッセージ、カメラ録画、録音、スクリーンショットなどの機密情報を奪取した。

SectorE05グループの活動は中国から確認された。このグループは、報告ガイドライン(Reporting Guidelines)と暗号資産(Cryptocurrency)認識セミナー参加招待状として偽装したWindowsヘルプファイル(CHM)を配布して攻撃活動を行い、ターゲットのシステムから追加分のマルウェアをダウンロードして実行させることにより、今後の攻撃のための足場を固めた。

現在まで続くSectorEハッキンググループの活動は、このグループを支援する政府と関係ある政治、外交及び軍事活動のような機密情報の収集を第一目標としてハッキング活動を行うことであると分析されている。しかし、最近は中国を含んだ東アジア及び他の地域に拡大していることで、政治、外交及び技術関係の機密情報を獲得するための活動の割合も段々増えつつあると分析されている。

6. SectorHグループ活動の特徴

2023年9月には合計1件のハッキンググループの活動が確認され、このグループはSectorH03 グループである。

SectorH03グループの活動はオーストリア、オーストラリア、インド、オランダ、カナダから確認された。このグループはマルウェアが含まれたWindowsショートカットファイル(LNK)を入れたZIP圧縮ファイルを配布することで攻撃活動を行い、最終的にインストールされたマルウェアは、ターゲットのシステムからコンピューター名、OSバージョン、アンチウイルス情報を含むシステム情報を収集し、今後の攻撃のために足場を固めた。また、Windows及びLinuxなどのOSをターゲットとして、リモートコントロール機能があるのマルウェアや侵入テスト(Penetration Testing)ツールを配布して攻撃活動を行い、C2サーバーから受け取ったコマンドに従ってファイルのダウンロードやアップロード、実行など様々なコマンドを実行した。その他、このグループはYouTubeアプリとして偽装したAndroidマルウェアを配布して攻撃活動を行い、ターゲットのターゲットからC2サーバーのコマンドに従って通話履歴、連絡先リスト、カメラ録画や録音などの機密情報を奪取した。

SectorHハッキンググループは、サイバー犯罪を目的にしたハッキングと

政府支援を目的にしたハッキング活動を並行している。

特に、このグループを支援している政府と隣接した国家との外交的な衝突が続いているため、目的によって隣国の政府機関の軍事及び政治関係の機密情報の奪取のための活動を今後とも持続的に行うと分析されている。

7. SectorSグループの活動の特徴

2023年9月には合計1件のハッキンググループの活動が確認され、このグループはSectorS01グループである。

SectorS01グループの活動は、ブルガリア、アメリカ、日本、台湾から確認された。このグループは、製造業に努めている関係者をターゲットにしてスピアフィッシング(Spear Phishing)メールを通じてマルウェアが含まれているMS Excel(Excel)ファイルを配布して攻撃活動を行い、最終的にターゲットのシステムにエージェントテスラ(Agent Tesla)として知られているリモート操作マルウェアをインストールして、C2サーバーから転送されたコマンドに従って、資格情報(Credential)、キーロギング(Keylogging)情報、スクリーンショット(Screenshot)情報などの機密情報を奪取した。

現在まで続くSectorSハッキンググループの活動は、このグループを支援する政府と隣接した国家から政治、外交及び軍事活動などの政府活動関係の機密情報を収集するための目的でハッキング活動を行うことであると分析されている。

8. SectorTグループの活動の特徴

2023年9月には合計1件のハッキンググループの活動が確認され、このグループはSectorT01グループである。

SectorT01グループの活動はウクライナ、オーストリア、タイから確認された。このグループは、国防戦略文書ファイルとして偽装したマルウェアを使用し、圧縮ソフトウェアであるWinRARの脆弱性(CVE-2023-38831)を悪用した。最終的にリモートコントロールツールであるCobalt Strikeを使用して、追加分のマルウェアのダウンロードや攻撃者のコマンドに従った悪性行為を図っていた。

現在まで続くSectorTハッキンググループの活動は、このグループを支援する政府と隣接した国家から政治、外交及び軍事活動などの政府活動関係の機密情報を収集するための目的でハッキング活動を行うことであると分析されている。

9. サイバー犯罪グループの活動の特徴

2023年9月には合計7件のハッキンググループの活動が確認され、このグループはSectorJ25、SectorJ37、SectorJ39、SectorJ49、SectorJ73、SectorJ121、SectorJ124グループである。

このグループは、政府の支援によって活動を行っているハッキンググループとは異なって、現実の世界で金銭的な利益を確保できる価値があるオンライン上の情報を奪取したり、直接的に特定の企業及び組織をハッキングした後、内部ネットワークにランサムウェアを配布したり、重要な産業機密を奪取してそれを口実にして金銭を要求する脅迫活動を行う。

SectorJ25 グループの活動はモンゴル、イギリス、インドネシアから確認された。このグループはクラウド(Cloud)及びコンテイナー(Container)の環境における暗号資産(Cryptocurrency)をマイニングする クリプトジャッカー (Cryptojacker)を使用し、このような目的で使用された Bashマルウェアはシステムの情報を収集し、暗号資産のマイニングのためにシステムの設定を変更する。

SectorJ37グループの活動は、スペイン、ブラジル、フランス、モロッコ、スロバキア、エストニア、イタリア、イギリス、ドイツ、アメリカ、オランダ、カナダ、アラブ首長国連邦から確認された。このグループは、セットトップボックス(Set-Top Box)ベースのインターネット動画サービスであるOTT(Over The Top)サービスプログラムとして偽装したマルウェアを使用し、MSワード(Word)マルウェアを使用してターゲットに実行するよう誘導した。

SectorJ39グループの活動は、アメリカ、カナダ、インド、イラン、イスラエル、イギリス、アゼルバイジャン、イタリア、スウェーデンから確認された。 このグループは、ヨーロッパと北米の地域の企業をターゲットに、Windows検索ファイルのリモートコード実行の脆弱性(CVE-2023-36884)を悪用し、ウクライナとNATOに関するテーマを使用してターゲットがマルウェアを実行するよう誘導した。

SectorJ49グループの活動はエストニア、ロシア、インドから確認された。このグループは、軍事徴兵書類として偽装したPEファイル形式のマルウェアが含まれた圧縮ファイルをフィッシングメール(Phishing Mail)に添付して配布し、最終的にはリモートコントロールの機能があるマルウェアをシステムにインストールしてシステム情報収集とコマンドやリモートコントロールを試みた。

SectorJ73グループの活動はコロンビアから確認された。このグループは金銭的な利益を獲得するため、政府、IT、製造業界に努めている関係者にRhysida Ransomwareを使用した。

SectorJ121グループの活動はポーランド、ウクライナから確認された。このグループは公正証書として偽装されたバッチスクリプトが含まれた圧縮ファイルを使用し、最終的に攻撃者のサーバーコマンドに従って様々な機能を実行する仕組みとなっているリモートコントロールマルウェアを使用した。

SectorJ124グループの活動はオランダ、イスラエル、ウクライナ、アメリカ、インドから確認された。このグループは、暗号資産(Cryptocurrency)のウォレットに関するデータを奪取するためにPythonパッケージインデックス(Python Package Index、PyPl)を使用してマルウェアを配布し、検出を回避するためにTelegramチャンネルを使用したり、ファイル共有サービスを使ったりしたことがわかった。

The full report detailing each event together with IoCs (Indicators of Compromise) and recommendations is available to existing NSHC ThreatRecon customers. For more information, please contact service@nshc.net.