Monthly Threat Actor Group Intelligence Report, October 2023 (JPN)

2023年9月21日から2023年10月20日までNSHC のThreatReconから収集したデータと情報に基づいて分析したハッキンググループ(Threat Actor Group)の活動をまとめた内容である。

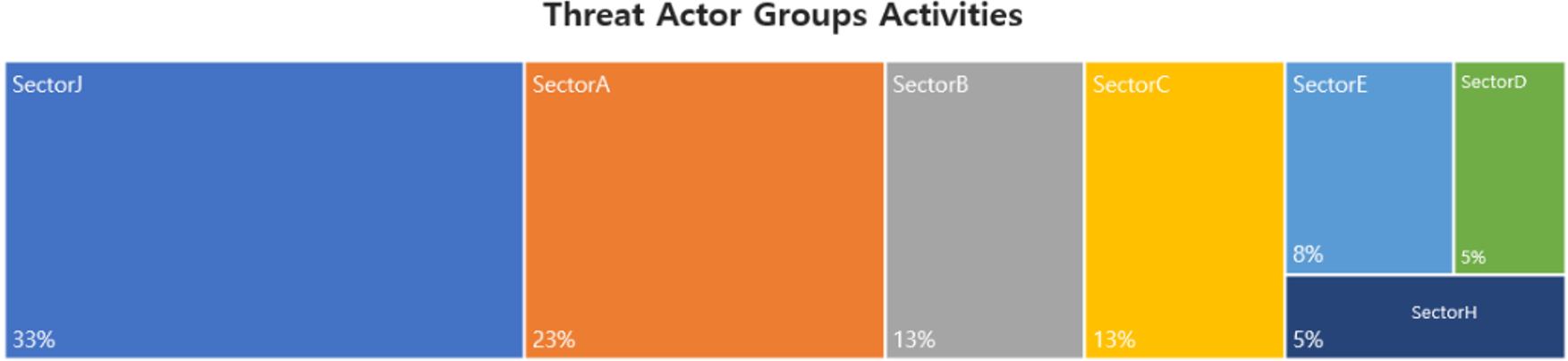

今年の10月には、合計31件のハッキンググループの活動が確認され、最も多い活動はSectorJグループの33%であり、続きはSectorA、SectorBグループの活動であった。

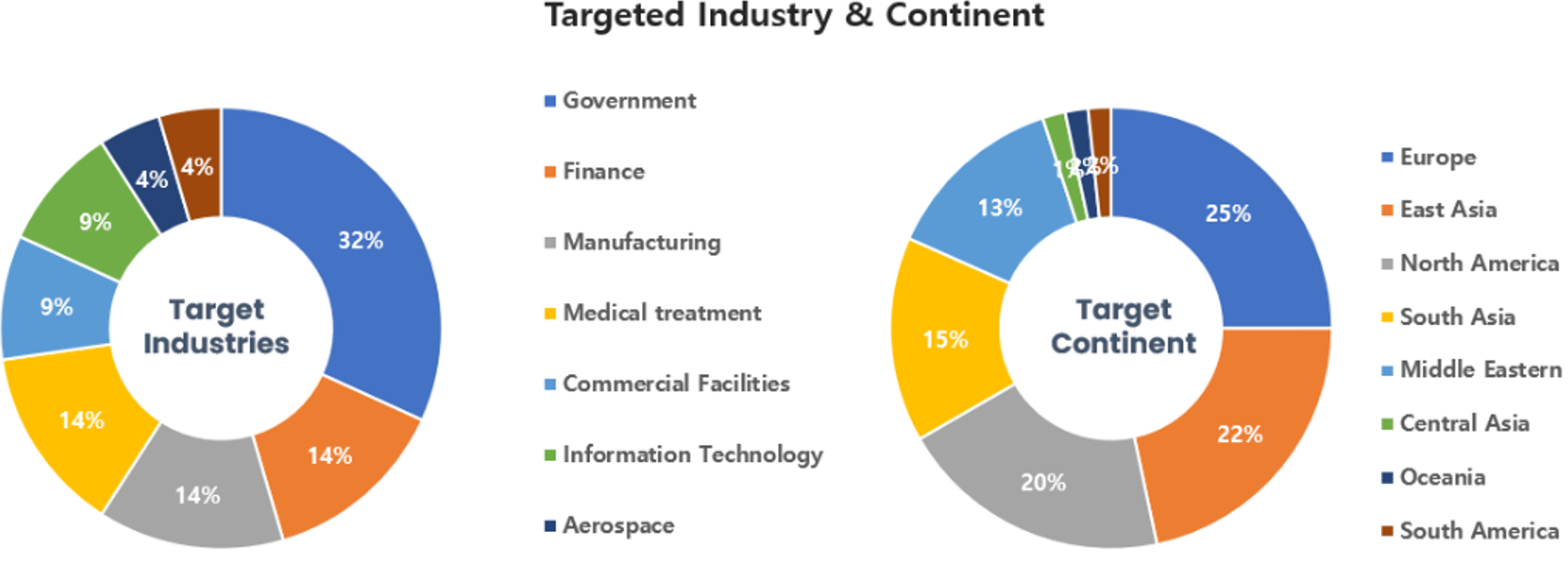

今年10月に確認されたハッキンググループのハッキング活動は、政府機関や金融の分野に努めている関係者のシステムをターゲットにして最も多い攻撃を行った。地域ごとにはヨーロッパや東アジアに位置した諸国をターゲットにしたハッキング活動が最も多かったと確認された。

1. SectorAグループ活動の特徴

2023年10月には合計4件のハッキンググループの活動が確認され、このグループはSectorA01、SectorA02、SectorA05、SectorA07グループである。

SectorA01グループの活動は、シンガポール、インド、ポーランド、イギリスから確認された。このグループは、人事部の係員として偽ってソーシャルプラットフォーム(Social Platform)を通じてターゲットに採用関係のPDFファイルとして偽装したマルウェアを使用、実行させるよう誘導し、最終的に実行されるマルウェアは情報収集と攻撃者のサーバーのコマンドによって様々な機能を実行する仕組みとなっている。

SectorA02グループの活動は、北朝鮮最高人民会議の結果報告書として偽装し、Windowsバーチャルリンク(LNK)形式のマルウェアを使用し、最終的にはPowerShellコマンドを通じて追加分のマルウェアをダウンロードし、メモリ領域にて実行した。

SectorA05グループの活動は、韓国、イスラエル、アイルランドから確認された。このグループは、韓国のポータルサイトのログインページとして偽装したフィッシング(Phishing)Webページを使用して、アカウント情報の収集を試みた。

SectorA07グループの活動は、韓国、アメリカから確認された。このグループは、給料明細書として偽装したでWindowsのヘルプ(CHM、Compiled HTML Help)ファイル形式のマルウェアを使用し、最終的にはPowerShellコマンドを通じて追加分のマルウェアをダウンロードし、実行した。

現在まで続くSectorAハッキンググループの活動は、韓国と関わった政治や外交活動など政府の活動と関係ある機密情報を収集することを目当てにして、世界中をターゲットに金銭の獲得を目的としたハッキング活動を併行している。このグループのハッキングの目的は長期間にわたって継続しており、このような戦略的なハッキング目的にてしばらく変化なく進むと判断されている。

2. SectorBグループ活動の特徴

2023年10月には合計7件のハッキンググループの活動が確認され、このグループはSectorB01、SectorB08、SectorB21、SectorB22、SectorB80、SectorB82、SectorB83のグループである。

SectorB01 グループの活動は、香港、台湾、シンガポール、アメリカから確認された。このグループは、東アジア地域の半導体業界に努めている関係者をターゲットにしてコバルトストライク(Cobalt Strike)を実行するローダー(Loader)機能のマルウェアを配布して攻撃活動を行い、ターゲットのシステムよりC2サーバーから送信されたコマンドによってキーロギング(Keylogging)、スクリーンキャプチャ(Screen Capture)、システム情報の奪取など、様々なコマンドを実行した。

SectorB08グループの活動は、スピアフィッシングメール(Spear-Phishing Email)を通じて追加分のマルウェアを実行するローダー(Loader)機能が導入されているマルウェアを配布して攻撃活動を行い、ターゲットのシステムよりC2サーバーから送信されたコマンドに従よってキーロギング(Keylogging)、画面キャプチャ(Screen Capture)、システム情報奪取などの様々なコマンドを実行した。

SectorB21グループの活動は、インド、タイ、香港、台湾、カザフスタン、イギリス、中国から確認された。このグループは、Android及びApple iOSデバイスをターゲットにして様々なマルウェアアプリを配布しながら攻撃活動を行い、ターゲットのデバイスからC2サーバーのコマンドにより、デバイス情報、SMSメッセージ、通話履歴、連絡先情報などの機密情報を奪取する様々なコマンドを実行した。

SectorB22グループの活動は、アメリカ、タイ、日本から確認された。このグループは、東南アジア諸国の政府をターゲットとして、様々なオープンソース(Open Source)ツールを悪用して攻撃活動を行い、機密文書や情報を奪取してファイルホスティングサービスであるDropboxにアップロードした。

SectorB80グループの活動は、アメリカ、オランダ、モンゴルから確認された。このグループは、東南アジア諸国連合(ASEAN)の加盟国の外交部をターゲットとして、様々なバックドア(Backdoor)マルウェアを配布して攻撃活動を行い、ターゲットのシステムからC2サーバーのコマンドによって様々なシステム情報を収集し、リモートコントロールにてマルウェアをダウンロードして追加分の機能をロード(Load)するなどの活動を行っていた。

SectorB82グループの活動は、シープルス、チェコ、台湾、香港、アメリカ、ポーランド、中国から確認された。このグループは、台湾の製造、IT及び生物医学(バイオメディカル)分野の多くの組織をターゲットとして、情報収集を目的として攻撃活動を行った。

SectorB83 グループは、アトラシアン・コンフルレンス(Atlassian Confluence)のコンフルレンス・データ・センター(Confluence Data Center)及びサーバー・インスタンス(Server instance)の非公開の脆弱性(CVE-2023-22515)を悪用した攻撃活動を行った。

現在まで続くSectorBハッキンググループの活動 は、世界中をターゲットにして諸国の政府機関の政治、外交活動などの政府活動と関係ある機密情報を収集するためであると分析されている。

3. SectorCグループ活動の特徴

2023年10月には合計3件のハッキンググループの活動が確認され、このグループはSectorC01、SectorC04、SectorC08グループである。

SectorC01グループの活動は、ポルトガル、ルーマニア、イスラエル、チェからで確認された。このグループは、出版書誌ファイルとして仮装したマルウェアを使用し、圧縮ソフトウェアのWinRARの脆弱性(CVE-2023-38831)を悪用した。最終的には、ブラウザデータの奪取及びリモートコントロール機能があるPowerShellスクリプトを使用しまたことがわかった。

SectorC04グループの活動は、アメリカ、スロバキア、ポーランド、インド、ペルー、スイス、チェコから確認された。このグループは、外交官のおける車両販売の通知PDFファイルとして偽装したマルウェアを使用した。また、圧縮ソフトウェアのWinRARの脆弱性(CVE-2023-38831)を悪用して、最終的にはPowerShellファイル形式のマルウェアをダウンロードして実行した。

SectorC08グループの活動は、ウクライナと中国から確認された。このグループは、軍事関係文書として偽装したマルウェアを使用し、最終的にリモートコントロールツールであるUltraVNCを使って情報の奪取を試みた。

現在まで続くSectorCハッキンググループの活動は、このグループを支援する政府と隣接した国家を含んだ世界中をターゲットに各国家の政府機関の政治、外交活動及び政府活動関係の機密情報を収集するための目的であると分析されている。

4. SectorDグループの活動特徴

2023年10月には合計2件のハッキンググループの活動が確認され、このグループはSectorD01、SectorD02グループである。

SectorD01グループの活動はロシア、オランダ、アメリカ、イスラエルから確認された。このグループは車両免許の申請書として偽装したMS Word(Word)マルウェアを使用し、最終的に実行されるマルウェアはユーザー名、コンピューター名及びローカルドメイン名を収集し、攻撃者のサーバーコマンドによって様々な機能を実行する。

SectorD02グループの活動はイスラエルやオーストラリアから確認された。このグループは人事部関係の文書として偽装したWindowsのヘルプ(CHM、Compiled HTML Help)ファイル形式のマルウェアを使用し、PowerShellコマンドを通じてVBS(Visual Basic Script)ファイル形式のマルウェアをダウンロードし、実行した。

SectorDハッキンググループは、主に政治的な競合関係にある国家をターゲットにしてハッキング活動を行う。最近SectorDハッキンググループは、このグループを支援する政府を反対する活動を行う人物、もしくは諸国の政治、外交活動のような機密情報を収集するための目的であると分析されている。

5. SectorE グループ活動の特徴

2023年10月には合計3件のハッキンググループの活動が確認され、このグループはSectorE02、SectorE04、SectorE05グループである。

SectorE02 グループの活動はパキスタンから確認された。このグループはプロテクト済みの文書として偽装したMS Word(Word)ファイルを配布して攻撃活動を行い、ターゲットのシステムより外部サーバーから追加分のマルウェアをダウンロードして実行させつつ、今後の攻撃のための足場を固めた。

SectorE04グループの活動は香港から確認された。このグループはレジュメのアップデート版として偽装したMSワード(Word)を配布して攻撃活動を行い、ターゲットのシステムからC2サーバーのコマンドによって様々なコマンドを実行した。

SectorE05グループの活動は、シンガポール、モンゴルから確認された。このグループは、政府機関をターゲットとして、スピアフィッシングメール(Spear-Phishing Email)を送信して攻撃活動を行い、ターゲットのシステムより外部サーバーから追加分のマルウェアをダウンロードして実行させ、今後の攻撃のための足場を固めた。

現在まで続くSectorEハッキンググループの活動は、このグループを支援する政府と関係ある政治、外交及び軍事活動のような機密情報の収集を第一目標としてハッキング活動を行うことであると分析されている。しかし、最近は中国を含んだ東アジア及び他の地域に拡大していることで、政治、外交及び技術関係の機密情報を獲得するための活動の割合も段々増えつつあると分析されている。

6. SectorHグループ活動の特徴

2023年10月には合計1件のハッキンググループの活動が確認され、このグループはSectorH03 グループである。

SectorH03グループの活動はパキスタン、アメリカから確認された。このグループはプロテクト済みの文書として偽装したMSパワーポイント(PowerPoint)ファイルとMSワード(Word)ファイルを配布して攻撃活動を行い、ターゲットシステムよりC2サーバーから送信されたコマンドによってシステム情報の奪取、キーロギング(Keylogging)、画面キャプチャ(Screen Capture)などの様々なコマンドを実行した。

SectorHハッキンググループは、サイバー犯罪を目的にしたハッキングと

政府支援を目的にしたハッキング活動を並行している。

特に、このグループを支援している政府と隣接した国家との外交的な衝突が続いているため、目的によって隣国の政府機関の軍事及び政治関係の機密情報の奪取のための活動を今後とも持続的に行うと分析されている。

7. サイバー犯罪グループの活動の特徴

2023年10月には合計15件のハッキンググループの活動が確認され、このグループはSectorJ03、SectorJ06、SectorJ09、SectorJ12、SectorJ39、SectorJ55、SectorJ64、SectorJ68、SectorJ90、SectorJ94、SectorJ110、SectorJ125、SectorJ127、SectorJ128、SectorJ130である。

このグループは、政府の支援によって活動を行っているハッキンググループとは異なって、現実の世界で金銭的な利益を確保できる価値があるオンライン上の情報を奪取したり、直接的に特定の企業及び組織をハッキングした後、内部ネットワークにランサムウェアを配布したり、重要な産業機密を奪取してそれを口実にして金銭を要求する脅迫活動を行う。

このグループは、他の政府の支援によって活動を行っているハッキンググループとは異なり、現実の世界で金銭的な利益を確保できるオンライン情報を奪取したり、特定の企業や組織をハッキングして内部のネットワークにランサムウェアを配布したり、重要な産業機密を奪取してそれを口実にして金銭を要求する行為などを実行した。

SectorJ03グループの活動は、パレスチナとアメリカから確認された。このグループはWindows Media Provisioning Pluginとして偽装したマルウェアを使用し、最終的に実行されるマルウェアは追加のマルウェアをダウンロードして実行したり、キーロギング(Keylogging)、画面キャプチャ(Screen Capture)などの攻撃者のサーバーのコマンドによって様々な機能を実行する仕組みとなっている。

SectorJ06グループの活動は、ロシア、アメリカ、香港から確認された。このグループは、医療分野に努めている関係者をターゲットにして、RaaS(Ransomware-as-a-Service)を使用してサイバー攻撃を試みた。

SectorJ09グループは、食品や小売業界を含んだ広い範囲のウェブサイトをターゲットにして、難読化されたスキミング(Skimming)スクリプトを挿入し、支払いページからユーザー名、住所、メール、クレジットカード支払い情報を含む様々な情報奪取を試みた。

SectorJ12 グループは過去に使用したドメイン及びIPアドレスに基づき、追加的な分析を通じてavast で始まるドメイン及び debian 文字列を含むドメインが追加で確保された。

SectorJ39グループの活動はアゼルバイジャンから確認された。このグループはアゼルバイジャンとアルメニアとの紛争関係のPDFファイルとして偽装したHTMLファイル形式のマルウェアを使用し、最終的に実行されるマルウェアはシステム情報を収集して送信するような仕組みとなっている。

SectorJ55グループの活動は、アメリカ、韓国、中国、カナダ、イランから確認された。このグループは、外部インターネットからアクセスできるDockerとRedisサーバーをターゲットにして、仮想資産のマイニングのためのクリプトマイナーマルウェアを使用した。

SectorJ64グループの活動は、中国、メキシコ、韓国、ペルーから確認された。このグループはセキュリティ設定の不備により、外部のインターネットから認証せずアクセスできるRadisサーバーをターゲットにして無断アクセスを試み、WebShellを使用した。

SectorJ68グループの活動はフランスから確認された。このグループはクラウドベースのインターネットメッセンジャーであるTelegramのBotをC2サーバーとして使用するマルウェアを使用し、システムの情報を収集して奪取する機能が導入されている。

SectorJ90グループの活動は、アメリカ、ドイツ、ルクセンブルク、インド、ウクライナから確認された。このグループはタタールスタン共和国の日に関したイメージファイルとして偽装したPE(Portable Executable)形式のマルウェアを使用し、システム情報を収集し、追加分の攻撃が必要であると判断された場合は、リモートコントロール機能が導入されている追加分のマルウェアを配布した。

SectorJ94グループの活動はオーストラリアから確認された。このグループは製造技術に関したPDFファイルとして偽装したWindowsのショートカット(LNK)形式のマルウェアを使用した。

SectorJ110グループの活動はウクライナ、香港、ドイツ、イギリスから確認された。このグループは請求書として偽装したJavaScriptファイル形式のマルウェアが含まれている圧縮ファイルを添付したフィッシングメールを送信し、最終的に追加分のマルウェアをダウンロードして実行する機能が導入されたつマルウェアを使用した。

SectorJ125グループの活動はアメリカから確認された。このグループはMicrosoft Teamsを通じて、WSF (Windows Script File)ファイル形式のマルウェアが含まれたフィッシングメッセージを送信し、最終的にはコマンドコントロール機能が導入されたマルウェアを使用してターゲットのシステムの権限を奪取した。

SectorJ127 グループの活動は中国から確認された。このグループは赤十字の献血宣伝の文書として偽装したMS Word(Word)マルウェアを使用し、ターゲットがMS Word(Word)マルウェアを実行すると、内部にて暗号化されたマクロが実行される。最終的に実行されるマルウェアは、様々なシステム情報を収集し、攻撃者のサーバーコマンドによって様々な機能を実行する。

SectorJ128グループの活動は、中国とフランスから確認された。このグループは、内部に圧縮ファイルのダウンロードリンクが含まれた履歴書として偽装したPDFファイルを使用し、圧縮ファイルの内部に存在するWindowsショートカット(LNK)形式のマルウェアを通じてDLLファイル形式のマルウェアを実行する仕組みなっている。

SectorJ130グループの活動は、アメリカ、イギリス、トルコ、ウクライナ、イスラエル、マレーシア、ロシア、ポーランド、キプロス、フィリピン、イタリアから確認された。このグループは、Skype、Microsoft Teamsなどのインスタントメッセンジャーを使用してマルウェアを配布し、VBS(Visual Basic Script)ファイル形式のマルウェアとWindowsショートカット(LNK)形式のマルウェアを配布した。

The full report detailing each event together with IoCs (Indicators of Compromise) and recommendations is available to existing NSHC ThreatRecon customers. For more information, please contact service@nshc.net.