Monthly Threat Actor Group Intelligence Report, November 2023 (JPN)

2023年10月21日から2023年11月20日までNSHC のThreatReconから収集したデータと情報に基づいて分析したハッキンググループ(Threat Actor Group)の活動をまとめた内容である。

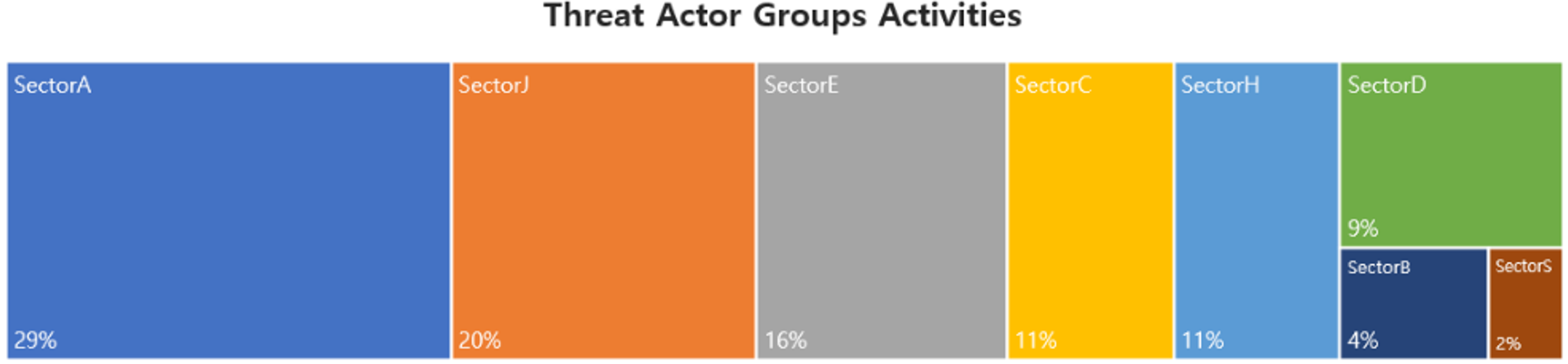

今年の11月には合計 29のハッキンググループの活動が確認され、最も多い活動はSectorAグループの29%であり、 続きはSectorJ、SectorEグループの活動であった。

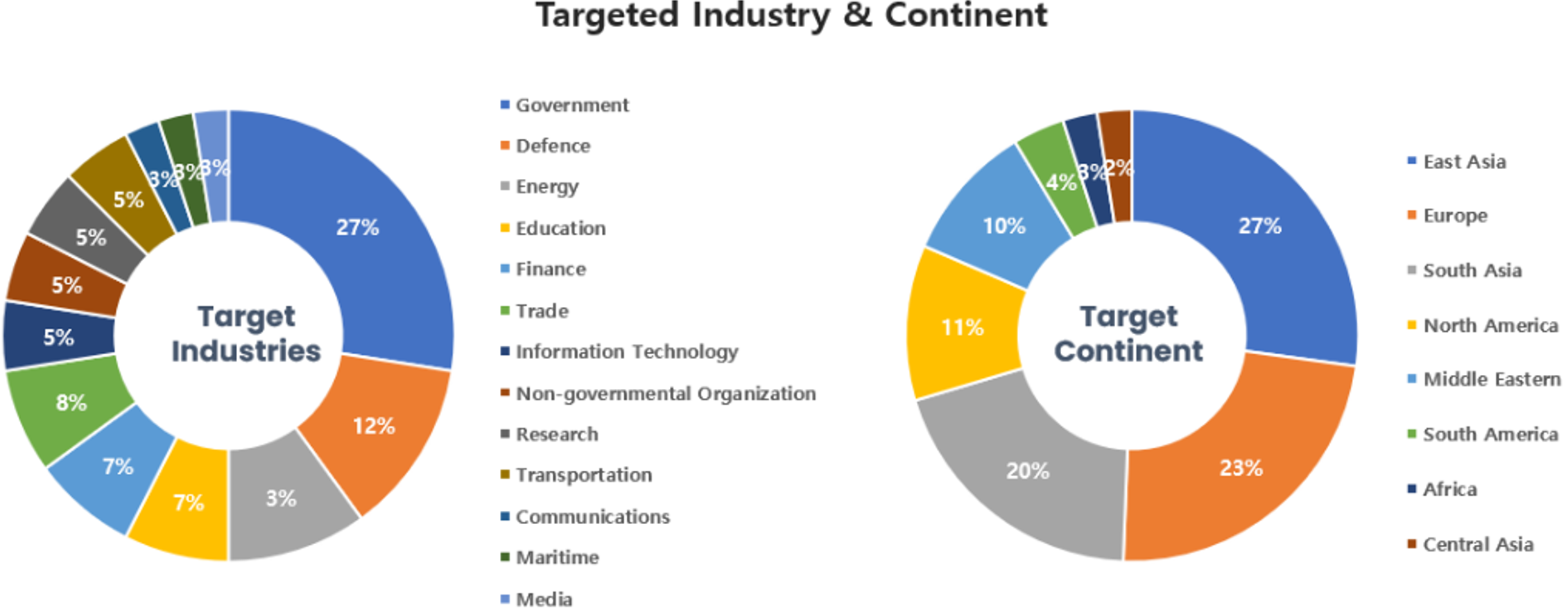

今年 11月に確認されたハッキンググループのハッキング活動は、政府機関や国防の分野に努めている関係者のシステムをターゲットにして最も多い攻撃を行った。地域ごとにはヨーロッパや東アジアに位置した諸国をターゲットにしたハッキング活動が最も多かったと確認された。

1. SectorAグループ活動の特徴

2023年11月には合計5件のハッキンググループの活動が確認され、このグループはSectorA02、SectorA04、SectorA05、SectorA06、SectorA07グループである。

SectorA02グループの活動は、韓国とアメリカから確認された。このグループは、北朝鮮の国際安全保障軍事情勢関係のファイルでWindowsのショートカット(LNK)形式のマルウェアを使用し、最終的にはPowerShellコマンドを介して追加分のマルウェアをダウンロードしてメモリ領域で実行した。

SectorA04グループの活動は韓国とロシアから確認された。このグループはApache ActiveMQ(CVE-2023-46604)の脆弱性を悪用してリモートコントロールとバックドア機能が導入されているマルウェアを配布した。

SectorA05 グループの活動は韓国から確認された。このグループはセキュリティメールとして偽装したHTML形式のファイルを使用し、議論会の事前費用の文書として偽装したWindowsショートカット(LNK)形式のマルウェア実行を誘導した。最終的に、攻撃者のコマンドに従ってキーロギング(Keylogging)、情報奪取などの様々な機能を実行するPEファイル形式のマルウェアをダウンロードして実行した。

SectorA06グループの活動はイスラエル、アメリカ、メキシコ、オーストリア、中国、日本から確認された。このグループは、公開されたDiscordチャンネルで、ブロックチェーンエンジニアとして詐称し、暗号通貨取引所プラットフォームのブロックチェーンエンジニアをターゲットにして、Pythonツールとして偽装したmacOSマルウェアを転送し、実行させるよう誘導した。

SectorA07グループの活動は、韓国で確認された。このグループは、税務署の納税証明書として偽装したWindowsのショートカット(LNK)形式のマルウェアを使用し、最終的には、システム情報を収集するためのVisual Basic ScriptとBatchのスクリプトファイルを使用した。

現在まで続くSectorAハッキンググループの活動は、韓国と関わった政治や外交活動など政府の活動と関係ある機密情報を収集することを目当てにして、世界中をターゲットに金銭の獲得を目的としたハッキング活動を併行している。このグループのハッキングの目的は長期間にわたって継続しており、このような戦略的なハッキング目的にてしばらく変化なく進むと判断されている。

2. SectorBグループ活動の特徴

2023年11月には合計2件のハッキンググループの活動が確認され、このグループはSectorB04、SectorB22グループである。

SectorB04グループの活動は、フランス、ハンガリー、カナダから確認された。このグループは、銀行口座情報として偽装したMS Wordファイルが添付されたスパーフィッシング(Spear Phishing)メールを送信して攻撃活動を行い、ターゲットのシステムでは、QuasarRATとして知られているリモートコントロールツールを使用してC2サーバーーから送信したコマンドに従って、システム情報の収集、キーロギング、ビデオキャプチャなど様々なコマンドを実行した。

SectorB22グループの活動は、フィリピン、アメリカ、スウェーデンから確認された。このグループは、政府機関をターゲットに指定し、外交政策戦略レポートとして偽装されたZIP圧縮ファイルを配布して攻撃活動を行い、ターゲットシステムではC2サーバーと通信する際にMicrosoftのTrafficとして偽装しようとして、C2サーバーから与えられたコマンドに従って様々なコマンドを実行した。

現在まで続くSectorBハッキンググループの活動 は、世界中をターゲットにして諸国の政府機関の政治、外交活動などの政府活動と関係ある機密情報を収集するためであると分析されている。

3. SectorCグループ活動の特徴

2023年11月には合計4件のハッキンググループの活動が確認され、このグループはSectorC05、SectorC08、SectorC13、SectorC19グループである。

SectorC05グループの活動はウクライナ、台湾、デンマークから確認された。このグループは インダストリアルコントロールシステム (Industrial Control System、ICS)をターゲットとしてマルウェアを利用した攻撃を試み、変電所のブレーカーを任意に動作させ、重要なインフラ施設に停電を引き起こした。

SectorC08グループの活動はアメリカ、ベトナム、チリ、ポーランド、ドイツ、香港、ウクライナで確認された。このグループは、モバイルUSBドライブを通じて転送できる機能が導入されているVisual Basic Scriptファイル形式のマルウェアを使用した。

SectorC13 グループの活動はロシアから確認された。このグループは、基本情報登録の書類として偽装したMS Wordファイル形式のマルウェアを使用し、ターゲットがこの MS Wordファイル形式のマルウェアを実行した場合、テンプレートインジェクション (Template Injection) 技法を通じてマルウェアが含まれた MS Word のテンプレートがダウンロード及び実行されることになる。

SectorC19グループの活動はギリシャ、モルドバ、ベトナム、パキスタン、ツニジから確認された。このグループは政府機関をターゲットとして、RoundCubeWebメール(Web Mail)サーバーの脆弱性(CVE-2023-5631)及びZimbra Collaborationの脆弱性(CVE-2023-37580)を使用して攻撃活動を行った。

現在まで続くSectorCハッキンググループの活動は、このグループを支援する政府と隣接した国家を含んだ世界中をターゲットに各国家の政府機関の政治、外交活動及び政府活動関係の機密情報を収集するための目的であると分析されている。

4. SectorDグループの活動特徴

2023年11月には合計3件のハッキンググループの活動が確認され、このグループはSectorD02、SectorD15、SectorD28グループである。

SectorD02グループの活動は、ヨルダン、エストニア、イスラエル、アラブ首長国連邦から確認された。このグループは、イスラエル戦争関係のテーマを使用したWindowsのショートカット(LNK)形式のマルウェアを使用し、最終的にターゲットのシステムをリモートでコントロールできるリモートモニタリング管理ツール(Remote Monitoring Management、RMM)を使用した。

SectorD15グループの活動はイスラエルとイギリスから確認された。このグループは輸送及び物流に関するWebサイトをターゲットとしてウォーターホール攻撃を試み、IMAP( Internet Messaging Access Protocol )アカウントを通じてメールを送信する機能が導入されている.NETで制作したマルウェアを使用した。 SectorD28グループの活動はアラブ首長国連邦、ヨルダン、クウェート、オマーン、イラク、サウジアラビア、イスラエルから確認された。このグループはWindows HTTPスタックドライバを使用し、HTTPリクエストを通じたリモートコマンド実行を試み、Webシェル(WebShell)やバックドア(Backdoor)タイプの追加分のマルウェアを使用して悪性行為を行い続けた。

SectorDハッキンググループは、主に政治的な競合関係にある国家をターゲットにしてハッキング活動を行う。最近SectorDハッキンググループは、このグループを支援する政府を反対する活動を行う人物、もしくは諸国の政治、外交活動のような機密情報を収集するための目的であると分析されている。

5. SectorE グループ活動の特徴

2023年11月には合計5件のハッキンググループの活動が確認され、このグループはSectorE01、SectorE02、SectorE03、SectorE04、SectorE05グループである。

SectorE01グループの活動は、パキスタン、バングラデシュ、中国かr確認された。このグループは、採用関係の文書としてで偽装したWindowsショートカット(LNK)ファイルを配布して攻撃を行い、ターゲットのシステム上からマルウェアを使用してユーザーアカウント名、公式IPアドレス、MACアドレスなどのシステム情報をC2サーバーーに送信し、C2サーバーから受信したコマンドプロンプト(Command Prompt) コマンドを実行した結果をC2サーバーに送信したと知られている。

SectorE02グループの活動が、パキスタン、オランダ、イギリス、インドから確認された。このグループは、ファックスのコピー(Fax Copy)として偽装したMS Excelファイルとサイバーセキュリティ研究プログラムとして偽装したMS Wordファイルを配布して攻撃活動を行い、ターゲットのシステム上からダウンロード機能が導入されているルウェアを使用して追加分のマルウェアをダウンロードして実行するようにして、今後の攻撃のための足場を固めた。また、このグループは、メッセージングアプリケーション(Messaging Application)として偽装したAndroidマルウェアを配布して攻撃活動を行い、ターゲットの端末からマルウェアを使用してC2サーバーからのコマンドにより、通話履歴、連絡先、カレンダーイベント、SMSメッセージ、ファイル、画面録画などの機密情報を奪取してC2サーバーへ送信した。

SectorE03グループの活動は、ロシア、タジキスタン、キルギススタン、ベトナム、インド、日本から確認された。このグループは独立国家共同体(CIS)の各国政府機関をターゲットとしてマルウェアを配布して攻撃活動を行い、ターゲットのシステムでマルウェアを使用し、Telegram(テレグラム) APIを通じて受信したコマンドによりPowerShell(パワーシェル)コマンドの実行及びダウンロード機能を実行し、Rust(ラスト)およびGolang(ゴーラン)で再作成した同じ機能のマルウェアを配布した。さらにこのグループは、安全なインターネット使用ガイドとして偽装したWindowsショートカット(LNK)ファイルを配布して攻撃活動を行い、ターゲットのシステムでマルウェアを使用してコンピュータ名、ユーザー名、Cドライブのボリュームシリアルナンバー(Volume Serial Number)、特定のパスのファイルのハッシュ情報を奪取した。

SectorE04グループの活動はミャンマー、ブータン、中国、日本、ネパール、シンガポールから確認された。このグループはグローバルリーダーシッププログラムと順位表(Seniority List)として偽装したMS Wordファイルを配布して攻撃活動を行い、ターゲットのシステム上からマルウェアを使用してコンピューター名、コマンドプロンプト(Command Prompt) の実行結果などのデータをBASE64でエンコードしてC2サーバーに送信した。

SectorE05グループの活動はベラルーシから確認された。このグループはイベントスケジュールドキュメントとして偽装したWindowsヘルプ(CHM)ファイルを配布して攻撃活動を行い、ターゲットのシステム上からマルウェアを使用してコンピューター名、ユーザー名を収集してC2サーバーに送信した後、マルウェアをダウンロードして実行することで、今後の攻撃のための足場を固めた。

現在まで続くSectorEハッキンググループの活動は、このグループを支援する政府と関係ある政治、外交及び軍事活動のような機密情報の収集を第一目標としてハッキング活動を行うことであると分析されている。しかし、最近は中国を含んだ東アジア及び他の地域に拡大していることで、政治、外交及び技術関係の機密情報を獲得するための活動の割合も段々増えつつあると分析されている。

6. SectorHグループ活動の特徴

2023年11月には合計1件のハッキンググループの活動が確認され、このグループはSectorH03 グループである。

SectorH03グループの活動は、インド、タイ、アイルランド、日本で確認された。このグループは、Windows及びLinuxプラットフォームを対象に攻撃活動を行い、Windowsをターゲットにしてインド軍関連のドキュメントに偽装したWindowsのショートカット(LNK)ファイルを配布して攻撃活動を行った。

このグループは、ターゲットのシステム上からリモートコントロールマルウェアを使用して、C2サーバーから送信したコマンドにより、システム情報の奪取、特定のディレクトリまたはファイルの削除、ファイルのダウンロード及びアップロードなどの様々なコマンドを実行した。また、このグループは同じC2サーバーからリモートコントロール機能が導入されたマルウェアを配布して攻撃活動を行った。

また、このグループは、セミナー招待者の名簿、採用(Job Recruit)、月次レポート(Monthly Report)に偽装したMSエクセル(Excel)ファイルを配布して攻撃活動を行い、ターゲットのシステム上からマルウェアを使用してC2サーバーから送信したコマンドにより、コンピューター名、ユーザー名を含むシステム情報、ファイル及びフォルダー情報、プロセスリストなどのデータを奪取してC2サーバーに送信した。

SectorHハッキンググループは、サイバー犯罪を目的にしたハッキングと

政府支援を目的にしたハッキング活動を並行している。

特に、このグループを支援している政府と隣接した国家との外交的な衝突が続いているため、目的によって隣国の政府機関の軍事及び政治関係の機密情報の奪取のための活動を今後とも持続的に行うと分析されている。

7. SectorSグループ活動の特徴

2023年11月には合計1件のハッキンググループの活動が確認され、このグループはSectorS01 グループである。

SectorS01グループの活動は、ドイツ、コロンビア、アメリカ、カナダ、南アフリカ共和国、ペルーから確認された。このグループは、インボイス(Invoice)として偽装したアドビ(Adobe)PDFファイルを配布して攻撃活動を行い、ターゲットのシステム上から、アシンクラット(AsyncRAT)と知られているリモートコントロールマルウェア及びアマデイ・ボットネット(Amadey botnet)として知られているマルウェアをインストールして、コンピュータ名、ユーザー名、管理者権限の有無などのシステム情報を奪取してC2サーバーに送信した。

現在まで続くSectorSハッキンググループの活動は、このグループを支援する政府と隣接した国家から政治、外交及び軍事活動などの政府活動関係の機密情報を収集するための目的でハッキング活動を行うことであると分析されている。

8. サイバー犯罪グループの活動の特徴

2023年11月には合計8件のハッキンググループの活動が確認され、このグループはSectorJ03、SectorJ04、SectorJ09、SectorJ39、SectorJ57、SectorJ73、SectorJ85、SectorJ131グループである。

このグループは、他の政府の支援によって活動を行っているハッキンググループとは異なり、現実の世界で金銭的な利益を確保できるオンライン情報を奪取したり、特定の企業や組織をハッキングして内部のネットワークにランサムウェアを配布したり、重要な産業機密を奪取してそれを口実にして金銭を要求する行為などを実行した。

SectorJ03グループの活動がクウェート、ヨルダン、ドイツ、ルーマニア、アメリカ、アイルランドから確認された。このグループは外務省として偽装 し、サイドロード(Side-Loading)手法に悪用されたPEファイル形式の普通なファイルとマルウェアが含まれた圧縮ファイルをフィッシングメール(Phishing Mail)に添付して送信した。

SectorJ04グループは、オンプレミスのSysAidサーバーの脆弱性(CVE-2023-47246)が発見されたシステムをターゲットとして、Webシェル(WebShell)を使用し、最終的にはパワーシェル(PowerShell)コマンドを使用して、コバルトストライク(Cobalt Strike)として知られている侵入テストツールをダウンロードして実行した。

SectorJ09グループは、Webサイトに暗号化されたスキミング(Skimming)スクリプトを挿入して、ユーザー名、住所、メール、電話番号及びクレジットカードの支払い情報などを収集する既存のハッキング方法を維持している。

SectorJ39グループの活動は、中国、カザフスタン、アラブ首長国連邦、アメリカ、イスラエルから確認された。このグループは、事故の調査文書として偽装したMS Word(Word)ファイル形式のマルウェアを使用し、ターゲットがそのファイルを実行すると、脆弱性を悪用するエクスプロイト(Exploite)コードにより、追加分のマルウェアがダウンロードし、実行する仕組みとなっている。

SectorJ57グループの活動は、ドイツ、フランス、アメリカ、インドネシアから確認された。このグループは、圧縮ファイルのダウンロードリンクが添付されたフィッシングメール(Phishing Mail)を使用し、圧縮ファイルに存在するビジュアルベーシックスクリプト(Visual Basic Script)形式のマルウェアを通じて攻撃者のサーバーのコマンドによって追加分のマルウェアをダウンロード及び実行した。

SectorJ73グループは、金銭的な利益を獲得するために、ローカル及びリモートコンピュータ間でファイル転送ツールであるWinSCPとして偽装したマルウェアを使用し、最終的に 金銭的な利益を獲得する目的としてランサムウェア(Rhysida Ransomware)を使用しました。

SectorJ85グループは、社会工学的手法を使用して、ターゲットの組織の社員からの資格証明を獲得し、獲得した資格証明で組織のヘルプデスク(Helpdesk) やIT社員を偽装してセキュリティシステムを回避しようと試みた。他にも、最終的に金銭的な利益を目的としてランサムウェアやリモートコントロールツールを使用してデータの奪取を試みたと知られている。

SectorJ131グループの活動はパキスタン、シンガポール、フィリピン、フランス、パレスチナから確認された。このグループはApache ActiveMQの脆弱性(CVE-2023-46604)を悪用して暗号資産のマイニングスクリプトを配布した。

The full report detailing each event together with IoCs (Indicators of Compromise) and recommendations is available to existing NSHC ThreatRecon customers. For more information, please contact service@nshc.net.